Windows Fileserver - Benutzer darf Erstellen und Löschen, aber keine Berechtigungen vergeben

Hallo Zusammen

Ich stehe grad vor einem kleinen Problem.

Mir ist bewusst dass dieses Thema wohl schon etliche male durchgekaut wurde, jedoch habe ich bis jetzt in keinem Thread dazu eine Lösung gefunden.

Ich bin gerade dabei einen neuen Fileserver mit einer komplett überarbeiteten Ordnerstruktur zu erstellen.

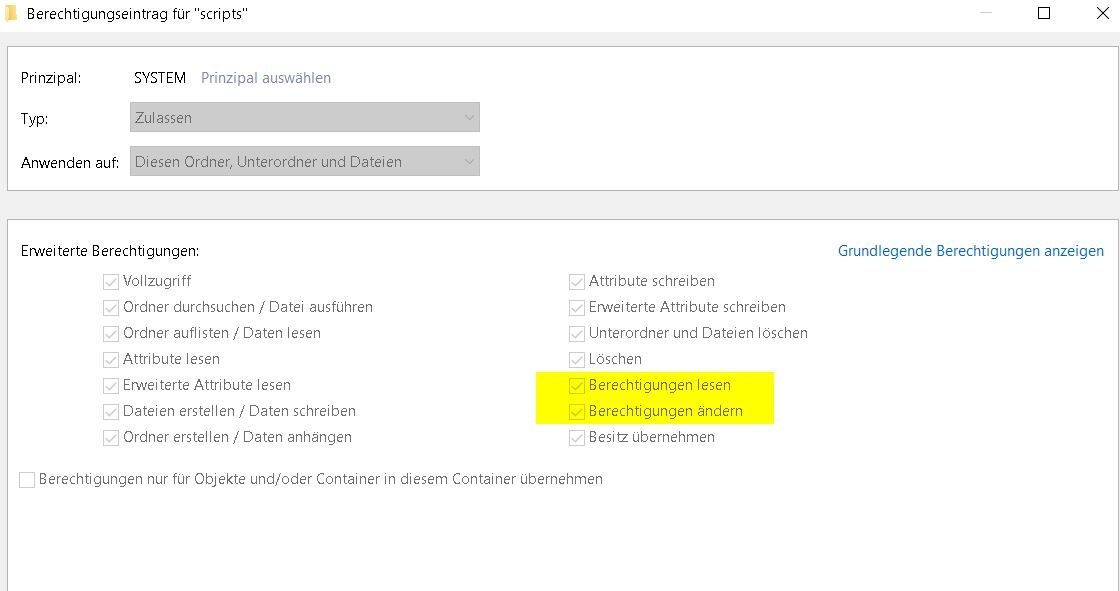

Nun möchte ich, dass Benutzer ab einer bestimmten Ebene auch selbst Ordner erstellen und wieder löschen können. Was ich nicht will ist, dass sie für die erstellten Ordner selbst Berechtigungen vergeben können.

Ich bin darüber gestolpert, dass man den Owner Benutzer zu beginn der Ordnerstruktur löschen oder modifizieren soll, damit der Benutzer nicht die Owner Rolle übernimmt. Wenn ich den Owner Benutzer modifiziere bringt es nichts. Der Ersteller wird automatisch Owner mit Full Control. Wenn ich den Owner wie erwähnt lösche bringt es genau gleich viel. Man sieht den Ersteller in dem Security Reiter zwar nicht mehr, jedoch in den erweiterten Einstellungen dass er Owner ist und dementsprechend Full Control auf den Ordner hat.

Weiss hier jemand eine Lösung?

Mir ist es wichtig dass die Benutzer zumindest ab der Abteilungsebene ihre eigene Ordnerstruktur aufbauen können, jedoch keine Berechtigungen vergeben können. Sonst entsteht wieder das selbe Chaos, wie es bis jetzt der Fall war.

Ich arbeite mit einem Windows 2016 Fileserver.

Vielen Dank für eure Hilfe

Gruss Andy

Ich stehe grad vor einem kleinen Problem.

Mir ist bewusst dass dieses Thema wohl schon etliche male durchgekaut wurde, jedoch habe ich bis jetzt in keinem Thread dazu eine Lösung gefunden.

Ich bin gerade dabei einen neuen Fileserver mit einer komplett überarbeiteten Ordnerstruktur zu erstellen.

Nun möchte ich, dass Benutzer ab einer bestimmten Ebene auch selbst Ordner erstellen und wieder löschen können. Was ich nicht will ist, dass sie für die erstellten Ordner selbst Berechtigungen vergeben können.

Ich bin darüber gestolpert, dass man den Owner Benutzer zu beginn der Ordnerstruktur löschen oder modifizieren soll, damit der Benutzer nicht die Owner Rolle übernimmt. Wenn ich den Owner Benutzer modifiziere bringt es nichts. Der Ersteller wird automatisch Owner mit Full Control. Wenn ich den Owner wie erwähnt lösche bringt es genau gleich viel. Man sieht den Ersteller in dem Security Reiter zwar nicht mehr, jedoch in den erweiterten Einstellungen dass er Owner ist und dementsprechend Full Control auf den Ordner hat.

Weiss hier jemand eine Lösung?

Mir ist es wichtig dass die Benutzer zumindest ab der Abteilungsebene ihre eigene Ordnerstruktur aufbauen können, jedoch keine Berechtigungen vergeben können. Sonst entsteht wieder das selbe Chaos, wie es bis jetzt der Fall war.

Ich arbeite mit einem Windows 2016 Fileserver.

Vielen Dank für eure Hilfe

Gruss Andy

Please also mark the comments that contributed to the solution of the article

Content-Key: 379170

Url: https://administrator.de/contentid/379170

Printed on: April 25, 2024 at 02:04 o'clock

13 Comments

Latest comment

Hi,

die Lösung von DWW ist die einzige, die effektiv funktioniert.

Ein Benutzer, welcher eine Datei oder einen Ordner erstellt, ist Besitzer der ACL dieser Datei oder dieses Ordners (oder seine Primärgruppe, wenn man das so auf dem Fileserver aktiviert). Und damit kann er diese ACL auch bearbeiten (Rechte vergeben). Um die Inanspruchnahme des Rechts "ACL bearbeiten" zu unterbinden, muss man diesen Zugriff bereits in der Freigabe filter. Das erfolgt eben dadurch, dass der Benutzer (oder eine seiner Gruppen) kein Vollzugriff in den Freigabeberechtigungen haben darf. Denn, was Du nicht vergessen darfst: Es gibt nicht bloß den Explorer mit seinem "Eigenschaften"-Dialog, über welchen man die Berechtigungen bearbeiten kann. Es gibt auch Kommandozeilentools und die PowerShell, mit welchen man das erledigen kann.

Also: Nummer Eins - die Lösung wie DWW sie genannt hat.

Zusätzlich kannst Du noch den "Sicherheit"-Tab aus dem "Eigenschaften"-Dialog des Explorers ausblenden. Das kannst Du aber bloß per Benutzerprofil steuern, nicht per Fileserver, Freigabe und/oder Datei/Ordner.

GPO --> Benutzereinstellungen --> Windows-Komponenten --> Datei-Explorer (oder "Windows Explorer") --> Registrierkarte "Sicherheit" entfernen --> aktivieren

Diese GPO für die betreffenden Benutzer (bzw. Gruppen) bei Anmeldung an jenen Computern wirken lassen, an welchen diese Benutzer i.A. arbeiten: Workstations und ggf. Terminalserver.

E.

Edit:

Alternativ die alte Methode: HOW TO: Remove the Security Tab By Using a Group Policy

die Lösung von DWW ist die einzige, die effektiv funktioniert.

Ein Benutzer, welcher eine Datei oder einen Ordner erstellt, ist Besitzer der ACL dieser Datei oder dieses Ordners (oder seine Primärgruppe, wenn man das so auf dem Fileserver aktiviert). Und damit kann er diese ACL auch bearbeiten (Rechte vergeben). Um die Inanspruchnahme des Rechts "ACL bearbeiten" zu unterbinden, muss man diesen Zugriff bereits in der Freigabe filter. Das erfolgt eben dadurch, dass der Benutzer (oder eine seiner Gruppen) kein Vollzugriff in den Freigabeberechtigungen haben darf. Denn, was Du nicht vergessen darfst: Es gibt nicht bloß den Explorer mit seinem "Eigenschaften"-Dialog, über welchen man die Berechtigungen bearbeiten kann. Es gibt auch Kommandozeilentools und die PowerShell, mit welchen man das erledigen kann.

Also: Nummer Eins - die Lösung wie DWW sie genannt hat.

Zusätzlich kannst Du noch den "Sicherheit"-Tab aus dem "Eigenschaften"-Dialog des Explorers ausblenden. Das kannst Du aber bloß per Benutzerprofil steuern, nicht per Fileserver, Freigabe und/oder Datei/Ordner.

GPO --> Benutzereinstellungen --> Windows-Komponenten --> Datei-Explorer (oder "Windows Explorer") --> Registrierkarte "Sicherheit" entfernen --> aktivieren

Diese GPO für die betreffenden Benutzer (bzw. Gruppen) bei Anmeldung an jenen Computern wirken lassen, an welchen diese Benutzer i.A. arbeiten: Workstations und ggf. Terminalserver.

E.

Edit:

Alternativ die alte Methode: HOW TO: Remove the Security Tab By Using a Group Policy

Finde es aber doch irgendwie schwach, dass man den Owner grundsätzlich konfigurieren kann, was er darf und was nicht, dies in der Praxis aber absolut keinen Einfluss auf die tatsächlichen Rechte hat.

Was immer Du damit sagen willst. Jedenfalls so, wie Du es geschrieben hast, ergibt das keinen Sinn und/oder ist es falsch.Man kann ihn so konfigurieren, dass er keine Berechtigung geben darf, resp. die Berechtigung für den Owner so zurechtlegen, wie man es eben für richtig hält. Trotzdem erhält er einfach Vollzugriff.

So ausgedrückt ist das falsch.Der Besitzer hat nicht aus Prinzip Vollzugriff auf eine Datei. Das kann man steuern. Aber auf die ACL dieser Datei hat er immer Schreibrecht.

Analogie: Du hast keinen Schlüssel zum GF-Büro. Aber Du bist einer der Firmeneigner und hast Zugang zum Schlüsselschrank mit dem Generalschlüssel.

Du könntest auch per Geplante Aufgabe ein Powershell-Script mit einem FileSystemWatcher laufen lassen, welcher beim Erstellen einer neuen Datei den Besitzer dieser Datei auf "Administrator" ändert.