137766

Nov 07, 2018, updated at Nov 28, 2018 (UTC)

Zwei Netzwerke über OpenVPN dauerhaft verbinden

Hallo,

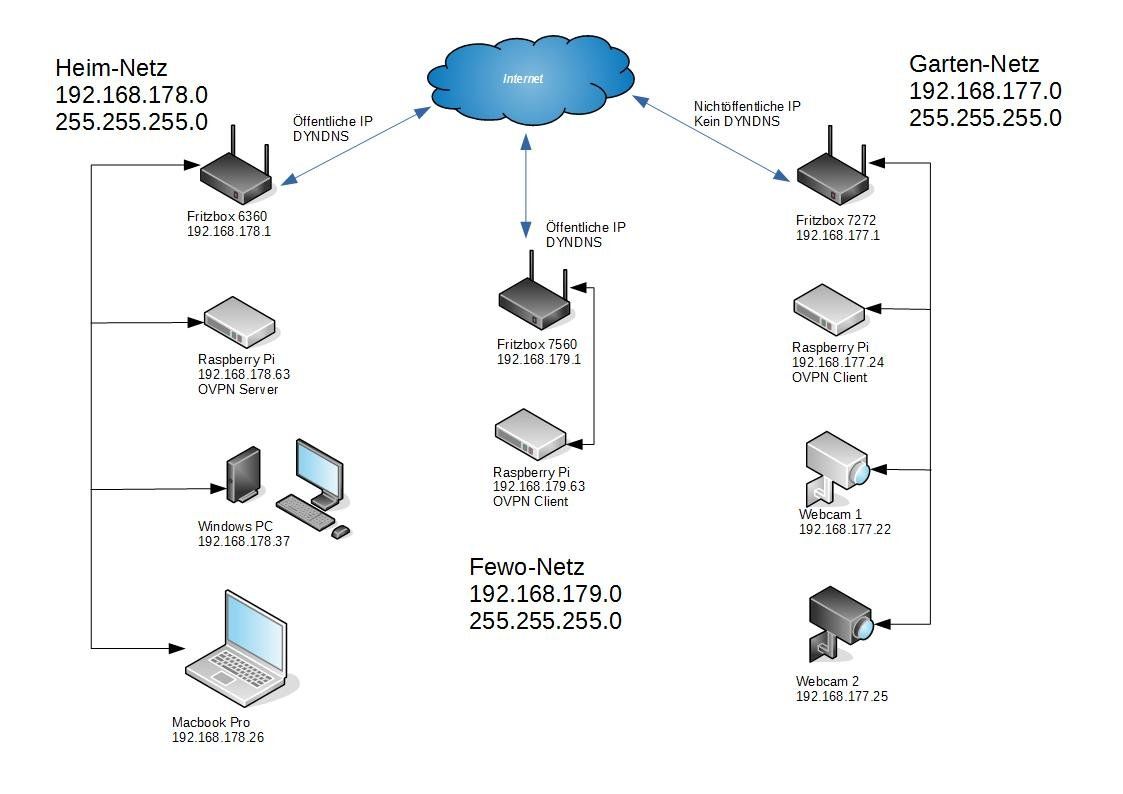

ich möchte gerne dauerhaft von meinem Heim-Netzwerk auf Netzwerk-Resourcen (Webcam etc.) in meinem entfernten Gartenhaus zugreifen.

Zuhause: Fritzbox 6360, Internetzugang mit öffentlicher IP, DYNDNS eingerichtet, Raspi mit Domoticz(Smarthome), Netzwerk 192.168.178.0

Gartenhaus: Fritzbox 7272, Internetzugang über Prepaid-Stick, Keine öffentliche IP, Raspi mit Domoticz(Smarthome), Webcam, Netzwerk 192.168.177.0

Die Netzwerke über die Fritzboxen über VPN zu verbinden scheitert an der nicht vorhandenen öffentlichen IP auf der Garten-Seite.

Meine Idee wäre nun:

OpenVPN Server auf dem Raspi zu Hause mit Autostart

OpenVPN Client auf dem Raspi im Gartenhaus mit Autostart und Autoconnect zum Server

Meine Frage an die Expertenrunde:

Geht das mit dieser Konfiguration und kann ich dann auch vom Netz des Servers aus auf Geräte im Netz des Clients zugreifen ?

Wie genau muß ich die Installation/Configuration auf Server und Client machen ? Gibt es dafür Tutorials ?

ich möchte gerne dauerhaft von meinem Heim-Netzwerk auf Netzwerk-Resourcen (Webcam etc.) in meinem entfernten Gartenhaus zugreifen.

Zuhause: Fritzbox 6360, Internetzugang mit öffentlicher IP, DYNDNS eingerichtet, Raspi mit Domoticz(Smarthome), Netzwerk 192.168.178.0

Gartenhaus: Fritzbox 7272, Internetzugang über Prepaid-Stick, Keine öffentliche IP, Raspi mit Domoticz(Smarthome), Webcam, Netzwerk 192.168.177.0

Die Netzwerke über die Fritzboxen über VPN zu verbinden scheitert an der nicht vorhandenen öffentlichen IP auf der Garten-Seite.

Meine Idee wäre nun:

OpenVPN Server auf dem Raspi zu Hause mit Autostart

OpenVPN Client auf dem Raspi im Gartenhaus mit Autostart und Autoconnect zum Server

Meine Frage an die Expertenrunde:

Geht das mit dieser Konfiguration und kann ich dann auch vom Netz des Servers aus auf Geräte im Netz des Clients zugreifen ?

Wie genau muß ich die Installation/Configuration auf Server und Client machen ? Gibt es dafür Tutorials ?

Please also mark the comments that contributed to the solution of the article

Content-Key: 391919

Url: https://administrator.de/contentid/391919

Printed on: April 23, 2024 at 20:04 o'clock

27 Comments

Latest comment

Zitat von @137766:

Schon klar. Nur genau das bekommen die Fritten eben nicht hin.

Wenn man der offiziellen AVM Anleitung zur Verbindung von zwei Fritten über VPN folgt,

dann kann man nämlich gar nicht angeben, welche Fritte die Verbindung initiiert.

Möglicherweise wird auch der Standard-VPN-Port nicht durch die Prepaid-Internet-Verbindung durchgelassen.

Der läßt sich aber auf den Fritten nicht verändern.

Daher die Idee mit OpenVPN auf den Raspis.

Gruß

Claus

Schon klar. Nur genau das bekommen die Fritten eben nicht hin.

Wenn man der offiziellen AVM Anleitung zur Verbindung von zwei Fritten über VPN folgt,

dann kann man nämlich gar nicht angeben, welche Fritte die Verbindung initiiert.

Möglicherweise wird auch der Standard-VPN-Port nicht durch die Prepaid-Internet-Verbindung durchgelassen.

Der läßt sich aber auf den Fritten nicht verändern.

Daher die Idee mit OpenVPN auf den Raspis.

Gruß

Claus

M.M.n. bekommen die Fritten das hin, aber egal. Den Port lassen die durch. Schließlich kann man auch vom Handy aus VPN aufbauen.

Hallo,

so wie du das beschrieben hast, würde dein Vorhaben ohne Probleme funktionieren.

Wichtig ist, dass du den OpenVPN Server bei dir zu Hause betreibst, wo du auch eine dynamische öffentliche IP + DynDNS hast.

Beim Gartenhaus soll sich der Raspberry Pi sich bei dem OpenVPN Server einwählen.

Den Port ggf. auf Port 443 ändern, falls der Provider andere Ports u.a. der Standardport für OpenVPN 1194 gesperrt hat.

Ansonsten gibt es keine Besonderheiten für dein Vorhaben.

Einfach einen ganz normalen OpenVPN Server bereitstellen. Dazu findest du tausende Tutorials im Netz.

https://openvpn.net/community-resources/how-to/

Viele Grüße,

Exception

so wie du das beschrieben hast, würde dein Vorhaben ohne Probleme funktionieren.

Wichtig ist, dass du den OpenVPN Server bei dir zu Hause betreibst, wo du auch eine dynamische öffentliche IP + DynDNS hast.

Beim Gartenhaus soll sich der Raspberry Pi sich bei dem OpenVPN Server einwählen.

Den Port ggf. auf Port 443 ändern, falls der Provider andere Ports u.a. der Standardport für OpenVPN 1194 gesperrt hat.

Ansonsten gibt es keine Besonderheiten für dein Vorhaben.

Einfach einen ganz normalen OpenVPN Server bereitstellen. Dazu findest du tausende Tutorials im Netz.

https://openvpn.net/community-resources/how-to/

Viele Grüße,

Exception

Geht das mit dieser Konfiguration

Ja, geht natürlich problemlos.Guckst du auch hier:

https://jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

https://jankarres.de/2014/10/raspberry-pi-openvpn-vpn-client-installiere ...

Mit einem Orange Pi Zero wirds sogar noch preiswerter

https://www.ebay.de/itm/Orange-Pi-Zero-H2-Quad-Core-Open-source-256MB-De ...

Oder auch ein RasPi Zero reicht, dann brauchst du allerdings noch einen LAN Adapter mit Micro USB Anschluss.

Es sei denn WLAN reicht dir ?!

https://buyzero.de/collections/boards-kits/products/raspberry-pi-zero-w? ...

https://www.amazon.de/Plugable-Ethernet-Kompatible-Raspberry-AX88772A/dp ...

Da ist der Orange Pi besser da er alles on Board hat.

Guten Abend,

vermutlich fehlt die Rückroute. Hast du bei dem Router im Gartennetz auch eine statische Route auf das Heimnetz eingerichtet?

IP Forwarding ist auf dem Raspberry Pi im Garten aktiviert?

Ist auf dem Raspberry Pi iptables aktiv? Wenn ja sind im Forward Chain entsprechende Regeln vorhanden?

Viele Grüße

Exception

aber kein anderes Netzwerkgerät im Gartennetz.

vermutlich fehlt die Rückroute. Hast du bei dem Router im Gartennetz auch eine statische Route auf das Heimnetz eingerichtet?

IP Forwarding ist auf dem Raspberry Pi im Garten aktiviert?

Ist auf dem Raspberry Pi iptables aktiv? Wenn ja sind im Forward Chain entsprechende Regeln vorhanden?

Viele Grüße

Exception

die prinzipiell auch funktioniert.

Wieso nur prinzipiell ?Was mache ich hier falsch ?

Das du im Betriebssystem Routen hinzufügst !Das ist Blödsinn und das macht man IMMER über die OVPN Konfig, niemals aber im Bestriebssystem !

Die Routen sollen nur dann zugefügt werden wenn der VPN Tunnel steht, also dynamisch und nur so macht es Sinn !

Passe also deine OVPN Konfig entsprechend an dazu !

Das Kommando netstat -r -n Zeigt dir dann immer die aktuelle Routing Tabelle an.

aber kein anderes Netzwerkgerät im Gartennetz. Was ist da los ?

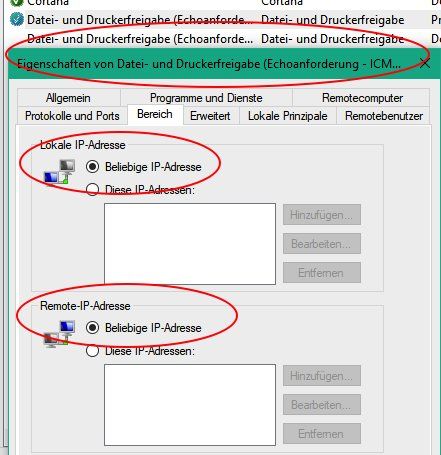

Wenn das Winblows Rechner sind dann schlägt dort die lokale Firewall zu !Pingen ist dort immer deaktiviert, das musst du erst wieder aktivieren:

https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Dann klappt es auch mit dem Ping !

Folgender iptables Eintrag wurde auf beiden Raspis eingerichtet:

Das ist FALSCH !!Damit machst du NAT auf den RasPis und schaffst dir auf beiden Seiten eine NAT Firewall die den transparenten Zugriff auf Endgeräte in den beiden lokalen LANs sicher verhindert !

Das ist Blödsinn und solltest du so schnell wie möglich wieder entfernen ! KEIN NAT auf den OVPN Komponenten.

Das hier sind deine einzigen ToDos:

- IPv4 Forwarding (Routing) unbedingt auf den beiden RasPis aktivieren ! (Im Default ist das AUS) Das geht mit Editieren der Datei /etc/sysctl.conf und Entkommentieren der Zeile #net.ipv4.ip_forward=1 (# entfernen) und anschliessendem Reboot !

- Statische Routen der jeweils gegenüberligenden IP Netz und des internen OVPN Netzes auf den FritzBoxen

- Anpassung der lokalen Winblows Firewall

- Fertisch !

Guten Abend,

dann hast du noch ein Problem beim Routing. Nutzen die Clients den Raspberry Pi als Gateway?

Falls die Clients den Raspberry Pi nicht als Gateway verwenden, wurde bei dem Router eine statische (Rück)Route hinterlegt?

Mach mal am besten eine kleinen Netzplan und poste bitte die OpenVPN Server Config und ggf. die Routing Tabelle.

Viele Grüße

Exception

Allerdings nicht ohne die NAT Einträge mit iptables.

Wenn ich die rausnehme, dann geht nichts mehr.

Wenn ich die rausnehme, dann geht nichts mehr.

dann hast du noch ein Problem beim Routing. Nutzen die Clients den Raspberry Pi als Gateway?

Falls die Clients den Raspberry Pi nicht als Gateway verwenden, wurde bei dem Router eine statische (Rück)Route hinterlegt?

Mach mal am besten eine kleinen Netzplan und poste bitte die OpenVPN Server Config und ggf. die Routing Tabelle.

Viele Grüße

Exception

Kollege @129580 hat Recht !

Das zeigt deutlich das du wieder vergessen hast das IPv4 Forwarding auf BEIDEN RasPis zu aktivieren !

Editiere mit dem Nano Editor dort die Datei /etc/sysctl.conf und entkommentiere die Zeile #net.ipv4.ip_forward=1 (# entfernen) und anschliessendem Reboot !

Es geht de facto natürlich auch OHNE die vollkommen überflüssigen NAT Einträge. Ein Testaufbau mit einem RasPi und einem RasPi Zero hier zeigt das eindeutig. Irgendwas machst du also noch falsch !

Das zeigt deutlich das du wieder vergessen hast das IPv4 Forwarding auf BEIDEN RasPis zu aktivieren !

Editiere mit dem Nano Editor dort die Datei /etc/sysctl.conf und entkommentiere die Zeile #net.ipv4.ip_forward=1 (# entfernen) und anschliessendem Reboot !

Es geht de facto natürlich auch OHNE die vollkommen überflüssigen NAT Einträge. Ein Testaufbau mit einem RasPi und einem RasPi Zero hier zeigt das eindeutig. Irgendwas machst du also noch falsch !

Den ersten gravierenden Fehler sieht man schon in der Server Konfig !!

Niemals sollte hier TCP Encapsulation verwendet werden !! Immer UDP !

Sogar OpenVPN rät dringenst von der Verwendung von TCP ab, da es die Performance verschlechtert und den VPN Overhead massiv vergrößert.

Das solltest du also besser entfernen und dort "proto udp" verwenden !

Die Kommandos "route 10.8.0.10" sind völliger Unsinn und können ersatzlos entfernt werden. Das ist das lokale OVPN Netz was so oder so jeder der beiden Komponenten kennt da es an ihm direkt angeschlossen ist. Eine Route ist also vollkommen überflüssig !

Komplett falsch ebenso die Push Route Kommandos für das .177 und das .179er Netz. Das würde ja schon mit den beiden "route..." Kommandos erledigt. Auch das kann ersatzlos verschwinden.

Noch viel falscher ist das "push "redirect-gateway def1 bypass-dhcp bypass-dns" was eine Gateway Redirection bewirkt also das das Default Gateway der rasPis komplett redirected wird in den Tunnel. Das erklärt auch den Fehler warum es ohne NAT nicht geht.

Das ist in einer LAN zu LAN Kopplung natürlich völliger Unsinn und muss da raus !

Ebenso falsch client-to-client !! Eine Client Kommunikation der VPN Clients untereinander gibt es bei dir ja gar nicht. Kann auch ersatzlos raus !

Noch ein gravierender Fehler:

Server hat proto tcp und port 1194 !!!

Client aber: proto tcp und port 443 !!!

Diese beiden können also so NIEMALS zusammenkommen und einen VPN Tunnel aufbauen !! Klar wenn der eine auf TCP 1194 sendet und der andere aber nur TCP 443 kann !

Dein OpenVPN Log unter /var/log/openvpn-status.log sollte dir das auch sofort zeigen wenn du dir die Log Datei mal mit less /var/log/openvpn-status.log ansiehst !

Beide OVPN Seiten solltest du hier zwingend ! auf proto udp und port 1194 setzen !! (Keine TCP Encapsulierung !!)

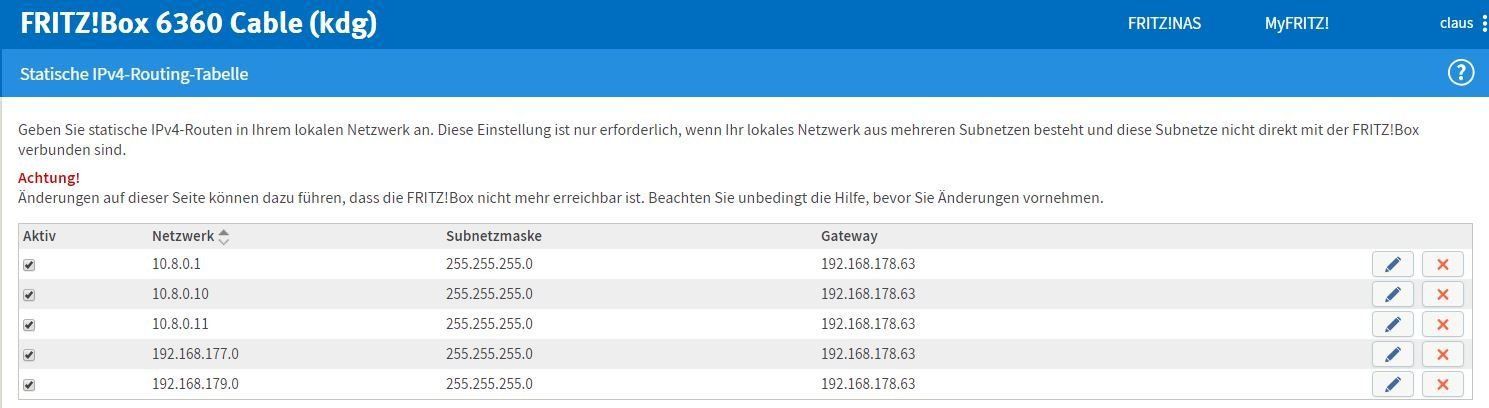

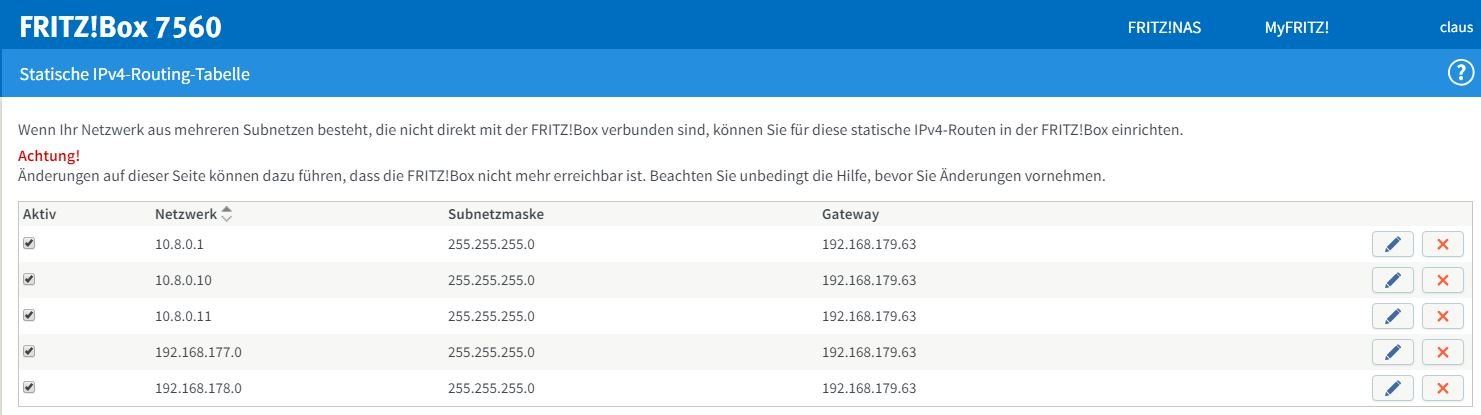

Auch die 10er Routen sind vollkommen falsch in den FritzBoxen angelegt !!

Dort sind Hostadressen konfiguriert die dann aber mit einer Netzwerk Subnetzmaske versehen sind, was natürlich völliger Unsinn ist.

Alle löschen und nur eine ! Route ins 10.8.0.0er Netz dort anlegen:

10.8.0.0 Maske: 255.255.255.0 Gateway: 192.168.178.63

Analog natürlich auch noch auf der anderen Seite !

Ne Menge ziemlich gravierender Kardinalsfehler also die es zu bereinigen gibt !

Der Rest ist soweit OK.

Niemals sollte hier TCP Encapsulation verwendet werden !! Immer UDP !

Sogar OpenVPN rät dringenst von der Verwendung von TCP ab, da es die Performance verschlechtert und den VPN Overhead massiv vergrößert.

Das solltest du also besser entfernen und dort "proto udp" verwenden !

Die Kommandos "route 10.8.0.10" sind völliger Unsinn und können ersatzlos entfernt werden. Das ist das lokale OVPN Netz was so oder so jeder der beiden Komponenten kennt da es an ihm direkt angeschlossen ist. Eine Route ist also vollkommen überflüssig !

Komplett falsch ebenso die Push Route Kommandos für das .177 und das .179er Netz. Das würde ja schon mit den beiden "route..." Kommandos erledigt. Auch das kann ersatzlos verschwinden.

Noch viel falscher ist das "push "redirect-gateway def1 bypass-dhcp bypass-dns" was eine Gateway Redirection bewirkt also das das Default Gateway der rasPis komplett redirected wird in den Tunnel. Das erklärt auch den Fehler warum es ohne NAT nicht geht.

Das ist in einer LAN zu LAN Kopplung natürlich völliger Unsinn und muss da raus !

Ebenso falsch client-to-client !! Eine Client Kommunikation der VPN Clients untereinander gibt es bei dir ja gar nicht. Kann auch ersatzlos raus !

Noch ein gravierender Fehler:

Server hat proto tcp und port 1194 !!!

Client aber: proto tcp und port 443 !!!

Diese beiden können also so NIEMALS zusammenkommen und einen VPN Tunnel aufbauen !! Klar wenn der eine auf TCP 1194 sendet und der andere aber nur TCP 443 kann !

Dein OpenVPN Log unter /var/log/openvpn-status.log sollte dir das auch sofort zeigen wenn du dir die Log Datei mal mit less /var/log/openvpn-status.log ansiehst !

Beide OVPN Seiten solltest du hier zwingend ! auf proto udp und port 1194 setzen !! (Keine TCP Encapsulierung !!)

Auch die 10er Routen sind vollkommen falsch in den FritzBoxen angelegt !!

Dort sind Hostadressen konfiguriert die dann aber mit einer Netzwerk Subnetzmaske versehen sind, was natürlich völliger Unsinn ist.

Alle löschen und nur eine ! Route ins 10.8.0.0er Netz dort anlegen:

10.8.0.0 Maske: 255.255.255.0 Gateway: 192.168.178.63

Analog natürlich auch noch auf der anderen Seite !

Ne Menge ziemlich gravierender Kardinalsfehler also die es zu bereinigen gibt !

Der Rest ist soweit OK.

Welcher Rest ?

Der in der OVPN Konfig und auf den FBs natürlich War nicht beabsichtigt so. Da musst du wohl was ziemlich missverstanden haben. Allerdings sollte man auch etwas Rückgrat mitbringen in einem Administrator Forum wenn man sich dort als Anfänger reinwagt. Etwas mehr Gelassenheit also und weniger missverstehen...

Du hast ja genud andere größere Kardinalsfehler begangen außer der v4 Forwarding Geschichte.

Natürlich wird der Port 443 auf der Fritzbox 6360 auf den Port 1194 des Raspis geroutet.

Geroutet ist natürlich technischer Unsinn, wenn dann ist das Port Translation ! Das erklärt dann natürlich die Port Differenz.TCP ist Performance technisch und auch aus MTU Sicht ein großer Nachteil. OK, wenn du es musst ist es deine Sache... Du darfst dann allerdings auch keine Wunder vom VPN erwarten.

das die Verbindungen sehr wohl funktionieren.

Scheinbar ja nicht...siehe dein Post das mit (überflüssigem) NAT nix geht !Aber sei mal etwas fair zur Community und gehe mal in dich.... Betrachtest du mal deine Konfig erkennst du sicher auch selber was du da verbockt hast. Ob man das so kommentiert wie du selber oben muss jeder für sich entscheiden.

Egal ob man das jetzt mal mit etwas rauherem Wind sagt oder gesungen mit Veilchenduft.... Es ist Freitag und Wochenende...also entspannen !

Und..... deine Konfig korrigieren !

Hier findest du die vollständige Doku zu solch einem Design:

OpenVPN - Erreiche Netzwerk hinter Client nicht

OpenVPN - Erreiche Netzwerk hinter Client nicht

Das musst du sogar, jedenfalls auf der FritzBox !

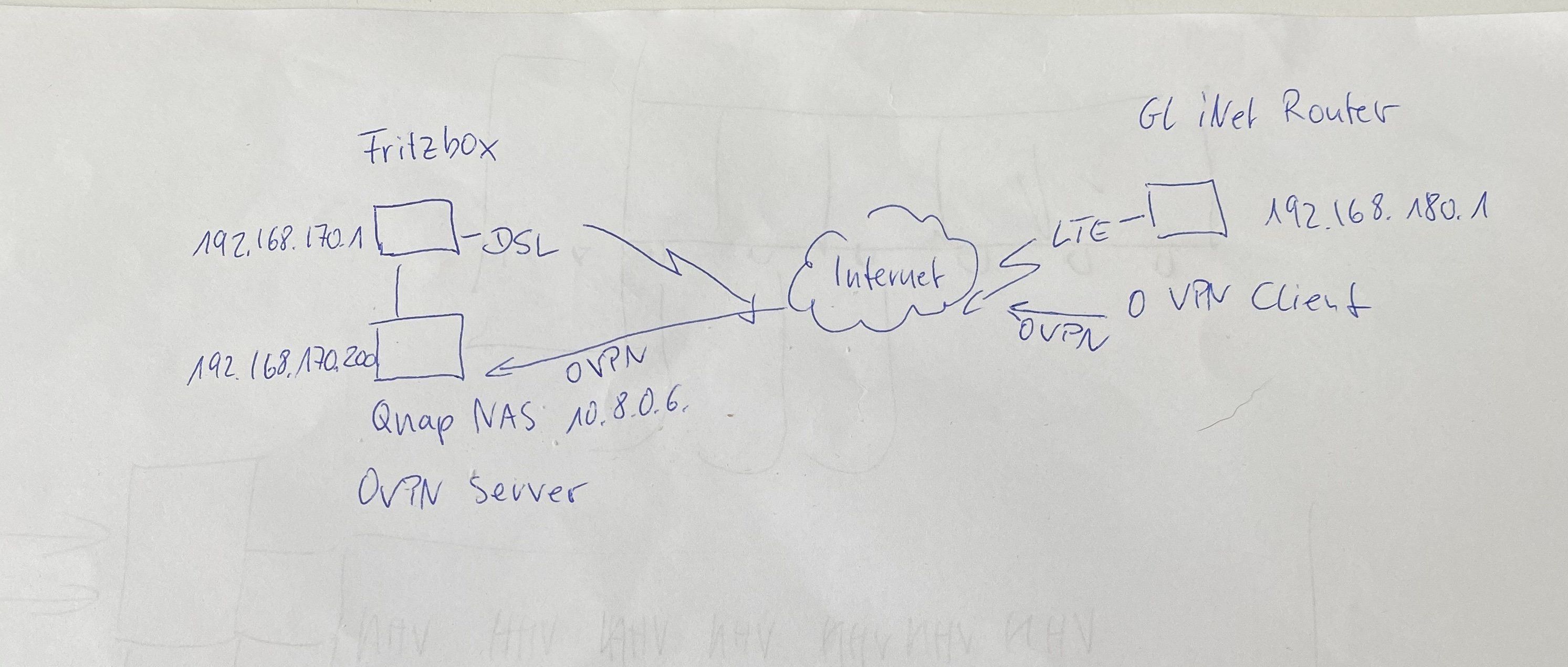

Auf der FritzBox müssen 2 statische Routen definiert sein:

1.) Zielnetz: 10.8.0.0 Maske: 255.255.255.0 Gateway: 192.168.170.200

2.) Zielnetz: 192.168.180.0 Maske: 255.255.255.0 Gateway: 192.168.170.200

Die zweite Route natürlich nur wenn der LTE Router auch OpenVPN Client ist sonst kann diese entfallen.

Der OVPN Client erhält seine Routen immer dynamisch bei der VPN Einwahl. Dort muss also nix eingetragen werden in puncto Routen. Bei aktivem Client (Windows) kannst du das immer checken wenn du dir mit route print die Routing Tabelle ansiehst. Das macht das Kommando push route... in der Server Konfig Datei.

Also letztlich alles ganz easy und genau wie im o.a. Tutorial beschrieben.

OpenVPN Grundlagen ansonsten auch hier:

Merkzettel: VPN Installation mit OpenVPN

Auf der FritzBox müssen 2 statische Routen definiert sein:

1.) Zielnetz: 10.8.0.0 Maske: 255.255.255.0 Gateway: 192.168.170.200

2.) Zielnetz: 192.168.180.0 Maske: 255.255.255.0 Gateway: 192.168.170.200

Die zweite Route natürlich nur wenn der LTE Router auch OpenVPN Client ist sonst kann diese entfallen.

Der OVPN Client erhält seine Routen immer dynamisch bei der VPN Einwahl. Dort muss also nix eingetragen werden in puncto Routen. Bei aktivem Client (Windows) kannst du das immer checken wenn du dir mit route print die Routing Tabelle ansiehst. Das macht das Kommando push route... in der Server Konfig Datei.

Also letztlich alles ganz easy und genau wie im o.a. Tutorial beschrieben.

OpenVPN Grundlagen ansonsten auch hier:

Merkzettel: VPN Installation mit OpenVPN

Nein, denn wie obe;n bereits beschrieben wird jedem Client ja automatisch alle relevanten Routen beim VPN Dialin übertragen. Siehe Open VPN Merkzettel Tutorial ! (Bitte lesen)

Es ist also de facto irgendetwas falsch an deiner OpenVPN Konfigurations Datei.

Ohne das du die hier einmal postest zum Troubleshooten und auch mal ein route Print des aktiven Client (Windows) können wir hier nur im freien Fall raten wie du sicher auch selber weißt.

Etwas mehr Infos für eine zielführende Hilfe und Lösung benötigen wir also schon.

Konfig des Servers und des Clients und die Routing Tabelle des aktiven Clients sind das Mindeste.

Es ist also de facto irgendetwas falsch an deiner OpenVPN Konfigurations Datei.

Ohne das du die hier einmal postest zum Troubleshooten und auch mal ein route Print des aktiven Client (Windows) können wir hier nur im freien Fall raten wie du sicher auch selber weißt.

Etwas mehr Infos für eine zielführende Hilfe und Lösung benötigen wir also schon.

Konfig des Servers und des Clients und die Routing Tabelle des aktiven Clients sind das Mindeste.