Zwei SSIDs in verschiedenen VLANs mit ZyXEL-Geräte

Liebe Kolleginnen,

Liebe Kollegen,

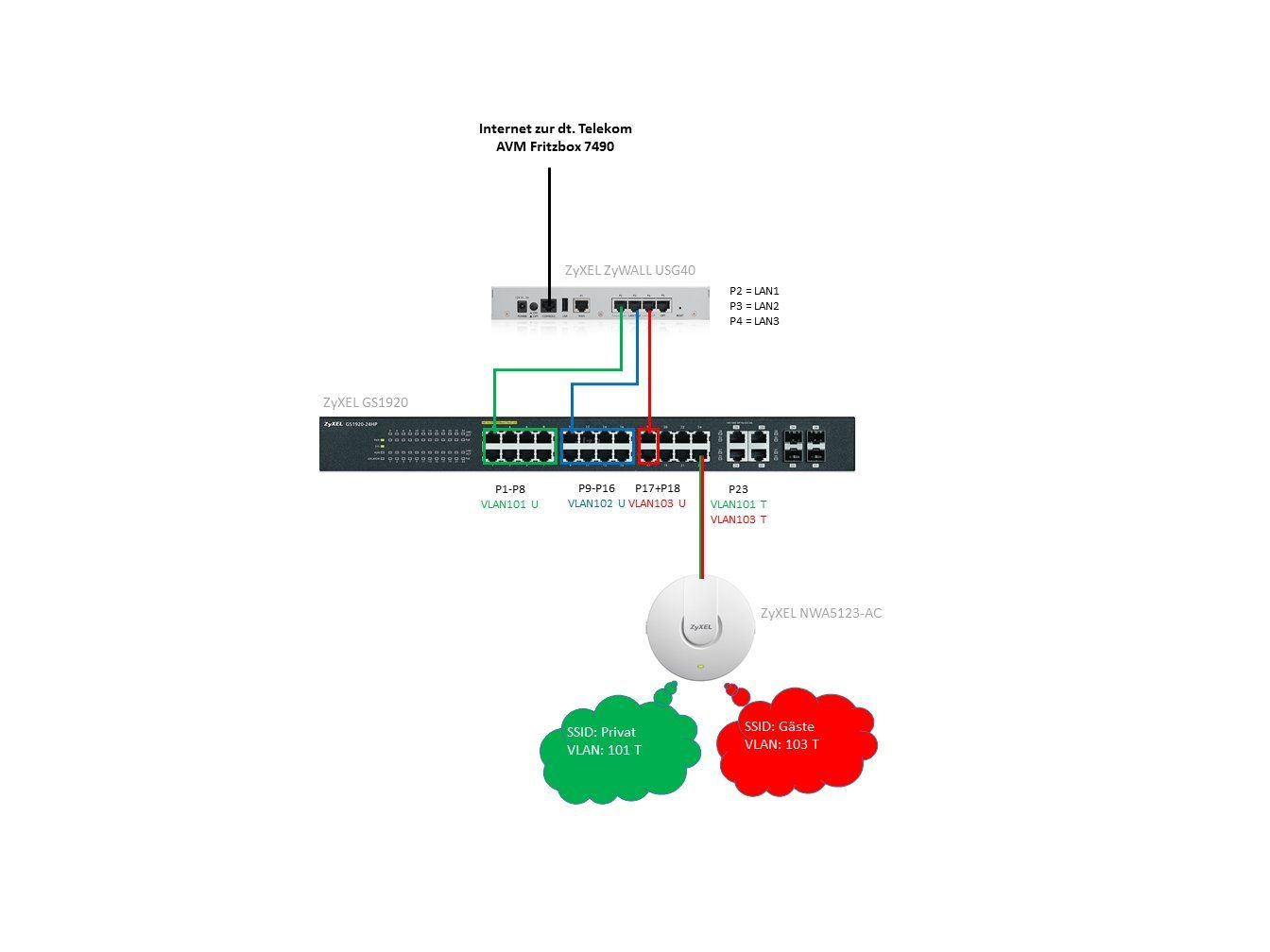

vielleicht habe ich etwas vergessen, vielleicht aber auch nur einen Denkfehler. Es geht um VLANs. In einer kleinen Umgebung nutzen wir folgende Geräte:

An der Firewall haben wir drei LAN-Bereiche in drei verschiedenen Netzwerksgmenten erstellt, jeweils mit DHCP-Server auf der USG-40. VLANs sind hier noch nicht konfiguriert. Die Bereiche sind folgende:

An dieser Firewall befindet sich ein Switch, hier sind VLAN konfiguriert, damit wir ein Switch nutzen und dennoch die Bereiche trennen können. VLAN lauten wie folgt:

101 = Intern

102 = Server

103 = Gäste

Die Ports sind alle untaggt (u), mit der Ausnahme eines Ports. Port 23 ist taggt. An diesem ist ein Accesspoint angeschlossen, der zwei SSIDs austrahlt.

SSID: Intern, mit dem VLAN 101

SSID: Gäste, mit dem VLAN 103

Problem:

Die Konfiguration des Accesspoints erfolgt über die Firewall USG-40 und funktioniert soweit. Aber, in dem Moment wo ich die Einstellungen von der Firewall auf den Accesspoint übertrage, funktioniert zwar das WLAN und die Clients können es nutzen und z.B. im Internet surfen, doch managen kann ich den AP nicht mehr. Die LED zeigt zudem an, es sei keine Netzwerkverbindung vorhanden.

Mir ist bewusst, dass ich das Managementinterface des Accesspoints irgendwie anpassen muss, da es an einem getagten Port hängt. Die Frage ist nur, wie?!

Es genügt auf jeden Fall nicht, in der Konfiguration des Accesspoints die Option des Management VLANs auf 101 zu setzen, anschließend ist der Accesspoint ebenfalls unerreichbar und auch das WLAN funktioniert nicht mehr. Habt ihr eine Idee?

Viele Grüße,

Boris

Liebe Kollegen,

vielleicht habe ich etwas vergessen, vielleicht aber auch nur einen Denkfehler. Es geht um VLANs. In einer kleinen Umgebung nutzen wir folgende Geräte:

- Firewall: ZyXEL USG-40

- Switch: ZyXELGS1920

- Accesspoint: ZyXEL NWA5123-AC

An der Firewall haben wir drei LAN-Bereiche in drei verschiedenen Netzwerksgmenten erstellt, jeweils mit DHCP-Server auf der USG-40. VLANs sind hier noch nicht konfiguriert. Die Bereiche sind folgende:

- LAN1: Intern

- LAN2: Server

An dieser Firewall befindet sich ein Switch, hier sind VLAN konfiguriert, damit wir ein Switch nutzen und dennoch die Bereiche trennen können. VLAN lauten wie folgt:

101 = Intern

102 = Server

103 = Gäste

Die Ports sind alle untaggt (u), mit der Ausnahme eines Ports. Port 23 ist taggt. An diesem ist ein Accesspoint angeschlossen, der zwei SSIDs austrahlt.

SSID: Intern, mit dem VLAN 101

SSID: Gäste, mit dem VLAN 103

Problem:

Die Konfiguration des Accesspoints erfolgt über die Firewall USG-40 und funktioniert soweit. Aber, in dem Moment wo ich die Einstellungen von der Firewall auf den Accesspoint übertrage, funktioniert zwar das WLAN und die Clients können es nutzen und z.B. im Internet surfen, doch managen kann ich den AP nicht mehr. Die LED zeigt zudem an, es sei keine Netzwerkverbindung vorhanden.

Mir ist bewusst, dass ich das Managementinterface des Accesspoints irgendwie anpassen muss, da es an einem getagten Port hängt. Die Frage ist nur, wie?!

Es genügt auf jeden Fall nicht, in der Konfiguration des Accesspoints die Option des Management VLANs auf 101 zu setzen, anschließend ist der Accesspoint ebenfalls unerreichbar und auch das WLAN funktioniert nicht mehr. Habt ihr eine Idee?

Viele Grüße,

Boris

Please also mark the comments that contributed to the solution of the article

Content-Key: 336961

Url: https://administrator.de/contentid/336961

Printed on: April 19, 2024 at 15:04 o'clock

16 Comments

Latest comment

Hi,

ich kenne diese Geräte nicht.

Aber mal von der Logik her:

Wenn ein AP 2 verschiedene VLAN je als WLAN-Netze bereitstellen soll, dann muss er beide "bridgen". D.h. dann muss er doch auch am LAN in beiden VLAN sein? Geht sowas mit AP überhaupt? Oder schalten die dann nicht um auf "Router"? Bin da jetzt kein Experte.

E.

ich kenne diese Geräte nicht.

Aber mal von der Logik her:

Wenn ein AP 2 verschiedene VLAN je als WLAN-Netze bereitstellen soll, dann muss er beide "bridgen". D.h. dann muss er doch auch am LAN in beiden VLAN sein? Geht sowas mit AP überhaupt? Oder schalten die dann nicht um auf "Router"? Bin da jetzt kein Experte.

E.

Erstelle auf der USG das/die VLANs wie hier beschrieben - https://www.zyxel.ch/de/support/knowledgebase/detail/3528

LG Günther

LG Günther

Die Management IP Adresse des APs ist immer auf dem Default VLAN wird also generell nicht mit einem VLAN Tag versehen bei MSSID fähigen APs.

Das Default VLAN ist in der Regel 1 und wird untagged am AP ausgesendet wie auch bei Switch tagged Ports in der Regel.

Wenn du natürlich jetzt einzig nur Tagged 101 und 103 akzeptierst am Switchport, dann sägst du dir die IP Verbindung auf die Management IP des APs ab.

Hast du das bedacht ?

Meist kann man aber die Management IP in der Konfiguration in ein anderes VLAN heben. Wenn du über das interne Netz das Managemen des APs machst, musst du die Management IP im Setup des APs statt von 1 natürlich auf die 101 setzen, dann hast du auch wieder Zugriff

Das Default VLAN ist in der Regel 1 und wird untagged am AP ausgesendet wie auch bei Switch tagged Ports in der Regel.

Wenn du natürlich jetzt einzig nur Tagged 101 und 103 akzeptierst am Switchport, dann sägst du dir die IP Verbindung auf die Management IP des APs ab.

Hast du das bedacht ?

Meist kann man aber die Management IP in der Konfiguration in ein anderes VLAN heben. Wenn du über das interne Netz das Managemen des APs machst, musst du die Management IP im Setup des APs statt von 1 natürlich auf die 101 setzen, dann hast du auch wieder Zugriff

Zitat von @aqui:

Die Management IP Adresse des APs ist immer auf dem Default VLAN wird also generell nicht mit einem VLAN Tag versehen bei MSSID fähigen > APs.

Die Management IP Adresse des APs ist immer auf dem Default VLAN wird also generell nicht mit einem VLAN Tag versehen bei MSSID fähigen > APs.

/sign. Die Zyxel APs haben einen Reiter weiter einen extra Punkt für die Native-VLAN-Konfiguration des Managements.

/sign = unterschreiben = Ich unterschreibe deine Aussage ;) Älter "Chatslang".

Zitat von @Venator:

Aber sobald ich diese aktiviere und den AP an einen damit getagten Port hänge, verliehre ich nach wie vor die Verbindung und komme nur > mittels Werksteinstellungen wieder an ihn heran

Aber sobald ich diese aktiviere und den AP an einen damit getagten Port hänge, verliehre ich nach wie vor die Verbindung und komme nur > mittels Werksteinstellungen wieder an ihn heran

Das ist noch nichts ganz auskonfiguriert.

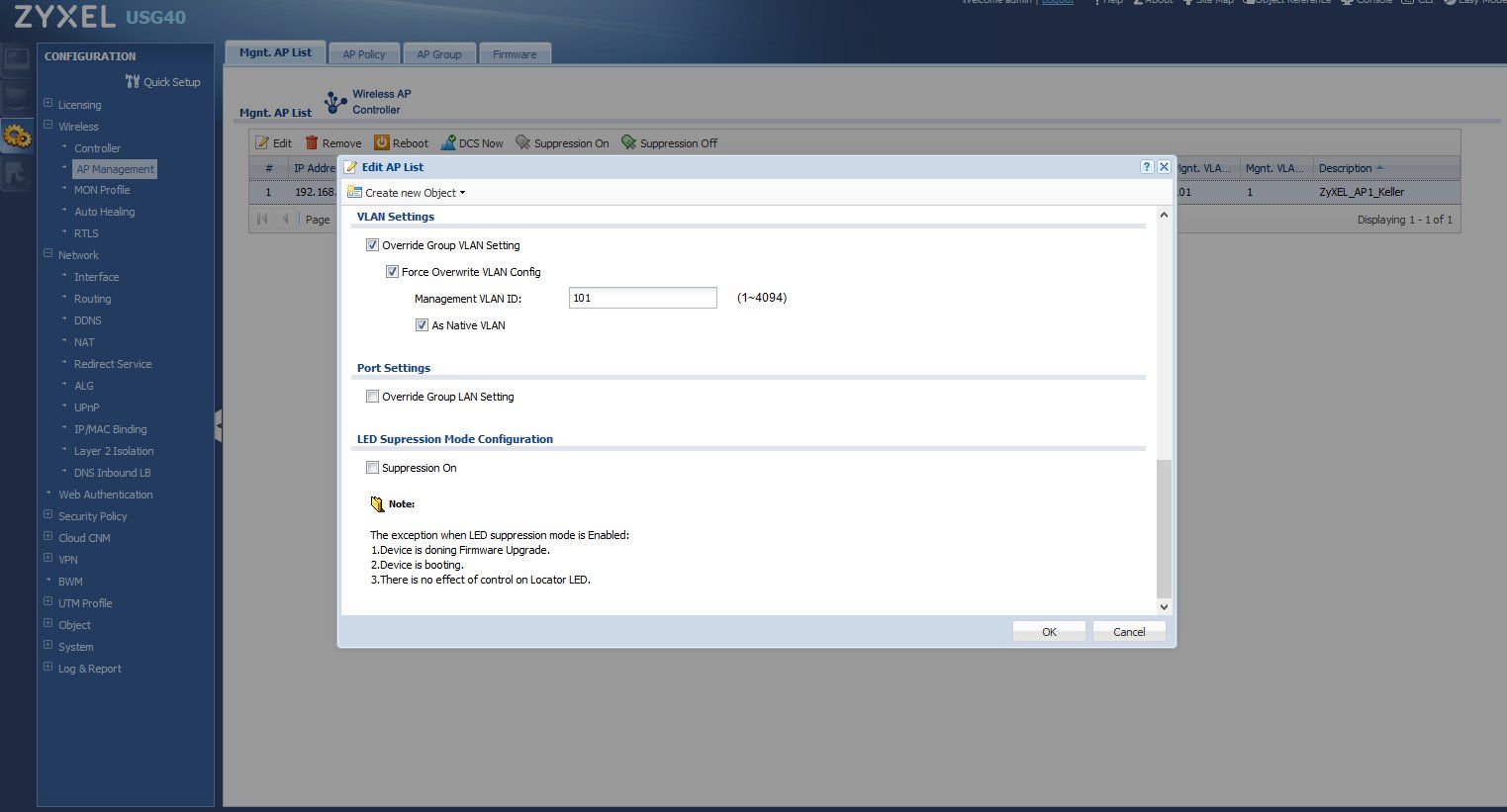

Du gibst dem AccessPoint die VLAN-ID 101 als Management und aktivierst zusätzlich den Haken "As Native VLAN" (wie du in Bild 1 gemacht hast).

Folgende Konstellation resultiert daraus:

Die Option "As Native VLAN" bewirkt, dass der AccessPoint diese VLAN-ID 101 als untagged (=Native) auf dem Switchport braucht.

Hast du die ID 101 auf dem Switchport des AccessPoint nun getagged, dröselt der AP, bei aktiver Native-VLAN-Option, sich diese Info nicht heraus -> AP ist nicht mehr erreichbar.

Kurzum:

- VLAN-ID 101 auf dem Switchport untagged = "As Native VLAN"- Haken rein

- VLAN-ID 101 auf dem Switchport tagged = "As Native VLAN"- Haken raus

Best practise hierbei ist:

- "As Native VLAN"-Haken rein

- Eingetragene Management-VLAN-ID auf dem Switchport auf untagged setzen

- Alle weiteren SSID-VLAN-IDs auf dem Switchport taggen

Yepp...soweit alles genau richtig !

Aus WLAN Sicht arbeitet ein AP ja sonst immer als Bridge. Die WLAN SSIDs die du auf die VLANs 101 und 103 legst werden nur gebridget auf Layer 2.

Du musst auch das VLAN 100 NICHT am AP einrichten !

Das management VLAN am AP ist ja im Default immer das VLAN 1 und das kann auch so bleiben.

VLAN 1 Pakete (Management) werden immer untagged am AP LAN Port gesendet. Folglich reicht es vollkommen wenn du am Swichtport wie du oben richtig beschreibst die PVID auf 100 setzt so das der Switchport alle ungetaggten Pakete an dem Port 24 ins VLAN 100 forwardet.

Zusätzlich ist der Port tagged für die VLANs 101 und 103 eingerichtet um die beiden WLANs in diese dafür vorgesehenen VLANs zu forwarden.

Die VLAN 1 Management Pakete sind ja immer untagged am AP Port und der Switch forwardet die dirch die PVID 100 dann automatisch ins VLAN 100.

Bleibt nur die Frage offen WO du die VLANs 101 und 103 routingtechnisch enden lässt, denn das sind ja deine beiden VLANs und die sollen ja sicher irgendwo landen ??

Ansonsten sind sie vollkommen isoliert mit nur der Konfig von oben.

Switxh-Port 1 ist untagged 100 da hieran die USG40 hängt, die ja mit dem AP kommunizieren muss.

Du meinst um mit dem Management zu kommunizieren, richtig ?Aus WLAN Sicht arbeitet ein AP ja sonst immer als Bridge. Die WLAN SSIDs die du auf die VLANs 101 und 103 legst werden nur gebridget auf Layer 2.

Du musst auch das VLAN 100 NICHT am AP einrichten !

Das management VLAN am AP ist ja im Default immer das VLAN 1 und das kann auch so bleiben.

VLAN 1 Pakete (Management) werden immer untagged am AP LAN Port gesendet. Folglich reicht es vollkommen wenn du am Swichtport wie du oben richtig beschreibst die PVID auf 100 setzt so das der Switchport alle ungetaggten Pakete an dem Port 24 ins VLAN 100 forwardet.

Zusätzlich ist der Port tagged für die VLANs 101 und 103 eingerichtet um die beiden WLANs in diese dafür vorgesehenen VLANs zu forwarden.

Die VLAN 1 Management Pakete sind ja immer untagged am AP Port und der Switch forwardet die dirch die PVID 100 dann automatisch ins VLAN 100.

Bleibt nur die Frage offen WO du die VLANs 101 und 103 routingtechnisch enden lässt, denn das sind ja deine beiden VLANs und die sollen ja sicher irgendwo landen ??

Ansonsten sind sie vollkommen isoliert mit nur der Konfig von oben.

3 einzelne Strippen zu ziehen für jedes VLAN ist eigentlich Unsinn. Sowas ist Steinzeit und macht an im Zeitalter von 802.1q Tagging nicht mehr.

Normal macht man das logischerweise mit einem tagged Link also EINEM Draht der dann alle VLANs transportiert.

Tagging sollte die Zywall Gurke ja wohl doch supporten.

Wie das genau geht steht in diesem Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Normal macht man das logischerweise mit einem tagged Link also EINEM Draht der dann alle VLANs transportiert.

Tagging sollte die Zywall Gurke ja wohl doch supporten.

Wie das genau geht steht in diesem Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ja hab ich. Da habe ich die USG mit einem 20Euro Modem:

https://www.reichelt.de/?ARTICLE=112467&PROVID=2788&wt_mc=amc141 ...

und diese Kunden sind glücklich und zufrieden.

Die anspruchsvolleneren haben dann ein xDSL Hybridmodem Vigor 130 was sowohl ADSL als auch VDSL kann:

http://www.draytek.de/vigor130.html

bzw. auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das WAN Interface auf PPPoE zu setzen ist eine Sache von 3 Minuten

Alle diese Kunden sind megazufrieden und bezahlen nur sehr kleines Geld.

Die die noch weniger Geld haben setzen eine pfSense Firewall ein um nicht am Fliegenfänger eines kommerziellen Herstellers zu kleben mit genau der obigen Modem Kombination und sind noch zufriedener, denn Freiheit ist alles !!

Aber du hast recht...Antwort verfehlt, denn Modem war hier nicht das Thema. Sorry für die Verwechselung kommt aber im Eifer des Gefechts mal vor...

Um auf die eigentliche Frage zu kommen ist die hier im VLAN Tutorial mehr als umfassend dargestellt und in allen Details und Facetten erklärt so das sich eigentlich Threads zu solchen Grundlagen erübrigen. Und das auch noch mit einem Praxisbeispiel was exakt deiner Fragestellung entspricht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Alle diese Komponenten hast du ja im Einsatz so das so ein Netzwerk aufzusetzen eine Sache von ner popeligen Viertelstunde ist.

Mehr kann man eigentlich nicht machen....

https://www.reichelt.de/?ARTICLE=112467&PROVID=2788&wt_mc=amc141 ...

und diese Kunden sind glücklich und zufrieden.

Die anspruchsvolleneren haben dann ein xDSL Hybridmodem Vigor 130 was sowohl ADSL als auch VDSL kann:

http://www.draytek.de/vigor130.html

bzw. auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das WAN Interface auf PPPoE zu setzen ist eine Sache von 3 Minuten

Alle diese Kunden sind megazufrieden und bezahlen nur sehr kleines Geld.

Die die noch weniger Geld haben setzen eine pfSense Firewall ein um nicht am Fliegenfänger eines kommerziellen Herstellers zu kleben mit genau der obigen Modem Kombination und sind noch zufriedener, denn Freiheit ist alles !!

Aber du hast recht...Antwort verfehlt, denn Modem war hier nicht das Thema. Sorry für die Verwechselung kommt aber im Eifer des Gefechts mal vor...

Um auf die eigentliche Frage zu kommen ist die hier im VLAN Tutorial mehr als umfassend dargestellt und in allen Details und Facetten erklärt so das sich eigentlich Threads zu solchen Grundlagen erübrigen. Und das auch noch mit einem Praxisbeispiel was exakt deiner Fragestellung entspricht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Alle diese Komponenten hast du ja im Einsatz so das so ein Netzwerk aufzusetzen eine Sache von ner popeligen Viertelstunde ist.

Mehr kann man eigentlich nicht machen....

Mal eine kurze Klarstellung des Verhaltens der (externen) Accesspoints, wenn sie durch eine Zywall USG als Controller verwaltet werden:

Der Traffic einer SSID wird grundsätzlich ausgehend mittels der im SSID-Profil eingestellten VLAN-ID getagged. Eingehend wird er dann selbstverständlich ebenfalls getagged erwartet.

Hiervon gibt es (abgesehen vom Tunnelmodus, der aber nur bei den dedizierten NXC-Controllern verfügbar ist) lediglich eine Ausnahme:

Die im SSID-Profil eingestellte VLAN-ID entspricht der VLAN-ID des Managementinterfaces des Accesspoints UND dieses ist als nativ markiert. Dann (und nur dann) wird der Traffic sowohl ein- als auch ausgehend untagged übertragen.

Also alles exakt so, wie es üblich und zu erwarten ist.

Für den hier vorliegenden Fall bedeutet dies:

Damit die Ursprungskonfiguration (bei der auf dem Uplinkport zum Accesspoint beide VLANs getagged anlagen) funktioniert, muss die VLAN-ID des Management-Interfaces auf 101 eingestellt und die Option "As Native VLAN" deaktiviert sowie die VLAN-ID im SSID-Profil "privat" ebenfalls auf 101 gesetzt werden.

Problematisch an dieser Konfiguration ist, dass das Managementinterface des Accesspoints im Auslieferungszustand "native" (also untagged) konfiguriert ist. Damit er diese abweichende Konfig also übernehmen kann, müsste er zumindest einmalig an einem Switchport gehängt werden, der untagged konfiguriert ist, sonst kann er logischer Weise den Controller nicht erreichen. Das macht also zusätzliche Arbeit. Praktischer ist es daher, den Managementtraffic generell untagged zu übertragen.

Für die Ursprungskonfig hieße dies:

- das VLAN 101 muss auf dem Uplinkport zum Accesspoint sowohl ein- als auch ausgehend untagged übertragen werden und die ID des Management-VLANs muss der VLAN-ID im SSID-Profil "Privat" entsprechen sowie als nativ markiert sein. Der konkrete Wert der VLAN-ID(s) ist in diesem Fall eigentlich Schnuppe, sofern er sich nicht mit anderen Profilen überschneidet. Sinnvoll wäre natürlich 1 oder 101.

Jetzt zur praktischen Umsetzung:

Du hast oben zwei Screenshots von der USG gepostet. Auf dem ersten Screenshot ist die Option für die Management-VLAN-ID zu sehen als individuelle Einstellung für den einzelnen Accesspoint. Das kann man im Ausnahmefall so machen. Sinnvoller ist es jedoch, diese Option hier nicht zu konfigurieren, sondern zwei Reiter weiter unter AP-Group, denn im Regelfall wird man pro Standort ja mehrere Accesspoints mit gleichen Einstellungen versehen wollen (deshalb die Zusammenfassung zu Accesspoint-Gruppen). Dein zweiter Screenshot stammt auch von diesen Gruppeneinstellungen - jedoch hast Du hier die relevante Option bereits überblättert und bist bei der modellspezifischen Portkonfiguration gelandet. Hier geht es jedoch um die Endgeräteports - nicht um das Management-Interface (es gibt Accesspoint-Modelle mit integriertem Switch zum Anschluß weiterer Endgeräte - z.B. für Hotels Modelle, die man in bzw. über die Netzwerksdose setzen kann. Sie z.B: http://www.zyxelguard.com/images/wireless/NWA5301-NJ/nwa5301-nj_indicat ..).

Gruß

sk

Der Traffic einer SSID wird grundsätzlich ausgehend mittels der im SSID-Profil eingestellten VLAN-ID getagged. Eingehend wird er dann selbstverständlich ebenfalls getagged erwartet.

Hiervon gibt es (abgesehen vom Tunnelmodus, der aber nur bei den dedizierten NXC-Controllern verfügbar ist) lediglich eine Ausnahme:

Die im SSID-Profil eingestellte VLAN-ID entspricht der VLAN-ID des Managementinterfaces des Accesspoints UND dieses ist als nativ markiert. Dann (und nur dann) wird der Traffic sowohl ein- als auch ausgehend untagged übertragen.

Also alles exakt so, wie es üblich und zu erwarten ist.

Für den hier vorliegenden Fall bedeutet dies:

Damit die Ursprungskonfiguration (bei der auf dem Uplinkport zum Accesspoint beide VLANs getagged anlagen) funktioniert, muss die VLAN-ID des Management-Interfaces auf 101 eingestellt und die Option "As Native VLAN" deaktiviert sowie die VLAN-ID im SSID-Profil "privat" ebenfalls auf 101 gesetzt werden.

Problematisch an dieser Konfiguration ist, dass das Managementinterface des Accesspoints im Auslieferungszustand "native" (also untagged) konfiguriert ist. Damit er diese abweichende Konfig also übernehmen kann, müsste er zumindest einmalig an einem Switchport gehängt werden, der untagged konfiguriert ist, sonst kann er logischer Weise den Controller nicht erreichen. Das macht also zusätzliche Arbeit. Praktischer ist es daher, den Managementtraffic generell untagged zu übertragen.

Für die Ursprungskonfig hieße dies:

- das VLAN 101 muss auf dem Uplinkport zum Accesspoint sowohl ein- als auch ausgehend untagged übertragen werden und die ID des Management-VLANs muss der VLAN-ID im SSID-Profil "Privat" entsprechen sowie als nativ markiert sein. Der konkrete Wert der VLAN-ID(s) ist in diesem Fall eigentlich Schnuppe, sofern er sich nicht mit anderen Profilen überschneidet. Sinnvoll wäre natürlich 1 oder 101.

Jetzt zur praktischen Umsetzung:

Du hast oben zwei Screenshots von der USG gepostet. Auf dem ersten Screenshot ist die Option für die Management-VLAN-ID zu sehen als individuelle Einstellung für den einzelnen Accesspoint. Das kann man im Ausnahmefall so machen. Sinnvoller ist es jedoch, diese Option hier nicht zu konfigurieren, sondern zwei Reiter weiter unter AP-Group, denn im Regelfall wird man pro Standort ja mehrere Accesspoints mit gleichen Einstellungen versehen wollen (deshalb die Zusammenfassung zu Accesspoint-Gruppen). Dein zweiter Screenshot stammt auch von diesen Gruppeneinstellungen - jedoch hast Du hier die relevante Option bereits überblättert und bist bei der modellspezifischen Portkonfiguration gelandet. Hier geht es jedoch um die Endgeräteports - nicht um das Management-Interface (es gibt Accesspoint-Modelle mit integriertem Switch zum Anschluß weiterer Endgeräte - z.B. für Hotels Modelle, die man in bzw. über die Netzwerksdose setzen kann. Sie z.B: http://www.zyxelguard.com/images/wireless/NWA5301-NJ/nwa5301-nj_indicat ..).

Gruß

sk