Accesspoint NWA3650 durch VPN Tunnel mit NXC2500 verbinden

Hallo!

(Zunächst hier der erste Beitrag worauf diese Frage basiert)

Könnte Hilfe gebrauchen bei folgender Konfiguration:

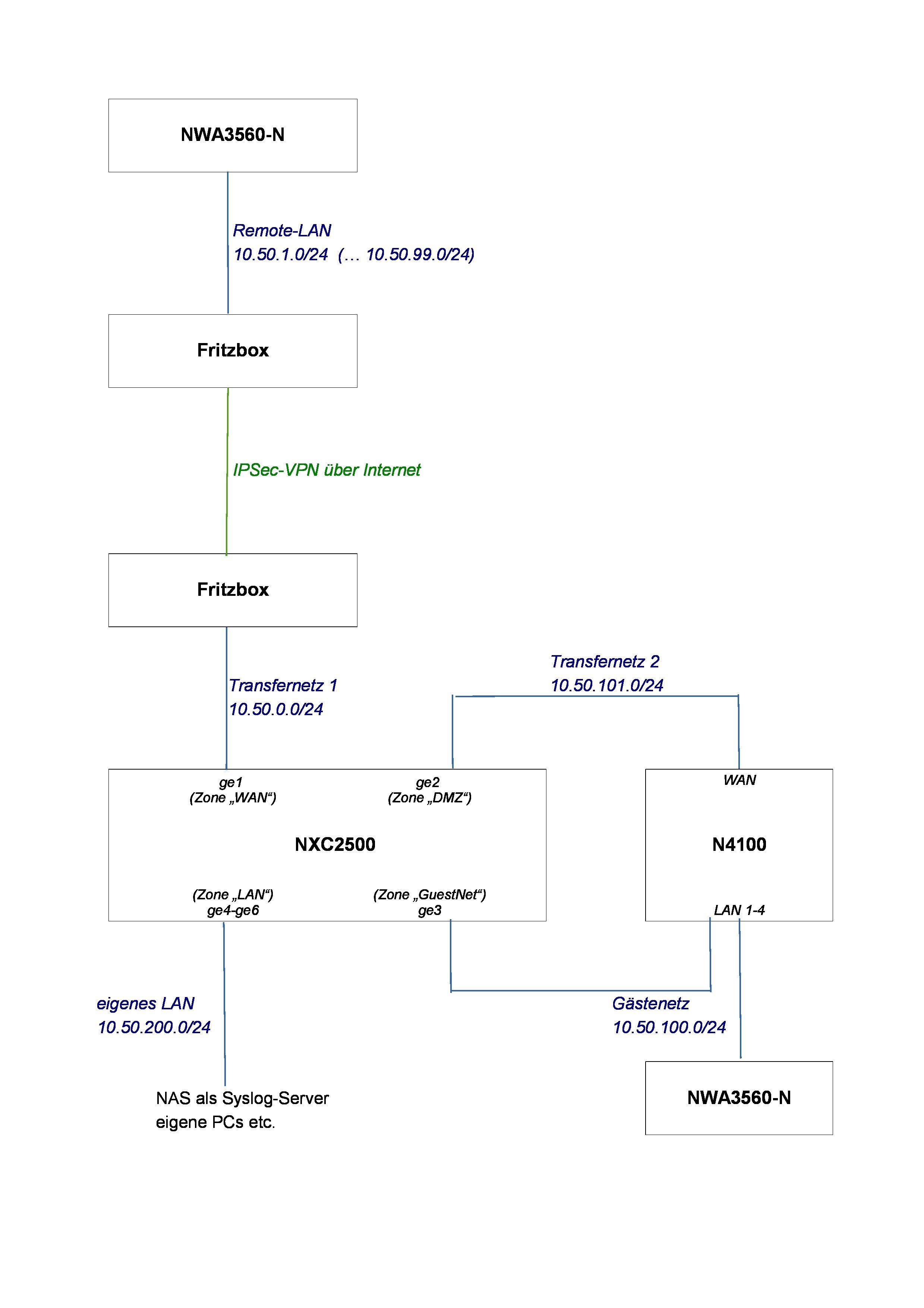

Das Bild verdeutlicht hoffentlich was ich vor habe.

Der VPN Tunnel ist aktiv und funktioniert.

Der NXC2500 erkennt lokal die WLAN AP's NWA3560 ohne Probleme

Der Hotspot arbeitet auch perfekt.

Nur wie geht das durch einen VPN Tunnel? Also das der AP von Standort B durch den Tunnel an den NCX2500 angebunden wird?

Worauf muss ich achten bei der Konfiguration? Stichwortartig würde mir das reichen, den Sinn werde ich vermutlich erkennen.

Da sind bestimmt so einige Konfigurationen notwendig...

Gruß

FB

(Zunächst hier der erste Beitrag worauf diese Frage basiert)

Könnte Hilfe gebrauchen bei folgender Konfiguration:

Das Bild verdeutlicht hoffentlich was ich vor habe.

Der VPN Tunnel ist aktiv und funktioniert.

Der NXC2500 erkennt lokal die WLAN AP's NWA3560 ohne Probleme

Der Hotspot arbeitet auch perfekt.

Nur wie geht das durch einen VPN Tunnel? Also das der AP von Standort B durch den Tunnel an den NCX2500 angebunden wird?

Worauf muss ich achten bei der Konfiguration? Stichwortartig würde mir das reichen, den Sinn werde ich vermutlich erkennen.

Da sind bestimmt so einige Konfigurationen notwendig...

Gruß

FB

Please also mark the comments that contributed to the solution of the article

Content-Key: 232114

Url: https://administrator.de/contentid/232114

Printed on: April 16, 2024 at 05:04 o'clock

11 Comments

Latest comment

Hallo,

zunächst: bitte setze in Deinem Eröffnungsbeitrag noch einen Backlink zum Ausgangsthread! Danke.

Nun zur eigentlichen Frage. Es gibt 4 Wege, wie der AP den Controller finden kann:

1) per Broadcast

2) per DHCP-Option 138

3) per Namensauflösung

4) durch statische Konfiguration

zu 1)

Das funktioniert nur, wenn sich der AP in der gleichen Broadcastdomäne wie der Controller befindet. Wie Du bereits gemerkt hast, funktioniert das nicht über geroutete Verbindungen wie Site-to-Site-VPNs. Deshalb gibt es zusätzlich die Varianten 2-4.

zu 2)

Das ist die eleganteste Option. Man gibt dem AP einfach über den DHCP-Server die Info mit, wie die IP-Adresse des Controllers heisst. Dafür muss der DHCP-Server allerdings die extendet option 138 unterstützen. Ich kenne die Fritzboxen zwar nicht, aber ich darf wohl mit einiger Wahrscheinlichkeit davon ausgehen, dass dies nicht der Fall ist.

zu 3)

Wenn die Varianten 1 und 2 fehlschlagen, sucht der AP per DNS nach dem SRV-Record "_capwap-control._udp.domainname.tld". "Domainname.tld" ist natürlich das Domainsuffix, welches der DHCP-Server per Option 15 übergibt.

In Deinem Szenario vermutlich auch kein gangbarer Weg. Ich hoffe Du erkennst langsam, warum man bei professionellen Anforderungen keine Hardware einsetzen sollte, die für Heimanwender entwickelt wurde...

zu 4)

Der letzte Ausweg: Der Accesspoint hat im verwalteten Modus zwar keine Weboberfläche mehr, jedoch kann man ihn dennoch per SSH konfigurieren. Die Befehle laufen:

Womit wir beim IP-Adress-Schema und beim Design der Topologie angekommen wären.

Ich empfehle Dir zunächst dringend, von den typischen IP-Adressbereichen der Heimrouter wegzugehen. Das vermeidet künftigen Ärger.

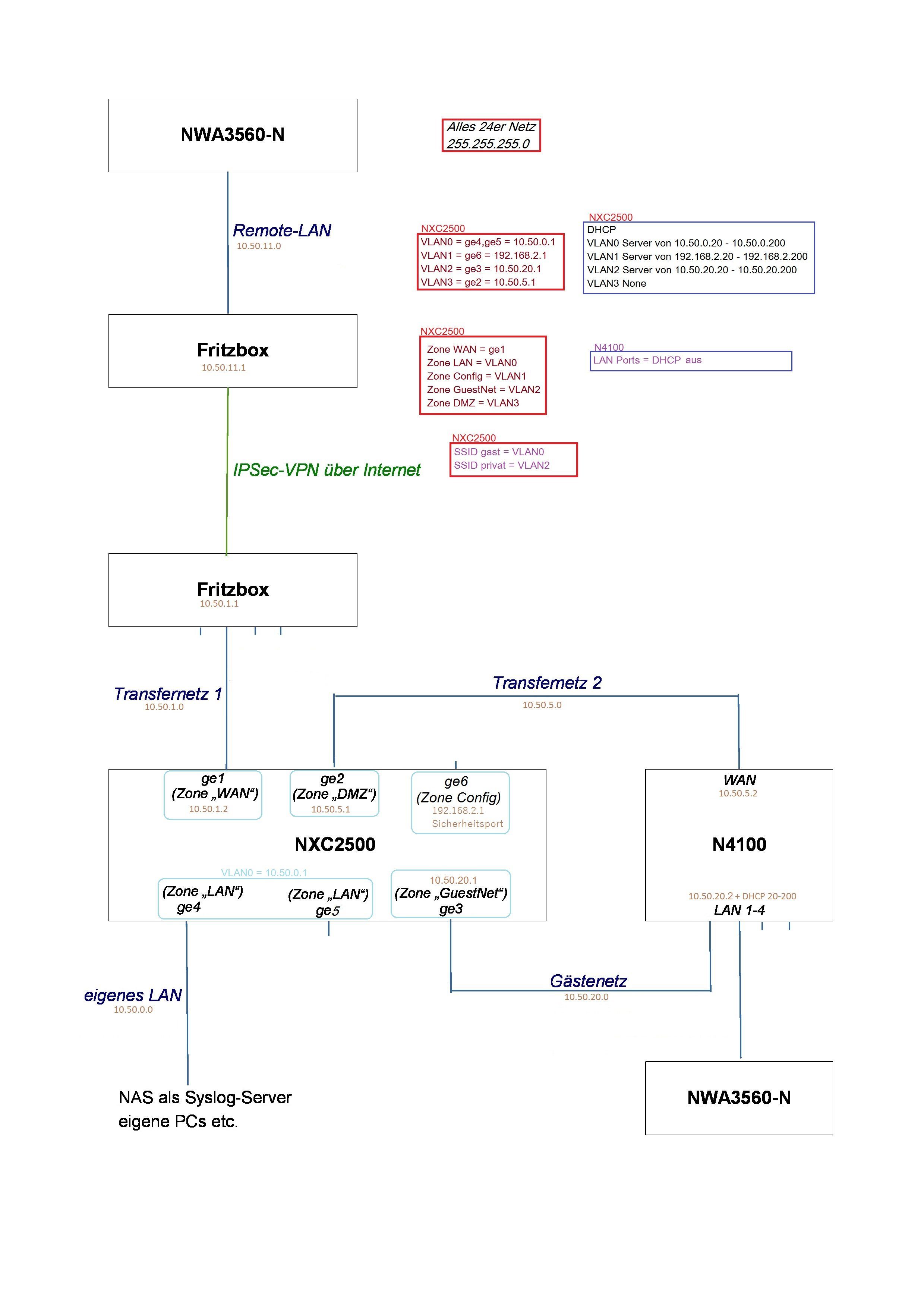

Darüber hinaus solltest Du das folgendermaßen aufbauen, um den NXC als zentrale Firewall verwenden zu können:

Wie Dir vielleicht aufgefallen ist, habe ich im LAN am Hauptstandort einen Syslog-Server vorgesehen. Hierauf kann und sollte der N4100 zu Nachweiszwecken die Sessions protokollieren. Der Syslog-Server steht im LAN, weil ich davon ausgehe, dass a) der Zugriff hierauf vom GästeNetz und aus den Remotenetzen heraus per NXC-Firewall unterbunden werden soll und b) dieser möglicherweise auf einem NAS installiert wird und dieses parallel zur Fileablage im LAN dienen soll.

Die Umstetzung dieses Topologie-Vorschlags ist allerdings erst bei Freigabe von ZLD4.10 möglich, weil der NXC2500 beim momentanen Firmwarestand hinsichtlich der Routing- und Firewallfunktionaliäten noch künstlich eingeschränkt ist. Die neue Firmware ist (unverbindlich) für den 17.3.2014 angekündigt.

Gruß

sk

zunächst: bitte setze in Deinem Eröffnungsbeitrag noch einen Backlink zum Ausgangsthread! Danke.

Nun zur eigentlichen Frage. Es gibt 4 Wege, wie der AP den Controller finden kann:

1) per Broadcast

2) per DHCP-Option 138

3) per Namensauflösung

4) durch statische Konfiguration

zu 1)

Das funktioniert nur, wenn sich der AP in der gleichen Broadcastdomäne wie der Controller befindet. Wie Du bereits gemerkt hast, funktioniert das nicht über geroutete Verbindungen wie Site-to-Site-VPNs. Deshalb gibt es zusätzlich die Varianten 2-4.

zu 2)

Das ist die eleganteste Option. Man gibt dem AP einfach über den DHCP-Server die Info mit, wie die IP-Adresse des Controllers heisst. Dafür muss der DHCP-Server allerdings die extendet option 138 unterstützen. Ich kenne die Fritzboxen zwar nicht, aber ich darf wohl mit einiger Wahrscheinlichkeit davon ausgehen, dass dies nicht der Fall ist.

zu 3)

Wenn die Varianten 1 und 2 fehlschlagen, sucht der AP per DNS nach dem SRV-Record "_capwap-control._udp.domainname.tld". "Domainname.tld" ist natürlich das Domainsuffix, welches der DHCP-Server per Option 15 übergibt.

In Deinem Szenario vermutlich auch kein gangbarer Weg. Ich hoffe Du erkennst langsam, warum man bei professionellen Anforderungen keine Hardware einsetzen sollte, die für Heimanwender entwickelt wurde...

zu 4)

Der letzte Ausweg: Der Accesspoint hat im verwalteten Modus zwar keine Weboberfläche mehr, jedoch kann man ihn dennoch per SSH konfigurieren. Die Befehle laufen:

configure terminal

capwap ap ac-ip <IP-Adresse des Controllers> 0.0.0.0

write

capwap ap ac-ip <IP-Adresse des Controllers> 0.0.0.0

write

Womit wir beim IP-Adress-Schema und beim Design der Topologie angekommen wären.

Ich empfehle Dir zunächst dringend, von den typischen IP-Adressbereichen der Heimrouter wegzugehen. Das vermeidet künftigen Ärger.

Darüber hinaus solltest Du das folgendermaßen aufbauen, um den NXC als zentrale Firewall verwenden zu können:

Wie Dir vielleicht aufgefallen ist, habe ich im LAN am Hauptstandort einen Syslog-Server vorgesehen. Hierauf kann und sollte der N4100 zu Nachweiszwecken die Sessions protokollieren. Der Syslog-Server steht im LAN, weil ich davon ausgehe, dass a) der Zugriff hierauf vom GästeNetz und aus den Remotenetzen heraus per NXC-Firewall unterbunden werden soll und b) dieser möglicherweise auf einem NAS installiert wird und dieses parallel zur Fileablage im LAN dienen soll.

Die Umstetzung dieses Topologie-Vorschlags ist allerdings erst bei Freigabe von ZLD4.10 möglich, weil der NXC2500 beim momentanen Firmwarestand hinsichtlich der Routing- und Firewallfunktionaliäten noch künstlich eingeschränkt ist. Die neue Firmware ist (unverbindlich) für den 17.3.2014 angekündigt.

Gruß

sk

Ich arbeite nicht für ZyXEL, falls Du das vermuten solltest. Aber ich setze oft deren Produkte ein - häufig auch in "ambitionierten" Szenarien. Dabei muss man sich halt intensiv mit deren Möglichkeiten beschäftigen.

Wichtiger Hinweis an dieser Stelle: Es gibt auf dem N4100 auch einen "Super Subscriber"-Account. Diesen solltest Du unbedingt deaktivieren oder das Default-Kennwort ändern, denn derjenige der diese Zugangsdaten kennt, kann darüber uneingeschränkt und unprotokolliert surfen!

Das nutze ich gerne mal bei schlecht administrierten Hotel-Hotspots aus...

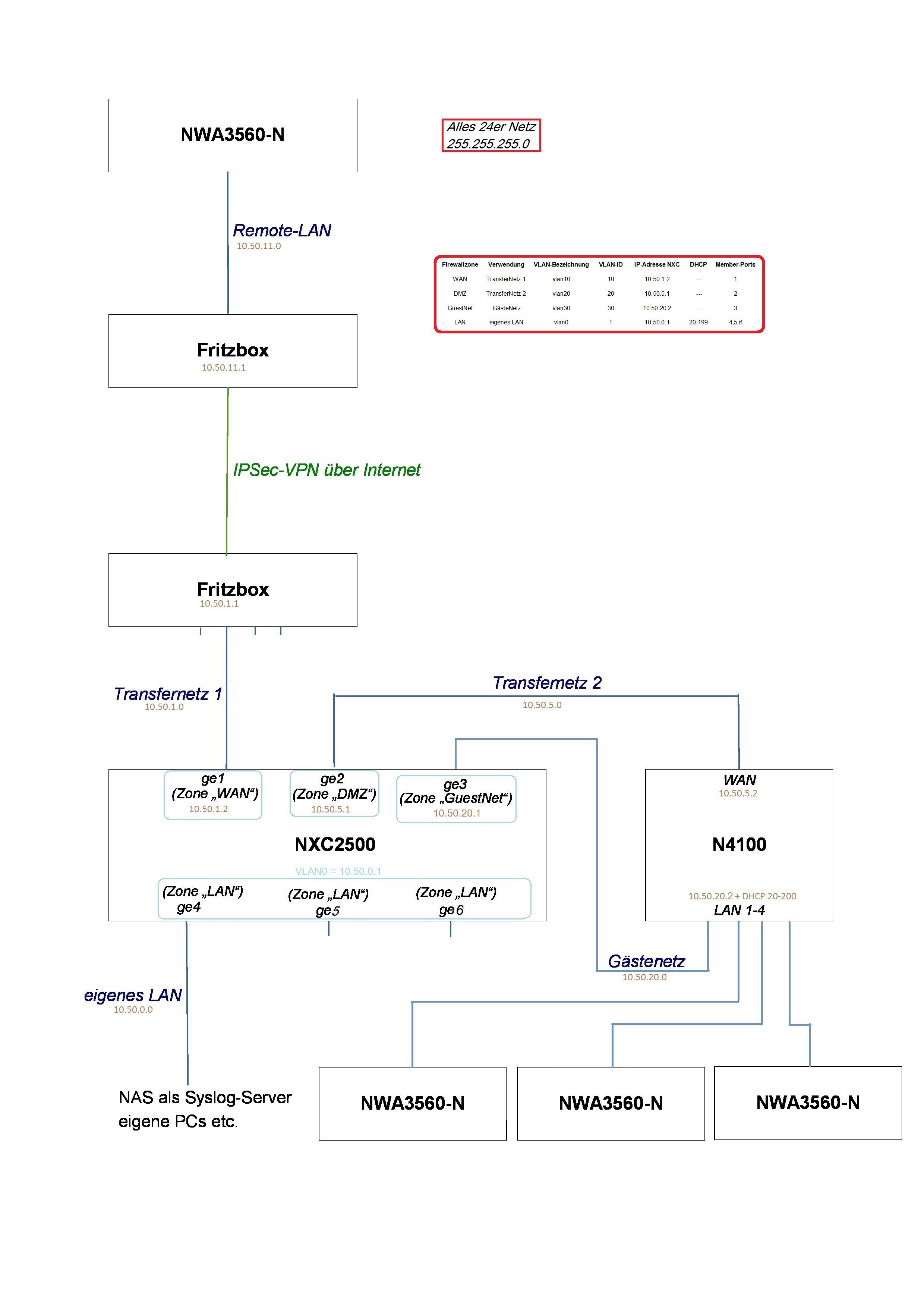

Dass sich die Accesspoints am Hauptstandort ebenfalls physisch in diesem Netz befinden, folgt einer funktionellen Abwägung: da ich aus dem Ausgangsthread hergeleitet habe, dass Du keinen VLAN-fähigen Switch hast, habe ich mir überlegt, wie die Ports der vorhandenen Geräte am effektivsten genutzt werden können und das ist aus meiner Sicht auch unter Security-Aspekten die beste Lösung. Die APs hätten physisch genauso gut auch in einem der Transfernetze oder im LAN stehen können. Das wäre allerdings - zumindest im Falle von Transfernetz 1 und LAN - eine potentielle Sicherheitslücke, wenn jemand das Kabel vom AP abzieht und direkt mit einem Notebook oder PC dran geht. So wie es aktuell vorgesehen ist, landet er dann wiederum nur im Gäste-Netz.

Hinweis: In den Kneipen lässt sich dies aufgrund des Gebrauchs der Fritzboxen freilich nicht analog realisieren: dort würde ein Angreifer im LAN der Fritzbox des Kneipenbesitzers landen. Die APs sollten dort deshalb entsprechend unzugänglich montiert werden!

OT/informell: In meinen Umgebungen stecken die APs mit ihrem Management-Interface in einem vollständig isolieren VLAN, so dass damit kein Schindluder getrieben werden kann. Für Deine Umgebung wäre dies allerdrings übertrieben und in den Kneipen ja ohnehin nicht fortzuführen.

Weiterer Hinweis: Man könnte am NXC noch einen Port einsparen, indem man das Transfernetz 2 entfallen lässt und das WAN-Interface des Hotspots mit der Fritzbox verbindet. In diesem Fall müsste man allerdings auf dem N4100 die Filtering-Regeln pflegen, damit aus dem Gästenetz kein Zugriff auf das Transfernetz 1 und auf die Remotenetze der Kneipen möglich ist. Aus administrativer Sicht erschien mir das unbefriedigend. Durch Einführung des Transfernetzes 2 ist es möglich, sämtliche Zugriffsregelungen einheitlich über das Firewallregelwerk des NXC zu implementieren.

Gruß

sk

Zitat von @Bohling:

> Wie Dir vielleicht aufgefallen ist, habe ich im LAN am Hauptstandort einen Syslog-Server vorgesehen.

> Hierauf kann und sollte der N4100 zu Nachweiszwecken die Sessions protokollieren. Der Syslog-Server

> steht im LAN, weil ich davon ausgehe, dass a) der Zugriff hierauf vom GästeNetz und aus den Remotenetzen heraus per

> NXC-Firewall unterbunden werden soll und b) dieser möglicherweise auf einem NAS installiert wird und dieses parallel

> zur Fileablage im LAN dienen soll.

Ja, den habe ich als letztes vorgesehen und wird auch umgesetzt.

Für ZyXELs NAS-Serie gibt es übrigens entsprechend angepasste und supportete Syslog-Packages zur Nachinstallation.> Wie Dir vielleicht aufgefallen ist, habe ich im LAN am Hauptstandort einen Syslog-Server vorgesehen.

> Hierauf kann und sollte der N4100 zu Nachweiszwecken die Sessions protokollieren. Der Syslog-Server

> steht im LAN, weil ich davon ausgehe, dass a) der Zugriff hierauf vom GästeNetz und aus den Remotenetzen heraus per

> NXC-Firewall unterbunden werden soll und b) dieser möglicherweise auf einem NAS installiert wird und dieses parallel

> zur Fileablage im LAN dienen soll.

Ja, den habe ich als letztes vorgesehen und wird auch umgesetzt.

Wichtiger Hinweis an dieser Stelle: Es gibt auf dem N4100 auch einen "Super Subscriber"-Account. Diesen solltest Du unbedingt deaktivieren oder das Default-Kennwort ändern, denn derjenige der diese Zugangsdaten kennt, kann darüber uneingeschränkt und unprotokolliert surfen!

Das nutze ich gerne mal bei schlecht administrierten Hotel-Hotspots aus...

Zitat von @Bohling:

Das Schema sieht TOP aus! Kommt direkt zu meinen Unterlagen (Womit machst Du das?)

(Womit machst Du das?)

Normalerweise mit Visio. Da ich das aber gerade nicht zur Hand hatte, hab ich es einfach mit der Tabellenkalkulation von LibreOffice erstellt.Das Schema sieht TOP aus! Kommt direkt zu meinen Unterlagen

Zitat von @Bohling:

Eines verstehe ich jedoch noch nicht zu 100% am Schema und zwar das "Gästenetz".

Wofür dient dieses? Ich kann mir nur vorstellen, das dieses nötig ist, damit der AP den Controller findet, richtig?

Wobei das aber auch theoretisch durch das Transfernetz 2 gehen müsste bei korrekter Konfiguration des N4100?

Das GästeNetz ist logischer Weise das Netz, mit dem diejenigen verbunden werden, die den Hotspot nutzen sollen.Eines verstehe ich jedoch noch nicht zu 100% am Schema und zwar das "Gästenetz".

Wofür dient dieses? Ich kann mir nur vorstellen, das dieses nötig ist, damit der AP den Controller findet, richtig?

Wobei das aber auch theoretisch durch das Transfernetz 2 gehen müsste bei korrekter Konfiguration des N4100?

Dass sich die Accesspoints am Hauptstandort ebenfalls physisch in diesem Netz befinden, folgt einer funktionellen Abwägung: da ich aus dem Ausgangsthread hergeleitet habe, dass Du keinen VLAN-fähigen Switch hast, habe ich mir überlegt, wie die Ports der vorhandenen Geräte am effektivsten genutzt werden können und das ist aus meiner Sicht auch unter Security-Aspekten die beste Lösung. Die APs hätten physisch genauso gut auch in einem der Transfernetze oder im LAN stehen können. Das wäre allerdings - zumindest im Falle von Transfernetz 1 und LAN - eine potentielle Sicherheitslücke, wenn jemand das Kabel vom AP abzieht und direkt mit einem Notebook oder PC dran geht. So wie es aktuell vorgesehen ist, landet er dann wiederum nur im Gäste-Netz.

Hinweis: In den Kneipen lässt sich dies aufgrund des Gebrauchs der Fritzboxen freilich nicht analog realisieren: dort würde ein Angreifer im LAN der Fritzbox des Kneipenbesitzers landen. Die APs sollten dort deshalb entsprechend unzugänglich montiert werden!

OT/informell: In meinen Umgebungen stecken die APs mit ihrem Management-Interface in einem vollständig isolieren VLAN, so dass damit kein Schindluder getrieben werden kann. Für Deine Umgebung wäre dies allerdrings übertrieben und in den Kneipen ja ohnehin nicht fortzuführen.

Weiterer Hinweis: Man könnte am NXC noch einen Port einsparen, indem man das Transfernetz 2 entfallen lässt und das WAN-Interface des Hotspots mit der Fritzbox verbindet. In diesem Fall müsste man allerdings auf dem N4100 die Filtering-Regeln pflegen, damit aus dem Gästenetz kein Zugriff auf das Transfernetz 1 und auf die Remotenetze der Kneipen möglich ist. Aus administrativer Sicht erschien mir das unbefriedigend. Durch Einführung des Transfernetzes 2 ist es möglich, sämtliche Zugriffsregelungen einheitlich über das Firewallregelwerk des NXC zu implementieren.

Zitat von @Bohling:

Eine andere Sache ist, das ich selbst auch mit meinen Geräten über das WLAN gehen möchte.

(Ich werde hier 3 APs aufhängen und diese am N4100 anschließen)

Bekommt man das sicherheitstechnisch auch noch konfiguriert?

Die Freigabe am N4100 ist ja sogesehen kein Problem...

Nein das läuft anders (analog zu dem, was ich bereits für die Kneipen vorgeschlagen habe). Die lokalen APs können sowohl dem Gästenetz für die Mietwohnungen als auch dem eigenen Gebrauch dienen, denn die APs sind MultiSSID- und VLAN-fähig. Also werden einfach 2 SSIDs ausgestrahlt: eine für das Gästenetz und eine für den Eigengebrauch. Der Traffic für den Eigengebrach wird halt wiederum per GRE-Tunnel auf die LAN-Zone des NXC gebridget. Eine andere Sache ist, das ich selbst auch mit meinen Geräten über das WLAN gehen möchte.

(Ich werde hier 3 APs aufhängen und diese am N4100 anschließen)

Bekommt man das sicherheitstechnisch auch noch konfiguriert?

Die Freigabe am N4100 ist ja sogesehen kein Problem...

Gruß

sk

Mind. ein VPN zwischen 2 Fritzboxen sollte vorbereitet, ein AP am Remotestandort platziert und durch den Tunnel ansprechbar sein. Idealer Weise sollte auch jemand am Remotestandort erreichbar sein, um das GRE-Tunneling und das Funktionieren des Hotspots testen zu können.

Gruß

sk