Active Directory Struktur in einer Firma mit Abteilungen

Hallo,

ich tüftle gerade daran, wie ich die neue AD Struktur erstellen könnte und nach langem Hin- und Herlesen bin ich leider nicht ganz schlüssig geworden. Ich möchte versuchen so flach wie möglich zu bleiben, und beabsichtige kein geografisches Modell zu nutzen (also nicht nach Ländern, Filialen, oder Gebäuden, Etagen, usw...) die Firma ist nicht besonders groß und das wäre nur unnötig komplex meiner Ansicht nach.

ich habe zwei Varianten, bin mir aber nicht sicher welche Vor-/Nachteile diese bieten:

(1):

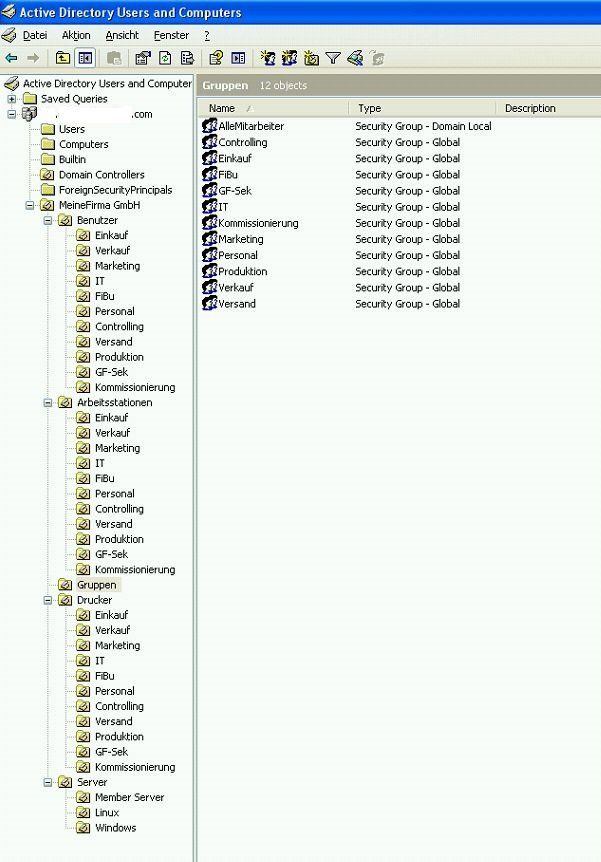

Im Stamm meiner AD-Domäne "corp.meinefirma.com" habe ich erstmal eine neue OU namens "Meine Firma GmbH" erstellt. Darin dann jeweils neue OUs erstellt, welche die einzelnen Abteilungen darstellen. Und in all diesen Abteilungs-OUs habe ich jeweils eine weitere OU erstellt namens "Arbeitsstationen" und "Benutzer". Eine extra OU unterhalb meiner Firma namens "Gruppen" soll die Sicherheitsgruppen beinhalten. Das sieht ungefähr so aus, wobei ich hier auch die defaultmässigen mit aufgeführt habe, da ich diese nicht löschen oder bewegen kann:

[Active Directory Users and Computers:]

..corp.meinefirma.com

Domain Controllers

ForeignSecurityPrincipals

Computers

Builtin

Users

Meine Firma GmbH

Gruppen

Vertrieb

Arbeitsstationen

Benutzer

Einkauf

Arbeitsstationen

Benutzer

Marketing

Arbeitsstationen

Benutzer

(2):

die andere Möglichkeit wäre eben, dass ich vorher schon zwischen "Arbeitsstationen" und "Benutzer" unterscheide, also so ...

[Active Directory Users and Computers:]

..corp.meinefirma.com

Domain Controllers

ForeignSecurityPrincipals

Computers

Builtin

Users

Meine Firma GmbH

Gruppen

Arbeitsstationen

Vertrieb

Einkauf

Marketing

Benutzer

Vertrieb

Einkauf

Marketing

Ich wüßte echt nicht, welche Vor-/Nachteile zwischen Variante 1 oder 2 vor allem in Bezug, falls ich GPOs verteilen möchte später im laufenden Betrieb. Bin für jeden Tip und Erklärung sehr dankbar.

Grüße,

Pangu

ich tüftle gerade daran, wie ich die neue AD Struktur erstellen könnte und nach langem Hin- und Herlesen bin ich leider nicht ganz schlüssig geworden. Ich möchte versuchen so flach wie möglich zu bleiben, und beabsichtige kein geografisches Modell zu nutzen (also nicht nach Ländern, Filialen, oder Gebäuden, Etagen, usw...) die Firma ist nicht besonders groß und das wäre nur unnötig komplex meiner Ansicht nach.

ich habe zwei Varianten, bin mir aber nicht sicher welche Vor-/Nachteile diese bieten:

(1):

Im Stamm meiner AD-Domäne "corp.meinefirma.com" habe ich erstmal eine neue OU namens "Meine Firma GmbH" erstellt. Darin dann jeweils neue OUs erstellt, welche die einzelnen Abteilungen darstellen. Und in all diesen Abteilungs-OUs habe ich jeweils eine weitere OU erstellt namens "Arbeitsstationen" und "Benutzer". Eine extra OU unterhalb meiner Firma namens "Gruppen" soll die Sicherheitsgruppen beinhalten. Das sieht ungefähr so aus, wobei ich hier auch die defaultmässigen mit aufgeführt habe, da ich diese nicht löschen oder bewegen kann:

[Active Directory Users and Computers:]

..corp.meinefirma.com

Domain Controllers

ForeignSecurityPrincipals

Computers

Builtin

Users

Meine Firma GmbH

Gruppen

Vertrieb

Arbeitsstationen

Benutzer

Einkauf

Arbeitsstationen

Benutzer

Marketing

Arbeitsstationen

Benutzer

(2):

die andere Möglichkeit wäre eben, dass ich vorher schon zwischen "Arbeitsstationen" und "Benutzer" unterscheide, also so ...

[Active Directory Users and Computers:]

..corp.meinefirma.com

Domain Controllers

ForeignSecurityPrincipals

Computers

Builtin

Users

Meine Firma GmbH

Gruppen

Arbeitsstationen

Vertrieb

Einkauf

Marketing

Benutzer

Vertrieb

Einkauf

Marketing

Ich wüßte echt nicht, welche Vor-/Nachteile zwischen Variante 1 oder 2 vor allem in Bezug, falls ich GPOs verteilen möchte später im laufenden Betrieb. Bin für jeden Tip und Erklärung sehr dankbar.

Grüße,

Pangu

Please also mark the comments that contributed to the solution of the article

Content-Key: 253109

Url: https://administrator.de/contentid/253109

Printed on: April 24, 2024 at 07:04 o'clock

20 Comments

Latest comment

Hallo Pangu,

wir haben die AD Struktur zwischen Abteilungen (Benutzer) unterschieden. Die Clients laufen unter einer OU. Bisher sehe ich keine Nachteile. Wenn die Clientrechner unterschiedliche Konfigurationen haben sollen, bietet sich eventuelle eine Aufteilung nach Abteilung an. Ist dies nicht der Fall, kannst du die Clients in eine OU packen.

wir haben die AD Struktur zwischen Abteilungen (Benutzer) unterschieden. Die Clients laufen unter einer OU. Bisher sehe ich keine Nachteile. Wenn die Clientrechner unterschiedliche Konfigurationen haben sollen, bietet sich eventuelle eine Aufteilung nach Abteilung an. Ist dies nicht der Fall, kannst du die Clients in eine OU packen.

Das Kommt darauf an wie ihr aufgestellt seid. Wie ich bereits geschrieben habe, haben die Rechner alle die gleichen Konfiguration (Softwareverteilung, GPO, etc.) reicht es aus, wenn du eine OU für alle machst. Gibt es Unterschiede in den Abteilung was die Clientkonfig angeht, macht es Sinn die OU's weiter zu splitten.

Hallo panguu,

ich habe es bei uns so eingerichtet:

1 OU für User und die Unterteilungen für die Computerkonten in 4 OU's (workstations, NB, TS_User, Email_Only)

Je nachdem wer was verwendet, kommt nur das Computerkonto in die entsprechende OU, die User bleiben alle in einer OU.

xbast1y meint:

OU1 = Einkauf

OU2 = Verkauf

usw...

Du musst in deinem Fall selber entscheiden wie du es handhaben willst, natürlich entsprechend der User Zahl usw...

Liebe Grüße

ITvortex

ich habe es bei uns so eingerichtet:

1 OU für User und die Unterteilungen für die Computerkonten in 4 OU's (workstations, NB, TS_User, Email_Only)

Je nachdem wer was verwendet, kommt nur das Computerkonto in die entsprechende OU, die User bleiben alle in einer OU.

xbast1y meint:

OU1 = Einkauf

OU2 = Verkauf

usw...

Du musst in deinem Fall selber entscheiden wie du es handhaben willst, natürlich entsprechend der User Zahl usw...

Liebe Grüße

ITvortex

Ich finde es persönlich nicht übersichtlich, wenn es Ordner bzw. OUs gibt die teilweise nur ein Element enthalten. Empfehlungen helfen dir eigentlich nichts, du musst damit klarkommen.

Wenn du damit natürlich 50000 User und Computer verwalten wirst oder in jeder Abteilung andere Richtlinien verwenden musst, dann macht das Sinn, wenn nicht tust du dir damit wahrscheinlich keinen Gefallen. Wir haben z.B. nach Standort getrennt weil wir in jeder Filiale einen Fileserver für die eigenen Dateien der Benutzer stehen hatten und es so einfacher war die Freigaben zu verteilen. Mittlerweile vergeben wir aber Freigaben per GPO nach Gruppenzugehörigkeit also brauchts das eigentlich auch nicht mehr.

Interessant sind für dich eigentlich eher Fragen wie, wie kann ich am schnellsten den Computer finden den ich verwalten will, wenn ich einen User am Telefon hab. Welche Tools greifen noch aufs AD zu? Können diese mehr als eine OU anzeigen? Wie oft wechseln Mitarbeiter eine Abteilung? Ziehen Mitarbeiter zwischen Standorten um und ändern sich dann damit die Richtlinien?

Sowohl Computerobjekte als auch Userobjekte können im AD sämtliche Felder verwenden die es für User gibt, also auch Abteilung und Standort usw. Das lässt sich hervorragend zum ordnen und wiederfinden benutzen. Wir nutzen zur Verwaltung Hyena, das Tool kann auch auf Felder zugreifen die Über die Standardtools nicht sichtbar sind.

Wenn du damit natürlich 50000 User und Computer verwalten wirst oder in jeder Abteilung andere Richtlinien verwenden musst, dann macht das Sinn, wenn nicht tust du dir damit wahrscheinlich keinen Gefallen. Wir haben z.B. nach Standort getrennt weil wir in jeder Filiale einen Fileserver für die eigenen Dateien der Benutzer stehen hatten und es so einfacher war die Freigaben zu verteilen. Mittlerweile vergeben wir aber Freigaben per GPO nach Gruppenzugehörigkeit also brauchts das eigentlich auch nicht mehr.

Interessant sind für dich eigentlich eher Fragen wie, wie kann ich am schnellsten den Computer finden den ich verwalten will, wenn ich einen User am Telefon hab. Welche Tools greifen noch aufs AD zu? Können diese mehr als eine OU anzeigen? Wie oft wechseln Mitarbeiter eine Abteilung? Ziehen Mitarbeiter zwischen Standorten um und ändern sich dann damit die Richtlinien?

Sowohl Computerobjekte als auch Userobjekte können im AD sämtliche Felder verwenden die es für User gibt, also auch Abteilung und Standort usw. Das lässt sich hervorragend zum ordnen und wiederfinden benutzen. Wir nutzen zur Verwaltung Hyena, das Tool kann auch auf Felder zugreifen die Über die Standardtools nicht sichtbar sind.

Da gibt es viele Möglichkeiten.

Man kann GPOs zum Beispiel im Lesezugriff beschränken, dann können auch nur bestimmte Gruppen diese übernehmen.

Dann gibt es die GPPs, die findest du z.B. unter Benutzerkonfiguration>Einstellungen. Die haben die Möglichkeit der clientseitigen Zuordnung, z.B. zu bestimmten Benutzergruppen oder auch Betriebssystemversion und ähnlichen Angaben.

Und es gibt WMI Filter, die benutzen wir z.B. um zwischen 32bit und 64bit zu unterscheiden, oder auch um den PDC-Emulator zu bestimmen.

Du wirst wenn du damit länger arbeitest dein System wahrscheinlich eh noch zehnmal umwerfen bis du es so hast wie es für eure Situation am besten nutzbar ist. Am wichtigsten ist meiner Meinung nach die Gruppeneinteilung. Hier solltest du mit den einzelnen Abteilungsleitern absprechen welche Rechte wer haben muss und wer wo reinschreiben darf, hier solltest du nicht zu sparsam sein, Probleme wie nicht mehr aufzufindende Ordner weil der Abteilungsleiter versehentlich was in seine Abteilung geschoben hat was für alle zugänglich sein sollte sind keine Seltenheit.

Man kann GPOs zum Beispiel im Lesezugriff beschränken, dann können auch nur bestimmte Gruppen diese übernehmen.

Dann gibt es die GPPs, die findest du z.B. unter Benutzerkonfiguration>Einstellungen. Die haben die Möglichkeit der clientseitigen Zuordnung, z.B. zu bestimmten Benutzergruppen oder auch Betriebssystemversion und ähnlichen Angaben.

Und es gibt WMI Filter, die benutzen wir z.B. um zwischen 32bit und 64bit zu unterscheiden, oder auch um den PDC-Emulator zu bestimmen.

Du wirst wenn du damit länger arbeitest dein System wahrscheinlich eh noch zehnmal umwerfen bis du es so hast wie es für eure Situation am besten nutzbar ist. Am wichtigsten ist meiner Meinung nach die Gruppeneinteilung. Hier solltest du mit den einzelnen Abteilungsleitern absprechen welche Rechte wer haben muss und wer wo reinschreiben darf, hier solltest du nicht zu sparsam sein, Probleme wie nicht mehr aufzufindende Ordner weil der Abteilungsleiter versehentlich was in seine Abteilung geschoben hat was für alle zugänglich sein sollte sind keine Seltenheit.

In deinem Fall ist kein Unterschied, wenn du aber eine GPO hast die für alle Benutzer gilt würdest du die einfach im übergeordneten Ordner "Benutzer" verknüpfen, bei Variante 1 müsstest du sie entweder in jedem Benutzerordner Verknüpfen oder noch eine Ebene drüber, was du eventuell nicht willst.

Aber wie gesagt, was für deine Struktur am besten ist, wirst du erst im laufenden Betrieb merken, jede Firma arbeitet anders.

Ich hab z.B. meine Gruppen geordnet nach Software/Verteiler/Dateizugriff, meine Computer nach Standort und meine Benutzer lediglich in Mitarbeiter/Sonstige/Ausgeschiedene. Drucker haben wir gar nicht im AD angelegt, für mich hat sich daraus noch kein wirklicher Nutzen ergeben. Windows Update/Virenscanner/Proxy Einstellungen werden hier nach Standort vergeben, Freigaben übergeordnet anhand der Netzlaufwerke wo der Nutzer auch per Gruppe Zugriff hat. Dazu gibt es noch eine Default PC Policy, in der auch Benutzereinstellungen vergeben sind die per Loopback an jeden Benutzer vergeben werden der sich an einer bestimmten Maschine anmeldet.

Ich empfehle dir bei der Erstellung deiner Richtlinien, lieber mehrere kleinere GPOs zu machen als alles in eine große GPO zu packen. Das hilft beim Testen und bei der Übersicht.

Aber wie gesagt, was für deine Struktur am besten ist, wirst du erst im laufenden Betrieb merken, jede Firma arbeitet anders.

Ich hab z.B. meine Gruppen geordnet nach Software/Verteiler/Dateizugriff, meine Computer nach Standort und meine Benutzer lediglich in Mitarbeiter/Sonstige/Ausgeschiedene. Drucker haben wir gar nicht im AD angelegt, für mich hat sich daraus noch kein wirklicher Nutzen ergeben. Windows Update/Virenscanner/Proxy Einstellungen werden hier nach Standort vergeben, Freigaben übergeordnet anhand der Netzlaufwerke wo der Nutzer auch per Gruppe Zugriff hat. Dazu gibt es noch eine Default PC Policy, in der auch Benutzereinstellungen vergeben sind die per Loopback an jeden Benutzer vergeben werden der sich an einer bestimmten Maschine anmeldet.

Ich empfehle dir bei der Erstellung deiner Richtlinien, lieber mehrere kleinere GPOs zu machen als alles in eine große GPO zu packen. Das hilft beim Testen und bei der Übersicht.

panguu, am Ende kannst du dein Konzept nochmal komplett ändern. Du wirst im laufenden Betrieb sehen, was passt und was nicht. Die Clients und Benutzer sind (je nach GPO) nur geringermaßen eingeschränkt sollte sich etwas in der Struktur ändern. Von daher, mach dich da nicht all zu viel zurück.

Der Aufbau ist vorallem für dich wichtig und soll dir als arbeitserleichterung dienen. Ich denke in diesem Thread wurde soweit alles gesagt.

Grüße Sebastian.

Der Aufbau ist vorallem für dich wichtig und soll dir als arbeitserleichterung dienen. Ich denke in diesem Thread wurde soweit alles gesagt.

Grüße Sebastian.

Hallo,

aus meiner Sicht sind beide o.g. Strukturen zu unübersichtlich. Warum die Benutzer noch einmal so teilen? Wenn du später feststellst doch noch eine OU zu benötigen, kannst du das ja immer noch.

Das Laufwerksmapping pro Abteilung ist, wenn ich mich richtig erinnere, durchaus möglich. Ich würde es aber über ein gemeinsam gemapptes Laufwerk mit Shares über die einzelnen Abteilungen lösen- Stichwort DFS-. Die Rechte kannst du dann über Gruppen verteilen. Dafür gibt es das AGDLP Prinzip.

Wenn ich es noch richtig erinnere, könnte man sogar die GPOs so gestalten, dass nur die für den Benutzer/Gruppe freigegebenen Shares sichtbar sind.

Meine Empfehlung: So unkompliziert wie möglich. Die Implementierung ist der erste Schritt. Danach steht die tägliche Wartung. Die Anforderungen ändern sich täglich. Darauf muss dann schnell und flexible reagiert werden können:

Benutzer A wechselt nach B,

Abteilung X braucht die Rechte für Verzeichnisse von Y etc..

In diesem Sinne

Matti

PS:

Wenn ich mal zitieren darf?

Ian McLean u.a.:

"Zwar begehen Sie mit zu wenig Organisationseinheiten und Gruppenrichtlinienobjekten auch einen Fehler, doch die meisten von uns legen eher zu viele an. Bleiben Sie bei einfachen Strukturen." Windows Server 2008 70-646

aus meiner Sicht sind beide o.g. Strukturen zu unübersichtlich. Warum die Benutzer noch einmal so teilen? Wenn du später feststellst doch noch eine OU zu benötigen, kannst du das ja immer noch.

Das Laufwerksmapping pro Abteilung ist, wenn ich mich richtig erinnere, durchaus möglich. Ich würde es aber über ein gemeinsam gemapptes Laufwerk mit Shares über die einzelnen Abteilungen lösen- Stichwort DFS-. Die Rechte kannst du dann über Gruppen verteilen. Dafür gibt es das AGDLP Prinzip.

Wenn ich es noch richtig erinnere, könnte man sogar die GPOs so gestalten, dass nur die für den Benutzer/Gruppe freigegebenen Shares sichtbar sind.

Meine Empfehlung: So unkompliziert wie möglich. Die Implementierung ist der erste Schritt. Danach steht die tägliche Wartung. Die Anforderungen ändern sich täglich. Darauf muss dann schnell und flexible reagiert werden können:

Benutzer A wechselt nach B,

Abteilung X braucht die Rechte für Verzeichnisse von Y etc..

In diesem Sinne

Matti

PS:

Wenn ich mal zitieren darf?

Ian McLean u.a.:

"Zwar begehen Sie mit zu wenig Organisationseinheiten und Gruppenrichtlinienobjekten auch einen Fehler, doch die meisten von uns legen eher zu viele an. Bleiben Sie bei einfachen Strukturen." Windows Server 2008 70-646