Bereitstellung von Dateien auf einem Fileserver

Hallo Community,

Folgende Situation:

In unserer Firma ist es oft so, dass Kollegen groessere Dateien ueber das Internet bereitstellen muessen.

Das wird bisher von mir so gehandhabt, indem ich diese Dateien einfach auf unseren Webserver hochlade,

und sie dann zum Download bereitstelle.

Das ist allerdings keine sonderlich gute Loesung, da somit die Kollegen immer zu mir rennen muessen,

wenn sie das tun wollen.

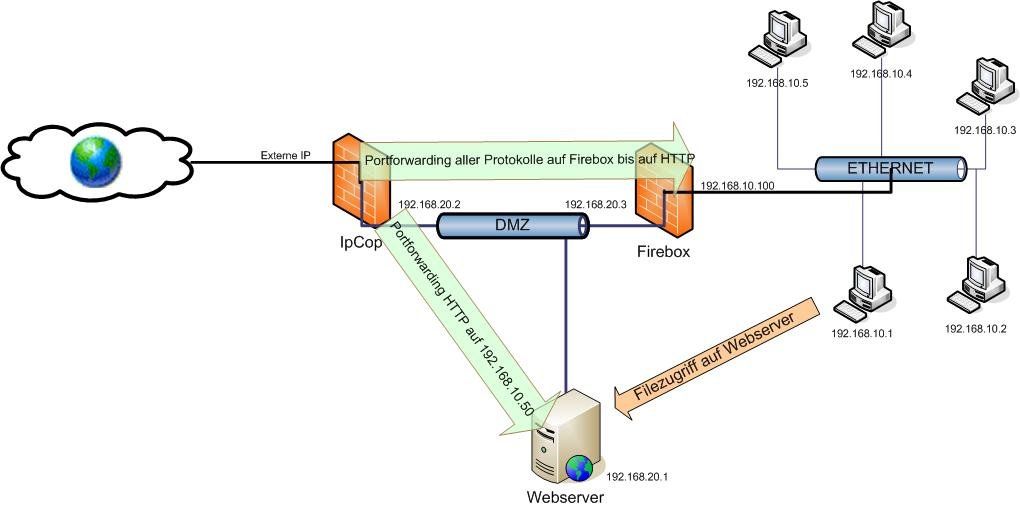

Jetzt habe ich hier eine zweite Firewall installiert (IpCop) und dahinter einen Webserver gehaengt, der auch

von aussen zu erreichen ist.

Eine DMZ habe ich nicht gebaut, da ich das nicht so ohne weiteres hier machen darf, und auch ehrlich gesagt

weder das Knowhow unserer Firebox und auch keine Zeit dafuer haette.

Meine Idee ist es nun folgendes zu tun:

Wir haben zwei externe IP-Adressen. An beiden haengt eine Firewall. (IpCop und Firebox)

Hinter der Firebox haengt unser Firmeninternes Netzwerk. Hinter dem IpCop der Webserver.

Ich moechte jetzt, dass die Kollegen vom Firmeninternen Netz schnell Daten auf den Webserver

hochladen koennen.

Die Idee ist es in den Webserver einfach noch eine zweite Netzwerkkarte einzubauen, welche dann

im Firmennetz steht.

Die andere Netzwerkkarte wuerde am IpCop haengen.

Ich werde dann den Kollegen einfach ein Netzlaufwerk auf den Webserver mappen, was direkt auf das

Verzeichnis zeigt, was vom Webserver nach aussen hin zu erreichen ist.

Das bedeutet: Sobald ein Kollege auf sein Netzlaufwerk eine Datei kopiert, taucht diese Automatisch im Webinterface auf.

Meine Frage ist jetzt, ob ihr Bedenken bei dieser Loesung haettet.

Was Sicherheit angeht in erster Linie, und ob es ueberhaupt so funktionieren kann?

Natuerlich will ich von aussen ausschliesslich Lesezugriff erlauben, sodass eigentlich keiner

durch den IpCop kommen duerfte. (Der auch nur ein Portforwarding fuer HTTP hat).

Dennoch wollte ich vor dem Durchfuehren dieser Aktion mal eure Meinung hoeren.

Bis bald

David

Folgende Situation:

In unserer Firma ist es oft so, dass Kollegen groessere Dateien ueber das Internet bereitstellen muessen.

Das wird bisher von mir so gehandhabt, indem ich diese Dateien einfach auf unseren Webserver hochlade,

und sie dann zum Download bereitstelle.

Das ist allerdings keine sonderlich gute Loesung, da somit die Kollegen immer zu mir rennen muessen,

wenn sie das tun wollen.

Jetzt habe ich hier eine zweite Firewall installiert (IpCop) und dahinter einen Webserver gehaengt, der auch

von aussen zu erreichen ist.

Eine DMZ habe ich nicht gebaut, da ich das nicht so ohne weiteres hier machen darf, und auch ehrlich gesagt

weder das Knowhow unserer Firebox und auch keine Zeit dafuer haette.

Meine Idee ist es nun folgendes zu tun:

Wir haben zwei externe IP-Adressen. An beiden haengt eine Firewall. (IpCop und Firebox)

Hinter der Firebox haengt unser Firmeninternes Netzwerk. Hinter dem IpCop der Webserver.

Ich moechte jetzt, dass die Kollegen vom Firmeninternen Netz schnell Daten auf den Webserver

hochladen koennen.

Die Idee ist es in den Webserver einfach noch eine zweite Netzwerkkarte einzubauen, welche dann

im Firmennetz steht.

Die andere Netzwerkkarte wuerde am IpCop haengen.

Ich werde dann den Kollegen einfach ein Netzlaufwerk auf den Webserver mappen, was direkt auf das

Verzeichnis zeigt, was vom Webserver nach aussen hin zu erreichen ist.

Das bedeutet: Sobald ein Kollege auf sein Netzlaufwerk eine Datei kopiert, taucht diese Automatisch im Webinterface auf.

Meine Frage ist jetzt, ob ihr Bedenken bei dieser Loesung haettet.

Was Sicherheit angeht in erster Linie, und ob es ueberhaupt so funktionieren kann?

Natuerlich will ich von aussen ausschliesslich Lesezugriff erlauben, sodass eigentlich keiner

durch den IpCop kommen duerfte. (Der auch nur ein Portforwarding fuer HTTP hat).

Dennoch wollte ich vor dem Durchfuehren dieser Aktion mal eure Meinung hoeren.

Bis bald

David

Please also mark the comments that contributed to the solution of the article

Content-Key: 109918

Url: https://administrator.de/contentid/109918

Printed on: April 25, 2024 at 23:04 o'clock

13 Comments

Latest comment

Hi David,

diese Struktur kannst du kaum online stellen. Du hast in diesem Moment ein Problem, wo dein Webserver eine Lücke aufweißt bzw. erfolgreich angegriffen wird. Denn Somit ist dein Netz dahinter auch gefährt. Warum meinst du, bauen Firmen für sowas DMz's auf? Genau aus diesem Grund. Der IPCop fängt schon mal das Meiste ab aber eben nichts auf Port 80 o.ä.

Baue eine DMZ, stell den Server dort rein und alles ist sauber gelöst und Du kannst Nachts ruhiger schlafen.

Grüße,

Dani

diese Struktur kannst du kaum online stellen. Du hast in diesem Moment ein Problem, wo dein Webserver eine Lücke aufweißt bzw. erfolgreich angegriffen wird. Denn Somit ist dein Netz dahinter auch gefährt. Warum meinst du, bauen Firmen für sowas DMz's auf? Genau aus diesem Grund. Der IPCop fängt schon mal das Meiste ab aber eben nichts auf Port 80 o.ä.

Natuerlich will ich von aussen ausschliesslich Lesezugriff erlauben, sodass eigentlich keiner durch den IpCop kommen duerfte.

Du meinst so kannst du Hackerangriffe abwehren? Holzweg....Baue eine DMZ, stell den Server dort rein und alles ist sauber gelöst und Du kannst Nachts ruhiger schlafen.

Grüße,

Dani

Hi,

ich Frage mich wo das Problem ist? So eine DMZ ist doch kein Beinbruch...schau mal bei Wiki nach. Es gibt 2 Varianten...aber wir bevorzugen eben immer die Erste. Das hat einfach den positivien Nebeneffekt, sollte das 1. Gerät mal ausfallen, bestehht weiterhin ein Schutz für das LAN und genau das ist bei einem 2-stufigen System der Sinn. Außerdem gelten für Internet->DMZ ganz andere Regeln als für DMZ<- LAN.

Grüße,

Dani

ich Frage mich wo das Problem ist? So eine DMZ ist doch kein Beinbruch...schau mal bei Wiki nach. Es gibt 2 Varianten...aber wir bevorzugen eben immer die Erste. Das hat einfach den positivien Nebeneffekt, sollte das 1. Gerät mal ausfallen, bestehht weiterhin ein Schutz für das LAN und genau das ist bei einem 2-stufigen System der Sinn. Außerdem gelten für Internet->DMZ ganz andere Regeln als für DMZ<- LAN.

Grüße,

Dani

Hallo,

ich kann meinen Vorrednern nur beipflichten. Eine DMZ ist der einzig gangbare weg. Wir haben hier das Problem das einige Kollegen mit Riesigen Dateien hantieren und diese bereitstellen bzw. empfangen müssen. Zu diesem zweck hab ich einen FTP Server in die DMZ gestellt. In unserem Catalyst 4506 hab ich dann nur Schreibzugriff vom LAN in die DMZ gegeben, und nicht umgekehrt. Die entsprechenden User bekommen dann ein Netzlaufwerk gemappt und können Ihre Daten dort hinein kopieren. Da wir immer mit den gleichen Firmen Daten austauschen bekommen die einen FTP-User und gut ist.

Gruß

Alex

ich kann meinen Vorrednern nur beipflichten. Eine DMZ ist der einzig gangbare weg. Wir haben hier das Problem das einige Kollegen mit Riesigen Dateien hantieren und diese bereitstellen bzw. empfangen müssen. Zu diesem zweck hab ich einen FTP Server in die DMZ gestellt. In unserem Catalyst 4506 hab ich dann nur Schreibzugriff vom LAN in die DMZ gegeben, und nicht umgekehrt. Die entsprechenden User bekommen dann ein Netzlaufwerk gemappt und können Ihre Daten dort hinein kopieren. Da wir immer mit den gleichen Firmen Daten austauschen bekommen die einen FTP-User und gut ist.

Gruß

Alex

Moin,

das wollte ich hören...und wieder ein Netz sicherer...

Ich nehme mal der IPCop bekommt eine feste IP-Adresse und somit könntest du dem Webserver auch eine Verpassen. Aber du kannst das auch über Transfernetze bauen - ist eigentich egal. Wichtig ist eben nur, dass du nur den Port 80 auf dem IPCop auf den Webserver forwardest. Warum willst du den Rest ins LAN bzw. Firebox forwarden? Macht doch keinen Sinn.

Wichtig ist eben, dass die Firebox den Zugriff aus dem LAN heraus erlaubt (Outgoing). Denn sobald ein Client eine Anfrage in die DMZ bzw. Internet stellt, findet das Paket auch den Weg wieder zurückt. D.h. an der Firebox müssen nur die entsprechenden Protkolle freigeschalten sein. Zusätzlich noch eine Regel LAN<- Webserver Port 21- Fertig.

Grüße,

Dani

das wollte ich hören...und wieder ein Netz sicherer...

Ich nehme mal der IPCop bekommt eine feste IP-Adresse und somit könntest du dem Webserver auch eine Verpassen. Aber du kannst das auch über Transfernetze bauen - ist eigentich egal. Wichtig ist eben nur, dass du nur den Port 80 auf dem IPCop auf den Webserver forwardest. Warum willst du den Rest ins LAN bzw. Firebox forwarden? Macht doch keinen Sinn.

Wichtig ist eben, dass die Firebox den Zugriff aus dem LAN heraus erlaubt (Outgoing). Denn sobald ein Client eine Anfrage in die DMZ bzw. Internet stellt, findet das Paket auch den Weg wieder zurückt. D.h. an der Firebox müssen nur die entsprechenden Protkolle freigeschalten sein. Zusätzlich noch eine Regel LAN<- Webserver Port 21- Fertig.

Grüße,

Dani

Die Kollegen dahinten sollen auf unseren E-Mail server kommen, und das tuen sie von aussen.

Du hast den Sinn einer DMZ nicht ganz verstanden. Genau sowas stellt man in die DMZ.Sehe ich also richtig, dass Regeln auf beiden Firewalls identisch sind, mit der ausnahme, dass der IpCop noch ein Portforwarding auf den Webserver hat?!?

Für Outgoing oder Incoming?!Grüße,

Dani

Hi,

Grüße,

Dani

Der verschluesselte VPN Tunnel macht die DMZ bei unseren Mailserver ueberfluessig.

klar, aber wo steht der VPN-Server, doch im LAN oder? Wenn du als VPN-Server den IPCOp als VPN nimmst, kannst du den Mailserver in die DMZ stellen. Vorallem frage ich mich gerade, wie du Mails abrufst (per POP oder SMTP)? Das zieht alles einen Ratenschwanz hinter sich her.Es macht ja keinen Sinn, wenn ich auf der FireBox HTTP von Innen nach Aussen erlaube, und das im IpCop sperre.

Logo, aber es sind nur beide Outgoing-Filter auf den Firewalles gleich - Incomging sieht anders aus - Port 80 für Webserver.Grüße,

Dani

Hallo!

Warum nutzt nicht den IPCop in seinem vollen Umfang?

Rote NIC = Internet

Grüne NIC = Firmennetz

Orange NIC = DMZ

Ich selber habe den IPCop an verschiedenen Standorten im Einsatz und bin rundum zufrieden (Proxy, URL-Filter, VPN, usw)

Bei Interesse kann ich nur das IPCop Forum empfehlen: http://www.ipcop-forum.de/forum

Dort findest auch viele Anleitungen zu dem Thema.

Und zu deinem Problem: Mit DMZ Schlupflöchern kannst du dein Problem recht schnell lösen.

Gruß Stinger

Warum nutzt nicht den IPCop in seinem vollen Umfang?

Rote NIC = Internet

Grüne NIC = Firmennetz

Orange NIC = DMZ

Ich selber habe den IPCop an verschiedenen Standorten im Einsatz und bin rundum zufrieden (Proxy, URL-Filter, VPN, usw)

Bei Interesse kann ich nur das IPCop Forum empfehlen: http://www.ipcop-forum.de/forum

Dort findest auch viele Anleitungen zu dem Thema.

Und zu deinem Problem: Mit DMZ Schlupflöchern kannst du dein Problem recht schnell lösen.

Gruß Stinger