C3524 C3508 VLan Routing Netzwerkplanung

Guten Abend Forum-User,

ich bin zur Zeit dabei, ein kleines Projekt zu realisieren und bräuchte euren Rat. Freue mich natürlich über eure Antworten und hoffe das

wir das Problem lösen können.

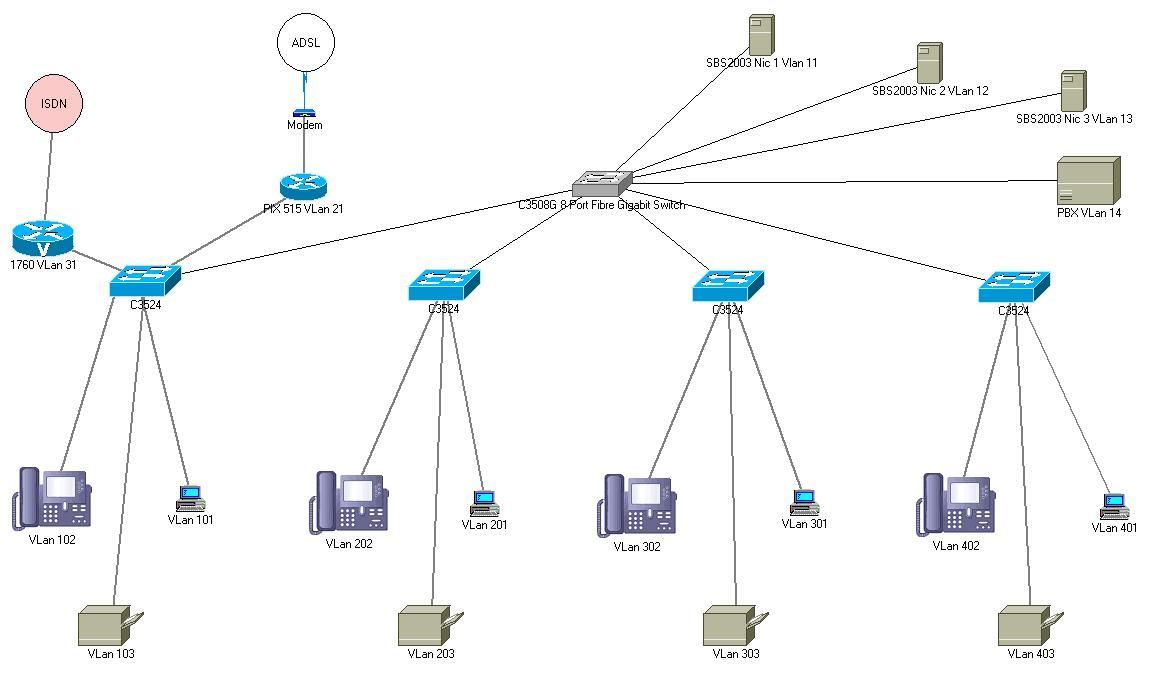

Meine Netzwerk-Konstellation sieht zur Zeit so aus, dass wir 4x den C3524-PWR (24 Port 10/100mbit L2) Switch haben, eine PIX 515

als Firewall und PPPoe Router, sowie ein C3508G (8 Port Fibre Gigabit) Switch welchen wir als Gigabit uplink für Server und Switches

verwenden, denn Cisco 1760 als Voice-GW, ein SBS2003 mit Quad Port Fibre-Channel Nic und ein PBX..

Nun habe ich folgendes Vorhaben, ich möchte das jedes Endgerät sein eigenen VLan bekommt, so das das Endgerät

im VLan nur mit z.B. der Pix-Firewall oder den SBS-Server kommunizieren kann und so das dieses Endgeräte mit Endgeräten die sich in

anderen VLan's befinden, aber ebenfalls einen Trunk auf den Server/Pix haben, nicht mit einander kommunizieren können und das möglichst

ohne ACL's.

Meine Frage besteht hauptsächlich darin, ob man so etwas überhaupt realisieren kann und das möglichst mit vorhandener Hardware

(zur Zeit nur Layer 2), oder ob ich für dieses Vorhaben extra noch ein Layer 3 Gerät beschaffen muss.

Außerdem Freue ich mich, über jedgliche Vorschläge zur Verbesserung, Anregungen oder Konstellations Beisspiele und Config's

die mir helfen das Netzwerk zu gestalten.

Ich habe einmal versucht, dass ganze anhand einer Netzwerkskizze darzustellen:

Mit besten Grüßen

Streetfighter12

ich bin zur Zeit dabei, ein kleines Projekt zu realisieren und bräuchte euren Rat. Freue mich natürlich über eure Antworten und hoffe das

wir das Problem lösen können.

Meine Netzwerk-Konstellation sieht zur Zeit so aus, dass wir 4x den C3524-PWR (24 Port 10/100mbit L2) Switch haben, eine PIX 515

als Firewall und PPPoe Router, sowie ein C3508G (8 Port Fibre Gigabit) Switch welchen wir als Gigabit uplink für Server und Switches

verwenden, denn Cisco 1760 als Voice-GW, ein SBS2003 mit Quad Port Fibre-Channel Nic und ein PBX..

Nun habe ich folgendes Vorhaben, ich möchte das jedes Endgerät sein eigenen VLan bekommt, so das das Endgerät

im VLan nur mit z.B. der Pix-Firewall oder den SBS-Server kommunizieren kann und so das dieses Endgeräte mit Endgeräten die sich in

anderen VLan's befinden, aber ebenfalls einen Trunk auf den Server/Pix haben, nicht mit einander kommunizieren können und das möglichst

ohne ACL's.

Meine Frage besteht hauptsächlich darin, ob man so etwas überhaupt realisieren kann und das möglichst mit vorhandener Hardware

(zur Zeit nur Layer 2), oder ob ich für dieses Vorhaben extra noch ein Layer 3 Gerät beschaffen muss.

Außerdem Freue ich mich, über jedgliche Vorschläge zur Verbesserung, Anregungen oder Konstellations Beisspiele und Config's

die mir helfen das Netzwerk zu gestalten.

Ich habe einmal versucht, dass ganze anhand einer Netzwerkskizze darzustellen:

Mit besten Grüßen

Streetfighter12

Please also mark the comments that contributed to the solution of the article

Content-Key: 127447

Url: https://administrator.de/contentid/127447

Printed on: May 10, 2024 at 11:05 o'clock

7 Comments

Latest comment

Es ist Blödsinn alle Endgeräte in ein eigenes VLAN zu legen dafür ! Dein Stichwort heist "Private VLAN" !

http://www.cisco.com/en/US/products/hw/switches/ps700/products_tech_not ...

Damit lässt sich das ganze viel einfacher und vor allen Dingen intelligenter lösen !

Mit deinen Cisco Switches hast du die ideale Grundlage dafür !

http://www.cisco.com/en/US/products/hw/switches/ps700/products_tech_not ...

Damit lässt sich das ganze viel einfacher und vor allen Dingen intelligenter lösen !

Mit deinen Cisco Switches hast du die ideale Grundlage dafür !

Isoliert sind sie ja immer sofern du zwischen den VLANs nicht routest !!

Was du aber vermutlich meinst ist die Any zu Any Kommunikation zu unterbinden mit Ausnahme des Uplinks, oder ???

OK, auch wenn dein Catalyst keine PVLANs supportet so supportet er doch ganz sicher Protected Ports !!!

http://www.cisco.com/en/US/docs/switches/lan/catalyst3550/software/rele ...

Das hat genau den gleichen Effekt. Du setzt alle Ports auf denen du keine Any zu Any Kommunication haben willst innerhalb des VLANs auf protected mit Ausnahme deiner Uplinks.

Das ist doch dann genau das was du willst, oder ??

Was du aber vermutlich meinst ist die Any zu Any Kommunikation zu unterbinden mit Ausnahme des Uplinks, oder ???

OK, auch wenn dein Catalyst keine PVLANs supportet so supportet er doch ganz sicher Protected Ports !!!

http://www.cisco.com/en/US/docs/switches/lan/catalyst3550/software/rele ...

Das hat genau den gleichen Effekt. Du setzt alle Ports auf denen du keine Any zu Any Kommunication haben willst innerhalb des VLANs auf protected mit Ausnahme deiner Uplinks.

Das ist doch dann genau das was du willst, oder ??

Ja, sorry hat ich auch gerade gelesen. Das nützt dir also nur halb. Du solltest mal einen einfachen Testaufbau machen mit 2 Switches und einem Server und nur die beiden Uplink Ports und den Server Port nicht auf Protected setzen und checken ob so auch noch eine Any to Any Kommunikation über den Uplink gewährleistet ist.

Ggf. helfen noch die Port Kommandos switchport block xyz das feinzutunen.

Mehr Möglichkeiten hat man ohne PVLANs eh nicht..

Ggf. helfen noch die Port Kommandos switchport block xyz das feinzutunen.

Mehr Möglichkeiten hat man ohne PVLANs eh nicht..