Cisco Gegenseitigen Zugriff auf verschiedene Subnetze einschränken

Hallo zusammen,

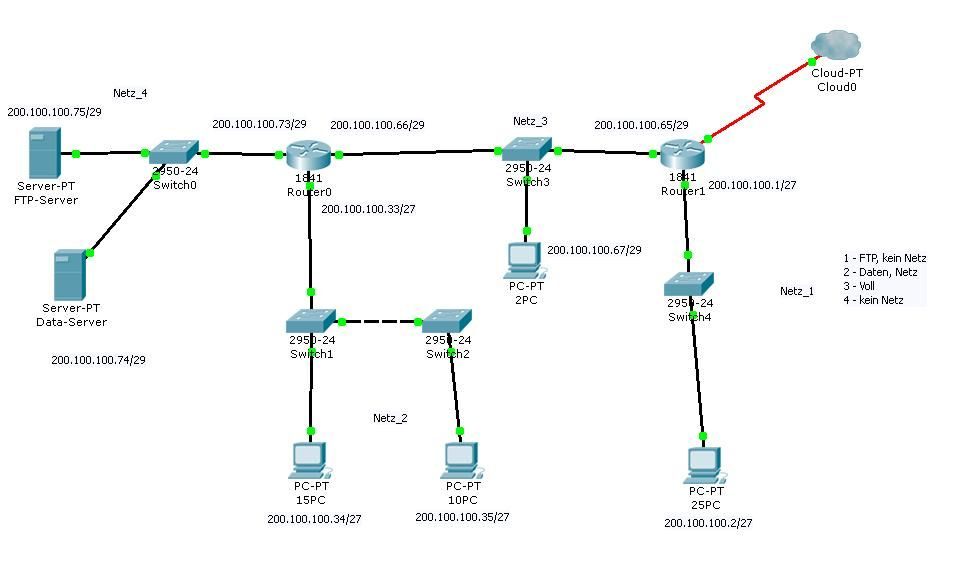

ich probiere gerade in einer Testumgebung mit dem Cisco Paket Tracer den gegenseitigen Zugriff auf die verschiedenen Subnetze einzuschränken.

Hier erstmal die Erläuterung der Testumgebung und mein Vorhaben:

Testumgebung:

Nun möchte ich den Netzen so wie im Bild rechts zu sehen, den Zugriff einschränken. Kann mir da jemand behilflich sein, wie ich die entsprechende Zugriffe über Router sperre?

Falls ihr noch weitere Fragen habt, stehe ich euch gerne zur Verfügung.

ich probiere gerade in einer Testumgebung mit dem Cisco Paket Tracer den gegenseitigen Zugriff auf die verschiedenen Subnetze einzuschränken.

Hier erstmal die Erläuterung der Testumgebung und mein Vorhaben:

Testumgebung:

Nun möchte ich den Netzen so wie im Bild rechts zu sehen, den Zugriff einschränken. Kann mir da jemand behilflich sein, wie ich die entsprechende Zugriffe über Router sperre?

Falls ihr noch weitere Fragen habt, stehe ich euch gerne zur Verfügung.

Please also mark the comments that contributed to the solution of the article

Content-Key: 161076

Url: https://administrator.de/contentid/161076

Printed on: April 19, 2024 at 01:04 o'clock

5 Comments

Latest comment

Hallo,

die Zugriffe kannst du mit Access Listen sehr präzise einschränken/freigeben.

Allerdings sind deine Angaben sehr oberflächlich.

Du hast 5 Switche und 2 Router an denen du entscheiden kannst ob ein Paket durch darf oder nicht.

Definiere doch bitte erstmal, was von wo nach wo darf und von wo nach wo nicht darf.

Die ACLs dazu sind dann reine Tipparbeit.

brammer

die Zugriffe kannst du mit Access Listen sehr präzise einschränken/freigeben.

Allerdings sind deine Angaben sehr oberflächlich.

Du hast 5 Switche und 2 Router an denen du entscheiden kannst ob ein Paket durch darf oder nicht.

Definiere doch bitte erstmal, was von wo nach wo darf und von wo nach wo nicht darf.

Die ACLs dazu sind dann reine Tipparbeit.

brammer

3 Sekunden bei Dr. Google !! Guckst du hier:

http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_not ...

http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_not ...

Einfach auf die VLAN Interface gehen und eingeben bei /27er Maske:

access-list 101 deny ip 200.100.100.0 0.0.0.5 host 65.10.10.10

access-list 101 permit ip 200.100.100.0 0.0.0.5 host 200.100.100.75

access-list 101 deny ip any any

interface vlan (netz-1)

ip access-group 101 in

Analog verfährst du mit den anderen Netzen (2):

access-list 102 permit ip 200.100.100.32 0.0.0.5 host 65.10.10.10

access-list 102 permit ip 200.100.100.32 0.0.0.5 host 200.100.100.75

access-list 102 deny ip any any

interface vlan (netz-2)

ip access-group 102 in

usw. usw.

Das ist doch kinderleicht und einfach erklärt in der o.a. Cisco Anleitung und muss mann nur noch lesen und simpel abtippen... Wo ist also dein Problem ??

access-list 101 deny ip 200.100.100.0 0.0.0.5 host 65.10.10.10

access-list 101 permit ip 200.100.100.0 0.0.0.5 host 200.100.100.75

access-list 101 deny ip any any

interface vlan (netz-1)

ip access-group 101 in

Analog verfährst du mit den anderen Netzen (2):

access-list 102 permit ip 200.100.100.32 0.0.0.5 host 65.10.10.10

access-list 102 permit ip 200.100.100.32 0.0.0.5 host 200.100.100.75

access-list 102 deny ip any any

interface vlan (netz-2)

ip access-group 102 in

usw. usw.

Das ist doch kinderleicht und einfach erklärt in der o.a. Cisco Anleitung und muss mann nur noch lesen und simpel abtippen... Wo ist also dein Problem ??

Hallo,

@aqui

zum verstehen der Logik häte eine ACL doch gereicht...

@Maffinity

Wie immer in solchen Situationen weise ich darauf hin das das verwenden von öffentlichen IP adressen in einem privaten Netz gewisse Risiken birgt!

Das Netz 200.100.100.0 gehört einem brasilianischen Provider:TELECOMUNICACOES DE SAO PAULO S.A. - TELESP

Das Netz / Die IP 65.10.10.10 gehört hingegegen nach Miami. Provider: BellSouth.net.

Da du das ganze nur virtuell betreibst und es keine phisykalische Verbindung ins Internet haben dürfte, ist das Risiko eher zu vernachlässigen.

Aber es gibt genug private IP Adressen. Wenn du es in der Praxis mit sowas zu tun bekommst, solltest du sowas tunlichst vermeiden.

Es gab schon Spassvögel die aus Versehen das Netz des DOD (Department of Defense) verwendet haben, und das wird im DOD als Angriff gewertet und die Jungs sind nicht gerade für herzliches und mitfühlendes Verhalten bekannt.

brammer

@aqui

zum verstehen der Logik häte eine ACL doch gereicht...

@Maffinity

Wie immer in solchen Situationen weise ich darauf hin das das verwenden von öffentlichen IP adressen in einem privaten Netz gewisse Risiken birgt!

Das Netz 200.100.100.0 gehört einem brasilianischen Provider:TELECOMUNICACOES DE SAO PAULO S.A. - TELESP

Das Netz / Die IP 65.10.10.10 gehört hingegegen nach Miami. Provider: BellSouth.net.

Da du das ganze nur virtuell betreibst und es keine phisykalische Verbindung ins Internet haben dürfte, ist das Risiko eher zu vernachlässigen.

Aber es gibt genug private IP Adressen. Wenn du es in der Praxis mit sowas zu tun bekommst, solltest du sowas tunlichst vermeiden.

Es gab schon Spassvögel die aus Versehen das Netz des DOD (Department of Defense) verwendet haben, und das wird im DOD als Angriff gewertet und die Jungs sind nicht gerade für herzliches und mitfühlendes Verhalten bekannt.

brammer