Cisco -set vlan-

VLAN und CISCO konfiguration. + Sendet Switch an alle Trunk-Ports?

Hallo Admins und Cisco kenner,

ich soll mir eine Konfiguraton der Switche + Router anschauen. Dabei fälll mir ein Befehl auf, bei dem ich nicht weiß warum er überhaupt benötigt wird.

Warum benötige ich ein VLAN mit der nummer 50, wenn ich diese nicht mit "set trunk" erlaube?

set vlan 10 name AP

set vlan 10 2/1-10

set vlan 20 name BI

set vlan 20 2/11-14

set vlan 30 name F

set vlan 30 2/15-16

set vlan 50 name Switches

set vlan 50 2/24

set trunk 1/1 on 10,20,30

set trunk 1/2 on 10,20,30

Heißt "set trunk" hier dürfen nur 10,20,30 senden, oder nur 10,20,30 empfangen werden?

Sendet eigentlich der Switch an alle Trunk-Ports seine Frames? oder weiß er wo sich die Ziel MAC-Adresse befindet?

ich soll mir eine Konfiguraton der Switche + Router anschauen. Dabei fälll mir ein Befehl auf, bei dem ich nicht weiß warum er überhaupt benötigt wird.

Warum benötige ich ein VLAN mit der nummer 50, wenn ich diese nicht mit "set trunk" erlaube?

set vlan 10 name AP

set vlan 10 2/1-10

set vlan 20 name BI

set vlan 20 2/11-14

set vlan 30 name F

set vlan 30 2/15-16

set vlan 50 name Switches

set vlan 50 2/24

set trunk 1/1 on 10,20,30

set trunk 1/2 on 10,20,30

Heißt "set trunk" hier dürfen nur 10,20,30 senden, oder nur 10,20,30 empfangen werden?

Sendet eigentlich der Switch an alle Trunk-Ports seine Frames? oder weiß er wo sich die Ziel MAC-Adresse befindet?

Please also mark the comments that contributed to the solution of the article

Content-Key: 160742

Url: https://administrator.de/contentid/160742

Printed on: April 19, 2024 at 13:04 o'clock

6 Comments

Latest comment

Oha, wo hast du denn dieses uralte antike Stück noch aufgetrieben. Das es sowas noch gibt.... ist ja noch gutes altes CatOS ! Diese Kommandos sind längst out und gibt es nicht mehr bei aktuell IOS basierten Switches.

Letztlich aber ganz einfach set trunk 1/1 on 10,20,30 bedeutet das an Port 1/1 ein tagged Link ist der die VLANs 10, 20 und 30 tagged überträgt. Analog dann auch für den Port 1/2.

Also ganz banal und einfach dein Switch hat 4 VLANs mit den folgenden Ports:

VLAN 10 mit dem Namen "AP"

Untagged Ports (Endgeräte) Slot 2 Port 1 bis 10

Uplink tagged Ports Slot 1 Port 1 und Slot 1 Port 2

VLAN 20 mit dem Namen "BI"

Untagged Ports (Endgeräte) Slot 2 Port 11 bis 15

Uplink tagged Ports Slot 1 Port 1 und Slot 1 Port 2

VLAN 30 mit dem Namen "F"

Untagged Ports (Endgeräte) Slot 2 Port 15 und 16

Uplink tagged Ports Slot 1 Port 1 und Slot 1 Port 2

VLAN 50 mit dem Namen "Switches"

Untagged Ports (Endgeräte) Slot 2 Port 24

Kein tagged Uplink Port, d.h. VLAN 50 wird an den Uplinks nicht übertragen, sonst müsste dort

set trunk 1/1 on 10,20,30,50

set trunk 1/2 on 10,20,30,50

stehen in der Konfig !!

So einfach ist das.... !

Letztlich aber ganz einfach set trunk 1/1 on 10,20,30 bedeutet das an Port 1/1 ein tagged Link ist der die VLANs 10, 20 und 30 tagged überträgt. Analog dann auch für den Port 1/2.

Also ganz banal und einfach dein Switch hat 4 VLANs mit den folgenden Ports:

VLAN 10 mit dem Namen "AP"

Untagged Ports (Endgeräte) Slot 2 Port 1 bis 10

Uplink tagged Ports Slot 1 Port 1 und Slot 1 Port 2

VLAN 20 mit dem Namen "BI"

Untagged Ports (Endgeräte) Slot 2 Port 11 bis 15

Uplink tagged Ports Slot 1 Port 1 und Slot 1 Port 2

VLAN 30 mit dem Namen "F"

Untagged Ports (Endgeräte) Slot 2 Port 15 und 16

Uplink tagged Ports Slot 1 Port 1 und Slot 1 Port 2

VLAN 50 mit dem Namen "Switches"

Untagged Ports (Endgeräte) Slot 2 Port 24

Kein tagged Uplink Port, d.h. VLAN 50 wird an den Uplinks nicht übertragen, sonst müsste dort

set trunk 1/1 on 10,20,30,50

set trunk 1/2 on 10,20,30,50

stehen in der Konfig !!

So einfach ist das.... !

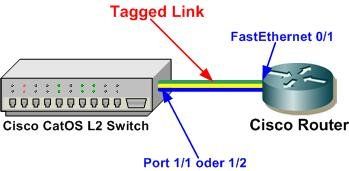

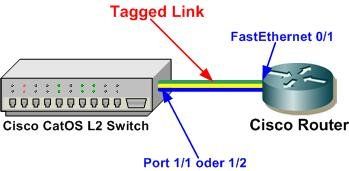

Vermutlich ist das ein oller CatOS Switch der nicht Layer 3 routebar ist und es wird mit einem sog. "Router on the Stick" die VLANs auf dem Switch geroutet. Der Switch hat einen ISL (Inter Switch Link, altes Tagging Protokoll von Cisco vor den 802.1q Zeiten  ) auf einen Cisco Router und der routet zwischen diesen VLANs. Also so:

) auf einen Cisco Router und der routet zwischen diesen VLANs. Also so:

Die Konfig ist sinnvoll, allerdings funktioniert es de facto nicht wenn der ISL Router Port Fa0/1 an den Switch Ports 1/1 und 1/2 angeschlossen ist. Da kannst du ja sehen das dort das VLAN 50 gar nicht übertragen wird, denn es fehlt das vlan 50 in der trunk... Konfig Anweisung !

Korrekt wäre die vollständige Konfig am Uplink Port dann so wenn alle VLANs geroutet werden sollen am Routerport Fa0/1:

Switch

set trunk 1/1 on 10,20,30,50

Router:

interface FastEthernet 0/1.10

encapsulation isl 10

ip adresse 10.10.0.254 255.255.255.0

!

interface FastEthernet 0/1.20

encapsulation isl 20

ip adresse 10.20.0.254 255.255.255.0

!

interface FastEthernet 0/1.30

encapsulation isl 30

ip adresse 10.30.0.254 255.255.255.0

!

interface FastEthernet 0/1.50

encapsulation isl 50

ip adresse 10.50.0.254 255.255.255.0

!

So landen alle tagged Frames aus dem Switch Uplink Port 1/1 auf dem Routerport Fa0/1 und seinen Subinterfaces.

Mit der ISL Encapsulation akzeptiert dieser Switch dann ISL getaggte Frames die er dann entsprechen über die Subinterfaces ganz normal routet.

In historischen Cisco Zeiten ein absolutes Standard Routing Konzept um in L2 Switchnetzwerken VLAN Routing zu etablieren. Sowas war zu der Zeit millionenfach so konfiguriert...nix besonderes also !

Die Konfig ist sinnvoll, allerdings funktioniert es de facto nicht wenn der ISL Router Port Fa0/1 an den Switch Ports 1/1 und 1/2 angeschlossen ist. Da kannst du ja sehen das dort das VLAN 50 gar nicht übertragen wird, denn es fehlt das vlan 50 in der trunk... Konfig Anweisung !

Korrekt wäre die vollständige Konfig am Uplink Port dann so wenn alle VLANs geroutet werden sollen am Routerport Fa0/1:

Switch

set trunk 1/1 on 10,20,30,50

Router:

interface FastEthernet 0/1.10

encapsulation isl 10

ip adresse 10.10.0.254 255.255.255.0

!

interface FastEthernet 0/1.20

encapsulation isl 20

ip adresse 10.20.0.254 255.255.255.0

!

interface FastEthernet 0/1.30

encapsulation isl 30

ip adresse 10.30.0.254 255.255.255.0

!

interface FastEthernet 0/1.50

encapsulation isl 50

ip adresse 10.50.0.254 255.255.255.0

!

So landen alle tagged Frames aus dem Switch Uplink Port 1/1 auf dem Routerport Fa0/1 und seinen Subinterfaces.

Mit der ISL Encapsulation akzeptiert dieser Switch dann ISL getaggte Frames die er dann entsprechen über die Subinterfaces ganz normal routet.

In historischen Cisco Zeiten ein absolutes Standard Routing Konzept um in L2 Switchnetzwerken VLAN Routing zu etablieren. Sowas war zu der Zeit millionenfach so konfiguriert...nix besonderes also !