Cisco SG300 ACLs einrichten

Hallo zusammen,

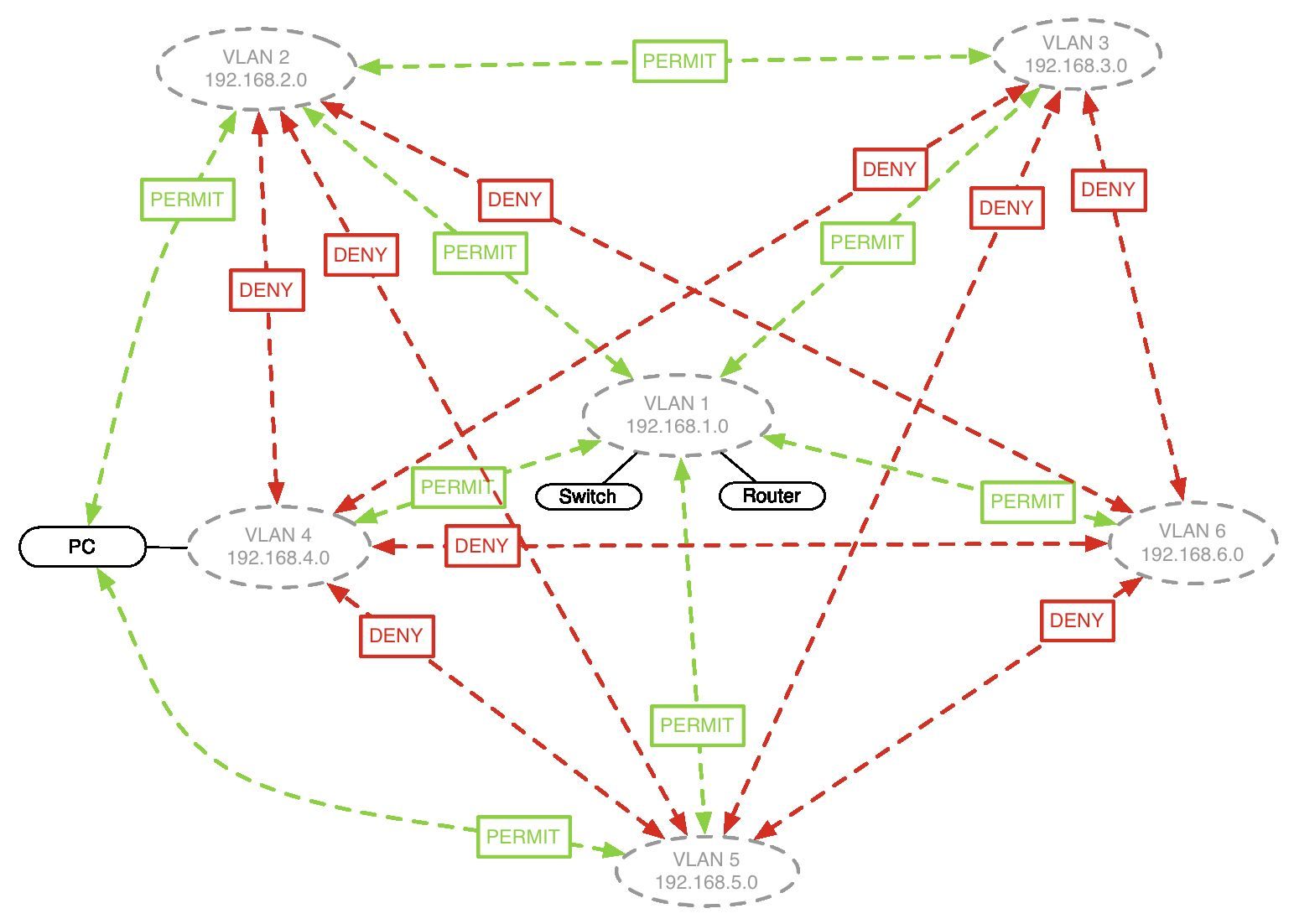

Ich habe folgendes Netzwerk (nur ein Beispiel) bzw. es gibt folgende VLANs deren Zugriff reglementiert werden soll:

Ich habe nun ACLs definiert:

VLAN2

deny any 192.168.4.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any 192.168.4.6 0.0.0.0

permit any any

VLAN3

deny any 192.168.4.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any any

VLAN4

deny any 192.168.2.0 0.0.0.255

deny any 192.168.3.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any any

VLAN5

deny any 192.168.2.0 0.0.0.255

deny any 192.168.3.0 0.0.0.255

deny any 192.168.4.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any 192.168.4.6 0.0.0.0

permit any any

VLAN6

deny any 192.168.2.0 0.0.0.255

deny any 192.168.3.0 0.0.0.255

deny any 192.168.4.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

permit any any

(Da ich nur rudimentäre Kenntnisse von ACLs besitze) würde man so die Zugriffsbeschränkungen definieren? Ich habe z.B gelesen, dass es besser wäre per se erst einmal alles zu verbieten (deny any any). In dem Fall habe ich keinen Internetzugang mehr (Router ist in VLAN1).

Eine grundlegende Frage stellt sich mir auch noch. Mir ist nicht ganz klar: Kann ich nur den ausgehenden Verkehr verbieten also z.b deny any 192.168.4.0? Denn umgekehrt deny 192.168.4.0 any funktioniert nicht. Hat keine Wirkung?

Hoffe ihr könnt mir weiterhelfen und ein paar Tipps geben.

Viele Grüße

Ich habe folgendes Netzwerk (nur ein Beispiel) bzw. es gibt folgende VLANs deren Zugriff reglementiert werden soll:

Ich habe nun ACLs definiert:

VLAN2

deny any 192.168.4.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any 192.168.4.6 0.0.0.0

permit any any

VLAN3

deny any 192.168.4.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any any

VLAN4

deny any 192.168.2.0 0.0.0.255

deny any 192.168.3.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any any

VLAN5

deny any 192.168.2.0 0.0.0.255

deny any 192.168.3.0 0.0.0.255

deny any 192.168.4.0 0.0.0.255

deny any 192.168.6.0 0.0.0.255

permit any 192.168.4.6 0.0.0.0

permit any any

VLAN6

deny any 192.168.2.0 0.0.0.255

deny any 192.168.3.0 0.0.0.255

deny any 192.168.4.0 0.0.0.255

deny any 192.168.5.0 0.0.0.255

permit any any

(Da ich nur rudimentäre Kenntnisse von ACLs besitze) würde man so die Zugriffsbeschränkungen definieren? Ich habe z.B gelesen, dass es besser wäre per se erst einmal alles zu verbieten (deny any any). In dem Fall habe ich keinen Internetzugang mehr (Router ist in VLAN1).

Eine grundlegende Frage stellt sich mir auch noch. Mir ist nicht ganz klar: Kann ich nur den ausgehenden Verkehr verbieten also z.b deny any 192.168.4.0? Denn umgekehrt deny 192.168.4.0 any funktioniert nicht. Hat keine Wirkung?

Hoffe ihr könnt mir weiterhelfen und ein paar Tipps geben.

Viele Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 207807

Url: https://administrator.de/contentid/207807

Printed on: April 25, 2024 at 11:04 o'clock

11 Comments

Latest comment

Moin moin,

ein permit ip any any ist ansich schonmal der falsche Ansatz, da du damit jeglichen Datenverkehr erlaubst (natürlich ausgenommen der Range, die du expliziet verbietest)

Meiner Meinung wäre der bessere Ansatz die erlaubten Netze explizit festzulegen und dann ein deny any any zu machen.

kleines Beispiel:

wichtig ist es dann natürlich die ACL ans Interface zu binden und zwar so, dass das Datenpaket vor der dem Switchprozess erlaubt oder verworfen wird.

Gruß Keks

P.S.: das deny any any am ende kannst du dir sparen, da Cisco in einer ACL am ende der Regelkette ein implizites deny any any hat.

ein permit ip any any ist ansich schonmal der falsche Ansatz, da du damit jeglichen Datenverkehr erlaubst (natürlich ausgenommen der Range, die du expliziet verbietest)

Meiner Meinung wäre der bessere Ansatz die erlaubten Netze explizit festzulegen und dann ein deny any any zu machen.

kleines Beispiel:

VLAN 2

permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

deny ip any anywichtig ist es dann natürlich die ACL ans Interface zu binden und zwar so, dass das Datenpaket vor der dem Switchprozess erlaubt oder verworfen wird.

Gruß Keks

P.S.: das deny any any am ende kannst du dir sparen, da Cisco in einer ACL am ende der Regelkette ein implizites deny any any hat.

Auf dem Interface Vlan 2 sollte ein "access-group ACL-Name in" reichen.

Will jetzt das Datenpaket von Vlan 2 ins Vlan X, passiert es als erstes die ACL und wird danach erst ins Netzwerk weiter gegeben.

Das du Webseiten in allen anderen Vlans aufrufen möchtest stand aber nicht in deiner Frage, oder?

Gruß Keks

Will jetzt das Datenpaket von Vlan 2 ins Vlan X, passiert es als erstes die ACL und wird danach erst ins Netzwerk weiter gegeben.

Das du Webseiten in allen anderen Vlans aufrufen möchtest stand aber nicht in deiner Frage, oder?

Gruß Keks

Bei den ACLs gilt immer "First Match wins" !

Das heist die erste Bedingung die stimmt bewirkt das die nachfolgenden nicht mehr abgearbeitet werden.

D.h. die Reihenfolge in den Listen ist also essentiell wichtig.

Wenn du Produktivtraffic in VLAN 1 hast ist es besser den Internet Zugang in einseparates VLAB auszulagern, damit trennst du den dann komplett von Produktiv VLANs und vereinfachts die ACL Logik.

Wenn du in deinem Szenario also Internet haben willst in den VLANs 2,3,4,5 und 6 dann musst du die DENY Statements zuerst eingeben die den Internen Zugriff regeln.

Bei VLAN 2 z.B: das nicht auf 4,5 und 6 zugreifen soll aber Intrernet Zugang haben soll sähe das beispielhaft so aus:

deny 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255

deny 192.168.2.0 0.0.0.255 192.168.5.0 0.0.0.255

deny 192.168.2.0 0.0.0.255 192.168.6.0 0.0.0.255

permit any anyAchtung das gilt für eine Inbound ACL also eingehend

Generell supporten Billigswitches meist nur Inbound ACL und keine Outbound ACLs.

Das musst du im Ciso Handbuch sicher klären.

An das Layer 3 Interface int vlan x bindest du diese ACL dann mit dem Kommando ip access-group xy in als incoming ACL ("out" dann entsprechend outbound wenn der Switch das kann)

Die Syntax ist jetzt Catalyst IOS Syntax der großen Brüder vom SG Billigsegement, dürfte aber identisch sein !

Das heist die erste Bedingung die stimmt bewirkt das die nachfolgenden nicht mehr abgearbeitet werden.

D.h. die Reihenfolge in den Listen ist also essentiell wichtig.

Wenn du Produktivtraffic in VLAN 1 hast ist es besser den Internet Zugang in einseparates VLAB auszulagern, damit trennst du den dann komplett von Produktiv VLANs und vereinfachts die ACL Logik.

Wenn du in deinem Szenario also Internet haben willst in den VLANs 2,3,4,5 und 6 dann musst du die DENY Statements zuerst eingeben die den Internen Zugriff regeln.

Bei VLAN 2 z.B: das nicht auf 4,5 und 6 zugreifen soll aber Intrernet Zugang haben soll sähe das beispielhaft so aus:

deny 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255

deny 192.168.2.0 0.0.0.255 192.168.5.0 0.0.0.255

deny 192.168.2.0 0.0.0.255 192.168.6.0 0.0.0.255

permit any anyAchtung das gilt für eine Inbound ACL also eingehend

Generell supporten Billigswitches meist nur Inbound ACL und keine Outbound ACLs.

Das musst du im Ciso Handbuch sicher klären.

An das Layer 3 Interface int vlan x bindest du diese ACL dann mit dem Kommando ip access-group xy in als incoming ACL ("out" dann entsprechend outbound wenn der Switch das kann)

Die Syntax ist jetzt Catalyst IOS Syntax der großen Brüder vom SG Billigsegement, dürfte aber identisch sein !

Moin Synex,

der Switch kann somit nur inside ACL´s abarbeiten.

Halte dich bei der Konfiguration an das Beispiel von aqui, bei deinen Regeln fehlt das Sourcenetz...

Die Regel ließt sich dann so:

Verbiete eingehenden Traffic von 192.168.2.0 nach 192.168.4.0

Das Paket kommt am Port an, es ist also ein "incoming Paket"

Auf der Cisco Seite ist es eigentlich gut verständlich erklärt:

http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_not ...

gruß Keksdieb

der Switch kann somit nur inside ACL´s abarbeiten.

Halte dich bei der Konfiguration an das Beispiel von aqui, bei deinen Regeln fehlt das Sourcenetz...

Die Regel ließt sich dann so:

Verbiete eingehenden Traffic von 192.168.2.0 nach 192.168.4.0

Das Paket kommt am Port an, es ist also ein "incoming Paket"

Auf der Cisco Seite ist es eigentlich gut verständlich erklärt:

http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_not ...

gruß Keksdieb

.@synex

Das war zu erwarten...wie gesagt bei Billigkomponenten immer nur ingress.

Die ACL Syntax liest sich dann am Beispiel:

//deny 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255/

so:

Verbiete Pakete mit der Absender IP 192.168.2.egal zur Ziel IP 192.168.4.egal

Also "Blocke alles was vom .2er Netz ins .4er Netz will " !

Es kommt immer erst die Source IP dann die Destination IP in einer ACL.

Damit solltest du das ja nun wasserdicht hinbekommen ?!

Das war zu erwarten...wie gesagt bei Billigkomponenten immer nur ingress.

Die ACL Syntax liest sich dann am Beispiel:

//deny 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255/

so:

Verbiete Pakete mit der Absender IP 192.168.2.egal zur Ziel IP 192.168.4.egal

Also "Blocke alles was vom .2er Netz ins .4er Netz will " !

Es kommt immer erst die Source IP dann die Destination IP in einer ACL.

Damit solltest du das ja nun wasserdicht hinbekommen ?!