Cisco SG500, Windows NPS: 802.1x, MAC ByBass

Hallo Zusammen,

wir arbeiten im Moment daran 802.1x Authentifizierung auf unseren Switches einzuführen.

Hierzu setzen wir einen Windows Server 2012R2 mit NPS ein. Die 802.1x Authentifizierung mit Zertifikaten funktioniert bereits problemlos.

Allerdings habe ich noch Probleme mit dem MAC ByBass für Geräte die keinen 802.1x Support haben.

Ich habe dies momentan in einer Test Umgebung in Betrieb. Diese besteht aus:

-> 1 X Cisco SG 500 (Firmware: 1.4.0.88)

-> 1 X Windows Server 2012R2 (NPS & CA)

Im Moment scheitert es allerdings an der Authentifizierung am AD:

Der User ist angelegt mit dem selben Passwort wie Username (d0278886657d).

Die MD5 Challenge Auth habe ich in der Registry aktiviert.

Die Configuration des Switches sieht im Moment so aus:

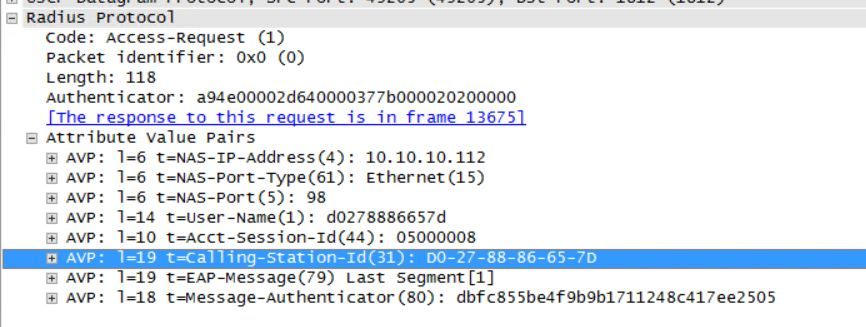

Meine Vermutung ist das das Kennwort vom Switch nicht übermittelt wird (siehe Screenshot)?

Danke schon mal jetzt für die Hilfe!

lg

wir arbeiten im Moment daran 802.1x Authentifizierung auf unseren Switches einzuführen.

Hierzu setzen wir einen Windows Server 2012R2 mit NPS ein. Die 802.1x Authentifizierung mit Zertifikaten funktioniert bereits problemlos.

Allerdings habe ich noch Probleme mit dem MAC ByBass für Geräte die keinen 802.1x Support haben.

Ich habe dies momentan in einer Test Umgebung in Betrieb. Diese besteht aus:

-> 1 X Cisco SG 500 (Firmware: 1.4.0.88)

-> 1 X Windows Server 2012R2 (NPS & CA)

Im Moment scheitert es allerdings an der Authentifizierung am AD:

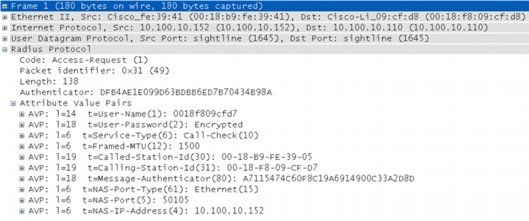

Network Policy Server denied access to a user.

Contact the Network Policy Server administrator for more information.

User:

Security ID: LAB\d0278886657d

Account Name: d0278886657d

Account Domain: LAB

Fully Qualified Account Name: LAB\d0278886657d

Client Machine:

Security ID: NULL SID

Account Name: -

Fully Qualified Account Name: -

OS-Version: -

Called Station Identifier: -

Calling Station Identifier: D0-27-88-86-65-7D

NAS:

NAS IPv4 Address: 10.10.10.112

NAS IPv6 Address: -

NAS Identifier: -

NAS Port-Type: Ethernet

NAS Port: 98

RADIUS Client:

Client Friendly Name: switchfd513e

Client IP Address: 10.10.10.112

Authentication Details:

Connection Request Policy Name: WIRED

Network Policy Name: MACByBass

Authentication Provider: Windows

Authentication Server: LAB-NPS-01.bpn.lab

Authentication Type: EAP

EAP Type: MD5-Challenge

Account Session Identifier: 3035303030303037

Logging Results: Accounting information was written to the local log file.

Reason Code: 16

Reason: Authentication failed due to a user credentials mismatch. Either the user name provided does not map to an existing user account or the password was incorrect.Der User ist angelegt mit dem selben Passwort wie Username (d0278886657d).

Die MD5 Challenge Auth habe ich in der Registry aktiviert.

Die Configuration des Switches sieht im Moment so aus:

radius-server key x

radius-server host 10.10.10.114 key x

radius-server host source-interface vlan 1

radius-server host source-interface-ipv6 vlan 1

aaa authentication login authorization Console local radius

aaa authentication enable authorization Console enable radius

aaa authentication dot1x default radius none

aaa accounting dot1x start-stop group radius

!

interface gigabitethernet1/1/50

dot1x guest-vlan enable

dot1x timeout reauth-period 300

dot1x authentication 802.1x mac

dot1x radius-attributes vlan static

dot1x port-control auto

switchport mode access

!Meine Vermutung ist das das Kennwort vom Switch nicht übermittelt wird (siehe Screenshot)?

Danke schon mal jetzt für die Hilfe!

lg

Please also mark the comments that contributed to the solution of the article

Content-Key: 273708

Url: https://administrator.de/contentid/273708

Printed on: April 26, 2024 at 11:04 o'clock

7 Comments

Latest comment

Du meinst statt "Max" Bypass sicher Mac Bypass, richtig ?

Also das bei nicht .1x fähigen Endgeräten die Authentisierung auf Basis der Mac Adresse des Endgerätes passiert und nicht mit User/Pass oder Zert wie bei .1x.

Dieses Forumstutorial hat einige Anmerkungen dazu:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

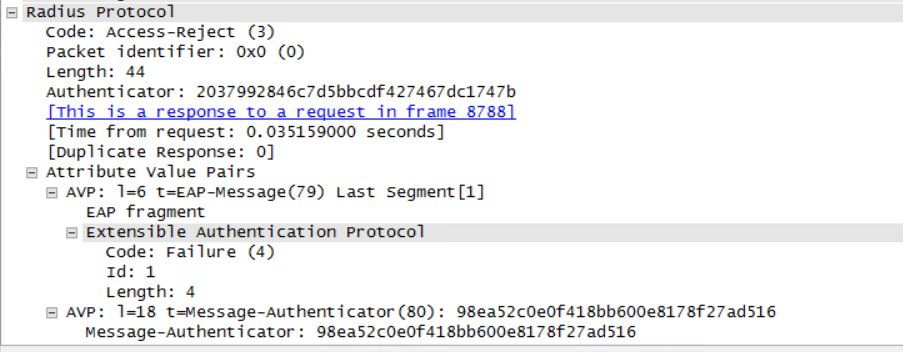

Dein Wireshark Screenshot oben ist schon mal nicht schlecht, zeigt aber leider nur das am Radius eingehende Paket eines Endgerätes mit der Mac Adresse D0:27:88:86:65:7D aber leider nicht das wichtige Antwort Paket was der Radius Server dann darauf antwortet.

DAS wäre relevant und sinnvoll fürs Troupleshootig um zu sehen ob eine syntaktisch richtige Antwort vom Radius kommt.

Sinnvoll wäre es auch den NPS in einen Debug Modus zu versetzen sofern er das supportet um die genaue Antwort auf diesen Request zu sehen. Mindestens aber das Radius / NPS Log was er zu diesem Request macht.

Also das bei nicht .1x fähigen Endgeräten die Authentisierung auf Basis der Mac Adresse des Endgerätes passiert und nicht mit User/Pass oder Zert wie bei .1x.

Dieses Forumstutorial hat einige Anmerkungen dazu:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Dein Wireshark Screenshot oben ist schon mal nicht schlecht, zeigt aber leider nur das am Radius eingehende Paket eines Endgerätes mit der Mac Adresse D0:27:88:86:65:7D aber leider nicht das wichtige Antwort Paket was der Radius Server dann darauf antwortet.

DAS wäre relevant und sinnvoll fürs Troupleshootig um zu sehen ob eine syntaktisch richtige Antwort vom Radius kommt.

Sinnvoll wäre es auch den NPS in einen Debug Modus zu versetzen sofern er das supportet um die genaue Antwort auf diesen Request zu sehen. Mindestens aber das Radius / NPS Log was er zu diesem Request macht.

EAP ist auch ungewöhnlich. In der Regel wird ja PEAP oder TLS gemacht. Hängt aber vom Authenticator ab.

Kennwörter gibt es ja 2 einmal das Radius Server Kennwort an sich mit dem sich der Authenticator legitimiert und was du im Switch Setup und Server setzt und dann das des Users was in der User Datenbank gesetzt ist. Welches meintest du denn oben in deiner Anmerkung ?

Bei FreeRadius ist es noch so das man die IP Range oder netzwerk Adresse setzen muss aus denen Requests vom Authenticator (Switch) kommen. Keine Ahnung ob man das beim Winblows NPS auch machen muss, kann aber gut sein ?!

Kennwörter gibt es ja 2 einmal das Radius Server Kennwort an sich mit dem sich der Authenticator legitimiert und was du im Switch Setup und Server setzt und dann das des Users was in der User Datenbank gesetzt ist. Welches meintest du denn oben in deiner Anmerkung ?

Bei FreeRadius ist es noch so das man die IP Range oder netzwerk Adresse setzen muss aus denen Requests vom Authenticator (Switch) kommen. Keine Ahnung ob man das beim Winblows NPS auch machen muss, kann aber gut sein ?!

Nein, der Switch hat niemals ein User Passwort oder sendet das. Woher sollte er das auch kennen ? Der leitet das nur weiter vom Client.

Der Cisco Thread besagt ja letztlich das es funktioniert.

Ich check das mal mit einem Freeradius und einem IOS Switch. Aus der SG Reihe hab ich nur 200er und bin mir nicht sicher ob die Mac Bypass supporten. 802.1x selber können sie aber problemlos.

Der Cisco Thread besagt ja letztlich das es funktioniert.

Ich check das mal mit einem Freeradius und einem IOS Switch. Aus der SG Reihe hab ich nur 200er und bin mir nicht sicher ob die Mac Bypass supporten. 802.1x selber können sie aber problemlos.

Ich versuche gerade krampfhaft das nachzustellen mit einem SG-200 was im Grunde auch funktioniert mit MD5 und User Passowrt Eingabe. Bei PEAP und MSChapv2 mit automatischer Übermittlung des lokalen Windows Users aber nicht.

Bekomme aber aktuell ein MSCHAPv2 Error wenn man mit Win XP oder 7 ohne ntlm_auth testet gegen die lokale users Datei.

Der Fehler ist das der inner Tunnel mit mschapv2 immer ##blue | \\domain\username ## meldet und extern mit ntdoamin Stripping aktiv ein ##blue | \domain\username ## daraus wird was dann final zu einem User Mismatch im Radius führt.

Laut FreeRadius wohl ein bekanntes Problem was in der Version 3 gefixt ist.

In der Version 2 bekomm ich es aktuell ums Ver.... nicht hin und scheue eine komplette Neukompilierung der 3er Version. Jedenfalls nicht ohne ein User Rewriting mit Script was ich eigentlich vermeiden wollte....grrrr

Falls du ne Idee hast...???!

Bekomme aber aktuell ein MSCHAPv2 Error wenn man mit Win XP oder 7 ohne ntlm_auth testet gegen die lokale users Datei.

Der Fehler ist das der inner Tunnel mit mschapv2 immer ##blue | \\domain\username ## meldet und extern mit ntdoamin Stripping aktiv ein ##blue | \domain\username ## daraus wird was dann final zu einem User Mismatch im Radius führt.

Laut FreeRadius wohl ein bekanntes Problem was in der Version 3 gefixt ist.

In der Version 2 bekomm ich es aktuell ums Ver.... nicht hin und scheue eine komplette Neukompilierung der 3er Version. Jedenfalls nicht ohne ein User Rewriting mit Script was ich eigentlich vermeiden wollte....grrrr

Falls du ne Idee hast...???!