DNS Konfiguration für VLANs

Guten Morgen zusammen,

ich bin gerade dabei ein Testsystem für eine Umstrukturierung eines kleinen Netzwerkes vorzunehmen.

Momentan ist es so, dass es für ein Class C Netz für alle Abteilungen, Server, Drucker etc. gibt.

Es gibt eine Domäne und 2 lokale DNS-Server. (192.168.2.1 und 192.168.2.2)

Es gibt nun einen Layer3-Switch und 4 VLAN´s. Der Layer-3-Switch übernimmt das Routing zwischen den VLAN´s.

Das funktioniert nun auch. DNS und File-Server befinden sich im VLAN20.

Die Aufteilung sieht wie folgt aus:

VLAN10: Vertrieb (192.168.1.0/24) -> 10 Clients

VLAN20: Server (192.168.2.0/24) -> 5 Server

VLAN30: Technik (192.168.3.0/24) -> 10 Clients plus div. Test-Geräte

VLAN40: Internet (192.168.4.0/24) -> Zugang Router Internet

Nun frage ich mich, wie ich die DNS-Konfiguration am besten umsetze.

A. Trage ich am Client aus VLAN30 den DNS-Server aus VLAN20 ein und richte am DNS-Server eine Reverse-DNS-Zone ein?

B. Pro VLAN einen zusätzlichen DNS-Server?

Wie macht man es am sinnvollsten?

Bin für jede Antwort dankbar.

MfG

Mario

ich bin gerade dabei ein Testsystem für eine Umstrukturierung eines kleinen Netzwerkes vorzunehmen.

Momentan ist es so, dass es für ein Class C Netz für alle Abteilungen, Server, Drucker etc. gibt.

Es gibt eine Domäne und 2 lokale DNS-Server. (192.168.2.1 und 192.168.2.2)

Es gibt nun einen Layer3-Switch und 4 VLAN´s. Der Layer-3-Switch übernimmt das Routing zwischen den VLAN´s.

Das funktioniert nun auch. DNS und File-Server befinden sich im VLAN20.

Die Aufteilung sieht wie folgt aus:

VLAN10: Vertrieb (192.168.1.0/24) -> 10 Clients

VLAN20: Server (192.168.2.0/24) -> 5 Server

VLAN30: Technik (192.168.3.0/24) -> 10 Clients plus div. Test-Geräte

VLAN40: Internet (192.168.4.0/24) -> Zugang Router Internet

Nun frage ich mich, wie ich die DNS-Konfiguration am besten umsetze.

A. Trage ich am Client aus VLAN30 den DNS-Server aus VLAN20 ein und richte am DNS-Server eine Reverse-DNS-Zone ein?

B. Pro VLAN einen zusätzlichen DNS-Server?

Wie macht man es am sinnvollsten?

Bin für jede Antwort dankbar.

MfG

Mario

Please also mark the comments that contributed to the solution of the article

Content-Key: 316315

Url: https://administrator.de/contentid/316315

Printed on: April 25, 2024 at 19:04 o'clock

18 Comments

Latest comment

Die Aufteilung sieht wie folgt aus:

Das sieht schonmal perfekt aus !Nun frage ich mich, wie ich die DNS-Konfiguration am besten umsetze.

Eigentlich ist das kinderleicht. Die Variante B ist natürlich Blödsinn...klar !A ist der richtige Weg wenn du einen zentralen DNS Server hast der dann eine Weiterleitung auf die Internet Router IP hast (Proxy DNS ins Internet)

Lass uns mal raten...:

Das hiesige VLAN_Tutorial weist eigentlich darauf hin (wenn man es mal liest).

Aber gut wenns nun rennt wie es soll.

- Default Route auf dem Switch zum Internet Router vergessen ?

- Statische VLAN Subnetz Routen auf dem Internet Router zum Switch vergessen ?

Das hiesige VLAN_Tutorial weist eigentlich darauf hin (wenn man es mal liest).

Aber gut wenns nun rennt wie es soll.

Windows Problem.... !

So kommt das Symbol zustande:

1.)

NCSI macht einen DNS lookup auf www.msftncsi.com, und holt dann per HTTP die Datei http://www.msftncsi.com/ncsi.txt. Ein simpler Text File mit "Microsoft NCSI" als Inhalt.

2.)

NCSI sendet einen DNS lookup auf dns.msftncsi.com. Diese DNS sollte die IP 131.107.255.255 ergeben.

Stimmt die IP nicht überein kommt das Symbol.

Die Reihenfolge wie MS das macht ist nicht dokumentiert.

Guckst du auch hier:

https://technet.microsoft.com/en-us/library/cc766017(v=ws.10).aspx

Wie gesagt...mit deinem Netz als solchem hat das nix mehr zu tun. Sofern DNS und Routing natürlich sauber funktionieren.

Die oben genannten Lookups kannst du ja auch selber mal auf dem betroffenen Rechner per nslookup testen !

So kommt das Symbol zustande:

1.)

NCSI macht einen DNS lookup auf www.msftncsi.com, und holt dann per HTTP die Datei http://www.msftncsi.com/ncsi.txt. Ein simpler Text File mit "Microsoft NCSI" als Inhalt.

2.)

NCSI sendet einen DNS lookup auf dns.msftncsi.com. Diese DNS sollte die IP 131.107.255.255 ergeben.

Stimmt die IP nicht überein kommt das Symbol.

Die Reihenfolge wie MS das macht ist nicht dokumentiert.

Guckst du auch hier:

https://technet.microsoft.com/en-us/library/cc766017(v=ws.10).aspx

Wie gesagt...mit deinem Netz als solchem hat das nix mehr zu tun. Sofern DNS und Routing natürlich sauber funktionieren.

Die oben genannten Lookups kannst du ja auch selber mal auf dem betroffenen Rechner per nslookup testen !

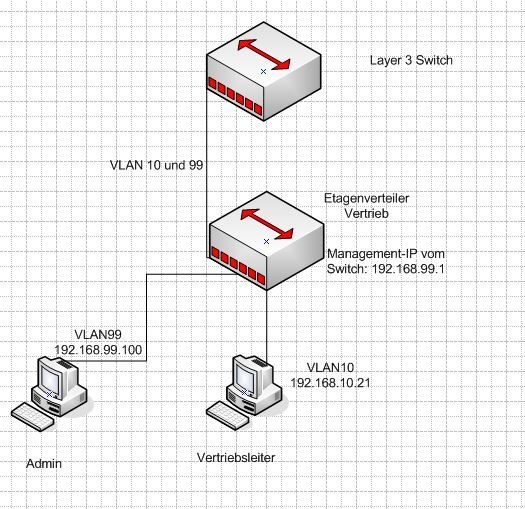

Ich würde nun gerne ein Management VLAN 99 aufbauen wollen.

Aus Sicherheitsgründen ist das auch sinnvoll !Ich habe das VLAN99 mit auf den Uplink-Ports der einzelnen Abteilungen gelegt.

Das musst du auch sonst kämst du ja auch nicht an die Geräte ran !Ich kann nun auch Geräte managen, die sich in der Abteilung Vertrieb befinden.

Aber im Management Netz VLAN 99 hängen mit ihren Manegment Interfaces...hoffentlich ?!Auch wenn diese in einem anderen Subnetz sind.

Ooopsss...das darf niemals sein !Dann routest du das VLAN 99 irgendwo und hast keine IP Accesslisten die den Zugriff aus diesen Produktivnetzen blockieren ! Kann das sein ?!

Damit wäre ein management VLAN natürlich Blödsinn und du konterkarierst das natürlich wieder wenn du aus jedem VLAN auf das VLAN 99 zugreifen kannst !

Damit wäre der ganze Aufwand logischerweise sinnfrei !

Nur benötige ich ja entweder einen Admin-PC fürs Management oder muss den Zugriff via ACL´s eingrenzen.

Letzteres natürlich !!!Du als ITler bist ja in einem separaten IT Abteilungs VLAN. Das sollte logischerweise von den Produktivnetzen abgeschottet sein mit einer Accessliste so das nur das IT Netz auf das Management VLAN zugreifen darf !

Das ist der tiefere Sinn eines Management VLANs.

Sind das die gängigen Methoden oder gibt es da noch elegantere Lösungen?

Was wäre denn deiner Meinung nach eine "elegantere" Methode ?? Eine mit weniger Sicherheit wo jeder wieder alles darf ??Zum besseren Verständnis habe ich mal ein Bild angehängt.

Das war schon klar das das so aussieht. Beide IP Segmente (VLAN 10 und 99) werden ja zentral auf den L3 Core Switch gezogen wo sie ihre Gateway IP haben.Sprich die Netze werden auf dem Core Switch normal geroutet sofern dieser in jedem VLAN 10 und 99 eine IP Adresse hat.

Das würde erklären warum der Zugriff transparent aus jedem Netz funktioniert. Der L3 Switch routet ja normalerweise zwischen beiden VLANs.

Es sei denn...

Du hast auf dem L3 Switch keine IP Adresse konfiguriert in den jeweiligen VLANs, dann kann der logischerweise nicht routen und die VLANs sind vollkommen isoliert. Aber dann kommt auch kein einziges Endgerät aus seinem VLAN raus irgend woanders hin.

Die Kardinalsfrage ist: WELCHE Gateway IP der Admin PC und der Vertreibsleiter PC eingestellt haben und WO diese Gateway IP liegt ??

Dort werden vermutlich auch beide VLAN IP Segmente geroutet und dort muss die IP Accessliste greifen die den Zugang verhindert !

Eigentlich doch ganz logisch oder ?? Ein Traceroute (tracert) hätte dir die Routing Hops auch angezeigt

Wie vermutet !

Klar dann routet der L3 Switch natürlich wie er soll zw. den IP Segmenten. Works as designed und war dir vermutlich hoffentlich auch klar ?!

access-list 100 deny ip 192.168.10.0 0.0.0.255 192.168..99.0 0.0.0.255

access-list 100 permit ip 192.168.10.0 0.0.0.255 any

Am L3 Interface des VLAN 10 inbound sollte dann den Vertrieb vom Schnüffeln auf den Switches und Management VLAN aussperren

Klar dann routet der L3 Switch natürlich wie er soll zw. den IP Segmenten. Works as designed und war dir vermutlich hoffentlich auch klar ?!

ACL´s sind nun passend konfiguriert.

Das hört sich gut an ! Ein access-list 100 deny ip 192.168.10.0 0.0.0.255 192.168..99.0 0.0.0.255

access-list 100 permit ip 192.168.10.0 0.0.0.255 any

Am L3 Interface des VLAN 10 inbound sollte dann den Vertrieb vom Schnüffeln auf den Switches und Management VLAN aussperren

Nun sollte es passen?!

Wenn du die ACL so richtig eingerichtet hast, ja !