Fehlende Redundanz

Hallo zusammen,

Ich habe ein Standort, der über eine VPN Verbindung an die Zentrale angebunden ist.

Das VPN zwischen dem Standort und der Zentrale wird durch Checkpoints realisiert.

Dh. am Standort verwenden wir zwei Checkpoint Firewall Applikationen, die zusammen als ein Cluster fungieren

Desweiteren haben wir 2 Zentralle L3 Switche, die VRRP fahren und als Default Gateway die virtuelle Adresse vom Firewall Cluster haben. Auf der Switche sind 3 VLAN konfiguriert und 2 VRRP Instanzen für die Internal Interfaces des FWs.

Das Problem: Wenn die Leitung ausfällt, wäre der komplette Standort offline. Deswegen muss ich mir ein Redundanzkonzept überlegen. (wir haben ein zweiter Serverraum zur Verfügung)

1 Frage: Wie kann ich das fehlende HA lösen?

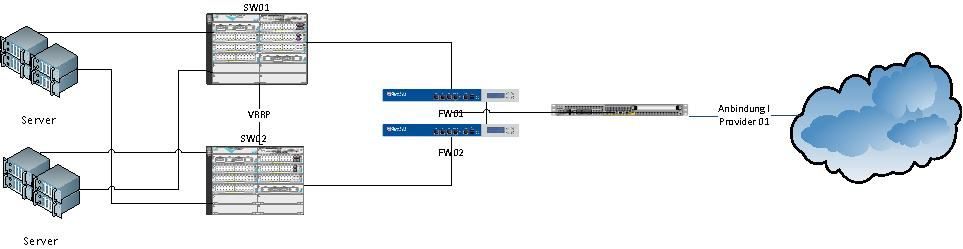

Bild 1: Aktuelle implementierung

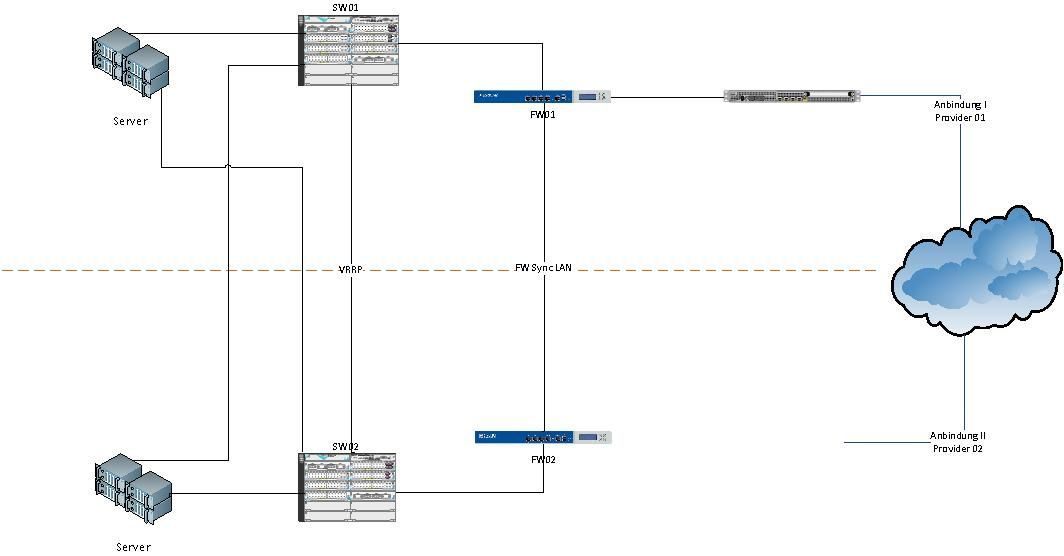

2 Frage: Wäre sowas möglich?

Bild 2: Mögliche Redundanz mit 2 getrennten Serverräume.

Ich hoffe, ich hab das verständlich erklärt bzw. gezeichnet!

Danke im Vorau

Ich habe ein Standort, der über eine VPN Verbindung an die Zentrale angebunden ist.

Das VPN zwischen dem Standort und der Zentrale wird durch Checkpoints realisiert.

Dh. am Standort verwenden wir zwei Checkpoint Firewall Applikationen, die zusammen als ein Cluster fungieren

Desweiteren haben wir 2 Zentralle L3 Switche, die VRRP fahren und als Default Gateway die virtuelle Adresse vom Firewall Cluster haben. Auf der Switche sind 3 VLAN konfiguriert und 2 VRRP Instanzen für die Internal Interfaces des FWs.

Das Problem: Wenn die Leitung ausfällt, wäre der komplette Standort offline. Deswegen muss ich mir ein Redundanzkonzept überlegen. (wir haben ein zweiter Serverraum zur Verfügung)

1 Frage: Wie kann ich das fehlende HA lösen?

Bild 1: Aktuelle implementierung

2 Frage: Wäre sowas möglich?

Bild 2: Mögliche Redundanz mit 2 getrennten Serverräume.

Ich hoffe, ich hab das verständlich erklärt bzw. gezeichnet!

Danke im Vorau

Please also mark the comments that contributed to the solution of the article

Content-Key: 230124

Url: https://administrator.de/contentid/230124

Printed on: April 19, 2024 at 05:04 o'clock

19 Comments

Latest comment

Moin,

Die beiden Provider sollten nach Möglichkeit nicht das gleiche Cabinet am Straßenrand verwenden ;)

lg,

Slainte

2 Frage: Wäre sowas möglich (2tes Bild)

Ja das geht. Ggfs muss die Verkabelung zwischen den Standorten als Fibre ausgelegt sein, kommt auf die Entfernung an.Die beiden Provider sollten nach Möglichkeit nicht das gleiche Cabinet am Straßenrand verwenden ;)

Ich hoffe, ich hab das verständlich erklärt bzw. gezeichnet!

Die Illustration deiner Frage ist Vorbildlich lg,

Slainte

Moin,

ja... möglich, aber mit Aufwand verbunden.

Die meisten Firewall-Hersteller schreiben zum Crosslink klar rein: Dass dazwischen keine aktive Komponenten liegen dürfen. Also kein Switch, etc...

Des Weiteren würde ich behaupten, du hast sicher nicht im beiden Brandabschnitten die selben IP-Adressbereiche zur Verfügung. Falls doch, ist technisch nicht ganz korrekt. Was passiert, wenn der Crosslink zwischen den FWs unterbrochen wird? Richtig, beide Systeme werden aktiv werden. Woher weiß nun der Rest vom Netz, wo es ins Internet geht.

Ich kenne solche Aufbauten mit Routingprotokolle wie OSPF/BGP.

Grüße,

Dani

ja... möglich, aber mit Aufwand verbunden.

Die meisten Firewall-Hersteller schreiben zum Crosslink klar rein: Dass dazwischen keine aktive Komponenten liegen dürfen. Also kein Switch, etc...

Des Weiteren würde ich behaupten, du hast sicher nicht im beiden Brandabschnitten die selben IP-Adressbereiche zur Verfügung. Falls doch, ist technisch nicht ganz korrekt. Was passiert, wenn der Crosslink zwischen den FWs unterbrochen wird? Richtig, beide Systeme werden aktiv werden. Woher weiß nun der Rest vom Netz, wo es ins Internet geht.

Ich kenne solche Aufbauten mit Routingprotokolle wie OSPF/BGP.

Grüße,

Dani

Da muss ich @Dani mal widersprechen.

Die meisten Firewall-Hersteller schreiben zum Crosslink klar rein: Dass dazwischen keine aktive Komponenten liegen dürfen.

Bei anderen wiederum ist das kein Problem - die XTMs von Watchguard können das - Cisco kann das auch.Des Weiteren würde ich behaupten, du hast sicher nicht im beiden Brandabschnitten die selben IP-Adressbereiche zur Verfügung

Warum nicht?Falls doch, ist technisch nicht ganz korrekt.

Nochmal: Warum nicht? Wenn die beiden Switches in unterschiedlichen Segmenten stehen macht das VRRP fast keinen Sinn mehr.Was passiert, wenn der Crosslink zwischen den FWs unterbrochen wird?

Dann sollten sie sich immer noch über den LAN Link kommunizierne können und aushandeln welcher jetzt auf passive geht.Ich kenne solche Aufbauten mit Routingprotokolle wie OSPF/BGP.

Geht auch, erfordert aber uU einiges an Umbau in der internen Netzstruktur.

Nein eigentlich erfordert die Verwendung von OSPF keinerlei Umbau, du musst es lediglich aktivieren und die statischen default Routen entfernen.

Eigentlich ist das ein kinderleichter Klassiker und millionenfach so im Einsatz.

Normalerweise hast du deine 3 VLANs auf den L3 Switches mit VRRP am laufen um ein virtuelles Gateway für die Endgeräte zur Verfügung zu haben.

Die WAN / Internet Verbindungen lässt man immer in einem separaten VLAN laufen um diese NICHT mit Produktivtraffic zusammen zu haben.

Dann zeigt die Default Route der beiden L3 Core Switches auf die virtuelle IP des Firewall Clusters und umgekehrt die statischen Routen auf der Firewall zu den VLAN IP Netzen auf die virtuelle VRRP Gateway IP des WAN / Internet VLANs.

Soweit so gut ist das simpler Standard wie es ja auch schon so bei dir am laufen ist.

Was du jetzt ganz einfach machst ist OSPF in den L3 Switches und an den Firewalls zu aktivieren und auch an den Firewalls / Routern der Niederlassungen.

Dann musst du ALLE statischen Routen entfernen, denn die haben eine bessere Metrik und würden so die OSPF Routen "überrennen".

Die Firewalls müsstest du nicht unbedingt Clustern, sie könnten auch als 2 Einzelknoten damit laufen, das OSPF Routing Updates immer nur von den physischen IP Adressen kommen.

Der große Vorteil einer OSPF Lösung oder allgemein der Lösung mit einem dynamischen Routing Protokoll ist die Tatsache das du damit alles an möglichen Fehlern abfängst von Fehlern in der Provider Anbindung im Provider Netz selber und in allen deinen lokalen Verbindungen. Ist dort irgendwo auch nur ein Link Ausfall schaltet OSPF innerhalb von 3 Sekunden auf den redundanten Link.

Endgeräte merken das oft nicht einmal.

Linkfailover Lösung haben den gravierenden Nachteil das sie immer nur für einen bestimmten Link gehen aber niemals das gesamte Netzwerk "sehen". Mit OSPF passiert das nicht !

Eigentlich ist das ein kinderleichter Klassiker und millionenfach so im Einsatz.

Normalerweise hast du deine 3 VLANs auf den L3 Switches mit VRRP am laufen um ein virtuelles Gateway für die Endgeräte zur Verfügung zu haben.

Die WAN / Internet Verbindungen lässt man immer in einem separaten VLAN laufen um diese NICHT mit Produktivtraffic zusammen zu haben.

Dann zeigt die Default Route der beiden L3 Core Switches auf die virtuelle IP des Firewall Clusters und umgekehrt die statischen Routen auf der Firewall zu den VLAN IP Netzen auf die virtuelle VRRP Gateway IP des WAN / Internet VLANs.

Soweit so gut ist das simpler Standard wie es ja auch schon so bei dir am laufen ist.

Was du jetzt ganz einfach machst ist OSPF in den L3 Switches und an den Firewalls zu aktivieren und auch an den Firewalls / Routern der Niederlassungen.

Dann musst du ALLE statischen Routen entfernen, denn die haben eine bessere Metrik und würden so die OSPF Routen "überrennen".

Die Firewalls müsstest du nicht unbedingt Clustern, sie könnten auch als 2 Einzelknoten damit laufen, das OSPF Routing Updates immer nur von den physischen IP Adressen kommen.

Der große Vorteil einer OSPF Lösung oder allgemein der Lösung mit einem dynamischen Routing Protokoll ist die Tatsache das du damit alles an möglichen Fehlern abfängst von Fehlern in der Provider Anbindung im Provider Netz selber und in allen deinen lokalen Verbindungen. Ist dort irgendwo auch nur ein Link Ausfall schaltet OSPF innerhalb von 3 Sekunden auf den redundanten Link.

Endgeräte merken das oft nicht einmal.

Linkfailover Lösung haben den gravierenden Nachteil das sie immer nur für einen bestimmten Link gehen aber niemals das gesamte Netzwerk "sehen". Mit OSPF passiert das nicht !

@aqui

Natürlich geht das auch per OSPF, das Problem sehe ich allerdings darin, das im Szenario vom TE die Firewall- und VPN Configs der beiden FWs "per Hand" snychron gehalten werden müssten - und das klappt meist nur selten.

Natürlich geht das auch per OSPF, das Problem sehe ich allerdings darin, das im Szenario vom TE die Firewall- und VPN Configs der beiden FWs "per Hand" snychron gehalten werden müssten - und das klappt meist nur selten.

Zitat von @aguila:

Mir gehts um die Implementierung. Wie kriege ich das hin, ohne das Clustering von den Fws aufzulösen?

Kannst du die Checkpoint nicht einfach per LAN-Kabel Clustern?`Mir gehts um die Implementierung. Wie kriege ich das hin, ohne das Clustering von den Fws aufzulösen?

Ich kenne das bei Checkpoint nicht, bei Watchguard ist das nur ein LAN-Kabel mit einer IP, das müsste auch per LWL Medienkonverter gehen.

Mit dem Cluster sollte auch ein VPN-Failover beim Ausfall einer Firewall sauber laufen.

VG

Deepsys

@SlainteMhath

Ich bin davon ausgegangen, dass der Raum 2 eine Redudanz an Services zu Raum 1 darstellt und durch solch einen Aufbau gibt es normalerweise größere Anzahl von Clients im Hintergrund. Aber in diesem Fall geht es um reine Internetredudanz.

Grüße,

Dani

Bei anderen wiederum ist das kein Problem - die XTMs von Watchguard können das - Cisco kann das auch.

Seine Anfrage bezieht sich auf Checkpoint und da weiß ich es leider nicht. Es gibt genug Beispiele wo dies nicht supportet wird.Nochmal: Warum nicht? Wenn die beiden Switches in unterschiedlichen Segmenten stehen macht das VRRP fast keinen Sinn mehr.

Naja, die Broadcasts werden an beide Datacenter gesendet und somit über den Crosslink mit dem die beiden SR verbunden sind. Wenn natürlich die Brandbreite groß genug ist, kann man's nachlässigen.Ich bin davon ausgegangen, dass der Raum 2 eine Redudanz an Services zu Raum 1 darstellt und durch solch einen Aufbau gibt es normalerweise größere Anzahl von Clients im Hintergrund. Aber in diesem Fall geht es um reine Internetredudanz.

Dann sollten sie sich immer noch über den LAN Link kommunizierne können und aushandeln welcher jetzt auf passive geht.

Halte ich auch nicht für sicher. Lass Paketloss oder -queue an einem Uplinkport auftauchen und es wird Ausfall wird simuliert. Wenn dadurch die ganze Zeit die Firewallstatus geschwenkt wird, ist ein Arbeiten kaum noch möglich. Bei Cisco könnte man z.B. einen Delay für ein Rückfall angeben. Geht aber auch nicht bei jeder Firewall so einfach.Grüße,

Dani

Zitat von @Dani:

Seine Anfrage bezieht sich auf Checkpoint und da weiß ich es leider nicht. Es gibt genug Beispiele wo dies nicht supportet

wird.

Ähja, Checkpoint da stand oben was, stimmt Seine Anfrage bezieht sich auf Checkpoint und da weiß ich es leider nicht. Es gibt genug Beispiele wo dies nicht supportet

wird.

Naja, die Broadcasts werden an beide Datacenter gesendet ... größere Anzahl von Clients im Hintergrund.

Schon richtig, aber die Clients gehören eigentl. auch nicht in die Broadcast-Domäne der Server, sondern in ein separates VLAN > Dann sollten sie sich immer noch über den LAN Link kommunizierne können und aushandeln welcher jetzt auf passive

geht.

Halte ich auch nicht für sicher. Lass Paketloss oder -queue an einem Uplinkport auftauchen und es wird Ausfall wird

simuliert. Wenn dadurch die ganze Zeit die Firewallstatus geschwenkt wird, ist ein Arbeiten kaum noch möglich. Bei Cisco

könnte man z.B. einen Delay für ein Rückfall angeben. Geht aber auch nicht bei jeder Firewall so einfach.

Ja da gebe ich dir Recht. Allerdings kann dir da gleiche auch bei OSPF passieren geht.

Halte ich auch nicht für sicher. Lass Paketloss oder -queue an einem Uplinkport auftauchen und es wird Ausfall wird

simuliert. Wenn dadurch die ganze Zeit die Firewallstatus geschwenkt wird, ist ein Arbeiten kaum noch möglich. Bei Cisco

könnte man z.B. einen Delay für ein Rückfall angeben. Geht aber auch nicht bei jeder Firewall so einfach.

.@SlainteMath

Man kann die Firewalls ja auch clustern, das vereinfacht die Sache natürlich wegen der Konfig, da hast du recht. Es ist ja mehr oder weniger kosmetisch und die Erwähnung des Einzelbetiebs war auch eher hypothetisch.

Die OSPF Routing Updates kommen ja nicht von der virtuellen Adresse. Ein FW Cluster ist also nicht das Problem.

Redundanztechnisch gesheen ist dynamisches Routen am sichersten da es alle Eventualitäten abfängt.

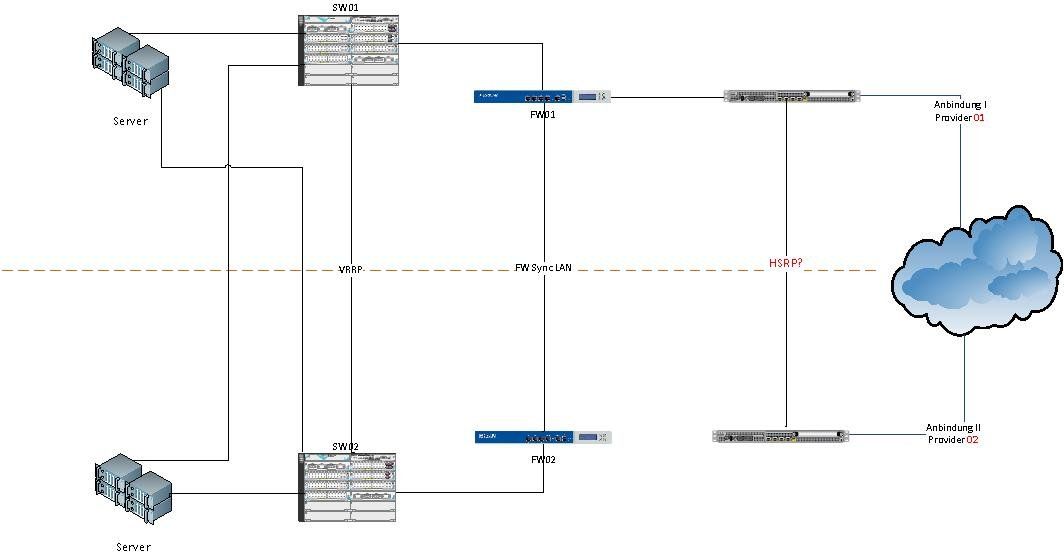

Mit der o.a. Zeichnung ist das schon richtig. Wo "HSRP" steht sind das Router ?? Vermutlich wohl ja, denn HSRP ist ein Cisco proprietäres Protokoll. Eine Gateway Redundanz ist hier sinnvoll. Ob es HSRP oder der Standard VRRP ist spielt dabei keinerlei Rolle.

Die FWs haben dann eine statische Default Route auf diese virtuelle Router VIP und redistribuieren diese Default Route ins OSPF.

Eigentlich ein simpler Klassiker....

Man kann die Firewalls ja auch clustern, das vereinfacht die Sache natürlich wegen der Konfig, da hast du recht. Es ist ja mehr oder weniger kosmetisch und die Erwähnung des Einzelbetiebs war auch eher hypothetisch.

Die OSPF Routing Updates kommen ja nicht von der virtuellen Adresse. Ein FW Cluster ist also nicht das Problem.

Redundanztechnisch gesheen ist dynamisches Routen am sichersten da es alle Eventualitäten abfängt.

Mit der o.a. Zeichnung ist das schon richtig. Wo "HSRP" steht sind das Router ?? Vermutlich wohl ja, denn HSRP ist ein Cisco proprietäres Protokoll. Eine Gateway Redundanz ist hier sinnvoll. Ob es HSRP oder der Standard VRRP ist spielt dabei keinerlei Rolle.

Die FWs haben dann eine statische Default Route auf diese virtuelle Router VIP und redistribuieren diese Default Route ins OSPF.

Eigentlich ein simpler Klassiker....

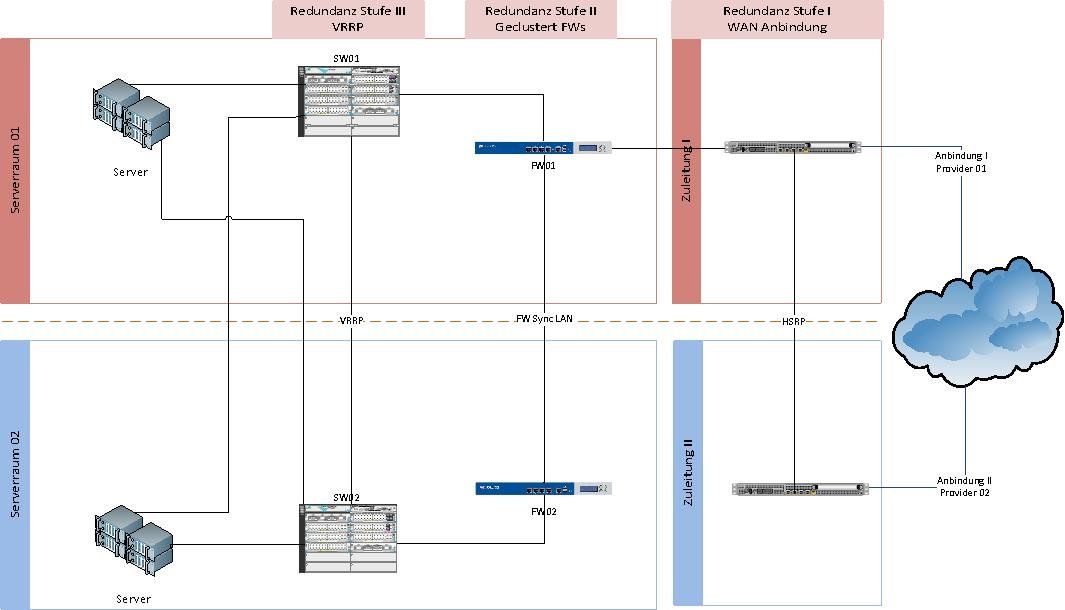

tl;dr: ja das geht definitiv!

Langversion:

Ich hab genau so eine Konfig am laufen.

1 Standort mit RZ und Clients

1 Standort mit nur mit RZ

2 Switches im LAN mit VRRP

2 Firewalls als Cluster

2 CISCOs (von der Telekom) mit HSRP fürs Internet

2 CISCOs mit HSRP füs MPLS

Die Standorte sind dabei mehrere Kilometer von einander entfernt und per LWL verbunden.

Langversion:

Ich hab genau so eine Konfig am laufen.

1 Standort mit RZ und Clients

1 Standort mit nur mit RZ

2 Switches im LAN mit VRRP

2 Firewalls als Cluster

2 CISCOs (von der Telekom) mit HSRP fürs Internet

2 CISCOs mit HSRP füs MPLS

Die Standorte sind dabei mehrere Kilometer von einander entfernt und per LWL verbunden.

Dein Design oben ist ein Allerwelts Klassiker ! Natürlich wird das so funktionieren, denn das ist genau das Szenario wie man sowas löst !

Keine Frage also dazu....

Du hast allerdings in der obigen Zeichnung einen Kardinalsfehler !

Die Verbindung von FW02 auf den Provider Router 02 fehlt !! (Zuleitung II)

Damit ist die Verbindung von FW01 auf Provider Router 01 ein single Point of Failure und würde so das gesamte Konzept ad absurdum führen.

Du hast da sicher nur vergessen den Link einzuzeichnen, oder ?

Idelaerweise hast du einen Kreuzverbindung der beiden Provider Router an FW01 und FW02, also das FW01 und FW02 je einmal mit dem Provider Router 1 und 2 verbunden ist. Oder eben das Router 1 und 2 und Firewall 1 und 2 in einem VLAN sind.

Das wäre dann die klassische Redundanz das dann einen Routerausfall UND einen Providerausfall und einen internen Linkausfall beim Provider abfängt wenn du natürlich dynamisches Routing nimmst was automatisch die Gateways im Ausfall umschaltet.

Den Provider musst du dafür nicht fragen ? Die einzige Frage die du den providern stellen musst oder dich ist WIE du die Default Gateway Verteilung machst auf die unterschiedlichen Provider Verbindungen ?? In der Regel machst du das mit einem Load Balancing Router. Das geht aber nicht wenn die Provider Mitbewerber sind und du keinerlei Zugriff auf die Internet Router Konfig hast. Dann musst DU den Load Balancing Router betreiben oder mit Link Load Balancern dafür sorgen das die Internet Verbindung als solches redundant ist.

Keine Frage also dazu....

Du hast allerdings in der obigen Zeichnung einen Kardinalsfehler !

Die Verbindung von FW02 auf den Provider Router 02 fehlt !! (Zuleitung II)

Damit ist die Verbindung von FW01 auf Provider Router 01 ein single Point of Failure und würde so das gesamte Konzept ad absurdum führen.

Du hast da sicher nur vergessen den Link einzuzeichnen, oder ?

Idelaerweise hast du einen Kreuzverbindung der beiden Provider Router an FW01 und FW02, also das FW01 und FW02 je einmal mit dem Provider Router 1 und 2 verbunden ist. Oder eben das Router 1 und 2 und Firewall 1 und 2 in einem VLAN sind.

Das wäre dann die klassische Redundanz das dann einen Routerausfall UND einen Providerausfall und einen internen Linkausfall beim Provider abfängt wenn du natürlich dynamisches Routing nimmst was automatisch die Gateways im Ausfall umschaltet.

Den Provider musst du dafür nicht fragen ? Die einzige Frage die du den providern stellen musst oder dich ist WIE du die Default Gateway Verteilung machst auf die unterschiedlichen Provider Verbindungen ?? In der Regel machst du das mit einem Load Balancing Router. Das geht aber nicht wenn die Provider Mitbewerber sind und du keinerlei Zugriff auf die Internet Router Konfig hast. Dann musst DU den Load Balancing Router betreiben oder mit Link Load Balancern dafür sorgen das die Internet Verbindung als solches redundant ist.