Frage an Kunden von Microsofts Premier Support

Grüße an alle Admins!

Nutzt jemand von Euch den Premier-Support?

Folgendes: Wir haben ein Problem mit Server2012/2012R2, welches der MSDN-Support als Bug bestätigt hat, aber nicht lösen mag, da zu aufwendig.

Wir wurden vom MSDN-Support darauf hingewiesen, dass der Premier-Support evtl. mehr für uns tun würde, wollen aber nicht Premier-Kunde werden, da zu teuer für unsere wenigen jährlichen Anfragen.

Sollte sich jemand freundlicherweise in der Lage sehen, diese Anfrage kostenlos in seinem Namen abzugeben, bitte melden - evtl. betrifft Euch das Problem ja auch.

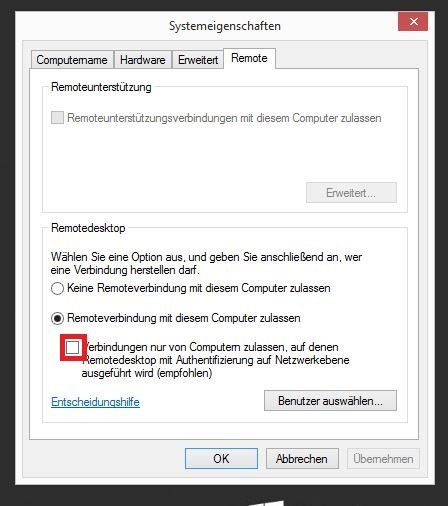

Folgender Fehler: Server 2012 r2 prüft bei RDP-Verbindungen, von wo derTerminalnutzer kommt. Kommt er von einem Rechner, an dem er sich nicht lokal anmelden darf, lässt der Server keine Remotesitzung zu, obwohl der verwendete Nutzer sich am Server anmelden darf.

Das Problem fällt in vielen Umgebungen nicht auf, da sich jeder Domänennutzer per default überall anmelden darf. Erst wenn man dieses restriktiver setzt, bemerkt man es [wie gesagt: ein von Microsoft bestätigter Bug].

Nutzt jemand von Euch den Premier-Support?

Folgendes: Wir haben ein Problem mit Server2012/2012R2, welches der MSDN-Support als Bug bestätigt hat, aber nicht lösen mag, da zu aufwendig.

Wir wurden vom MSDN-Support darauf hingewiesen, dass der Premier-Support evtl. mehr für uns tun würde, wollen aber nicht Premier-Kunde werden, da zu teuer für unsere wenigen jährlichen Anfragen.

Sollte sich jemand freundlicherweise in der Lage sehen, diese Anfrage kostenlos in seinem Namen abzugeben, bitte melden - evtl. betrifft Euch das Problem ja auch.

Folgender Fehler: Server 2012 r2 prüft bei RDP-Verbindungen, von wo derTerminalnutzer kommt. Kommt er von einem Rechner, an dem er sich nicht lokal anmelden darf, lässt der Server keine Remotesitzung zu, obwohl der verwendete Nutzer sich am Server anmelden darf.

Das Problem fällt in vielen Umgebungen nicht auf, da sich jeder Domänennutzer per default überall anmelden darf. Erst wenn man dieses restriktiver setzt, bemerkt man es [wie gesagt: ein von Microsoft bestätigter Bug].

Please also mark the comments that contributed to the solution of the article

Content-Key: 256370

Url: https://administrator.de/contentid/256370

Printed on: April 25, 2024 at 20:04 o'clock

31 Comments

Latest comment

Hi,

ich kann Dir zwar mit dem Support nicht helfen, aber ...

Allerdings sollte man dieses Verhalten an- und abschalten können.

E.

ich kann Dir zwar mit dem Support nicht helfen, aber ...

Folgender Fehler: Server 2012 r2 prüft bei RDP-Verbindungen, von wo derTerminalnutzer kommt. Kommt er von einem Rechner, an dem er sich nicht lokal anmelden darf, lässt der Server keine Remotesitzung zu, obwohl der verwendete Nutzer sich am Server anmelden darf.

... das betrachte ich nicht unbedingt als Bug. Wenn ich nicht will, dass UserA am PC17 arbeitet, dann will ich doch auch sicherlich nicht, dass UserB ihm einen Gefallen tut und sich lokal anmeldet, damit UserA dann von dort aus sich auf die TS schaltet. Da kann ich schon was Sinnvolles dran finden ...Allerdings sollte man dieses Verhalten an- und abschalten können.

E.

It's not a bug, it's a feature oder wie?

Imho ist das eindeutig ein Bug, weil der lokale Benuutzer nicht unbedingt der TS-User sein muß, z.B. erterne Mitarbeiter, die sich zwar per RDP üerb VPN verbinden dürfen, aber deren Kisten nicht in der Domain sind und sein dürfen.

@dww Leider kann ich Dir da nicht behilflich sein.

lks

Guten Abend @DerWoWusste,

Gruß,

Dani

Nutzt jemand von Euch den Premier-Support?

Jup. Wie drigend ist es? Ich bin nämlich die nächsten Tage kaum bis gar nicht im Büro.Gruß,

Dani

Du hast einen Windows Server 2012R2 Standard als RDS-Host eingerichtet. Der zugreifende Rechner ist nicht Mitglied der Domäne. Beim Verbindungsaufbau über RDP gibt der Benutzer die Zugangsdaten eurer Domäne ein. Nach der Bestätigung kommt es zu dem beschriebenen Problem.

Habe ich das soweit richtig verstanden?

Eine genaue Beschreibung wäre natürlich genial für das Lab.

Gruß,

Dani

Habe ich das soweit richtig verstanden?

Eine genaue Beschreibung wäre natürlich genial für das Lab.

Gruß,

Dani

Hi,

E.

Oder, Beispiel ohne TS, aber "inhouse": Kollege A ist bei Kollege B im Büro (A und B interne Nutzer an

Domänenclients mit Win8.1). A will B etwas zeigen und möchte dazu per RDP auf seinen eigenen PC zugreifen. A startet auf

PC B den RDP-Client, gibt seine Anmeldedaten ein...und die Verbindung schlägt fehl, da sich A nicht an B's Rechner

anmelden darf.

was exakt mein beschriebenes Beispiel ist (siehe oben), bei welchem ich mir in einigen Situationen durchaus vorstellen kann, dass das auch absolut sinnvoll sein könnte. Domänenclients mit Win8.1). A will B etwas zeigen und möchte dazu per RDP auf seinen eigenen PC zugreifen. A startet auf

PC B den RDP-Client, gibt seine Anmeldedaten ein...und die Verbindung schlägt fehl, da sich A nicht an B's Rechner

anmelden darf.

E.

Moin @DerWoWusste,

das Support-Ticket mit der Fehlermeldung des RDS-Hosts ist offen.

Eine qualifizierte Antwort steht noch aus.

Gruß,

Dani

das Support-Ticket mit der Fehlermeldung des RDS-Hosts ist offen.

Eine qualifizierte Antwort steht noch aus.

Gruß,

Dani

Moin @DerWoWusste,

der Bug ist bestätigt. Aktuell wird der Case mit der Fachabteilung besprochen.

Aktuell wird der Case mit der Fachabteilung besprochen.

Gruß,

Dani

der Bug ist bestätigt.

Gruß,

Dani

Sicher. Wenn nicht dieses, dann vielleicht nächstes Weihnachten.

lks

Das ist so typisch MS das ich nicht mal lachen kann...

Wahrscheinlich haben Sie ein paar "komplizierte" Ausnahmen im Code gespart und der Programmierer wurde "Mitarbeiter des Monats" und nun will keiner zugeben das es Mist war. Das einzige Szenario bei dem das sinnvoll wäre ist bei SingleSignOn etwa bei published Applications wo der lokal angemeldete Benutzer durchgereicht wird, aber der Witz an RDP Verbinungen (mstsc) ist ja gerade das ich lokal ein anderer Benutzer bin und nicht z.B. der Server Administrator. Wenn dann noch lediglich der Maschinenname geprüft wird den der Client eh setzen kann wie er will...

Und für so ne Leistung wollen die 15K / Jahr

Na Danke

Gruß

Andi

Wahrscheinlich haben Sie ein paar "komplizierte" Ausnahmen im Code gespart und der Programmierer wurde "Mitarbeiter des Monats" und nun will keiner zugeben das es Mist war. Das einzige Szenario bei dem das sinnvoll wäre ist bei SingleSignOn etwa bei published Applications wo der lokal angemeldete Benutzer durchgereicht wird, aber der Witz an RDP Verbinungen (mstsc) ist ja gerade das ich lokal ein anderer Benutzer bin und nicht z.B. der Server Administrator. Wenn dann noch lediglich der Maschinenname geprüft wird den der Client eh setzen kann wie er will...

Und für so ne Leistung wollen die 15K / Jahr

Na Danke

Gruß

Andi