Hardwareempfehlung für Plug-and-Play Site-to-site VPN

Moin, moin.

Ich bin gerade auf der Suche nach einer DAU-tauglichen Lösung, mit der die Anwender (nach einer initialen Konfiguration der Geräte) auch ohne technisches Hintergrundwissen ein Site-To-Site VPN Netz aufspannen können.

Das ganze soll, abgesehen von Standard-Internetanschlüssen, ohne externe Provider (MPLS...) ablaufen.

Außerdem sollte die "Router-Box" sowohl über Kabel-Netzwerk (z. B. über einen bereits vorhandenen DSL Anschluss), als auch über eine LTE/UMTS Verbindung (eingebautes Modem oder USB Stick) kommunizieren können.

Grundsätzlich ist das Ziel, 1 - 200, zum Teil mobile, Standorte mit dem Büro zu verbinden.

Der Datendurchsatz ist auf der externen Seite vernachlässigbar gering. Auf den Tag verteilt, gehen maximal 25 MB je Richtung und Standort durch die Leitung.

Welches VPN Protokoll für die Verbindung genutzt wird, ist egal. Hauptsache sicher. Kann auch etwas proprietäres abseits von OpenVPN oder IPSec sein.

Hauptaugenmerk sollte auf der einfachen Handhabung und ggf. Erweiterbarkeit des Systems liegen.

Ein genaues Budget habe ich derzeit nicht. Ich peile rund 1.000 € je Standort an.

Gibt's da was von der Stange?

Google hat mir bereits Geräte von OneAccess (https://www.oneaccess-net.com/pcpe/multi-service-routers/item/69-one540) oder viprinet (https://www.viprinet.com/de/produkte/multichannel-vpn-router-mobil/tough ..). Wobei die Produkte von Viprinet (gefühlt) ein bisschen oversized sind.

Ich bin gerade auf der Suche nach einer DAU-tauglichen Lösung, mit der die Anwender (nach einer initialen Konfiguration der Geräte) auch ohne technisches Hintergrundwissen ein Site-To-Site VPN Netz aufspannen können.

Das ganze soll, abgesehen von Standard-Internetanschlüssen, ohne externe Provider (MPLS...) ablaufen.

Außerdem sollte die "Router-Box" sowohl über Kabel-Netzwerk (z. B. über einen bereits vorhandenen DSL Anschluss), als auch über eine LTE/UMTS Verbindung (eingebautes Modem oder USB Stick) kommunizieren können.

Grundsätzlich ist das Ziel, 1 - 200, zum Teil mobile, Standorte mit dem Büro zu verbinden.

Der Datendurchsatz ist auf der externen Seite vernachlässigbar gering. Auf den Tag verteilt, gehen maximal 25 MB je Richtung und Standort durch die Leitung.

Welches VPN Protokoll für die Verbindung genutzt wird, ist egal. Hauptsache sicher. Kann auch etwas proprietäres abseits von OpenVPN oder IPSec sein.

Hauptaugenmerk sollte auf der einfachen Handhabung und ggf. Erweiterbarkeit des Systems liegen.

Ein genaues Budget habe ich derzeit nicht. Ich peile rund 1.000 € je Standort an.

Gibt's da was von der Stange?

Google hat mir bereits Geräte von OneAccess (https://www.oneaccess-net.com/pcpe/multi-service-routers/item/69-one540) oder viprinet (https://www.viprinet.com/de/produkte/multichannel-vpn-router-mobil/tough ..). Wobei die Produkte von Viprinet (gefühlt) ein bisschen oversized sind.

Please also mark the comments that contributed to the solution of the article

Content-Key: 356372

Url: https://administrator.de/contentid/356372

Printed on: April 16, 2024 at 06:04 o'clock

9 Comments

Latest comment

Hi habt ihr eine NextGen Firewall am Zentralen Standort im Einsatz? Die haben sowas doch alle mittlerweile.

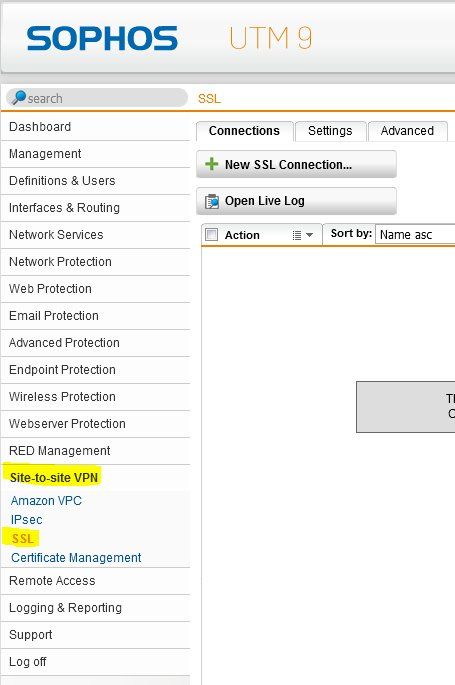

Sophos z,.B hat dafür die RED Devices. 1x im Netzwerk anstöpseln, provisionieren und dem Mitarbeiter dann zuschicken. Danach macht das Ding eine VPN auf, sobald man es an einen Netzwerkanschluss steckt und alles hinter dem RED bekommt dann erst mal Zugriff auf das Firmennetz.

Sophos z,.B hat dafür die RED Devices. 1x im Netzwerk anstöpseln, provisionieren und dem Mitarbeiter dann zuschicken. Danach macht das Ding eine VPN auf, sobald man es an einen Netzwerkanschluss steckt und alles hinter dem RED bekommt dann erst mal Zugriff auf das Firmennetz.

Jein !

Begründung: Deine Annahme ist relativ naiv und berücksichtigt die multiplen Fallen einer möglichen Infrastruktur nicht als da wären:

All das sind so viel Fallstricke und Optionen die man nicht fest vorplanen kann und schon gar nicht per Plug and Play vorgeben kann.

Einfacher kann die Sache mit einem zentralisierten Design werden. Also keine any zu any Kommunikation und alle wählen sich zentral irgendwo ein.

Dann hast du leichtes Spiel. Hier sollte man immer ein SSL fähiges VPN Protokoll bevorzugen was nicht aus mehreren Protkollkomponenten besteht wie z.B. OpenVPN.

Das hat mit NAT und Carrier Grade NAT wenig Probleme und funktioniert auch an Anschlüssen mit dynamischen IPs oder CGN und RFC 1918 Adressierung. Insgesamt also wenig Problematiken.

Begründung: Deine Annahme ist relativ naiv und berücksichtigt die multiplen Fallen einer möglichen Infrastruktur nicht als da wären:

- Dynamische IP Adressen

- Carrier Grade NAT in verbindung mit RFC 1918 IP Adressen

- Anschlusstechniken Kabel, Funk Draht und ggf. Zwangsrouter davor

- Troubleshooting und Management. VPN sollte einheitlich sein

All das sind so viel Fallstricke und Optionen die man nicht fest vorplanen kann und schon gar nicht per Plug and Play vorgeben kann.

Einfacher kann die Sache mit einem zentralisierten Design werden. Also keine any zu any Kommunikation und alle wählen sich zentral irgendwo ein.

Dann hast du leichtes Spiel. Hier sollte man immer ein SSL fähiges VPN Protokoll bevorzugen was nicht aus mehreren Protkollkomponenten besteht wie z.B. OpenVPN.

Das hat mit NAT und Carrier Grade NAT wenig Probleme und funktioniert auch an Anschlüssen mit dynamischen IPs oder CGN und RFC 1918 Adressierung. Insgesamt also wenig Problematiken.

RED ist kein IPSec S2S, benutzt Port 3400 oder 3500 TCP/UDP, vermutlich irgendwas SSL mäßiges. Genauere Funktion beschreibt https://community.sophos.com/kb/en-us/116573

Absolut DAU tauglich, in der Aussenstelle irgendeinen Router installieren der DHCP macht und dahinter die RED anstecken, fertig. Provisionierung etc. läuft über Sophos Server von der Zentralen UTM / XG aus.

Absolut DAU tauglich, in der Aussenstelle irgendeinen Router installieren der DHCP macht und dahinter die RED anstecken, fertig. Provisionierung etc. läuft über Sophos Server von der Zentralen UTM / XG aus.