Heimnetzwerkaufbau mit sinnvoller Hardware, VLAN und AP ergänzen

Moin zusammen,

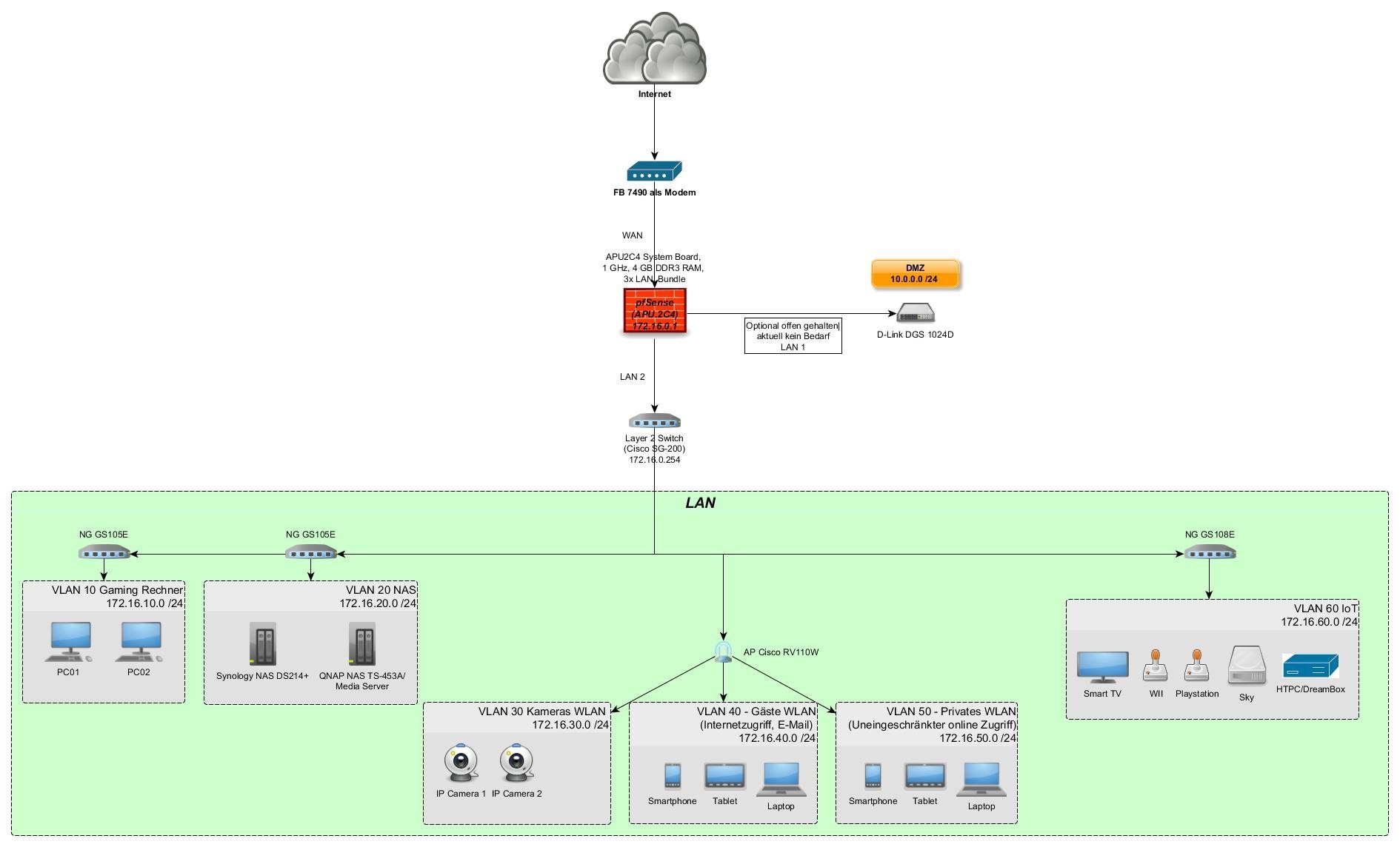

nach langem stillen studieren der einzelnen Tutorials, hin und her Überlegerei sowie wohl viel zu langer Planung habe ich nun den zukünftigen Netzwerkaufbau skizziert.

Meine Frage dazu - ist das so sinnig oder völliger Unsinn? Das Budget liegt bei max 1000 Euro; weniger -> gern

Aktuell läuft das "Heimnetz" über nen Switch der direkt an der Fritte hängt. Recht wild durcheinander, ohne den Adressbereich je geändert zu haben oder Struktur rein zu bringen. Das würde ich jetzt gerne ändern.

Hardware die vorhanden ist und nach Möglichkeit weiter genutzt werden sollte:

- Fritzbox 7490 (wird wohl als Modemlösung umkonfiguriert - evtl. macht es auch Sinn ein einfaches VDSL Modem zu holen und die FritzBox zu verkaufen?)

- D-Link DGS 1024D Switch - ausrangiert und evtl in einer theoretischen DMZ nutzbar

- 3x Netgear GS105E sowie 1x Netgear GS108E; mir ist klar, das ist nicht das non plus ultra. Allerdings managebar und vielleicht für mein Vorhaben noch zu gebrauchen

Geplante Anschaffung:

- APU 2C4 als PfSense Grundlage, hier hätte ich mich für die Variante im Bundle von varia-store.com entschieden. Je nach Budget was über bleibt in der 19´´ Version

- Als Hauptswitch Cisco SG-200

- Als AP -> Cisco RV110W

Wünsche die damit erfüllt werden sollen:

- Gästenetz

- optionale Telefonanlage wenn nötig (kann hier theoretisch die FB verwendet werden? Falls nein hab ich mir mal die Geräte von Auerwald angeschaut...)

- Stuktur

- besseres Sicherheitskonzept

- etwas lernen =D

- Stromrechnung hoch treiben

Ziel soll also primär eine saubere Struktuierung sein sowie sich etwas näher mit der Materie zu beschäftigen; die ein oder andere Frage dazu außerhalb der Tutorials oder zum technischen Verständnis derer werden also wohl noch aufkommen. Ferner möchte ich Gästen prinzipiell einfach keinen Zugriff auf die im Netzwerk liegenden Daten gewähren, weshalb es mir ganz lieb wäre hier ein "echtes" Gästenetz zur Verfügung stellen zu können und nicht auf die Pseudo Geschichte der FB setzen muss.

Für Hilfe, Tipps, alternative Vorschläge bedanke ich mich schon Mal.

Ansowu

nach langem stillen studieren der einzelnen Tutorials, hin und her Überlegerei sowie wohl viel zu langer Planung habe ich nun den zukünftigen Netzwerkaufbau skizziert.

Meine Frage dazu - ist das so sinnig oder völliger Unsinn? Das Budget liegt bei max 1000 Euro; weniger -> gern

Aktuell läuft das "Heimnetz" über nen Switch der direkt an der Fritte hängt. Recht wild durcheinander, ohne den Adressbereich je geändert zu haben oder Struktur rein zu bringen. Das würde ich jetzt gerne ändern.

Hardware die vorhanden ist und nach Möglichkeit weiter genutzt werden sollte:

- Fritzbox 7490 (wird wohl als Modemlösung umkonfiguriert - evtl. macht es auch Sinn ein einfaches VDSL Modem zu holen und die FritzBox zu verkaufen?)

- D-Link DGS 1024D Switch - ausrangiert und evtl in einer theoretischen DMZ nutzbar

- 3x Netgear GS105E sowie 1x Netgear GS108E; mir ist klar, das ist nicht das non plus ultra. Allerdings managebar und vielleicht für mein Vorhaben noch zu gebrauchen

Geplante Anschaffung:

- APU 2C4 als PfSense Grundlage, hier hätte ich mich für die Variante im Bundle von varia-store.com entschieden. Je nach Budget was über bleibt in der 19´´ Version

- Als Hauptswitch Cisco SG-200

- Als AP -> Cisco RV110W

Wünsche die damit erfüllt werden sollen:

- Gästenetz

- optionale Telefonanlage wenn nötig (kann hier theoretisch die FB verwendet werden? Falls nein hab ich mir mal die Geräte von Auerwald angeschaut...)

- Stuktur

- besseres Sicherheitskonzept

- etwas lernen =D

- Stromrechnung hoch treiben

Ziel soll also primär eine saubere Struktuierung sein sowie sich etwas näher mit der Materie zu beschäftigen; die ein oder andere Frage dazu außerhalb der Tutorials oder zum technischen Verständnis derer werden also wohl noch aufkommen. Ferner möchte ich Gästen prinzipiell einfach keinen Zugriff auf die im Netzwerk liegenden Daten gewähren, weshalb es mir ganz lieb wäre hier ein "echtes" Gästenetz zur Verfügung stellen zu können und nicht auf die Pseudo Geschichte der FB setzen muss.

Für Hilfe, Tipps, alternative Vorschläge bedanke ich mich schon Mal.

Ansowu

Please also mark the comments that contributed to the solution of the article

Content-Key: 353608

Url: https://administrator.de/contentid/353608

Printed on: April 24, 2024 at 22:04 o'clock

5 Comments

Latest comment

Hallo,

- Gäste WLAN mit Captive Portal mit Vouchers absichern

bzw. nach "Hause telefonieren" und es stört keinen.

Einen kleinen RaspBerry PI dazu kaufen

Gruß

Dobby

- Gästenetz

- Deine WLAN Klienten mit dem Radius Server absichern- Gäste WLAN mit Captive Portal mit Vouchers absichern

- optionale Telefonanlage wenn nötig (kann hier theoretisch die FB verwendet werden? Falls nein hab ich mir mal

die Geräte von Auerwald angeschaut...)

Also wenn die AVM FB nur als Modem agiert ist das leider nicht mehr möglich!die Geräte von Auerwald angeschaut...)

- Stuktur

Sieht gut aus obwohl man auch die IoT Geräte in die DMZ packen kann, da stören sie keinen und können schnüffelnbzw. nach "Hause telefonieren" und es stört keinen.

- besseres Sicherheitskonzept

Dann noch einen OpenLDAP Server auf das QNAP NAS installieren!- etwas lernen =D

Dann noch einen kleinen MikroTik Router oder AP dazuEinen kleinen RaspBerry PI dazu kaufen

- Stromrechnung hoch treiben

Passt so.Gruß

Dobby

Hallo,

Was noch fehlt ist die Angabe, welches Netz mit welch anderem kommunizieren soll. Wichtig dabei ist bsplweise, ob hier auch multicasts geroutet werden müssten. Das wäre zum Beispiel so wenn man sonos Lautsprecher über das Handy im wlan steuern will. Und es stellt sich die Frage, wie „sicher getrennt“ die Netze sein sollen.

Wo soll das Routing zwischen den Netzn erfolgen? Die APU hat soweit ich das sehe, 3 Netzwerkanschlüsse und der sg-200 kann es auch nicht.

Grüße

lcer

Was noch fehlt ist die Angabe, welches Netz mit welch anderem kommunizieren soll. Wichtig dabei ist bsplweise, ob hier auch multicasts geroutet werden müssten. Das wäre zum Beispiel so wenn man sonos Lautsprecher über das Handy im wlan steuern will. Und es stellt sich die Frage, wie „sicher getrennt“ die Netze sein sollen.

Wo soll das Routing zwischen den Netzn erfolgen? Die APU hat soweit ich das sehe, 3 Netzwerkanschlüsse und der sg-200 kann es auch nicht.

Grüße

lcer

Moin,

das ist alles soweit i.O.

Du kannst auch weiterhin die FB als TK nutzen. Lass das Teil im Bridge Mode laufen und verbinde die PfSense hier mit auf LAN 1.

Dann richtest du dort die WAN Verbindung über PPPoE ein.

Wenn dies soweit läuft und du noch Zugriff auf die FB per IP brauchst hängst noch ein IP Interface auf den selben Port wo die FB and er PfSense hängt und konfigurierst dieses Interface in das Netz der FB.

Auf der FB dann noch eine Static Route für das Netz aus dem du Zugriff brauchst und es läuft.

Melde dich wenn du noch Fragen hast.

Gruß

Spirit

das ist alles soweit i.O.

Du kannst auch weiterhin die FB als TK nutzen. Lass das Teil im Bridge Mode laufen und verbinde die PfSense hier mit auf LAN 1.

Dann richtest du dort die WAN Verbindung über PPPoE ein.

Wenn dies soweit läuft und du noch Zugriff auf die FB per IP brauchst hängst noch ein IP Interface auf den selben Port wo die FB and er PfSense hängt und konfigurierst dieses Interface in das Netz der FB.

Auf der FB dann noch eine Static Route für das Netz aus dem du Zugriff brauchst und es läuft.

Melde dich wenn du noch Fragen hast.

Gruß

Spirit

Moin,

funktionieren würde es aber imho macht es so wenig Sinn obwohl mir die Struktur gefällt

Wobei Du in Deiner Zeichnung halt die VLans bis zur pfSense durchreichen musst weil der Switch ein Layer2 Switch ist und damit nicht zwischen den Vlans routen kann. Das hat lcer00 ja oben schon bemängelt.

- Cisco RV110W

Warum die alte (2011) Kiste? Ist Deine WLan Umgebung unverseucht weil Du etwas abseits wohnst?

Die Kiste kann nur 2,4 Ghz hat nur 100Mbit Anschlüsse und ist ein kompletter

Router. Dafür billig aber m.E. nicht preiswert. Warum keinen reinen AP? Schau dir mal den Unify AP ac light an kann auch VLan (max. 4 ) und macht eine gute Figur. Die nötige Controllersoftware läuft auf einem Raspi oder auf einer Deiner NAS (bitte vorab prüfen) machts aber leicht wenn später mal ein weiterer AP dazu kommen soll. Zudem hat der ein Gigabit Interface und macht 2,4 & 5 GHz. Nachteil ist halt die Konfiguration erfolgt über die Controllersoftware, er hat kein eigenes Web Interface aber die Software kostet nichts.

Mit dem internen Routing musst Du dir Gedanken machen:

Die pfSense kann das macht aber keine besonders gute Figur im Durchsatz zumal sich mehrere VLans auf einem Interface drängeln.

Du willst doch bestimmt mit annähernd Gigabit Wirespeed von den PCs darauf zugreifen können?Ich kann das gerade nicht probieren da Junior am daddeln ist aber wenn gewünscht liefere ich das gerne nach. Bei uns ist es nicht relevant da die Kinder kaum auf den Server zugreifen reicht die Performance der APU2 locker aus.

Wenn Du den SG 200 (altes Modell denke über ein 220 oder 250 nach) durch einen SG300 bzw. 350 ersetzt kann der das interne Routing mit Wirespeed abfrühstücken dafür kannst Du den Internetzugang nicht mehr so fein regulieren da der Switch als Gateway für Deine VLans dient und als einziger die Pakete Richtung pfSense und damit in Richtung WAN schubst.

Nur so meine Gedanken ...

-teddy

Nachtrag: gerade mit Netio getestet von igb1 zu igb2.20 :

funktionieren würde es aber imho macht es so wenig Sinn obwohl mir die Struktur gefällt

Wobei Du in Deiner Zeichnung halt die VLans bis zur pfSense durchreichen musst weil der Switch ein Layer2 Switch ist und damit nicht zwischen den Vlans routen kann. Das hat lcer00 ja oben schon bemängelt.

- Cisco RV110W

Warum die alte (2011) Kiste? Ist Deine WLan Umgebung unverseucht weil Du etwas abseits wohnst?

Die Kiste kann nur 2,4 Ghz hat nur 100Mbit Anschlüsse und ist ein kompletter

Router. Dafür billig aber m.E. nicht preiswert. Warum keinen reinen AP? Schau dir mal den Unify AP ac light an kann auch VLan (max. 4 ) und macht eine gute Figur. Die nötige Controllersoftware läuft auf einem Raspi oder auf einer Deiner NAS (bitte vorab prüfen) machts aber leicht wenn später mal ein weiterer AP dazu kommen soll. Zudem hat der ein Gigabit Interface und macht 2,4 & 5 GHz. Nachteil ist halt die Konfiguration erfolgt über die Controllersoftware, er hat kein eigenes Web Interface aber die Software kostet nichts.

Mit dem internen Routing musst Du dir Gedanken machen:

Die pfSense kann das macht aber keine besonders gute Figur im Durchsatz zumal sich mehrere VLans auf einem Interface drängeln.

Du willst doch bestimmt mit annähernd Gigabit Wirespeed von den PCs darauf zugreifen können?

Wenn Du den SG 200 (altes Modell denke über ein 220 oder 250 nach) durch einen SG300 bzw. 350 ersetzt kann der das interne Routing mit Wirespeed abfrühstücken dafür kannst Du den Internetzugang nicht mehr so fein regulieren da der Switch als Gateway für Deine VLans dient und als einziger die Pakete Richtung pfSense und damit in Richtung WAN schubst.

Nur so meine Gedanken ...

-teddy

Nachtrag: gerade mit Netio getestet von igb1 zu igb2.20 :

NETIO - Network Throughput Benchmark, Version 1.31

(C) 1997-2010 Kai Uwe Rommel

TCP connection established.

Packet size 1k bytes: 26.97 MByte/s Tx, 26.86 MByte/s Rx.

Packet size 2k bytes: 27.12 MByte/s Tx, 26.20 MByte/s Rx.

Packet size 4k bytes: 25.91 MByte/s Tx, 27.29 MByte/s Rx.

Packet size 8k bytes: 26.70 MByte/s Tx, 28.39 MByte/s Rx.

Packet size 16k bytes: 26.68 MByte/s Tx, 28.47 MByte/s Rx.

Packet size 32k bytes: 27.16 MByte/s Tx, 28.71 MByte/s Rx.

Done.

Wo soll das Routing zwischen den Netzen erfolgen?

So wie es dort aufgezeichnet wurde kann das nur die pfSense Firewall.Die APU hat soweit ich das sehe, 3 Netzwerkanschlüsse

1 x WAN (AVM FB)1 x LAN (LAN Switch)

1 x DMZ (DMZ Switch)

Also genug Anschlüsse sind ja vorhanden, denn die Switche reichen die VLANs ja weiter an die pfSense Firewall.

Nur die APU ist eben so eine Sache, von der kann man wirklich nicht viel von erwarten was den Punkt VLAN

Routing angeht. Das mit der weiter unten aufgeführten NetIO Messung kann ich auch so bestätigen, denn

in dem pfSense Forum sind auch mittels iPerf Messungen gemacht worden die das Ergebnis so bestätigen.

und der sg-200 kann es auch nicht.

Das stimmt allerdings.Du kannst auch weiterhin die FB als TK nutzen. Lass das Teil im Bridge Mode laufen und verbinde die PfSense

hier mit auf LAN 1. Dann richtest du dort die WAN Verbindung über PPPoE ein.

Bridge Mode ohne DHCP und Routing also auch ohne TK (VOIP) und WLANhier mit auf LAN 1. Dann richtest du dort die WAN Verbindung über PPPoE ein.

Kein "Bridge Mode" also Routerbetrieb und "PPPoE Passthrough" mit TK (VOIP) und WLAN

Kein "Bridge Mode" also Routerbetrieb und LAN Port 1 an der AVM FB als "Exposed Host" konfigurieren, mit TK (VOIP) und WLAN

Aber nur den LAN Port 1 an dem die pfSense angeschlossen ist

FRITZ!Box für Betrieb mit anderem Router einrichten

FRITZ!Box als IP-Client einrichten

Wenn Multicast Netzwerkverkehr mit im Spiel ist, ist die pfSense Version 2.4.0 genau richtig, dort funktioniert der

IGMPv3 Proxy voll und ganz nur leider sind in der Version 2.4.1 die VLANs am WAN zur Zeit nicht nutzbar. Und von

daher würde ich dann lieber auf die Version 2.4.2 warten wollen und solange bei der Version 2.4.0 ausharren.

Sollte Telekom EntertainTV (Plus DSL) mit im Spiel sein würde ich versuchen den Receiver direkt an der AVM FB

anzubinden bzw. an einem kleinen Netgear Netzwerkswitch (GS108Ev2) mit neuster Firmware dahinter.

Gruß

Dobby