HP 1920 24G Switch QOS-Problem bei Portzuweisung mit DHCP Relay

Hallo miteinander,

bzgl. der Konfiguration unseres HP 1920 24G PoE bräuchte ich eure Hilfe, und wäre über diese natürlich sehr dankbar. Nach eingängigem Studium aller möglichen Foren, etc. bin ich mit der Konfiguration (für meine Verhältnisse) sehr weit gekommen (weil nicht ganz aus dem Bereich kommend^^). Allerdings stehe ich jetzt vor einer Mauer, bei der ich nicht sicher bin, ob diese einem Konfigurationsfehler – also mir – oder einfach einem Bug geschuldet ist.

Status Quo

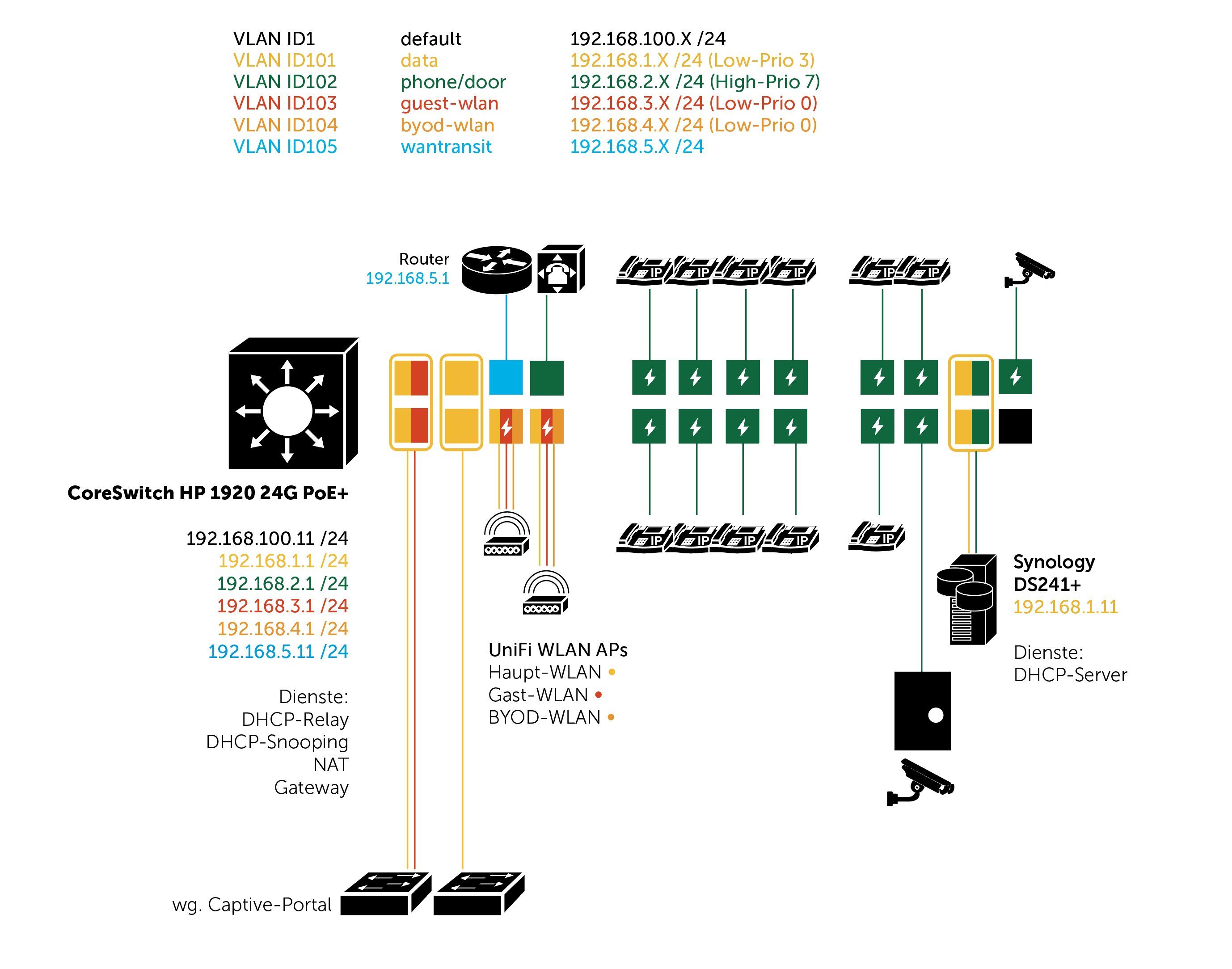

Obenstehende Konfiguration strebe ich z.Z. an. Mehrere getrennte VLANs für alle Rechner, die TK-Anlage sowie drei verschiedene WLANs die sich untereinander nicht erreichen können. Bisher bin ich mit zwei VLANs und einer etwas kruden (aber funktionierenden) Konfiguration ausgekommen: Beide VLANs hatten das selbe Subnetz, konnten aber durch die Konfiguration im Switch nicht aufeinander zugreifen. Jetzt sollte aber alles richtig werden: Ein separater DHCP-Server mit mehreren Scopes für die Netze ist nach einiger Frickelei nun erfolgreich eingebunden. Durch die Konfiguration des DHCP-Relays im HP1920 routet dieser aber nun fröhlich zwischen den VLANs. Deshalb wollte ich den Zugriff mit ACLs wieder aufheben und nur DHCP-Verkehr zwischen den VLANs zulassen. ACL, Classifier, QOS-Policy und die Zuweisung zu einem Port (VLAN-weites QOS scheints auf dem Gerät nicht zu geben) haben erst einmal funktioniert, mit einem Rechner aus VLAN102 konnte ich WLAN101 nicht mehr erreichen, DHCP funktionierte weiterhin korrekt. Yay! ... aber:

Das Problem

Diese funktionierende Regel konnte ich leider nur einem Port zuweisen, bei Weiteren erhielt ich die aussagekräftige Warnung "Error". Im Log stand dann, dass nicht genug Hardwareressourcen zur Verfügung stünden.

Auch das händische Umschreiben der cfg-Datei brachte keine Abhilfe, es wurde einfach zufällig ein anderer Port ausgewählt, auf den die Policy angewendet wurde. Im Supportbereich von HP wurde für andere Switch-Serien nur mehrfach das Prüfen der Einstellungen empfohlen, und als letzter Schritt der Kontakt zum Support angeboten. Dieser ist heut natürlich nicht erreichbar und evtl. stehe ich ja auch mit meiner Konfiguration "aufm Schlauch"?

Würde mich über Hilfe sehr freuen!

LG,

Matthias

Und nach dem Schlusswort hier noch die Konfigurationsdatei:

bzgl. der Konfiguration unseres HP 1920 24G PoE bräuchte ich eure Hilfe, und wäre über diese natürlich sehr dankbar. Nach eingängigem Studium aller möglichen Foren, etc. bin ich mit der Konfiguration (für meine Verhältnisse) sehr weit gekommen (weil nicht ganz aus dem Bereich kommend^^). Allerdings stehe ich jetzt vor einer Mauer, bei der ich nicht sicher bin, ob diese einem Konfigurationsfehler – also mir – oder einfach einem Bug geschuldet ist.

Status Quo

Obenstehende Konfiguration strebe ich z.Z. an. Mehrere getrennte VLANs für alle Rechner, die TK-Anlage sowie drei verschiedene WLANs die sich untereinander nicht erreichen können. Bisher bin ich mit zwei VLANs und einer etwas kruden (aber funktionierenden) Konfiguration ausgekommen: Beide VLANs hatten das selbe Subnetz, konnten aber durch die Konfiguration im Switch nicht aufeinander zugreifen. Jetzt sollte aber alles richtig werden: Ein separater DHCP-Server mit mehreren Scopes für die Netze ist nach einiger Frickelei nun erfolgreich eingebunden. Durch die Konfiguration des DHCP-Relays im HP1920 routet dieser aber nun fröhlich zwischen den VLANs. Deshalb wollte ich den Zugriff mit ACLs wieder aufheben und nur DHCP-Verkehr zwischen den VLANs zulassen. ACL, Classifier, QOS-Policy und die Zuweisung zu einem Port (VLAN-weites QOS scheints auf dem Gerät nicht zu geben) haben erst einmal funktioniert, mit einem Rechner aus VLAN102 konnte ich WLAN101 nicht mehr erreichen, DHCP funktionierte weiterhin korrekt. Yay! ... aber:

Das Problem

Diese funktionierende Regel konnte ich leider nur einem Port zuweisen, bei Weiteren erhielt ich die aussagekräftige Warnung "Error". Im Log stand dann, dass nicht genug Hardwareressourcen zur Verfügung stünden.

Auch das händische Umschreiben der cfg-Datei brachte keine Abhilfe, es wurde einfach zufällig ein anderer Port ausgewählt, auf den die Policy angewendet wurde. Im Supportbereich von HP wurde für andere Switch-Serien nur mehrfach das Prüfen der Einstellungen empfohlen, und als letzter Schritt der Kontakt zum Support angeboten. Dieser ist heut natürlich nicht erreichbar und evtl. stehe ich ja auch mit meiner Konfiguration "aufm Schlauch"?

Würde mich über Hilfe sehr freuen!

LG,

Matthias

Und nach dem Schlusswort hier noch die Konfigurationsdatei:

#

version 5.20.99, Release 1114

#

sysname HP_1920GPoE_Switch

#

dhcp relay server-group 1 ip 192.168.1.11

#

domain default enable system

#

ipv6

#

loopback-detection enable

#

password-recovery enable

#

time-range Forever from 00:00 1/1/1970 to 24:00 12/31/2100

#

acl number 3001

rule 1 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

rule 2 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

rule 3 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.4.0 0.0.0.255

acl number 3002

rule 1 deny ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule 2 deny ip source 192.168.2.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

rule 3 deny ip source 192.168.2.0 0.0.0.255 destination 192.168.4.0 0.0.0.255

acl number 3003

rule 1 deny ip source 192.168.3.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule 2 deny ip source 192.168.3.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

rule 3 deny ip source 192.168.3.0 0.0.0.255 destination 192.168.4.0 0.0.0.255

acl number 3004

rule 1 deny ip source 192.168.4.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule 2 deny ip source 192.168.4.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

rule 3 deny ip source 192.168.4.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

#

vlan 1

description default

#

vlan 101

description data

#

vlan 102

description phone

#

vlan 103

description guest-wlan

#

vlan 104

description byod-wlan

#

vlan 105

description wantransit

#

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

traffic classifier IP101

if-match acl 3001

traffic classifier IP102

if-match acl 3002

traffic classifier IP103

if-match acl 3003

traffic classifier IP104

if-match acl 3004

#

traffic behavior Deny

filter deny

#

qos policy IP101

classifier IP101 behavior Deny

qos policy IP102

classifier IP102 behavior Deny

qos policy IP103

classifier IP103 behavior Deny

qos policy IP104

classifier IP104 behavior Deny

#

user-group system

group-attribute allow-guest

#

local-user admin

password cipher xxxxxxx

authorization-attribute level 3

authorization-attribute vlan 1

service-type telnet terminal

service-type web

#

stp mode rstp

stp enable

#

interface Bridge-Aggregation1

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 101

#

interface Bridge-Aggregation2

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 101

#

interface Bridge-Aggregation3

port access vlan 101

link-aggregation mode dynamic

dhcp-snooping trust

dhcp-snooping information enable

#

interface NULL0

#

interface Vlan-interface1

ip address 192.168.100.11 255.255.255.0

#

interface Vlan-interface101

ip address 192.168.1.1 255.255.255.0

dhcp select relay

dhcp relay server-select 1

#

interface Vlan-interface102

ip address 192.168.2.1 255.255.255.0

dhcp select relay

dhcp relay server-select 1

#

interface Vlan-interface103

ip address 192.168.3.1 255.255.255.0

dhcp select relay

dhcp relay server-select 1

#

interface Vlan-interface104

ip address 192.168.4.1 255.255.255.0

dhcp select relay

dhcp relay server-select 1

#

interface Vlan-interface105

ip address 192.168.5.11 255.255.255.0

dhcp select relay

dhcp relay server-select 1

#

interface GigabitEthernet1/0/1

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 101

port auto-power-down

stp edged-port enable

port link-aggregation group 1

#

interface GigabitEthernet1/0/2

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 101

port auto-power-down

stp edged-port enable

port link-aggregation group 1

#

interface GigabitEthernet1/0/3

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 101

port auto-power-down

stp edged-port enable

port link-aggregation group 2

#

interface GigabitEthernet1/0/4

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 101

port auto-power-down

stp edged-port enable

port link-aggregation group 2

#

interface GigabitEthernet1/0/5

port access vlan 105

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/6

port link-type hybrid

undo port hybrid vlan 1

port hybrid vlan 101 103 to 104 tagged

port hybrid pvid vlan 101

port auto-power-down

poe enable

stp edged-port enable

#

interface GigabitEthernet1/0/7

port access vlan 102

port auto-power-down

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/8

port link-type hybrid

undo port hybrid vlan 1

port hybrid vlan 101 103 to 104 tagged

port hybrid pvid vlan 101

port auto-power-down

poe enable

stp edged-port enable

#

interface GigabitEthernet1/0/9

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/10

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/11

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/12

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/13

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/14

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/15

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/16

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/17

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/18

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/19

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/20

port access vlan 102

port auto-power-down

poe enable

stp edged-port enable

qos apply policy IP102 outbound

#

interface GigabitEthernet1/0/21

port access vlan 101

port auto-power-down

stp edged-port enable

port link-aggregation group 3

dhcp-snooping trust

dhcp-snooping information enable

#

interface GigabitEthernet1/0/22

port access vlan 101

port auto-power-down

stp edged-port enable

port link-aggregation group 3

dhcp-snooping trust

dhcp-snooping information enable

#

interface GigabitEthernet1/0/23

port access vlan 101

port auto-power-down

poe enable

stp edged-port enable

#

interface GigabitEthernet1/0/24

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/25

stp edged-port enable

#

interface GigabitEthernet1/0/26

stp edged-port enable

#

interface GigabitEthernet1/0/27

stp edged-port enable

#

interface GigabitEthernet1/0/28

stp edged-port enable

#

ip route-static 0.0.0.0 0.0.0.0 192.168.5.1 preference 10

#

snmp-agent

snmp-agent local-engineid xxxxxxx

snmp-agent sys-info contact farbschmelz

snmp-agent sys-info location OG

snmp-agent sys-info version v3

#

dhcp enable

#

load xml-configuration

#

user-interface aux 0

authentication-mode scheme

user-interface vty 0 15

authentication-mode scheme

#

returnPlease also mark the comments that contributed to the solution of the article

Content-Key: 321603

Url: https://administrator.de/contentid/321603

Printed on: April 23, 2024 at 10:04 o'clock

4 Comments

Latest comment

stand dann, dass nicht genug Hardwareressourcen zur Verfügung stünden.

Das verwundert nicht denn der gruselige HP ist ein billiger Access Switch unterster Kategorie. Den als Core Switch zu bezeichnen ist schon relativ gewagt.Generell gesehen ist deine Vorgehensweise und die Konfig aber absolut richtig, keinen Frage. Aaaaber...

Die HW Wahl ist aber einfach falsch, denn der HP ist für sowas nicht gemacht. Folglich sagt er dir ja auch schon selber das er am Ende ist. Das weiss man aber auch wenn man billigste HPs einsetzt ! Mehr als zig mal am Tag zu schreiben die Finger von solcher HW zu lassen wenn man so ein Design wie deines umsetzt kann man ja nicht machen !

Ein "richtiger" L3 Switch der den Namen auch verdient wäre hier sinniger gewesen (z.B. Cisco SG-300) und hätte das problem fehlender HW Resourcen gar nicht erst entstehen lassen.

Das obige Drama spiegelt eher HPs Inkompetenz in Netzwerk HW wider und muss man nicht weiter kommentieren.

Folglich wirst du dauerhaft damit sicher nicht glücklich.

Wenn du mit der schwachbrüstigen Gurke weiterarbeiten willst dann wirst du nicht umhinkommen das L3 Geschäft und die Firewall Funktionalität auf ein externes L3 Gerät auslagern zu müssen.

Mit einer potenten kleinen Firewall oder Router über einen 802.1q tagged Link ist das kein Probelm, erfordert aber ein Redesign:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Noch besser wäre natürlich ein potenter L3 Switch was dann in dem Spruch resultiert: Wer billig kauft kauft 2mal...