IPSec VPN zwischen pfSense und Zyxel USG

Guten Tag

Grundsätzlich sollten die pfSense und die Zyxel USG für den Verbindungsaufbau eines IPSec VPN Tunnels kompatibel sein. Trotz unzähligen Versuchen mit vielen verschiedenen Parametern (Main Mode / Aggressive Mode, usw.), klappt Verbindung nicht. Es war angedacht den Tunnel über PSK aufzubauen. Auch bei der Recherche in den einschlägigen Foren konnte nicht die Lösung gefunden werden.

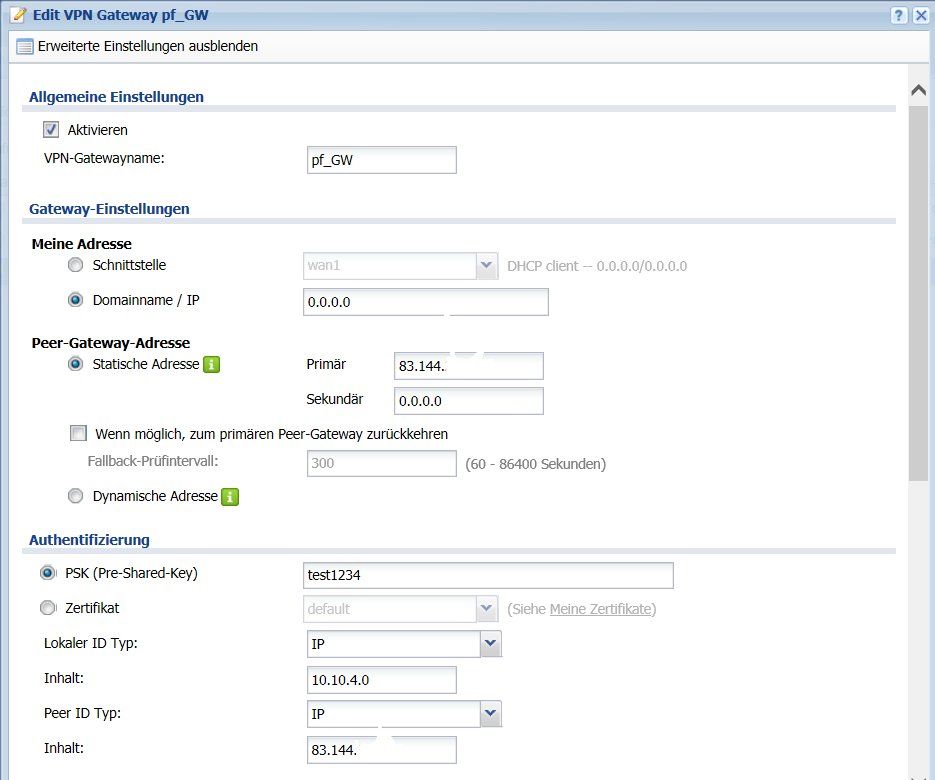

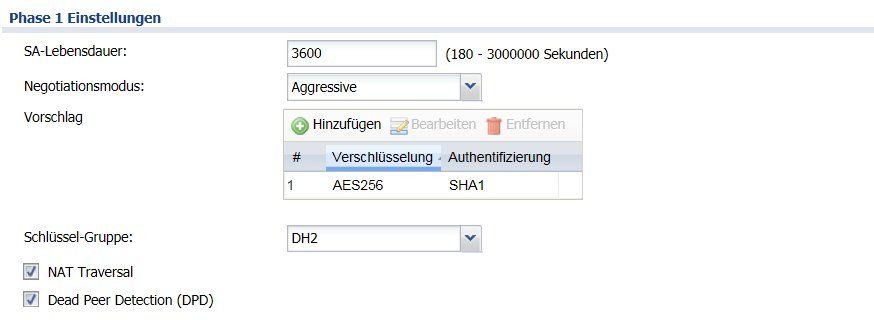

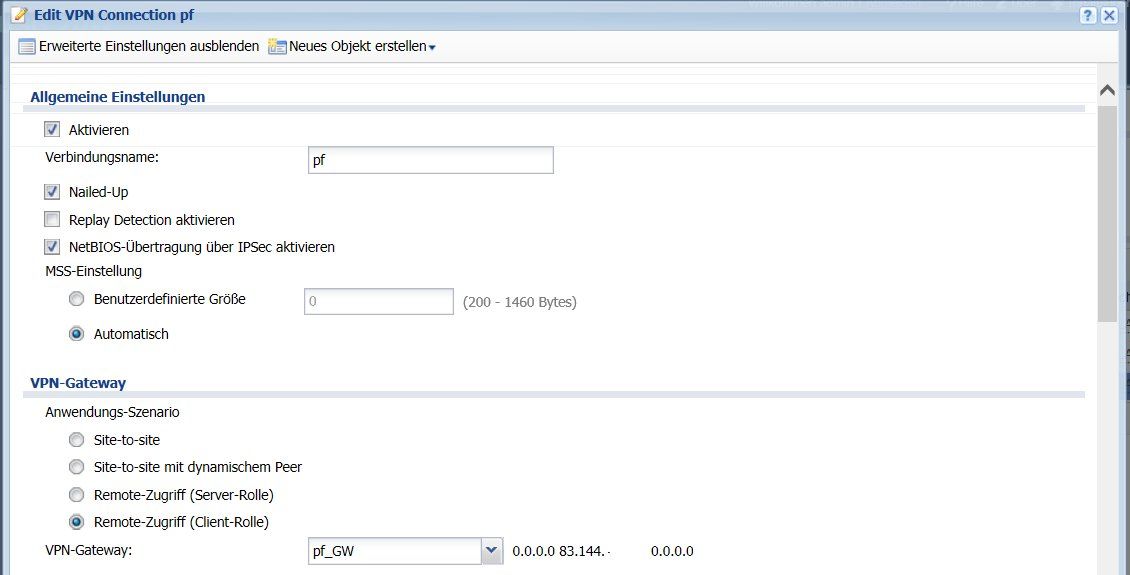

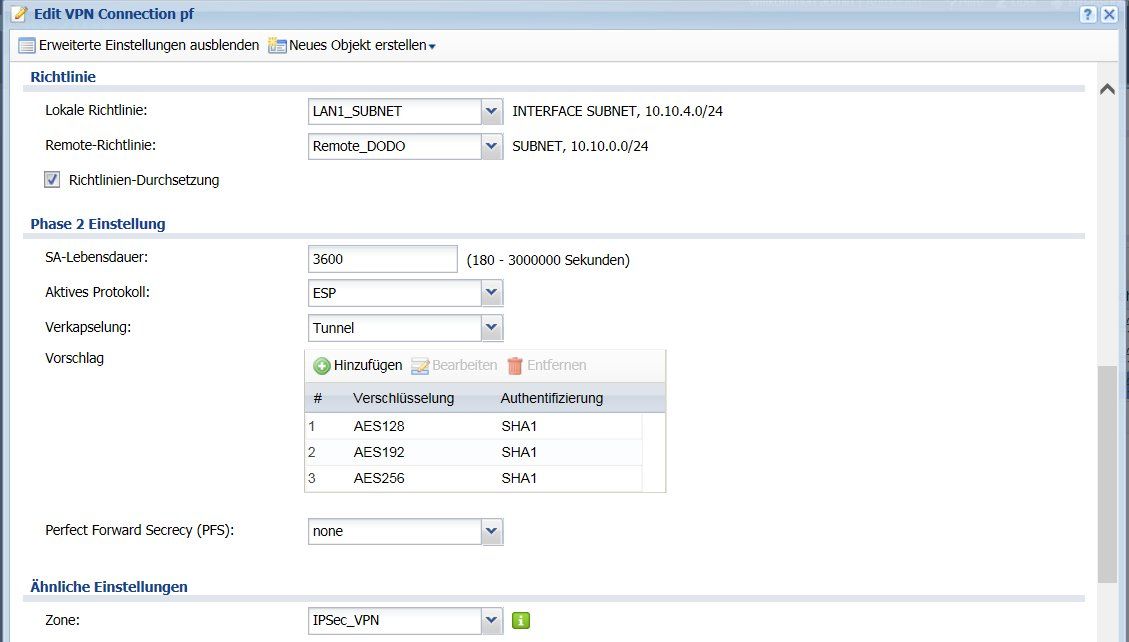

Konfiguration:

pfSense mit statischer IP - USG20W über LTE mit dynamischer IP

Hardware:

pfSense: Netgate SG-8860 1U - Firmware 2.3.4-RELEASE-p1

Zyxel: USG20W - Firmware 3.30(BDR.9)C0

Hat jemand einen funktionierenden Verbindungsaufbau zwischen den beiden Geräten?

Vielen Dank für die Mithilfe

tr00p3r

Grundsätzlich sollten die pfSense und die Zyxel USG für den Verbindungsaufbau eines IPSec VPN Tunnels kompatibel sein. Trotz unzähligen Versuchen mit vielen verschiedenen Parametern (Main Mode / Aggressive Mode, usw.), klappt Verbindung nicht. Es war angedacht den Tunnel über PSK aufzubauen. Auch bei der Recherche in den einschlägigen Foren konnte nicht die Lösung gefunden werden.

Konfiguration:

pfSense mit statischer IP - USG20W über LTE mit dynamischer IP

Hardware:

pfSense: Netgate SG-8860 1U - Firmware 2.3.4-RELEASE-p1

Zyxel: USG20W - Firmware 3.30(BDR.9)C0

Hat jemand einen funktionierenden Verbindungsaufbau zwischen den beiden Geräten?

Vielen Dank für die Mithilfe

tr00p3r

Please also mark the comments that contributed to the solution of the article

Content-Key: 354757

Url: https://administrator.de/contentid/354757

Printed on: April 25, 2024 at 11:04 o'clock

24 Comments

Latest comment

Grundsätzlich sollten die pfSense und die Zyxel USG für den Verbindungsaufbau eines IPSec VPN Tunnels kompatibel sein.

Nicht nur "sollte" sondern das ist sie auch wie das hiesige Forums Tutorial zu dem Thema ja klar zeigt:IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Das Tutorial hast du gelesen ??

Main Mode solltest du niemals verwenden. Wenn überhaupt dann nur Agressive Mode wie immer zw. herstellerfremden Geräten.

Du hast es ja leider NICHT geschafft hier einmal einen Log Auszug zu posten was auf beiden Seiten passiert beim Tunnelaufbau

Ganz zu schweigen vom aktuellen Design, ob z.B. VOR der pfSense noch ein kaskadierter NAT Router steht (Thema Port Forwarding) oder ob die mit einem NUR Modem direkt im Internet ist usw. usw.

Anhand der Logs von pfSense und Zyxel kann man meist sofort sehen wo es kneift.

Es liegt auf der Hand das du einen Konfig Fehler gemacht hast aber wegen der fehlenden Troubleshooting Infos und der recht oberflächlichen Beschreibung ist eine zielführende Hilfe nicht gerade sehr einfach. Leuchtet dir vermutlich auch ein, oder ?

Fazit: Ein paar Konfig Screenshots und insbesondere die Logs der beiden Systeme beim Verbindungsaufbau würden uns massiv helfen das Szenario zum Fliegen zu bringen für dich !!

Hallo,

Dort sind dann meist ein Provider NAT mit privaten IP Adressen davor und die verhindern den VPN Aufbau.

Gruß

Dobby

USG20W über LTE mit dynamischer IP

Und das ist auch ein Business LTE Vertrag, denn ansonsten wird es dort mit VPN nicht so gut funktionieren!Dort sind dann meist ein Provider NAT mit privaten IP Adressen davor und die verhindern den VPN Aufbau.

Hat jemand einen funktionierenden Verbindungsaufbau zwischen den beiden Geräten?

An den Geräten sollte es nicht liegen! Schau lieber einmal nach dem LTE Vertrag!Gruß

Dobby

Zitat von @aqui:

Main Mode solltest du niemals verwenden. Wenn überhaupt dann nur Agressive Mode wie immer zw. herstellerfremden Geräten.

Main Mode solltest du niemals verwenden. Wenn überhaupt dann nur Agressive Mode wie immer zw. herstellerfremden Geräten.

Gewagte Aussage.

Zum Einen sehe ich den Kausalzusammenhang mit dem Umstand, dass die VPN-Endpunkte von unterschiedlichen Herstellern sind, in meiner langjähjrigen Berufspraxis nicht bestätigt und zum Anderen sollte man nicht unerwähnt lassen, dass der Agressive Mode in Verbindung mit einer PSK-Authentifizierung leicht zu einer bösen Schwachstelle werden kann, wenn der PSK nicht hinreichend komplex und zufällig ist.

Gruß

sk

USG20W über LTE mit dynamischer IP

Und das ist auch ein Business LTE Vertrag, denn ansonsten wird es dort mit VPN nicht so gut funktionieren!Dort sind dann meist ein Provider NAT mit privaten IP Adressen davor und die verhindern den VPN Aufbau.

Ich frage mich immer wieder, woher das kommt. Der dynamische LTE-Client ist der Client ist der Client ist der Client. Hat so ziemlich jede Firma irgendwo im Einsatz. Heute ist mir die LTE-Karte im Laptop andauernd abgeschmiert, WLAN-Hotspot übers Handy mit Consumer-Vertrag und weiter gings. Den Business-LTE mit öffentlicher IP brauchst du nur beim Server.

Der dynamische LTE-Client ist der Client ist der Client ist der Client.

Bahnhof ? Ägypten ? Was soll und dieser kryptische Satz sagen ??Bei LTE besteht immer die Gefahr das dort sog. Carrier Grade NAT gemacht wird. Die meisten Mobilfunkprovider haben keine freinen IPv4 Kontingente mehr und adressieren ihre LTE Netze mit RFC 1918 IP Adressen und müssen dann zwangsweise CGN machen. CGN ist dann der Todesstoß für VPN oder zumindest die meisten VPN Verfahren.

Eine simple Binsenweisheit und ob man davon betroffen ist kann man immer an der LTE Port IP Adressierung erkennen:

https://de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche

Der dynamische LTE-Client ist der Client ist der Client ist der Client.

Wenn Dir jemand, zum Beispiel Dein mobile Provider, eine 192.168.5.200 vergibt, dann wird diese IP nicht im Internetgeroutet, also kann man damit gar kein VPN aufmachen oder ermöglichen! Und das ist bei allen mobilen IPSs und

Ihren Privatkundeverträgen zur Zeit auf jeden Fall so.

Heute ist mir die LTE-Karte im Laptop andauernd abgeschmiert, WLAN-Hotspot übers Handy mit

Consumer-Vertrag und weiter gings. Den Business-LTE mit öffentlicher IP brauchst du nur beim Server.

Aber nicht via VPN!Consumer-Vertrag und weiter gings. Den Business-LTE mit öffentlicher IP brauchst du nur beim Server.

Gruß

Dobby

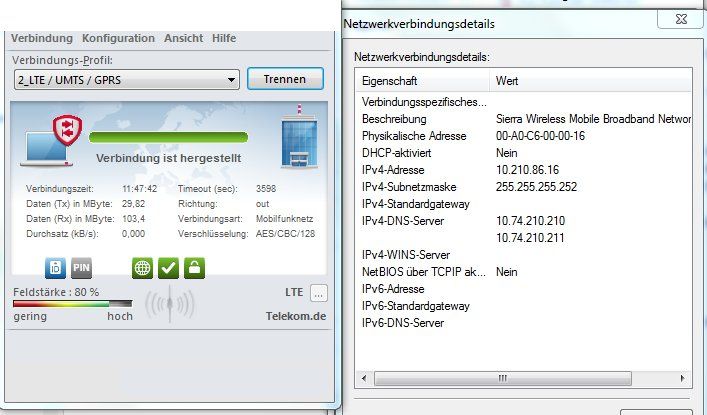

Bezüglich dem LTE Vertag kann gesagt werden, dass es sich hierbei um einen Business Vertrag handelt.

Es ist zudem die Option CAA Corporate Access aktiv und kann so z.B. über DynDNS aufgerufen werden.

Cool! Dann sollte es doch irgend wie möglich sein ein vernünftiges VPN aufzubauen.Es ist zudem die Option CAA Corporate Access aktiv und kann so z.B. über DynDNS aufgerufen werden.

Gruß

Dobby

Werde dies bis morgen Abend noch nachreichen.

Perfekt...wir sind gespannt ! LTE Vertag kann gesagt werden, dass es sich hierbei um einen Business Vertrag handelt

Sinnvoller wäre am LTE Interface mal nachzusehen WAS dort für eine IP ausgehandelt wurde.It es eine öffentliche, ist alles OK. Wenn's eine RFC 1918 IP ist dann ists aus mit dem VPN. In sofern wäre DIESE Info sinnvoller und sicherer für uns.

Bedenke immer: Vertrauen ist gut, Kontrolle ist besser

Zitat von @108012:

geroutet, also kann man damit gar kein VPN aufmachen oder ermöglichen! Und das ist bei allen mobilen IPSs und

Ihren Privatkundeverträgen zur Zeit auf jeden Fall so.

Der dynamische LTE-Client ist der Client ist der Client ist der Client.

Wenn Dir jemand, zum Beispiel Dein mobile Provider, eine 192.168.5.200 vergibt, dann wird diese IP nicht im Internetgeroutet, also kann man damit gar kein VPN aufmachen oder ermöglichen! Und das ist bei allen mobilen IPSs und

Ihren Privatkundeverträgen zur Zeit auf jeden Fall so.

WENN der LTE-nutzende Endpunkt der Server ist gebe ich dir Recht

Heute ist mir die LTE-Karte im Laptop andauernd abgeschmiert, WLAN-Hotspot übers Handy mit

Consumer-Vertrag und weiter gings. Den Business-LTE mit öffentlicher IP brauchst du nur beim Server.

Aber nicht via VPN!Consumer-Vertrag und weiter gings. Den Business-LTE mit öffentlicher IP brauchst du nur beim Server.

Gruß

Dobby

Und aber sicher doch via VPN. Mit WLAN vom Privathandy. Ganz sicher mit Consumer-Vertrag. Und sogar ganz sicher mit einer 10er IP ;) selbst mein Arbeitshandy hat zwar einen Business-Vertrag, aber trotzdem CGN aktiv. Zweitkarte davon ist im Laptop. Damit arbeite ich täglich ohne Probleme. Wie ich sagte: nur beim Server von Relevanz. Zumindest bei T-Mobile. Ob das auf Yodafone, E- und Luft sowie die vielen MVNO auch zutrifft kann ich mangels Karte derer nicht sagen.

WENN der LTE-nutzende Endpunkt der Server ist gebe ich dir Recht

Nein, das gilt auch andersrum. Bei allen VPN Protokollen die aus mehreren Komponenten bestehen und wo der Server dann eine Session zum Client aufbaut.Bei SSL basierten VPN Protokollen ist das richtig da funktioniert es nur dann nicht wenn der Server hinter einem CGN steht.

Bei L2TP, PPTP, IPsec usw. sieht es aber anderes aus, denn dort sind immer mindestens 2 Protokollkomponenten im Spiel. Bei L2TP und IPsec sogar 3.

selbst mein Arbeitshandy hat zwar einen Business-Vertrag, aber trotzdem CGN aktiv

Dann hast du den falschen Vertrag ! Vermutlich bei einem der gruseligen Billigheimer wie O2 oder sowas...Du brauchst de facto einen öffentliche IP am Mobilfunk Interface. Mit RFC 1918 IP Adressen und CGN klappt es de facto NICHT ! Jedenfalls nicht wenn man Protokolle wie IPsec, L2TP oder PPTP nutzt. Damit ist das nicht möglich.

Mit SSL basierten VPNs hast du einen Chance. Also auf Open VPN umstellen, dann klappt es. Aber dann auch nur in eine Richtung. Niemals beidseitig.

Mit einer Zweitkarte sind Datenverbindungen vermutlich auch nicht oder nur eingeschränkt möglich. Da zählt das Kleingedruckte beim Provider.

Aqui, ich schätze dein Wissen wirklich sehr. Auch die Ausarbeitung deiner Tutorials. Aber hier muss ich dir halt einfach widersprechen.

Ich arbeite Tagein, Tagaus über MoFu und VPN. Gruseliger Anbieter ist in dem Fall die Telekom, ohne passenden APN gibts halt nur RFC1918-Adressen, stört aber nicht. Zweitkarte übrigens MultiSIM, damit vollwertige Zweitkarte mit voller Datennutzung wie auf der Hauptkarte. Beide klingeln, beide gleichzeitig online, alles kein Problem.

Da hilft vielleicht ein Screenshot vom WWAN + VPN. VPN ist IPSec.

Funktioniert übrigens genauso gut vom Privat-Laptop zur Privat-pfsense via IPsec mit der privaten MultiSIM im Laptop.

Bringt dem TO aber nichts, ich tippe bei ihm auf eine unstimmige Phase1/2, bei der nur ein kleines Parameterchen nicht korrekt sitzt. Was das angeht sind mir leider im Laufe meiner Zeit im Cloudsupport die unterschiedlichsten Router unter die Finger gekommen, die gewisse Encryption-Typen verwirrend anders benennen, PFS welches nicht korrekt möchte oder auch nicht kompatible Proposals (Huawei AES256/SHA2-512 mit Sophos UTM AES256/SHA2-512 kommt einfach beim besten Willen nicht hoch..........)

Ich arbeite Tagein, Tagaus über MoFu und VPN. Gruseliger Anbieter ist in dem Fall die Telekom, ohne passenden APN gibts halt nur RFC1918-Adressen, stört aber nicht. Zweitkarte übrigens MultiSIM, damit vollwertige Zweitkarte mit voller Datennutzung wie auf der Hauptkarte. Beide klingeln, beide gleichzeitig online, alles kein Problem.

Da hilft vielleicht ein Screenshot vom WWAN + VPN. VPN ist IPSec.

Funktioniert übrigens genauso gut vom Privat-Laptop zur Privat-pfsense via IPsec mit der privaten MultiSIM im Laptop.

Bringt dem TO aber nichts, ich tippe bei ihm auf eine unstimmige Phase1/2, bei der nur ein kleines Parameterchen nicht korrekt sitzt. Was das angeht sind mir leider im Laufe meiner Zeit im Cloudsupport die unterschiedlichsten Router unter die Finger gekommen, die gewisse Encryption-Typen verwirrend anders benennen, PFS welches nicht korrekt möchte oder auch nicht kompatible Proposals (Huawei AES256/SHA2-512 mit Sophos UTM AES256/SHA2-512 kommt einfach beim besten Willen nicht hoch..........)

Dem will ich nicht widersprechen das bei vielen Massenfertigern der Teufel im Detail liegt. Was aber technisch nicht geht ist IPsec über CGN mit RFC1918.

Die Proposals sollten auch bei einfachen System anpassbar sein das es da Deckung gibt. Die allseits bekannte Allerweltskombi 3DES und SHA1 kann eigentlich wirklich jeder ohne jetzt mal auf die Sicherheit zu sehen. Wenn das schon scheitert dann ist das eben der geringe Prozentsatz der inkompatibel ist durch Firmwarefehler oder fehlende Optionen das zu customizen in solch einfachen Produkten. Die Protokollparameter von IPsec sind ja hinreichend ausdefiniert. Der Fehler liegt dann an den Herstellern und deren Umsetzung.

Die Tatsache der APNs ist bei allen Mobilfunk Providern so, da hast du zweifelsohne Recht. Allerdings hat man bei der Telekom ja wenigstens noch die Wahloption. Bei anderen gar nicht. Von der Infrastruktur mal gar nicht zu reden.

Die Proposals sollten auch bei einfachen System anpassbar sein das es da Deckung gibt. Die allseits bekannte Allerweltskombi 3DES und SHA1 kann eigentlich wirklich jeder ohne jetzt mal auf die Sicherheit zu sehen. Wenn das schon scheitert dann ist das eben der geringe Prozentsatz der inkompatibel ist durch Firmwarefehler oder fehlende Optionen das zu customizen in solch einfachen Produkten. Die Protokollparameter von IPsec sind ja hinreichend ausdefiniert. Der Fehler liegt dann an den Herstellern und deren Umsetzung.

Die Tatsache der APNs ist bei allen Mobilfunk Providern so, da hast du zweifelsohne Recht. Allerdings hat man bei der Telekom ja wenigstens noch die Wahloption. Bei anderen gar nicht. Von der Infrastruktur mal gar nicht zu reden.

Leider besteht beim USG bei der ID nur die Möglichkeite eine IP, Mail oder DNS anzugeben.

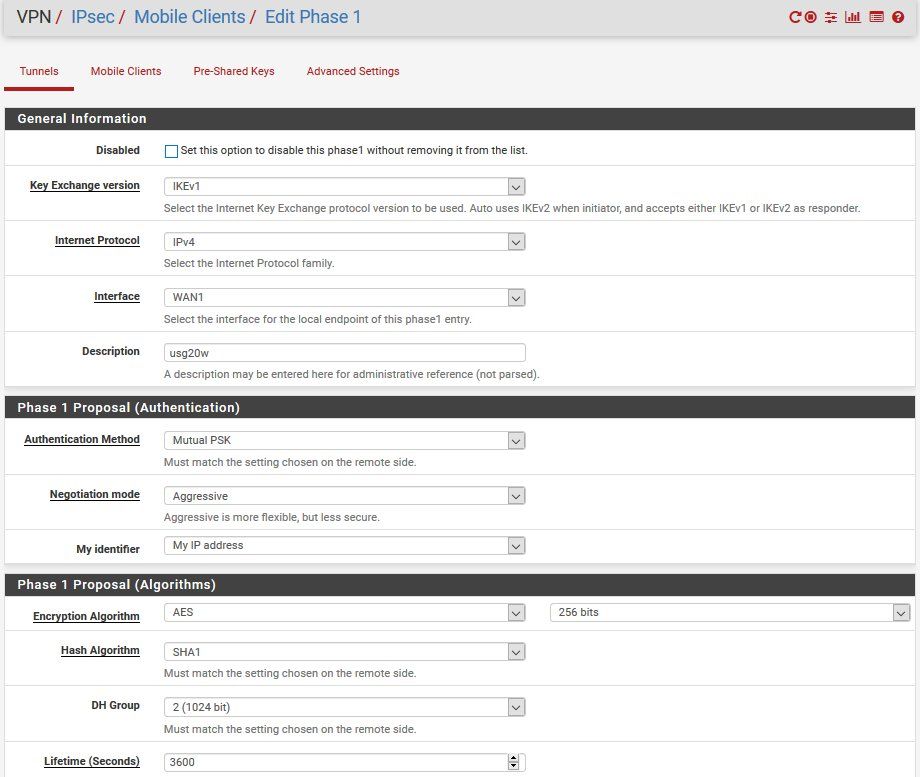

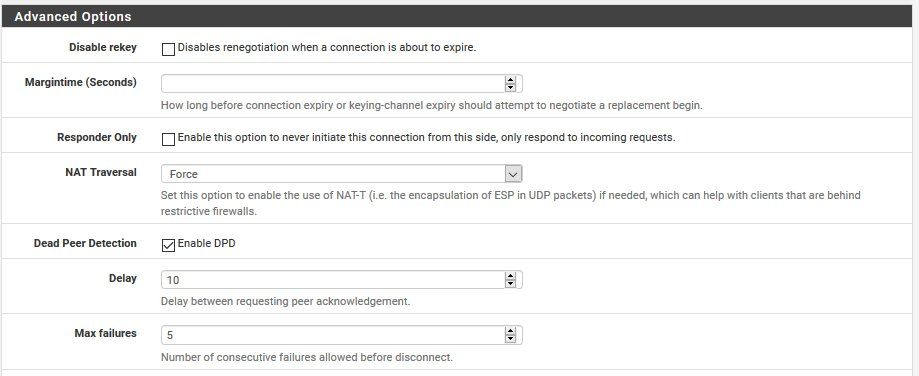

Dann solltest du Email wählen wenn du mit dynamsichen IPs arbeitest oder arbeiten musst. Aussnahme wäre dann mit DynDNS was bei 15 remoten Standorten aber recht umständlich ist. Besser dann beidseitig einen festen String definieren (was die Email ja ist).Zur Phase 1:

- Die USGs machen auch alle IKEv1 ??

- Supporten die USGs DPD ? Sonst erstmal auslassen und später aktivieren falls der Tunnel hochkommt.

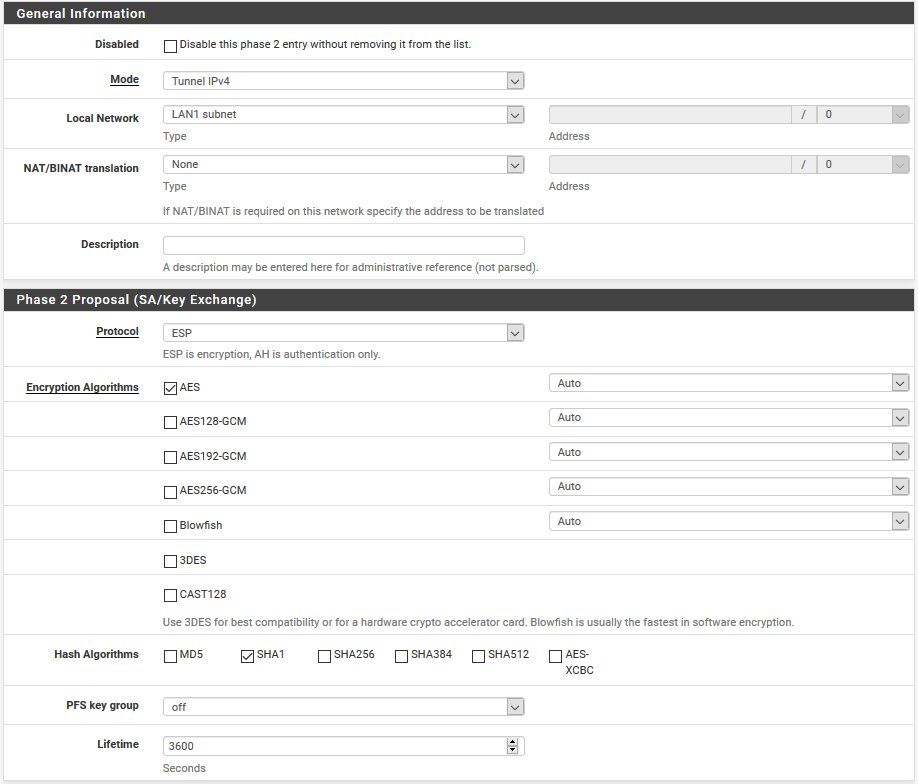

- Besser in der Phase 2 mal 3DES mit anhaken in den Proposals und zusätzlich SHA256. bei vielen ist das Default.

- Stelle das "Auto" bei AES besser fest auf 256Bit ein !

- Die Phase 2 der USG hat einen gravierenden Konfig Fehler. Du machst ja eine Site zu Site Kopplung also Netzwerk zu Netzwerk. Eingestellt hast du aber "Remote Zugriff" also einen Client Zugriff mit einem remoten Client. Das geht dann natürlich logischerweise in die Hose.

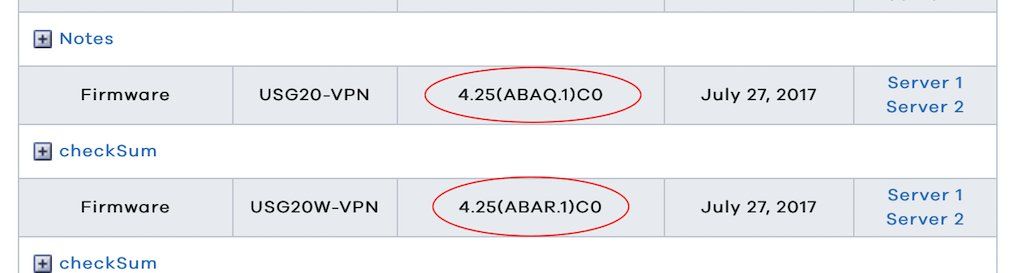

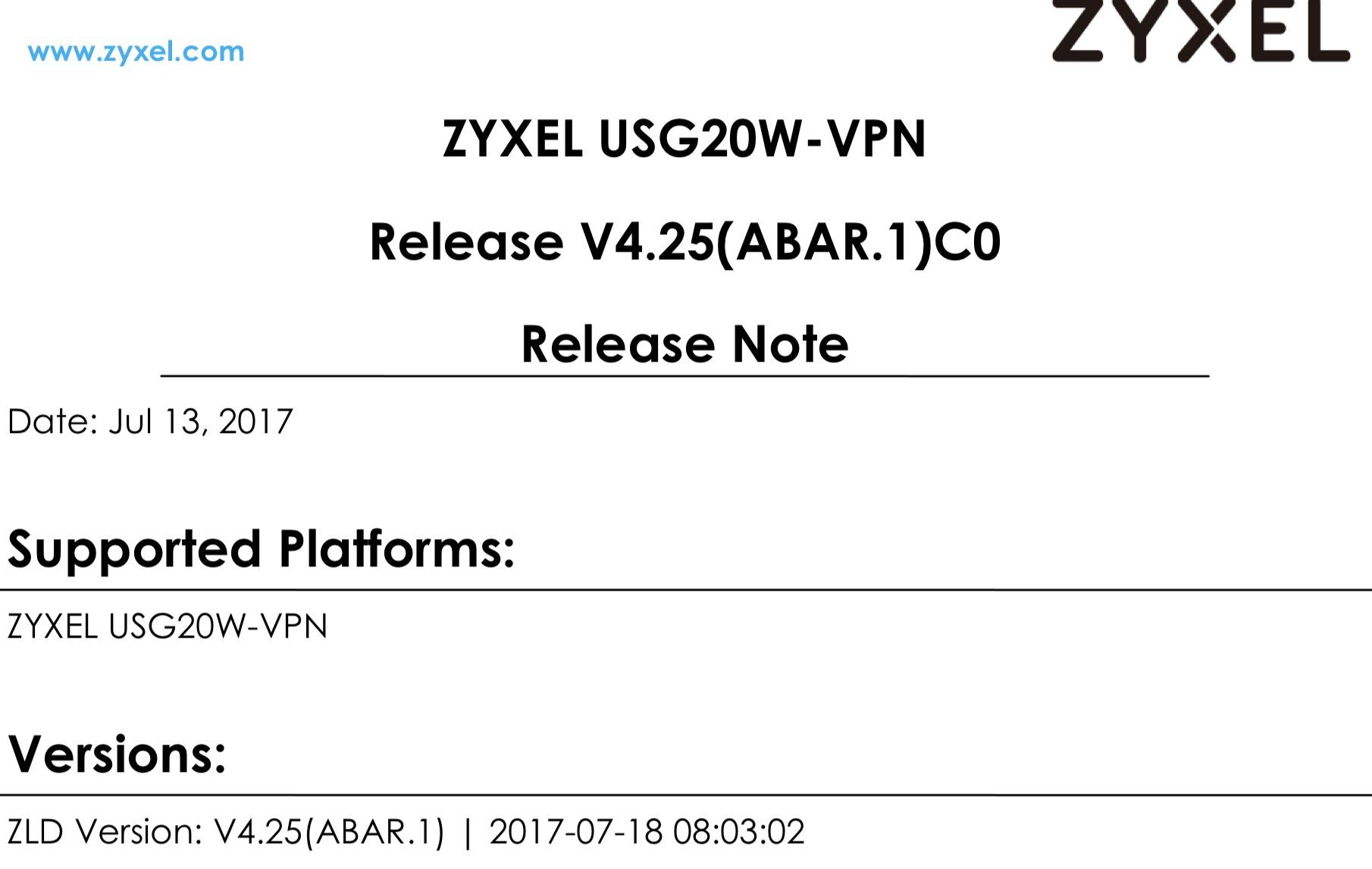

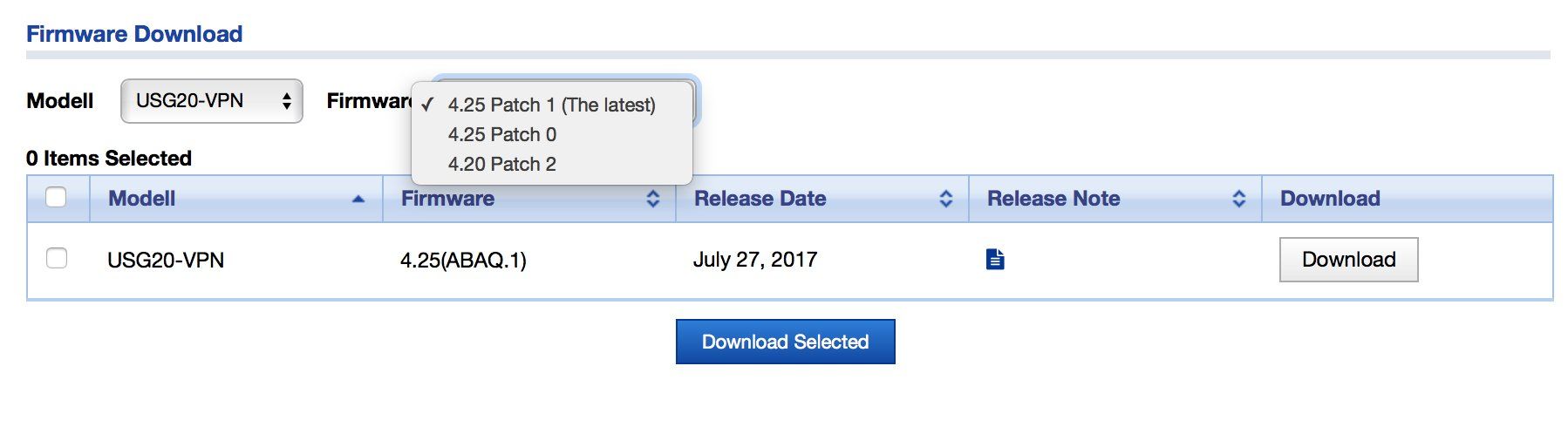

Hast du die USG auf die aktuellste 4.25C0 Firmware geflasht ! Wichtig weil da mehere IPsec Bugs gefixt sind was das SA Establishment anbetrifft. (Siehe Release Notes dazu !)

Zitat von @aqui:

Hast du die USG auf die aktuellste 4.25C0 Firmware geflasht ! Wichtig weil da mehere IPsec Bugs gefixt sind was das SA Establishment anbetrifft. (Siehe Release Notes dazu !)

Hast du die USG auf die aktuellste 4.25C0 Firmware geflasht ! Wichtig weil da mehere IPsec Bugs gefixt sind was das SA Establishment anbetrifft. (Siehe Release Notes dazu !)

Die USG20W ist seit längerem aus dem offiziellen Support raus. ZLD 3.30(BDR.9)C0 ist das letzte offizielle Release. Darüber hinaus gibt es nur noch Hotfixes, die man mit einem konkreten Problem beim Support durchaus noch kostenfrei erhalten kann. Am wirklichen Ende des Supportzeitraumes gibt es dann gewöhnlicher Weise zum Abschied noch einen frei verfügbaren "Sammelpatch" als letzte "Stable". Aber der 4er Entwicklungszweig der Firmware wird für diese Geräte definitiv nicht mehr adaptiert.

Gruß

sk

Anderes Produkt, aqui. Das ist das Nachfolgemodell. Was auch immer die Taiwanesen da wieder geraucht haben, als es um die Namensfindung ging. USG21 oder USG30 wäre wohl zu phantasielos gewesen...

Für welches Gerät eine Firmware ist, erkennt man am einkodierten Produktcode innerhalb der Klammern.

BDQ = die alte USG20 (ohne WLAN)

BDR = die alte USG20W (mit WLAN)

ABAQ = die aktuelle USG20-VPN (ohne WLAN)

ABAR = die aktuelle USG20W-VPN (mit WLAN)

Früher - in der guten alten Zeit - waren die Produktcodes mal zweistellig...

Gruß

sk

Für welches Gerät eine Firmware ist, erkennt man am einkodierten Produktcode innerhalb der Klammern.

BDQ = die alte USG20 (ohne WLAN)

BDR = die alte USG20W (mit WLAN)

ABAQ = die aktuelle USG20-VPN (ohne WLAN)

ABAR = die aktuelle USG20W-VPN (mit WLAN)

Früher - in der guten alten Zeit - waren die Produktcodes mal zweistellig...

Gruß

sk

Die haben echt was geraucht wenn das stimmt. Das ist ja pure Salami Taktik und führt den Benutzer ja massiv aufs Glatteis.

OK, ich bekomme eine USG20 geliehen zum Ende der Woche und mache mal einen Labor Aufbau dazu.

Bin mal gespannt ob das dann eine BDx oder oder ne ABAx ist ???

Appropos wie kommt man denn an die latest BDx Version ?? Das Download Portal zeigt zur USG20 rein nur die 4er ABAx Version. Oder werden Benutzer der alten Hardware dann im Regen stehen gelassen...?

<edit> Habs grade gefunden. Die sind auf dem Zyxel FTP Server </edit>

</edit>

OK, ich bekomme eine USG20 geliehen zum Ende der Woche und mache mal einen Labor Aufbau dazu.

Bin mal gespannt ob das dann eine BDx oder oder ne ABAx ist ???

Appropos wie kommt man denn an die latest BDx Version ?? Das Download Portal zeigt zur USG20 rein nur die 4er ABAx Version. Oder werden Benutzer der alten Hardware dann im Regen stehen gelassen...?

<edit> Habs grade gefunden. Die sind auf dem Zyxel FTP Server

Wenn man sich das erste Mal mit diesen Geräten beschäftigt, sollte man insbesondere in Hinblick auf den Paketflow sowie die Routing- und NAT-Priorities folgendes gelesen haben: ftp://ftp.zyxel.com/ZyWALL_USG_20/support_note/

Insbesondere das erste Dokument behandelt grundlegende Designänderungen von ZLD2.1x nach ZLD2.20.

Beachte auch, dass die USG20 das absolut untere Ende einer seit längerem abgelösten Produktgeneration darstellte. Das betrifft nicht nur Hardwaredesign und Performance, sondern vorallem auch das Featureset.

Gruß

sk