IPsec Zugang mit bintec R1202 - Kein Internet am Client nach Einwahl

Hallo,

wir haben im Geschäft einen bintec R1202. Auf dem Router sind zwei VPN-Zugänge eingerichtet - jeweils ein PPTP- und ein IPSec-Zugang (beides vorerst zum Testen). Ich muss vorweg sagen, dass ich mich mit dem Router noch nicht bis ins Detail auskenne, da er sehr viele Möglichkeiten bietet.

Nun ist es so, dass mit beiden Protokollen erfolgreich ein Tunnel aufgebaut werden kann (egal ob mit Windows oder Apple Endgeräten). Allerdings haben wir das Problem, dass wir nach den Einwahl über den IPSec Tunnel kein Internetzugang mehr am Client haben. Bei PPTP gibt es hingegen keinerlei Probleme.

Der Router verwendet die neueste Firmware Version.

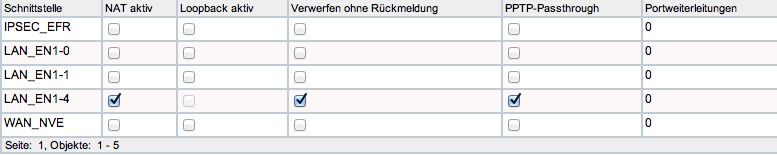

Das sind die NAT-Schnittstellen:

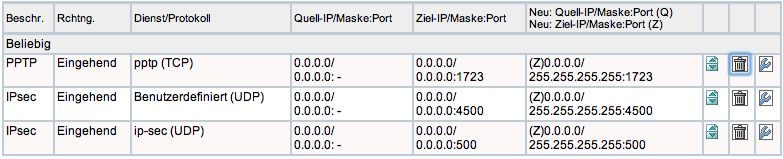

Folgende Ports habe ich unter "Netzwerk -> NAT -> NAT-Konfiguration" für die Weiterleitung konfiguriert:

Diese Regeln gelten für alle Ports am bintec, nicht nur für den WAN-Port.

Habt ihr vielleicht eine Idee, warum wir keinen Internetzugang nach der Einwahl mit IPSec, jedoch mit PPTP bekommen? Wenn ihr noch mehr Informationen braucht, bitte bescheid sagen.

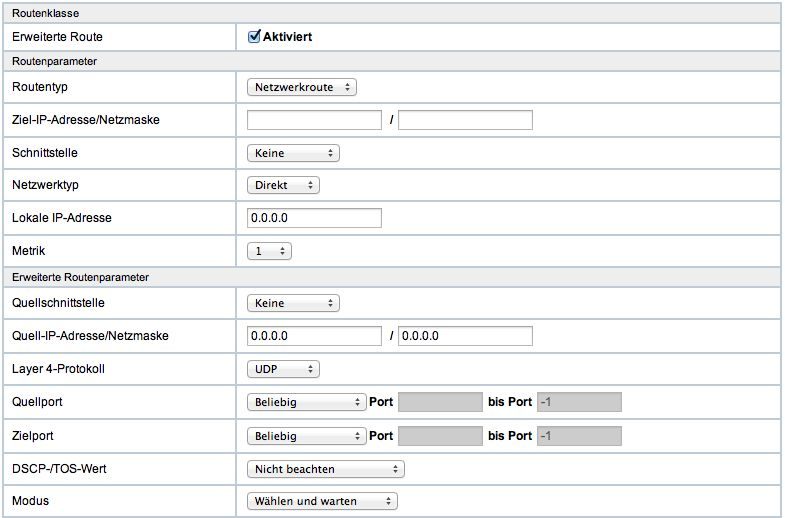

EDIT: Hier ein Screenshot von der Seite, wenn man eine neue Route erstellen möchte (Menü: "Netzwerk -> Routen"):

Viele Grüße

wir haben im Geschäft einen bintec R1202. Auf dem Router sind zwei VPN-Zugänge eingerichtet - jeweils ein PPTP- und ein IPSec-Zugang (beides vorerst zum Testen). Ich muss vorweg sagen, dass ich mich mit dem Router noch nicht bis ins Detail auskenne, da er sehr viele Möglichkeiten bietet.

Nun ist es so, dass mit beiden Protokollen erfolgreich ein Tunnel aufgebaut werden kann (egal ob mit Windows oder Apple Endgeräten). Allerdings haben wir das Problem, dass wir nach den Einwahl über den IPSec Tunnel kein Internetzugang mehr am Client haben. Bei PPTP gibt es hingegen keinerlei Probleme.

Der Router verwendet die neueste Firmware Version.

Das sind die NAT-Schnittstellen:

Folgende Ports habe ich unter "Netzwerk -> NAT -> NAT-Konfiguration" für die Weiterleitung konfiguriert:

Diese Regeln gelten für alle Ports am bintec, nicht nur für den WAN-Port.

Habt ihr vielleicht eine Idee, warum wir keinen Internetzugang nach der Einwahl mit IPSec, jedoch mit PPTP bekommen? Wenn ihr noch mehr Informationen braucht, bitte bescheid sagen.

EDIT: Hier ein Screenshot von der Seite, wenn man eine neue Route erstellen möchte (Menü: "Netzwerk -> Routen"):

Viele Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 206331

Url: https://administrator.de/contentid/206331

Printed on: April 23, 2024 at 13:04 o'clock

6 Comments

Latest comment

Hallo,

Ich nehme prinzipiell mal an, dass du die Route ins Internet durch die VPN legst. Da aber keine Rückroute aus dem Internet zu dir gelegt wurde wird es gekappt. Ähnlich wie eine Client to Lan VPN, bei der dein kompletter Traffic durchs VPN getunnelt werden soll. Schau mal, wie man das in der r1012 konfiguriert.

Das "schöne" an Funkwerk ist ja, dass man, selbst wenn man sich mit den UTMs gut auskannte mit den Routern

und den r10x fast direkt wieder von vorne anfangen musste.

Gruß

Ich nehme prinzipiell mal an, dass du die Route ins Internet durch die VPN legst. Da aber keine Rückroute aus dem Internet zu dir gelegt wurde wird es gekappt. Ähnlich wie eine Client to Lan VPN, bei der dein kompletter Traffic durchs VPN getunnelt werden soll. Schau mal, wie man das in der r1012 konfiguriert.

Das "schöne" an Funkwerk ist ja, dass man, selbst wenn man sich mit den UTMs gut auskannte mit den Routern

und den r10x fast direkt wieder von vorne anfangen musste.

Gruß

Hallo,

ich kann wes zwar nicht so gut erklären oder in Worte kleiden wie andere, aber ich versuche es mal und

hoffe dass Du es trotzdem verstehst!

- Bei dem verwenden von IPSec ist irgend wo in Deiner Konfiguration hinterlegt oder eingestellt

das der "gesamte" Netzwerkverkehr durch den Tunnel geleitet wird und wenn die Verbindung "steht"

oder zu Stande gekommen ist dann versucht natürlich Dein PC die Webseiten nur in dem Netzwerk zu öffnen

mit dem der VPN Tunnel besteht, aber die sind eben nur im Internet verfügbar und nicht dort!

- Bei Deinen PPTP Einstellungen wird das nicht der Fall sein und Du kannst ganz normal auch Webseiten

im Internet öffnen.

Gruß

Dobby

ich kann wes zwar nicht so gut erklären oder in Worte kleiden wie andere, aber ich versuche es mal und

hoffe dass Du es trotzdem verstehst!

- Bei dem verwenden von IPSec ist irgend wo in Deiner Konfiguration hinterlegt oder eingestellt

das der "gesamte" Netzwerkverkehr durch den Tunnel geleitet wird und wenn die Verbindung "steht"

oder zu Stande gekommen ist dann versucht natürlich Dein PC die Webseiten nur in dem Netzwerk zu öffnen

mit dem der VPN Tunnel besteht, aber die sind eben nur im Internet verfügbar und nicht dort!

- Bei Deinen PPTP Einstellungen wird das nicht der Fall sein und Du kannst ganz normal auch Webseiten

im Internet öffnen.

Gruß

Dobby