Kein Zugriff ins WWW - OpenVPN mit DD-WRT Router (Linksys WRT1900ACS)

Hallo!

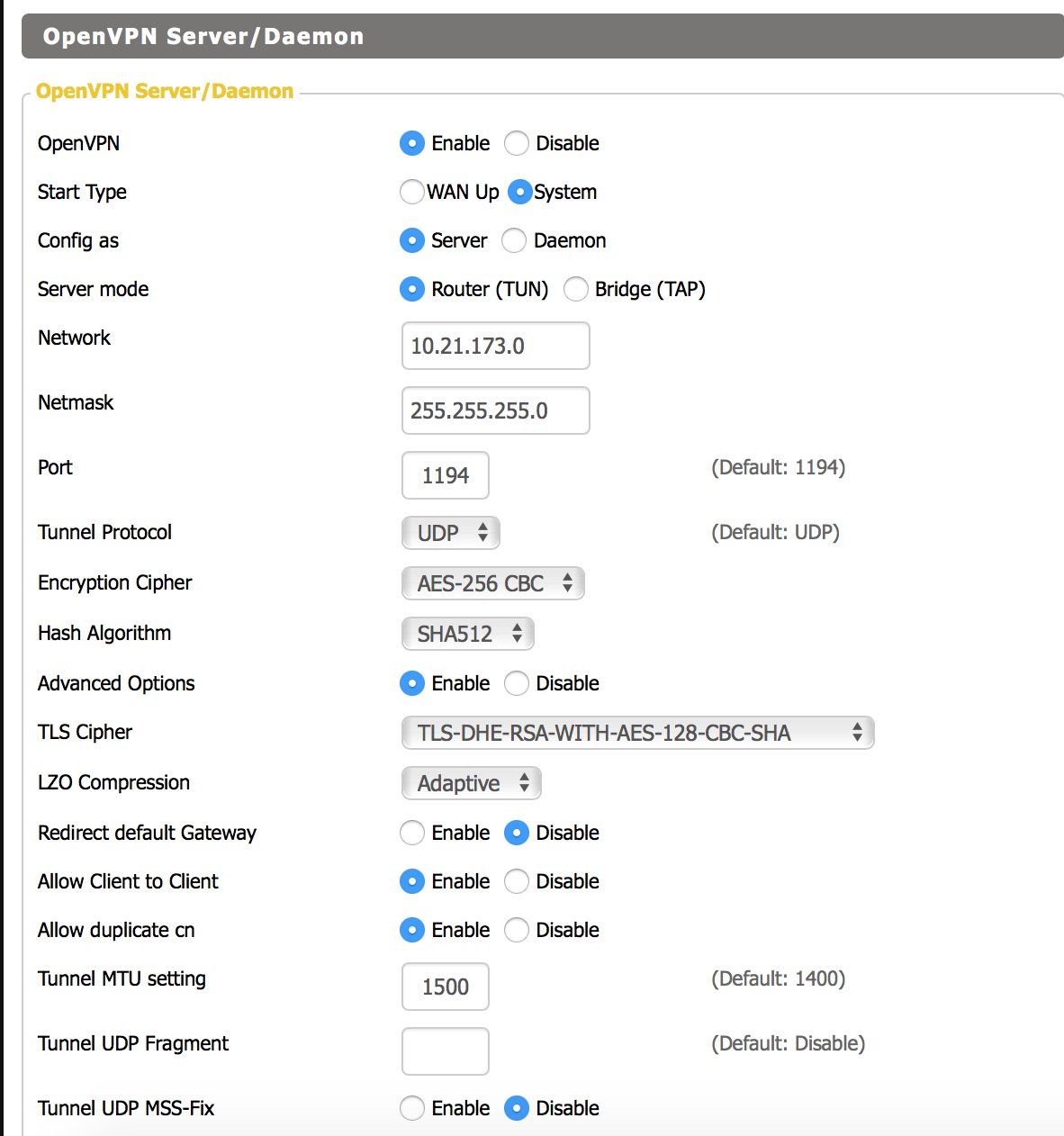

Habe auf meinen DD-WRT Router (Linksys WRT1900ACS) einen OpenVPN Server nach besten Gewissen eingerichtet.

Mein Ziel wäre es den kompletten Traffic durch das VPN zu schicken. Mittelfristig möchte ich mit zwei weiteren Routern zwei Wohnungen mit dem Elternhaus wo auch der DD-WRT Router/OpenVPN Server steht verbinden. Dachte hier an zwei zusätzliche DD-WRT Router wo ich die OpenVPN Client Funktion nutze. Aktuell teste ich aber am MacBook per Tunnelblick App auf macOS 10.12.6.

VPN Verbindung steht und ich kann auch auf alle im Elternhaus eingebundenen Gerätschaften (NAS, PC,..) zugreifen.

Zwar nur via manueller Eingabe (Finder --> mit Server verbinden) und nicht wie eigentlich erhofft über Finder "Freigaben", aber das ist wieder ein anderes Thema.

Allerdings habe ich wenn ich "push "redirect-gateway def1"" nutze um eben den kompletten Client-Traffic durch das VPN zu schicken am MacBook keinen Zugang mehr ins WWW.

Denke es könnte sich um ein DNS Problem handeln?

Was ist hier zu tun?

Danke.

LG, john

Habe auf meinen DD-WRT Router (Linksys WRT1900ACS) einen OpenVPN Server nach besten Gewissen eingerichtet.

Mein Ziel wäre es den kompletten Traffic durch das VPN zu schicken. Mittelfristig möchte ich mit zwei weiteren Routern zwei Wohnungen mit dem Elternhaus wo auch der DD-WRT Router/OpenVPN Server steht verbinden. Dachte hier an zwei zusätzliche DD-WRT Router wo ich die OpenVPN Client Funktion nutze. Aktuell teste ich aber am MacBook per Tunnelblick App auf macOS 10.12.6.

VPN Verbindung steht und ich kann auch auf alle im Elternhaus eingebundenen Gerätschaften (NAS, PC,..) zugreifen.

Zwar nur via manueller Eingabe (Finder --> mit Server verbinden) und nicht wie eigentlich erhofft über Finder "Freigaben", aber das ist wieder ein anderes Thema.

Allerdings habe ich wenn ich "push "redirect-gateway def1"" nutze um eben den kompletten Client-Traffic durch das VPN zu schicken am MacBook keinen Zugang mehr ins WWW.

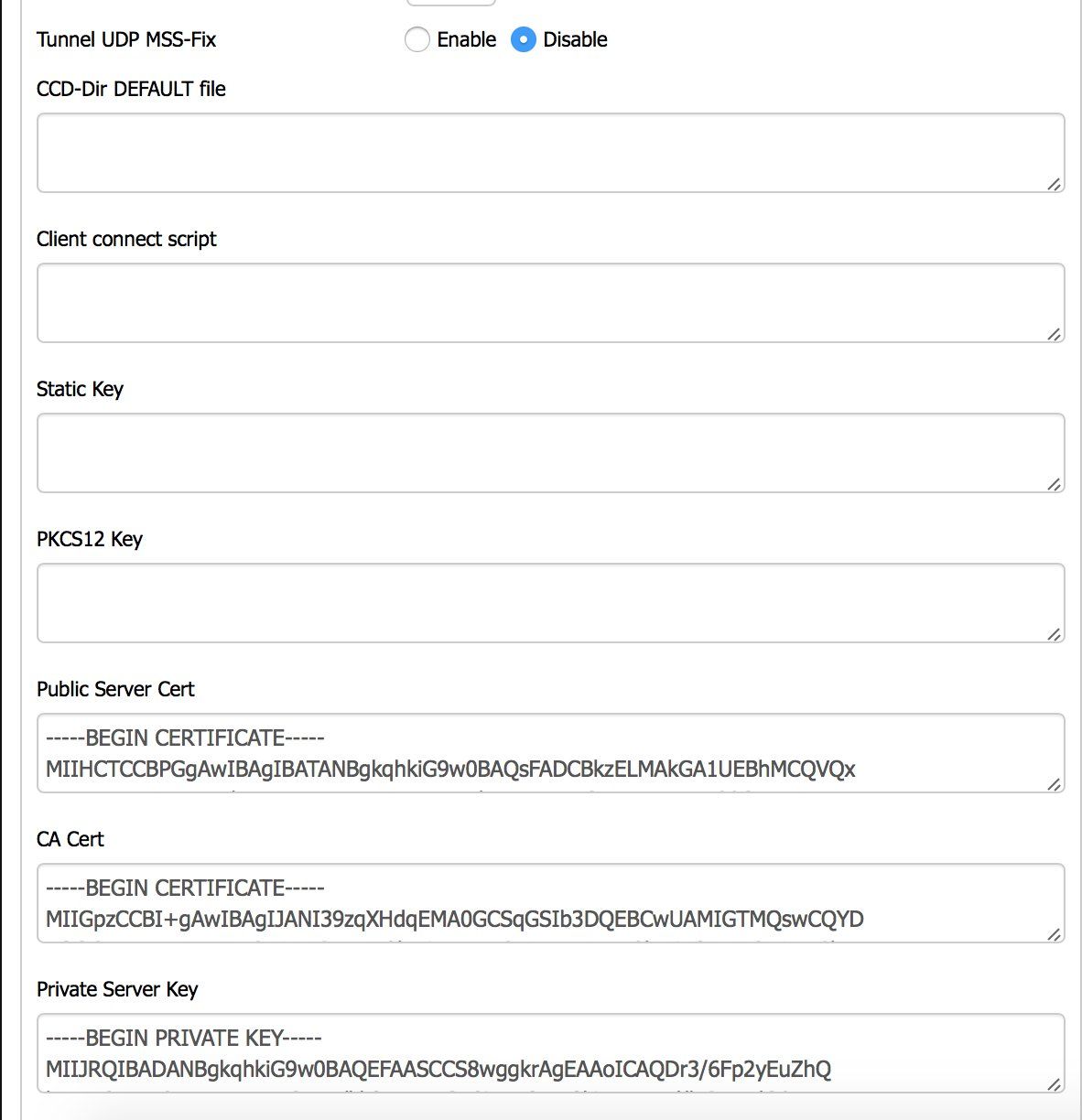

Router Config:

root@:~# cat /tmp/openvpn/openvpn.conf

dh /tmp/openvpn/dh.pem

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

keepalive 10 120

verb 3

mute 3

syslog

writepid /var/run/openvpnd.pid

management 127.0.0.1 14

management-log-cache 100

topology subnet

script-security 2

port 1194

proto udp

cipher aes-256-cbc

auth sha512

client-connect /tmp/openvpn/clcon.sh

client-disconnect /tmp/openvpn/cldiscon.sh

client-config-dir /tmp/openvpn/ccd

comp-lzo adaptive

tls-server

duplicate-cn

client-to-client

tls-cipher TLS-DHE-RSA-WITH-AES-128-CBC-SHA

fast-io

tun-mtu 1500

mtu-disc yes

server 10.21.173.0 255.255.255.0

dev tun2

tun-ipv6

tls-auth /tmp/openvpn/ta.key 0

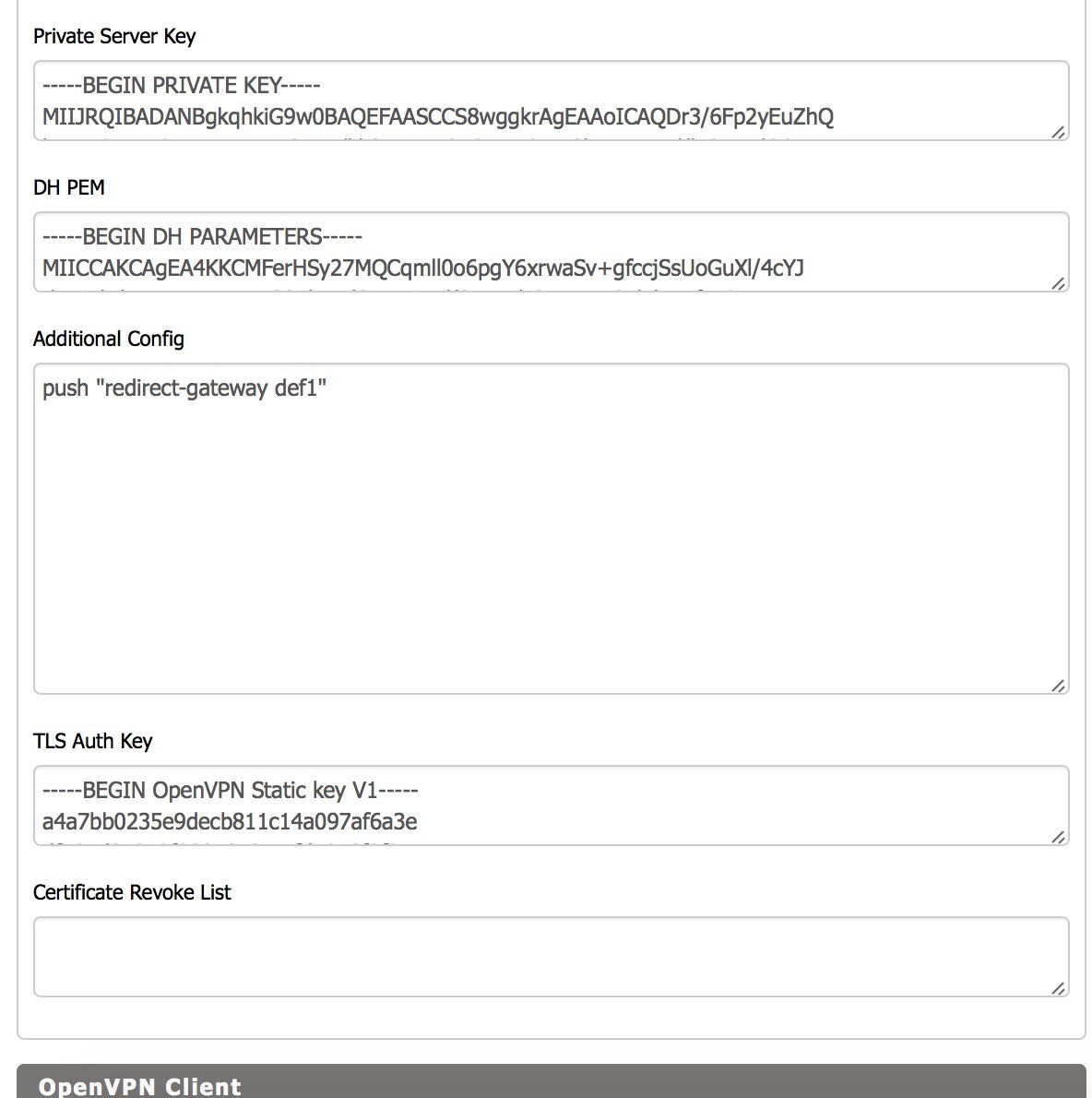

push "dhcp-option DNS 8.8.8.8"

push "redirect-gateway def1" Client Config:

client

dev tun 1500

proto udp 1300

remote ++fixeIPv4publicIP++ 1194

resolv-retry infinite

nobind

persist-key

persist-tun

float

key-direction 1

remote-cert-tls server

verb 3

comp-lzo

cipher AES-256-CBC

auth SHA512

<ca>

-----BEGIN CERTIFICATE-----

MIIGpzCCBI+...abgesetzte Firewall Commandos:

iptables -t nat -A POSTROUTING -a 10.21.173.0/24 -j MASQUERADE

iptables -t nat -A POSTROUTING -s 10.21.173.0/24 -o eth0 -j SNAT --to $++fixeIPv4publicIP++

iptables -I INPUT 1 -p udp --dport 1194 -j ACCEPT

iptables -I INPUT 3 -i tun0 -j ACCEPT

iptables -I FORWARD 3 -i tun0 -o tun0 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPTDenke es könnte sich um ein DNS Problem handeln?

Was ist hier zu tun?

Danke.

LG, john

Please also mark the comments that contributed to the solution of the article

Content-Key: 358916

Url: https://administrator.de/contentid/358916

Printed on: April 25, 2024 at 03:04 o'clock

17 Comments

Latest comment

einen OpenVPN Server nach besten Gewissen eingerichtet.

Hier steht genau was das Gewissen dir sagen sollte:OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Mein Ziel wäre es den kompletten Traffic durch das VPN zu schicken.

Kein Problem, das ist dann eine simple Konfig Zeile in der server.conf Datei: push "redirect-gateway def1"

Guckst du auch hier:

https://openvpn.net/index.php/open-source/documentation/howto.html#redir ...

zwei Wohnungen mit dem Elternhaus wo auch der DD-WRT Router/OpenVPN Server steht verbinden.

Ist ne simple Standort Vernetzung mit OpenVPN also ein einfacher Klassiker....Dachte hier an zwei zusätzliche DD-WRT Router wo ich die OpenVPN Client Funktion nutze.

Eins der vielen Möglichkeiten....Ein kleiner Raspberry Pi kann das auch sollten da schon Router vorhanden sein:

https://jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

bzw.

https://jankarres.de/2014/10/raspberry-pi-openvpn-vpn-client-installiere ...

usw. usw.

und nicht wie eigentlich erhofft über Finder "Freigaben", aber das ist wieder ein anderes Thema.

Stimmt, das kann nicht gehen, denn UDP Naming Broadcasts werden prinzipienbedingt über geroutete Verbindungen nicht übertragen bekanntlich. Dafür gibt es aber einen sehr einfachen Workaround über die hosts oder lmhosts Datei:XP-Home mit 2 Kabelgebundenen und WLAN PCs

Oder mit einem kleinen eigenen DNS Server:

https://www.heise.de/ct/ausgabe/2017-12-Namensaufloesung-inklusive-Daten ...

Was dann wieder der RasPi miterledigen kann...

nutze um eben den kompletten Client-Traffic durch das VPN zu schicken am MacBook keinen Zugang mehr ins WWW.

Dann hast du auf der Serverseite ein Konfigurationsfehler gemacht !!Erstmal solltest du feststellen ob du nur ein DNS Problem hast oder auch ein Routing Problem, oder beides.

Im Mac Terminal gibst du bei aktivem Client mal ein ping 8.8.8.8 ein um zu sehen ob du nackte IPs pingen kannst.

Auch ein traceroute -I 8.8.8.8 wäre hier hilfreich um ein Hop für Hop zu sehen und zu erkennen wo es kneift. (Das -I musst du machen damit Mac OS ICMP nutzt für den Ping)

Die Problematik hier ist das der Mac Client natürlich auch einen DNS bekommen muss den er über das VPN Gateway Redirect erreichen kann. Steht der DNS noch auf einer lokalen IP ists natürlich aus mit der Namensauflösung ! Klar. Die Terminalkommandos nslookup oder dig sind hier deine besten Freunde

Dem Client den Google DNS zu konfigurieren machen heutzutage nur noch weltfremde Dummies. Sorry, aber jeder weiß mittlerweile das Google detailierte Profile über diese Nutzer erstellt und die an Dritte vermarktet. Wenn dir deine Privatsphäre also was wert ist setzt du da besser immer die Proxy DNS IP des Internet Routers auf der OVPN Serverseite ein ! Die IP die auch lokale Endgeräte in dem Netzwerk haben.

Wenns unbedingt eine externe sein muss dann etwas Datenschutz freundliches:

https://www.heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alt ...

Besser aber immer lokale Resourcen !

Die Tücken in kaskadierten Designs beschreibt dieses Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

und auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Leider ist nicht ganz klar ob du so eine Kaskade hast oder der WRT dein einziger Hauptrouter ins Internet ist ?!

In einer Kaskade (und auch nur dann) wäre das Masquerading dann kontraproduktiv.

NAT Rules are not right. Line 3 and 4 need to be only one rule

Best regards

Tom

iptables -t nat -A POSTROUTING -s 10.21.173.0/24 -j MASQUERADE Tom

Show us the actual routing table of the mac when it's connected to the vpn, please.

Bei 10.21.173.1 endet der Traceroute, dann ist dort auch der Fehler !

Ist das das interne OVPN IP Netzwerk ??

Oder ist das die LAN IP des OVPN Servers ?

Ist der OVPN Server auch gleich der Router ins Internet oder ist das eine Kaskade.

Falls der Server separat ist oder es eine Kaskade ist benötigt der OVPN Server natürlich eine Default Router auf den Internet Router !

Genauso benötigt der Internet Router zwingend eine statische Route auf das interne OVPN Netzwerk was in der server.conf mit dem Kommando server 10.21.173.0 255.255.255.0 definiert ist sofern OVPN und Internet Router getrennte Geräte sind.

Wie Kollege SimpleCode schon sagt "Show us the actual routing table of the mac when it's connected to the vpn, please."

Allerdinsg dürfte die Routing Tabelle klar sein, denn es geht durch das Gateway Redirect ALLES in den Tunnel.

Sieht man auch daran das ja der next Hop beim 8.8.8.8er Ping schon der OVPN Server ist.

Der hat aber keine Default Route ins Internet das ist das Problem.

Weitere Fragen:

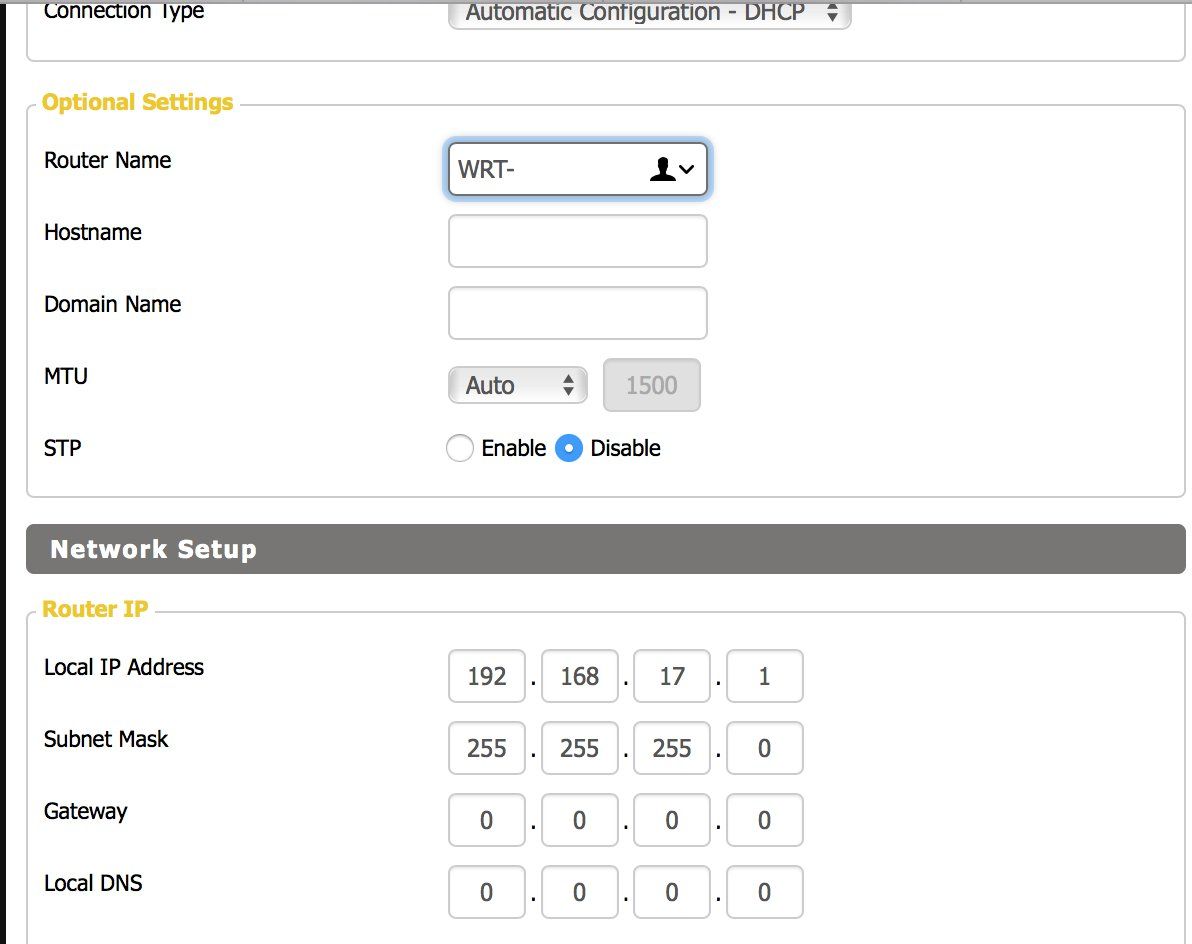

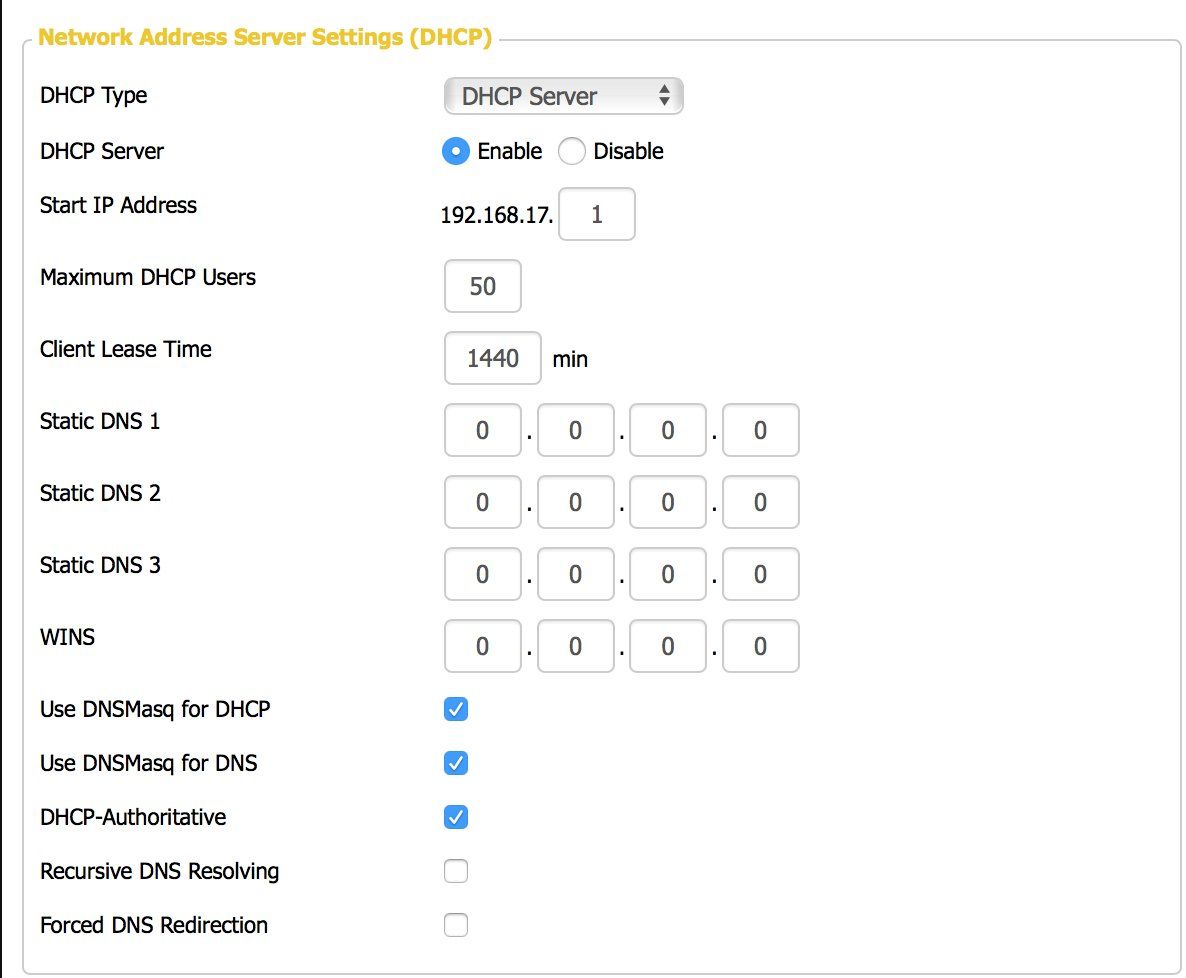

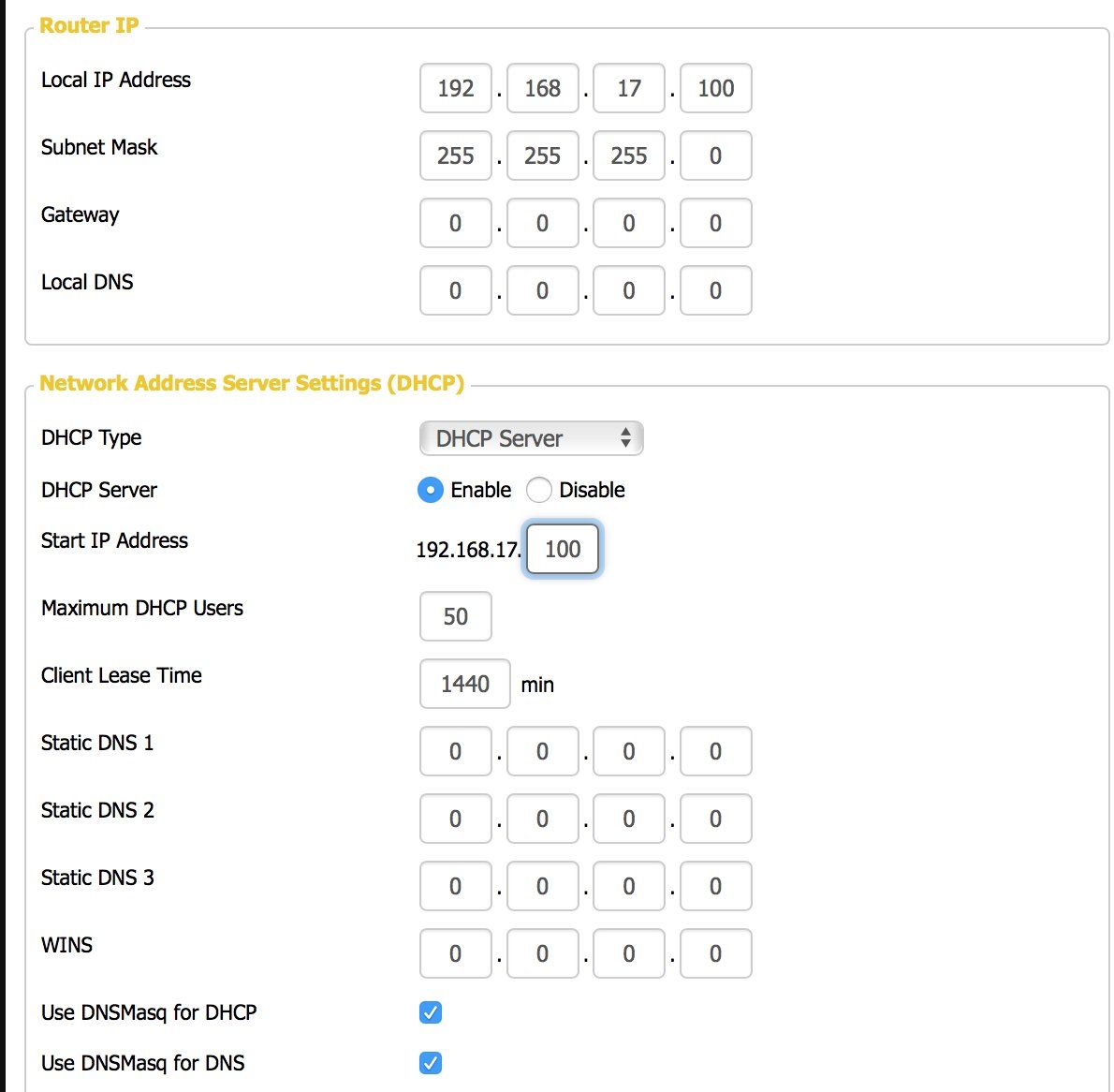

Wenn der DHCP Server auch noch die .1 vergibt hast du Adress Chaos.

Das solltest du also DRINGENST ändern im DHCP Server !

Leider ist NICHT klar WO diese 192.168.17er Adresse vergeben ist ??

Ist das der LAN Port des DD-WRT ?

Gibt es einen Kaskade Router Internet Router zusätzlich.

Eine kleine Topologie Skizze wäre sicher hier hilfreich wenn dem so ist.

Ist das das interne OVPN IP Netzwerk ??

Oder ist das die LAN IP des OVPN Servers ?

Ist der OVPN Server auch gleich der Router ins Internet oder ist das eine Kaskade.

Falls der Server separat ist oder es eine Kaskade ist benötigt der OVPN Server natürlich eine Default Router auf den Internet Router !

Genauso benötigt der Internet Router zwingend eine statische Route auf das interne OVPN Netzwerk was in der server.conf mit dem Kommando server 10.21.173.0 255.255.255.0 definiert ist sofern OVPN und Internet Router getrennte Geräte sind.

Wie Kollege SimpleCode schon sagt "Show us the actual routing table of the mac when it's connected to the vpn, please."

Allerdinsg dürfte die Routing Tabelle klar sein, denn es geht durch das Gateway Redirect ALLES in den Tunnel.

Sieht man auch daran das ja der next Hop beim 8.8.8.8er Ping schon der OVPN Server ist.

Der hat aber keine Default Route ins Internet das ist das Problem.

Weitere Fragen:

- Was bzw. WO wird der DHCP Pool mit der IP 192.168.17.1 vergeben ?? Sieht doch nach einer Kaskade aus ?? Mal abgesehen davon sollte man einen dynamischen Pool niemals bei den Anfangs und Endadressen des Netzes starten lassen weil dort die große Gefahr von Adress Überschneidungen passiert. Hier solltest du den Pool besser bei der .17.100 starten lassen !! Also von .100 bis .150 !!

Wenn der DHCP Server auch noch die .1 vergibt hast du Adress Chaos.

Das solltest du also DRINGENST ändern im DHCP Server !

Leider ist NICHT klar WO diese 192.168.17er Adresse vergeben ist ??

Ist das der LAN Port des DD-WRT ?

Gibt es einen Kaskade Router Internet Router zusätzlich.

Eine kleine Topologie Skizze wäre sicher hier hilfreich wenn dem so ist.

On this screenshot "Redirect Gateway" is "disabled" ??

And for the MASQUERADE rules see my first post above.

The routing table on the Mac is OK. If you post the RT of the router als that would be good.

And for the MASQUERADE rules see my first post above.

The routing table on the Mac is OK. If you post the RT of the router als that would be good.

Gut, leider ja ein kurzes Gastspiel vom Kollegen SimpleCode jetzt abgemeldet  ...aber egal

...aber egal

Der DD-WRT blockiert vermutlich irgendwie Pakete aus dem 10.21.173.0/24 indem er sie entweder nicht routet oder nicht richtig NATet ins Internet.

Die iptables Regel ist in so fern auch irgendwie komisch das das FORWARDING Statement für 10.21.173.0/24 nach dem NAT für dieses netz kommt.

Ich bin jetzt kein iptables Guru aber in anderen Regelwerken ist es so das in der Firewall erstmal das Forwarding kommt und dann das NAT. Das mag aber bei iptables anders sein.

Normal bräuchte man da auch nicht fummeln, denn OpenWRT macht sowas eigentlich von sich aus wenn der OVPN Server konfiguriert ist.

Es kann m.E. nur noch an diesen vermutlich falschem iptables Regelwerk liegen.

Route Table vom Client ist OK, das sieht man ja eh auch daran das alles in den Tunnel geht. Vermutlich NATet aber der OpenWRT den 10er VPN Tunneltraffic nicht und deshalb ist dann da Schluss.

Der DD-WRT blockiert vermutlich irgendwie Pakete aus dem 10.21.173.0/24 indem er sie entweder nicht routet oder nicht richtig NATet ins Internet.

Die iptables Regel ist in so fern auch irgendwie komisch das das FORWARDING Statement für 10.21.173.0/24 nach dem NAT für dieses netz kommt.

Ich bin jetzt kein iptables Guru aber in anderen Regelwerken ist es so das in der Firewall erstmal das Forwarding kommt und dann das NAT. Das mag aber bei iptables anders sein.

Normal bräuchte man da auch nicht fummeln, denn OpenWRT macht sowas eigentlich von sich aus wenn der OVPN Server konfiguriert ist.

Es kann m.E. nur noch an diesen vermutlich falschem iptables Regelwerk liegen.

Route Table vom Client ist OK, das sieht man ja eh auch daran das alles in den Tunnel geht. Vermutlich NATet aber der OpenWRT den 10er VPN Tunneltraffic nicht und deshalb ist dann da Schluss.

Ganz ohne gehts wohl nicht.

Eigentlich sollte es das. Bei einem DD-WRT hier auf einem ollen WRT54 musste man nichts extra konfigurieren, das rannte out of the Box mit dieser Konfig:OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Neu zu flashen brauchst du ja nicht. Es reicht wenn du DD-WRT auf die Factory Defaults zurücksetzt.

er schreibt mir ins Log er kann Teile/Zeichen der Konfigurations-Datei nicht interpretieren.

Dann hast du da ja vermutlich Syntax Fehler in der Konfig begangen. Im Grunde ist das ein Kinderspiel. Die Grudnlagen sind in diesem Forums Tutorial erklärt:OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die OpenVPN Konfig Syntax ist auf allen Betriebssystemen immer gleich.

Es kommt nicht mal zur Passwort-Abfrage meines Keys.

Dazu kann es auch niemals kommen wenn du (hoffentlich !) mit Zertifikaten arbeitest wie es sich gehört ! Da jibbet nix Passwörter !!Wie gesagt lies dir das obige Tutorial genau durch. Da steht alles was du wissen musst damit es sofort auf Anhieb klappt

Hilfreiche Infos auch hier:

https://jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

und

https://blog.doenselmann.com/raspberry-pi-als-openvpn-server/

Hilfreich und zielführend wären auch mal diese Logs zu posten um die Fehler zu sehen, denn die geben einen genauen Hinweis auf das was du falsch gemacht hast in deiner OVPN Konfig.