Ein kleines LAN ans Internet anbinden Hohe Sicherheit

Hallo,

ich will ein sicheres Netzwerk für eine Gruppe von 5 Leuten einrichten. Besonders wichtig ist dabei

die Sicherheit. Als Vorgabe möchte ich die vom BSI vorgeschlagene 3 Zonen Architektur realisieren.

Es geht einfach nur darum das Internet Nutzen zu können, dabei soll aber das LAN nicht im Internet sichtbar sein.

Desweiteren will ich ein Webserver einstellen, der aus dem LAN und auch aus dem Internet ereichbar sein soll.

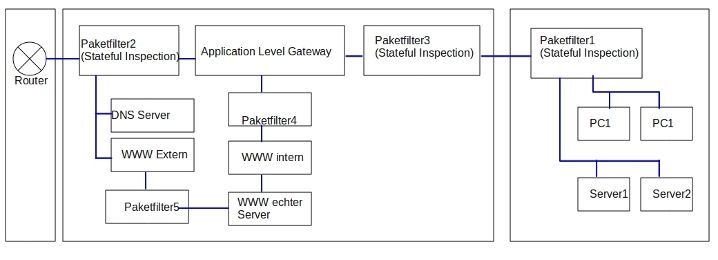

So sollte es aussehen:

1.Zone: LAN

2.Zone: Sicherheitsgateway

3.Zone: Internetanbindung also nur der Router.

Da ich kein Netzwerkspezialist bin, brüchte ich nachvollziehbare Indormationen, zu meinen Fragen.

Fragen zur Zone 1:

Frage 1: die erste Zone besteht aus 5 Pcs (XP und Ubuntu) und zwei Servern (ubuntu), die beide an den Paketfilter angeschlossen sind.

brauche ich hier unbedigt einen DNS server?

kann ich im Client nicht einfach nur die externen DNS Server,

die es im Internet gibt angeben. Und falls ich einen DNS Server in Zone 1 brauche, dann brauche ich auch einen in Zone 2, der

die DNS Fragen nach außen leitet?

Falls ich ein DNS Server brauche, welche schlägt ihr vor? gibt es Opensource Produkte. Sollten einfach konfigurierbar sein.

Frage 2: Es sollte ein statusbehafteter Paketfilter (Stateful Inspection) sein. Welche gibt es dazu in Software, möglichst Open Source, die man empfehelen kann? Und als HW Lösung? (Preise ca.). Ich dachte ob es möglich ist ein alten Rechner dazu zu benutzen, auf dem als OS Ubuntu Server läuft und dann nur noch die Firewall. Was muss ich dann dazu genau einstellen?

Fragen zu Zone 2:

Das heißt der Paketfilter aus Zone1 im Lan (Paketfilter1) wir dann mit dem Paketfilter3 verbunden. Im goben weiss ich zwar was eine Applocation gateway Level ist, wird auch als ALF oder ALG bezeichnet. Diese Firewall kann sozusagen auf der Applikationseben z.b. smtp filtern. Benutzt habe ich aber noch nie so etwas.

Frage3: Gibt es Softwarelösungen für so eine ALG. Wie kann ich diese am besten realisieren, was benötige ich am besten dazu? Ubunut server? wie konfiguriert man so eine ALG?

Frage4: Gibt es zur ALG Alternativen die einfacher zu realisieren sind?

Frage5: Es soll ein Webserver aus dem Internet ereichbar sein, deswegen auch der WWW extern. Der eigentliche Webser ist der WWW Server, auf dem der Apache Server installiert werden soll. Damit dieser aber nicht direkt erreichbar ist von außen, ist ein WWW extern vorgeschaltet und mit dem Paketfilter5 gesichert.

Dies soll die Sicherheit erhöhen. Auf dem WWW Server läuft also ein apache server. Was ist dann WW extern und WWW Intern? Sind das Proxyserver also http server?

Wenn ja was bietet sich da an, und wie muss man diese dann konifgurieren?

Frage6: DNS server, also die selbe Frage wie in Frage1, Konifuration, SW-Lösung?

Zone3 ist dann nur der Router, da kann ich ja ein ganz normalen nehmen, wie z.b. von Dlink. Dieser wir dann mit dem Paketfilter2 verbunden.

Frage7: Wäre dies auch bei einer dynamischen IP machbar? also ohne Feste IP Adresse?

Vielen Dank

ich will ein sicheres Netzwerk für eine Gruppe von 5 Leuten einrichten. Besonders wichtig ist dabei

die Sicherheit. Als Vorgabe möchte ich die vom BSI vorgeschlagene 3 Zonen Architektur realisieren.

Es geht einfach nur darum das Internet Nutzen zu können, dabei soll aber das LAN nicht im Internet sichtbar sein.

Desweiteren will ich ein Webserver einstellen, der aus dem LAN und auch aus dem Internet ereichbar sein soll.

So sollte es aussehen:

1.Zone: LAN

2.Zone: Sicherheitsgateway

3.Zone: Internetanbindung also nur der Router.

Da ich kein Netzwerkspezialist bin, brüchte ich nachvollziehbare Indormationen, zu meinen Fragen.

Fragen zur Zone 1:

Frage 1: die erste Zone besteht aus 5 Pcs (XP und Ubuntu) und zwei Servern (ubuntu), die beide an den Paketfilter angeschlossen sind.

brauche ich hier unbedigt einen DNS server?

kann ich im Client nicht einfach nur die externen DNS Server,

die es im Internet gibt angeben. Und falls ich einen DNS Server in Zone 1 brauche, dann brauche ich auch einen in Zone 2, der

die DNS Fragen nach außen leitet?

Falls ich ein DNS Server brauche, welche schlägt ihr vor? gibt es Opensource Produkte. Sollten einfach konfigurierbar sein.

Frage 2: Es sollte ein statusbehafteter Paketfilter (Stateful Inspection) sein. Welche gibt es dazu in Software, möglichst Open Source, die man empfehelen kann? Und als HW Lösung? (Preise ca.). Ich dachte ob es möglich ist ein alten Rechner dazu zu benutzen, auf dem als OS Ubuntu Server läuft und dann nur noch die Firewall. Was muss ich dann dazu genau einstellen?

Fragen zu Zone 2:

Das heißt der Paketfilter aus Zone1 im Lan (Paketfilter1) wir dann mit dem Paketfilter3 verbunden. Im goben weiss ich zwar was eine Applocation gateway Level ist, wird auch als ALF oder ALG bezeichnet. Diese Firewall kann sozusagen auf der Applikationseben z.b. smtp filtern. Benutzt habe ich aber noch nie so etwas.

Frage3: Gibt es Softwarelösungen für so eine ALG. Wie kann ich diese am besten realisieren, was benötige ich am besten dazu? Ubunut server? wie konfiguriert man so eine ALG?

Frage4: Gibt es zur ALG Alternativen die einfacher zu realisieren sind?

Frage5: Es soll ein Webserver aus dem Internet ereichbar sein, deswegen auch der WWW extern. Der eigentliche Webser ist der WWW Server, auf dem der Apache Server installiert werden soll. Damit dieser aber nicht direkt erreichbar ist von außen, ist ein WWW extern vorgeschaltet und mit dem Paketfilter5 gesichert.

Dies soll die Sicherheit erhöhen. Auf dem WWW Server läuft also ein apache server. Was ist dann WW extern und WWW Intern? Sind das Proxyserver also http server?

Wenn ja was bietet sich da an, und wie muss man diese dann konifgurieren?

Frage6: DNS server, also die selbe Frage wie in Frage1, Konifuration, SW-Lösung?

Zone3 ist dann nur der Router, da kann ich ja ein ganz normalen nehmen, wie z.b. von Dlink. Dieser wir dann mit dem Paketfilter2 verbunden.

Frage7: Wäre dies auch bei einer dynamischen IP machbar? also ohne Feste IP Adresse?

Vielen Dank

Please also mark the comments that contributed to the solution of the article

Content-Key: 133864

Url: https://administrator.de/contentid/133864

Printed on: April 23, 2024 at 18:04 o'clock

9 Comments

Latest comment

Es geht einfach nur darum das Internet Nutzen zu können, dabei soll aber das LAN nicht im Internet sichtbar sein.

Was jeder 10€ NAT-Router macht...

Desweiteren will ich ein Webserver einstellen

Ok, dann halt DMZ mit zwei Routern und 20€

Deine Grafik würde ich aber schon als leicht pervers einstufen, denn nur weil man möglichst viele Firewalls hintereinander klebt erhöht man nicht (signifikant) die Sicherheit!

Den SPI-Vermerk können wir uns auch sparen, das ist heute Standard.

Um etwas praktikabel zu bleiben solltest du einen Firewall-Router ans Internet anschließen, einen Layer 7 Filter vor den Webserver stellen (vorsicht, auch die lassen sich leicht austricksen!) und nochmal eine Firewall (ISA, etc.) vor das Clientnetz - fertig.

brauche ich hier unbedigt einen DNS server?

Ja, Nein, kommt drauf an...

Ich gehe davon aus, dass du keine Domain-Umgebung hast, damit ist ein DNS-Server optional.

In der DMZ würde ich deinen DNS-Server auch nur aufbauen wenn ich entweder

a) Authorativ für bestimmte Zonen bin

b) Den DNS-Servern meines Providers nicht traue und darum selbst von den Root-Servern auflösen will

Gibt es Softwarelösungen für so eine ALG

mod_security

http://l7-filter.sourceforge.net/

etc.

Wäre dies auch bei einer dynamischen IP machbar?

Solange du keinen Mailserver betreiben willst (und wenig Wert auf Google-Platzierung legst)...

Grüße

Max

Dieses Konstrukt lässt sich mit einer Lücke im Webserver oder einer [SQL|Code]-Injection Lücke in einer Webanwendung dennoch austricksen. Sicherheit ist immer ein Zusammenspiel mehrerer Komponenten. Wie sicherst du beispielweise deine Systeme gegen diverse Lücken ab? Sind alle DIenste brav im Jail? Ist dein Kernel direkt vom System aus angreifbar (stichwort: vServer)? Wie gut ist die Firewall selbst abgesichert?

Einen Firewall-ALG-Inspection-Wahn macht wenig Sinn wenn du diese Dinge missachtest und dein System über 0Day Exploits von Übermorgen angreifbar sind (siehe Google&Co.).

Was das BSI manchmal zusammenschreibt muss man nicht immer beachten. Es sind nur Vorschläge. SQL-Injection kannst du mit einigen Tricks massiv erschwehren, das ist aber nur wirksam wenn diese Prüfung zwischen WEB und SQL-Server erfolgt. Kreativ denken, nicht blind irgendwelche Security-Design-Guides befolgen.

Beispiel (nicht nachmachen):

1. Öffentliche Adressen am Gateway terminieren. Von Außen nach innen neue und bestehende Verbindungen akzeptieren. Neue Verbindungen von der DMZ blockieren.

2. Auf dem Gateway DNAT einrichten, von innen nach außen, um bestimmte Dienste wie z.B. NTP und DNS an bestimmte Server weiterzuleiten.

3. Auf den Servern in der DMZ den Router als DNS-Server eintragen. Das DNAT "spielt" einen DNS-Server vor, der Router ist aber nicht angreifbar da er selbst keinerlei DNS-Server oder Proxy´s enthält.

4. Den Router selbst weder von der DMZ noch vom Internet direkt erreichbar konfigurieren. Ausschließlich als NAT-Bridge verwenden.

5. Auf den internen Servern dienste bestimmter Klassen auf 2 bis 3 Servern zusammenfassen.

5a) nur vom INET erreichbare Server

5b) nur von der DMZ erreichbare Server

5c) nur von Intern erreichbare Server

Das Basisbetriebssystem der 3 Server nicht direkt an das Netzwerk anbinden, sondern in kleinere vServer aufteilen. Pro vServer einen Tunnel zum Router einrichten und die entsprechenden Pakete durch den Tunnel an den vServer schicken. Dies ergibt auf dem Router ein zusätzliches Interface, das du in eine Bridge mit virtuellen Schnittstellen und eigenen Firewall-Regeln legen kannst. Dazu noch per IPTables ungewöhnlichen Traffic beobachten und die Bridge bei Problemen isolieren.

Server, die sich nie ändern kannst du sogar noch als mit einem UML-Kernel versehen und das System periodisch auf Default zurücksetzen. Oder, auf dem Host den UML-Kernel auf Änderungen prüfen, sämtliche speicherbereiche des Hosts verstecken und ver versuchtem Zugriff sofort den UM-Kernel neustarten ..............

Wollen wir das nun weitertreiben? Absichern kannst du bis zum umfallen. Dennoch wird sich irgendwo eine klitzekleine Lücke im System befinden. Um 5 Rechner abzusichern kann man problemlos ein 50 Seitiges Sicherheitskonzept erarbeiten. Ohne die Konfiguration der eigentlichen Dienste zu beachten.

Einen Firewall-ALG-Inspection-Wahn macht wenig Sinn wenn du diese Dinge missachtest und dein System über 0Day Exploits von Übermorgen angreifbar sind (siehe Google&Co.).

Was das BSI manchmal zusammenschreibt muss man nicht immer beachten. Es sind nur Vorschläge. SQL-Injection kannst du mit einigen Tricks massiv erschwehren, das ist aber nur wirksam wenn diese Prüfung zwischen WEB und SQL-Server erfolgt. Kreativ denken, nicht blind irgendwelche Security-Design-Guides befolgen.

Beispiel (nicht nachmachen):

1. Öffentliche Adressen am Gateway terminieren. Von Außen nach innen neue und bestehende Verbindungen akzeptieren. Neue Verbindungen von der DMZ blockieren.

2. Auf dem Gateway DNAT einrichten, von innen nach außen, um bestimmte Dienste wie z.B. NTP und DNS an bestimmte Server weiterzuleiten.

3. Auf den Servern in der DMZ den Router als DNS-Server eintragen. Das DNAT "spielt" einen DNS-Server vor, der Router ist aber nicht angreifbar da er selbst keinerlei DNS-Server oder Proxy´s enthält.

4. Den Router selbst weder von der DMZ noch vom Internet direkt erreichbar konfigurieren. Ausschließlich als NAT-Bridge verwenden.

5. Auf den internen Servern dienste bestimmter Klassen auf 2 bis 3 Servern zusammenfassen.

5a) nur vom INET erreichbare Server

5b) nur von der DMZ erreichbare Server

5c) nur von Intern erreichbare Server

Das Basisbetriebssystem der 3 Server nicht direkt an das Netzwerk anbinden, sondern in kleinere vServer aufteilen. Pro vServer einen Tunnel zum Router einrichten und die entsprechenden Pakete durch den Tunnel an den vServer schicken. Dies ergibt auf dem Router ein zusätzliches Interface, das du in eine Bridge mit virtuellen Schnittstellen und eigenen Firewall-Regeln legen kannst. Dazu noch per IPTables ungewöhnlichen Traffic beobachten und die Bridge bei Problemen isolieren.

Server, die sich nie ändern kannst du sogar noch als mit einem UML-Kernel versehen und das System periodisch auf Default zurücksetzen. Oder, auf dem Host den UML-Kernel auf Änderungen prüfen, sämtliche speicherbereiche des Hosts verstecken und ver versuchtem Zugriff sofort den UM-Kernel neustarten ..............

Wollen wir das nun weitertreiben? Absichern kannst du bis zum umfallen. Dennoch wird sich irgendwo eine klitzekleine Lücke im System befinden. Um 5 Rechner abzusichern kann man problemlos ein 50 Seitiges Sicherheitskonzept erarbeiten. Ohne die Konfiguration der eigentlichen Dienste zu beachten.

Moin,

über das BSI Konzept haben sich meine Vorredner ja schon ausgelassen

Bei Anwendungen wie Skype, ICQ, BitTorrent usw wirds mit ALGs etwas schwieriger

Surfen:

Leite alle Clients an der FW über einen Zwangs-Proxy (Transparent Proxy), da kannst Du dann alles was du nicht willst filtern (ich kenne installationen da wird alles was auch nur annährend ausführbar ist gefiltert. incl Officedokumente und PDFs) -- Stichworte für Google: Transparent Proxy, Squid, Dansguardian, Squidguard.

Mail:

Erlaube keinen Zugriff der Clients auf externe Mailserver, sondern rufe die Mails mit einem internen Server ab, prüfe auf unerwünschtes, und stell die Mails dann der Usern per POP/IMAP zur Verfügung. Stichworte für Google: Postfix, Courier IMAP, SpamAssassin

Und dann kommen natuerlich noch die "Basics" dazu:

- Anwender schulen und sensibilisieren

- Alles immer gepatcht halten (möglochst automatisiert)

- Anwender schulen und sensibilisieren

- Virenscanner auf allen Clients und Servern, mit aktuellen Definitionen.

- Anwender schulen und sensibilisieren

lg,

Slainte

über das BSI Konzept haben sich meine Vorredner ja schon ausgelassen

Es geht einfach nur darum das Internet Nutzen zu können

Ich gehe jetzt einfach mal von Surfen und Mail aus, ok?Bei Anwendungen wie Skype, ICQ, BitTorrent usw wirds mit ALGs etwas schwieriger

Surfen:

Leite alle Clients an der FW über einen Zwangs-Proxy (Transparent Proxy), da kannst Du dann alles was du nicht willst filtern (ich kenne installationen da wird alles was auch nur annährend ausführbar ist gefiltert. incl Officedokumente und PDFs) -- Stichworte für Google: Transparent Proxy, Squid, Dansguardian, Squidguard.

Mail:

Erlaube keinen Zugriff der Clients auf externe Mailserver, sondern rufe die Mails mit einem internen Server ab, prüfe auf unerwünschtes, und stell die Mails dann der Usern per POP/IMAP zur Verfügung. Stichworte für Google: Postfix, Courier IMAP, SpamAssassin

Und dann kommen natuerlich noch die "Basics" dazu:

- Anwender schulen und sensibilisieren

- Alles immer gepatcht halten (möglochst automatisiert)

- Anwender schulen und sensibilisieren

- Virenscanner auf allen Clients und Servern, mit aktuellen Definitionen.

- Anwender schulen und sensibilisieren

lg,

Slainte

Bei den freien bekannten SPI Firewalls gibts die üblichen Verdächtigen um den Reigen komplett zu machen:

http://www.nwlab.net/tutorials/m0n0wall/m0n0wall-dsl-router.html

- pfsense http://www.pfsense.com/

- Monowall http://m0n0.ch/wall/

- IPCop http://sourceforge.net/apps/trac/ipcop/wiki

- Endian http://www.endian.com/en/community/

- IPFire http://www.ipfire.org/en/index

http://www.nwlab.net/tutorials/m0n0wall/m0n0wall-dsl-router.html

Wenns sicher sein soll, kommt man IHMO für die Clients um eine ordentliche kleine Hardware-Firewall nicht herum. Virenschutz, Spamschutz, SPI, Regeln, evtl. VPN usw. da konfiguriert man sich ja mit einer "kostenlosen" Lösung tot und ausserdem ist man dann selber verantwortlich, dass alles dicht ist. Macht man einen Fehler ist man selber voll verantwortlich - inkl. Folgeschäden bei Dritten - und die Beweislast liegt bei einem selber. Nimmt man eine ordentliche gekaufte Firewall, dann haftet in den meisten Fällen der Hersteller (oder man sichert sich durch einen kurzen Anruf beim Support ab a la "Kuck mal kurz über meine Einstellungen, ob alles sicher ist"). Rumgemurkse mit IPCop ist vielleicht von akademischen Interesse im Privatbereich, damit man sieht wie sowas generell funktioniert, aber im Geschäftsumfeld hat das imho nichts verloren.

Wenns was günstiges sein soll, dann kuck z.B. mal den Black Dwarf von Wortmann (SecurePoint) oder die Produkte von Gateprotect an.

Wenn der Webserver ein richtiger Webserver sein soll und nicht nur fürs Intranet, dann lager den zu einem professionellen Hoster aus.

Wenns was günstiges sein soll, dann kuck z.B. mal den Black Dwarf von Wortmann (SecurePoint) oder die Produkte von Gateprotect an.

Wenn der Webserver ein richtiger Webserver sein soll und nicht nur fürs Intranet, dann lager den zu einem professionellen Hoster aus.