LAN Erneuerung - Planung und Optimierung

Hallo Kollegen,

Mein beruflicher Schwerpunkt liegt nicht direkt auf dem Thema Netzwerk / Lan , daher die Frage an die Kollegen aus dem Netzwerkumfeld wie ihr die Sache seht und welche Lösungen ihr bevorzugt oder empfehlt.

Die Ausgangssituation ist folgende.

Mittelständiges Unternehmen 60 PCs, 20 Netzwerkdrucker, 2 Node VMWare Cluster mit ca. 20 VMs, Sonstige Netzwerkgeräte ca. 20 z.B. BDE Terminal, Diagnose PCs, Video Überwachung etc.

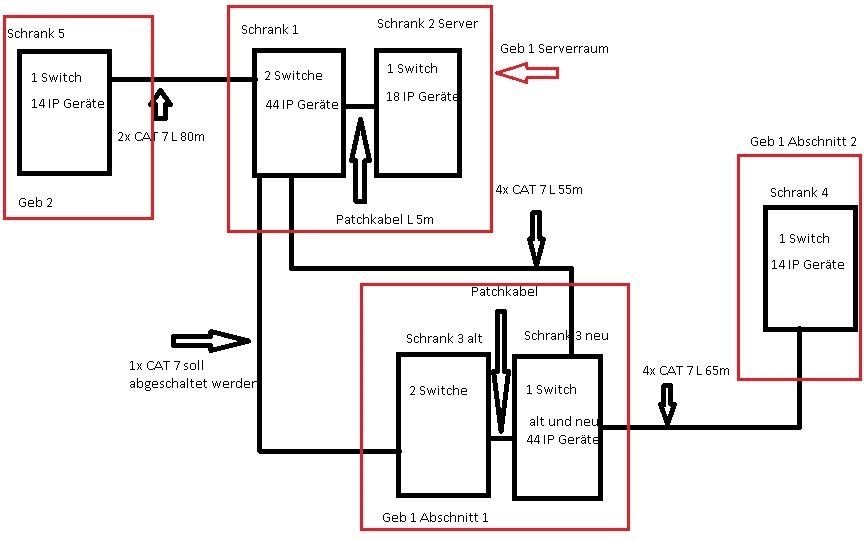

Auf dem Gelände über 10Tsd m² Grundfläche gibt es mehrere Gebäude und Brandabschnitte. Im Verwaltungsgebäude gibt es einen Serverraum mit einem Netzwerkverteilerschrank und einem Serverschrank mit einem eigenen Switch für die Server. Ferner steht in jedem Brandabschnitt ein Schrank mit Access Switchen. Bildlich ungefähr so

Im Serverraum Schrank1 und Schrank2, Verbindung über Patchkabel.

Im Abschnitt 2 stehen Schrank3 und Schrank3 alt, Verbindung zwischen Schrank 3 und 3 alt über ein Patchkabel.

Schrank3 alt hat eine Verbindung zu Schrank1 1x CAT 6 Kabel eine Ader ist defekt also nur 100 statt 1000Mbit möglich Leitungslänge ca. 50m.

Im Abschnitt 3 steht Schrank4 und ist mit Schrank3 verbunden 4x CAT 7 Leitungen Länge ca. 65m.

Im Gebäude 2 steht Schrank 5 und ist mit Schrank1 verbunden 2x CAT 6 Leitungen ca. 80m Länge

Es gibt in den 6 Schränken sieben günstige Switches, teilweise über eine Webconsole smart managed fähig die können auch VLANs und im Serverschrank hängt ein HP 2824 Switch.

Jeder Switch ist mit einem andren Switch über ein Patchkabel verbunden. Anfang bis Ende aber keine Schleife. VLANs gibt es noch keine.

Alle Geräte befinden sich in einem /24 Subnet. Soweit die Ist Situation.

Jetzt steht die die Einführung von WLAN an, bei der Gelegenheit soll das gesamte LAN konsolidiert und optimiert werden.

Als erstes werden neue CAT 7 Leitungen zu den, durch die WLAN Ausleuchtung, bestimmten Positionen für die Access Points verlegt. Weiter werden 4x CAT 7 Leitungen zwischen Schrank1 und 3 Länge 55m gezogen.

Es wurde die Einführung von VLANs vorgeschlagen. Dazu sollen in jedem Schrank je ein neuer VLAN fähiger Switch mit port Trunking und POE verbaut werden, um eine Basis zu schaffen.

Schrank 1 <--> Schrank 2 2x CAT 7 2GB Trunk

Schrank 1 <--> Schrank 5 2x CAT 7 2GB Trunk

Schrank 1 <--> Schrank 3 2x CAT 7 2GB Trunk

Schrank 3 <--> Schrank 4 2x CAT 7 2GB Trunk

Wenn in einem Schrank mehr Ports benötigt werden wird ein weiter von den vorhandenen Switchen hinzugenommen und mit dem neuen Switch über einen 1GB Uplink verbunden.

Im Ersten Step soll es 2 VLANs geben eines für das WLAN und eines für das /24 Subnet mit den PCs Server Druckern. Später evtl. weitere um das /24 Netz in Verwaltung, Vertrieb, Service und Lager aufzuteilen.

VoIP ist noch kein Thema langfristig werden wir wohl nicht drum herum kommen. Daher gleichrichtig planen.

Kann man durch die Schaffung mehrerer VLANs / Broadcast Domänen das Netz optimieren und „beschleunigen“ z.B. die durch physikalische Begrenzung der Paket Wege?

Oder macht die Aufteilung des 24 Subnet bei 120 Geräten noch kein Sinn, weil bei Broadcast Domänen die Länge der Leitungswege keine Rolle spielen?

Wie sieht bei euch das Netzwerk aus? , würdet ihr diese Planungen so beauftragen oder habt ihr Ideen Best practices etc.

Vielen Dank für eure Meinungen!

Mein beruflicher Schwerpunkt liegt nicht direkt auf dem Thema Netzwerk / Lan , daher die Frage an die Kollegen aus dem Netzwerkumfeld wie ihr die Sache seht und welche Lösungen ihr bevorzugt oder empfehlt.

Die Ausgangssituation ist folgende.

Mittelständiges Unternehmen 60 PCs, 20 Netzwerkdrucker, 2 Node VMWare Cluster mit ca. 20 VMs, Sonstige Netzwerkgeräte ca. 20 z.B. BDE Terminal, Diagnose PCs, Video Überwachung etc.

Auf dem Gelände über 10Tsd m² Grundfläche gibt es mehrere Gebäude und Brandabschnitte. Im Verwaltungsgebäude gibt es einen Serverraum mit einem Netzwerkverteilerschrank und einem Serverschrank mit einem eigenen Switch für die Server. Ferner steht in jedem Brandabschnitt ein Schrank mit Access Switchen. Bildlich ungefähr so

Im Serverraum Schrank1 und Schrank2, Verbindung über Patchkabel.

Im Abschnitt 2 stehen Schrank3 und Schrank3 alt, Verbindung zwischen Schrank 3 und 3 alt über ein Patchkabel.

Schrank3 alt hat eine Verbindung zu Schrank1 1x CAT 6 Kabel eine Ader ist defekt also nur 100 statt 1000Mbit möglich Leitungslänge ca. 50m.

Im Abschnitt 3 steht Schrank4 und ist mit Schrank3 verbunden 4x CAT 7 Leitungen Länge ca. 65m.

Im Gebäude 2 steht Schrank 5 und ist mit Schrank1 verbunden 2x CAT 6 Leitungen ca. 80m Länge

Es gibt in den 6 Schränken sieben günstige Switches, teilweise über eine Webconsole smart managed fähig die können auch VLANs und im Serverschrank hängt ein HP 2824 Switch.

Jeder Switch ist mit einem andren Switch über ein Patchkabel verbunden. Anfang bis Ende aber keine Schleife. VLANs gibt es noch keine.

Alle Geräte befinden sich in einem /24 Subnet. Soweit die Ist Situation.

Jetzt steht die die Einführung von WLAN an, bei der Gelegenheit soll das gesamte LAN konsolidiert und optimiert werden.

Als erstes werden neue CAT 7 Leitungen zu den, durch die WLAN Ausleuchtung, bestimmten Positionen für die Access Points verlegt. Weiter werden 4x CAT 7 Leitungen zwischen Schrank1 und 3 Länge 55m gezogen.

Es wurde die Einführung von VLANs vorgeschlagen. Dazu sollen in jedem Schrank je ein neuer VLAN fähiger Switch mit port Trunking und POE verbaut werden, um eine Basis zu schaffen.

Schrank 1 <--> Schrank 2 2x CAT 7 2GB Trunk

Schrank 1 <--> Schrank 5 2x CAT 7 2GB Trunk

Schrank 1 <--> Schrank 3 2x CAT 7 2GB Trunk

Schrank 3 <--> Schrank 4 2x CAT 7 2GB Trunk

Wenn in einem Schrank mehr Ports benötigt werden wird ein weiter von den vorhandenen Switchen hinzugenommen und mit dem neuen Switch über einen 1GB Uplink verbunden.

Im Ersten Step soll es 2 VLANs geben eines für das WLAN und eines für das /24 Subnet mit den PCs Server Druckern. Später evtl. weitere um das /24 Netz in Verwaltung, Vertrieb, Service und Lager aufzuteilen.

VoIP ist noch kein Thema langfristig werden wir wohl nicht drum herum kommen. Daher gleichrichtig planen.

Kann man durch die Schaffung mehrerer VLANs / Broadcast Domänen das Netz optimieren und „beschleunigen“ z.B. die durch physikalische Begrenzung der Paket Wege?

Oder macht die Aufteilung des 24 Subnet bei 120 Geräten noch kein Sinn, weil bei Broadcast Domänen die Länge der Leitungswege keine Rolle spielen?

Wie sieht bei euch das Netzwerk aus? , würdet ihr diese Planungen so beauftragen oder habt ihr Ideen Best practices etc.

Vielen Dank für eure Meinungen!

Please also mark the comments that contributed to the solution of the article

Content-Key: 254311

Url: https://administrator.de/contentid/254311

Printed on: April 20, 2024 at 03:04 o'clock

10 Comments

Latest comment

Hallo flabs

Die Cisco SG-200 SG-300 SG-500 Serien sind womöglich was für dich...

Segmentierung in VLANs macht Sinn, 802.1x auch...

Zwischen den Gebäuden(Pflicht) und Brandabschnitten (aufgrund der Performance) solltest du Glasfaser einsetzten...

Dann kannst du später auf 2x10gbit/s upgraden und hast kein Problem mit dem Potentialunterschied.

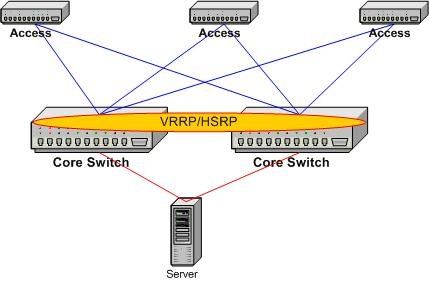

hier gibts ein gutes Bild bezüglich der Architektur

Grüße

Die Cisco SG-200 SG-300 SG-500 Serien sind womöglich was für dich...

Segmentierung in VLANs macht Sinn, 802.1x auch...

Zwischen den Gebäuden(Pflicht) und Brandabschnitten (aufgrund der Performance) solltest du Glasfaser einsetzten...

Dann kannst du später auf 2x10gbit/s upgraden und hast kein Problem mit dem Potentialunterschied.

hier gibts ein gutes Bild bezüglich der Architektur

Grüße

Hallo Flabs,

das mit der Segmentierung in VLANs macht nur Sinn, wenn du die Netze tatsächlich trennen willst und nicht gegenseitig in die Netze routen willst. Denn in dem Fall müsstest du die VLANs untereinander routen und dann kannst du gleich ohne VLANs arbeiten. Glasfaser zwischen den Gebäuden und Brandabschnitten mach Sinn, da geb ich meinem Vorredner recht.

Mehrere VLANs machen logisch nur Sinn, wenn du die Netze so aufteilen kannst, dass sich die Clients gegenseitig nicht erreichen müssen. Es macht z.B. keinen Sinn, PCs und Drucker in 2 verschiendene VLANs zu stecken, weil du dann wieder rüberrouten musst und das kostet Performance.

Ob sich allerdings die Performance physikalisch verbessert, wenn du mehrere VLANs betreibst, kann ich nicht sicher sagen, aber ich denke mal nicht, denn der Traffic, der an sich entsteht, ist ja der gleiche, ob da jetz VLANs dazwischen sind oder nicht, dürfte wohl egal sein.

Du kannst natürlich auch gleich auf ein /16 oder /8 Subnetz umsteigen, dann hast du es bei Vergrößerung des Netzes (z.B. wenn ihr IP-Telefonie einrichtet) einfacher.

Aufteileung in mehrere Subnetze (Verwaltung, etc.) würde ich wärmstens empfehlen, denn da behältst du leichter den Überblick (siehe meine IP-Aufteilung in der Schule).

Aber immer gut Dokumentieren!

Ich selbst bin in der Systembetreuung meiner ehemaligen Schule und wir haben ein /16 Subnetz. 10.9.0.0/16.

Bei und gibt es 2 Hauptverteiler (Serverschränke mit Switches und Patch-Ports in die jeweiligen Räume), welche mit Glasfaser verbunden sind.

Die IP-Aufteilung ist bei uns folgendermaßen:

10.9.0.0/24 sind die Server

10.9.2.0/24 sind die Switches (je 2 in jeder Hauptverteilung und je 1 für jeden Computerraum)

10.9.3.0/24 sind die Netzwerkdrucker

10.9.4.0/24 sind die WLAN-APs

10.9.10.0/24 sind Spezialrechner, wie z.B. Vertretungsplan, Hausmeister, etc.

10.9.20.0/24 sind die Biliotheken-PCs

10.9.40.0/24 sind die Mobilen Einheiten (PCs, die man in die Klassenzimmer mitnehmen kann)

10.9.50.0/24 sind feste IP-Adressen von einzelnen Lehrern

10.9.60.0/24 sind die PCs im Lehrerzimmer

10.9.70.0/24 sind die Fachschaftsrechner (PCs, die fest in Bio, Chemie, Physikräumen stehen, usw)

10.9.80.0/24 sind einzelne Schülerrechner (Technik, SMV, etc.)

10.9.116.0/24 ist der Computerraum mit der Raumnummer 116

10.9.137.0/24 ist der Computerraum mit der Raumnummer 137

10.9.200.0/18 sind die dynamischen IPs, werden für externe PCs (WLAN und LAN) vom DHCP-Server vergeben

Die Verwaltungsrechner (Direktor, Sekretariat, etc.) sind nochmal extra (physikalisch getrennt) und haben:

10.0.0.0/16 als Gesamtnetz

10.0.0.0/24 als Servernetz

10.0.1.0/24 als Rechnernetz

Ist jetz viel Input ich weis, ich habe aber absichtlich das komplette Netz aufgeschrieben, damit du dich etwas daran orientieren kannst, was deine IP-Adress-Verteilung angeht.

Noch so ne Info am Rande:

Private Netze, d.h. Netze, die im WAN nicht geroutet werden kannst du frei verwenden, dürfte klar sein. Diese sind:

10.0.0.0/8 (Class A-Netz)

172.16.0.0/12 (Class-B-Netz)

192.168.0.0/16 (Class-C-Netz)

Ich hoffe, ich konnte weiterhelfen.

VG

dr-manny

das mit der Segmentierung in VLANs macht nur Sinn, wenn du die Netze tatsächlich trennen willst und nicht gegenseitig in die Netze routen willst. Denn in dem Fall müsstest du die VLANs untereinander routen und dann kannst du gleich ohne VLANs arbeiten. Glasfaser zwischen den Gebäuden und Brandabschnitten mach Sinn, da geb ich meinem Vorredner recht.

Mehrere VLANs machen logisch nur Sinn, wenn du die Netze so aufteilen kannst, dass sich die Clients gegenseitig nicht erreichen müssen. Es macht z.B. keinen Sinn, PCs und Drucker in 2 verschiendene VLANs zu stecken, weil du dann wieder rüberrouten musst und das kostet Performance.

Ob sich allerdings die Performance physikalisch verbessert, wenn du mehrere VLANs betreibst, kann ich nicht sicher sagen, aber ich denke mal nicht, denn der Traffic, der an sich entsteht, ist ja der gleiche, ob da jetz VLANs dazwischen sind oder nicht, dürfte wohl egal sein.

Du kannst natürlich auch gleich auf ein /16 oder /8 Subnetz umsteigen, dann hast du es bei Vergrößerung des Netzes (z.B. wenn ihr IP-Telefonie einrichtet) einfacher.

Aufteileung in mehrere Subnetze (Verwaltung, etc.) würde ich wärmstens empfehlen, denn da behältst du leichter den Überblick (siehe meine IP-Aufteilung in der Schule).

Aber immer gut Dokumentieren!

Ich selbst bin in der Systembetreuung meiner ehemaligen Schule und wir haben ein /16 Subnetz. 10.9.0.0/16.

Bei und gibt es 2 Hauptverteiler (Serverschränke mit Switches und Patch-Ports in die jeweiligen Räume), welche mit Glasfaser verbunden sind.

Die IP-Aufteilung ist bei uns folgendermaßen:

10.9.0.0/24 sind die Server

10.9.2.0/24 sind die Switches (je 2 in jeder Hauptverteilung und je 1 für jeden Computerraum)

10.9.3.0/24 sind die Netzwerkdrucker

10.9.4.0/24 sind die WLAN-APs

10.9.10.0/24 sind Spezialrechner, wie z.B. Vertretungsplan, Hausmeister, etc.

10.9.20.0/24 sind die Biliotheken-PCs

10.9.40.0/24 sind die Mobilen Einheiten (PCs, die man in die Klassenzimmer mitnehmen kann)

10.9.50.0/24 sind feste IP-Adressen von einzelnen Lehrern

10.9.60.0/24 sind die PCs im Lehrerzimmer

10.9.70.0/24 sind die Fachschaftsrechner (PCs, die fest in Bio, Chemie, Physikräumen stehen, usw)

10.9.80.0/24 sind einzelne Schülerrechner (Technik, SMV, etc.)

10.9.116.0/24 ist der Computerraum mit der Raumnummer 116

10.9.137.0/24 ist der Computerraum mit der Raumnummer 137

10.9.200.0/18 sind die dynamischen IPs, werden für externe PCs (WLAN und LAN) vom DHCP-Server vergeben

Die Verwaltungsrechner (Direktor, Sekretariat, etc.) sind nochmal extra (physikalisch getrennt) und haben:

10.0.0.0/16 als Gesamtnetz

10.0.0.0/24 als Servernetz

10.0.1.0/24 als Rechnernetz

Ist jetz viel Input ich weis, ich habe aber absichtlich das komplette Netz aufgeschrieben, damit du dich etwas daran orientieren kannst, was deine IP-Adress-Verteilung angeht.

Noch so ne Info am Rande:

Private Netze, d.h. Netze, die im WAN nicht geroutet werden kannst du frei verwenden, dürfte klar sein. Diese sind:

10.0.0.0/8 (Class A-Netz)

172.16.0.0/12 (Class-B-Netz)

192.168.0.0/16 (Class-C-Netz)

Ich hoffe, ich konnte weiterhelfen.

VG

dr-manny

Du kannst natürlich auch gleich auf ein /16 oder /8 Subnetz umsteigen, dann hast du es bei Vergrößerung des Netzes (z.B. wenn ihr IP-Telefonie einrichtet) einfacher. Aber immer gut Dokumentieren!

/8 gäbe es da nur 10.0.0.0 -- wenn du dann mal in VLANs Aufteilen willst musst du auf andere Adressbereiche ausweichen, würde ich nicht machen...

Die Laserdrucker alle in 1 VLAN, da routest du nur zwischen dem ServerVLAN und dem PrinterVLAN

Sonst druckt irgendwer seine Urlaubsfotos am Printserver vorbei und über Nacht sind 100,- Toner futsch...

Hoffentlich hast du das in deiner Schule so eingerichtet, oder keine Schule mit IT Schwerpunkt ;)

VLANs und DHCP - Dann siehst du anhand der IP gleich um was für ein Gerät es sich handelt...

Printer im Gebäude A, Client der Verwaltung etc., oder Wlan Client...

Wlan auch in ein eigenes VLAN, nur diese Netze routen auf die vom Wlan aus zugegriffen werden soll.

Public Wlan -- internet only

802.1x Firmenwlan -- interne resourcen vom VLAN1234, jedoch keine Clients, überwachungskameras etc.

@dr-manny

@flabs

Kannst du bitte eine grobe Skizze hochladen, welches Gebäude wie an den Serverraum und je Gebäude welcher Schrank wie angebunden ist? Gibt es ein zweites RZ? Trifft das zu brauchst du entsprechende Switches die z.B. mit OSPF umgehen können.

Gruß,

Dani

das mit der Segmentierung in VLANs macht nur Sinn, wenn du die Netze tatsächlich trennen willst und nicht gegenseitig in die Netze routen willst. Denn in dem Fall müsstest du die VLANs untereinander routen und dann kannst du gleich ohne VLANs arbeiten.

Wo haste den Käse gelesen? Hast du schon mal was von Broadcast-Domänen, VOIP im Unternehmensnetzerk, Sicherheitsvorkehrungen, etc.. gehört? Genau in diesen Punkten machen VLANs Sinn.Es macht z.B. keinen Sinn, PCs und Drucker in 2 verschiendene VLANs zu stecken, weil du dann wieder rüberrouten musst und das kostet Performance.

Das hängt vom Sicherheitslevel ab. Bei uns darf z.B. nur der Printserver auf das VLAN zugreifen. Somit kann keiner den Drucker als TCP/IP an einem Rechenr/Notebook einrichten. Oder es sollen verschiedene VLANs auf den Drucker zugreifen, aber die Quell-VLANs dürfen sich nicht sehen. Anwendungsfälle gibt es dazu wie Sand an Meer. Am Ende hängt des von der Leistungsfähigkeit der Firewall/Router ab.Du kannst natürlich auch gleich auf ein /16 oder /8 Subnetz

Die Zeiten von Class A-C Netze sind schon lange vorbei. Heute geht man von max. /24 pro Subnetz aus. Größere Subnetze ziehen einen evtl. Broadcast-Storm nach sich, was nicht so witzig ist.@flabs

Kannst du bitte eine grobe Skizze hochladen, welches Gebäude wie an den Serverraum und je Gebäude welcher Schrank wie angebunden ist? Gibt es ein zweites RZ? Trifft das zu brauchst du entsprechende Switches die z.B. mit OSPF umgehen können.

Gruß,

Dani

> Du kannst natürlich auch gleich auf ein /16 oder /8 Subnetz

Die Zeiten von Class A-C Netze sind schon lange vorbei. Heute geht man von max. /24 pro Subnetz aus. Größere Subnetze

ziehen einen evtl. Broadcast-Storm nach sich, was nicht so witzig ist.

Die Zeiten von Class A-C Netze sind schon lange vorbei. Heute geht man von max. /24 pro Subnetz aus. Größere Subnetze

ziehen einen evtl. Broadcast-Storm nach sich, was nicht so witzig ist.

*klugsch heis mode* im IPv4 Bereich ja - aber nicht im IPv6 Bereich!!11einself...

Und ich stimme Dani da zu, größer wie /24 macht keinerlei Sinn, eher kleiner - so groß wie nötig; so klein wie möglich. Die Aussage von dr-manny ist totaler Unfug, das Routing "Performance" kostet ist evtl. in "Riesenetzen" so, aber in normalen Netzen eher ein Zeichen von schlechter/billiger Hardware oder falscher Konfiguration, selbst wie bei uns mit rund 400 Clients an einem Standort langweilt sich der Router, trotz vollständiger Segmentierung und separaten VLAN's je Gebäude und dazu passenden Drucker-VLANs, Videoüberwachung usw. und jedes VLAN hat ein eigenes IP Segment und wir routen über OSPF.

Und VoIP im gleichen Subnetz wie reguläres LAN ist auch so eine Sache, dass muss die Hardware auch können, würde ich aber eher lassen, alleine schon der Verwaltung wegen (bei uns werden die Telefone alle automatisch via DHCP & LLDP eingestellt).

Und was Aqui bzgl. der Uplinks zwischen den Schränken geschrieben hat, bei uns sind alle Verteilerschränke via SingleMode LWL angebunden, die Kosten für Kabel usw. sind mittlerweile im akzeptablen Rahmen und man kann ohne Probleme von 1Gb GBICs auf 10Gb wechseln (soferrn der Switch das mitmacht). Wobei du bei der Anzahl der Clients und der Kabellängen auch MultiMode OM3 nehmen kannst, das ist etwas günstiger - auch die GBIC Module und du kannst später bei Bedarf auf 10Gb gehen.

Just my 2 Cent

clSchak

@clSchak

Gruß,

Dani

Und was Aqui bzgl. der Uplinks zwischen den Schränken geschrieben hat,

Hast du schon was getrunken? Würde auch den Klugschei.... erklären. :-PGruß,

Dani

Ja, so wie in dem Bild von Aqui, über VRRP erreichst eine höhere Verfügbarkeit je Routing Instanz. Du kannst aber auch für jedes VLAN ein eigenes Gerät verwenden bzw. je Verteiler einen.

Wir haben 3 Geräte zusammengeschaltet (jeweils mind. 2 Geräte im Stack) mit MRP (Brocade Protokoll) und dann alle in der VRRP "Wolke (wenn man das so nennt)" zusammengeschlossen und alle Geräte mit dem 2 Firewalls verbunden die wir haben.

Eigentlich reichen 2 Layer3 Switche, wenn du kein VRRP machen willst, dann sollten die Stacking können, damit erreichst schon einiges an Verfügbarkeit, an sich genauso aufgebaut wie das Bild von aqui nur das statt dem VRRP ein Stack gebildet wird (ist in Summer weniger Pflegeaufwand und leichter zum einrichten).

Wir haben 3 Geräte zusammengeschaltet (jeweils mind. 2 Geräte im Stack) mit MRP (Brocade Protokoll) und dann alle in der VRRP "Wolke (wenn man das so nennt)" zusammengeschlossen und alle Geräte mit dem 2 Firewalls verbunden die wir haben.

Eigentlich reichen 2 Layer3 Switche, wenn du kein VRRP machen willst, dann sollten die Stacking können, damit erreichst schon einiges an Verfügbarkeit, an sich genauso aufgebaut wie das Bild von aqui nur das statt dem VRRP ein Stack gebildet wird (ist in Summer weniger Pflegeaufwand und leichter zum einrichten).