M0n0wall - IPSec Tunnel steht aber keine Verbindung ins LAN

Tja - nachdem ich mich hier https://www.administrator.de/index.php?content=169644 habe überzeugen lassen, meinen Netgear Router gegen eine m0n0wall auszutauschen, habe ich jetzt Schwierigkeiten, die zuvor funktionierende VPN-Verbindung auch auf der m0n0wall zum Laufen zu bringen. Vielleicht kann mir ja jemand hier auf die Sprünge helfen.

Die m0n0wall sitzt hinter einem Speedport Modem.

Die m0n0wall hat die IP 192.168.2.100

Das Lan liegt im Netz 192.168.2.0/24

Die m0n0wall fungiert als DHCP-Server und vergibt IPs im Bereich 192.168.2.11 - 192.168.2.99.

Einige IPs im Bereich von 192.168.2.1 bis 192.168.2.9 sind anhand der Mac-Adressen fest vergeben (z.B. Modem 192.168.2.1, WLAN Access Point 192.168.2.2, NAS 192.168.2.3, PC 192.168.2.4).

Innerhalb des LANs funktioniert alles wie es soll.

Wenn ich jetzt versuche, eine VPN-Verbindung aufzubauen, klappt das nicht.

Der Rechner, von dem ich via VPN zum LAN hinter der m0n0wall eine Verbindung aufbauen möchte, ist via UMTS (Vodafone) online (hat also keine feste IP)

Die VPN-Verbindung habe ich wie im m0n0wall-Handbuch beschrieben aufgesetzt.

Als VPN Client nutze ich Shrew Soft. Bei der Konfiguration des Clients habe ich mich an die Anleitung auf der Seite von Shrew Soft orientiert; die Konfiguration sieht im Detail wie folgt aus:

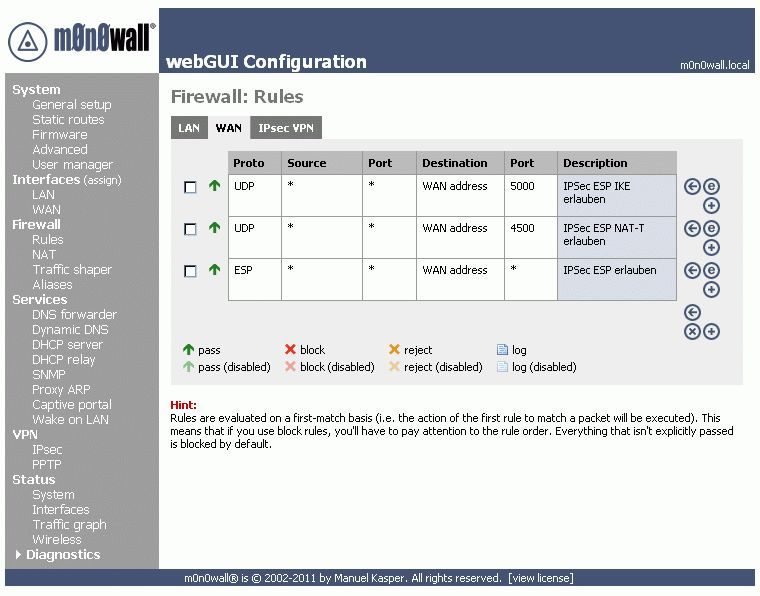

Die Firewall-Einstellungen der m0n0wall sehen wie in einem hier beschriebenen Tutorial aus:

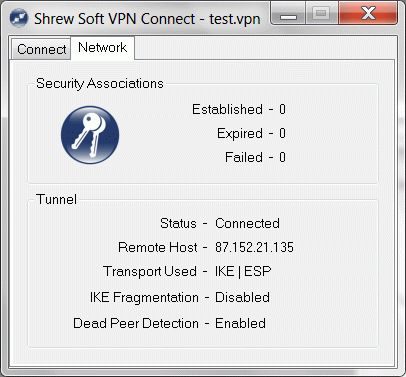

Wenn ich mich über den Shrew Soft Client verbinde, wird der Tunnel aufgebaut:

Jedoch kann ich mich mit dem LAN nicht verbinden bzw. keine Adresse dort anpingen.

Das m0n0wall Log zeit mir ebenfalls, daß der Tunnel steht:

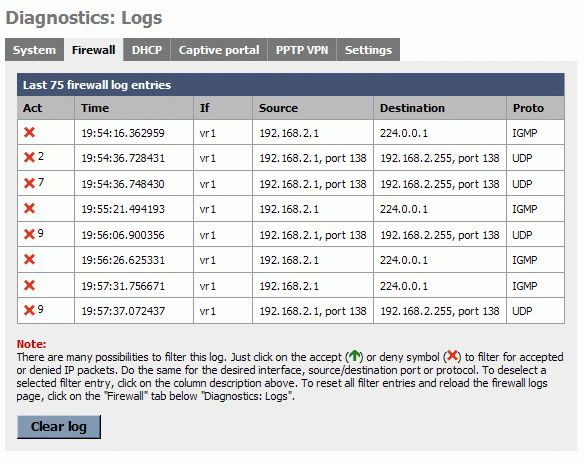

Das m0n0wall Firewall-Log zeigt mir zwar blockierte Verbindungen, die möglicherweise von Breitband Broadcasts meines Speedport Modems stammen, die ich aber nicht in Zusammenhang mit meinem VPN Tunnel bringen kann.

Langer Rede kurzer Sinn - als Netzwerk-Laie bin ich (wieder mal) mit meinem Latein (und meinen Nerven) am Ende und ich hoffe inständig, daß mir jemand auf die Sprünge helfen kann.

Ganz herzlichen Dank im voraus!

Jürgen

Die m0n0wall hat die IP 192.168.2.100

Das Lan liegt im Netz 192.168.2.0/24

Die m0n0wall fungiert als DHCP-Server und vergibt IPs im Bereich 192.168.2.11 - 192.168.2.99.

Einige IPs im Bereich von 192.168.2.1 bis 192.168.2.9 sind anhand der Mac-Adressen fest vergeben (z.B. Modem 192.168.2.1, WLAN Access Point 192.168.2.2, NAS 192.168.2.3, PC 192.168.2.4).

Innerhalb des LANs funktioniert alles wie es soll.

Wenn ich jetzt versuche, eine VPN-Verbindung aufzubauen, klappt das nicht.

Der Rechner, von dem ich via VPN zum LAN hinter der m0n0wall eine Verbindung aufbauen möchte, ist via UMTS (Vodafone) online (hat also keine feste IP)

Die VPN-Verbindung habe ich wie im m0n0wall-Handbuch beschrieben aufgesetzt.

Als VPN Client nutze ich Shrew Soft. Bei der Konfiguration des Clients habe ich mich an die Anleitung auf der Seite von Shrew Soft orientiert; die Konfiguration sieht im Detail wie folgt aus:

n:network-ike-port:500

n:network-natt-port:4500

n:network-natt-rate:30

n:network-frag-size:540

n:network-dpd-enable:1

n:client-banner-enable:0

n:network-notify-enable:1

n:client-wins-used:0

n:client-wins-auto:0

n:client-dns-used:0

n:client-dns-auto:0

n:client-splitdns-used:0

n:client-splitdns-auto:0

n:phase1-dhgroup:2

n:phase1-life-secs:54600

n:phase1-life-kbytes:0

n:phase2-life-secs:28800

n:phase2-life-kbytes:0

n:policy-list-auto:0

n:client-addr-auto:0

n:version:2

n:network-mtu-size:1380

n:policy-nailed:0

s:client-saved-username:

n:vendor-chkpt-enable:0

s:network-host:*****.********.***

s:client-auto-mode:pull

s:client-iface:virtual

s:client-ip-addr:192.168.2.9

s:client-ip-mask:255.255.255.0

s:network-natt-mode:enable

s:network-frag-mode:disable

s:auth-method:mutual-psk

s:ident-client-type:fqdn

s:ident-server-type:address

s:ident-client-data:*****.*******.***

b:auth-mutual-psk: *************

s:phase1-exchange:aggressive

s:phase1-cipher:3des

s:phase1-hash:sha1

s:phase2-transform:esp-3des

s:phase2-hmac:sha1

s:ipcomp-transform:disabled

n:phase2-pfsgroup:2

s:policy-level:auto

s:policy-list-include:192.168.2.0 / 255.255.255.0Die Firewall-Einstellungen der m0n0wall sehen wie in einem hier beschriebenen Tutorial aus:

Wenn ich mich über den Shrew Soft Client verbinde, wird der Tunnel aufgebaut:

Jedoch kann ich mich mit dem LAN nicht verbinden bzw. keine Adresse dort anpingen.

Das m0n0wall Log zeit mir ebenfalls, daß der Tunnel steht:

Jul 24 19:54:31 racoon: INFO: respond new phase 1 negotiation: 87.152.21.135[500]<=>80.226.24.4[163]

Jul 24 19:54:31 racoon: INFO: begin Aggressive mode.

Jul 24 19:54:31 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-00

Jul 24 19:54:31 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-01

Jul 24 19:54:31 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

Jul 24 19:54:31 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-03

Jul 24 19:54:31 racoon: INFO: received Vendor ID: RFC 3947

Jul 24 19:54:31 racoon: INFO: received Vendor ID: DPD

Jul 24 19:54:31 racoon: INFO: received Vendor ID: CISCO-UNITY

Jul 24 19:54:31 racoon: NOTIFY: the packet is retransmitted by 80.226.24.4[163] (1).

Jul 24 19:54:31 racoon: INFO: ISAKMP-SA established 87.152.21.135[500]-80.226.24.4[163] spi:75abff3a6aaaa2ff:f522593af14db6afDas m0n0wall Firewall-Log zeigt mir zwar blockierte Verbindungen, die möglicherweise von Breitband Broadcasts meines Speedport Modems stammen, die ich aber nicht in Zusammenhang mit meinem VPN Tunnel bringen kann.

Langer Rede kurzer Sinn - als Netzwerk-Laie bin ich (wieder mal) mit meinem Latein (und meinen Nerven) am Ende und ich hoffe inständig, daß mir jemand auf die Sprünge helfen kann.

Ganz herzlichen Dank im voraus!

Jürgen

Please also mark the comments that contributed to the solution of the article

Content-Key: 170328

Url: https://administrator.de/contentid/170328

Printed on: April 19, 2024 at 16:04 o'clock

13 Comments

Latest comment

Das ist mit an Sicherheit grenzender Wahrscheinlichkeit eine fehlenden Firewall Regel ! Hast du die Tips dazu in diesem Tutorial beachtet:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Du musst explizit den Tunneltraffic erlauben.

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Du musst explizit den Tunneltraffic erlauben.

NAT Traversal ist klar weil du den doofen Speedport als Router laufen lässt. Dadurch hast du schon vor der Monowall einen NAT Router über den die VPN Verbindung so normalerweise nicht rüberkommt ohne NAT Traversal.

Diese konstellation ist auch nicht besonders intelligent und da hast du nicht wirklich nachgedacht oder aus Unwissenheit schlicht so gelassen.

Sinnvoller wäre es gewesen den Speedport in seinem Setup in den Nur Modem Modus zu schalten.

Das heisst dort PPPoE Passthrough.

Damit musst du die PPPoE Zugangsdaten dann auf der Monowall konfigurieren und hast die öffentliche IP an der Monowall. Für VPN Szenarien erheblich besser und einfacher zu managen. Zumal entfällt dann die NAT Problematik ebenfalls.

Solltest du mal drüber nachdenekn das so entsprechend zu ändern.... !

Diese konstellation ist auch nicht besonders intelligent und da hast du nicht wirklich nachgedacht oder aus Unwissenheit schlicht so gelassen.

Sinnvoller wäre es gewesen den Speedport in seinem Setup in den Nur Modem Modus zu schalten.

Das heisst dort PPPoE Passthrough.

Damit musst du die PPPoE Zugangsdaten dann auf der Monowall konfigurieren und hast die öffentliche IP an der Monowall. Für VPN Szenarien erheblich besser und einfacher zu managen. Zumal entfällt dann die NAT Problematik ebenfalls.

Solltest du mal drüber nachdenekn das so entsprechend zu ändern.... !

Laut seines Posts weiter oben ist das nicht der Fall. Er sagt, er lässt den Speedport nur im Modem-Modus mit PPPoE laufen... Das Problem ist, dass im Vodafone-Netz meistens private Adressen verteilt werden. Das heißt, selbst wenn sich die m0n0wall selbst einwählt, so bekommt sie doch keine öffentliche IP...