Masquerading umgehen

Ich habe folgendes Problem:

Möchte einen Cs Server laufen lassen der momentan hinter einem Dlink DI 624+ steht. Da der Router durch sein Masquerading mir alles versaut und alles forwarden und triggern dem logischerweise keine abhilfe schafft will ichs anders probieren.

Meine Vorstellung dabei ist das der CS server vor dem ROuter steht, die Internetverbindung aufbaut und der Router diese so animmt. Ansich ja kein Problem allerdings will ich gleichzeitig das die PCS die hinterm router sind die Firewall und das Masquerading weiter benutzen.

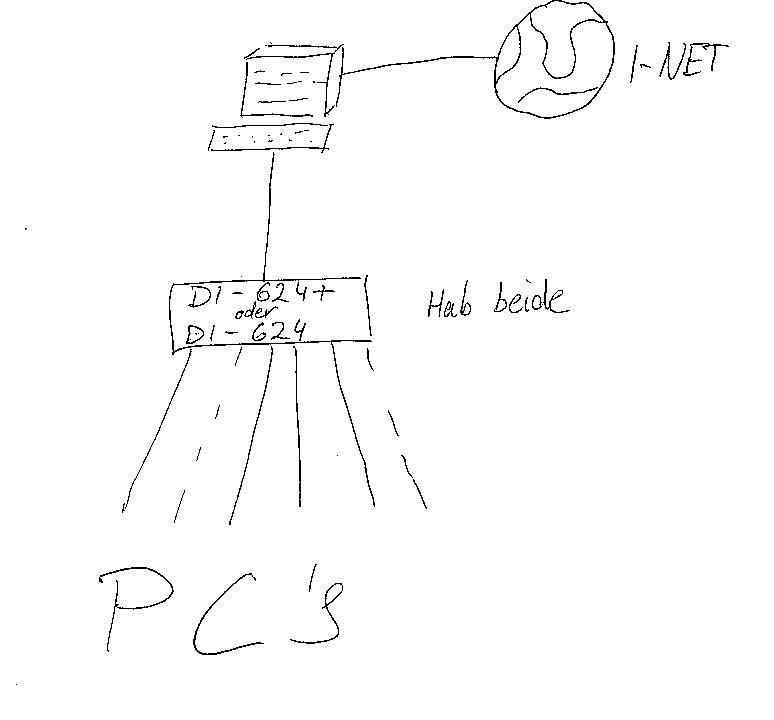

Hab dazu mal eine kleine skizze angehangen.

Der DI-624 hat VPN kann mir das eventuell mit dem cs server helfen? hätte auch kein problem damit wenn der cs server hinter nem Router steht, nur muss der port stimmen und für "fremde" erreichbar sein.

alternativ sollten wir zu keiner Lösung kommen, kennt jemand nen Router der kein masqeurading benutzt?

Möchte einen Cs Server laufen lassen der momentan hinter einem Dlink DI 624+ steht. Da der Router durch sein Masquerading mir alles versaut und alles forwarden und triggern dem logischerweise keine abhilfe schafft will ichs anders probieren.

Meine Vorstellung dabei ist das der CS server vor dem ROuter steht, die Internetverbindung aufbaut und der Router diese so animmt. Ansich ja kein Problem allerdings will ich gleichzeitig das die PCS die hinterm router sind die Firewall und das Masquerading weiter benutzen.

Hab dazu mal eine kleine skizze angehangen.

Der DI-624 hat VPN kann mir das eventuell mit dem cs server helfen? hätte auch kein problem damit wenn der cs server hinter nem Router steht, nur muss der port stimmen und für "fremde" erreichbar sein.

alternativ sollten wir zu keiner Lösung kommen, kennt jemand nen Router der kein masqeurading benutzt?

Please also mark the comments that contributed to the solution of the article

Content-Key: 43271

Url: https://administrator.de/contentid/43271

Printed on: April 23, 2024 at 19:04 o'clock

4 Comments

Latest comment

Hi,

häng deinen Server einfach in die DMZ des Routers:

http://firewalling.com/dlink/di-624-DMZ.htm

HTH,

Ex

häng deinen Server einfach in die DMZ des Routers:

http://firewalling.com/dlink/di-624-DMZ.htm

HTH,

Ex