Mehrere IPSec Tunnel

Hallo Leute

Der Titel ist etwas oberflächlich gehalten, aber ich versuche meine Frage im Folgenden zu erläutern.

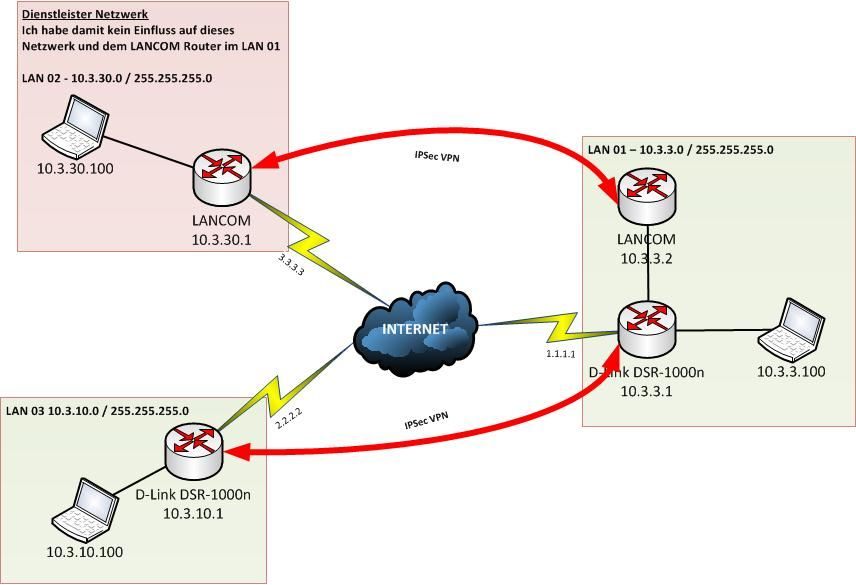

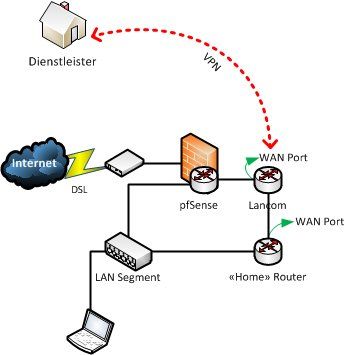

Im Folgenden Bild sind drei Netzwerke zu sehen. Im LAN 01 liegen zwei Router über denen mit IPSec im Transportmodus zwei gesicherte Verbindungen aufgebaut werden (Site-to-Site). Eine zu LAN 02 und eine zu LAN 03.

Dabei handelt es sich bei LAN 03 um einen unserer Standorte und bei LAN 02 um einen Dienstleister der einen Router bereitstellt welcher bereits vorkonfiguriert ist. Das Problem dass ich dabei habe ist, ich kann im LAN 01 nicht beide IPSec Tunnel in einem Router terminieren da der vom Dienstleister zugesendete Router dafür zwingend verwendet werden muss. Aber ich möchte auch zu dem anderen Standort eine IPSec Verbindung haben.

Beim Router vom Dienstleister handelt es sich um ein LANCOM und beim zweiten (für unsere Standorte) einen D-Link dsr-1000n.

Der LANCOM kann nicht ausgewechselt werden, der D-Link hingegen schon. Vorschläge sind willkommen.

Meine Frage die sich stellt ist die, wenn sich beispielsweise der Router vom LAN 02 eine Verbindung (per VPN) zu LAN 01 aufbauen möchte, woher weiss der Router bei LAN 01 das diese angeforderte IPSec Verbindung für den anderen Router im Netzwerk bestimmt ist? Wenn ich die Portweiterleitung auf den umstelle, kann dann die Verbindung mit LAN 03 noch funktionieren?

Ich habe zwar den Artikel (IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen) von spacyfreak durchgelesen, aber diese Frage blieb offen. IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Ich bin für jede Hilfe sehr dankbar!

Der Titel ist etwas oberflächlich gehalten, aber ich versuche meine Frage im Folgenden zu erläutern.

Im Folgenden Bild sind drei Netzwerke zu sehen. Im LAN 01 liegen zwei Router über denen mit IPSec im Transportmodus zwei gesicherte Verbindungen aufgebaut werden (Site-to-Site). Eine zu LAN 02 und eine zu LAN 03.

Dabei handelt es sich bei LAN 03 um einen unserer Standorte und bei LAN 02 um einen Dienstleister der einen Router bereitstellt welcher bereits vorkonfiguriert ist. Das Problem dass ich dabei habe ist, ich kann im LAN 01 nicht beide IPSec Tunnel in einem Router terminieren da der vom Dienstleister zugesendete Router dafür zwingend verwendet werden muss. Aber ich möchte auch zu dem anderen Standort eine IPSec Verbindung haben.

Beim Router vom Dienstleister handelt es sich um ein LANCOM und beim zweiten (für unsere Standorte) einen D-Link dsr-1000n.

Der LANCOM kann nicht ausgewechselt werden, der D-Link hingegen schon. Vorschläge sind willkommen.

Meine Frage die sich stellt ist die, wenn sich beispielsweise der Router vom LAN 02 eine Verbindung (per VPN) zu LAN 01 aufbauen möchte, woher weiss der Router bei LAN 01 das diese angeforderte IPSec Verbindung für den anderen Router im Netzwerk bestimmt ist? Wenn ich die Portweiterleitung auf den umstelle, kann dann die Verbindung mit LAN 03 noch funktionieren?

Ich habe zwar den Artikel (IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen) von spacyfreak durchgelesen, aber diese Frage blieb offen. IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Ich bin für jede Hilfe sehr dankbar!

Please also mark the comments that contributed to the solution of the article

Content-Key: 193003

Url: https://administrator.de/contentid/193003

Printed on: April 19, 2024 at 05:04 o'clock

24 Comments

Latest comment

Sers,

du kannst im DLink so routen dass Traffic für das Netz 10.3.10.0 an die IP 10.3.3.1 routet (der ja dann weiter nach 10.3.30.0 routet). Musst einfach nur ne Transportregel aufstellen, logischerweise geltend für beide Richtungen.

Das ganze kannst du über "Rules" und "Routing" auf dem DLink realisieren. Über den Teil Routing kannst du z.B. ganz klar definieren wie welche Netze zu erreichen sind.

Das Handbuch ist hier dein bester Freund.

Eventuell müssen, falls Zugriff des Dienstleisters auf eure anderen Standorte von euch gewünscht ist, auch noch die Router 10.3.10.1 und 10.3.3.1 angepasst werden.

Grüße,

Philip

du kannst im DLink so routen dass Traffic für das Netz 10.3.10.0 an die IP 10.3.3.1 routet (der ja dann weiter nach 10.3.30.0 routet). Musst einfach nur ne Transportregel aufstellen, logischerweise geltend für beide Richtungen.

Das ganze kannst du über "Rules" und "Routing" auf dem DLink realisieren. Über den Teil Routing kannst du z.B. ganz klar definieren wie welche Netze zu erreichen sind.

Das Handbuch ist hier dein bester Freund.

Eventuell müssen, falls Zugriff des Dienstleisters auf eure anderen Standorte von euch gewünscht ist, auch noch die Router 10.3.10.1 und 10.3.3.1 angepasst werden.

Grüße,

Philip

Sofern die Tunnel aus Internetsicht alle auf derselben IP-Adresse landen, hast Du ein Problem, weil Du Ports nicht so einfach weiterleiten kannst, ohne den anderen Tunnel zu stören.

Sofern Du auf den LANCOm Zugriff hast, könntest Du natürlich beide Tunnel im LANcom enden lassen.

Andere Möglichkeit wäre, durch passende regeln auf einem Router im LAN 1 IPSEC-Pakete vom dienstleister, der hoffentlich eine feste IP-Adresse hat, direkt zum LANcom per source-based-routing zum LANCOM durchzurouten. Könnte z.B. durch iptables auf eienr linux-Kiste gemacht werden.

lks

Sofern Du auf den LANCOm Zugriff hast, könntest Du natürlich beide Tunnel im LANcom enden lassen.

Andere Möglichkeit wäre, durch passende regeln auf einem Router im LAN 1 IPSEC-Pakete vom dienstleister, der hoffentlich eine feste IP-Adresse hat, direkt zum LANcom per source-based-routing zum LANCOM durchzurouten. Könnte z.B. durch iptables auf eienr linux-Kiste gemacht werden.

lks

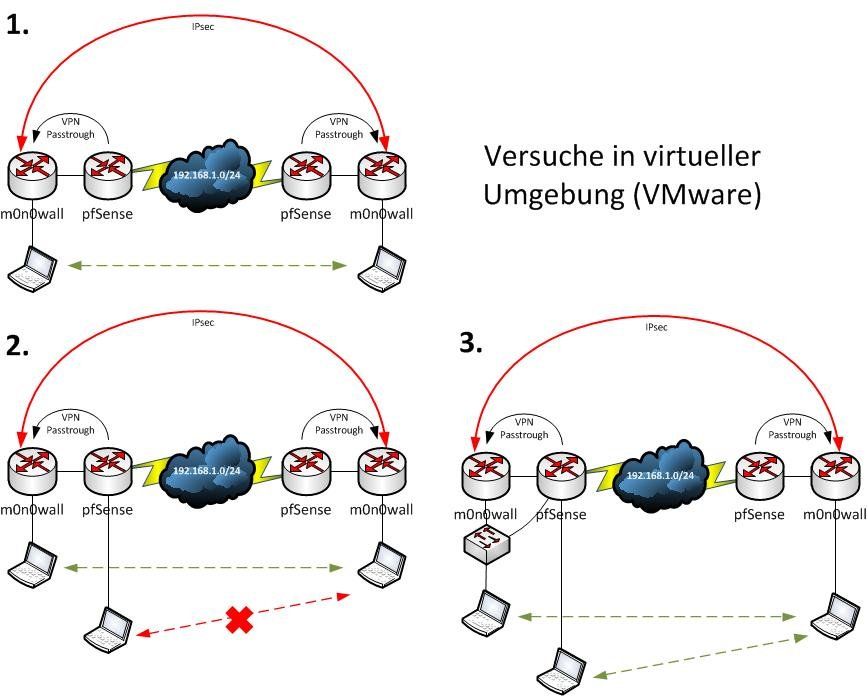

...Da im LAN 01 zwei verschiedene Router sind die IPSec Verbindungen terminieren...

Das funktioniert logischerweise nicht wenn die Router kaskadiert sind oder wenn der erste Router auch eine IPsec Verbindung Terminieren muss und zudem noch NAT ins interne Netz macht !

Man müsste dann mit Port Forwarding arbeiten was aber fehlschlägt wenn der Eingangsrouter schon IPsec macht.

Eine Kaskadierung kannst du also vergessen die ist technisch unmöglich.

Anders ist die Sache wenn die beiden Router mit unterschiedlichen öffentlichen IPs am Internet hängen also quasi parallel. Dann ist das machbar ebenso wie mit einem Dial Port WAN Router, denn der hat ja 2 IP Adressen mit denen er angesprochen werden kann.

Nur in so einem Design ist das möglich.

Andere Option ist mit OpenVPN zu arbeiten:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Da kannst du die Ports des SSL Links selber bestimmen und entsprechend forwarden.

Das funktioniert logischerweise nicht wenn die Router kaskadiert sind oder wenn der erste Router auch eine IPsec Verbindung Terminieren muss und zudem noch NAT ins interne Netz macht !

Man müsste dann mit Port Forwarding arbeiten was aber fehlschlägt wenn der Eingangsrouter schon IPsec macht.

Eine Kaskadierung kannst du also vergessen die ist technisch unmöglich.

Anders ist die Sache wenn die beiden Router mit unterschiedlichen öffentlichen IPs am Internet hängen also quasi parallel. Dann ist das machbar ebenso wie mit einem Dial Port WAN Router, denn der hat ja 2 IP Adressen mit denen er angesprochen werden kann.

Nur in so einem Design ist das möglich.

Andere Option ist mit OpenVPN zu arbeiten:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Da kannst du die Ports des SSL Links selber bestimmen und entsprechend forwarden.

Oder durch entsprechendes Routing/NAT nach Source-IP (= tricksen z.B. mit iptables & Co.)

Ist aber etwas knifflig, das ganze Sauber zu implementieren.

lks

Du musst ja immer einen Tunnelendpunkt definieren für jeden Tunnel. Das ist eine Ziel IP Adresse...logisch. Das ist immer so egal welches Tunnelprotokoll du verwendest.

Das Problem ist dann wieder bei einer Router Kaskade das du für den Router hinter dem NAT Router Port Forwarding eingeben musst. Bei der HTTPS Encapsulierung ist das dann TCP 443. Das würde ggf. klappen. Nachteil ist dann in deinem Design das du mit unterschiedlichen Tunnelprotokollen fährst was deine gesamte VPN Vernetzung unnötig verkompliziert und schwerer macht zum Troubleshooten.

Zudem ist diese Encapsulation recht selten (vermutlich proprietär) mal abgesehen von dem erheblich größeren Protokoll Overhead und dem kleineren Anteil von Nutzdaten im Paket.

Ggf. wäre damit aber eine Lösung möglich. Ist die Frage ob du dir diese Frickelei antun willst ?!

D-Link ist nun aber nicht gerade bekannt für gute VPN Produkte also überlege dir das gut. Das ist Billighardware vom untersten Ende für die die beim Blödmarkt nix ausgeben wollen.

Ein verlässliches Firmennetz damit zu betreiben ist eigentlich außerhalb jeglicher Diskussion.

Das Problem ist dann wieder bei einer Router Kaskade das du für den Router hinter dem NAT Router Port Forwarding eingeben musst. Bei der HTTPS Encapsulierung ist das dann TCP 443. Das würde ggf. klappen. Nachteil ist dann in deinem Design das du mit unterschiedlichen Tunnelprotokollen fährst was deine gesamte VPN Vernetzung unnötig verkompliziert und schwerer macht zum Troubleshooten.

Zudem ist diese Encapsulation recht selten (vermutlich proprietär) mal abgesehen von dem erheblich größeren Protokoll Overhead und dem kleineren Anteil von Nutzdaten im Paket.

Ggf. wäre damit aber eine Lösung möglich. Ist die Frage ob du dir diese Frickelei antun willst ?!

D-Link ist nun aber nicht gerade bekannt für gute VPN Produkte also überlege dir das gut. Das ist Billighardware vom untersten Ende für die die beim Blödmarkt nix ausgeben wollen.

Ein verlässliches Firmennetz damit zu betreiben ist eigentlich außerhalb jeglicher Diskussion.

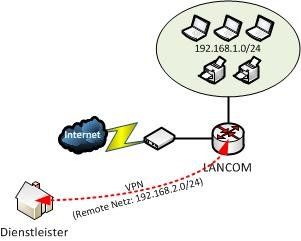

Mmmhhh...die Frage ist was du genau machen willst. Vermutlich ein Denkfehler, denn so ein Szenario der doppelten Anbindung ist eigentlich Unsinn, es sei denn du willst sowohl mit OVPN aus der pfSense und dem IPsec VPN über den Lancom auf ein und dasselbe lokale LAN Segment zugreifen...?

Durch das ganze Hin und Her ist dein Ziel hier etwas unklar geworden....

Durch das ganze Hin und Her ist dein Ziel hier etwas unklar geworden....

Nein nicht unbedingt, du könntest das lokale Segment am Lancom mit deinem neuen lokalen LAN per Router verbinden.

Was unklar ist: Es geht doch darum das Clients oder Geräte im lokalen LAN des Lancoms andere im VPN erreichen können ?

Da du die Lancom Einstellungen nicht ändern kannst musst du doch mit diesen lokalen IPs leben. Du kannst doch jetzt so oder so das lokale LAN Segment am Lancom nicht einfach totlegen oder anderswo hinrouten deshalb ?! Dann funktioniert das VPN nicht mehr, denn das ist immer abhängig von der IP im lokalen LAN.

Irgendwie ist das unklar was du vorhast...sorry.

Was unklar ist: Es geht doch darum das Clients oder Geräte im lokalen LAN des Lancoms andere im VPN erreichen können ?

Da du die Lancom Einstellungen nicht ändern kannst musst du doch mit diesen lokalen IPs leben. Du kannst doch jetzt so oder so das lokale LAN Segment am Lancom nicht einfach totlegen oder anderswo hinrouten deshalb ?! Dann funktioniert das VPN nicht mehr, denn das ist immer abhängig von der IP im lokalen LAN.

Irgendwie ist das unklar was du vorhast...sorry.

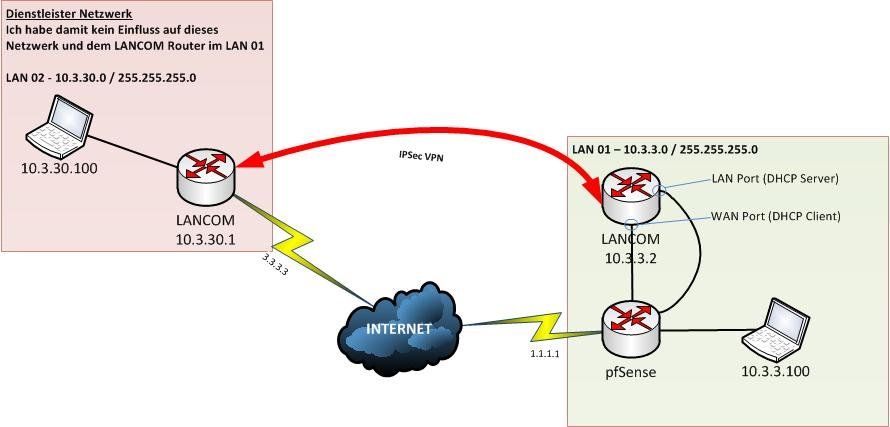

OK, das macht die Sache klar.

Eine Lösung ist dann aber recht einfach:

Die Lancom Konfiguration musst du ja so belassen wie sie ist (vermutlich), denn die hat ja der Dienstleister konfiguriert und wird er ja vermutlich nicht anfassen.

Du musst also etwas tricksen und an der pfSense ein Segment nehmen wo du den WAN Anschluss des Lancom anbindest, was du ja schon gemacht hast.

Alle Endgeräte am Lancom LAN Segment nimmst du weg und setzt sie in ein neues lokales LAN mit anderer IP als die .1.0.

Damit können diese nun unabhängig vom Dienstleister ins Internet und auch eigene VPNs über die pfSense bedienen.

Um nun aber ins remote .2.0er Netz zu kommen musst du das Lancom LAN Interface irgendwie an dein neues lokales LAN ankorken.

Am einfachsten geht das mit einem kleinen NAT Router. Du könntest jeden Breitband Router aus dem Baumarkt nehmen besser ist aber etwas "zuverlässiges" wie ein Mikrotik 750 z.B. Mikrotik RB750 - Quick Review (Varia Store usw.)

Damit verbindest du das LAN Interface des lancom mit dem neuen lokalen LAN deiner Endgeräte und trägst auf der pfSense eine statische Route ein, das sie alle Pakete mit Ziel .2.0er Netzwerk via Mikrotik routet, die dann via Lancom VPN auf die remote Seite gehen.

Alles andere geht dann direkt via pfSense unabhängig vom Lancom raus !

Eine Lösung ist dann aber recht einfach:

Die Lancom Konfiguration musst du ja so belassen wie sie ist (vermutlich), denn die hat ja der Dienstleister konfiguriert und wird er ja vermutlich nicht anfassen.

Du musst also etwas tricksen und an der pfSense ein Segment nehmen wo du den WAN Anschluss des Lancom anbindest, was du ja schon gemacht hast.

Alle Endgeräte am Lancom LAN Segment nimmst du weg und setzt sie in ein neues lokales LAN mit anderer IP als die .1.0.

Damit können diese nun unabhängig vom Dienstleister ins Internet und auch eigene VPNs über die pfSense bedienen.

Um nun aber ins remote .2.0er Netz zu kommen musst du das Lancom LAN Interface irgendwie an dein neues lokales LAN ankorken.

Am einfachsten geht das mit einem kleinen NAT Router. Du könntest jeden Breitband Router aus dem Baumarkt nehmen besser ist aber etwas "zuverlässiges" wie ein Mikrotik 750 z.B. Mikrotik RB750 - Quick Review (Varia Store usw.)

Damit verbindest du das LAN Interface des lancom mit dem neuen lokalen LAN deiner Endgeräte und trägst auf der pfSense eine statische Route ein, das sie alle Pakete mit Ziel .2.0er Netzwerk via Mikrotik routet, die dann via Lancom VPN auf die remote Seite gehen.

Alles andere geht dann direkt via pfSense unabhängig vom Lancom raus !

Ja, das würde natürlich auch gehen aber der Switch müsste dann ein L3 Switch sein, der auch routen kann, denn du musst ja ein IP Routing zwischen dem neuen lokalen Netz und dem Lancom LAN machen.

Wenn das der Fall ist klappt diese Option natürlich auch, keine Frage. Der Mikrotik Router ist aber erheblich preiswerter....

Wenn das der Fall ist klappt diese Option natürlich auch, keine Frage. Der Mikrotik Router ist aber erheblich preiswerter....

Ja das ginge auch, allerdings benötigst du für das lokale LAN am Lancom ja ein eigenes LAN, es sei denn du kannst die LAN IP Adresse am Lancom selber neu konfigurieren oder wenn nicht...lebst im neuen lokalen LAN mit der Lancom IP Adressierung, dann macht es natürlich Sinn die auch direkt in dein neues lokales LAN zu setzen...keine Frage.

Das ist dann in der Tat das einfachste, das du dein neues lokales LAN identisch in der IP Adressierung wie das Lancom Interface konfigurierst und den Lancomm dann mit ins neue lokale LAN hängst.

Alle Endgeräte bekommen dann die pfSense als Default Gateway und auf der pfSense trägst du eine statische Route ein das aller Traffic für das remote .2.0er Netz über die Lancom IP geroutet wird und fertig ist der Lack.

Sorry für die Verwirrung, aber ich dachte erst du wolltest dein neues lokales LAN in einem anderen IP Netz betreiben.

Das hätte dann den Klimmzug mit dem weiteren Interface zur Folge gehabt.

Wenn du also mit der Lancom IP leben kannst im neuen lokalen LAN ist das am einfachsten und schnellsten so umzusetzen...keine Frage !

Das ist dann in der Tat das einfachste, das du dein neues lokales LAN identisch in der IP Adressierung wie das Lancom Interface konfigurierst und den Lancomm dann mit ins neue lokale LAN hängst.

Alle Endgeräte bekommen dann die pfSense als Default Gateway und auf der pfSense trägst du eine statische Route ein das aller Traffic für das remote .2.0er Netz über die Lancom IP geroutet wird und fertig ist der Lack.

Sorry für die Verwirrung, aber ich dachte erst du wolltest dein neues lokales LAN in einem anderen IP Netz betreiben.

Das hätte dann den Klimmzug mit dem weiteren Interface zur Folge gehabt.

Wenn du also mit der Lancom IP leben kannst im neuen lokalen LAN ist das am einfachsten und schnellsten so umzusetzen...keine Frage !