Mikrotik RB750 - 2 Subnetze an einem Port möglich?

Hallo zusammen,

ich habe folgende Netzwerk-Situation:

An einem Mikrotik RB750 hängt an Ether1 der Internetzugang.

An Ether2 hängt das LAN von Gebäude A.

Von Ether3 (gleiches Subnetz wie Ether 2 -> Ether2 ist Master-Port) geht ein Kabel zu Gebäude B.

Am Ende des Kabels in Gebäude B hängt ein Switch, an welchem sowohl weitere LAN-Clients wie an Ether2 hängen, sowie ein Gäste-WLAN-AP.

Das Gäste-WLAN soll natürlich getrennt sein, und ein eigenes Subnetz haben, weil die IPs sonst nicht reichen.

Ist VLAN dabei der richtige Gedanke, oder wie ist der Ansatz?

Der WLAN-AP ist ein Draytek AP800, welcher jedenfalls VLAN-Tagging kann, falls das erforderlich sein sollte.

Bitte um eure Vorschläge, wie man beide Netze sicher trennen, aber dennoch über ein LAN-Kabel an den Router konnektieren kann.

Vielen Dank vorab!

Gruß,

Colt

ich habe folgende Netzwerk-Situation:

An einem Mikrotik RB750 hängt an Ether1 der Internetzugang.

An Ether2 hängt das LAN von Gebäude A.

Von Ether3 (gleiches Subnetz wie Ether 2 -> Ether2 ist Master-Port) geht ein Kabel zu Gebäude B.

Am Ende des Kabels in Gebäude B hängt ein Switch, an welchem sowohl weitere LAN-Clients wie an Ether2 hängen, sowie ein Gäste-WLAN-AP.

Das Gäste-WLAN soll natürlich getrennt sein, und ein eigenes Subnetz haben, weil die IPs sonst nicht reichen.

Ist VLAN dabei der richtige Gedanke, oder wie ist der Ansatz?

Der WLAN-AP ist ein Draytek AP800, welcher jedenfalls VLAN-Tagging kann, falls das erforderlich sein sollte.

Bitte um eure Vorschläge, wie man beide Netze sicher trennen, aber dennoch über ein LAN-Kabel an den Router konnektieren kann.

Vielen Dank vorab!

Gruß,

Colt

Please also mark the comments that contributed to the solution of the article

Content-Key: 327714

Url: https://administrator.de/contentid/327714

Printed on: May 9, 2024 at 02:05 o'clock

6 Comments

Latest comment

Hi,

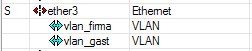

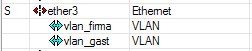

ja VLAN ist hier das klassische Szenario. Du trennst zu aller erst ether3 vom Master-Port ab (Master: none). Dann legst du zwei VLAN-Interfaces an (eins für's LAN und eins für Gäste). Member-Interface beiderVLANs ist dabei ether3.

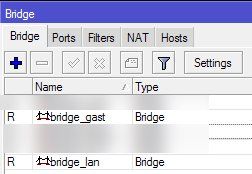

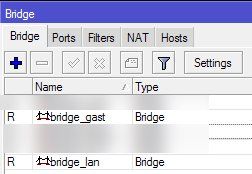

Nun legst du zwei Bridges an, eine Bridge fürs LAN und eine für Gäste.

Dann fügst du in die LAN_Bridge die Interfaces ether2 und das VLAN fürs LAN als Memberports hinzu, für die Gäste machst du das gleich nur das du zur Gäste_Bridge nur das Gäste-VLAN hinzufügst.

Jetzt musst du im anderen Gebäude sicherstellen das der Traffic von LAN und Gäste-VLAN getaggt über einen Trunk eines Switches/Routers auf das LAN-Kabel zum Mikrotik übergeben wird.

Den erlaubten Zugriff des Gäste-LANs regelst du dann via Firewall des Mikrotik.

Gruß mik

ja VLAN ist hier das klassische Szenario. Du trennst zu aller erst ether3 vom Master-Port ab (Master: none). Dann legst du zwei VLAN-Interfaces an (eins für's LAN und eins für Gäste). Member-Interface beiderVLANs ist dabei ether3.

Nun legst du zwei Bridges an, eine Bridge fürs LAN und eine für Gäste.

Dann fügst du in die LAN_Bridge die Interfaces ether2 und das VLAN fürs LAN als Memberports hinzu, für die Gäste machst du das gleich nur das du zur Gäste_Bridge nur das Gäste-VLAN hinzufügst.

Jetzt musst du im anderen Gebäude sicherstellen das der Traffic von LAN und Gäste-VLAN getaggt über einen Trunk eines Switches/Routers auf das LAN-Kabel zum Mikrotik übergeben wird.

Den erlaubten Zugriff des Gäste-LANs regelst du dann via Firewall des Mikrotik.

Gruß mik

Zitat von @coltseavers:

Als Switch in Gebäude B reicht dann schon sowas hier?

http://www.tp-link.de/products/details/TL-SG105E.html#specifications

Sollte reichen obwohl ich solche China-Böller verabscheue... Da würde ich mit lieber gleich einen vernünftigen 24er Mikrotik-Switch mit SwitchOS fürn hunni hinstellen, alle mal besser da du hier sowieso schon Mikrotik-Hardware nutzt!Als Switch in Gebäude B reicht dann schon sowas hier?

http://www.tp-link.de/products/details/TL-SG105E.html#specifications

z.B.

https://routerboard.com/CSS326-24G-2SplusRM

Wäre dann MTU-VLAN die richtige Konfiguration im Switch?

(Port 1 = Uplink und VLAN1 und VLAN2, Port 2=VLAN1, Port 3=VLAN2, wobei die VLANs laut Bedienungsanleitung des Switches getrennt bleiben)

Das Switch-Interface dieses Böllers kenne ich nicht.(Port 1 = Uplink und VLAN1 und VLAN2, Port 2=VLAN1, Port 3=VLAN2, wobei die VLANs laut Bedienungsanleitung des Switches getrennt bleiben)

Wie oben geschrieben auf einem Port müssen deine beiden VLANs getaggt übertragen werden. Überall dort wo du Clients dran pappst musst du den jeweiligen Port als Access-Port für dieses VLAN untagged zuweisen.

Einfachste VLAN Grundlagen halt.

Das Gäste-VLAN braucht nur Internetzugang. Reicht also eigentlich im Router die Definition des Standardgateways und des NAT, ggfs noch erlaubte / geblockte Ports, oder fehlt noch was wesentliches?

Im Mikrotik eine Firewall-Regel in der Forward-Chain erstellen welche den Zugriff nur auf den Internet-Port erlaubt (out-interface=!ether1 action=drop)Auch hier beschrieben:

Bandbreiten an Schnittstellen beschränken

Ich hoffe ihr habt an die Potential-Trennung gedacht wenn Ihr RJ45-Kabel zwischen den Gebäuden verlegt, ansonsten besteht Brandgefahr durch Potentialunterschiede der Gebäude! Normalerweise macht man das idealerweise immer über Glasfaser.