113726

Jan 30, 2015, updated at Feb 17, 2015 (UTC)

Mikrotik für VLAN einrichten

Hallo,

heute ist mein Mikrotik 951-2n gekommen.

Ich habe dann das Tutorial mir zur Brust genommen: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Jetzt hängt es aber leider schon

Der erste Punkt ist, die default Config zu entfernen, um 5 transparente Ports zu bekommen.

Dafür habe ich den Befewhl genutzt: " system reset-configuration skip-backup=yes no-default=yes "

Der Router hat dann auch neu gestartet, alles einwandfrei.

Jetzt komme ich aber nicht mehr auf den Router drauf. Ich bekomme keine IP mehr zugewiesen und finde den Router einfach nicht mehr.

Auch mit der Winbox logischerweiße nicht.

Ich habe mich an das Tutorial gehalten also kann der Fehler ja diesmal nicht an mir liegen oder?

Viele Grüße

Manuel

heute ist mein Mikrotik 951-2n gekommen.

Ich habe dann das Tutorial mir zur Brust genommen: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Jetzt hängt es aber leider schon

Der erste Punkt ist, die default Config zu entfernen, um 5 transparente Ports zu bekommen.

Dafür habe ich den Befewhl genutzt: " system reset-configuration skip-backup=yes no-default=yes "

Der Router hat dann auch neu gestartet, alles einwandfrei.

Jetzt komme ich aber nicht mehr auf den Router drauf. Ich bekomme keine IP mehr zugewiesen und finde den Router einfach nicht mehr.

Auch mit der Winbox logischerweiße nicht.

Ich habe mich an das Tutorial gehalten also kann der Fehler ja diesmal nicht an mir liegen oder?

Viele Grüße

Manuel

Please also mark the comments that contributed to the solution of the article

Content-Key: 261720

Url: https://administrator.de/contentid/261720

Printed on: April 25, 2024 at 15:04 o'clock

87 Comments

Latest comment

Wusst ichs doch  ... auf zum nächsten Marathon.

... auf zum nächsten Marathon.

Mal wieder nicht gelesen :

http://wiki.mikrotik.com/wiki/Manual:First_time_startup

Der Grund: Weil dein Mikrotik nach einen Full-Reset ohne Default-Config keine IP noch sonstiges mehr hat !

Deine Kiste also direkt via Patchkabel an deinen Rechner Klemmen und in Winbox via MAC-Adresse connecten. Dann in Winbox dem Router sofort eine IP-Adresse zuweisen und dann wieder via IP verbinden ... feddich.

Sei dir im klaren darüber das du bei einem Full-Reset alles selber einrichten musst, also von der IP des Routers über die DHCP-Server, DNS, Routen/Firewall/NAT etc. pp ! Hier muss man halt was vom Netzwerken verstehen, ist eben keine Fritte die beim Reset eine Default-Configs lädt. Bei Full-Reset ist wirklich alles auf Zero...

Du wirst also ins kalte Wasser geworfen. Der Vorteil: Du lernst sehr viel über Netzwerke, musst aber auch am Anfang sehr viel lernen.

Gruß jodel32

Mal wieder nicht gelesen :

http://wiki.mikrotik.com/wiki/Manual:First_time_startup

If winbox cannot find any routers, make sure that your Windows computer is directly connected to the router with an Ethernet cable, or at least they both are connected to the same switch. As MAC connection works on Layer2, it is possible to connect to the router even without IP address configuration. Due to the use of broadcasting MAC connection is not stable enough to use continuously, therefore it is not wise to use it on a real production / live network!. MAC connection should be used only for initial configuration.

Der Grund: Weil dein Mikrotik nach einen Full-Reset ohne Default-Config keine IP noch sonstiges mehr hat !

Deine Kiste also direkt via Patchkabel an deinen Rechner Klemmen und in Winbox via MAC-Adresse connecten. Dann in Winbox dem Router sofort eine IP-Adresse zuweisen und dann wieder via IP verbinden ... feddich.

Sei dir im klaren darüber das du bei einem Full-Reset alles selber einrichten musst, also von der IP des Routers über die DHCP-Server, DNS, Routen/Firewall/NAT etc. pp ! Hier muss man halt was vom Netzwerken verstehen, ist eben keine Fritte die beim Reset eine Default-Configs lädt. Bei Full-Reset ist wirklich alles auf Zero...

Du wirst also ins kalte Wasser geworfen. Der Vorteil: Du lernst sehr viel über Netzwerke, musst aber auch am Anfang sehr viel lernen.

Gruß jodel32

Ja das habe ich versucht und die ganze Zeit gemacht, ging nicht.

Weise deiner Netzwerkkarte manuell irgendeine feste IP-Adresse zu, dann wuppt das ...Ja stimmt schon aber kann ich trotzdem nicht machen.

A) fehlt mir dafür die Zeit und

Sehr schlecht ...A) fehlt mir dafür die Zeit und

B) will ich das nicht erst nächstes Jahr ans laufen bekommen.

Dann hol dir jemanden der was davon versteht.Das das kein Zuckerschlecken wird hat niemand behauptet. Aber für eine Ersteinrichtung gibt es millionenfach Tutorials im Netz. Damit schaft das auch ein Noob.

Zitat von @113726:.

OK werde ich testen, aber mit Default Config müsste es doch auch gehen oder?

Klar ... man muss halt dies und das umkonfigurieren.OK werde ich testen, aber mit Default Config müsste es doch auch gehen oder?

> Das das kein Zuckerschlecken wird hat niemand behauptet.

Ninja ich hab das im Kopf, dass von "Klicki-Bunti" die Rede war und "VLANs einfach zusammklicken, fertig"

Das Tutorial hier gibt ja leider nur einen ganz groben überblick über VLANs, nicht über die Grundeinrichtung.

Genau, das ist ja auch nicht Zweck des Tutorials, alle Netzwerkgrundlagen zu behandeln. Wenn man das jedes mal vorbeten müsste, oh jehIch bekomme keine IP mehr zugewiesen

Nimm dann immer das Winbox Tool von Mikrotik:http://www.mikrotik.com/download

Damit kannst du den Mikrotik IMMER über Layer 2 Mac Adresse ganz ohne jeglich IP erreichen !

Solltest du dir unbedingt installieren !

Die VLAN Konfig ist hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

und hier

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

Hallo,

)

)

b) Die zeit nicht mit dein OpenWRT und falsche HW verballern sollen

c) Ein fertiges gerät dir holen welches per Klick all das tut (wurden dir ja mehrmals Geräte genannt)

d) jemand Professionelles bitten dir per Fernwartung zu helfen und auf die Rechnung zu warten

e) alle nötigen Infos genauestens aufmalen ( @114757 hat da für dich ja schon angefangen) und auch genauestens befolgen

f) darauf hoffen das @aqui dir eine fertige Konfig hier reinstellt und diese dann in dein Mikrotik reinpusten

g) weiter machen wie bisher, was aber erschwert wird weil du jedes mal irgendetwas doch anders machst und dann wieder nichts passt und weil du wie jetzt hier schon wieder es nicht schaffst ein ging nicht in etwas verwertbares umzuformulieren.

Vielleicht kann ja Option e und f noch zum tragen kommen, wäre das schnellste und musst dazu nichts neues mehr Lernen

Gruß,

Peter (Der dich für deinesture konsequente DAU Haltung bewundert)

Zitat von @113726:

Schaffs du hier auch deine Bestmarke von 167 in einen Thread? Ja das habe ich versucht und die ganze Zeit gemacht, ging nicht.

Was genau hast du gemacht und was ist ein ging nicht Die RJ-45 Stecker passen nicht oder was? (Ich trau dir mittlerweile zu das du da auch ein CEE rein prügelst Ich werde es noch mal mit der zweiten MAC Adresse versuchen, stehen ja zwei drauf.

Steht da auch wo die jeweilige MAC verwendet wird (Port)?OK also dann doch lieber die Default Config laden.

Welche du aber doch nicht nutzen kannst wegen dein gefordertes VLAN Konzept...Ganz bei Null kann ich nicht anfangen.

a) Na dann hättest du dir schon vor 14 Tagen jemand holen sollen der das kann und dir am emde dann eine Konfig und Rechnung schreibt ....b) Die zeit nicht mit dein OpenWRT und falsche HW verballern sollen

c) Ein fertiges gerät dir holen welches per Klick all das tut (wurden dir ja mehrmals Geräte genannt)

d) jemand Professionelles bitten dir per Fernwartung zu helfen und auf die Rechnung zu warten

e) alle nötigen Infos genauestens aufmalen ( @114757 hat da für dich ja schon angefangen) und auch genauestens befolgen

f) darauf hoffen das @aqui dir eine fertige Konfig hier reinstellt und diese dann in dein Mikrotik reinpusten

g) weiter machen wie bisher, was aber erschwert wird weil du jedes mal irgendetwas doch anders machst und dann wieder nichts passt und weil du wie jetzt hier schon wieder es nicht schaffst ein ging nicht in etwas verwertbares umzuformulieren.

A) fehlt mir dafür die Zeit und B) will ich das nicht erst nächstes Jahr ans laufen bekommen.

Dann von oben Option a oder c oder dProblem: Wenn ich die Default Config nutze, kann ich das Tutorial aber vergessen

SiZurzeit ist für mich das RouterOS ein reines Chaos und im Gegensatz zum WRT wirkt es vielll Komplizierter

Naja, es hat dich ja keiner zu deinen Entscheidungen genötigt. Die hast du selbstbewusst und selbstständig getroffen, ob dir aber die Konsequenzen deiner Entscheidungen bekannt sind ... ich weiß es nicht ... und mit deiner Mikrotik Entscheidung hast du dich ja auch zum Lernen (egal wie aufwendig und lange es dauert) bewusst entschie4den. jetzt zu jammern das du keine zeit hast ... aber du hast ja jetzt eine menge Übung in Geräte zurückschicken ...Vielleicht kann ja Option e und f noch zum tragen kommen, wäre das schnellste und musst dazu nichts neues mehr Lernen

Gruß,

Peter (Der dich für deine

Ich muss also jetzt die Ports einzeln machen (die bridge entfernen

Klar geht das auch mit der Default-Config, man muss eben nur wissen was man

alles umkonfigurieren muss. Ein Neustart ist halt für einen Netzwerker schneller

Nicht nur das, damit die Ports getrennt sind musst du bei ether2-5 den Masterport auf "None" festlegen, denn in der Default-Config ist ether1 quasi als WAN konfiguriert und Port2-5 zu einem Switch zusammen geschaltet. Auf ether1 wird zusätzlich NAT gemacht welches du bei Bedarf in der Firewall auf dem Reiter NAT deaktivieren kannst.

http://wiki.mikrotik.com/wiki/Manual:Default_Configurations

Also ich habe ihn jetzt wieder zurückgesetzt und jetzt hat er wieder seine alte Config drin.

Hast du dir denn wenigstens jetzt das Winbox Tool installiert ??http://www.mikrotik.com/download

Dann passiert dir das nicht mehr ! Dann hast du IMMER Zugriff auf den MT auch vollkommen ohne IP !

Also bitte installieren !!!

Dann kannst du dir beim Konfigurieren niemals mehr den "IP" Ast absägen auf dem du sitzt !

Und natürlich die Firewall, wobei die auch erst mal aus bleiben kann.

Das BITTE ganz zum Schluss wenn alles rennt !!! Nicht mehr Fallen aufstellen als schon da sind !Wie bereits gesagt...hier hast du alles fertige:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

und hier

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

Unter dem Tab „Switch“ ist bereits ein switch1 angelegt, ich habe auch dort unter VLAN meine beiden VLAN IDs angelegt und dem Port 5 zugewiesen.

Im Menü Switch Finger weg brauchst du nicht ... Ich habe die OS Software noch „nicht“ gepunktet.

wat gepunktet ? Du meinst Update ? Mach das zuerst ... Config bleibt erhalten, kannst(solltest) du aber auch vorher speichern.http://download2.mikrotik.com/routeros/6.25/routeros-mipsbe-6.25.npk

Muss ich den Port 5 noch tagged kennzeichnen

Neinwas habe ich vergessen?

- Am WAN-Port ist per Default ein DHCP-Client aktiv. diesen deaktivieren und dem Interface stattdessen eine statische IP verpassen.

- Default-Route(0.0.0.0/0) auf die IP der Fritte legen.

- Masquerading (NAT) (Firewall) deaktivieren.

- auf der Fritte die Routen für die Netze auf dem MK anlegen

- die Firewall erst mal auf "Durchzug" schalten

- Bei Bedarf DNS-Server aktivieren

Zitat von @113726:

Nenn mich jetzt einen schlechten Aufpasser, aber da ich die default Config NICHT genommen habe, sondern ganz frisch angefangen habe, da gibt es doch noch gar keinen WAN Port oder? Sind das dann nicht alles getrennte LAN Ports?

Nein sorry, der Fehler geht auf meine Kappe, das hatte ich dummerweise überlesen, da hast du natürlich recht.Nenn mich jetzt einen schlechten Aufpasser, aber da ich die default Config NICHT genommen habe, sondern ganz frisch angefangen habe, da gibt es doch noch gar keinen WAN Port oder? Sind das dann nicht alles getrennte LAN Ports?

Zitat von @113726:

Ich muss jetzt also einen anderen Port noch konfigurieren (der zur Fritte geht) und einfach eine IP Adresse im Frittenetz

vergeben, korrekt?

Genau.Ich muss jetzt also einen anderen Port noch konfigurieren (der zur Fritte geht) und einfach eine IP Adresse im Frittenetz

vergeben, korrekt?

Könnte ihr mir noch mal kurz auf die Sprünge helfen.

Route anlegen geht im "Queues" Menü richtig?

Also einfach eine Simple Route. Target ist 0.0.0.0 und Dst ist die Fritte, korrekt?

Nein. Routen legst du an unter IP > Routes / unter IP findest du das meiste was du zur Einrichtung brauchstRoute anlegen geht im "Queues" Menü richtig?

Also einfach eine Simple Route. Target ist 0.0.0.0 und Dst ist die Fritte, korrekt?

NAT muss ich ja auch nicht deaktivieren, ist ja schon aus.

YupUnd im Firewallmenü ist nichts vorhanden, also dürfte die Firewall aus sein, korrekt?

YupDNS macht die Fritte, muss ich da irgendwas noch einrichten?

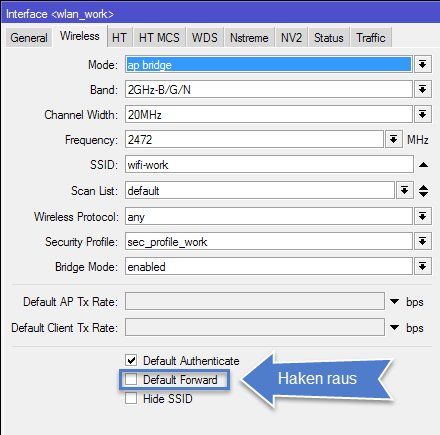

Deine DHCP-Server für deine Netze sollten dann als DNS die IP der Fritte verteilen, wenn du keinen DNS Proxy auf dem Mikrotik einrichtest.Wie bekomme ich das mit dem WLAN hin, dass ich 2 SSIDs habe in den VLANs? Derzeit habe ich 1 Wireless Interface, was deaktiviert

ist.

Du kannst einfach ein zweites virtuelles WLAN-Interface (Virtual AP) erzeugen und die Einstellungen separat setzen.ist.

Und wie schleuse ich VPN (mit GRE) und https durch?

Das kommt erst ganz zum Schluss wenn alles andere läuft und du dich mit dem Thema Firewall beschäftigst. Im Moment kommt ja alles durch da keine Firewall aktiv ist. Dann kommt nämlich auch das Thema Zugriff zwischen den VLANs regeln, denn ohne Firewall sind zwar die VLANs separiert, der Router "routet" jedoch zwischen Ihnen. Das unterbindet man dann mit ACLs bzw. der Firewall.

3 Routen sind in der Routing Tabelle.

DC besagt directly connected. Das sind deine beiden lokalen LANs bzw. VLANs, sind also richtig. Scheinbar hast du aber keinen aktiven Link an dem Port so das die unreachable sind ?!

Die "S" Route ist einen "S"tatische und die Default Route (sieht man am 0.0.0.0/0 !) vermutlich auf deine Fritte. Ist auch OK. Unreachable besagt das du vermutlich kein Kabel angeschlossen hast deshalb kein Link ?!

Sieht also alles OK und richtig aus !

Guckst du hier: Mit einem WLAN zwei LAN IP Netzwerke verbinden

Am einfachsten nimmst du das Quck Setup im MT dafür.

Mit deinem DHCP schreibst du da ziemlichen Unsinn, sorry ! "DHCP ist mir noch unklar. Was macht mehr Sinn? Der SBS hat seine Anfragen bisher immer an die Fritte weitergeleitet." ist natürlich Blödsinn, denn du würfelst jetzt hier vermutlich wild DHCP und DNS durcheinander und meinst eigentlich DNS, oder ?? DHCP kann man ja nicht weiterleiten oder hast du einen DHCP Relay betrieben (IP Helper Adresse) ? Das ginge aber auch auf dem MT wenns denn so war. Bitte dann mehr Details hier !

Mach folgendes:

So einfach ist das !

DC besagt directly connected. Das sind deine beiden lokalen LANs bzw. VLANs, sind also richtig. Scheinbar hast du aber keinen aktiven Link an dem Port so das die unreachable sind ?!

Die "S" Route ist einen "S"tatische und die Default Route (sieht man am 0.0.0.0/0 !) vermutlich auf deine Fritte. Ist auch OK. Unreachable besagt das du vermutlich kein Kabel angeschlossen hast deshalb kein Link ?!

Sieht also alles OK und richtig aus !

Dort kann ich keine SSID hinterlegen und habe verschiedene Optionsarten (AP, Bridge usw usw.)

Doch das kann man...Logisch, denn sonst wäre das Interface ja unbrauchbar was ja Unsinn wäre. Du hast nur die richtige GUI Seite nicht gefunden ! Guckst du hier: Mit einem WLAN zwei LAN IP Netzwerke verbinden

Am einfachsten nimmst du das Quck Setup im MT dafür.

Mit deinem DHCP schreibst du da ziemlichen Unsinn, sorry ! "DHCP ist mir noch unklar. Was macht mehr Sinn? Der SBS hat seine Anfragen bisher immer an die Fritte weitergeleitet." ist natürlich Blödsinn, denn du würfelst jetzt hier vermutlich wild DHCP und DNS durcheinander und meinst eigentlich DNS, oder ?? DHCP kann man ja nicht weiterleiten oder hast du einen DHCP Relay betrieben (IP Helper Adresse) ? Das ginge aber auch auf dem MT wenns denn so war. Bitte dann mehr Details hier !

Mach folgendes:

- Belasse den SBS als DHCP Server in seinem VLAN Segment und belasse auch die dortige DNS Weiterleitung auf die Fritten IP. Das kann so bleiben, funktioniert ja gut und musst du nicht anfassen !

- DHCP richtest du auf dem Mikrotik nur einzig für dein / deine VLANs ein die keinen DHCP haben, damit Endgeräte dort eine IP bekommen. Als DNS kannst du da dann die IP des SBS eintragen aber nur sofern diese Endgeräte auch Resourcen am SBS erreichen sollen.

So einfach ist das !

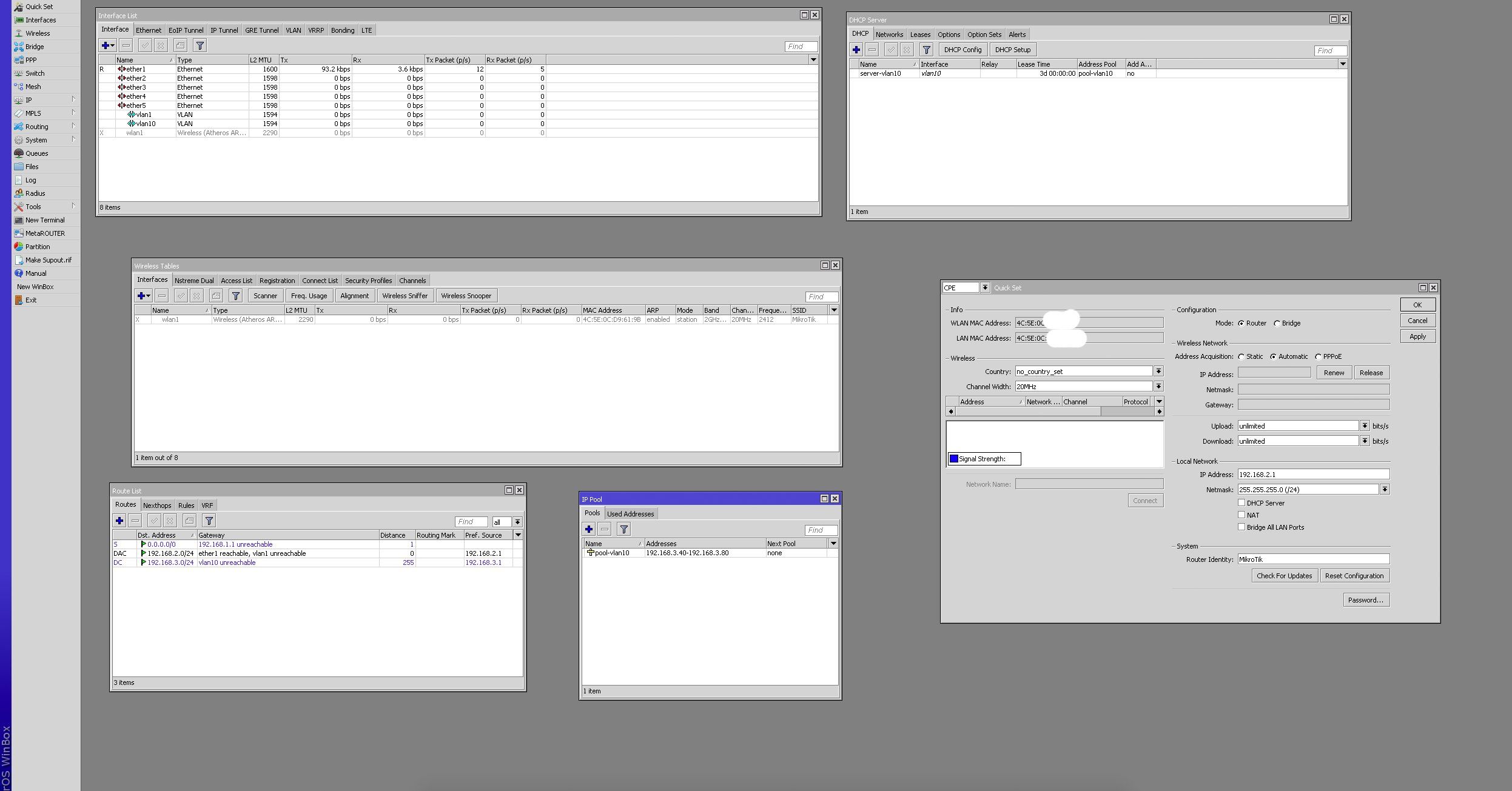

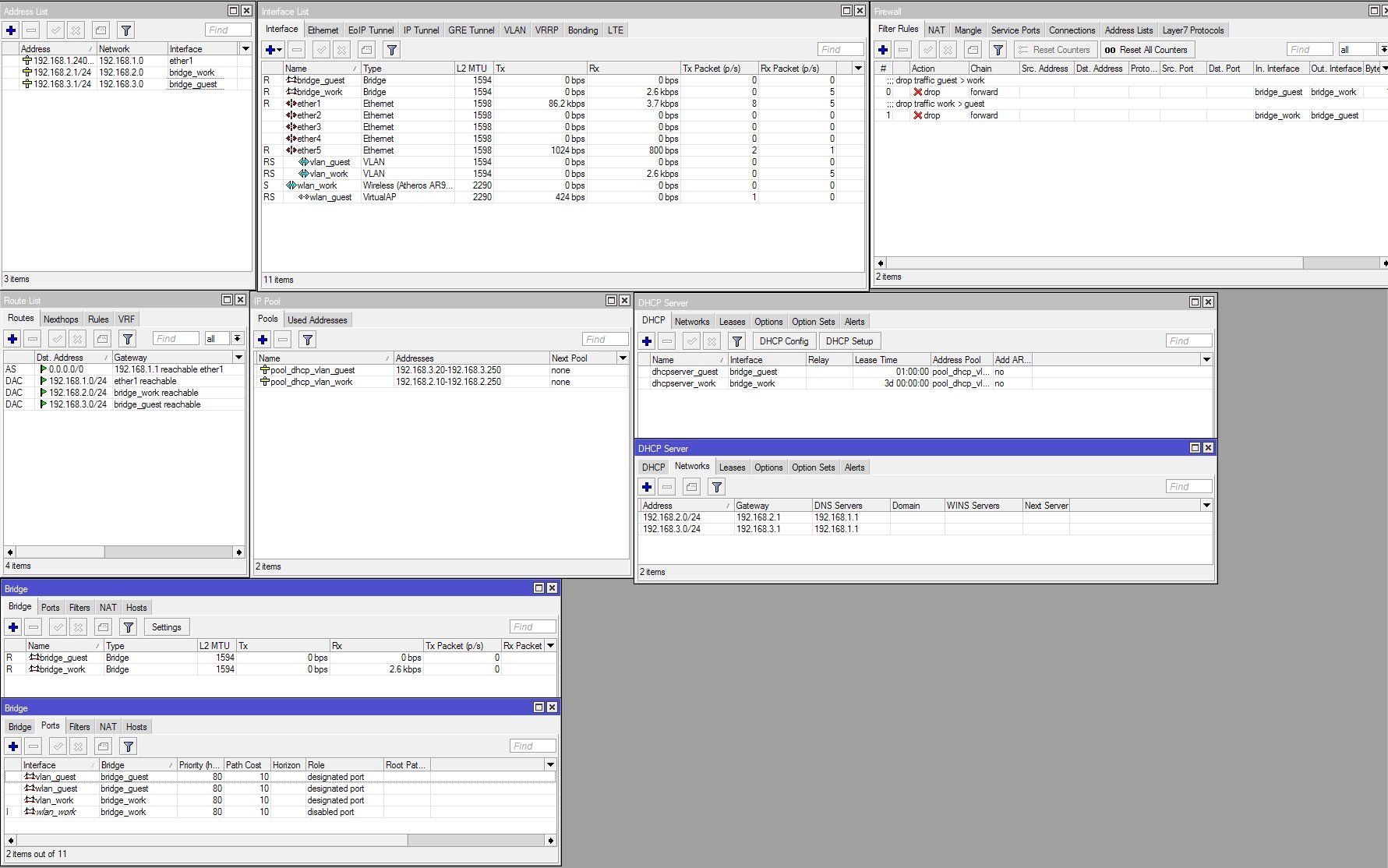

So, damit das hier die Anzahl der comments hoffentlich reduziert, mal eine Beispielconfig.

Bei Bedarf die DHCP-Server etc. nach @aquis Angaben von oben anpassen.

Für das Beispiel im Bild ist:

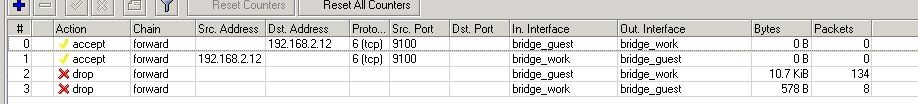

Die Firewall-Regeln sind im Beispiel nur auf die Kommunikation zwischen den beiden VLANs begrenzt. Hier kommen dann normalerweise weitere dazu welche dann z.B aus dem Gastnetz den Zugriff auf die Router-Ports (WebIF/SSH/etc) beschränken, usw. Aber das ist ein eigenes Thema, wenn wir damit hier jetzt anfangen sind wir mit dir hier Ende des Jahres noch nicht feddich

Gruß jodel32

p.s. jetz is aber langsam mal n' Kasten Bier fällig ...

Bei Bedarf die DHCP-Server etc. nach @aquis Angaben von oben anpassen.

Für das Beispiel im Bild ist:

192.168.1.0/24 = Frittennetz auf ether1192.168.2.0/24 = VLAN WORK192.168.3.0/24 = VLAN GASTDie Firewall-Regeln sind im Beispiel nur auf die Kommunikation zwischen den beiden VLANs begrenzt. Hier kommen dann normalerweise weitere dazu welche dann z.B aus dem Gastnetz den Zugriff auf die Router-Ports (WebIF/SSH/etc) beschränken, usw. Aber das ist ein eigenes Thema, wenn wir damit hier jetzt anfangen sind wir mit dir hier Ende des Jahres noch nicht feddich

Gruß jodel32

p.s. jetz is aber langsam mal n' Kasten Bier fällig ...

Zitat von @113726:

Kurze Frage noch:

In der Interface Liste, das R ganz vorne bedeutet Reachable oder? Also wenn ich kein R dort habe heißt das einfach, ich habe

noch kein Kabel angesteckt oder?

Fahr mit der Maus über das R Kurze Frage noch:

In der Interface Liste, das R ganz vorne bedeutet Reachable oder? Also wenn ich kein R dort habe heißt das einfach, ich habe

noch kein Kabel angesteckt oder?

Und die Firewallregeln gestatten also den Zugriff der beiden VLANs untereinander?

Nein, im Gegenteil, die beiden Regeln verhindern dies, denn ohne Regeln ist der Zugriff von überall nach überall erlaubt.Normalerweise ist es ja so das Gäste nicht ins Produktiv-LAN sollen, aber das musst du anhand eurer Situation entscheiden.

> p.s. jetz is aber langsam mal n' Kasten Bier fällig ...

Einen Virtuellen??

hmmm ein virtueller ist mir doch ein wenig zu durchsichtig Einen Virtuellen??

Zitat von @113726:

Vielleicht noch die Frage. Wenn ich jetzt einen Netzwerkdrucker (192.168.2.10 z.B.) aus vlan_work freigeben möchte für

van_guest, wie müsste ich da wo und was machen?

wenn noch keine Firewall-Regeln existieren garnichts, einfach die Ziel-IP angeben feddich. Wenn du später die Firewall-Regeln anlegst musst du natürlich vor der Blocking-Regel Accept Regeln für die Ziel-IP und Port (normalerweise Port 9100) des Druckers anlegen / den Rückweg nicht vergessen.Vielleicht noch die Frage. Wenn ich jetzt einen Netzwerkdrucker (192.168.2.10 z.B.) aus vlan_work freigeben möchte für

van_guest, wie müsste ich da wo und was machen?

Zitat von @sk:

> Zitat von @114757:

> den Rückweg nicht vergessen

Sinnvoller wäre es, den Mikrotik stateful zu konfigurieren.

logisch und klar, aber willst du dem TO jetzt alle Firewall Details erklären? Ich nicht , dann wird das hier nämlich ein 1000er Thread. Ich wollte es für ihn erst mal so simpel wie möglich halten.> Zitat von @114757:

> den Rückweg nicht vergessen

Sinnvoller wäre es, den Mikrotik stateful zu konfigurieren.

Für die Firewall kommt dann von ihm sowieso der nächste Mega-Thread...

Gruß jodel32

Und ich muss dann auch noch irgendwie (wenn die Firewallregeln gesetzt sind) VPN und HTTPS durchschleifen.

Die kommen durch wenn du sie nicht blockst.BTW. muss der MK sowieso nicht komplett dicht sein, da er doch sowieso nicht direkt im Internet steht ... also VPN-Ports etc. auf der Fritte an die entsprechende IP weiterleiten feddich.

Tutorials zur MK Firewall findest du wie immer en masse im Netz!

Zitat von @113726:

OK also die Portweiterleitung klappt dann auch problemlos, wenn ich die beiden Firewallregeln von dir rein packe, denn damit wird

ja nur der gegenseitige Zugriff der VLANs geregelt, richtig?

Yes.OK also die Portweiterleitung klappt dann auch problemlos, wenn ich die beiden Firewallregeln von dir rein packe, denn damit wird

ja nur der gegenseitige Zugriff der VLANs geregelt, richtig?

@114757

Ich will ja die Verwirrung hier nicht weiter schüren aber warum setzt du Bridges ein in der Konfig ??

Bei der Konfig des TOs bzw. seines IP Designs nur mit VLANs ist das eigentlich überflüssig und macht den Konfig Aufwand eigentlich größer und komplizierter als er sein müsste ?!

<edit> Verständnissfehler ! Jede mSSID braucht eine Bridge in ein LAN oder VLAN Segment....sorry für die Verwirrung ! </edit>

Bei der Konfig des TOs bzw. seines IP Designs nur mit VLANs ist das eigentlich überflüssig und macht den Konfig Aufwand eigentlich größer und komplizierter als er sein müsste ?!

<edit> Verständnissfehler ! Jede mSSID braucht eine Bridge in ein LAN oder VLAN Segment....sorry für die Verwirrung ! </edit>

Zitat von @113726:

Mikrotik rennt @work, alles funktioniert

Na also Mikrotik rennt @work, alles funktioniert

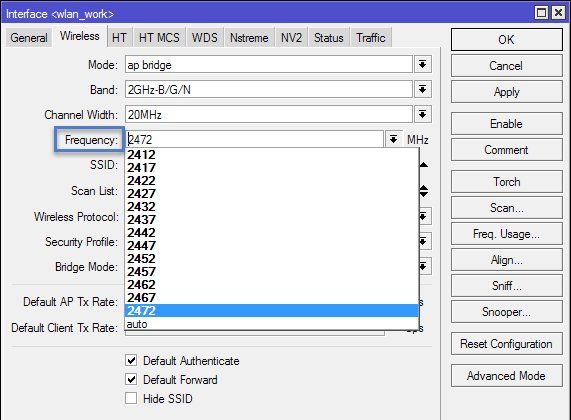

1) Ich habe es über "Security Profile" hinbekommen, den beiden WLAN-Interfaces Passwörter zu vergeben. Wie aber kann ich den Funkkanal wählen? Der mikrotik und die APs müssen ja auf unterschiedlichen Kanälen am besten funken, um sich nicht zu stören richtig? 6 Kanäle abstand etwa?

Für eine ungestörte Funkverbindung wird eine Bandbreite von 22 MHz benötigt. Das bedeutet, wenn Sie einen WLAN Access Point konfigurieren, sollten Sie für einen ausreichenden Kanalabstand zu bereits vorhandenen Access Points sorgen.

Die folgende Rechnung zeigt dir, wie du die nutzbaren Kanäle berechnen kannst.

2412 MHz (Kanal 1) + 22 MHz = 2434 MHz

Folglich wäre Kanal 6 (2437 MHz) der nächste nutzbare Kanal. Führt man diese Berechnung mit dem Kanal 6 durch, kommt man auf den Kanal 11 (2462 MHz).

2437 MHz (Kanal 1) + 22 MHz = 2459 MHz

Das bedeutet, zwischen zwei genutzen Kanälen sollte man vier Kanäle ungenutzt lassen.

2) Trotz Firewall Regel kann ich auf den Mikrotik von jedem Netz zugreifen, ist das so richtig?

Also ich kann jetzt z.B. von einem Client im WORK-NETZ (IP 192.168.2.102) auf die 192.168.3.1 (Mikrotik) zugreifen.

Beispiel das jeglichen Zugriff aus der Guest_Bridge auf den Mikrotik selber blockt:

add action=drop chain=input in-interface=bridge_work

3) Ich bekomme es nicht hin, das VPN durchzuschleifen.

Wie oben angesprochen, habe ich direkt auf der Fritte (Wie es früher immer ging) den VPN Port 1723 und den HTTPS Port 443 auf

dem Server weitergeleitet, ohne Umweg.

HTTPS klappt, aber ich bekomme keine VPN Verbindung (PPTP) aufgebaut. Mach ich noch was falsch?

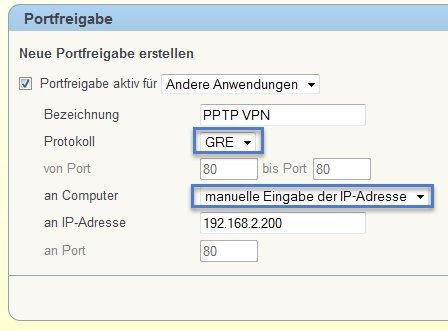

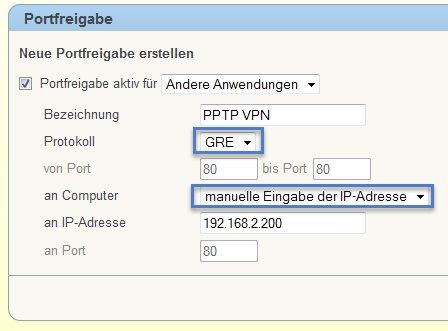

Das GRE Protokoll (Nr. 47) auf der Fritte musst du ebenfalls weiterleiten !Wie oben angesprochen, habe ich direkt auf der Fritte (Wie es früher immer ging) den VPN Port 1723 und den HTTPS Port 443 auf

dem Server weitergeleitet, ohne Umweg.

HTTPS klappt, aber ich bekomme keine VPN Verbindung (PPTP) aufgebaut. Mach ich noch was falsch?

4) Ich würde gerne noch mal kurz auf dem Drucker zurück kommen. Gibt es eine Möglichkeit, den Netzwerkdrucker aus

dem WORK-NETZ (feste IP) für alle Geräte im Gastnetz (DHCP) freizugeben?

So habe ich es getestet, aber ohne Erfolg:

So geht das natürlich nicht....dem WORK-NETZ (feste IP) für alle Geräte im Gastnetz (DHCP) freizugeben?

So habe ich es getestet, aber ohne Erfolg:

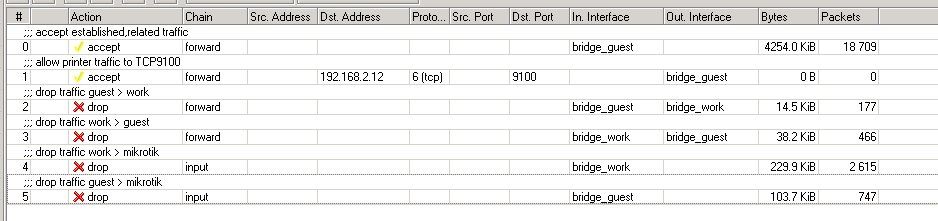

Hiermit sollte es laufen (inkl. den bereits vorhandenen Regeln, Reihenfolge zählt !! Wenn eine Regeln blockt werden die folgenden nicht mehr berücksichtigt!!)

/ip firewall filter

add action=accept chain=forward comment="accept established,related traffic" connection-state=\

established,related out-interface=bridge_guest

add action=accept chain=forward comment="allow printer traffic to TCP9100" dst-address=\

192.168.2.12 dst-port=9100 out-interface=bridge_guest protocol=tcp

add action=drop chain=forward comment="drop traffic guest > work" in-interface=bridge_guest \

out-interface=bridge_work

add action=drop chain=forward comment="drop traffic work > guest" in-interface=bridge_work \

out-interface=bridge_guest

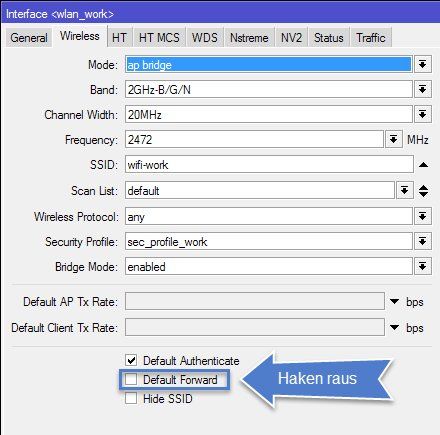

5) Gibt es auf dem MikroTik auch eine Möglichkeit der AP Isolation. Das die WLAN Clients am Mirkrotik nicht gegenseitig auf

sich zugreifen können.

Selbstredend:sich zugreifen können.

Gruß jodel32

Mikrotik rennt work, alles funktioniert

Röchel.... geschafft !6 Kanäle abstand etwa?

Wäre ideal...das ist die klassische 1, 6, 11er Regel aber 4 Kanäle reichen auch wenn du ein volles Spektrum drumrum hast !Nimm dir einen freien WLAN Scanner InSSIDer nicht mehr kostenlos und miss das aus und pass es an !

Aber da messen wo die Clients sind ! NICHT da wo die APs stehen !!

Guckst du hier: Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

Trotz Firewall Regel kann ich auf den Mikrotik von jedem Netz zugreifen, ist das so richtig?

Ja, wenn du WinBox über Layer 2 (Mac Adressen) nutzt geht das.Bei IP Zugriff auch sofern du keine Accesslisten definiert hast und den Zugriff unterbindest !

aber ich bekomme keine VPN Verbindung (PPTP) aufgebaut. Mach ich noch was falsch?

Das ist auch klar !! Du schreibst selber: "den VPN Port 1723..." weitergeleitet.Wie jeder netzwerker weiss und dir auch schon zigmal in den Threads hier erklärt besteht PPTP aus TCP 1723 und dem GRE Protokoll !!

Wenn du also das GRE Protokoll in der FB wie HIER beschrieben nicht auch forwardest wird das nie klappen !

Pack also GRE (IP Protokoll 47, nicht TCP/UDP 47 !) dazu und dann wird das auch sofort klappen !

TCP 443 (HTTPS) ist in dem Sinne erstmal kein VPN aber das weisst du ja auch selber.

Gibt es eine Möglichkeit, den Netzwerkdrucker aus dem WORK-NETZ (feste IP) für alle Geräte im Gastnetz (DHCP) freizugeben?

Ja, natürlich ! Mit den entsprechenden Regeln kein Thema ! Bedenke das die Firewall Regeln abhängig von Position im Regelset ist.Es gilt immer: first match wins !

Den Rest hat ja Kollege jodel32 schon mehr als ausführlich geschildert !

Der im Tutorial gezeigt Screenshot von einer original Fritzbox sollte dir das Gegenteil zeigen !

Einfach mit PuTTY oder TeraTerm mit Telnet oder SSH auf die Konsole des MT gehen.

Das habe ich zu Wort genommen

Wie heissts so schöm: "Vertrauen ist gut, Kontrolle ist... ?!!"Die Kommenadozeilen von jodel32, wo trage ich die ein? Einfach in SSH?

Jein.Einfach mit PuTTY oder TeraTerm mit Telnet oder SSH auf die Konsole des MT gehen.

Die Kommenadozeilen von jodel32, wo trage ich die ein? Einfach in SSH?

oder in Winbox das Terminal öffnenDas mit GRE hat @Pjordorf falsch angegeben welcher schrieb:

Bei Fritten und mach anderer Router wird eben durch Portweiterleitung von TCPIP 1723 dann das GRE automatisch hinzugefügt.

Das ist falsch...es muss manuell hinzugefügt werden.

Hallo,

Bei manche Router wird es durch eine VPN PPTP Weiterleitung automatisch gemacht, da ist mit GRE manuell nichts zu machen, ich glaub bei einer EasyBox oder Speedport ist da nichts mit manuell GRE.... Sollte damals "bei manch ein anderer Router" lauten....

Bei manche Router wird es durch eine VPN PPTP Weiterleitung automatisch gemacht, da ist mit GRE manuell nichts zu machen, ich glaub bei einer EasyBox oder Speedport ist da nichts mit manuell GRE.... Sollte damals "bei manch ein anderer Router" lauten....

Sorry für die Verwirrung, mein Fehler. hab es jetzt richtig gestellt. Sorry.

Gruß,

Peter

Zitat von @114757:

Das ist falsch...es muss manuell hinzugefügt werden.

Ich habe jetzt mal in einer 7170 rein geschaut. Es muss tatsächlich manuell zum TCP 1723 hinzugefügt werden. Vermutlich habe ich das damals im Affekt geschrieben Das ist falsch...es muss manuell hinzugefügt werden.

Sorry für die Verwirrung, mein Fehler. hab es jetzt richtig gestellt. Sorry.

Gruß,

Peter

Also stimmt auch diese Aussage nicht so richtig...

Quatsch mit Soße, sicher ist das korrekt !!Früher mit älteren Firmwares hat das die Fritte automatisch gemacht, bzw. es ließ sich nicht separat konfigurieren.

Ein Trace mit Wireshark zeigt dir das sofort!

Die Funktionsweise von PPTP kannst du hier nachlesen:

http://www.elektronik-kompendium.de/sites/net/0906141.htm

Wie gesagt Wireshark zeigts dir!!

Les die Fakten ! Nur wegen dir macht PPTP keine Ausnahme!

Das wird dir hier und anderswo jeder bestätigen....

Und die RFCs bestätigen dir das ebenfalls

https://www.ietf.org/rfc/rfc2637.txt

Und nochmal GRE ist kein Port sondern ein Protokoll wie TCP. Das muss in der Firewall freigeschaltet sein. Ob du das nun merkst oder nicht spielt keine Rolle, Fakt ist das es auch durch die Fritte freigeschaltet sein muss, egal ob sie es automatisch macht oder es manuell nachgeholt werden muss. Punkt.

Les die Fakten ! Nur wegen dir macht PPTP keine Ausnahme!

Das wird dir hier und anderswo jeder bestätigen....

PPTP benutzt 2 Protokolle, einmal eine TCP 1723 Session zur Authentifizierung und Verschlüsselung und dann parallel einen GRE (Generic Route Encapsulation) Tunnel um die Benutzerdaten zu transportieren.

Solange man also diese beiden Protokolle nicht mit einer Port Weiterleitung im NAT Router/Firewall an die lokale IP Adresse des VPN Servers schickt scheitert eine PPTP Verbindung am NAT !Und die RFCs bestätigen dir das ebenfalls

https://www.ietf.org/rfc/rfc2637.txt

Und nochmal GRE ist kein Port sondern ein Protokoll wie TCP. Das muss in der Firewall freigeschaltet sein. Ob du das nun merkst oder nicht spielt keine Rolle, Fakt ist das es auch durch die Fritte freigeschaltet sein muss, egal ob sie es automatisch macht oder es manuell nachgeholt werden muss. Punkt.

Zitat von @113726:

Ich muss sicherlich doch erst von der Fritte auf dem Mikrotik leiten und dann von dort auf dem Server oder?

Nein, da du auf dem MK kein NAT machst sondern routest eben nicht, du hast es noch immer nicht gecheckt.Ich muss sicherlich doch erst von der Fritte auf dem Mikrotik leiten und dann von dort auf dem Server oder?

Du hast bestimmt die Routen zu den Netzen 192.168.2.x / 192.168.3.x auf der Fritte vergessen ...

Wireshark zeigt wie immer wo's klemmt...

Zitat von @113726:

Meiner Meinung nach (steinigt mich jetzt nicht ) muss ich GRE nicht manuell in der Fritte hinterlegen (weil es bisher imemr so geklappt hat).

) muss ich GRE nicht manuell in der Fritte hinterlegen (weil es bisher imemr so geklappt hat).

Meiner Meinung nach (steinigt mich jetzt nicht

Es klappt erst seit dem Mikrotik/WRT nicht mehr, also muss irgendetwas am Router sein, was das blockiert.

Wie gesagt Wireshark oder der Packet-Sniffer im Mikrotik hilft hier bei der Analyse, geht hier testweise natürlich einwandfrei.

Der Befehl funktioniert nicht.

Bekomme immer "syntax error (line 1 column 41)"

Du musst natürlich erst in Bekomme immer "syntax error (line 1 column 41)"

/ip firewall filter Kontext wechseln !! Les endlich mal die Doku. Dann musst du hier nicht jeden Furz nachfragen.Auch diese Befehle enden in Fehlern.

Dann hast du sie nicht richtig eingegeben s.o. ... kommen hier direkt aus einer funktionierenden Config.wo müsste ich Whireshark testen und wo sehe ich Informationen zum GRE Protokoll, ob es ankommt?

https://www.google.de/search?q=WiresharkWir können dir hier nicht alles beibringen, sorry.

Check die Firewall deines Servers.

Hallo,

Gruß,

Peter

Zitat von @113726:

Es funktioniert zum Teil

Jetzt nur noch 111 bzw. 110 Kommentare nötig um deine Bestmarke von hier 2 getrennte Netze, wenn DHCP auf dem SBS läuft zu toppen.... Es funktioniert zum Teil

Gruß,

Peter

Zitat von @113726:

Ich habe die Weiterleitung zum Mikrotik raus geworfen und jetzt wird die VPN Verbindung aufgebaut.

Auch ohne manuell weitergeleitetetes GRE Protokoll.

Dazu sage ich nichts mehr ...Ich habe die Weiterleitung zum Mikrotik raus geworfen und jetzt wird die VPN Verbindung aufgebaut.

Auch ohne manuell weitergeleitetetes GRE Protokoll.

Problem: Ich bekomme eine 169.254.xx.xx IP, es funktioniert kein internet und ich kann auf keine Geräte zugreifen.

Wo (in welchem Netz) bekommst du keine IP ??Was habe ich jetzt falsch gemacht?

Auf dem Server läuft doch ein DHCP Server und da muss sich der RAS Adapter doch IPs sichern.

Wenn dein SBS einen DHCP Betreibt musst du den DHCP auf dem Mikrotik deaktivieren welcher für das WORK-Netz zuständig sein sollte = Zwei DHCP-Server in einem Subnetz = NEVER EVERAuf dem Server läuft doch ein DHCP Server und da muss sich der RAS Adapter doch IPs sichern.

Und ein Server bekommt natürlich eine Statische IP, das sollte klar sein.

Wie dein SBS konfiguriert ist können wir hier nur mutmaßen, zu wenig Info !!

//Edit: Druckerzugriff funktioniert leider auch ncht trotz der Firewallregeln.

Gegen Gebühr helfe ich gerne auch via Teamviewer weiter, ansonsten ist hier jetzt von meiner Seite Schluss. Tu erst mal auch was für die Community hier anstatt nur immer zu saugen ...Tut mir leid aber du bist für den Job nicht geeignet ...

ByBye und viel Erfolg noch beim Stochern im Dunkeln.

Gruß jodel32

Hier findest du eine klickfertige Konfig für PPTP VPN Server auf dem Mikrotik:

VPNs einrichten mit PPTP

Und ja...der vergibt dann auch richtige IPs und keine APIPA IPs

VPNs einrichten mit PPTP

Und ja...der vergibt dann auch richtige IPs und keine APIPA IPs

Heureka ! Da haben wir das Projekt ja zu 99,99% gelöst !

Das du den Drucker nicht erreichen kannst ist zu 100% eine fehlerhafte Firewall bzw. Accesslist Regel im Mikrotik, das ist sicher !!

Du solltest also nochmal die aktuell verwendete Regel hier als Screenshot oder CLI Auszug posten.

Denke dran das die Regel immer Reihenfolge abhängig ist !!

Du musst also aus dem .3.0er Netz an dessen inbound Router Interface ACL zuallererst immer die 192.186.2.12 erlauben und DANACH alles andere ins .2.0er Netz deny'en !

Bedenke auch das Naming Broadcasts und mDNS Multicasts, sollte der Drucker sich damit automatisch bekannt machen, über Router ohne Zusatzkonfig nicht funktionieren.

Zum Drucken oder Einrichtung des Druckers musst du also immer explizit dessen IP Adresse angeben im Client Setup !

Das du den Drucker nicht erreichen kannst ist zu 100% eine fehlerhafte Firewall bzw. Accesslist Regel im Mikrotik, das ist sicher !!

Du solltest also nochmal die aktuell verwendete Regel hier als Screenshot oder CLI Auszug posten.

Denke dran das die Regel immer Reihenfolge abhängig ist !!

Du musst also aus dem .3.0er Netz an dessen inbound Router Interface ACL zuallererst immer die 192.186.2.12 erlauben und DANACH alles andere ins .2.0er Netz deny'en !

Bedenke auch das Naming Broadcasts und mDNS Multicasts, sollte der Drucker sich damit automatisch bekannt machen, über Router ohne Zusatzkonfig nicht funktionieren.

Zum Drucken oder Einrichtung des Druckers musst du also immer explizit dessen IP Adresse angeben im Client Setup !

Hallo zusammen,

wat ein Monsterthread, kann ich dazu nur sagen

IN-INTERFACE = Traffic der über das Interface in die Firewall hinein fließt

OUT-INTERFACE = Traffic der die Firewall verlässt

SRC = Quell-Adresse/Netzwerk der Pakete

DST = Ziel-Adresse/Netzwerk der Pakete

Bedenke immer: Kommunikation ist zu 99% bidirektional! Die Firewall des Mikrotik ist statefull d.h. sie führt Buch über Verbindungen, so dass man mit einer related,established Regel zugehörigen Traffic zuordnen kann, anstatt für jede einzelne ausgehende Regel eine passende Eingehende zu definieren. IT'ler sind ja faul

http://wiki.mikrotik.com/wiki/Manual:IP/Firewall/Filter

Grüße Uwe

wat ein Monsterthread, kann ich dazu nur sagen

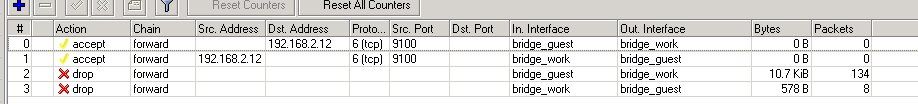

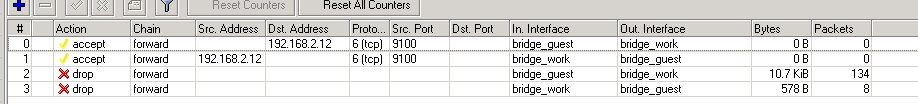

Hier die aktuelle regel bei mir.

die oberste related-Traffic Regel ist fehlerhaft, hier muss bridge_guest unter Out-Interface stehen. Alternativ kann man hier auch mit Src- und Dst-Address arbeiten. Port 9100 ist dafür auch bei deinem Brother zuständig. Ob er weitere Ports fürs Scannen etc. benötigt musst du mit Wireshark ausfindig machen. Fürs reine Drucken reicht aber Port 9100 aus.Mich würde noch mal interessieren, wie ich das mit dem IN. Interface und Out Interface verstehen muss. Und Src bzw. Dst Adress. Was ist in welche Richtung?

IN-INTERFACE = Traffic der über das Interface in die Firewall hinein fließt

OUT-INTERFACE = Traffic der die Firewall verlässt

SRC = Quell-Adresse/Netzwerk der Pakete

DST = Ziel-Adresse/Netzwerk der Pakete

Bedenke immer: Kommunikation ist zu 99% bidirektional! Die Firewall des Mikrotik ist statefull d.h. sie führt Buch über Verbindungen, so dass man mit einer related,established Regel zugehörigen Traffic zuordnen kann, anstatt für jede einzelne ausgehende Regel eine passende Eingehende zu definieren. IT'ler sind ja faul

http://wiki.mikrotik.com/wiki/Manual:IP/Firewall/Filter

Grüße Uwe

Das ist hier ja noch gar nix mit popeligen 64 Threads !!

Sie dir mal den_hier an !

127 sorry 167 !! Das muss uns erstmal einer nachmachen

Sie dir mal den_hier an !

( und da sollte es eigentlich funktionieren)

hätte hätte Fahrradkette. Min Jung IT ist ein Fach der Fakten, da sind solche WischiWaschi Aussagen "ich habe alles geöffnet" leider nichts Wert.Gerade weil du noch nicht sehr viel von der Materie Firewall zu kennen scheinst.

Deshalb Config posten (Aber bitte kein Bildchen sondern die pure Config als Text), dann werden das hier nicht immer solche Monsterthreads.

Grüße Uwe

aber ich habe (um das pingen zu testen) vorhins alles geöffnet von der Drucker-IP und selbst da ging das pingen nicht

Du hast doch aber oben selber gesagt OHNE Accessliste kannst du problemlos auf den Drucker zugreifen ??!!Also was denn nun....

Seh schon kommen wir machen mal einen Labor Aufbau um das Drama abzukürzen...

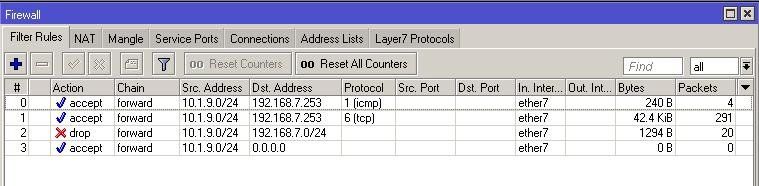

So....quick and dirty Labortest für deine Drucker Firewall Liste:

Druckernetz: 192.168.7.0 /24 mit dem Drucker 192.168.7.253 an Port eth3

Gastnetz: 10.9.1.0 /24 an Port eth 7

Firewall ACL mit der es funktioniert:

Fertisch !

Das lässt jetzt nur Ping und TCP zum Drucker durch. Falls dein Drucker noch irgendwie UDP benötigt musst du das hinzufügen.

Ports bzw. Interfaces müsstest du auf dein Setup entsprechend anpassen...logisch.

Diese ACL hat einwandfrei mit einem Canon Netzwerkdrucker funktioniert !!

Dein Fehler oben in deiner ACL ist vermutlich, wie immer wieder gepredigt, die falsche Reihenfolge der Regeln und auch überflüssige Regeln...?!

Druckernetz: 192.168.7.0 /24 mit dem Drucker 192.168.7.253 an Port eth3

Gastnetz: 10.9.1.0 /24 an Port eth 7

Firewall ACL mit der es funktioniert:

Fertisch !

Das lässt jetzt nur Ping und TCP zum Drucker durch. Falls dein Drucker noch irgendwie UDP benötigt musst du das hinzufügen.

Ports bzw. Interfaces müsstest du auf dein Setup entsprechend anpassen...logisch.

Diese ACL hat einwandfrei mit einem Canon Netzwerkdrucker funktioniert !!

Dein Fehler oben in deiner ACL ist vermutlich, wie immer wieder gepredigt, die falsche Reihenfolge der Regeln und auch überflüssige Regeln...?!

Meine Frage wäre, benötige ich wirklich Regel 0?

ja, wie oben bereits geschrieben ist eine Kommunikation Bidirektional, also aus Sender- und Empfängersicht zu sehen !Diese Regel lässt eben den Traffic, der durch die anderen beiden Regeln angestoßen werden auch wieder vom Drucker zum Sender zurückfließen (deswegen related, established). Ansonsten kommen zwar Pings am Drucker an, aber eben die Antworten vom Drucker nicht zurück, weil sie an der Firewall hängen bleiben!

http://de.m.wikipedia.org/wiki/Stateful_Packet_Inspection

Grüße Uwe

Ich will jetzt nicht streiten aber ich denke er braucht sie nicht.

In dem getestetn Labor Beispiel oben brauche ich sie ja auch nicht und das ist exakt das gleiche Setup.

Die ACL wirkt ja nur inbound auf dem jeweiligen Interface und nicht outbound. M.E. müsste dann inbound Traffic zum Drucker den Filter durch die entsprechende Regel passieren und die Antwort vom Drucker kommt auch fehlerlos an, da am L3 Segment wo der Drucker dranhängt inbound ja keinerlei ACL definiert ist, dort kann also alles passieren und outbound ins Gastnetz wird ja wie gesagt nicht gefiltert, nur inbound.

Folglich müsste eigentlich die Regel nur mit den Statements auskommen die oben im Testsetup stehen. Da das auch so in "real life" funktioniert sollte es dann auch beim TO klappen.

Probiers doch einfach mal aus...dann weisst du es doch sofort ?!

In dem getestetn Labor Beispiel oben brauche ich sie ja auch nicht und das ist exakt das gleiche Setup.

Die ACL wirkt ja nur inbound auf dem jeweiligen Interface und nicht outbound. M.E. müsste dann inbound Traffic zum Drucker den Filter durch die entsprechende Regel passieren und die Antwort vom Drucker kommt auch fehlerlos an, da am L3 Segment wo der Drucker dranhängt inbound ja keinerlei ACL definiert ist, dort kann also alles passieren und outbound ins Gastnetz wird ja wie gesagt nicht gefiltert, nur inbound.

Folglich müsste eigentlich die Regel nur mit den Statements auskommen die oben im Testsetup stehen. Da das auch so in "real life" funktioniert sollte es dann auch beim TO klappen.

Probiers doch einfach mal aus...dann weisst du es doch sofort ?!

Hi @aqui, er hat zwei Drop-Rules einmal vom Gast > Work und eine zweite vom Work > Gast, deswegen benötigt er die related-Regel. Deine letzte accept-Regel mit Ziel 0.0.0.0 hat er nicht in seinem Setup. Mit dieser klappt das natürlich auch keine Frage ... ist aber für meinen Geschmack etwas dirty  .

.

Mit der statefull-Regel klappt das hier ebenfalls mit einem HP Laserjet 1320DN einwandfrei.

@113726

Ich glaube du bist dir einfach noch nicht im klaren was bei dieser Regel passiert, obwohl ich es oben schon zwei mal erklärt habe.

Die Regel lässt eben Traffic in das Gast-Netz zurück aber nur wenn er auch aus dem Gast-Netz initiiert wurde.

Bitte, bitte lese dich doch mal etwas ein in die Materie, es muss nur einmal klick machen. Aber dafür bedarf es halt ein Minimum an Lernbereitschaft.

Grüße Uwe

Mit der statefull-Regel klappt das hier ebenfalls mit einem HP Laserjet 1320DN einwandfrei.

@113726

Ich glaube du bist dir einfach noch nicht im klaren was bei dieser Regel passiert, obwohl ich es oben schon zwei mal erklärt habe.

Die Regel lässt eben Traffic in das Gast-Netz zurück aber nur wenn er auch aus dem Gast-Netz initiiert wurde.

Bitte, bitte lese dich doch mal etwas ein in die Materie, es muss nur einmal klick machen. Aber dafür bedarf es halt ein Minimum an Lernbereitschaft.

Grüße Uwe

er hat zwei Drop-Rules einmal

OK, keine Frage...dann ists natürlich korrekt. Aber das ist eigentlich ja unnötig. Für die einfache dirty Lösung reicht ja eine drop Rule erstmal.Stateful ist natürlich dann wasserdichter. Habs eben mal auf einem 2011er getestet und auch das funktioniert wie du schon sagst wunderbar auf den Canon hier.

Bleibt der sehr richtige Appell an den TO sich mal die Grundlagen vom 2way Handshaking bei TCP reinzuziehen

Geht das jetzt bis unendliche so weiter ?

Stell dir doch einfach mal den Packetflow vom Gastnetz ins Work-Netz bildlich vor:

Bei vorhandensein nur einer DROP-Regel (Gast > Work):

Wenn du bei diesem Scenario mit einer Drop Regel nun von einem Rechner im Work-Netz versuchst ein Paket an einen Rechner im Gastnetz zu schicken wird das Paket die Firewall passieren und den Rechner im Gastnetz erreichen, jedoch wird es auf dem Rückweg wegen der Drop-Rule an der Firewall hängen bleiben!!!

Wenn.du solchen unnötigen Traffic vermeiden willst mach es mit zwei Regeln, das ist auch sicherer.

Hoffe das war nun endlich verständlich.

Gruß jodel

Stell dir doch einfach mal den Packetflow vom Gastnetz ins Work-Netz bildlich vor:

Bei vorhandensein nur einer DROP-Regel (Gast > Work):

- Paket fließt erfolgreich ins Work Netz durch die Ausnahme Port 9100

- Paket erreicht den Drucker

- Drucker antwortet auf das Paket, es fließt also erneut zur Firewall die das Paket durchlässt weil es ein related Paket ist, also ein Paket das aus dem Gastnetz initiert wurde (related Regel inbound)

- Verbindung steht !!

Wenn du bei diesem Scenario mit einer Drop Regel nun von einem Rechner im Work-Netz versuchst ein Paket an einen Rechner im Gastnetz zu schicken wird das Paket die Firewall passieren und den Rechner im Gastnetz erreichen, jedoch wird es auf dem Rückweg wegen der Drop-Rule an der Firewall hängen bleiben!!!

Wenn.du solchen unnötigen Traffic vermeiden willst mach es mit zwei Regeln, das ist auch sicherer.

Hoffe das war nun endlich verständlich.

Gruß jodel

ich glaub da nehm ich wieder nur 9100 rein, oder?

ja das reicht.Die Regel 0 besagt ja, dass jeglicher Antwort aus dem Gastnetz auch wieder zurück kommt.

Nur Antworten die zu Anfragen aus dem Gastnetz gehören, werden mit dieser Regel wieder ins Gastnetz geforwardet!Ist es da nicht besser, dort auch noch als DstIP die IP des Druckers einzupflegen, sodass wirklich nur der Traffic zurückgeleitet wird?

Besser ist das nicht, nur aufwendiger zu pflegen Deswegen hat man ja auch eine statefull Firewall entwickelt, dass man sich nur um eine Seite kümmern muss, und das ganze übersichtlich bleibt !

Bitte den Beitrag jetzt noch als gelöst markieren. Danke.

Ein aktuelles Tutorial zum Thema VLANs und Bridging mit Mikrotik behandelt dieses Forums Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41