Netgear GS716Tv3 VLAN Admin Access

Guten Morgen

Zurzeit baue ich meine Netzwerk-Infrastruktur um. Hierzu habe ich einige Fragen, da ich teilweise Neuland betrete.

Ausgangslage

Aktuell nutze ich eine pfSense mit zwei Internetlinien (als Failover konfiguriert). Im Netzwerk befindet sich ein Server, auf dem Proxmox zur Virtualisierung läuft. Der Haupt-Switch ist ein Netgear GS716Tv3 Smart Managed Switch. Der Proxmox-Server ist via LAG doppelt am Switch angebunden. Soweit funktioniert auch alles.

Ziel

Der Switch soll in zwei VLAN's unterteilt werden, einmal "101" und einmal "102", letzteres wird für Testzwecke und interne Versuche verwendet. Die Einrichtung der VLAN's am Switch hat eigentlich auch geklappt. An einem Port des ersten VLAN's (101), befindet sich ein unmanaged Switch (Netgear GS116), welcher Geräte in einem Raum verbindet.

Problem

Der Rechner, welcher die Geräte administrativ verwaltet, befindet sich im ersten VLAN (101). Stelle ich am GS716Tv3 aber nun die Ports 1-8 auf VLAN 101 und die Ports 9-16 auf VLAN 102 um, kann ich mit dem Administrationsrechner aus VLAN 101 (welcher sich ebenfalls am unmanaged Switch befindet), nicht mehr auf die WebGUI vom GS716Tv3 zugreifen. Ich habe irgendwo gelesen, dass nur VLAN 1 zum konfigurieren berechtigt ist, stimmt das? Falls ja, wie wäre das ganze für mich am besten umzusetzen, wenn ich alle 16 Ports des GS716Tv3 in zwei VLAN's unterteilen möchte?

Als abschliessende Frage, nur um sicher zu sein: Es ist schon korrekt, dass der unmanaged Switch (GS116) hinter dem GS716Tv3 funktioniert? Die VLAN's sollen Untagged sein.

Mit freundlichen Grüssen

Zurzeit baue ich meine Netzwerk-Infrastruktur um. Hierzu habe ich einige Fragen, da ich teilweise Neuland betrete.

Ausgangslage

Aktuell nutze ich eine pfSense mit zwei Internetlinien (als Failover konfiguriert). Im Netzwerk befindet sich ein Server, auf dem Proxmox zur Virtualisierung läuft. Der Haupt-Switch ist ein Netgear GS716Tv3 Smart Managed Switch. Der Proxmox-Server ist via LAG doppelt am Switch angebunden. Soweit funktioniert auch alles.

Ziel

Der Switch soll in zwei VLAN's unterteilt werden, einmal "101" und einmal "102", letzteres wird für Testzwecke und interne Versuche verwendet. Die Einrichtung der VLAN's am Switch hat eigentlich auch geklappt. An einem Port des ersten VLAN's (101), befindet sich ein unmanaged Switch (Netgear GS116), welcher Geräte in einem Raum verbindet.

Problem

Der Rechner, welcher die Geräte administrativ verwaltet, befindet sich im ersten VLAN (101). Stelle ich am GS716Tv3 aber nun die Ports 1-8 auf VLAN 101 und die Ports 9-16 auf VLAN 102 um, kann ich mit dem Administrationsrechner aus VLAN 101 (welcher sich ebenfalls am unmanaged Switch befindet), nicht mehr auf die WebGUI vom GS716Tv3 zugreifen. Ich habe irgendwo gelesen, dass nur VLAN 1 zum konfigurieren berechtigt ist, stimmt das? Falls ja, wie wäre das ganze für mich am besten umzusetzen, wenn ich alle 16 Ports des GS716Tv3 in zwei VLAN's unterteilen möchte?

Als abschliessende Frage, nur um sicher zu sein: Es ist schon korrekt, dass der unmanaged Switch (GS116) hinter dem GS716Tv3 funktioniert? Die VLAN's sollen Untagged sein.

Mit freundlichen Grüssen

Please also mark the comments that contributed to the solution of the article

Content-Key: 357706

Url: https://administrator.de/contentid/357706

Printed on: April 25, 2024 at 23:04 o'clock

4 Comments

Latest comment

dass nur VLAN 1 zum konfigurieren berechtigt ist, stimmt das?

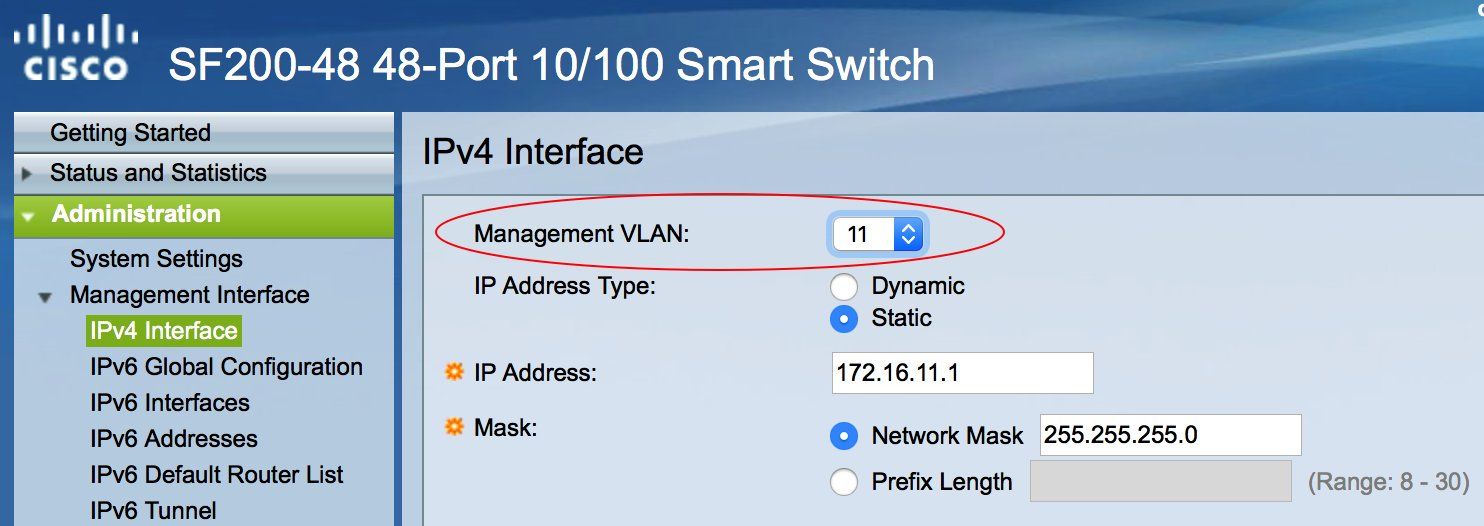

Jein !Per Default liegt das Management Interfaces des Switches immer im VLAN 1, sprich also dem Default VLAN.

Bei den meisten der VLAN Switches kann man es im Setup aber auch in ein spezifisches VLAN legen.

Hier z.B. bei einem Cisco SG-200 Switch:

Vermutlich ist das mit deinem NG auch möglich im Setup ?!

Sind deine VLANs denn vollkommen isoliert ?

Normal routet man ja zwischen den VLANs um eine Kommunikation VLAN übergreifend sicherzustellen und damit kommst du dann ja sowieso auch aus allen VLANs auch auf das VLAN 1 (Management)

Bei dir sogar noch ganz einfach weil die Netgear Gurke ein Layer 3 Switch ist der VLAN Routing direkt supportet.

NG bezeichnet das etwas dümmlich als Layer 2+ es ist aber statisches Routing.

Wenn du das einrichtest kannst du dir einen externen Router sparen wie es z.B. dieses Tutorial beschreibt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber auch ohne VLAN Routing hättest du mit deiner pfSense ideale Vorteile einen tagged Uplink auf diese zu realisieren und dann mit den dortigen Firewall Regeln z.B. den Management Zugriff aus allen VLANs sicher zu regeln.

Warum setzt du das nicht so um, das wäre doch das einfachste von der Welt und hätte dir diesen Thread erspart ?!

dass der unmanaged Switch (GS116) hinter dem GS716Tv3 funktioniert? Die VLAN's sollen Untagged sein.

Ja, klar das geht natürlich. Wenn du den in einen untagged Port z.B. von VLAN 101 steckst dann arbeiten alles sein Ports logischerweise als VLAN 101 Ports.Der unmanaged Switch kann ja keinerlei VLAN Information (Tags) auswerten, ist also immer davon abhängig wo er drinsteckt.

Mein Ziel ist es, beide VLAN's komplett isoliert stehen zu haben

OK, dann scheidet einen Router oder Firewall Verbindung natürlich aus wenn du das komplett wörtlich nimmst.Dann kommst du allerdings nur noch auf das Management wenn du dich am Switch direkt in sein VLAN 1 verbindest, einen andere Chance gibt es dann nicht, außer natürlich du konfigurierst das Management Interface in ein anderes VLAN sofern der NG das supportet.

Ggf. macht es aber doch für dich Sinn die VLANs per tagged Uplink auf deiner pfSense zu terminieren. So hast du zumindest die Option mit entsprechenden Regeln die Zugriffe wenigstens etwas zu steuern um flexibler zu sein.

Mit der jetzigen Lösung über das Management VLAN bist du ja auch dann starr isoliert darauf, kannst also niemals mehr von Clients im VLAN 1 oder 102 zugreifen.

Du kannst ja die Kommunikation zw. VLAN 101 und 102 komplett unterbinden. Da reicht es gar keine Regel auf der FW einzustellen ! Und dann eine Regel die den HTTP Zugriff aus 101 und 102 rein auf die Management IP in VLAN 1 erlaubt.

Dann wäre aus beiden VLANs einzig nur die Management IP des Switchers zu erreichen und sonst nix.

Die Firewall sorgt ja dafür das das absolut wasserdicht ist.

Das wäre immerhin ein Ansatz das elegant zu lösen

ich bin in der Welt der managed- bzw. smart managed Switches noch sehr unerfahren

Das soll sich ja ändern !! Wozu ist das denn genau?

Ein LAG (Link Aggregation) hat primär rein gar nichts mit VLANs oder VLAN Tagging zu tun. Technisch beschreibt es nur die Bündelung mehrere Links. Ob Traffic der über diese Links übertragen wird VLAN Tags hat oder nicht ist für einen LAG irrelevant.Macht ja auch Sinn, wenn du z.B. 2 oder mehr Switches mit ihren Tagged Uplinks verbindest aber hier auch aus Gründen der Performance LAGs verwenden willst kannst du das machen.

Ebenso kannst du Server mit VLAN Support (wie hier z.B. beschrieben) logischerweise auch mit einem LAG anbinden.

In der Regel ist es in den Konfig GUIs oder CLIs der Switches so, das man den LAG bildet und dann auf dem LAG das Tagging der VLANs definiert. Damit verhindert man sicher das es keinen Konfig Mismatch zwischen den LAG Link Membern gibt. Diese sollten natürlich tunlichst vollkommen identisch konfiguriert sein !

Dazu dient das VLAN Tagging auf LAGs.