Netzwerk sicherer machen

Liebe Gemeinde!

Ich möchte die Berechtigungen/Zugriffe der einzelnen Netzwerkclients auf das Nötigste beschränken, weiß aber nicht so genau, welches die beste Lösung ist bzw. ob meine Lösung gut ist.

In meinem Netzwerk sieht es wie folgt aus:

1) mehrere PCs per Kabel ans LAN angeschlossen

2) mehrere Multimediageräte (AV-Receiver, Smart-TV, Internetradio, etc.) per Kabel ans LAN angeschlossen

3) Printserver per Kabel ans LAN angeschlossen

4) zwei NAS per Kabel ans LAN angeschlossen

5) einige Switches (unmanaged)

6) Fritz!Box für den Internetzugriff und Voip

7) weitere Fritz!Boxen als WLAN-Accesspoints

8) iPod über WLAN

9) IP-Cam Kabel bzw. manchmal per WLAN

Ziel:

- Alle Geräte (exklusive Printserver) sollen auf die NAS und auf's Internet zugreifen können.

- der Printserver soll von den PCs erreichbar sein

- die Geräte sollen gegenseitig keinen Zugriff haben und sich nach Möglichkeit erst gar nicht "sehen"

- evtl. soll ein NAS vom Internet erreichbar sein

Nun habe ich mir gedacht, dass ich das NAS, welches aus dem Internet erreichbar sein soll, in eine DMZ [1] setze. Die unmanaged Switches tausche ich gegen managed Switches (Layer 3) [2]. Somit kann ich ein paar VLANs erstellen und die Zugriffe regeln.

1) Ist das vom Ansatz her richtig oder gibt's da bessere/andere Lösungen?

2) Habe ich die richtigen Geräte ausgesucht?

3) Kann ich die Voip-Fritz!Box hinter dem DMZ-Router weiter betreiben, auch wenn diese nicht mehr den Internetzugriff herstellt?

Für ein wenig Unterstützung bin ich dankbar

Gruß Krusty

[1] NetGear FVS318G

[2] NetGear GS108T-V2

Ich möchte die Berechtigungen/Zugriffe der einzelnen Netzwerkclients auf das Nötigste beschränken, weiß aber nicht so genau, welches die beste Lösung ist bzw. ob meine Lösung gut ist.

In meinem Netzwerk sieht es wie folgt aus:

1) mehrere PCs per Kabel ans LAN angeschlossen

2) mehrere Multimediageräte (AV-Receiver, Smart-TV, Internetradio, etc.) per Kabel ans LAN angeschlossen

3) Printserver per Kabel ans LAN angeschlossen

4) zwei NAS per Kabel ans LAN angeschlossen

5) einige Switches (unmanaged)

6) Fritz!Box für den Internetzugriff und Voip

7) weitere Fritz!Boxen als WLAN-Accesspoints

8) iPod über WLAN

9) IP-Cam Kabel bzw. manchmal per WLAN

Ziel:

- Alle Geräte (exklusive Printserver) sollen auf die NAS und auf's Internet zugreifen können.

- der Printserver soll von den PCs erreichbar sein

- die Geräte sollen gegenseitig keinen Zugriff haben und sich nach Möglichkeit erst gar nicht "sehen"

- evtl. soll ein NAS vom Internet erreichbar sein

Nun habe ich mir gedacht, dass ich das NAS, welches aus dem Internet erreichbar sein soll, in eine DMZ [1] setze. Die unmanaged Switches tausche ich gegen managed Switches (Layer 3) [2]. Somit kann ich ein paar VLANs erstellen und die Zugriffe regeln.

1) Ist das vom Ansatz her richtig oder gibt's da bessere/andere Lösungen?

2) Habe ich die richtigen Geräte ausgesucht?

3) Kann ich die Voip-Fritz!Box hinter dem DMZ-Router weiter betreiben, auch wenn diese nicht mehr den Internetzugriff herstellt?

Für ein wenig Unterstützung bin ich dankbar

Gruß Krusty

[1] NetGear FVS318G

[2] NetGear GS108T-V2

Please also mark the comments that contributed to the solution of the article

Content-Key: 213201

Url: https://administrator.de/contentid/213201

Printed on: April 24, 2024 at 09:04 o'clock

21 Comments

Latest comment

Hi,

mit Firewall und VLANs kannst du das machen, die Firewall routet dir dann nur den freigegeben Verkehr.

Ich frage mich nur, warum?

Das Ganze scheint doch ein privates Netzwerk zu sein, warum willst du da alles voneinander abschotten?

Und ich will jetzt kein PRISM hören, die hören hinter dem Router mit

VG

Deepsys

mit Firewall und VLANs kannst du das machen, die Firewall routet dir dann nur den freigegeben Verkehr.

Ich frage mich nur, warum?

Das Ganze scheint doch ein privates Netzwerk zu sein, warum willst du da alles voneinander abschotten?

Und ich will jetzt kein PRISM hören, die hören hinter dem Router mit

VG

Deepsys

Hallo,

ist das Netzwerk denn Privat?

Wenn ja, kannst Du eine UTM von Sophos nehmen (für Privatanwerder kostenlos, für Gewerbe nicht), die dir erstmal Sicherheit von Außen bringt. Damit kannst Du deine DMZ aufbauen und deine Fritzbox hinter der Sophos Firewall mit VioP betreiben (Gibt es sogar ne Anleitung von AVM).

Die Zugriffe untereinander kannst Du natürlich mit VLANs lösen. Zusätzlich würde ich über einen Domaincontroller nachdenken, mit dem Du Rechte sehr gut verwalten kannst.

Fast jedes NAS ist ja AD fähig, sodass Du selbt Rechte auf dem NAS vernünftig verwalten kannst.

Die Sophos Firewall bietet auch noch einen HTTP Proxy, welcher den Internetverkehr scannt und den Virus blockt, bevor er deinen PC erreicht uvm...

Von Netgear würde ich eher Abstand nehmen.

Gruß Thomas

ist das Netzwerk denn Privat?

Wenn ja, kannst Du eine UTM von Sophos nehmen (für Privatanwerder kostenlos, für Gewerbe nicht), die dir erstmal Sicherheit von Außen bringt. Damit kannst Du deine DMZ aufbauen und deine Fritzbox hinter der Sophos Firewall mit VioP betreiben (Gibt es sogar ne Anleitung von AVM).

Die Zugriffe untereinander kannst Du natürlich mit VLANs lösen. Zusätzlich würde ich über einen Domaincontroller nachdenken, mit dem Du Rechte sehr gut verwalten kannst.

Fast jedes NAS ist ja AD fähig, sodass Du selbt Rechte auf dem NAS vernünftig verwalten kannst.

Die Sophos Firewall bietet auch noch einen HTTP Proxy, welcher den Internetverkehr scannt und den Virus blockt, bevor er deinen PC erreicht uvm...

Von Netgear würde ich eher Abstand nehmen.

Gruß Thomas

Hi Krusty,

das geht schlecht.

Der FVS318 braucht ein Modem. Das ist aber in der Fritzbox eingebaut.

Ansonsten find ich den Konstrukt zu kompliziert umd es gut zu pflegen. Irgendwann bist du sauer, dass du an manche Geräte nicht ran kommst und sei es aus Fernwartungsgründen oder weil dir das Display zu klein ist oder die HW gerade anderweitig genutzt wird.

Gruß

Netman

das geht schlecht.

Der FVS318 braucht ein Modem. Das ist aber in der Fritzbox eingebaut.

Ansonsten find ich den Konstrukt zu kompliziert umd es gut zu pflegen. Irgendwann bist du sauer, dass du an manche Geräte nicht ran kommst und sei es aus Fernwartungsgründen oder weil dir das Display zu klein ist oder die HW gerade anderweitig genutzt wird.

Gruß

Netman

Hallo,

es wäre ja mal schick wenn man zu jeder Frage die man hat einen Beitrag aufmacht weil man sich sonst kaum noch orientieren kann worüber denn gerade gesprochen wird!!!! Du willst ja schließlich eine rege Beteiligung haben oder?

Das ließt sich hier für mich so als würde jemand einen Beitrag aufmachen in dem es über das Motortuning geht und dann

aber über das Tieferlegen und die Reifen geredet wird und zum Schluss kommt die Erkenntnis, dass man eine andere

Auspuffabgasanlage haben möchte!

Also es wäre spätestens jetzt der Zeit um einmal alles genau aufzuzählen.

Die FVSxxx ist eine Firewall Serie von Netgear, welche hast Du denn nun genau?

FVS318v1, FVS318v2, FVS318v3, FVS318G oder FVS31N

z.B. AVM Fritz!Box 7170

Muss die via Internet erreichbar sein?

Hersteller / Name / Modell / Modellnummer

Dann ließ Dir diesen Beitrag aus dem Netgear Forum bitte einmal dazu durch und alles ist beantwortet.

Welche FVS318 ist es denn nun, hat Deine schon ein SIP LAG?

Oder sind alle Geräte an der FVS318G(N) von der wir es eigentlich nicht wissen was es für eine ist?

es wäre ja mal schick wenn man zu jeder Frage die man hat einen Beitrag aufmacht weil man sich sonst kaum noch orientieren kann worüber denn gerade gesprochen wird!!!! Du willst ja schließlich eine rege Beteiligung haben oder?

Das ließt sich hier für mich so als würde jemand einen Beitrag aufmachen in dem es über das Motortuning geht und dann

aber über das Tieferlegen und die Reifen geredet wird und zum Schluss kommt die Erkenntnis, dass man eine andere

Auspuffabgasanlage haben möchte!

Ich möchte die Berechtigungen/Zugriffe der einzelnen Netzwerkclients auf das Nötigste beschränken, weiß aber nicht so genau, welches die beste Lösung ist bzw. ob meine Lösung gut ist.

Das kommt auch die gesamten im Netzwerk benutzten Geräte an!!!Also es wäre spätestens jetzt der Zeit um einmal alles genau aufzuzählen.

Die FVSxxx ist eine Firewall Serie von Netgear, welche hast Du denn nun genau?

FVS318v1, FVS318v2, FVS318v3, FVS318G oder FVS31N

In meinem Netzwerk sieht es wie folgt aus:

Je genauer Du schreibst desto genauer kann man antworten.1) mehrere PCs per Kabel ans LAN angeschlossen

Welches LAN, woran denn nun genau oder besser an welchen Switch?2) mehrere Multimediageräte (AV-Receiver, Smart-TV, Internetradio, etc.) per Kabel ans LAN angeschlossen

Hast Du eine Doppel NAT Lösung und/oder eine Dual Homed Firewall bzw. Routerkaskade?3) Printserver per Kabel ans LAN angeschlossen

Dito, woran.4) zwei NAS per Kabel ans LAN angeschlossen

Mit wie viel LAN Ports und welcher Geschwindigkeit?5) einige Switches (unmanaged)

Welche in welcher Reihenfolge und was hängt da alles dran?6) Fritz!Box für den Internetzugriff und Voip

Welche und wo genau steht die denn?7) weitere Fritz!Boxen als WLAN-Accesspoints

ok aber auch hier gilt, bitte alle Fritz!Boxen richtig aufführen!!!z.B. AVM Fritz!Box 7170

8) iPod über WLAN

ok9) IP-Cam Kabel bzw. manchmal per WLAN

ok, aber speichert die auf irgend ein NAS?Muss die via Internet erreichbar sein?

Hersteller / Name / Modell / Modellnummer

Ziel:

Die solltest Du wie schon gesagt aufteilen und in mehreren Beiträgen aufsplitten und erfragen!- Alle Geräte (exklusive Printserver) sollen auf die NAS und auf's Internet zugreifen können.

Ok.- der Printserver soll von den PCs erreichbar sein

Von wo und für wen alles?- die Geräte sollen gegenseitig keinen Zugriff haben und sich nach Möglichkeit erst gar nicht "sehen"

Welche Geräte sollen sich nicht sehen oder wen soll wen genau nicht sehen?- evtl. soll ein NAS vom Internet erreichbar sein

ja oder nein?Nun habe ich mir gedacht, dass ich das NAS, welches aus dem Internet erreichbar sein soll, in eine DMZ [1] setze. Die unmanaged Switches tausche ich gegen managed Switches (Layer 3) [2]. Somit kann ich ein paar VLANs erstellen und die Zugriffe regeln.

1) Ist das vom Ansatz her richtig oder gibt's da bessere/andere Lösungen?

Was war denn hier eine Lösung?2) Habe ich die richtigen Geräte ausgesucht?

Wenn Du mal erzählst welche Du alle nutzt wäre das schon schick.3) Kann ich die Voip-Fritz!Box hinter dem DMZ-Router weiter betreiben, auch wenn diese nicht mehr den Internetzugriff herstellt?

Hast Du einen Router Kaskade, eine Dual Homed Lösung?Dann ließ Dir diesen Beitrag aus dem Netgear Forum bitte einmal dazu durch und alles ist beantwortet.

Welche FVS318 ist es denn nun, hat Deine schon ein SIP LAG?

Für ein wenig Unterstützung bin ich dankbar

und wir für ein paar Informationen mehr denn die sollten immer eine Bringschuld darstellen und keine Holschuld! [1] NetGear FVS318

Welche, denn nun. Genau[2] NetGear GS108T-V2

Und was ist mit den anderen unmanaged Switchen?Oder sind alle Geräte an der FVS318G(N) von der wir es eigentlich nicht wissen was es für eine ist?

Zitat von @Krusty:

Und warum sollen Netzwerkgeräte miteinander kommunizieren können, wenn's nicht erforderlich ist?

Eigentlich ist die Frage gar nicht dumm ....Und warum sollen Netzwerkgeräte miteinander kommunizieren können, wenn's nicht erforderlich ist?

Eigentlich braucht auch nur jeder PC einen Zugriff auf den Server und den Router, hängen aber trotzdem in einem Netz. Gut, dafür könnte man eine lokale Firewall benutzen, aber packe ich dann alle Drucker & Kopierer auch alle in einzelne Netze.

Ja das ginge, aber der Aufwand und der Preis wäre zu hoch.

Also segmentiert man es anders, z.B. alle Drucker in VLAN/Netz1, PCs in VLAN/Netz 2, Server in VLAN/Netz3 ....

Also, bei dir z.B. alles was mit PC zu tun hat in ein Netz, dann die Mediadinger .....

Ansonsten wie MrNetman schon sagte, das wird komplex, aber zum Basteln kannst du es ja machen

PS: Wenn dein iPod auf die Privatfreigabe von iTunes will, wird es schon spaßig. Stichwort: Bonjour

VG

Deepsys

Hi,

mit Netgear habe ich bis jetzt schlechte Erfahrungen in Sachen Stabilität gemacht. Wir hatten die leider eine Zeit lang im Programm. Viele Reklamationen etc.

Eine Sophos UTM kann ich empfehlen.

Die kannste auf einen alten PC installieren oder auch als VM laufen lassen.

Du kannst dir die Natürlich auch fertig kaufen, aber für Privatgebrauch ist das etwas heftig

mit Netgear habe ich bis jetzt schlechte Erfahrungen in Sachen Stabilität gemacht. Wir hatten die leider eine Zeit lang im Programm. Viele Reklamationen etc.

Eine Sophos UTM kann ich empfehlen.

Die kannste auf einen alten PC installieren oder auch als VM laufen lassen.

Du kannst dir die Natürlich auch fertig kaufen, aber für Privatgebrauch ist das etwas heftig

Mahlzeit Leute

@d.o.b.b.y

ganz schön heiß heute

Ich denke, @aqui wird uns das sicherlich besser erklären können.

@d.o.b.b.y

ganz schön heiß heute

Zitat von @Deepsys:

> Zitat von @Krusty:

> ----

> Und warum sollen Netzwerkgeräte miteinander kommunizieren können, wenn's nicht erforderlich ist?

Eigentlich ist die Frage gar nicht dumm ....

Eigentlich braucht auch nur jeder PC einen Zugriff auf den Server und den Router, hängen aber trotzdem in einem Netz. Gut,

dafür könnte man eine lokale Firewall benutzen, aber packe ich dann alle Drucker & Kopierer auch alle in einzelne

Netze.

Ja das ginge, aber der Aufwand und der Preis wäre zu hoch.

Also segmentiert man es anders, z.B. alle Drucker in VLAN/Netz1, PCs in VLAN/Netz 2, Server in VLAN/Netz3 ....

Also, bei dir z.B. alles was mit PC zu tun hat in ein Netz, dann die Mediadinger .....

Sobald die PCs und Mediadinger via DLNA/UPNP/Airplay miteinander kommunizieren sollen, wird es be verscheidenen VLANs eher schwierig bis unmöglich.> Zitat von @Krusty:

> ----

> Und warum sollen Netzwerkgeräte miteinander kommunizieren können, wenn's nicht erforderlich ist?

Eigentlich ist die Frage gar nicht dumm ....

Eigentlich braucht auch nur jeder PC einen Zugriff auf den Server und den Router, hängen aber trotzdem in einem Netz. Gut,

dafür könnte man eine lokale Firewall benutzen, aber packe ich dann alle Drucker & Kopierer auch alle in einzelne

Netze.

Ja das ginge, aber der Aufwand und der Preis wäre zu hoch.

Also segmentiert man es anders, z.B. alle Drucker in VLAN/Netz1, PCs in VLAN/Netz 2, Server in VLAN/Netz3 ....

Also, bei dir z.B. alles was mit PC zu tun hat in ein Netz, dann die Mediadinger .....

PS: Wenn dein iPod auf die Privatfreigabe von iTunes will, wird es schon spaßig. Stichwort: Bonjour

Ja, genau, das wird über VLANs nicht so einfach (wenn überhaupt) gehen.Ich denke, @aqui wird uns das sicherlich besser erklären können.

Zitat von @Krusty:

Die PCs und Mediadinger kommunizieren nicht untereinander und auch der iPod kommuniziert nicht mit iTunes auf einem PC. Alle

Geräte greifen auf die NAS zu. Dort liegen alle Mediendateien und die Apple-Mediendienste laufen auch auf dem NAS.

Die PCs greifen auch auf die NAS zu, eventuell sogar mit UPNP-Clients (Mediaplayer, VNC, XBMC)?Die PCs und Mediadinger kommunizieren nicht untereinander und auch der iPod kommuniziert nicht mit iTunes auf einem PC. Alle

Geräte greifen auf die NAS zu. Dort liegen alle Mediendateien und die Apple-Mediendienste laufen auch auf dem NAS.

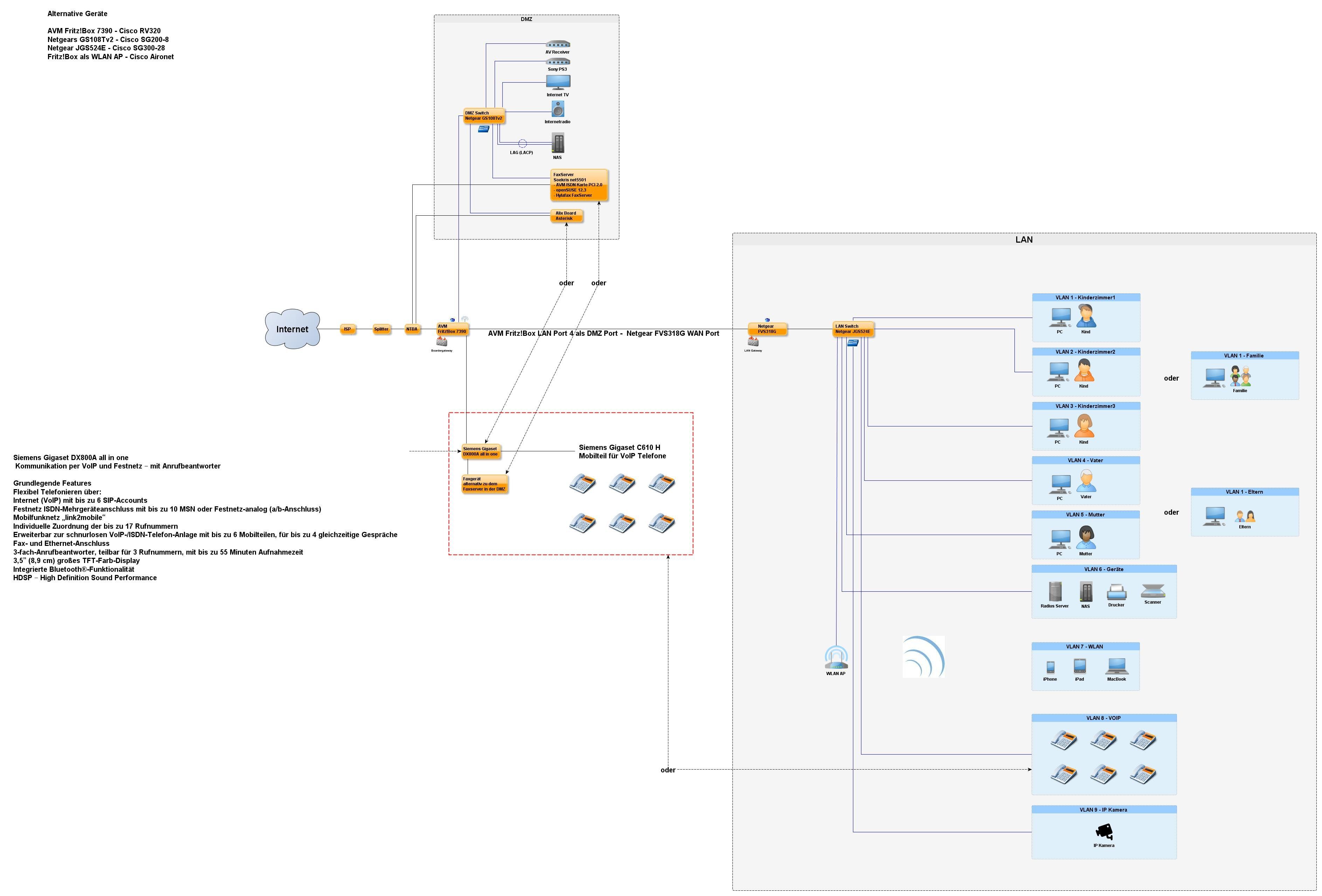

Hier mal eine Lösung mit vielen Alternativen die aber funktioniert und auch praktikabel ist, meist ist es eben besser zu wissen was Du für Geräte hast und das mit den vielen nicht verwalteten Switchen ist eben so ein Sache was die denn auch

für Funktionen, Optionen und Fähigkeiten liefern bzw. anbieten! Ist eben geraten und da musst Du eben selber nach schauen.

Gruß

Dobby

für Funktionen, Optionen und Fähigkeiten liefern bzw. anbieten! Ist eben geraten und da musst Du eben selber nach schauen.

Gruß

Dobby

Zitat von @Krusty:

Die PCs und Mediadinger kommunizieren nicht untereinander und auch der iPod kommuniziert nicht mit iTunes auf einem PC. Alle

Geräte greifen auf die NAS zu. Dort liegen alle Mediendateien und die Apple-Mediendienste laufen auch auf dem NAS.

Na dann fang doch mal einfach an:Die PCs und Mediadinger kommunizieren nicht untereinander und auch der iPod kommuniziert nicht mit iTunes auf einem PC. Alle

Geräte greifen auf die NAS zu. Dort liegen alle Mediendateien und die Apple-Mediendienste laufen auch auf dem NAS.

- Viele VLANs mit nur einem Gerät (ist das dann noch ein Netz?)

- Eine Firewall/Router die die ganzen VLANs auch regelbasiert verbinden kann

- Einen Router für Internet

- Einen WLAN-AP

So würde ich es machen, wenn ich das wollte ...

Viel Spaß damit, wenn das dann alles läuft, kennst du alle deine Protokolle in deinem Netz

VG

Deepsys

Zitat von @108012:

Hier mal eine Lösung mit vielen Alternativen die aber funktioniert und auch praktikabel ist, meist ist es eben besser zu

He cool, jetzt wissen wir auch wie es beim Dobby so zu Hause aussieht Hier mal eine Lösung mit vielen Alternativen die aber funktioniert und auch praktikabel ist, meist ist es eben besser zu

Schade das du nur ISDN zum Surfen hast, oder kann den NTBA auch DSLlich?

Ich wünsche euch allen ein schönes heißes WE!!

VG

Deepsys

Das Tutorial hier hilft ggf. auch noch zur Horizonterweiterung beim Thema "Netzwerk sicher machen" sofern es am WE nicht zu heiss wird...?!

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Obwohl du ja mit einer Firewall eher besser bedient bist bei den obigen Minimalanforderungen.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Obwohl du ja mit einer Firewall eher besser bedient bist bei den obigen Minimalanforderungen.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät