Netzwerkaufbau (Routing, Firewall und VPN)

Hallo Zusammen!

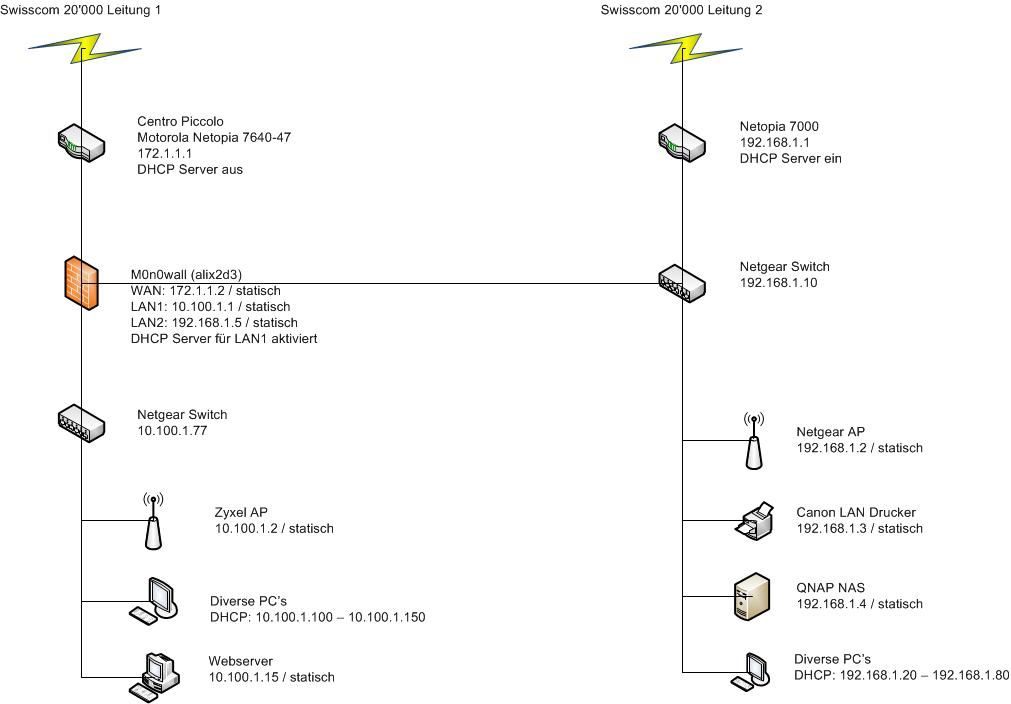

Hier daheim habe ich ein älteres Netzwerk von meiner Familie (Grafik: Leitung 2). Ist nichts spezielles: Standard-Netz 192, einer Swisscom TV-Box und einigen Clients.

Mittlerweile habe ich eine seperate Swisscom Leitung (Grafik: Leitung 1) in meinem Zimmer, wo ich ein eigenes Netz aufgebaut habe:

Nun möchte ich mit einer m0n0wall die beiden Netze verbinden, damit ich von meinem Netzwerk auf die Clients im anderen Netzwerk zugreifen kann. Also mein PC (10.100.1.100) auf den NAS (192.168.1.4).

Ausserdem sollen HTTP Anfragen (also Port 80) aus Leitung 1 (also aus dem WAN) auf den Webserver 10.100.1.15 geleitet werden.

Desweiteren möchte ich zusätzlich einen VPN Verbindung aufbauen können, um übers iPhone eine RemoteDesktop Session auf einen bestimmten Rechner aufzubauen (sagen wir 10.100.1.20).

Nun muss ich in der m0n0wall 1 Route hinzufügen, ca. 3 Firewall Regeln erstellen und ein Mobile VPN einrichten, oder?

Die Verbindung zwischen meinem Centro Piccolo und der m0n0wall ist glaub ich zu kompliziert gelöst und ich müsste nach jetztigen Einstellungen auch dort Port-Weiterleitungen einstellen oder? Soll ich dort "IP-Weiterleiten" aktivieren? Was brauch die m0n0wall dann für eine Einstellung auf dem WAN Interface? DHCP?

Ich hoffe das ganze habe ich nicht zu kompliziert beschrieben.

Vielen Dank schonmal für eure Hilfe!

Guten Start in die neue Woche!

Gruss

Jonas

Hier daheim habe ich ein älteres Netzwerk von meiner Familie (Grafik: Leitung 2). Ist nichts spezielles: Standard-Netz 192, einer Swisscom TV-Box und einigen Clients.

Mittlerweile habe ich eine seperate Swisscom Leitung (Grafik: Leitung 1) in meinem Zimmer, wo ich ein eigenes Netz aufgebaut habe:

Nun möchte ich mit einer m0n0wall die beiden Netze verbinden, damit ich von meinem Netzwerk auf die Clients im anderen Netzwerk zugreifen kann. Also mein PC (10.100.1.100) auf den NAS (192.168.1.4).

Ausserdem sollen HTTP Anfragen (also Port 80) aus Leitung 1 (also aus dem WAN) auf den Webserver 10.100.1.15 geleitet werden.

Desweiteren möchte ich zusätzlich einen VPN Verbindung aufbauen können, um übers iPhone eine RemoteDesktop Session auf einen bestimmten Rechner aufzubauen (sagen wir 10.100.1.20).

Nun muss ich in der m0n0wall 1 Route hinzufügen, ca. 3 Firewall Regeln erstellen und ein Mobile VPN einrichten, oder?

Die Verbindung zwischen meinem Centro Piccolo und der m0n0wall ist glaub ich zu kompliziert gelöst und ich müsste nach jetztigen Einstellungen auch dort Port-Weiterleitungen einstellen oder? Soll ich dort "IP-Weiterleiten" aktivieren? Was brauch die m0n0wall dann für eine Einstellung auf dem WAN Interface? DHCP?

Ich hoffe das ganze habe ich nicht zu kompliziert beschrieben.

Vielen Dank schonmal für eure Hilfe!

Guten Start in die neue Woche!

Gruss

Jonas

Please also mark the comments that contributed to the solution of the article

Content-Key: 193713

Url: https://administrator.de/contentid/193713

Printed on: April 19, 2024 at 03:04 o'clock

5 Comments

Latest comment

Nein das ist nicht zu kompliziert sondern ein simples Allerwelts Szenario ! Also keine Angst...

Die Frage ist WAS diese "Netopia" Kisten sind ? DSL Router ? Kabel TV Router ? Kannst du sie selbst konfigurieren ??

Mit der Monowall_/_pfSense hast du immer 2 Optionen:

a.) Du lässt den DSL Router als simples Modem laufen und konfigurierst den PPPoE Zugang (User Login) auf der Firewall. Das hat den großen Vorteil das du NICHT 2 mal NAT (Adress Translation) machen musst nämlich einmal auf der FW und einmal auf dem DSL Router sondern nur einmal. Es vereinfacht gerade bei VPN Zugang usw. die Konfiguration und das Troupleshooting

Hier trägst du dann am WAN Port den "PPPoE Modus" ein.

b.) Soll oder muss der Router weiter als Router laufen dann nimmst du dort "Static IP", verpasst ihm eine statische IP Adresse mit entsprechender Maske aus dem Router LAN und stellst das Gateway auf die Router IP ein !

WICHTIG: Auch die DNS IP Adresse muss an der FW statisch auf die Router IP gesetzt werden.

Theoretisch ginge auch "Dynamic IP" am WAN Port so das dieser sich alle Daten vom davorliegenden Router holt per DHCP aber das ist gefährlich, da diese IP dynamisch ist. Nicht empfehlenswert für einen Router oder FW ! Wenn du z.B. am Router wegen des VPN Zugangs mit Port Forwarding arbeiten muss zeigt der Port Forwarding Eintrag immer auf die lokale IP also auf die WAN IP der FW. Ändert die sich mal durch die Dynmaik von DHCP ist aus mit allen Port Forwarding Funktionen.

Fazit: Immer besser statische IPs dort verwenden.

Bei TV Modems stellt sich das Problem nicht, da der WAN Port der FW dann immer auf "Dynamic" sprich DHCP steht.

In den zahlreichen Tutorials zum Thema pfSense/Monowall findest du Antworten zu allen den o.a. Punkten.

Der Rest ist klassisches Routing zwischen den beiden Netzen was die FW von Haus aus macht und entsprechendes Firewall Regel einstellen was, wer zwischen den Netzen darf. Port Forwarding für den Webzugriff auf deinen Server erledigt den Rest. (Achtung: Ggf. musst du das 2 mal einstellen je nachdem wie dein netopia Router konfiguriert ist (Modem oder NAT Router Modus)

In der FW musst du auch keinerlei Route hinzufügen, das ist Unsinn. die statischen Routen in die jeweiligen lokalen Netze definierst du auf den jeweiligen Netopia Routern. Einzig wenn diese keine statischen Routen können, dann musst du es auf der FW machen. Traceroute und Pathping sind hier wie immer deine Freunde !

Das sind 3 bis 4 Mausklicks im Setup der FW wie du es schon selber richtig erkannt hast ! Alles in allem also in 10 Minuten erledigt so ein Setup.

Die Frage ist WAS diese "Netopia" Kisten sind ? DSL Router ? Kabel TV Router ? Kannst du sie selbst konfigurieren ??

Mit der Monowall_/_pfSense hast du immer 2 Optionen:

a.) Du lässt den DSL Router als simples Modem laufen und konfigurierst den PPPoE Zugang (User Login) auf der Firewall. Das hat den großen Vorteil das du NICHT 2 mal NAT (Adress Translation) machen musst nämlich einmal auf der FW und einmal auf dem DSL Router sondern nur einmal. Es vereinfacht gerade bei VPN Zugang usw. die Konfiguration und das Troupleshooting

Hier trägst du dann am WAN Port den "PPPoE Modus" ein.

b.) Soll oder muss der Router weiter als Router laufen dann nimmst du dort "Static IP", verpasst ihm eine statische IP Adresse mit entsprechender Maske aus dem Router LAN und stellst das Gateway auf die Router IP ein !

WICHTIG: Auch die DNS IP Adresse muss an der FW statisch auf die Router IP gesetzt werden.

Theoretisch ginge auch "Dynamic IP" am WAN Port so das dieser sich alle Daten vom davorliegenden Router holt per DHCP aber das ist gefährlich, da diese IP dynamisch ist. Nicht empfehlenswert für einen Router oder FW ! Wenn du z.B. am Router wegen des VPN Zugangs mit Port Forwarding arbeiten muss zeigt der Port Forwarding Eintrag immer auf die lokale IP also auf die WAN IP der FW. Ändert die sich mal durch die Dynmaik von DHCP ist aus mit allen Port Forwarding Funktionen.

Fazit: Immer besser statische IPs dort verwenden.

Bei TV Modems stellt sich das Problem nicht, da der WAN Port der FW dann immer auf "Dynamic" sprich DHCP steht.

In den zahlreichen Tutorials zum Thema pfSense/Monowall findest du Antworten zu allen den o.a. Punkten.

Der Rest ist klassisches Routing zwischen den beiden Netzen was die FW von Haus aus macht und entsprechendes Firewall Regel einstellen was, wer zwischen den Netzen darf. Port Forwarding für den Webzugriff auf deinen Server erledigt den Rest. (Achtung: Ggf. musst du das 2 mal einstellen je nachdem wie dein netopia Router konfiguriert ist (Modem oder NAT Router Modus)

In der FW musst du auch keinerlei Route hinzufügen, das ist Unsinn. die statischen Routen in die jeweiligen lokalen Netze definierst du auf den jeweiligen Netopia Routern. Einzig wenn diese keine statischen Routen können, dann musst du es auf der FW machen. Traceroute und Pathping sind hier wie immer deine Freunde !

Das sind 3 bis 4 Mausklicks im Setup der FW wie du es schon selber richtig erkannt hast ! Alles in allem also in 10 Minuten erledigt so ein Setup.

Was bitte ist denn an NAT nicht OSI konform ?? Das ist Unsinn was du da erzählst aber egal...

Die Authentisierung ist schon merkwürdig das das nicht vom Endgerät gemacht wird per PPPoE denn so können auch Unbefugte den Anschluss nutzen..aber egal das ist vielleicht bei der Swisscom so Usus und für unserer Design Szenario hier nicht relevant.

An der Swisscom leitung sprich am WAN/DSL Port des Routers bekommst du immer eine öffentliche IP Adresse ob per PPPoE, DHCP oder wie auch immer.

Diese setzt der Router dann zwangsweise mit NAT um auf dein dahinter befindliches RFC 1918 IP Netzwerk mit privaten IPs die im Internet NICHT geroutet werden.

Damit hat sich auch schon deinen laienhafte Frage am Schluss zu den 10.100ern und 192.168er Adressen beantwortet !

Ein klassisches Allerweltsszenario das du nicht umgehen kannst. Es sei denn du bekommst ein öffentliches Subnetz von deinem Provider.

Also musst du zwangsweise NAT machen und das bei dir 2 Mal wenn du so die FW am Router kaskadierst. Das ist generell nicht schlimm erhöht aber etwas den Konfigaufwand. Aber du musst durch die äußeren Bedingungen damit leben.

Belibt also nur für dich das statische Port Forwarding auf dem Router und der FW zu aktivieren auf den Webserver und dein VPN an der FW einzurichten. Fertig ist der Lack.

Die zahlreichen Tutorials und Threads hier geben einen guten Leitfaden...

Die Authentisierung ist schon merkwürdig das das nicht vom Endgerät gemacht wird per PPPoE denn so können auch Unbefugte den Anschluss nutzen..aber egal das ist vielleicht bei der Swisscom so Usus und für unserer Design Szenario hier nicht relevant.

An der Swisscom leitung sprich am WAN/DSL Port des Routers bekommst du immer eine öffentliche IP Adresse ob per PPPoE, DHCP oder wie auch immer.

Diese setzt der Router dann zwangsweise mit NAT um auf dein dahinter befindliches RFC 1918 IP Netzwerk mit privaten IPs die im Internet NICHT geroutet werden.

Damit hat sich auch schon deinen laienhafte Frage am Schluss zu den 10.100ern und 192.168er Adressen beantwortet !

Ein klassisches Allerweltsszenario das du nicht umgehen kannst. Es sei denn du bekommst ein öffentliches Subnetz von deinem Provider.

Also musst du zwangsweise NAT machen und das bei dir 2 Mal wenn du so die FW am Router kaskadierst. Das ist generell nicht schlimm erhöht aber etwas den Konfigaufwand. Aber du musst durch die äußeren Bedingungen damit leben.

Belibt also nur für dich das statische Port Forwarding auf dem Router und der FW zu aktivieren auf den Webserver und dein VPN an der FW einzurichten. Fertig ist der Lack.

Die zahlreichen Tutorials und Threads hier geben einen guten Leitfaden...

Zitat von @JayS87:

Schonmal Vielen Dank. Hier und da wurden meine Vermutungen bestätigt.

Die Netopia Kisten sind tatsächlich die Swisscom DSL-Router. Und wo wir grad bei denen sind, da gibt es kein

PPPoE-Passthrough.

Schonmal Vielen Dank. Hier und da wurden meine Vermutungen bestätigt.

Die Netopia Kisten sind tatsächlich die Swisscom DSL-Router. Und wo wir grad bei denen sind, da gibt es kein

PPPoE-Passthrough.

Laut Datenblatt können die 7000er pppoe-passthrough. damit sollte man diese auf "durchzug" schalten können.

Die Zugangsdaten sind bei der Swisscom bei Privat-VDSL auf den jeweiligen Ports am DSLAM hinterlegt.

Das hingegen ist etwas anderes. Allerdings sollte man dann genauso mit der monowall sich verbinden können.

Muss ich wirklich mit NAT arbeiten? Ich kann das non-konforme-OSI-Zeug nicht wirklich leiden

Da hat aqui ja genug dazu geschrieben. Übrigens ist nicht die ISO für die IP-Protokollfamilie zuständig, sondern die IETF und die IESG. Falls Du ISO-protokolle wie z.B. X.21 oder X.400 einsetzen wolltest, wirst Du Pech haben, da es kaum noch jemanden gibt, der das für Privatkunden anbietet.

> Zitat von @Lochkartenstanzer:

> ----

> Dann hätte man sogar eine gewisse Redundanz und Lastverteilung.

Das war nicht das Ziel.

Das war auch nur ein Nebenprodukt meines Vorschlages.

Es soll keine Verteilung vorgenommen werden. Im Gegenteil; die Clients aus dem 192-Netz sollen mein Netz

(10.100.1.0) nicht mal sehen können - quasi eine Einbahnstrasse.

(10.100.1.0) nicht mal sehen können - quasi eine Einbahnstrasse.

Das ist nur eine Einstellung an der Monowall.

lks