NPS - Lets Encrypt

Hallo,

ich habe bei mir jetzt einen NPS Server zum Testen eingerichtet. Aktuell läuft dieser mit einem Selbstsignierten Zertifikate, was prinzipiell ja eigentlich auch richtig ist.

(Ja, ich weiß das es eigentlich unsicher ist solche Zertifikate zu nutzen, dennoch möchte ich das ganz gerne ausprobieren. Also keine Diskussion dazu )

)

Allerdings würde ich gerne für den NPS Server ein Let's Encrypt Zertifikat nutzen. Dies funktioniert auch soweit. Ich hab mir unter Debian, wo der Webserver läuft, ein Zertifikat erstellt, daraus eine PCKS Datei erstellt und dann in Windows importiert und anschließend in der Konfiguration von EAP als Zertifikat angegeben.

Leider müssen Let's Encrypt Zertifikate ja alle 3 Monate erneuert werden. Das automatische kopieren vom Debian Server und importieren in Windows über die Powershell ist ja kein Problem oder Alternativ ein Windows Client für Let's Encrypt Zu nutzen der das automatisch macht.

Das Problem ist eher, wie bekomme ich bei "geschütztes EAP" unter Netzwerkrichtlinien automatisch das neue Zertifikat ausgewählt? Wenn ich das neue Importiere bleibt das alte selektiert. Lösche ich das alte wechselt er zu "Let's Encrypt Authority". Dieses Verhalten ist ja schon richtig, weil das ja zwei verschiedene Zertifikate sind.

Jetzt also die Frage:

Wie bekomme ich das ganze automatisiert gewechselt auf das neue Zertifikat? Oder gibt es ggf. eine bessere Methode das Let's Encrypt Zertifikat zu updaten, sodass die Netzwerkrichtlinien dies automatisch verstehen, statt neu imporiteren -> altes löschen?

ich habe bei mir jetzt einen NPS Server zum Testen eingerichtet. Aktuell läuft dieser mit einem Selbstsignierten Zertifikate, was prinzipiell ja eigentlich auch richtig ist.

(Ja, ich weiß das es eigentlich unsicher ist solche Zertifikate zu nutzen, dennoch möchte ich das ganz gerne ausprobieren. Also keine Diskussion dazu

Allerdings würde ich gerne für den NPS Server ein Let's Encrypt Zertifikat nutzen. Dies funktioniert auch soweit. Ich hab mir unter Debian, wo der Webserver läuft, ein Zertifikat erstellt, daraus eine PCKS Datei erstellt und dann in Windows importiert und anschließend in der Konfiguration von EAP als Zertifikat angegeben.

Leider müssen Let's Encrypt Zertifikate ja alle 3 Monate erneuert werden. Das automatische kopieren vom Debian Server und importieren in Windows über die Powershell ist ja kein Problem oder Alternativ ein Windows Client für Let's Encrypt Zu nutzen der das automatisch macht.

Das Problem ist eher, wie bekomme ich bei "geschütztes EAP" unter Netzwerkrichtlinien automatisch das neue Zertifikat ausgewählt? Wenn ich das neue Importiere bleibt das alte selektiert. Lösche ich das alte wechselt er zu "Let's Encrypt Authority". Dieses Verhalten ist ja schon richtig, weil das ja zwei verschiedene Zertifikate sind.

Jetzt also die Frage:

Wie bekomme ich das ganze automatisiert gewechselt auf das neue Zertifikat? Oder gibt es ggf. eine bessere Methode das Let's Encrypt Zertifikat zu updaten, sodass die Netzwerkrichtlinien dies automatisch verstehen, statt neu imporiteren -> altes löschen?

Please also mark the comments that contributed to the solution of the article

Content-Key: 342421

Url: https://administrator.de/contentid/342421

Printed on: April 25, 2024 at 10:04 o'clock

10 Comments

Latest comment

Zitat von @Waishon:

Aktuell läuft dieser mit einem Selbstsignierten Zertifikate, was prinzipiell ja eigentlich auch richtig ist.

(Ja, ich weiß das es eigentlich unsicher ist solche Zertifikate zu nutzen, dennoch möchte ich das ganz gerne ausprobieren. Also keine Diskussion dazu )

)

Aktuell läuft dieser mit einem Selbstsignierten Zertifikate, was prinzipiell ja eigentlich auch richtig ist.

(Ja, ich weiß das es eigentlich unsicher ist solche Zertifikate zu nutzen, dennoch möchte ich das ganz gerne ausprobieren. Also keine Diskussion dazu

Wer Dir den Unsinn eingeredet, daß das unsicher ist. Imho ist das sogar sicherer, als irgendwelche gekauften Zertifikate zu verwenden, solange man das richtig macht und dafür sorgt, daß die Clients das Zerticikat verifizieren können.

Bei den gekauften Zertifikaten muß man mit zuviel Vertrauensvorschuß in Vorleistung gehen, das ift nicht gerechtfertigt ist.

Der Nachteil ist halt, daß es umständlucher zu handhaben ist, weil das Rootzertifikat sicher verteilt werden muß.

lks

Mit Powershell ein Export-NPSConfiguration in eine XML-Datei machen, dort im Profil der Policy im Element msEAPConfiguration den Hash des neuen Certs eintragen und das ganze XML wieder mit Import-NPSConfiguration importieren.

Gruß

Gruß

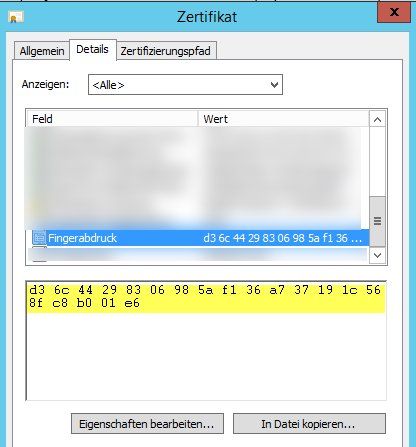

Das hier ist der Fingerabdruck (Hash) des Certs

Das kopierst du dir, entfernst die Leerzeichen zischen den Bytes, und dann fügst du diesen String in das Element an der passenden Stelle des HEX-Strings ein. Wo genau kannst du ganz einfach feststellen indem du den Hash des aktuellen Certs holst und es in dem HEX-String des Elements suchst:

Beispiel:

Gruß

Das kopierst du dir, entfernst die Leerzeichen zischen den Bytes, und dann fügst du diesen String in das Element an der passenden Stelle des HEX-Strings ein. Wo genau kannst du ganz einfach feststellen indem du den Hash des aktuellen Certs holst und es in dem HEX-String des Elements suchst:

Beispiel:

Gruß

Mach einfach einen -replace des alten Hashes mit dem neuen, feddich, dann brauchst du keine Stelle X.

Hashes des aktuellen Certs bekommst du ja über gci cert:\LocalMachine\My etc.

Hashes des aktuellen Certs bekommst du ja über gci cert:\LocalMachine\My etc.

Na dann noch einen Haken dran und alle sind glücklich.