OpenVPN im Bridged-Modus - In das dahinter stehendes LAN routen

Hallo!

Nachdem ich hier über Weihnachten tolle Hilfe bekommen hatte (siehe OpenVPN - Ethernet-Tunnel - VERIFY ERROR...), kann ich jetzt VPN-Verbindungen im Bridged-Modus mit OpenVPN herstellen. Dafür nochmals herzlichen Dank für die tolle Hilfe!

Nun stehe ich aber vor einem weiteren Problem: Nachdem ich die Verbindung herstelle, erreiche ich problemlos den OpenVPN-Server auf der anderen Seite. Allerdings erreiche ich das dahinter stehende LAN nicht, obwohl ich vom OpenVPN-Server eine IP-Adresse im selben Netzwerk erhalte.

Ich habe auf dem Client testweise eine Route gesetzt, die den Datenverkehr Richtung Netzwerk 192.168.70.0/255.255.255.0 über den OpenVPN-Server 192.168.70.205 schickt – ich kann trotzdem keinen Rechner außer dem OpenVPN-Server im entfernten Netzwerk erreichen.

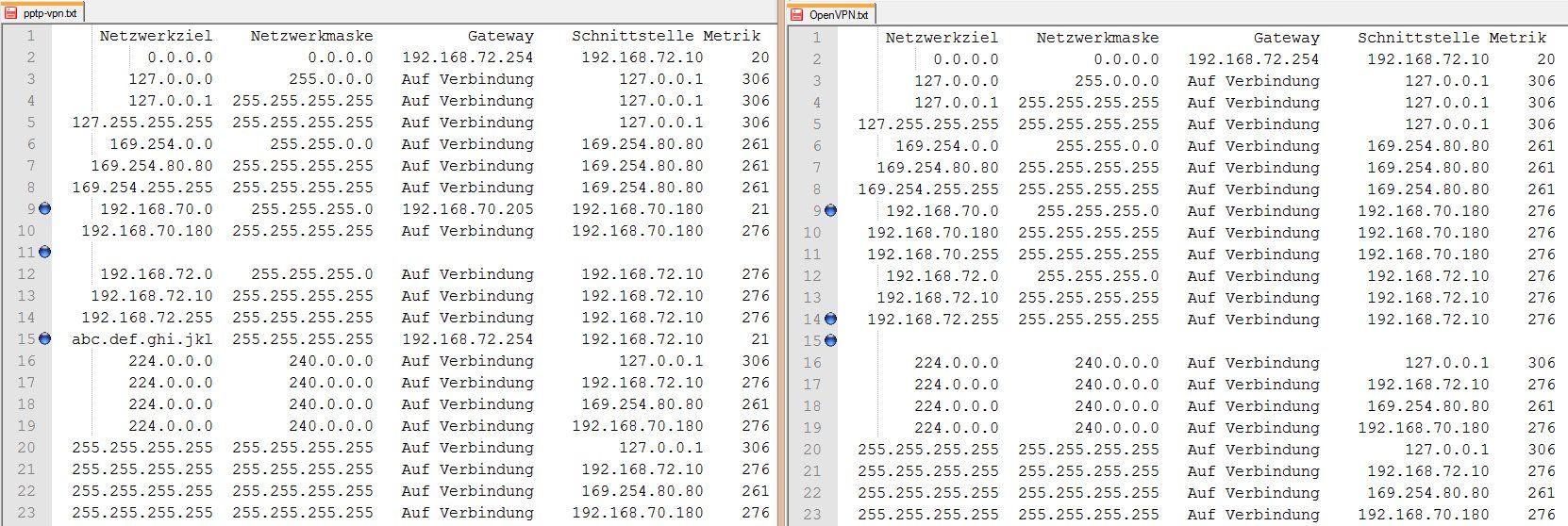

Hier die Routen auf dem Client:

Demnach würde ich erwarten, dass ein Ping auf einen PC im LAN mit der IP-Adresse 192.168.70.2 durch die Route

in das entfernte LAN geht – tut es aber nicht.

Hier die OpenVPN-Konfigurationsdateien:

Server

Client

Was muss ich noch beachten, damit ich vom eingewählten Client das ganze Netzwerk erreiche?

Im Voraus besten Dank!

temuco

Nachdem ich hier über Weihnachten tolle Hilfe bekommen hatte (siehe OpenVPN - Ethernet-Tunnel - VERIFY ERROR...), kann ich jetzt VPN-Verbindungen im Bridged-Modus mit OpenVPN herstellen. Dafür nochmals herzlichen Dank für die tolle Hilfe!

Nun stehe ich aber vor einem weiteren Problem: Nachdem ich die Verbindung herstelle, erreiche ich problemlos den OpenVPN-Server auf der anderen Seite. Allerdings erreiche ich das dahinter stehende LAN nicht, obwohl ich vom OpenVPN-Server eine IP-Adresse im selben Netzwerk erhalte.

Ich habe auf dem Client testweise eine Route gesetzt, die den Datenverkehr Richtung Netzwerk 192.168.70.0/255.255.255.0 über den OpenVPN-Server 192.168.70.205 schickt – ich kann trotzdem keinen Rechner außer dem OpenVPN-Server im entfernten Netzwerk erreichen.

IP OpenVPN: 192.168.70.205

IP Client: 192.168.70.180 (vom OpenVPN vergeben) Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 192.168.42.129 192.168.42.109 10

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 306

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 306

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 306

169.254.0.0 255.255.0.0 Auf Verbindung 169.254.80.80 261

169.254.80.80 255.255.255.255 Auf Verbindung 169.254.80.80 261

169.254.255.255 255.255.255.255 Auf Verbindung 169.254.80.80 261

192.168.42.0 255.255.255.0 Auf Verbindung 192.168.42.109 266

192.168.42.109 255.255.255.255 Auf Verbindung 192.168.42.109 266

192.168.42.255 255.255.255.255 Auf Verbindung 192.168.42.109 266

192.168.70.0 255.255.255.0 Auf Verbindung 192.168.70.180 276

192.168.70.0 255.255.255.0 192.168.70.205 192.168.70.180 20

192.168.70.180 255.255.255.255 Auf Verbindung 192.168.70.180 276

192.168.70.255 255.255.255.255 Auf Verbindung 192.168.70.180 276

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 306

224.0.0.0 240.0.0.0 Auf Verbindung 169.254.80.80 261

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.70.180 276

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.42.109 266

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 306

255.255.255.255 255.255.255.255 Auf Verbindung 169.254.80.80 261

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.70.180 276

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.42.109 266 Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

192.168.70.0 255.255.255.0 192.168.70.205 192.168.70.180 20Hier die OpenVPN-Konfigurationsdateien:

Server

# Der gesamte Ethernet-Verkehr soll über den Tunnel fließen.

# OpenVPN soll in den Kofigurationsordner wechseln.

cd "C:/Program Files/OpenVPN/config/"

# Verwendetes Device für den Tunnel.

# Windows findet das Device selbst, sodass hier nur tap ohne die 0

# einzugeben ist.

dev tap

dev-node OpenVPN # Nicht notwendig. Der Vollständigkeit halber.

# Notwendig erst bei mehr als einem TAP-Adapter.

# Sicherstellen, dass Zertifikat mit der expliziten Schlüsselverwendung

# und erweiterten Schlüsselverwendung auf Basis der von RFC3280 beschrie-

# benen TLS-Regeln unterzeichnet wurde.

# Das ist eine wichtige Sicherheitsmaßnahme, um einen Man-in-the-Middle-

# Angriff zu vermeiden. Weitere Infos:

# http:{{comment_single_line_double_slash:0}}

remote-cert-tls client

# Port und Protokoll

port 1194

proto udp

# Paketgrößen

tun-mtu 1500

fragment 1300

mssfix

# Server

# Den Bereich 192.168.70.180 192.168.70.199 im DHCP ausschließen, da

# dieser von OpenVPN für die Adressvergabe neuer Clients verwendet wird.

server-bridge 192.168.70.205 255.255.255.0 192.168.70.180 192.168.70.199

push "dhcp-option DNS 192.168.70.203" # Funktioniert nur unter Windows.

push "dhcp-option WINS 192.168.70.203" # Funktioniert nur unter Windows.

; crl-verify crls/crl.pem # Sperrliste: Noch nicht aktiviert.

; duplicate-cn # Gleichzeitige Mehrfache Zertifikatsverwendung

# erlauben: Nicht erwünscht, daher abgeschaltet.

# Hinweis:

# server-bridge ist gleich zu setzen mit:

# mode server

# tls-server

# ifconfig-pool 192.168.70.180 192.168.70.199 255.255.255.0

# push "route-gateway 192.168.70.0"

# Teilnehmer eines virtuellen Netzwerkes sollen sich untereinander sehen.

client-to-client

connect-freq 1 sec

keepalive 10 120

persist-key

persist-tun

# IPs merken.

ifconfig-pool-persist ipp.txt

#Zertifikat

ca certs/ca.crt

cert certs/openvpn.example.local.crt

key private/openvpn.example.local.key

# Diffie-Hellman-Parameter

dh dh2048.pem

# Kompression einschalten.

comp-lzo yes

# Debug-Level – Später herabsetzen.

verb 5Client

# Der gesamte Ethernet-Verkehr soll über den Tunnel fließen.

# OpenVPN soll in das Kofigurationsverzeichnis wechseln.

cd "C:/Program Files/OpenVPN/config/"

# IP des Gateways (OpenVPN-Server)

# Wir verwenden unseren DNS anstelle der IP-Adresse aaa.bbb.ccc.ddd.

remote openvpn.example.tld

# Verwendetes Device für den Tunnel.

# Windows findet das Device selbst, sodass hier nur tap ohne die 0

# einzugeben ist.

dev tap

dev-node OpenVPN # Nicht notwendig. Der Vollständigkeit halber.

# Notwendig erst bei mehr als einem TAP-Adapter.

# Sicherstellen, dass Zertifikat mit der expliziten Schlüsselverwendung

# und erweiterten Schlüsselverwendung auf Basis der von RFC3280 beschrie-

# benen TLS-Regeln unterzeichnet wurde.

# Das ist eine wichtige Sicherheitsmaßnahme, um einen Man-in-the-Middle-

# Angriff zu vermeiden. Weitere Infos:

# http:{{comment_single_line_double_slash:0}}

remote-cert-tls server

# TLS einschalten und Client-Rolle während der TLS-Aushandlung übernehmen.

# Vom Server gesendete Befehle akzeptieren.

# Die nächsten zwei Optionen könnten durch die Option Client ersetzt wer-den.

tls-client

pull

# Port und Protokoll

port 1194

proto udp

# Paketgrößen

tun-mtu 1500

fragment 1300

mssfix

#Zertifikat

pkcs12 certs/pcname.example.local.p12

# Kompression einschalten.

comp-lzo yes

# Debug-Level – Später herabsetzen.

verb 5Im Voraus besten Dank!

temuco

Please also mark the comments that contributed to the solution of the article

Content-Key: 258920

Url: https://administrator.de/contentid/258920

Printed on: April 24, 2024 at 20:04 o'clock

16 Comments

Latest comment

Diese habe ich für die Einrichtung und Test stets deaktiviert und darüber hinaus bin ich als Administrator angemeldet.

Sorry, wenn Du das in den falschen Hals bekommen hast. Ich wollte damit keinesfalls Deinen Intellekt anzweifeln.Du wärst mit Sicherheit aber nicht der erste, der darüber stolpert, also sieh´s mal nicht so eng.

Netz zu Hause

192.168.72.0/255.255.255.0Firmennetz

192.168.70.0/255.255.255.0...nun das kann denn gar nicht funktionieren.

Du bridgest mit dem TAP-Device die beiden Netze, also solltest Du das gleiche Netzwerk auf beiden Seiten des Tunnels verwenden.

Wenn das so laufen soll...

Es ist eigentlich gewollt. Der DHCP-Server hat einen Ausschlussbereich, der von OpenVPN für die Adressvergabe im

gleichen Netz verwendet wird (192.168.70.180 - 192.168.70.199). Die Clients sollen komplett in das Netz eingebunden

werden.

...solltest Du auf auf Clientseite das gleiche Netz verwenden.gleichen Netz verwendet wird (192.168.70.180 - 192.168.70.199). Die Clients sollen komplett in das Netz eingebunden

werden.

Die Nachteile sind Dir aber schon bekannt.

Gruß orcape

Ich will nur einen Client anbinden – bei zwei Netzwerken (Standorten) sähe es anders aus.

Dann sollte sich der Client in eben diesem gebridgeden Netzwerk befinden.Wie problematisch das mit dem Routing in ein solches Netzwerk bei Dir wird, dazu kenne ich Dein Netzwerk leider zu wenig und habe leider auch keine Erfahrung was TAP-Devices betrifft.

Das ist auch der Grund, warum ich Dir dazu in Deinem letzten Thread das TUN-Device empfohlen habe.

Damit hatte ich bis Dato noch keine grösseren Probleme, was Routing in andere, angebunden Netzwerke betrifft.

Gruß orcape

In Deinem ersten Thread schreibst Du, das das ganze unter Windows8.1 laufen soll.

Hast Du Dir schon mal Gedanken darüber gemacht, das ganze OpenVPN-Szenario auf Routern zu implementieren, wo in der Regel ein ordentliches Linux läuft und die Möglichkeiten nicht so eingeschränkt sind wie auf den Windows Kisten.

Bei den von Dir erwähnten Notebooks ist das allerdings nicht machbar und wohl auch nicht notwendig.

Einen Windows Client, gar noch ein Notebook, im OpenVPN-Umfeld als Router zu nutzen, ist denn wohl auch nicht so richtig wirklich sinnvoll.

Leider hast Du, was Deine Netzwerk-Konfiguration betrifft, auch nicht so wirklich viel gepostet.

Gruß orcape

Hast Du Dir schon mal Gedanken darüber gemacht, das ganze OpenVPN-Szenario auf Routern zu implementieren, wo in der Regel ein ordentliches Linux läuft und die Möglichkeiten nicht so eingeschränkt sind wie auf den Windows Kisten.

Bei den von Dir erwähnten Notebooks ist das allerdings nicht machbar und wohl auch nicht notwendig.

Einen Windows Client, gar noch ein Notebook, im OpenVPN-Umfeld als Router zu nutzen, ist denn wohl auch nicht so richtig wirklich sinnvoll.

Leider hast Du, was Deine Netzwerk-Konfiguration betrifft, auch nicht so wirklich viel gepostet.

Gruß orcape