123788

Oct 15, 2015, updated at 20:07:38 (UTC)

PfSense: 2x NAT zwischen versch. Netzen

Hallo zusammen!

Habe hier eine etwas merkwürdige Situation (soll aber leider so bleiben...):

Zwei versch. Netze im selben Gebäude, die physikalisch voneinander getrennt sind.

Jedes Netz hat eine eigene pfSense-Firewall (die eig nur den Zugang zum Internet über einen DSL-Anschluss je Netz regelt).

Diese Firewalls werden nun um je eine NIC erweitert.

Nun sollen diese Netze aus einem Grunde teilweise verbunden werden: In einem der Netze steht ein HTTPS-Server, der vom anderen Netz mitbenutzt werden soll.

Gedacht ist das folgendermaßen:

Client-Netz-A: Anfrage an "sein" pfSense -> anderes pfSense -> Server-in-Netz-B

Faktisch aussehen tut's so:

10.3.3.2 -> 10.255.255.2 -> 10.255.255.1 -> 192.168.0.2

Die NAT-Regel so:

10.3.3.2:X -> 10.255.255.2:5000 -> 10.255.255.1:5001 -> 192.168.0.2:443

Habe herausgefunden: Stöpel ich mich direkt an die NIC mit der IP 10.255.255.1, so komme ich wunderbar zum HTTPS-Server durch.

Sobald ich mich aber ans zweite pfSense-System hängen will (10.255.255.2), geht nüscht mehr...

Die dazwischenliegenden NAT-Regeln stimmen aber.

Habe mal ein Packet-Capture gemacht auf 10.255.255.2, das sieht folgendermaßen aus:

21:57:06.797271 IP (tos 0x0, ttl 126, id 17642, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d4)!)

10.3.3.2.51456 > 10.255.255.1.5001: Flags [S], cksum 0x744a (correct), seq 2664581220, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

21:57:07.048691 IP (tos 0x0, ttl 126, id 17643, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d3)!)

10.3.3.2.51457 > 10.255.255.1.5001: Flags [S], cksum 0xb5ca (correct), seq 1476939181, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

21:57:09.790826 IP (tos 0x0, ttl 126, id 17644, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d2)!)

10.3.3.2.51456 > 10.255.255.1.5001: Flags [S], cksum 0x744a (correct), seq 2664581220, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

21:57:10.055997 IP (tos 0x0, ttl 126, id 17645, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d1)!)

10.3.3.2.51457 > 10.255.255.1.5001: Flags [S], cksum 0xb5ca (correct), seq 1476939181, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

Jetzt frage ich mich: Warum die bad checksum?

Leider liefert google mir nix hilfreiches...

Könnt ihr mir helfen?

Habe hier eine etwas merkwürdige Situation (soll aber leider so bleiben...):

Zwei versch. Netze im selben Gebäude, die physikalisch voneinander getrennt sind.

Jedes Netz hat eine eigene pfSense-Firewall (die eig nur den Zugang zum Internet über einen DSL-Anschluss je Netz regelt).

Diese Firewalls werden nun um je eine NIC erweitert.

Nun sollen diese Netze aus einem Grunde teilweise verbunden werden: In einem der Netze steht ein HTTPS-Server, der vom anderen Netz mitbenutzt werden soll.

Gedacht ist das folgendermaßen:

Client-Netz-A: Anfrage an "sein" pfSense -> anderes pfSense -> Server-in-Netz-B

Faktisch aussehen tut's so:

10.3.3.2 -> 10.255.255.2 -> 10.255.255.1 -> 192.168.0.2

Die NAT-Regel so:

10.3.3.2:X -> 10.255.255.2:5000 -> 10.255.255.1:5001 -> 192.168.0.2:443

Habe herausgefunden: Stöpel ich mich direkt an die NIC mit der IP 10.255.255.1, so komme ich wunderbar zum HTTPS-Server durch.

Sobald ich mich aber ans zweite pfSense-System hängen will (10.255.255.2), geht nüscht mehr...

Die dazwischenliegenden NAT-Regeln stimmen aber.

Habe mal ein Packet-Capture gemacht auf 10.255.255.2, das sieht folgendermaßen aus:

21:57:06.797271 IP (tos 0x0, ttl 126, id 17642, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d4)!)

10.3.3.2.51456 > 10.255.255.1.5001: Flags [S], cksum 0x744a (correct), seq 2664581220, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

21:57:07.048691 IP (tos 0x0, ttl 126, id 17643, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d3)!)

10.3.3.2.51457 > 10.255.255.1.5001: Flags [S], cksum 0xb5ca (correct), seq 1476939181, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

21:57:09.790826 IP (tos 0x0, ttl 126, id 17644, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d2)!)

10.3.3.2.51456 > 10.255.255.1.5001: Flags [S], cksum 0x744a (correct), seq 2664581220, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

21:57:10.055997 IP (tos 0x0, ttl 126, id 17645, offset 0, flags [DF], proto TCP (6), length 52, bad cksum 0 (->a0d1)!)

10.3.3.2.51457 > 10.255.255.1.5001: Flags [S], cksum 0xb5ca (correct), seq 1476939181, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

Jetzt frage ich mich: Warum die bad checksum?

Leider liefert google mir nix hilfreiches...

Könnt ihr mir helfen?

Please also mark the comments that contributed to the solution of the article

Content-Key: 285674

Url: https://administrator.de/contentid/285674

Printed on: April 24, 2024 at 12:04 o'clock

4 Comments

Latest comment

Hallo,

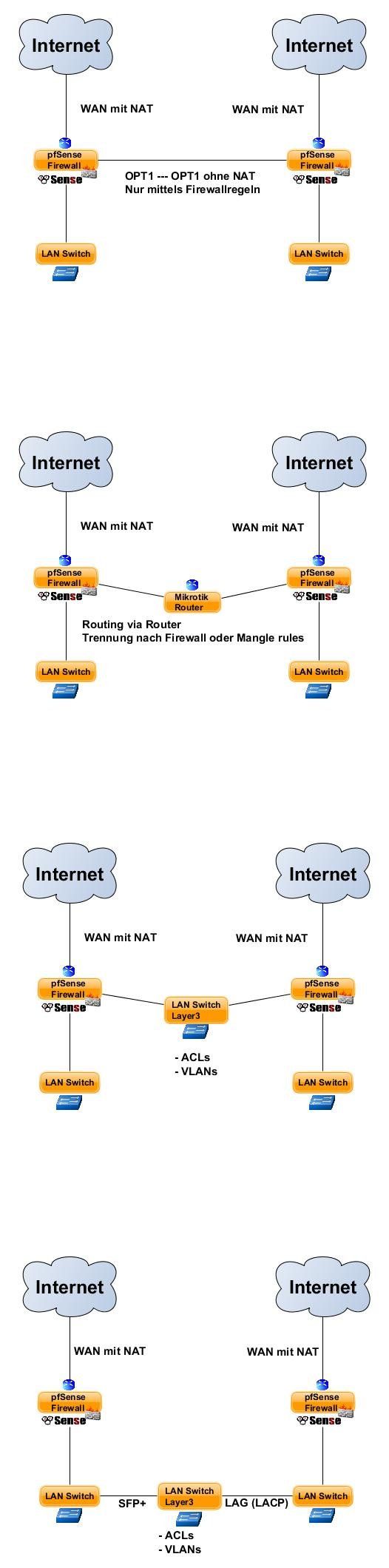

man braucht dort kein NAT an den OPT1 Schnittstellen zu machen es reicht doch in der Regel

wenn man mit einigen Firewallregeln den Netzwerkverkehr reglementiert ist das doch auch in

Ordnung oder nicht? Oder sind dort VLANs mit im Spiel?

- Man kann auch nur zwei unterschiedliche Netze mit IP Adressbereichen nutzen.

- Man kann das auch durch einen kleinen extra Router realisieren.

- Man kann sogar einen Layer3 Switch benutzen und mit Switch ACLs arbeiten.

- Selbst die Switche untereinander kann man mittels eines Switches oder aber direkt mit einander verbinden.

Gruß

Dobby

man braucht dort kein NAT an den OPT1 Schnittstellen zu machen es reicht doch in der Regel

wenn man mit einigen Firewallregeln den Netzwerkverkehr reglementiert ist das doch auch in

Ordnung oder nicht? Oder sind dort VLANs mit im Spiel?

- Man kann auch nur zwei unterschiedliche Netze mit IP Adressbereichen nutzen.

- Man kann das auch durch einen kleinen extra Router realisieren.

- Man kann sogar einen Layer3 Switch benutzen und mit Switch ACLs arbeiten.

- Selbst die Switche untereinander kann man mittels eines Switches oder aber direkt mit einander verbinden.

Gruß

Dobby

Moin,

Auf der Firewall legt man nun nur fest welche Clients auf welches Netz zugreifen dürfe, das ist schon alles.

Gruß jodel32

Was mich aber interessieren würde: Wie realisiere ich das ganze denn ohne NAT und nur mit Firewall-Regeln?

Denn ich route ja in verschiedene Netze?

Du legst auf beiden PFSense eine statische Route in das jeweils andere Netz mit der jeweils anderen PFSense an (System > Routing > Routes), dann ist kein NAT von Nöten weil die PFSense's dann untereinander zwischen den beiden Netzen Routen kann => Ergo wird kein NAT benötigt.Denn ich route ja in verschiedene Netze?

Auf der Firewall legt man nun nur fest welche Clients auf welches Netz zugreifen dürfe, das ist schon alles.

Gruß jodel32

Was mich aber interessieren würde: Wie realisiere ich das ganze denn ohne NAT und nur mit Firewall-Regeln?

Zwei Routen von dem einen in das andere Netzwerk anlegen und dann für die beiden Routen jeweils dieentsprechenden Regeln setzen, so wie der Zugriff laufen soll.