PfSense - ESXi 6.5 - Internet verbindung

Hallo zusammen,

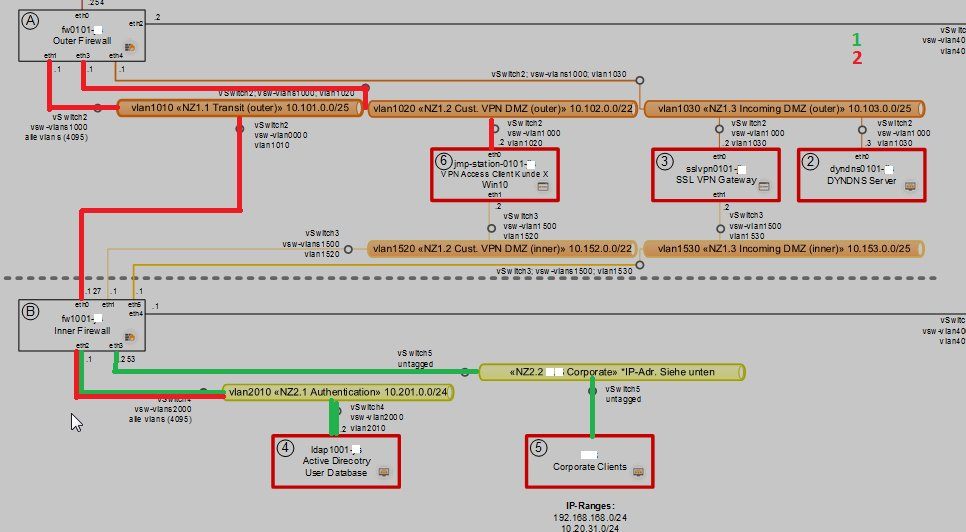

Ich bin dran ein Netzwerk zu erstellen. Dafür benutze ich ein ESXi Server wo meine VM'a eingebaut sind.

Ich habe das ganze Netzwerk erstellt und die Kommunikation zwischen den Komponenten geht bis auf 2 Verbindungen.

Die erste Verbindung die nicht geht ist von einer VM1 über den Pfsense ins Internet.

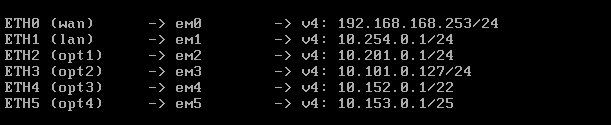

IP ldap1001 (4) :

IP 10.201.0.2/24

GW 10.201.0.1

DNS 10.201.0.1

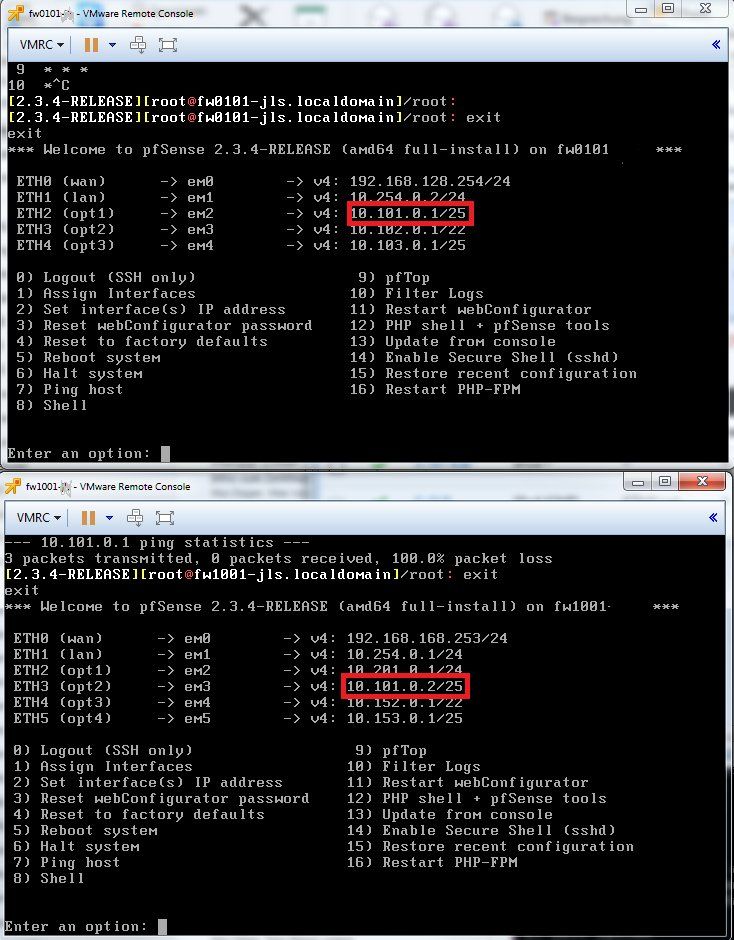

IP fw0101 (B):

ETH2 10.201.0.1/24

ETH3 192.168.168.253/24

Internet (NIC):

192.168.168.67

Also ich komme von der ldap1001 auf die fw1001 (10.201.0.1 + 192.168.168.253) aber ich komme nicht ins Internet (192.168.168.67)

Dafür von der FW kann ich ein Ping machen ins Internet (192.168.168.67).

Mein zweites anlegen ist das ich nicht von einer anderen jmp-station zu ldap1001 komme.

Ich habe zwischen diesen VM's 2 PfSense.

Der weg von VM2 zu VM1 ist:

10.102.0.2 -> 10.102.0.1 (fw0101) -> 10.101.0.1 (fw0101) -> 10.101.0.127 (fw1001) -> 10.201.0.1 (fw1001) -> 10.201.0.2 (ldap1001)

Hier wieder das gleiche. Die beiden FW sehen sich aber lassen den Verkehr zwischen den VM nicht zu.

Wahrscheinlich ist es die gleiche Störung wie bei meinem ersten Problem, aber ich habe bis her mit meinem Freund "Google" noch nichts gefunden das mir weiterhelft.

Kann mir da jemand weiterhelfen?

Besten Dank.

WownoW

Ich bin dran ein Netzwerk zu erstellen. Dafür benutze ich ein ESXi Server wo meine VM'a eingebaut sind.

Ich habe das ganze Netzwerk erstellt und die Kommunikation zwischen den Komponenten geht bis auf 2 Verbindungen.

Die erste Verbindung die nicht geht ist von einer VM1 über den Pfsense ins Internet.

IP ldap1001 (4) :

IP 10.201.0.2/24

GW 10.201.0.1

DNS 10.201.0.1

IP fw0101 (B):

ETH2 10.201.0.1/24

ETH3 192.168.168.253/24

Internet (NIC):

192.168.168.67

Also ich komme von der ldap1001 auf die fw1001 (10.201.0.1 + 192.168.168.253) aber ich komme nicht ins Internet (192.168.168.67)

Dafür von der FW kann ich ein Ping machen ins Internet (192.168.168.67).

Mein zweites anlegen ist das ich nicht von einer anderen jmp-station zu ldap1001 komme.

Ich habe zwischen diesen VM's 2 PfSense.

Der weg von VM2 zu VM1 ist:

10.102.0.2 -> 10.102.0.1 (fw0101) -> 10.101.0.1 (fw0101) -> 10.101.0.127 (fw1001) -> 10.201.0.1 (fw1001) -> 10.201.0.2 (ldap1001)

Hier wieder das gleiche. Die beiden FW sehen sich aber lassen den Verkehr zwischen den VM nicht zu.

Wahrscheinlich ist es die gleiche Störung wie bei meinem ersten Problem, aber ich habe bis her mit meinem Freund "Google" noch nichts gefunden das mir weiterhelft.

Kann mir da jemand weiterhelfen?

Besten Dank.

WownoW

Please also mark the comments that contributed to the solution of the article

Content-Key: 355567

Url: https://administrator.de/contentid/355567

Printed on: April 19, 2024 at 05:04 o'clock

12 Comments

Latest comment

Ich bin dran ein Netzwerk zu erstellen.

Glückwunsch !Die erste Verbindung die nicht geht ist von einer VM1 über den Pfsense ins Internet.

Dazu wie immer die üblichen Troubleshooting Fragen:- Ping auf das LAN Interface de pfSense geht ? (Verifiziert die lokale Verbindung) Web GUI der pfSense ist erreichbar ?

- Auf der pfSense mal unter Diagnostic -> Ping gegangen und folgendes gemacht:

- a.) Ping mit Absender IP Adresse WAN Port wählen auf die IP Adresse das Internet Routers. Klappt das ? (Verifiziert die Connectivity auf den Internet Router)

- b.) Ping mit Absender IP Adresse WAN Port wählen auf die IP Adresse im Internet Routers z.B. 8.8.8.8. Klappt das ? (Verifiziert die Connectivity ins Internet )

- Check der IP Adressierung der Clients am lokalen LAN der pfSense. Stimmt die IP zum Netz ? Gateway und DNS müssen die IP Adresse der pfSense sein !

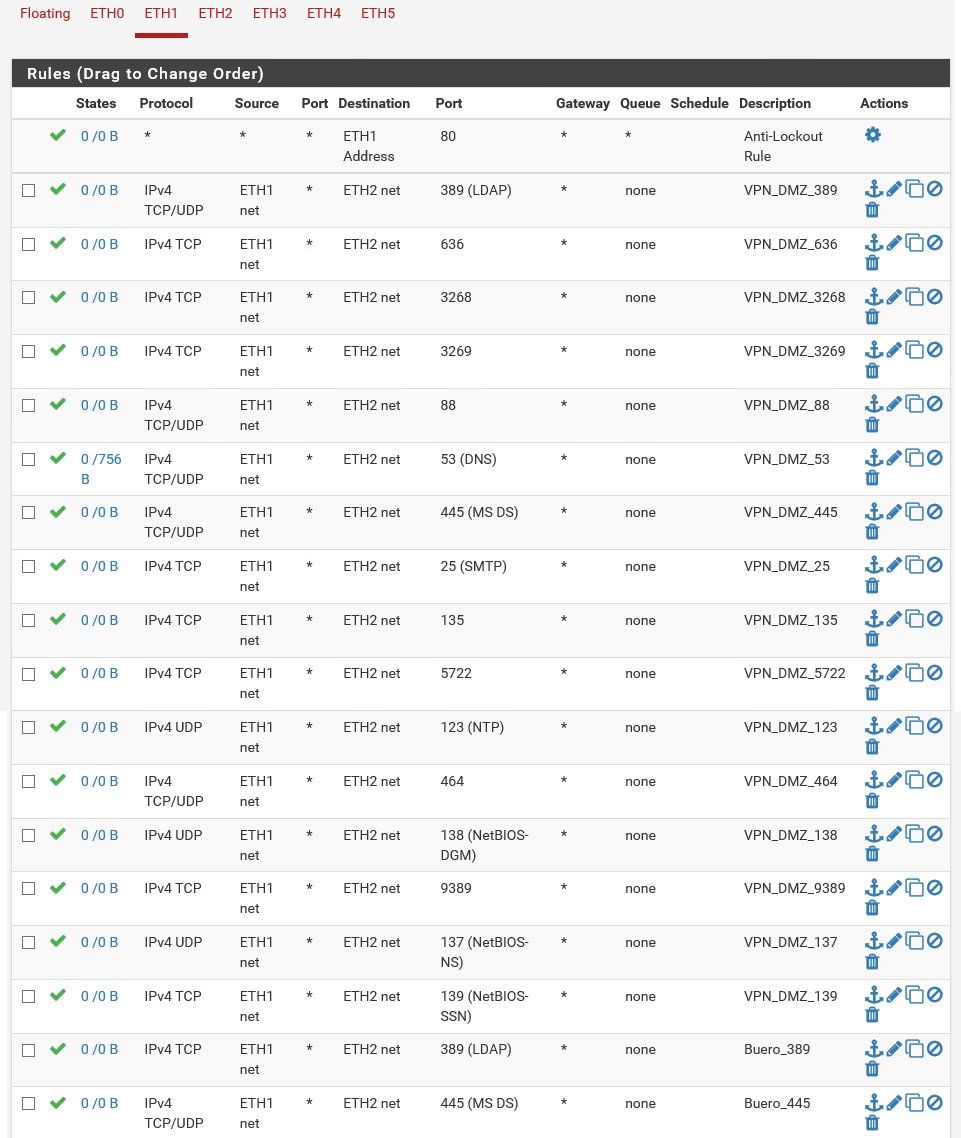

Die pfSense ist in ihrer Grundkonfig schon betriebsbereit und muss für einen Internet Zugang nicht eingerichtet werden sofaern man mit den Defaults arbeitet. Änderst du die LAN Ports musst du auch entsprechende Regeln erstellen, denn der FW blockt sonst per Default bekanntlich ALLES.

Bei dir ist das ja der Fall da du mehrere aktive Interfaces hast.

Man kann mit Sicherheit davon ausgehen das du einen Fehler im FW Regelwerk hast ! Da hilft immer zuerst ein Blick in das Firewall Log !! Die Firewall sagt dir dort genau WAS sie blockt und WARUM so das du die Regeln anpassen kannst. Ggf. das Log vorher löschen, damit es übersichtlicher ist !

Es gelten 2 wichtige Grundregeln bei den FW Regeln:

1.) Das Regelwerk greift nur INBOUND ! Also nur Pakete die von außen (Netzwerkdraht) IN die Firewall gehen gehen durchs Regelwerk.

2.) Es gilt "First match wins" ! Sprich die Reihenfolge der Regeln ist hier entscheidend !! Du kannst nicht verbieten was du später wieder erlaubst oder andersrum. Der erste Match im Regelwerk bedingt das alle weiteren NICHT mehr abgearbeitet werden.

Du solltest also akribisch deine regeln daraufhin überprüfen.

Nutze immer die Ping und Traceroute Option unter Diagnostics auf der Firewall selber ! Und natürloich das Log.

Leider ist die Layer 3 Struktur recht unglücklich dargestellt. Die Zeichnung hilft aufgrund ihrer sehr schlechten Übersichtlichkeit auch nicht wirklich. Es fehlt dort z.B. welcher Port WAN Port ist (NAT = Adress Translation) oder ob gar kein NAT gemacht ist.

Ein Screenshot eines Regelwewrks wäre auch hilfreich sofern sich das nicht groß unterscheidet. Oder arbeitest du ertsmal nur mit "Scheunentor" Regeln ala any any.

Es wird aber vermutlich am Regelwerk liegen.

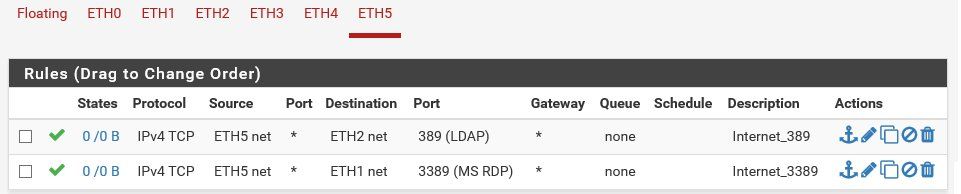

Also meine PfSense sind von jedem Port erreichbar ausser zwischen einander.

Sind die über 2 als WAN Ports definierte Interfaces verbunden ??Dann ist das klar und auch logisch warum dem so ist:

- Der WAN Port macht NAT (IP Adress Translation) im Default. Diese NAT Firewall kannst du ohne Port Forwarding nicht überwinden.

- Per Default sind RFC 1918 IP netze auf dem WAN Port geblockt. Das müsstest du aufheben bei 10er, 172.16er oder 192.168er Adressierung.

- Obendrein ist eine DENY any any regel auf dem WAN aktiv.

Bei dir ist das ja nicht der Fall, deshalb solltest du zur Kopplung keinen als WAN Port definiertes Interface nehmen sondern logischerweise immer ohne NAT dort arbeiten.

Dann reicht es das entsprechende Regelset dort zu aktivieren und dann kann dort auch Traffic passieren.

Natürlich nur sofern das gewollt ist.

8.8.8.8 ist bei mir nicht erreichbar

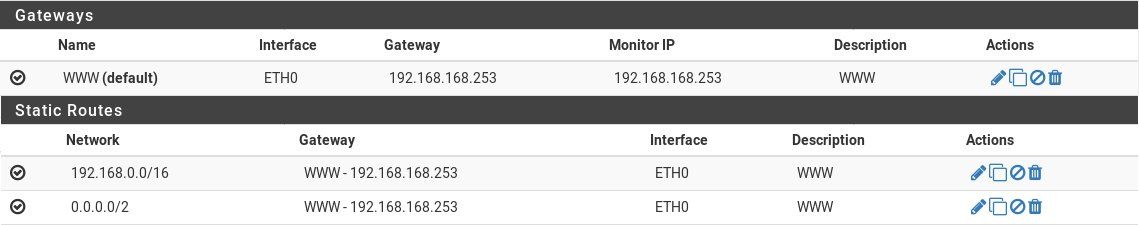

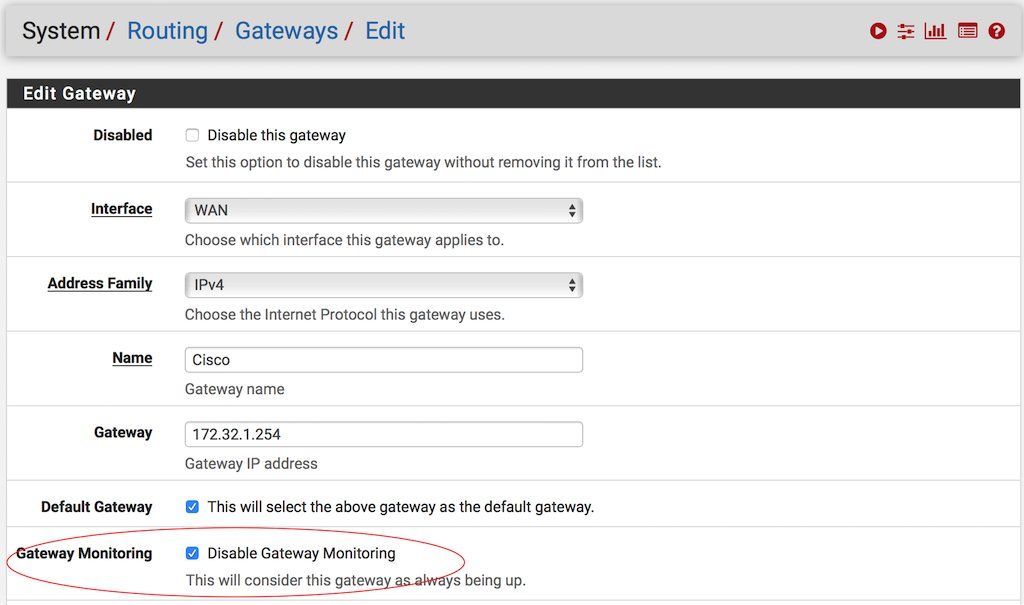

Das zeigt das auf deiner oder deinen pfSense irgendo die Default Route oder ein Gateway Eintrag fehlt !!!Hast du den Internet Router oder das Internet Gateway unter System -> Routing definiert ??

- Dort MUSS es als Default Gateway eingerichtet sein (Gateway Monitoring deaktivieren).

- Dann MUSS es im 2ten Schritt auf dem Interface was zum Internet Router führt dort unter "IPv4 Upstream gateway" im Auswahlfenster definiert sein !!

Unter Diagnostics -> Ping muss dann zwingend die 8.8.8.8 pingbar sein wenn du dort als "Source address" das pfSense Interface angibst was die Verbindung auf den Internet Router hast, also genau das wo oben auch das Upstream Gateway definiert ist.

Das MUSS klappen, ansonsten brauchst du gar nicht erst weiterzumachen.

Sehr hilfreich ist auch das Traceroute unter Diagnostics -> Traceroute. Das zeigt dir dann alle Routing Hops an die z.B. ein Traceroute auf das Ziel 8.8.8.8 ausführt. Da wo es nicht weitergeht ist auch der Fehler.

Bei dir mit sehr großer Wahrscheinlichkeit also ein fehlendes oder falsch konfiguriertes Gateway.

8.8.8.8 oder irgendwelche andere "nackte" IP Adresse im Internet muss ja logischerweise von dem pfSense Interface pingbar sein was die Verbindung zum Internet Router hat !

Das kann auch: 82.149.225.21 (administrator.de) oder 193.99.144.85 (heise.de) usw. sein !

ACHTUNG hier:

Wenn dein pfSense Interface was zum Internet Router geht kein NAT macht, also keine Adress Translation, dann brauchst du natürlich eine statische Route auf dem Internet Router in deine lokalen Netze.

Ansonsten würde der Internet Router die zum Provider routen und damit dann ins Nirwana...logisch.

Hier musst du also aufpassen ob NAT an den pfSense Internet Ports aktiv ist oder nicht.

Ist dem so kannst du im Internet Router mit einer statischen Summary Route z.B. alle 10er Netze auf die pfSense routen ala:

Zielnetz: 10.0.0.0, Maske: 255.0.0.0, Gateway: <WAN Port ip pfSense>

Wie gesagt nur wenn du kein NAT machst, was in deinem Setup empfehlenswert ist !

Traceroute ist hier wie gesagt dein bester Freund

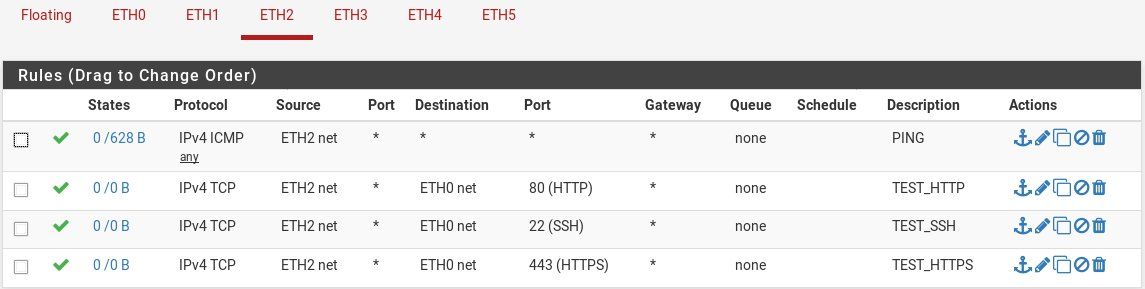

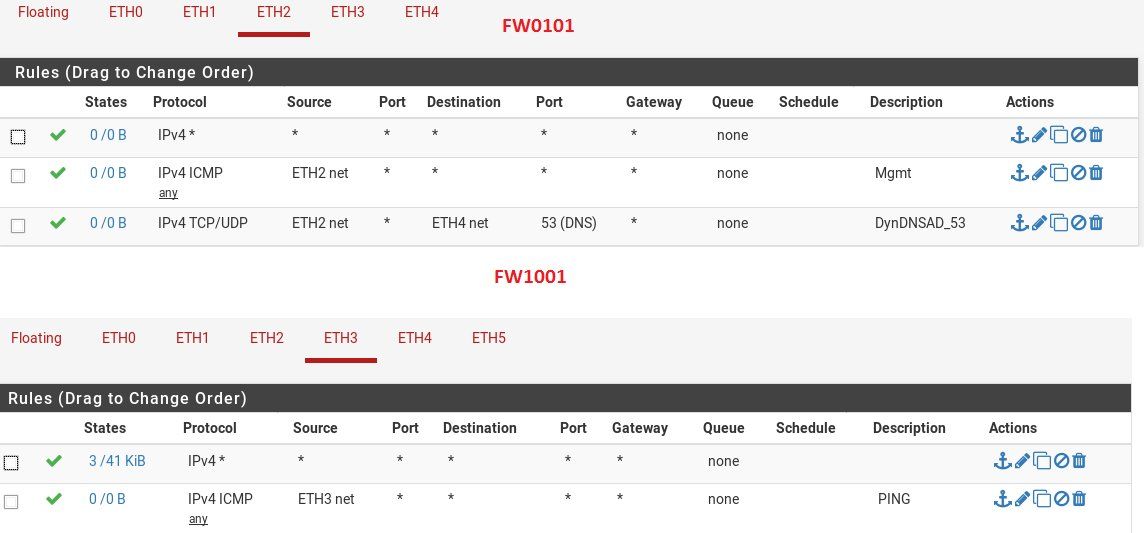

Ich habe mal alle Rules deaktiviert so das ich mal sehe was er alles macht

Richtig aber WAS genau meinst du mit "deaktiviert" ??Bedenke das das bei einer Firewall immer fatal ist, denn ganz OHNE Rules BLOCKT die Firewall gnadenloss alles an dem Interface, dann geht gar nix mehr.

Du müsstest mit "deaktivieren" dann eine sog. "Scheunentor Regel" aktivieren, die * * any zu any erlaubt.

Und ich sehe das wenn ich mein NIC anpingen möchte von einem PC das er die falsche Route benutzt

...was den schon oben geäußerten Verdacht eines fehlerhaft definierten Default Gateways bei dir verhärtet !!!Ebenso die fehlenden statischen Routen im Internet Router auf die lokalen LANs an der pfSense !

Ich habe da für den Moment noch keine NAT

Das ist auch sehr gut so und solltest du in deinem Setup auch so belassen. NAT wäre in deinem Design kontraproduktiv und würde das Setup unnötig verkomplizieren.Mein grösstes Problem ist aber eigentlich ....

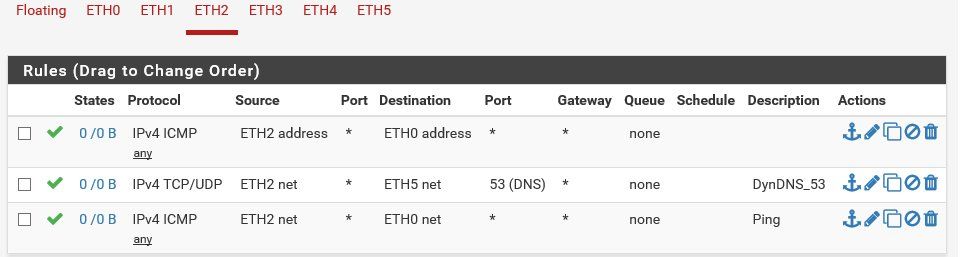

Ping ist ICMP Protokoll ! Vergiss das nicht wenn du Regeln aufsetzt.Dein Beispiel von "eth1" zeigt dort z.B. das dort eine ICMP Regel vollkommen fehlt. Dadurch gehen keinerlei Pings z.B. durch dieses Interface ! Hast du das beachtet ??

Auch wenn du ICMP erlaubst wie an eth2 zu eth0 musst du bei einer Firewall auch immer den Antwortweg beachten ! Der Ping geht dann zwar zu eth0 kommt dort am Ziel an dasa dann mit einem ICMP Echo Reply antwortet aber wenn dann z.B. an eth0 auch die ICMP erlauben Regel fehlt dann bleibt die Antwort dort hängen.

Also immer den Rückweg auch auf dem Radar haben !!

Es ist aber auch zu vermuten das all dies aus dem oben schon erwähnten falschen Gateway Setup und den vermutlich auch fehlenden statischen Routen im Internet Router resultiert.

Die eine oder andere falsche Regel mag dazukommen.

Das ist aber alles einstellbar.

Vielleicht helfen dir noch ein paar Routing Grundlagen zum Verständnis:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Richtig aber WAS genau meinst du mit "deaktiviert" ??

Das war damit gemeint aber wenn ich mich gut errinere benötige ich es nicht für die TCP (22,80,443)?

Warum meinst du das es nicht so ist ?? Das ist ein ziemlicher Trugschluss !Stell dir doch ganz einfach immer mal den Weg eines IP Paketes im Netzwerk vor. Dann ist das doch kinderleicht zu verstehen...

Nehmen wir mal an du hast von Netz 1 zu Netz 2 TCP 80 erlaubt in den Inbound Regeln an Netz 1. An Netz 2 hast du es aber verboten.

Dann geht ein HTTP Request von Netz 1 zu einem Zielhost in Netz 2, der antwortet und das Antwortpaket hat als Zieladresse eine Netz 1 Adresse die dann geblockt wird.

Wenn du also rein auf IP Adressen das Regelwerk hast gilt sehr wohl auch der Rückweg bei TCP !!!

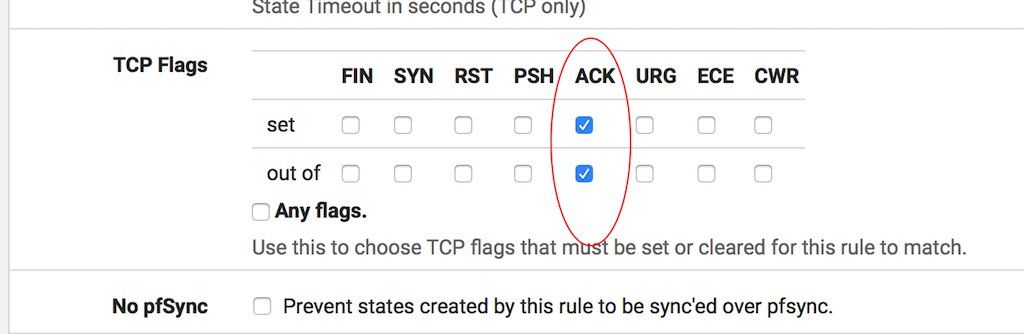

Das obige löst du indem du Netz 2 zu Netz 1 TCP verbindungen nur mit gesetztem ACK Bit erlaubst:

Damit können dann Antwort Pakete aus Netz 2 passieren ins Netz 1 aber es können aktiv keine Verbindungen aus dem Netz 2 ins Netz 1 gemacht werden.

Du siehst also der Rückweg ist so oder so IMMER relevant und muss daher immer zwingend beachtet werden.

Vermutlich scheitern deine Regeln an diesem deinem Irrglauben ?!

Zum Rest:

Der Windows Client der über die FW zu zum NIC soll ist so konfiguriert:

Es ist generell schlecht und KEIN guter Stil statische Routen auf Endgeräte zu konfigurieren. Das sollte man niemals machen, nur im absoluten Notfall.Routen sollen immer Router oder Firewalls !!

Diese statische Route solltest du also zwingend im Router unter der 10.201.0.1 definieren !!

Mal ganz davon abgesehen das die von dir dort konfigurierte Route 192.168.168.0 255.255.255.0 192.168.168.253 ja auch totaler Blödsinn ist.

Denke doch mal bitte etwas logisch nach !!!

Stelle dir wieder vor wie ein Paket transportiert wird !

Du sagst deinem Windows Client hier das er ein IP Netz was er NICHT kennt über ein Gateway erreicht dessen IP Adresse selber in dem Netzwerk liegt was er NICHT kennt !!

Wie bitte stellst du dir vor das dieser Rechner diese Gateway Adresse jemals erreichen kann ?

Sorry aber diesen Routing Schwachsinn erkennst du sicherlich selber, oder ?!

Klar und erwartbar also das diese Blödsinn in die Hose geht.

Bitte lies dir dazu unbedingt diese_Geschichte über den Weg eines gerouteten IP Paketes durch, die das transparent veranschaulicht ! So musst du dir die Wegefindung und die dazu korrespondierenden Regeln und Routing immer vorstellen.

Fazit: Lösche den Routing Blödsinn in den Endgeräten ganz schnell. Korrigiere deine Routen !

Bitte aber RICHTIG und in den Gateways und NICHT auf den Endgeräten !!!

Nochmal ganz langsam.....

Dein Winblows Client hat die folgende IP Adressierung (DNS usw. außen vor es geht erstmal nur ums Routing): IP 10.201.0.2 /24

GW 10.201.0.1

Soweit richtig. Das Gerät ist Teil des IP Netzes 10.201.0.0 /24 Es "kennt" also einzig nur dieses IP Netz und keine anderen. Wenn es Daten in andere Netze schicken soll oder muss wie z.B. ins 192.168.168.0er Netz sendet es also alles an die Gateway IP in der Hoffnung das das Gateway den Weg zum Ziel kennt.

In dem IP Paket des Clients steht dann als Absender IP 10.201.0.2 und als Ziel IP 192.168.168.1. So kommt es am Gateway an

Soweit so gut...klasssiches IP Verhalten im IP Stack des Endgerätes.

Jetzt konfigurierst du dem Client eine statische Route: Ziel: 192.168.168.0 255.255.255.0 GW: 192.168.168.253

Mal abgesehen davon das die Route kompletter Blödsinn ist denn das Gateway liegt ja niemals in dem Netz was erreicht werden soll..aber egal, wir betrachten es mal so.

Damit stürzt du den Client nun in ein Dilemm.

Er hat ja nun ein Paket im Stack mit Absender IP 10.201.0.2 und als Ziel IP 192.168.168.1.

Da er das Ziel nicht kennt sieht der Client in seine Routing Tabelle.

Außer dem Default Gateway was in seinem eigenen Netz steht und er erreichen kann findet er dort einen Eintrag für das Ziel. Soweit so gut

Um zum Ziel zu kommen muss er das Gateway 192.168.168.1 erreichen können was aber wiederum in einem Netz liegt was der Client nicht kennt und wofür er zwingend ein Gateway benötigt über das er dieses Ziel erreicht. Da das 192.168.168.0er Netz nicht direkt an ihm dran ist kann er dieses netz nicht oder nur über ein Gateway erreichen das in einem Netz liegt was der Client erreichen kann. Das ist ja einzig nur das 10.201.0.0er Netz.

Du erkennst vermutlich nun das Problem und wie unsinnig die Route für ihn ist. Diese falsche und unsinnige Route bewirkt das er das Paket verwirft und nichtmal ans Default Gateway 10.201.0.1 schickt. Macht also dein Problem doppelt schlimm.

Kann es sein das dir hier etwas Grundlagen zur einfachen IP Kommunikation fehlen ??

Vergiss also diese unsinnige Route und lösche die so schnell wie möglich. belasse es beim Default Gateway. Das ist ja sicher die pfSense, oder ?

Wenn die ein Bein im 192.168.168.0er Netz hast benötigst du dort logischerweise auch keine Route, denn das Bein (Interface) ist ja dann direkt an ihr angeschlossen und die FW "kennt" dann logischerweise dieses Netz.

Liegt es auf einer anderen Firewall oder Router dann braucht sie eine statische Route dahin über ein Interface was sie "kennt".

Einfachste und simplete IP Routing Logik. Ist wie beim Auto und den Verkehrsschildern

Wozu bitte musst du dann dem Client einemn sinnfrei zusätzliche statische Route geben wenn das 192.168.168.0er Netz direkt an dem Default Gateway des Clients 10.201.0.1 angeschlossen ist.

Dann brauchst du weder eine ohnehin sinnlose Route auf dem Client noch eine auf dem Gateway.

Wenn der Ping auf das 192.168.168.0er Interface des Gateways oder andere Geräte in diesem Netz nicht klappt dann liegt es zu 99% an den Firewall Regeln des Gateways oder...

Wenn es andere Geräte im 192.168.168.0er Netz sind bei denen an einem fehlerhaften Gateway.

Diese müsste ja für die Antwort auch auf das 192.168.168.0er Bein der Firewall zeigen damit die Antwort ankommt.

Zeigt es hingegen z.B. auf einen Internet Router im 192.168.168.0er Netz was vermutlich der Fall bei deiner PC NIC ist ?! hast du wieder ein Problem.

Hat dieser Router dann keine statische Route auf das 10.201.0.0er Netz (via pfSense Gateway im 192.168.168.0er Netz) schickt er das Antwortpaket in Richtug Internet provider und damit dann ins Nirwana.

Da sind wir dann mal wieder beim Thema Rückweg....!!!

Lies dir nochmal das hiesige Routing Tutorial zu dem Thema durch (ohne das NAT bzw. ICS Thema) dort steht an einem sehr einfachen Beispiel mit 2 Netzen alles beschrieben was man dazu wissen muss.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

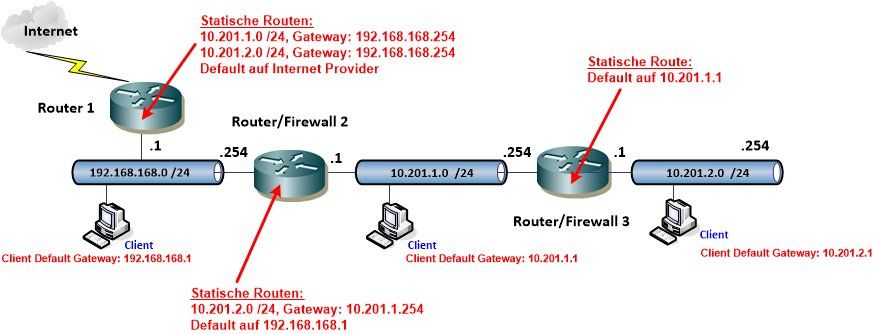

Diese Skizze verdeutlich hoffentlich auch nochmal zusätzlich etwas die Routing Logik für dich ?!

Dein Winblows Client hat die folgende IP Adressierung (DNS usw. außen vor es geht erstmal nur ums Routing): IP 10.201.0.2 /24

GW 10.201.0.1

Soweit richtig. Das Gerät ist Teil des IP Netzes 10.201.0.0 /24 Es "kennt" also einzig nur dieses IP Netz und keine anderen. Wenn es Daten in andere Netze schicken soll oder muss wie z.B. ins 192.168.168.0er Netz sendet es also alles an die Gateway IP in der Hoffnung das das Gateway den Weg zum Ziel kennt.

In dem IP Paket des Clients steht dann als Absender IP 10.201.0.2 und als Ziel IP 192.168.168.1. So kommt es am Gateway an

Soweit so gut...klasssiches IP Verhalten im IP Stack des Endgerätes.

Jetzt konfigurierst du dem Client eine statische Route: Ziel: 192.168.168.0 255.255.255.0 GW: 192.168.168.253

Mal abgesehen davon das die Route kompletter Blödsinn ist denn das Gateway liegt ja niemals in dem Netz was erreicht werden soll..aber egal, wir betrachten es mal so.

Damit stürzt du den Client nun in ein Dilemm.

Er hat ja nun ein Paket im Stack mit Absender IP 10.201.0.2 und als Ziel IP 192.168.168.1.

Da er das Ziel nicht kennt sieht der Client in seine Routing Tabelle.

Außer dem Default Gateway was in seinem eigenen Netz steht und er erreichen kann findet er dort einen Eintrag für das Ziel. Soweit so gut

Um zum Ziel zu kommen muss er das Gateway 192.168.168.1 erreichen können was aber wiederum in einem Netz liegt was der Client nicht kennt und wofür er zwingend ein Gateway benötigt über das er dieses Ziel erreicht. Da das 192.168.168.0er Netz nicht direkt an ihm dran ist kann er dieses netz nicht oder nur über ein Gateway erreichen das in einem Netz liegt was der Client erreichen kann. Das ist ja einzig nur das 10.201.0.0er Netz.

Du erkennst vermutlich nun das Problem und wie unsinnig die Route für ihn ist. Diese falsche und unsinnige Route bewirkt das er das Paket verwirft und nichtmal ans Default Gateway 10.201.0.1 schickt. Macht also dein Problem doppelt schlimm.

Kann es sein das dir hier etwas Grundlagen zur einfachen IP Kommunikation fehlen ??

Vergiss also diese unsinnige Route und lösche die so schnell wie möglich. belasse es beim Default Gateway. Das ist ja sicher die pfSense, oder ?

Wenn die ein Bein im 192.168.168.0er Netz hast benötigst du dort logischerweise auch keine Route, denn das Bein (Interface) ist ja dann direkt an ihr angeschlossen und die FW "kennt" dann logischerweise dieses Netz.

Liegt es auf einer anderen Firewall oder Router dann braucht sie eine statische Route dahin über ein Interface was sie "kennt".

Einfachste und simplete IP Routing Logik. Ist wie beim Auto und den Verkehrsschildern

Weswegen soll ich dann einen weg zeigen der eigentlich logisch ist?

Da hast du absolut Recht ! Aber fasse dich da zuallererst mal an die eigene Nase !!!Wozu bitte musst du dann dem Client einemn sinnfrei zusätzliche statische Route geben wenn das 192.168.168.0er Netz direkt an dem Default Gateway des Clients 10.201.0.1 angeschlossen ist.

Dann brauchst du weder eine ohnehin sinnlose Route auf dem Client noch eine auf dem Gateway.

Wenn der Ping auf das 192.168.168.0er Interface des Gateways oder andere Geräte in diesem Netz nicht klappt dann liegt es zu 99% an den Firewall Regeln des Gateways oder...

Wenn es andere Geräte im 192.168.168.0er Netz sind bei denen an einem fehlerhaften Gateway.

Diese müsste ja für die Antwort auch auf das 192.168.168.0er Bein der Firewall zeigen damit die Antwort ankommt.

Zeigt es hingegen z.B. auf einen Internet Router im 192.168.168.0er Netz was vermutlich der Fall bei deiner PC NIC ist ?! hast du wieder ein Problem.

Hat dieser Router dann keine statische Route auf das 10.201.0.0er Netz (via pfSense Gateway im 192.168.168.0er Netz) schickt er das Antwortpaket in Richtug Internet provider und damit dann ins Nirwana.

Da sind wir dann mal wieder beim Thema Rückweg....!!!

Lies dir nochmal das hiesige Routing Tutorial zu dem Thema durch (ohne das NAT bzw. ICS Thema) dort steht an einem sehr einfachen Beispiel mit 2 Netzen alles beschrieben was man dazu wissen muss.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Diese Skizze verdeutlich hoffentlich auch nochmal zusätzlich etwas die Routing Logik für dich ?!

Aber dank deiner Hilfe geht es jetzt, bis auf eine Ausnahme.

Klasse, Glückwunsch !! Ich dachte das sie im gleichen Netz sein sollten so dass sie zusammen kommunizieren können.

Nicht denken sondern nachdenken !! Nein, da es sich hier um Firewalls ! handelt ist das nicht der Fall. Auf den Interfaces gilt immer als Default Regel: DENY any any ! Es ist also explizit alles verboten.

Wären es reine Router hättest du Recht die blockieren nix aber bei Firewalls geht ohne Regeln nix am Interface.

Das ist aber ne Binsenweisheit die nun jeder Netzwerker kennt.

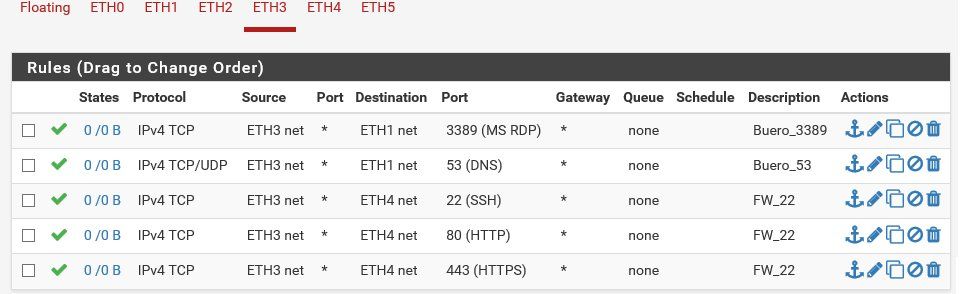

Fazit: Damit die miteinander reden musst du auf den Koppelinterfaces die das 10.101.0.0 /25er Koppelnetz bedienen auch entsprechende Regeln definieren !!

Im Zweifel also immer eine "Scheunentor" Regel: IPv4 PASS any any. Damit wird dann wie bei einem Router alles erstmal durchgelassen was IPv4 ist. (Protocoll ist hier "any" !)

Ist so oder so in komplexeren FW Designs immer schlau das so zu machen um erstmal die generelle IPv4 Connectivity zu testen und dann danach an den Interfaces Stück für Stück die Schotten dichtzumachen.

So weißt du immer wenn gerade irgendwas blockt und kannst es immer wieder rückgängig machen.

Besonders einfach mit dem Aktivieren und Deaktivieren der Regel. So kann man die Scheunentor Regel immer per Mausklick wegnehmen oder zuschalten wenn sie gleich als Erste im Regelwerk steht

Wenn sie im gleichen Netz sind kann ich keine GW oder Route erstellen, das ist mir klar.

Das ist natürlich Quatsch...sorry.Du kannst soviel Routen und Gateways im Setup definieren wie du lustig bist. Ob sie aber auch SINNVOLL sind ist eine andere Frage. Siehe deine Gruselroute oben. Konfigurieren kann man viel

Das "sie sich nicht sehen" hat ja vermutlich mit den Regeln dort zu tun sofern die beiden Interfaces physisch verbunden sind !

Fazit: Prüfe hier also die Regeln oder nutze erstmal das "Scheunentor" auf beiden Seiten testweise !

Deswegen habe ich die GW und Route erstellt so dass sie wissen was hinter jeder FW ist

Das ist auch richtig so.Es betrifft aber nur die IP Netze die NICHT direkt angeschlossen sind, also die, die die FW deshalb nicht kennt oder nicht kennen kann. Siehe Zeichnung oben !!

Aber die 2 FW sehen sich nicht.

Wie gesagt mit entsprechenden Regeln und wenn die Interfaces physisch (also Layer2) verbunden sind MUSS das gehen !!!Nutze hier zum Test immer die Ping Funktion unter Diagnostics und gib als Absender IP immer das eigene Interface an was auf die andere FW verbindet und als Ziel das andere FW Interface im gleichen Netz.

So pingst du immer eine Punkt zu Punkt Verbindung und kannst niemals Gefahr laufen das die andere Seite durch eine falsche Absender IP in Routing Probleme rennt wenn bei dir das Routing wieder nicht stimmen sollte.

Punkt zu Punkt geht IMMER !! Auch ohne GW und Routen !

Wenn nicht hast du ein physisches Verbindungsproblem !

ob ich da ein Router integren muss das diese 2 zusammen kommunizieren können?

Klares NEIN !Ist doch auch logisch, denn die Firewall ist ja immer ein Router !

Sie ist aber ein Router mit einem Filter an JEDEM Interface, das ist der kleine aber feine Unterschied. Das macht die Sache tricky und man muss doppelt aufpassen das Filter UND Routing passen !

Also erstmal alles aufmachen mit Scheunentor, dann langsam dichtmachen.... Das ist der Trick

Die Regeln sind zwar falsch aber jetzt nicht ganz falsch.

Mit der ersten Regel am Interface IPv4* PASS any any gibst du ja schon alles was geht frei. Das ist ja die "Scheunentor Regel"

Danach dann nochmal zusätzlich ICMP und TCP/UDP zuzulassen obwohl die obige regel das auch schon macht, ist dann überflüssiger Unsinn, denn diese Regeln werden ja gar nicht mehr ausgeführt. Letztlich schaden sie aber nicht nützen tun sie aber aucvh nicht. Du kannst sie also genausogut auch löschen der Übersicht halber.

OK, das ist also alles richtig von den Regeln her gesehen.

Folgende Dinge solltest du noch setzen:

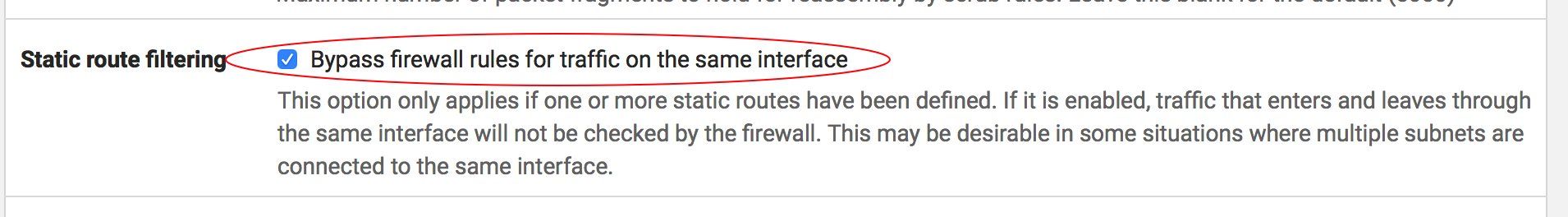

Bypass FW rules same interface

Checke unter Status -> Interfaces auf beiden FWs das KEINS deiner Interfaces als "WAN Interface" deklariert ist, denn dann wird da NAT gemacht ! Besonders nicht die Koppelinterfaces !

Wenn das alles OK ist dann mache unter Diagnostics -> Ping einen Ping auf das jeweils andere Interface z.B. 10.101.0.2 und gib als Source IP unbedingt das entsprechende lokale Interface an 10.101.0.1.

So machst du ein Punkt zu Punkt Ping.

Der MUSS beidseitig klappen. Hab ich gerade im Labor Setup mit 2 Hardware pfSenses wasserdicht getestet !!

Tut er das wider Erwarten nicht, dann bleibt als einzige Fehlerquelle nur übrig das irgendwas mit der Layer 2 Verbindung nicht klappt.

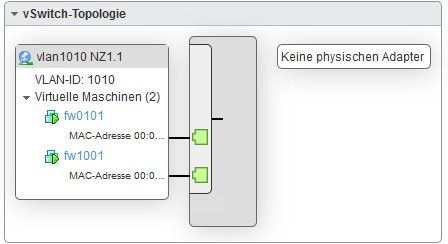

Sprich also das der vSwitch nicht das tut was er soll und die beiden Systeme nicht verbindet.

Hier wäre es dann hilfreich wenn man am vSwitch sehen könnte ob der die Mac Adressen der beiden Ports gelernt hat. Fehlen die, würde das eine fehlerhafte Verbindung bestätigen.

Mit der ersten Regel am Interface IPv4* PASS any any gibst du ja schon alles was geht frei. Das ist ja die "Scheunentor Regel"

Danach dann nochmal zusätzlich ICMP und TCP/UDP zuzulassen obwohl die obige regel das auch schon macht, ist dann überflüssiger Unsinn, denn diese Regeln werden ja gar nicht mehr ausgeführt. Letztlich schaden sie aber nicht nützen tun sie aber aucvh nicht. Du kannst sie also genausogut auch löschen der Übersicht halber.

OK, das ist also alles richtig von den Regeln her gesehen.

Folgende Dinge solltest du noch setzen:

Bypass FW rules same interface

Checke unter Status -> Interfaces auf beiden FWs das KEINS deiner Interfaces als "WAN Interface" deklariert ist, denn dann wird da NAT gemacht ! Besonders nicht die Koppelinterfaces !

Wenn das alles OK ist dann mache unter Diagnostics -> Ping einen Ping auf das jeweils andere Interface z.B. 10.101.0.2 und gib als Source IP unbedingt das entsprechende lokale Interface an 10.101.0.1.

So machst du ein Punkt zu Punkt Ping.

Der MUSS beidseitig klappen. Hab ich gerade im Labor Setup mit 2 Hardware pfSenses wasserdicht getestet !!

Tut er das wider Erwarten nicht, dann bleibt als einzige Fehlerquelle nur übrig das irgendwas mit der Layer 2 Verbindung nicht klappt.

Sprich also das der vSwitch nicht das tut was er soll und die beiden Systeme nicht verbindet.

Hier wäre es dann hilfreich wenn man am vSwitch sehen könnte ob der die Mac Adressen der beiden Ports gelernt hat. Fehlen die, würde das eine fehlerhafte Verbindung bestätigen.