Pfsense Firewall-Regel, die nicht angelegt wurde bzw. per default angewendet wird, blockiert. Woher kommt die Regel? Wie kann man diese entfernen?

Hallo zusammen,

das Board hat mir sehr gute Dienste geleistet als ich eine Firewall suchte und installierte (pfsense).

Mittlerweile habe ich viel Erfahrung mit der pfsense-Firewall-Konfiguration gesammelt (try an error ). Allerdings bin ich nun an einen Punkt gekommen, wo ich einfach nicht mehr weiter komme. Ich habe aber die Hoffnung, dass mir einer von Euch weiterhelfen kann.

). Allerdings bin ich nun an einen Punkt gekommen, wo ich einfach nicht mehr weiter komme. Ich habe aber die Hoffnung, dass mir einer von Euch weiterhelfen kann.

Meine Konfig sieht wie folgt aus:

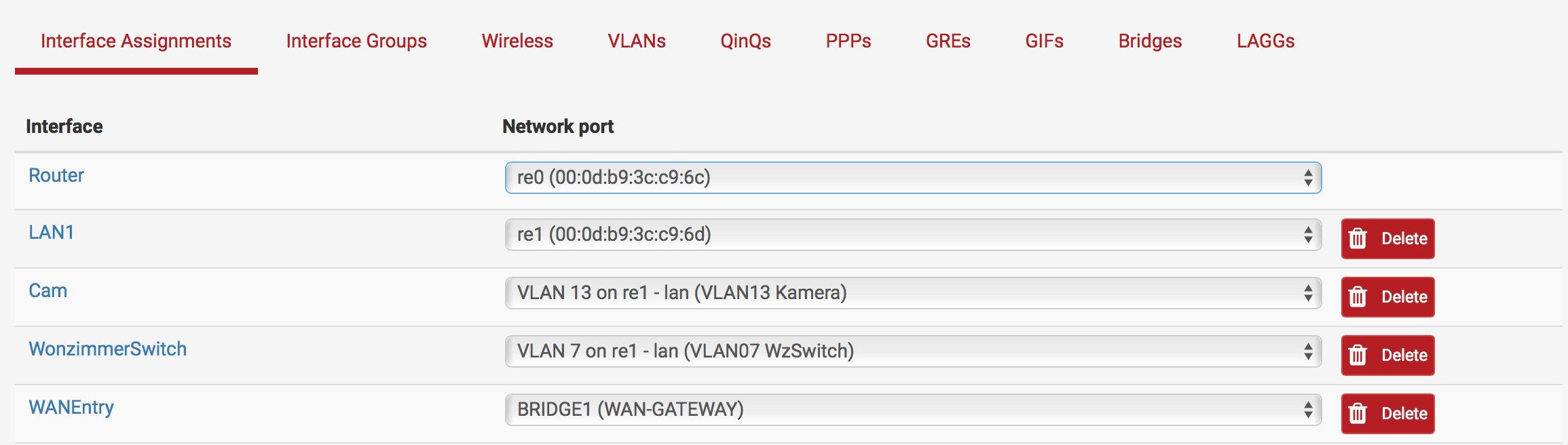

Interfaces:

LAN1-Netz: 192.168.178.0/24 -> Static-IP: 192.168.178.1

WANENTRY-Netz: 192.168.10.0/24 -> Static-IP: 192.168.10.100

ROUTER-Netz: None

WohnzimmerSwitch: None

Bridges:

Über die Bridge wird ein VLAN-Kreis mit dem WAN-Kreis gebündelt. Das funktioniert ganz prima!

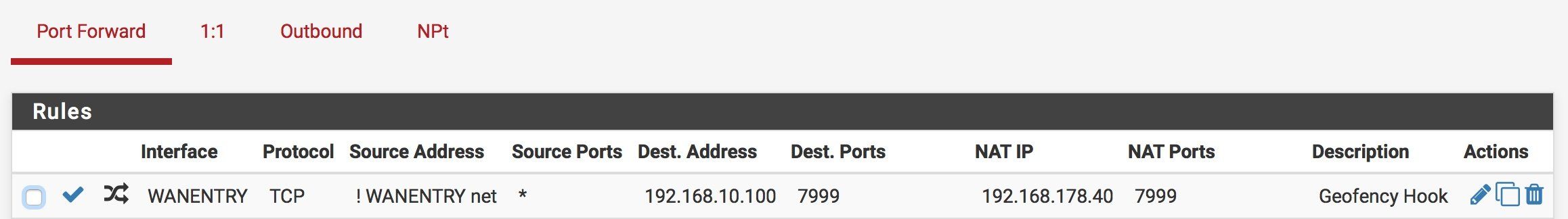

NAT-Regel:

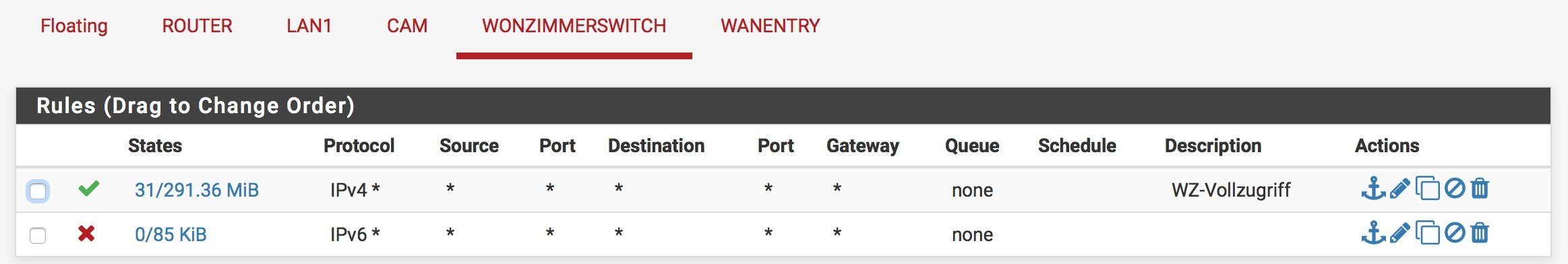

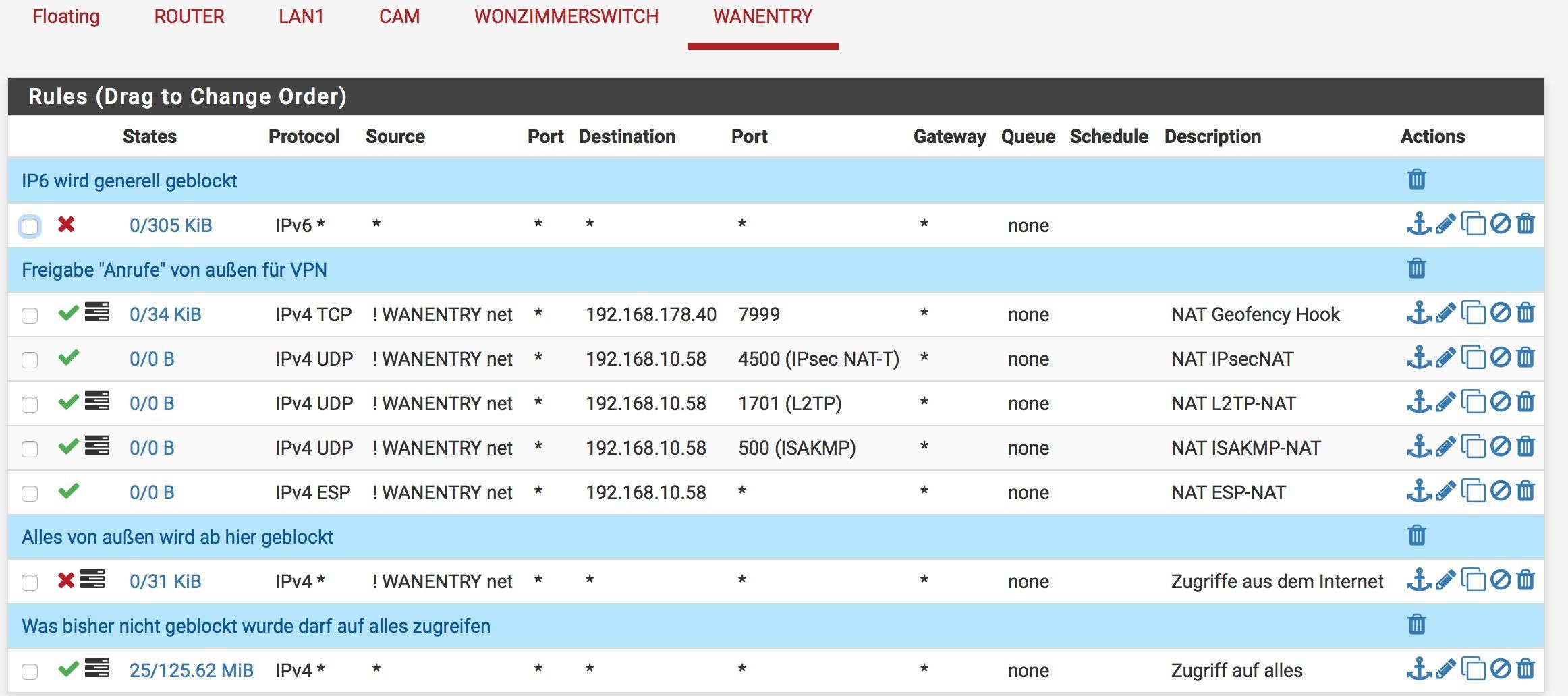

Firewall-Regeln:

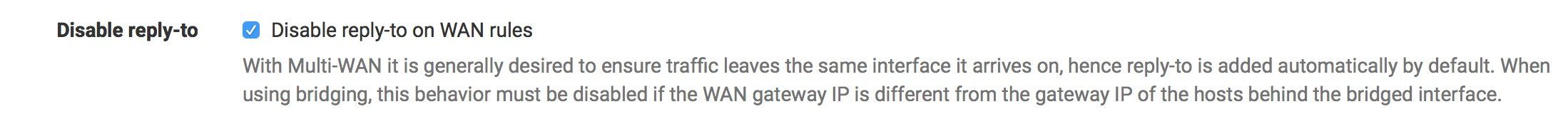

Dazu habe ich unter "System->Advanced folgende Einstellung vorgenommen:

Nun zum Problem:

Dabei interessiert die Regel, die per NAT den Port 7999 umlenkt.

Was nun passiert, wenn aus dem INET der Aufruf des Ports 7999 erfolgt (gem. Firewall-LOG):

Das Problem ist, dass die Antwort meines Servers zurück ins INET (scheinbar willkürlich) geblockt wird. Die Regel mit der ID 1000005770 ist nirgends zu finden. Auch Versuche hierzu entsprechende Pass-Rules anzulegen verlief negativ. Ich verzweifle so langsam daran...

Ich hoffe jemand kann mir helfen! Ich zähle auf Euch

1000-Dank schon mal im Voraus!

Viele Grüße

Tomac

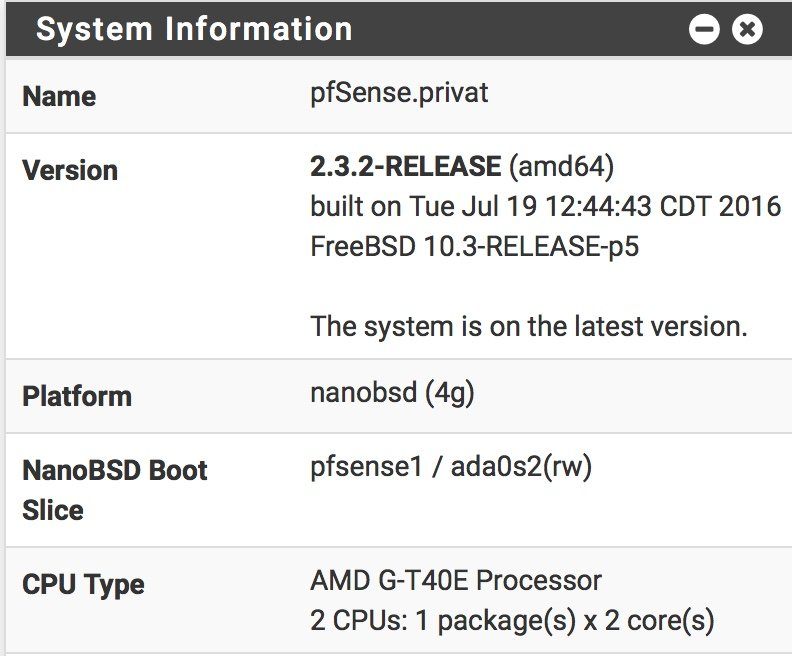

P.S.: Hier noch die Systeminfos meiner Firewall...

das Board hat mir sehr gute Dienste geleistet als ich eine Firewall suchte und installierte (pfsense).

Mittlerweile habe ich viel Erfahrung mit der pfsense-Firewall-Konfiguration gesammelt (try an error

Meine Konfig sieht wie folgt aus:

Interfaces:

LAN1-Netz: 192.168.178.0/24 -> Static-IP: 192.168.178.1

WANENTRY-Netz: 192.168.10.0/24 -> Static-IP: 192.168.10.100

ROUTER-Netz: None

WohnzimmerSwitch: None

Bridges:

Über die Bridge wird ein VLAN-Kreis mit dem WAN-Kreis gebündelt. Das funktioniert ganz prima!

NAT-Regel:

Firewall-Regeln:

Dazu habe ich unter "System->Advanced folgende Einstellung vorgenommen:

Nun zum Problem:

Dabei interessiert die Regel, die per NAT den Port 7999 umlenkt.

Was nun passiert, wenn aus dem INET der Aufruf des Ports 7999 erfolgt (gem. Firewall-LOG):

Das Problem ist, dass die Antwort meines Servers zurück ins INET (scheinbar willkürlich) geblockt wird. Die Regel mit der ID 1000005770 ist nirgends zu finden. Auch Versuche hierzu entsprechende Pass-Rules anzulegen verlief negativ. Ich verzweifle so langsam daran...

Ich hoffe jemand kann mir helfen! Ich zähle auf Euch

1000-Dank schon mal im Voraus!

Viele Grüße

Tomac

P.S.: Hier noch die Systeminfos meiner Firewall...

Please also mark the comments that contributed to the solution of the article

Content-Key: 312043

Url: https://administrator.de/contentid/312043

Printed on: April 19, 2024 at 07:04 o'clock

8 Comments

Latest comment

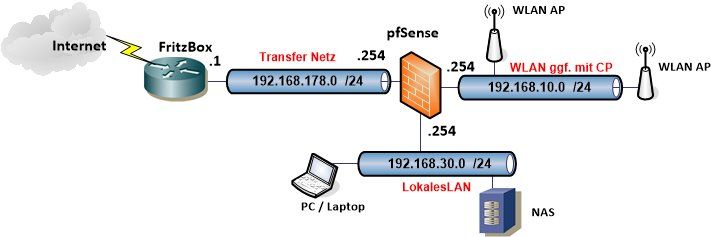

Das Design ist gewöhnungsbedürftig um das mal vorsichtig auszudrücken. Was der tiefere Sinn sein soll ein Parent VLAN mit dem WAN Port zu bridgen weiss der Wind.

Eigentlich völlig Sinnfrei, denn du hättest das auch so ohne diese üble Krücke ja direkt ins WAN Netz stecken können ohne diese üble Frickelei mit der Bridge, aber nundenn.

Was auffällig ist, ist die FW Regel am Bridgeport WANentry.

So wie es aussieht betreibst du die Firewall ja in einer Router Kaskade sprich mit einem vorgeschalteten NAT Router. Nach der Adressierung zu urteilen einer FritzBox. Leider kommen dazu keinerlei Infos von dir. Eine Topologie Zeichnung wäre hilfreich aber wir als Administratoren denken uns die mal...

Eine Topologie Zeichnung wäre hilfreich aber wir als Administratoren denken uns die mal...

Zurück zur WANentry Regel...

Du lässt dort alles passieren was eine IP Absender Adresse aus diesem WAN Netzwerk hat, sprich also dem Koppelnetz zw. FW und Router.

Vermutlich ist aber kein einziges Endgerät in diesem Netzwerk das entsprechende Daten schickt für die diese Regeln irgendeinen Sinn machen. Diese Geräte müssten ja alle in diesem Netz sein.

Pakete vom Internet haben also floglich niemals diese Adressen sondern irgendwelche öffentlichen IPs je nachdem wo man sich befindet. Niemals aber haben VPN Pakete aus dem Internet eine Absender IP Adresse aus dem Koppelnetz.

Mal ganz abgesehen davon das das private IP Netze (RFC 1918) sind die niemals im Internet geroutet werden.

https://de.wikipedia.org/wiki/Private_IP-Adresse

Alle VPN Clients müssten ja wie gesagt im Koppelnetz liegen damit das einen Sinn macht...

Der Hammer und absolute FW no go kommt aber danach....

Die tödliche Scheunentor Regel die ALLES zu ALLEM mit ALLEM erlaubt, also keinerlei Sicherheit bringt und die Firewall damit zu einem sinnfreien Gebilde macht.

Damit wird das ganze Design ad absurdum geführt und es hätte ein einfacher 20 Euro Switch gereicht.

Sprich: Die Regel am WAN Port ist völliger Unsinn und führt die FW ad absurdum.

Fazit: Du solltest besser nochmal dein gesamtes Design überlegen ob das alles so Sinn macht. Als Firewall ist es wenigstens völliger Quatsch so, denn die gesamte Sicherheit hast du ausgehebelt. Wozu dann also eine FW ?

Bevor man an so einem (sorry) sinnfreien Konstrukt weiter rumfrickelt und es noch schlimmer macht sollte man das besser grundlich überlegen.

Ein sinnvolles Redesign wäre hier der richtige Weg...

Eigentlich völlig Sinnfrei, denn du hättest das auch so ohne diese üble Krücke ja direkt ins WAN Netz stecken können ohne diese üble Frickelei mit der Bridge, aber nundenn.

Was auffällig ist, ist die FW Regel am Bridgeport WANentry.

So wie es aussieht betreibst du die Firewall ja in einer Router Kaskade sprich mit einem vorgeschalteten NAT Router. Nach der Adressierung zu urteilen einer FritzBox. Leider kommen dazu keinerlei Infos von dir.

Zurück zur WANentry Regel...

Du lässt dort alles passieren was eine IP Absender Adresse aus diesem WAN Netzwerk hat, sprich also dem Koppelnetz zw. FW und Router.

Vermutlich ist aber kein einziges Endgerät in diesem Netzwerk das entsprechende Daten schickt für die diese Regeln irgendeinen Sinn machen. Diese Geräte müssten ja alle in diesem Netz sein.

Pakete vom Internet haben also floglich niemals diese Adressen sondern irgendwelche öffentlichen IPs je nachdem wo man sich befindet. Niemals aber haben VPN Pakete aus dem Internet eine Absender IP Adresse aus dem Koppelnetz.

Mal ganz abgesehen davon das das private IP Netze (RFC 1918) sind die niemals im Internet geroutet werden.

https://de.wikipedia.org/wiki/Private_IP-Adresse

Alle VPN Clients müssten ja wie gesagt im Koppelnetz liegen damit das einen Sinn macht...

Der Hammer und absolute FW no go kommt aber danach....

Die tödliche Scheunentor Regel die ALLES zu ALLEM mit ALLEM erlaubt, also keinerlei Sicherheit bringt und die Firewall damit zu einem sinnfreien Gebilde macht.

Damit wird das ganze Design ad absurdum geführt und es hätte ein einfacher 20 Euro Switch gereicht.

Sprich: Die Regel am WAN Port ist völliger Unsinn und führt die FW ad absurdum.

Fazit: Du solltest besser nochmal dein gesamtes Design überlegen ob das alles so Sinn macht. Als Firewall ist es wenigstens völliger Quatsch so, denn die gesamte Sicherheit hast du ausgehebelt. Wozu dann also eine FW ?

Bevor man an so einem (sorry) sinnfreien Konstrukt weiter rumfrickelt und es noch schlimmer macht sollte man das besser grundlich überlegen.

Ein sinnvolles Redesign wäre hier der richtige Weg...

Zitat von @tomac01:

Ich sage im übrigen nicht, dass es das coolste Konstrukt ever ist, was ich da habe. Aber: es funktioniert (bis auf mein eigentliches Problem!).

Ich sage im übrigen nicht, dass es das coolste Konstrukt ever ist, was ich da habe. Aber: es funktioniert (bis auf mein eigentliches Problem!).

Moin,

ich glaube mit dem was Aqui dir sagen möchte, geht es weniger um die Frage ob irgend etwas funktioniert, sondern ob das ganze aus einem Sicherheitsaspekt Sinn macht.

Ich kann zwar in etwa nachvollziehen was du erreichen möchtest aber du willst zuviel erreichen und verzichtest damit auf viele Vorteile die eine pfSense im Punkt Sicherheit bietet (z.B. zweistufiges Firewall-Konzept). Zwischen FB und pfsense hättest du eine schöne DMZ und mit deinen VLAN-fähigen Geräten genügend Möglichkeiten den Zugriff in die jeweiligen Bereiche zu steuern (z.B. auch Gast-LAN/WLAN). Der Zugriff aus dem geschützen LAN in die DMZ lässt sich auch gut steuern. Ich vermute das der einzige Grund für dieses Konstrukt der Grund ist das WLAN der FB zusammen mit dem geschützten Netz zu nutzen. Darauf solltest du aber in puncto Sicherheit verzichten.

Denke daran, dass du die pfSense benutzt um dein Netz sicher zu schützen, sonst brauchst du diesen Aufwand nicht zu Betreiben und kannst gleich alles wieder in dein FB-Netz werfen. Also entweder konsequent sicher oder gar nicht.

VG

Ashnod

Mit so einem Design hätte sich dein Problem im Nu erledigt.

Dein grundlegendes Problem ist die falsche Einrichtung der VLANs, da du ja unbedingt noch Endgeräte im Transfer Netz betreiben willst. Warum das so sein muss erschliesst sich einem nicht aber du hast da ja sicher deine Gründe...?!

Fakt ist aber das diese Netz isoliert auf dem VLAN Switch liegen muss und nicht über eine Backdoor Bridge Frickelei in andere Netze an der Firewall. Aus FW sicht ist sowas tödlich !

Isoliere also das Transfer LAN Segment nur rein auf dem VLAN Switch und decke alles anderen Segmente mit separaten VLANs ab OHNE ein Bridging auf der FW. So wird ein Schuh draus.

Dein Design ist gelinge gesagt krank und es ist kein Wunder das du da in solche Probleme rennst.

Dein grundlegendes Problem ist die falsche Einrichtung der VLANs, da du ja unbedingt noch Endgeräte im Transfer Netz betreiben willst. Warum das so sein muss erschliesst sich einem nicht aber du hast da ja sicher deine Gründe...?!

Fakt ist aber das diese Netz isoliert auf dem VLAN Switch liegen muss und nicht über eine Backdoor Bridge Frickelei in andere Netze an der Firewall. Aus FW sicht ist sowas tödlich !

Isoliere also das Transfer LAN Segment nur rein auf dem VLAN Switch und decke alles anderen Segmente mit separaten VLANs ab OHNE ein Bridging auf der FW. So wird ein Schuh draus.

Dein Design ist gelinge gesagt krank und es ist kein Wunder das du da in solche Probleme rennst.

Zitat von @tomac01:

Der Hintergrund warum ich noch weitere Geräte per VLAN in die "dirty DMZ" packen möchte ist, dass die Bonjour-Dienste sonst nicht erkannt werden. Ein weites Thema ist ein Hardware-Werbung-Blocker (eblocker). Der dient für das Inet als Gateway und soll deshalb auch unter dem WANENTRY-Netz "stehen".

Der Hintergrund warum ich noch weitere Geräte per VLAN in die "dirty DMZ" packen möchte ist, dass die Bonjour-Dienste sonst nicht erkannt werden. Ein weites Thema ist ein Hardware-Werbung-Blocker (eblocker). Der dient für das Inet als Gateway und soll deshalb auch unter dem WANENTRY-Netz "stehen".

Ahoi ..

also spätestens hier "Dirty DMZ" sollte dir klar sein, dass du dir den ganzen Aufwand sparen kannst ... folge der Empfehlung von Aqui das ist die einzig saubere Lösung. Bei dem was du versuchst kannst du dir die Firewall (pfSense) auch gleich sparen.

Wenn du alles haben möchtest, dann packe die FB hinter die pfsense und davor ein Modem, dann kanst du auch alle Dienste nach belieben nutzen.

Allein die Wartbarkeit der Firewall ist nicht mehr gegeben, weil du irgendwann nicht mehr wissen wirst warum das so gewurschtelt ist und jede Veränderungen wird wieder drumgewurschtelt.

VG

Ashnod

Demnächst soll für den eine neue SW rauskommen

Für die pfSense ?? Dann weisst du mehr als wir Dann wäre so eine Art Proxy als Gateway im Netz zwischen FB und pfsense.

Bahnhof ?? Was soll das sein ?Nicht das du schon wieder mit irgendwelchem Blödsinn anfängst. Die pfSense kann auch alle Arten von VPN und über die Package Verwaltung bekommst du Adblocker, Web Proxies und was auch immer.... Also aufpassen was du da machst !!

Aber gut das nun erstmal alles so rennt wie es soll !