Pfsense L2TP over IPSec

Keine Verbindung zur Pfsense VPN mit L2TP over IPsec

Hallo,

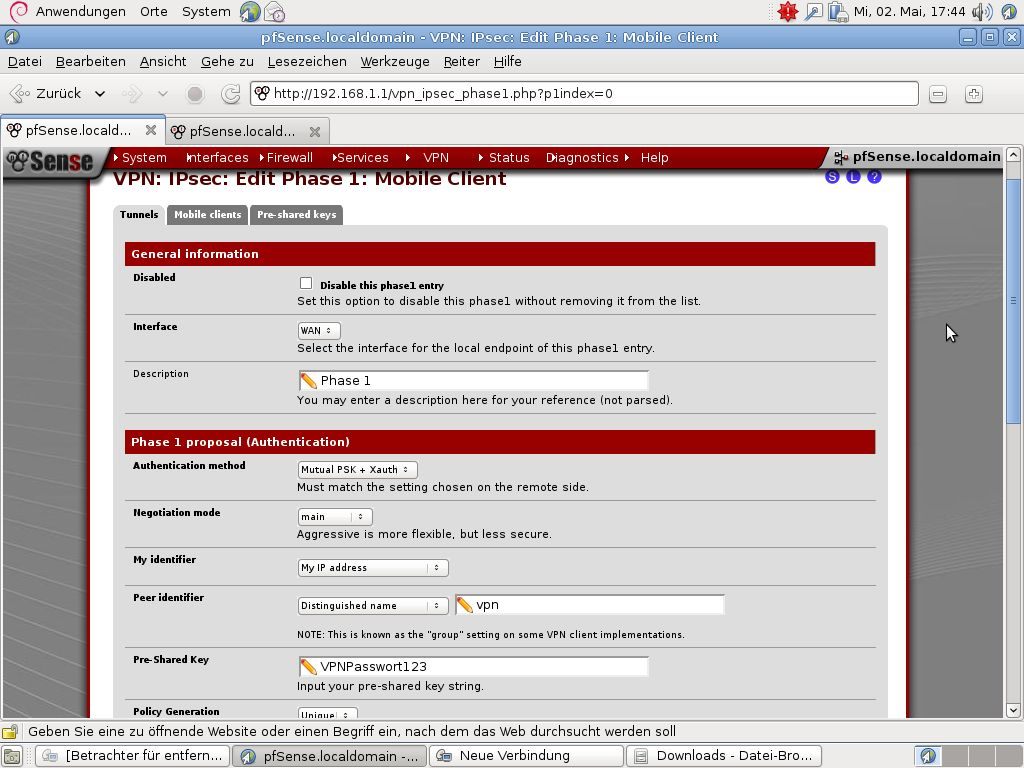

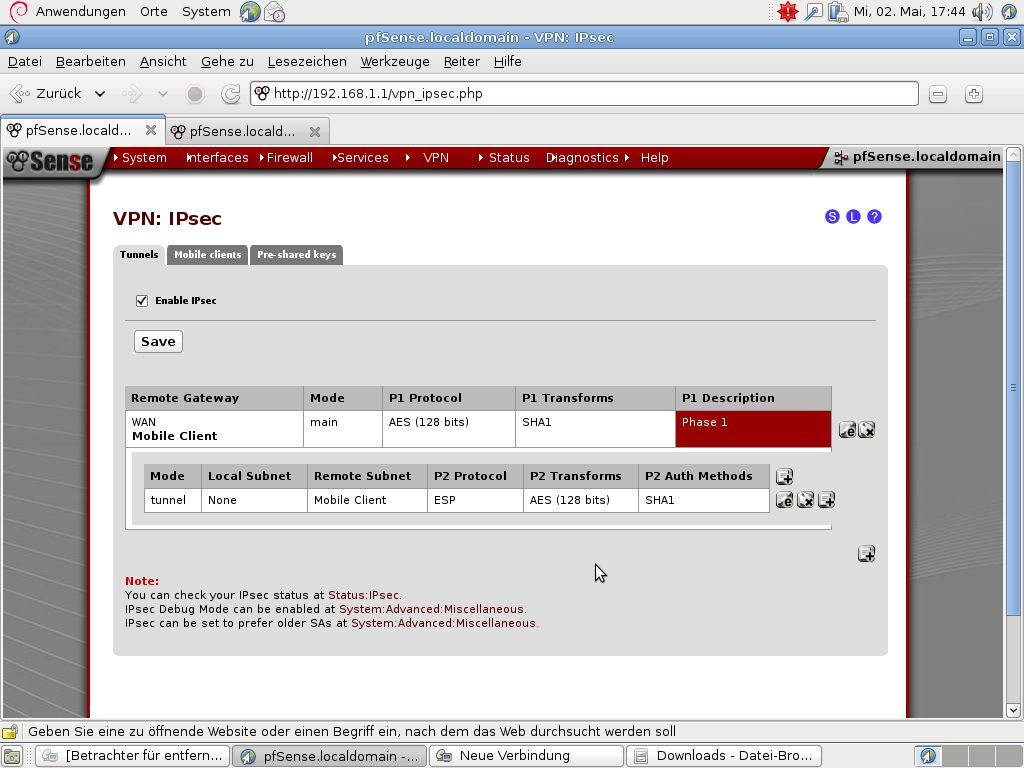

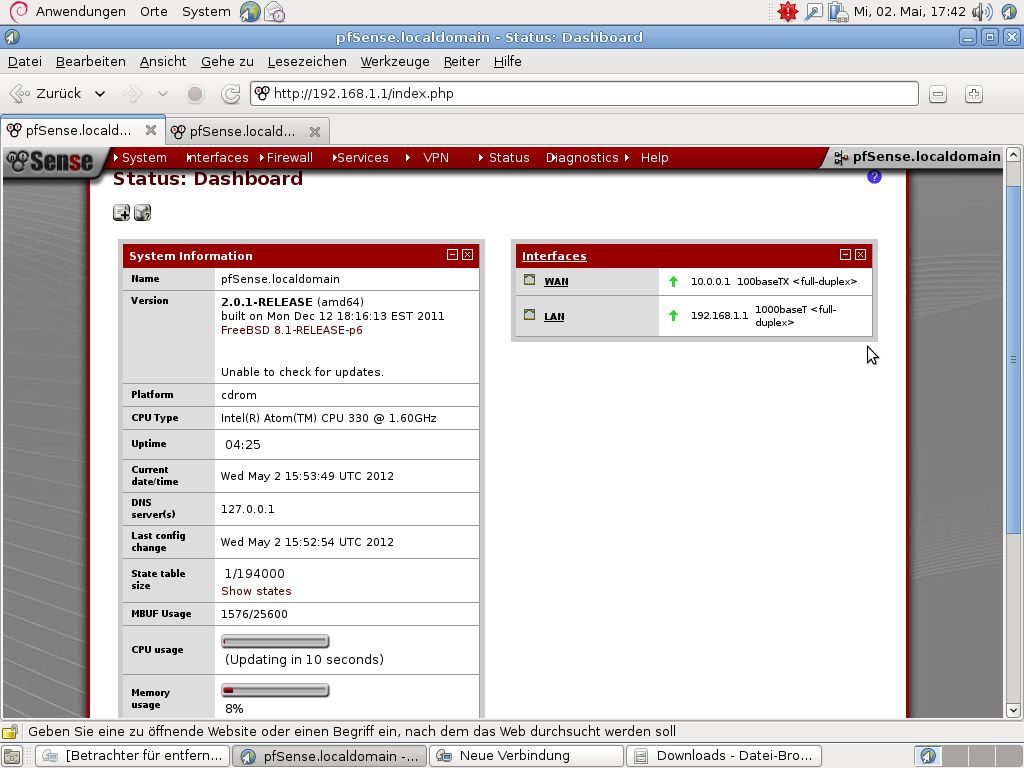

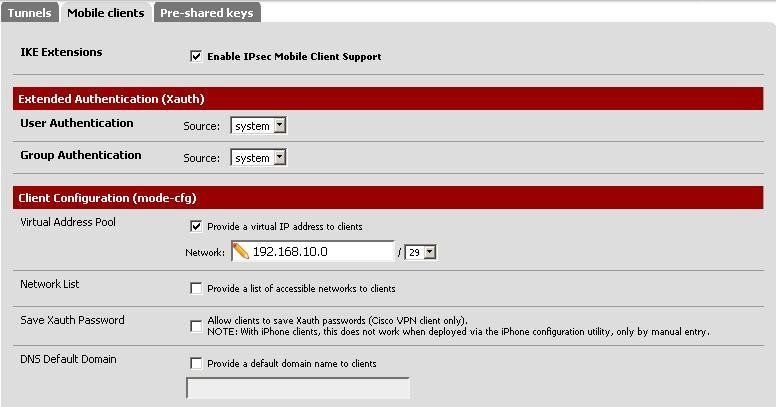

ich habe auf einem Test System ein PFSense 2.0.1 installiert. Damit möchte ich eine VPN Verbindung(L2TP over IPsec) zum laufen bekommen. Das WAN und LAN habe ich konfiguriert und über das PFSense Interface kann ich den Client, welcher über ein Crossover Kabel mit dem Testsystem verbunden ist, anpingen. Jetzt habe ich die VPN wie in dieser Anleitung [url]http://doc.pfsense.org/index.php/Mobile_IPsec_on_2.0[/url] eingerichtet. Aber ich kann mich einfach nicht Verbinden =/ Windows 7 sagt immer wieder "Fehler 789".

Hier nochmal alles in Stichpunkten:

- Enstehen soll eine L2TP over IPsec Verbindung

- Es sollen sich Mobile Clients Verbinden(Testweise ein Netbook mit einem Crossover Kabel, später dann Smartphones mit Android und iOS)

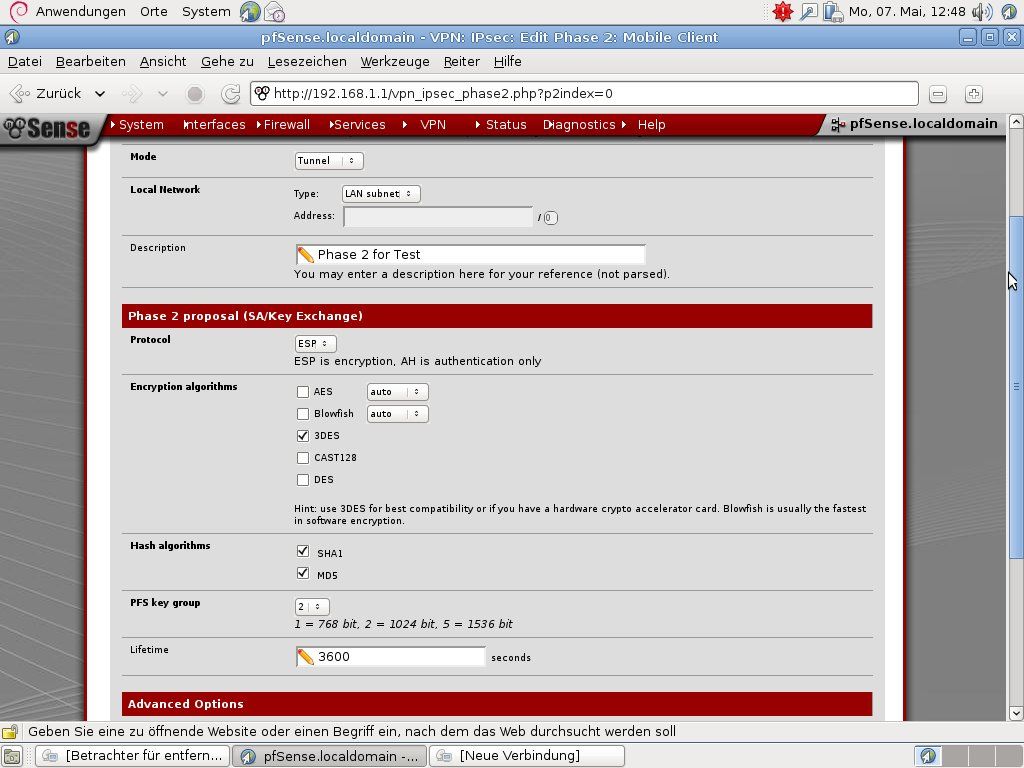

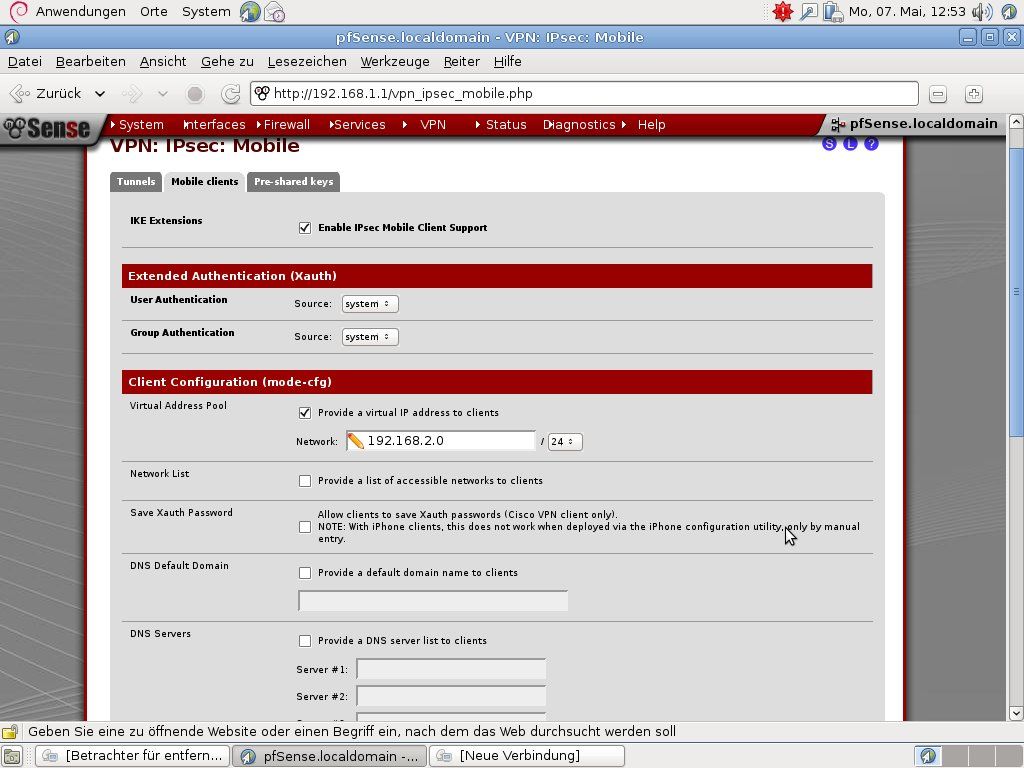

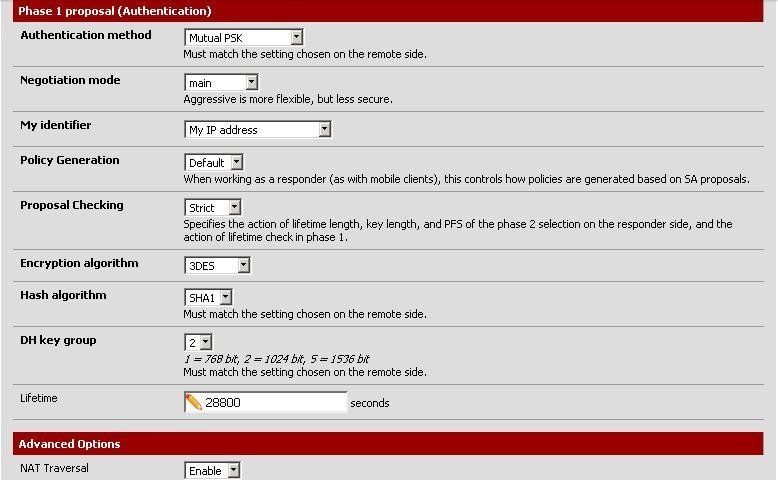

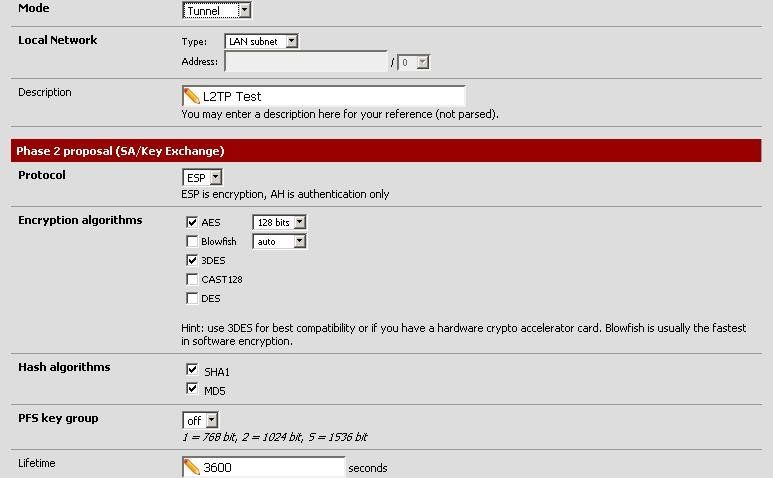

- Eingerichtet nach der Oberen Anleitung

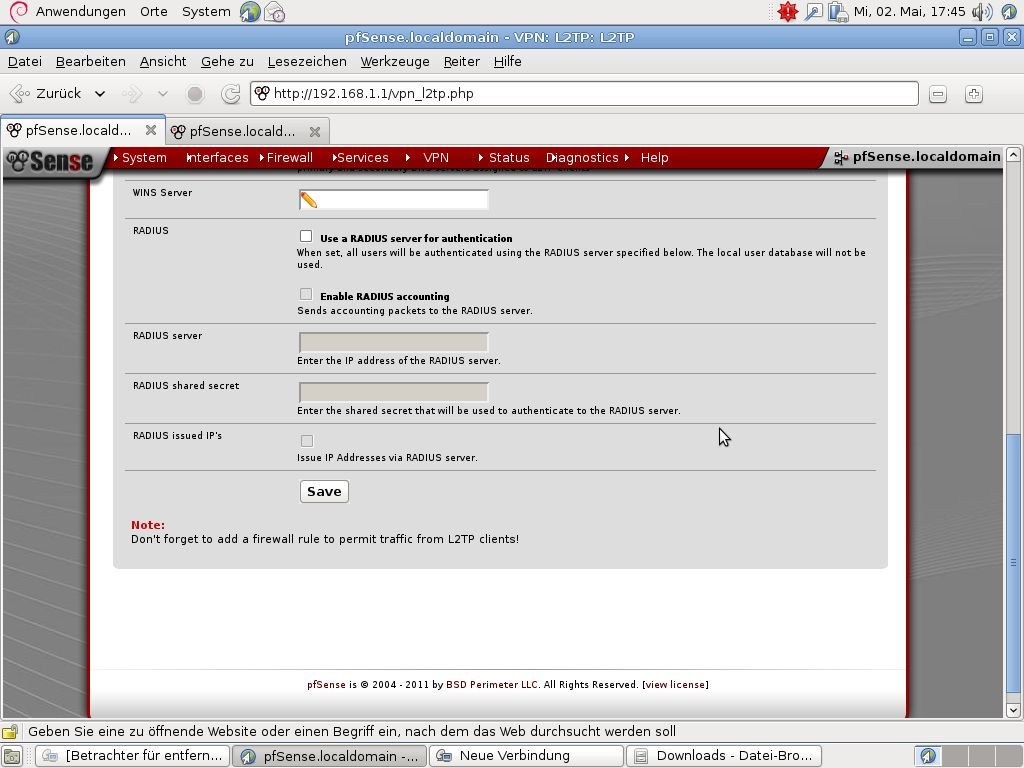

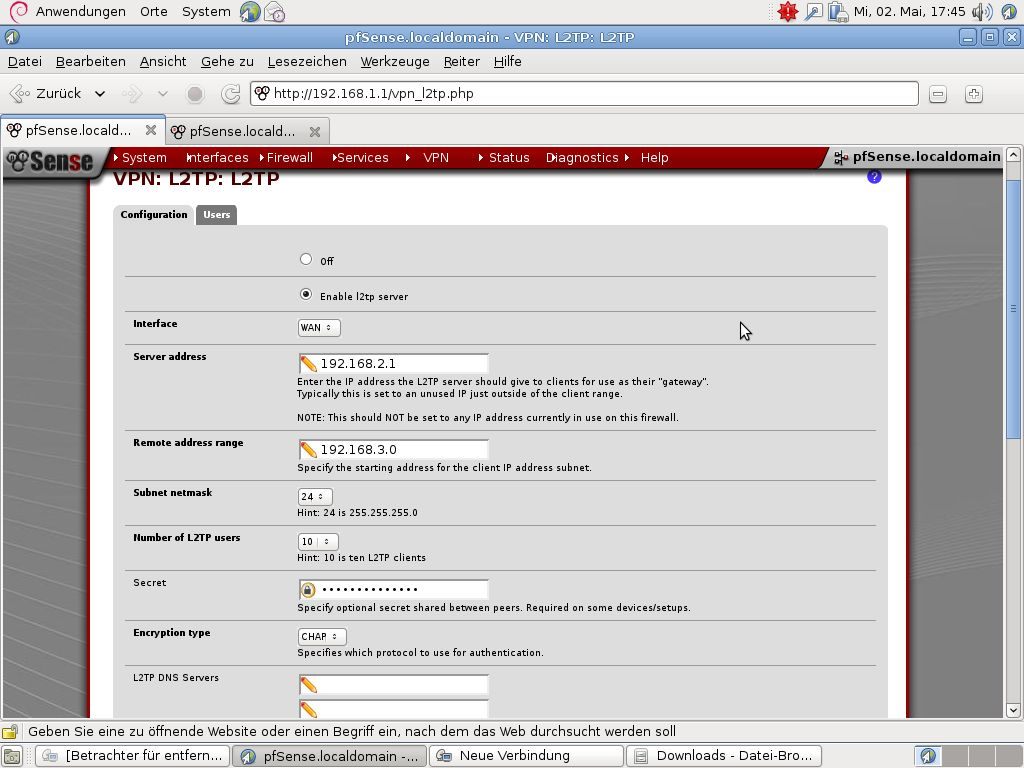

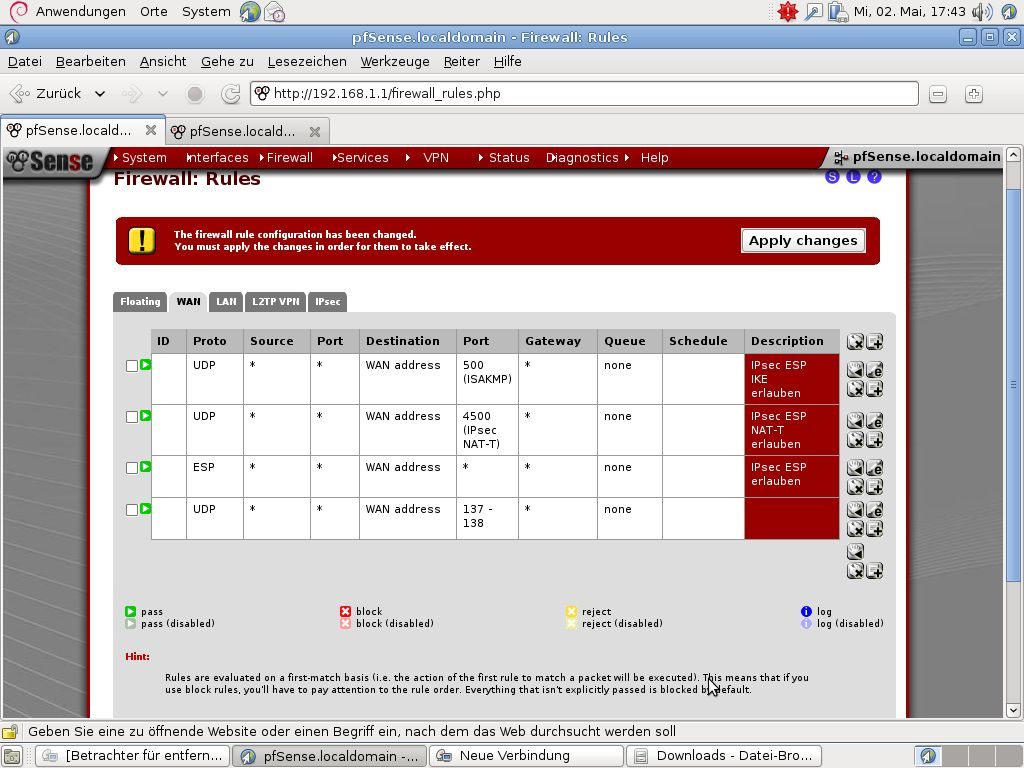

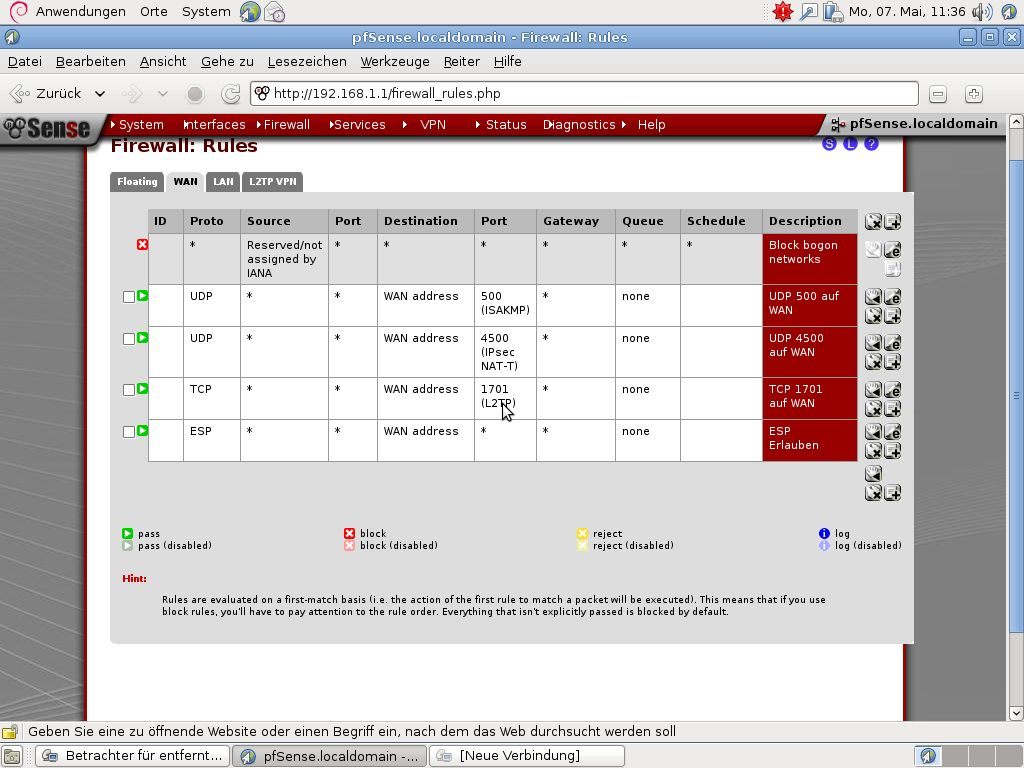

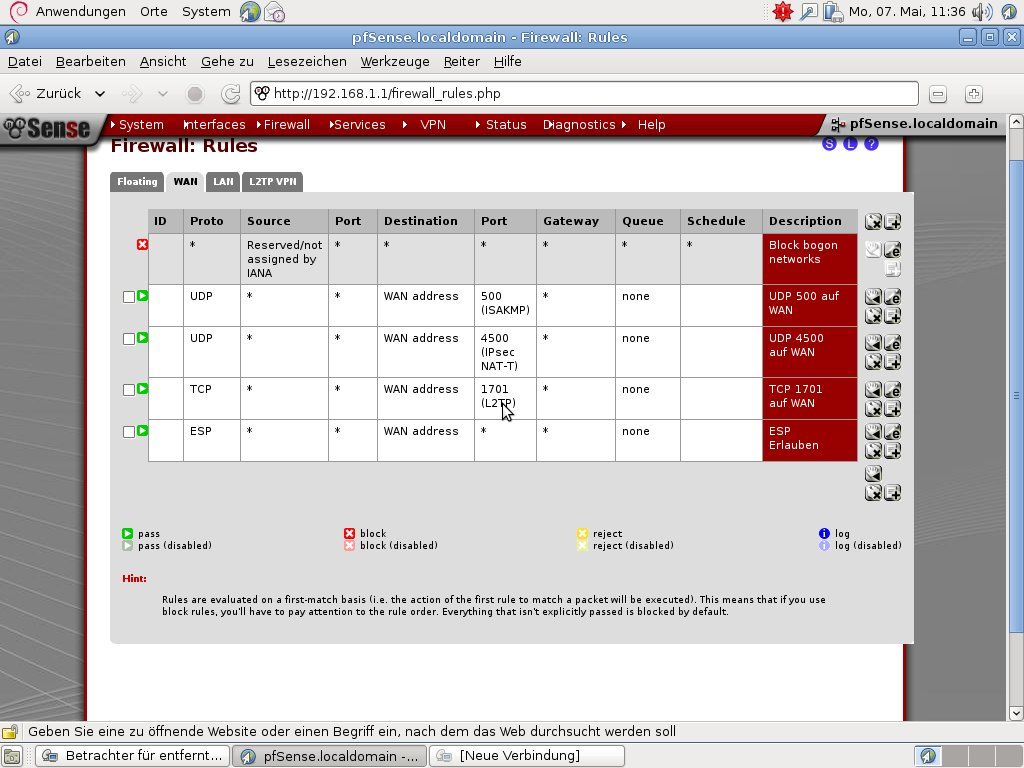

- In der Firewall ist alles Freigegeben(siehe untere Screenshots)

- Windows 7 als Client(später auch Mac OS und Linux)

Bilder:

May 2 14:57:52 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:52 racoon: INFO: begin Identity Protection mode.

May 2 14:57:52 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:52 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:52 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:52 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:52 racoon: ERROR: invalid DH group 20.

May 2 14:57:52 racoon: ERROR: invalid DH group 19.

May 2 14:57:52 racoon: ERROR: no suitable proposal found.

May 2 14:57:52 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:52 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:52 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 2 14:57:53 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:53 racoon: INFO: begin Identity Protection mode.

May 2 14:57:53 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:53 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:53 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:53 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:53 racoon: ERROR: invalid DH group 20.

May 2 14:57:53 racoon: ERROR: invalid DH group 19.

May 2 14:57:53 racoon: ERROR: no suitable proposal found.

May 2 14:57:53 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:53 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:53 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 2 14:57:55 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:55 racoon: INFO: begin Identity Protection mode.

May 2 14:57:55 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:55 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:55 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:55 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:55 racoon: ERROR: invalid DH group 20.

May 2 14:57:55 racoon: ERROR: invalid DH group 19.

May 2 14:57:55 racoon: ERROR: no suitable proposal found.

May 2 14:57:55 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:55 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:55 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 2 14:57:59 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:59 racoon: INFO: begin Identity Protection mode.

May 2 14:57:59 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:59 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:59 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:59 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:59 racoon: ERROR: invalid DH group 20.

May 2 14:57:59 racoon: ERROR: invalid DH group 19.

May 2 14:57:59 racoon: ERROR: no suitable proposal found.

May 2 14:57:59 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:59 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:59 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

Nachdem ich dann Folgender Anleitung nachgegangen bin:

http://dekapitein.vorkbaard.nl/tech-1/how-to-set-up-ipsec-tunneling-in- ...

So, ich hab jetzt alles eingestellt nach der Anleitung. Auch die Firewall(obwohl drin steht das man das nicht braucht). Jetzt bekomm ich keinerlei Logs im "IPsec" Bereich und in den Logs der Firewall wird Port 500 und 137 von 10.0.0.2(meinem Client) geblockt o.0

Am Client erscheint immernoch Fehler 789

Jetzt habe ich noch folgendes probiert:

Ich hab von "aggresive" auf "main" umgestellt, die Firewall komplett ausgeschaltet am pfsense und Nat-T auf disabled gestellt. Nur bekomm ich bei IPsec folgenden Log:

May 3 16:02:18 racoon: INFO: unsupported PF_KEY message REGISTER

May 3 16:05:06 racoon: INFO: unsupported PF_KEY message REGISTER

May 3 16:05:20 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:20 racoon: INFO: begin Identity Protection mode.

May 3 16:05:20 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:20 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:20 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:20 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:20 racoon: ERROR: invalid DH group 20.

May 3 16:05:20 racoon: ERROR: invalid DH group 19.

May 3 16:05:20 racoon: ERROR: no suitable proposal found.

May 3 16:05:20 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:20 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:20 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 3 16:05:21 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:21 racoon: INFO: begin Identity Protection mode.

May 3 16:05:21 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:21 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:21 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:21 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:21 racoon: ERROR: invalid DH group 20.

May 3 16:05:21 racoon: ERROR: invalid DH group 19.

May 3 16:05:21 racoon: ERROR: no suitable proposal found.

May 3 16:05:21 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:21 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:21 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 3 16:05:23 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:23 racoon: INFO: begin Identity Protection mode.

May 3 16:05:23 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:23 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:23 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:23 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:23 racoon: ERROR: invalid DH group 20.

May 3 16:05:23 racoon: ERROR: invalid DH group 19.

May 3 16:05:23 racoon: ERROR: no suitable proposal found.

May 3 16:05:23 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:23 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:23 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 3 16:05:27 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:27 racoon: INFO: begin Identity Protection mode.

May 3 16:05:27 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:27 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:27 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:27 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:27 racoon: ERROR: invalid DH group 20.

May 3 16:05:27 racoon: ERROR: invalid DH group 19.

May 3 16:05:27 racoon: ERROR: no suitable proposal found.

May 3 16:05:27 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:27 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:27 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

ich habe auf einem Test System ein PFSense 2.0.1 installiert. Damit möchte ich eine VPN Verbindung(L2TP over IPsec) zum laufen bekommen. Das WAN und LAN habe ich konfiguriert und über das PFSense Interface kann ich den Client, welcher über ein Crossover Kabel mit dem Testsystem verbunden ist, anpingen. Jetzt habe ich die VPN wie in dieser Anleitung [url]http://doc.pfsense.org/index.php/Mobile_IPsec_on_2.0[/url] eingerichtet. Aber ich kann mich einfach nicht Verbinden =/ Windows 7 sagt immer wieder "Fehler 789".

Hier nochmal alles in Stichpunkten:

- Enstehen soll eine L2TP over IPsec Verbindung

- Es sollen sich Mobile Clients Verbinden(Testweise ein Netbook mit einem Crossover Kabel, später dann Smartphones mit Android und iOS)

- Eingerichtet nach der Oberen Anleitung

- In der Firewall ist alles Freigegeben(siehe untere Screenshots)

- Windows 7 als Client(später auch Mac OS und Linux)

Bilder:

May 2 14:57:52 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:52 racoon: INFO: begin Identity Protection mode.

May 2 14:57:52 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:52 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:52 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:52 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:52 racoon: ERROR: invalid DH group 20.

May 2 14:57:52 racoon: ERROR: invalid DH group 19.

May 2 14:57:52 racoon: ERROR: no suitable proposal found.

May 2 14:57:52 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:52 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:52 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 2 14:57:53 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:53 racoon: INFO: begin Identity Protection mode.

May 2 14:57:53 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:53 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:53 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:53 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:53 racoon: ERROR: invalid DH group 20.

May 2 14:57:53 racoon: ERROR: invalid DH group 19.

May 2 14:57:53 racoon: ERROR: no suitable proposal found.

May 2 14:57:53 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:53 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:53 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 2 14:57:55 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:55 racoon: INFO: begin Identity Protection mode.

May 2 14:57:55 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:55 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:55 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:55 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:55 racoon: ERROR: invalid DH group 20.

May 2 14:57:55 racoon: ERROR: invalid DH group 19.

May 2 14:57:55 racoon: ERROR: no suitable proposal found.

May 2 14:57:55 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:55 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:55 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 2 14:57:59 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 2 14:57:59 racoon: INFO: begin Identity Protection mode.

May 2 14:57:59 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 2 14:57:59 racoon: INFO: received Vendor ID: RFC 3947

May 2 14:57:59 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 2 14:57:59 racoon: INFO: received Vendor ID: FRAGMENTATION

May 2 14:57:59 racoon: ERROR: invalid DH group 20.

May 2 14:57:59 racoon: ERROR: invalid DH group 19.

May 2 14:57:59 racoon: ERROR: no suitable proposal found.

May 2 14:57:59 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 2 14:57:59 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 2 14:57:59 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

Nachdem ich dann Folgender Anleitung nachgegangen bin:

http://dekapitein.vorkbaard.nl/tech-1/how-to-set-up-ipsec-tunneling-in- ...

So, ich hab jetzt alles eingestellt nach der Anleitung. Auch die Firewall(obwohl drin steht das man das nicht braucht). Jetzt bekomm ich keinerlei Logs im "IPsec" Bereich und in den Logs der Firewall wird Port 500 und 137 von 10.0.0.2(meinem Client) geblockt o.0

Am Client erscheint immernoch Fehler 789

Jetzt habe ich noch folgendes probiert:

Ich hab von "aggresive" auf "main" umgestellt, die Firewall komplett ausgeschaltet am pfsense und Nat-T auf disabled gestellt. Nur bekomm ich bei IPsec folgenden Log:

May 3 16:02:18 racoon: INFO: unsupported PF_KEY message REGISTER

May 3 16:05:06 racoon: INFO: unsupported PF_KEY message REGISTER

May 3 16:05:20 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:20 racoon: INFO: begin Identity Protection mode.

May 3 16:05:20 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:20 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:20 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:20 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:20 racoon: ERROR: invalid DH group 20.

May 3 16:05:20 racoon: ERROR: invalid DH group 19.

May 3 16:05:20 racoon: ERROR: no suitable proposal found.

May 3 16:05:20 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:20 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:20 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 3 16:05:21 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:21 racoon: INFO: begin Identity Protection mode.

May 3 16:05:21 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:21 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:21 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:21 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:21 racoon: ERROR: invalid DH group 20.

May 3 16:05:21 racoon: ERROR: invalid DH group 19.

May 3 16:05:21 racoon: ERROR: no suitable proposal found.

May 3 16:05:21 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:21 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:21 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 3 16:05:23 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:23 racoon: INFO: begin Identity Protection mode.

May 3 16:05:23 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:23 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:23 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:23 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:23 racoon: ERROR: invalid DH group 20.

May 3 16:05:23 racoon: ERROR: invalid DH group 19.

May 3 16:05:23 racoon: ERROR: no suitable proposal found.

May 3 16:05:23 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:23 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:23 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

May 3 16:05:27 racoon: [Self]: INFO: respond new phase 1 negotiation: 10.0.0.1[500]<=>10.0.0.2[500]

May 3 16:05:27 racoon: INFO: begin Identity Protection mode.

May 3 16:05:27 racoon: INFO: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

May 3 16:05:27 racoon: INFO: received Vendor ID: RFC 3947

May 3 16:05:27 racoon: INFO: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

May 3 16:05:27 racoon: INFO: received Vendor ID: FRAGMENTATION

May 3 16:05:27 racoon: ERROR: invalid DH group 20.

May 3 16:05:27 racoon: ERROR: invalid DH group 19.

May 3 16:05:27 racoon: ERROR: no suitable proposal found.

May 3 16:05:27 racoon: [10.0.0.2] ERROR: failed to get valid proposal.

May 3 16:05:27 racoon: [10.0.0.2] ERROR: failed to pre-process ph1 packet [Check Phase 1 settings, lifetime, algorithm] (side: 1, status 1).

May 3 16:05:27 racoon: [10.0.0.2] ERROR: phase1 negotiation failed.

Please also mark the comments that contributed to the solution of the article

Content-Key: 184566

Url: https://administrator.de/contentid/184566

Printed on: April 25, 2024 at 14:04 o'clock

21 Comments

Latest comment

Hey,

was hast Du denn eigentlich vor?

Also Du hast dort eine PfSense Firewall, auf was für Hardware läuft die denn?

Ist es einer dieser netten Kästen hier aus dem Forum, oder läuft Die vielleicht auf einem kleinen Server, der ehe noch genügend Ressourcen über hat?

Wan und Lan sind konfiguriert?

Hast Du die Firewall(PfSense) direkt an ein DSL- oder Kabelmodem gehängt oder steht da eventuell noch ein Router dazwischen?

An die Firewall hast Du nun einen Client angeschlossen.

Nun möchtest Du eine VPN-Verbindung von wo nach wo erzeugen?

Von einem aussenstehenden Client durch die Firewall mit dem Client hinter der Firewall in deinem Netzwerk?

Oder von deinem Client, durch die Firewall in ein aussenstehendes Netz?

Ich gehe mal vom Ersteren aus und frage mich wo dein VPN-Server steht.

Gebe doch mal bitte ein paar mehr Infos, sonst muss man zu viel mit der Glaskugel arbyten.

Greetz,

Chris

P.S.: Warum muss es eigentlich das genannte VPN-Protokoll sein, wegen der Windows7-Clients?

Vielleicht gibt es da bessere Lösungen die Du garnicht in Betracht ziehst.

Also würd ich das anders anfangen und dein Ziel definieren und nicht gleich aufs Protokoll festlegen, oder Dieses zumindest begründen.

was hast Du denn eigentlich vor?

Also Du hast dort eine PfSense Firewall, auf was für Hardware läuft die denn?

Ist es einer dieser netten Kästen hier aus dem Forum, oder läuft Die vielleicht auf einem kleinen Server, der ehe noch genügend Ressourcen über hat?

Wan und Lan sind konfiguriert?

Hast Du die Firewall(PfSense) direkt an ein DSL- oder Kabelmodem gehängt oder steht da eventuell noch ein Router dazwischen?

An die Firewall hast Du nun einen Client angeschlossen.

Nun möchtest Du eine VPN-Verbindung von wo nach wo erzeugen?

Von einem aussenstehenden Client durch die Firewall mit dem Client hinter der Firewall in deinem Netzwerk?

Oder von deinem Client, durch die Firewall in ein aussenstehendes Netz?

Ich gehe mal vom Ersteren aus und frage mich wo dein VPN-Server steht.

Gebe doch mal bitte ein paar mehr Infos, sonst muss man zu viel mit der Glaskugel arbyten.

Greetz,

Chris

P.S.: Warum muss es eigentlich das genannte VPN-Protokoll sein, wegen der Windows7-Clients?

Vielleicht gibt es da bessere Lösungen die Du garnicht in Betracht ziehst.

Also würd ich das anders anfangen und dein Ziel definieren und nicht gleich aufs Protokoll festlegen, oder Dieses zumindest begründen.

Zuallererst: Bitte verschone uns alle hier mit diesen unsäglichen externen Bilderlinks und der damit verbundenen Zwangswerbung !

Beim Erstellen dieses Threads wird dir nicht entgangen sein das dort ein nicht zu übersehender "Bilder Hochladen" Button zu sehen ist. (Ansonsten Klicke auf "Meine Beiträge" wähle deinen Thread aus und "Bearbeiten" !)

Damit kannst du deine Bilder hier hochladen und den dann erscheinenden Bilder URL mit einem Rechtsklick und Cut and Paste in jeglichen text hier bringen. Statt des URLs werden dann deinen Bilder angezeigt. Klappt übrigens auch noch wenn man es nachträglich macht !

Wir haben hier nämlich alle keine Lust "Drakensang" zu spielen und nach Schweden mit der Stena wollen wir erst recht nicht !! Unterlasse das also bitte !

Einfach mal die FAQs lesen...das hilft wirklich !!

Zurück zu deinem Problem....

Für den Test gehst du schon richtig vor. Der Testaufbau sollte so aussehen:

(Client)----Ethernet----(WAN_Port=pfSense=LANPort)----Ethernet----(Lokales LAN)

Nun sind ein paar Punkte essentiell wichtig die du unbedingt überprüfen musst:

Hast du das so entsprechend eingerichtet ?? Erst dann sehen wir mal mit L2TP weiter ?

Bzw. erklärt die dieses Forentutorial die umfassende Lösung:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Beim Erstellen dieses Threads wird dir nicht entgangen sein das dort ein nicht zu übersehender "Bilder Hochladen" Button zu sehen ist. (Ansonsten Klicke auf "Meine Beiträge" wähle deinen Thread aus und "Bearbeiten" !)

Damit kannst du deine Bilder hier hochladen und den dann erscheinenden Bilder URL mit einem Rechtsklick und Cut and Paste in jeglichen text hier bringen. Statt des URLs werden dann deinen Bilder angezeigt. Klappt übrigens auch noch wenn man es nachträglich macht !

Wir haben hier nämlich alle keine Lust "Drakensang" zu spielen und nach Schweden mit der Stena wollen wir erst recht nicht !! Unterlasse das also bitte !

Einfach mal die FAQs lesen...das hilft wirklich !!

Zurück zu deinem Problem....

Für den Test gehst du schon richtig vor. Der Testaufbau sollte so aussehen:

(Client)----Ethernet----(WAN_Port=pfSense=LANPort)----Ethernet----(Lokales LAN)

Nun sind ein paar Punkte essentiell wichtig die du unbedingt überprüfen musst:

- WAN Port sollte natürlich auf eine statische IP gesetzt werden zum testen die mit der Client IP korrespondiert.

- Der WAN Port blockiert als Default alle RFC 1918 IP Adressen (Private IPs). Hast du also im WAN Segment wo der L2TP Client hängt private IP Adressen 192er, 172er oder 10er vergeben musst du zwingend diesen Haken bei Interface --> WAN --> "Block private networks" entfernen ! Andernfalls werden generell alle privaten IPs geblockt und nix geht.

- Ist das geschehen musst du zusätzlich die L2TP Ports am WAN Port in dessen Firewall Regeln eingehend erlauben, sonst kommt dort nie dein L2TP Traffic an !! Hier musst du also von "Any" auf die "WAN Port IP Adresse" die Ports UDP 500, UDP 4500, TCP 1701, ESP Protokoll erlauben (Pass).

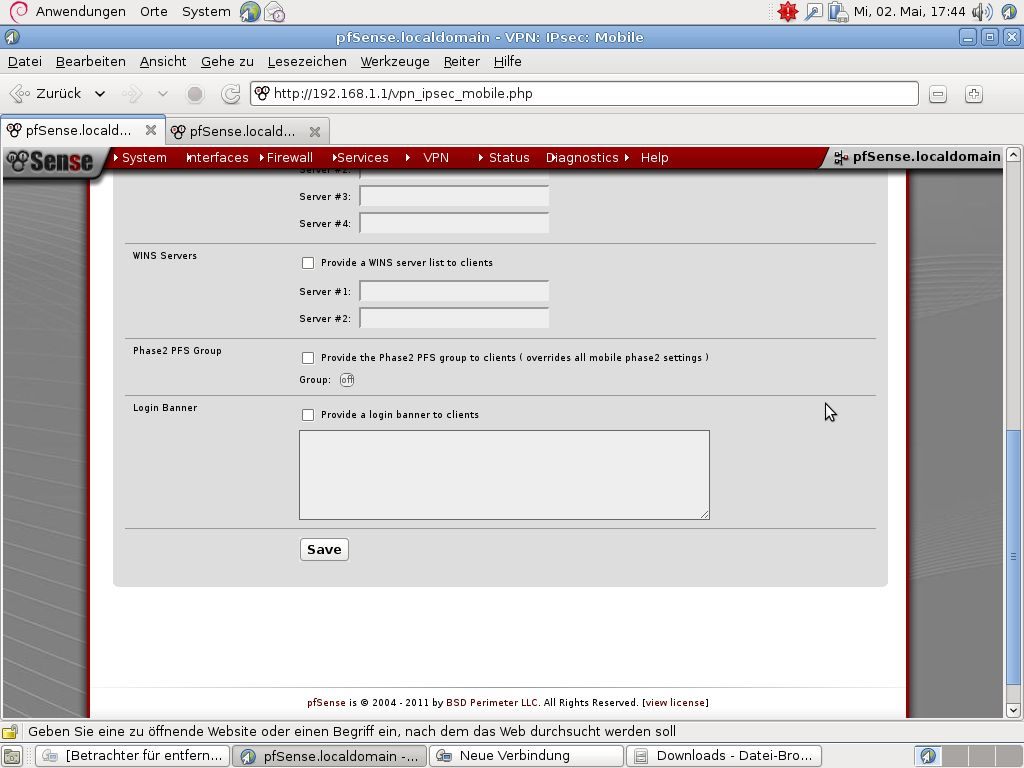

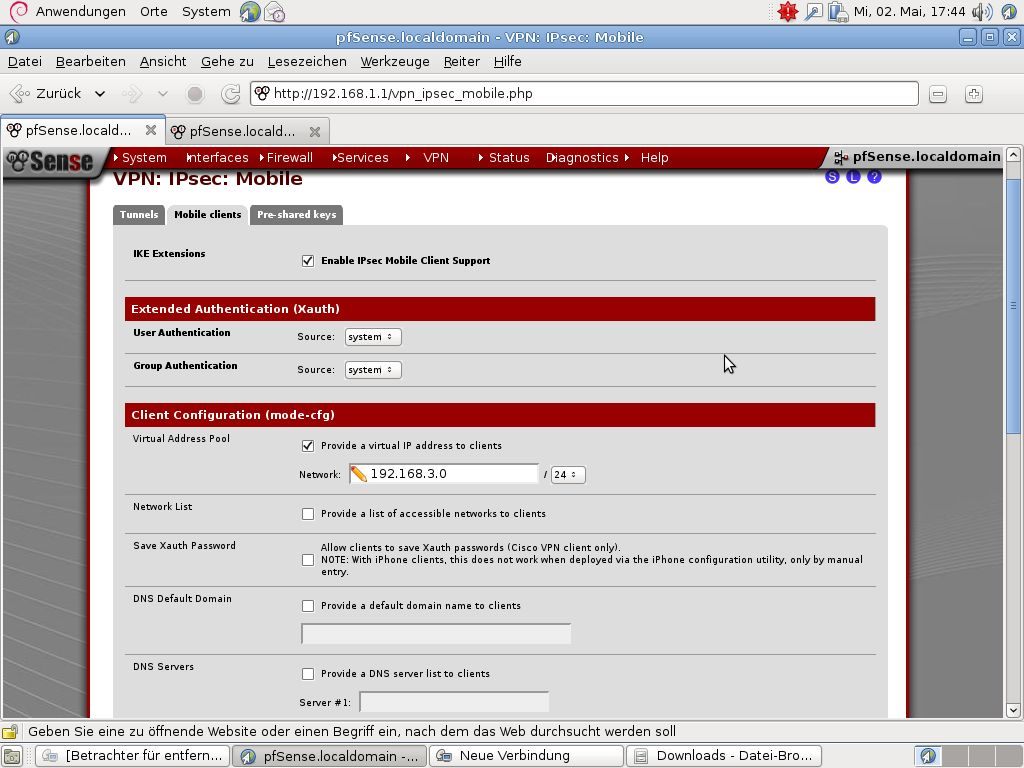

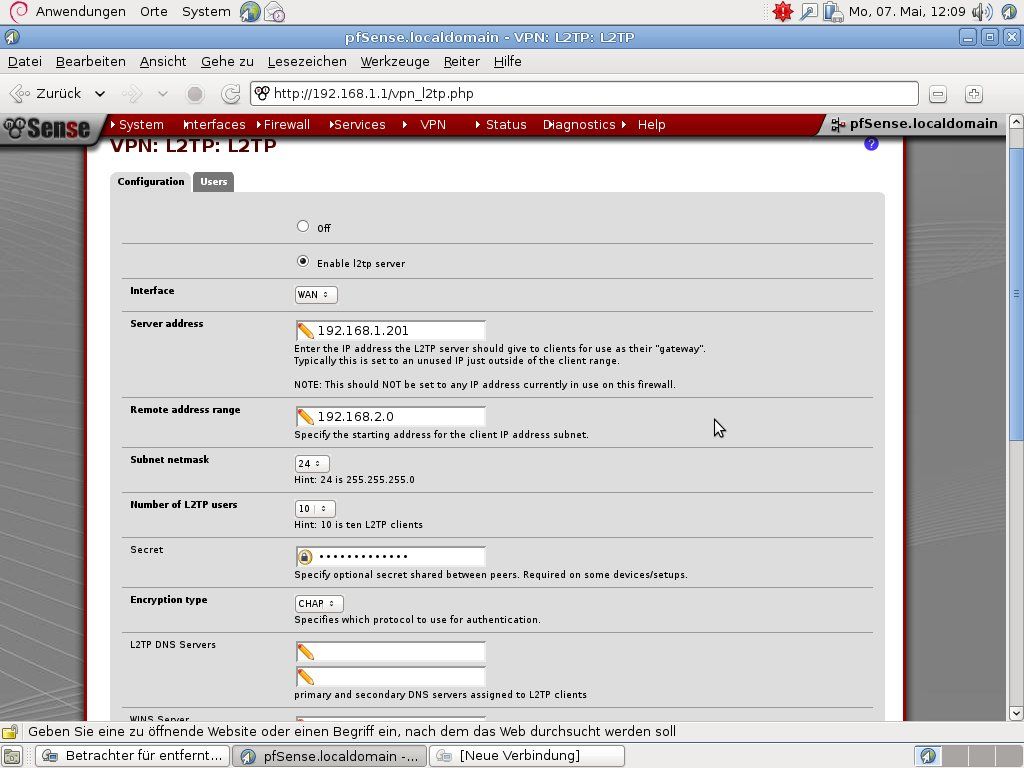

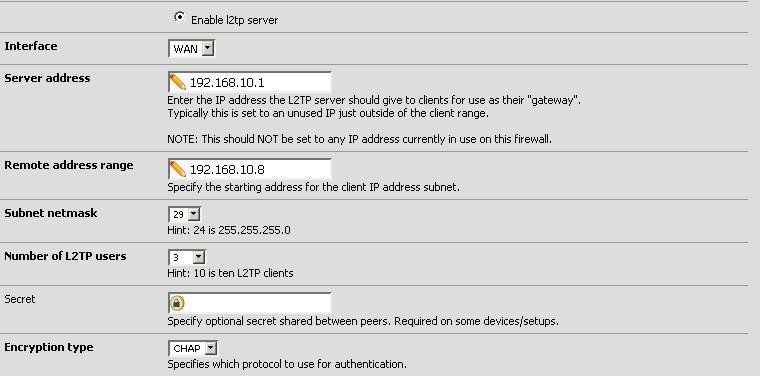

- Deine IP Adressierung des L2TP ist totaler Blödsinn: Erstens kann man keine Netzwerk IPs an Endgeräte vergeben (.0) und 2tens sind Server und Clients in völlig verschiedenen IP Segmenten (.2.0 und .3.0) was unsinnig ist. Server gehört z.B. auf 192.168.2.1 und die Client Range kann bei 192.168.2.10 beginnen ! Du solltest zudem davon Abstand nehmen diese dümmlichen 192er Allerwelts IPs zu verwenden und #comment-toc7 DAS hier dazu lesen ! Bedenke das diese IP Netze KEINE sein dürfen die schon auf der pfSense verwendet werden !

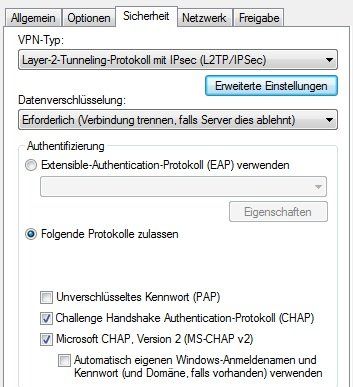

- Der Fehler 789 besagt übrigens das du das falsche Authentisierungs Verfahren verwendest http://support.microsoft.com/kb/326751/de

Hast du das so entsprechend eingerichtet ?? Erst dann sehen wir mal mit L2TP weiter ?

Bzw. erklärt die dieses Forentutorial die umfassende Lösung:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

..."diese z.B hat überhaupt keine Werbung " Das meinst du nicht im Ernst, oder ? Klick mal auf deine eigenen Bilder, da wirst du erschlagen von Piraten, Zootieren, Drakensang und Co. und wenn du das schliessen willst gehen gleich noch 3 weitere Browserfenster auf !! Genau deshalb lieben wir hier alle solcherlei Links....

Deine Firewall Regeln sind soweit OK.

Wenn du nun noch die IP Adressierung in der L2TP Einrichtung angepasst hast, und die Authentisierung im Windows Client angepasst hast kommen wir schon mal nen Schritt weiter...

Wie du den Client einrichtest (Windows) steht hier:

http://tu-dresden.de/die_tu_dresden/zentrale_einrichtungen/zih/dienste/ ...

Bedenke auch das dein oben zitiertes HowTo NUR für iOS und Android gilt ! Nicht aber für einen Windows L2TP Client der ein anderes Authentisierungsverfahren benutzt !

Deine Firewall Regeln sind soweit OK.

Wenn du nun noch die IP Adressierung in der L2TP Einrichtung angepasst hast, und die Authentisierung im Windows Client angepasst hast kommen wir schon mal nen Schritt weiter...

Wie du den Client einrichtest (Windows) steht hier:

http://tu-dresden.de/die_tu_dresden/zentrale_einrichtungen/zih/dienste/ ...

Bedenke auch das dein oben zitiertes HowTo NUR für iOS und Android gilt ! Nicht aber für einen Windows L2TP Client der ein anderes Authentisierungsverfahren benutzt !

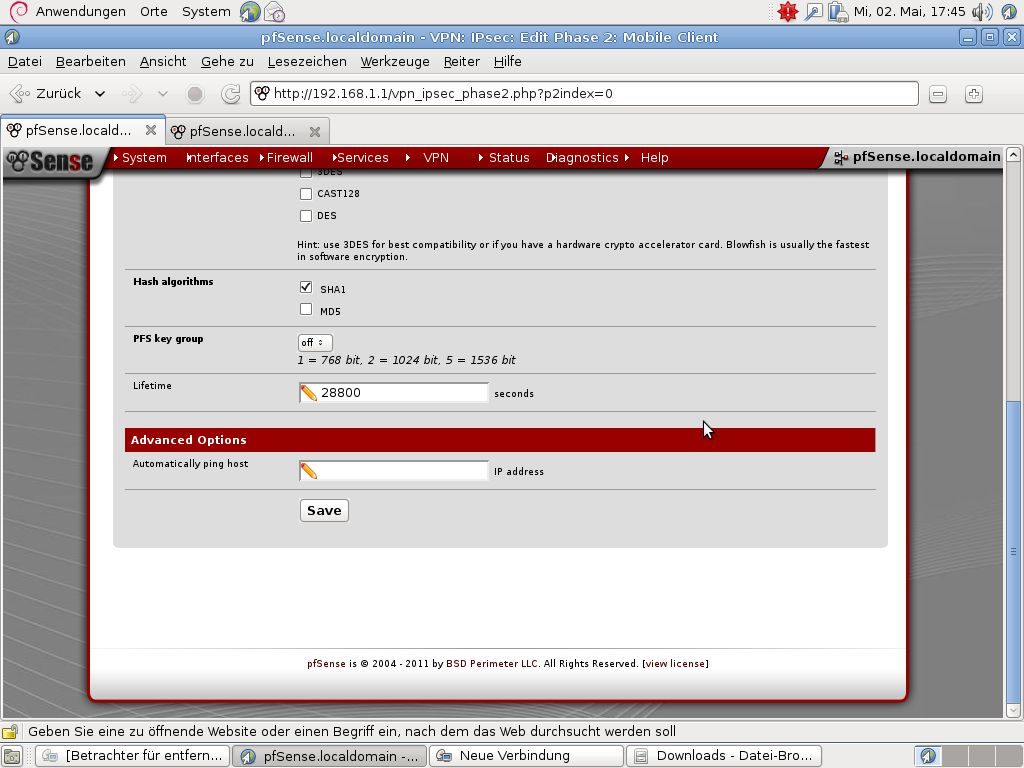

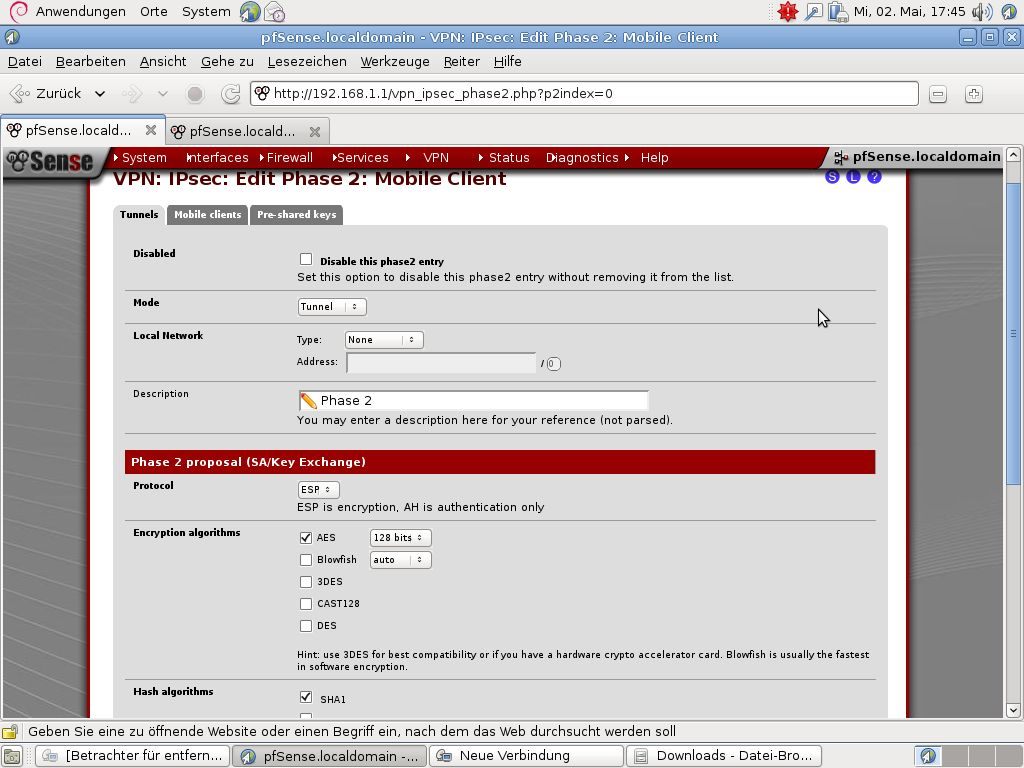

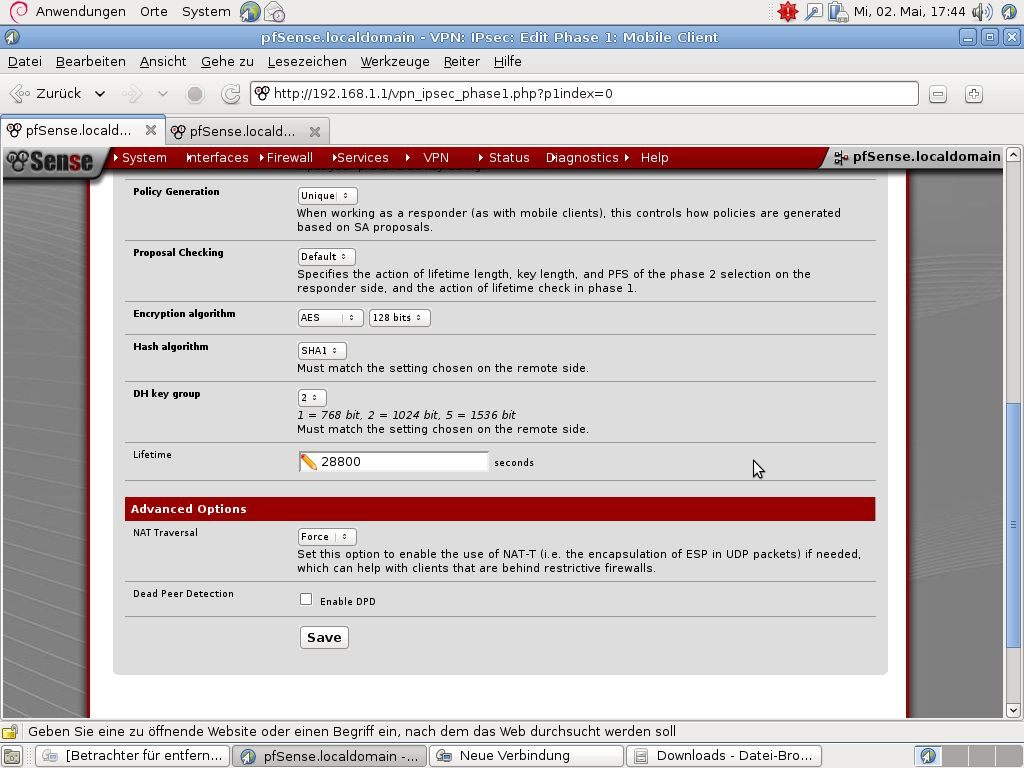

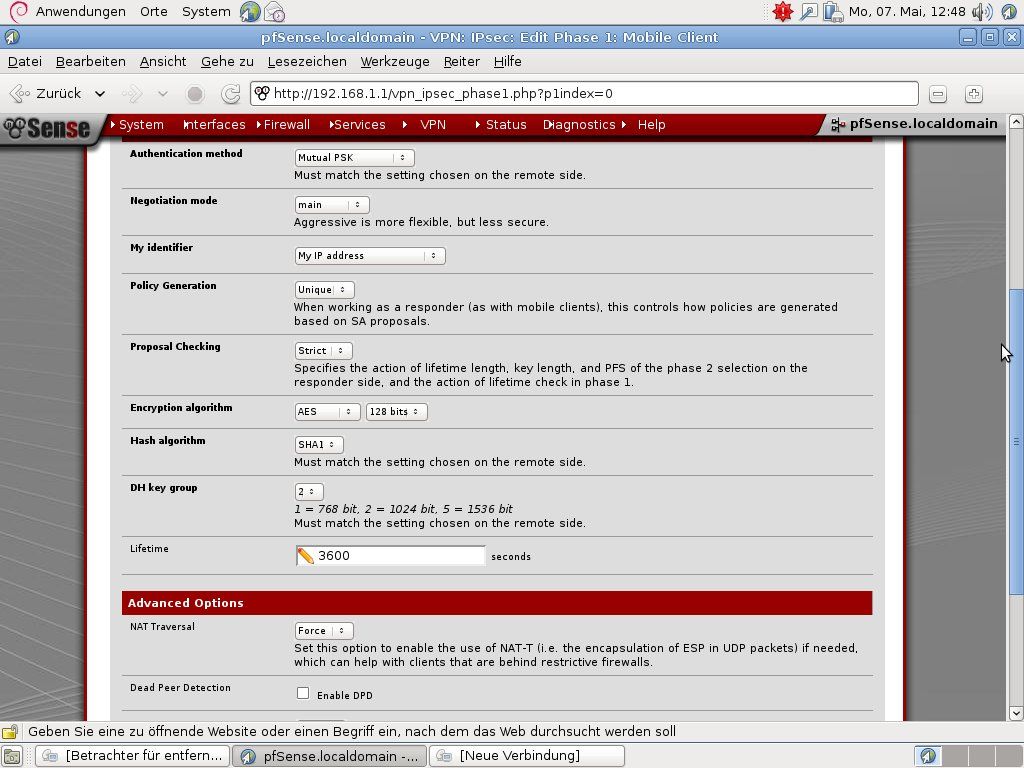

An der Firewall liegt es nicht, das ist doch klar und zeigen auch die Logs. Da kommt schon alles richtig an !

Es scheitert am IPsec Phase 1 Prozess schon !

Bedenke auch das dein oben zitiertes HowTo NUR für iOS und Android gilt ! Nicht aber für einen Windows L2TP Client der ein anderes Authentisierungsverfahren benutzt !

Folglich musst du für Windows andere Phase 1 Parameter einstellen !

Es scheitert am IPsec Phase 1 Prozess schon !

Bedenke auch das dein oben zitiertes HowTo NUR für iOS und Android gilt ! Nicht aber für einen Windows L2TP Client der ein anderes Authentisierungsverfahren benutzt !

Folglich musst du für Windows andere Phase 1 Parameter einstellen !

Wieso mit L2TP herumquälen, gibt doch eine tolle openvpn integration in pfsense, wenn du neben Windows sowieso iOS und Android benutzen willst.

Ton ausschalten und das hier mal anschauen.

https://www.youtube.com/watch?v=odjviG-KDq8

Ton ausschalten und das hier mal anschauen.

https://www.youtube.com/watch?v=odjviG-KDq8

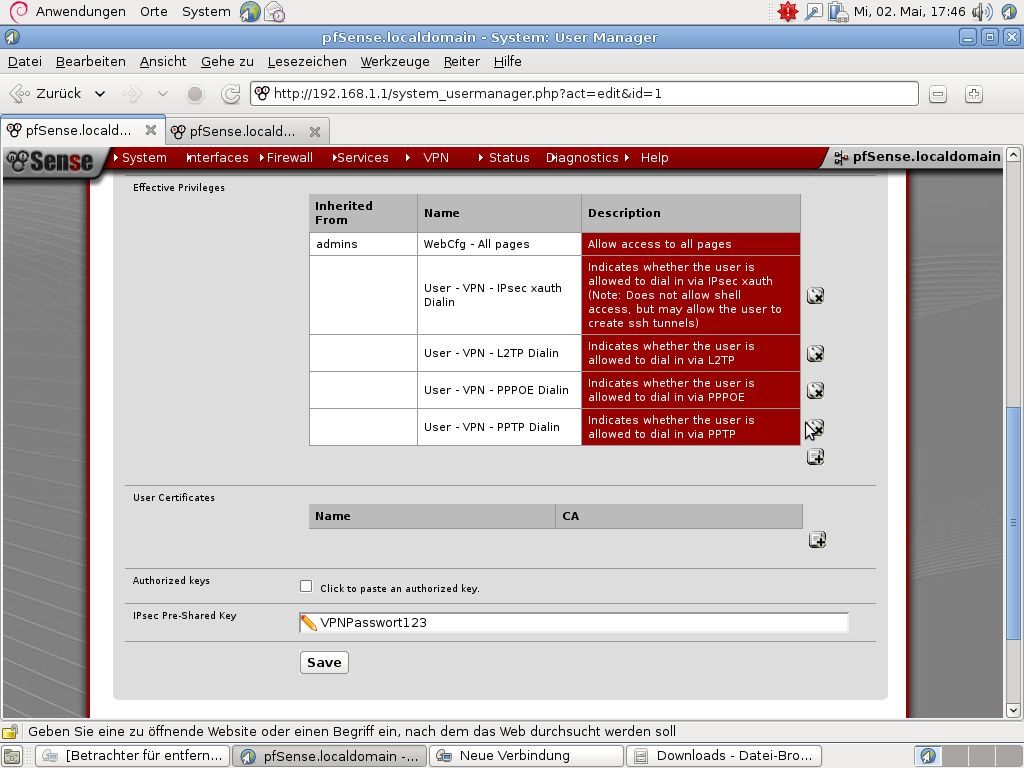

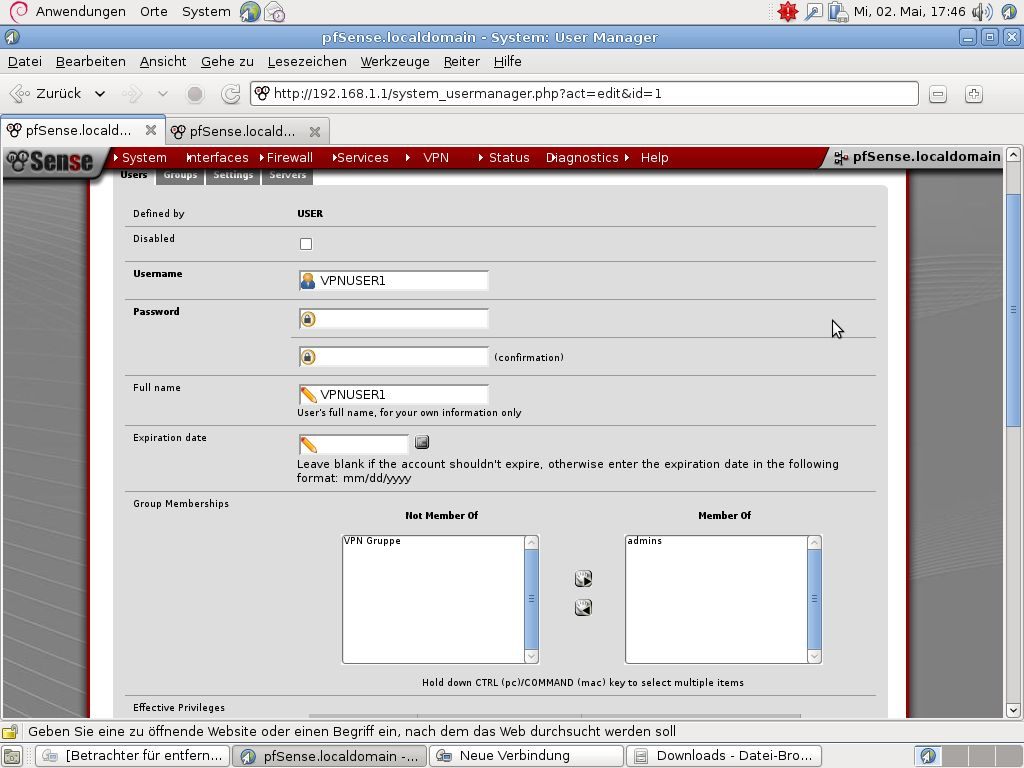

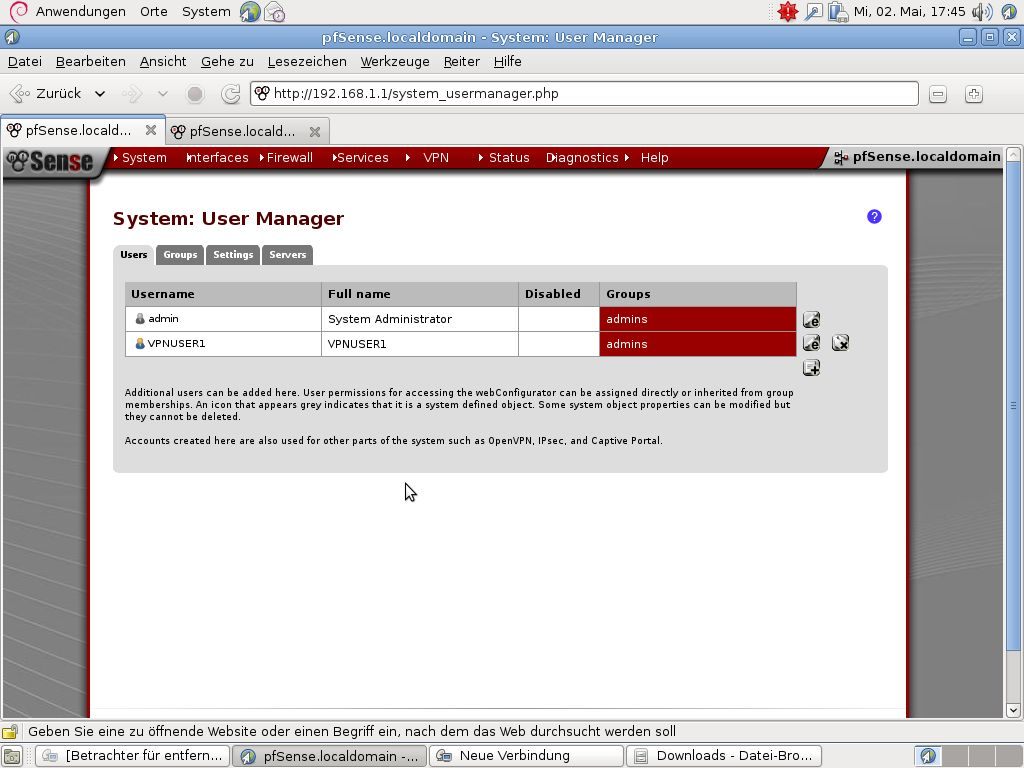

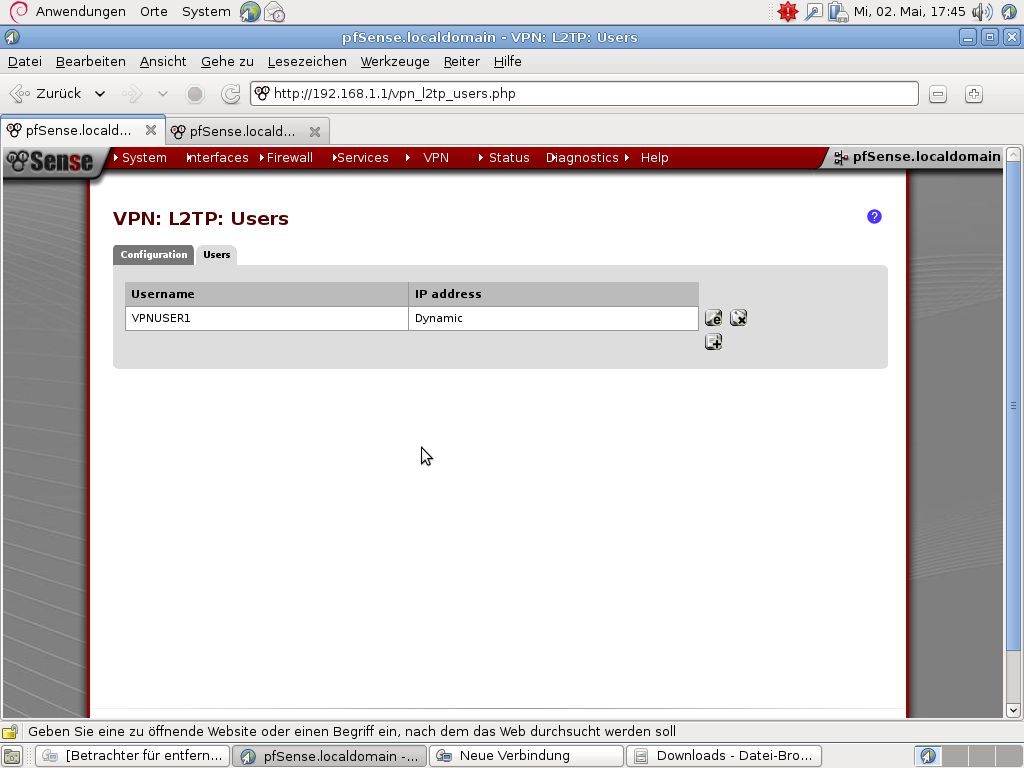

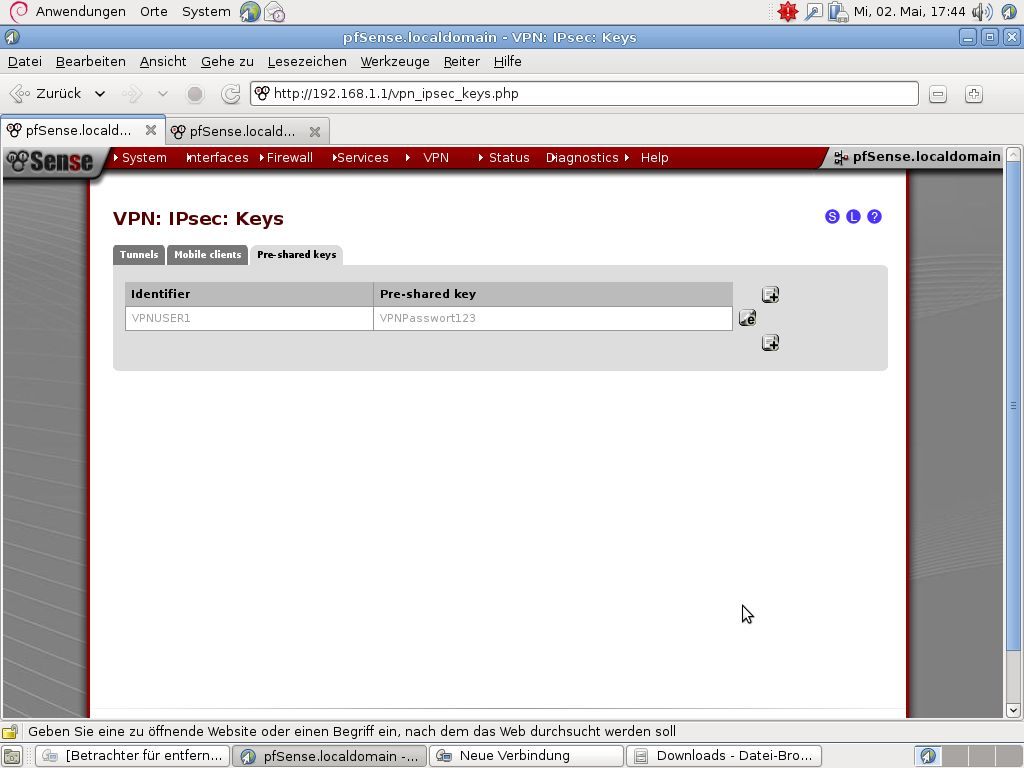

Bei VPN -> L2TP -> Secret musst du nichts eintragen. Das Passwort ist optional wird aber bei Win VPN nicht genutzt deshalb ist es im obigen Screenshot auch leer !

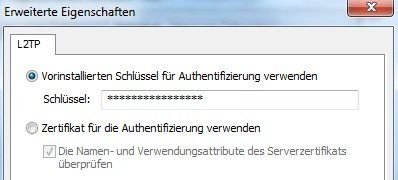

Unter VPN -> IPsec -> PreSharedKey habe ich nichts eingetragen. "

Nein ! Das ist falsch ! Dort muss natürlich ein Preshared Key rein sonst kommt die IPsec Verbindung nicht zustande.

Dieser Key ist exakt der, der in den Client Settings unter VPN Typ in den Erweiterten Einstellungen eingetragen wird !! (Letztes Bild --> "Vorinstallierter Schlüssel"....) !!

Diese beiden Keys müssen identisch sein und konfiguriert sein !! Klar...

Der L2TP Username und Passwort ist das was du im Client unter User/Passwort eingibst !

Unter VPN -> IPsec -> PreSharedKey habe ich nichts eingetragen. "

Nein ! Das ist falsch ! Dort muss natürlich ein Preshared Key rein sonst kommt die IPsec Verbindung nicht zustande.

Dieser Key ist exakt der, der in den Client Settings unter VPN Typ in den Erweiterten Einstellungen eingetragen wird !! (Letztes Bild --> "Vorinstallierter Schlüssel"....) !!

Diese beiden Keys müssen identisch sein und konfiguriert sein !! Klar...

Der L2TP Username und Passwort ist das was du im Client unter User/Passwort eingibst !

Sollte das Standard Gateway nicht 192.168.1.1 bzw. eigentlich 192.168.10.1 sein?

Ja natürlich. Das kannst du in den L2TP Einstellungen im pfSense eingeben wie auch den DNS Server wenn du da einen anderen haben willst !

Achte zudem darauf das im Windows Client der Haken in den Erweiterten Eigenschaften des IP4 Protokolls bei "Standardgateway für das Remotenetzwerk..." entfernt ist sofern du mit aktivem VPN Client auch noch im lokalen LAN arbeiten willst.

Ansonsten wird bei aktivem VPN Client ALLES in den Tunnel geroutet.

Zudem musst du auf dem nun angezeigten L2TP Interface im pfSense eine FW Regel erstellen. Default ist das alles geblockt wird. Hier musst du "any any" einstellen oder L2TP Clients nach any oder je nachdem was du steuern willst. Ansonsten wird dort auch alles geblockt ! Ist halt ne Firewall.... da ist alles verboten was nicht ausdrücklich erlaubt ist !

Ja natürlich. Das kannst du in den L2TP Einstellungen im pfSense eingeben wie auch den DNS Server wenn du da einen anderen haben willst !

Achte zudem darauf das im Windows Client der Haken in den Erweiterten Eigenschaften des IP4 Protokolls bei "Standardgateway für das Remotenetzwerk..." entfernt ist sofern du mit aktivem VPN Client auch noch im lokalen LAN arbeiten willst.

Ansonsten wird bei aktivem VPN Client ALLES in den Tunnel geroutet.

Zudem musst du auf dem nun angezeigten L2TP Interface im pfSense eine FW Regel erstellen. Default ist das alles geblockt wird. Hier musst du "any any" einstellen oder L2TP Clients nach any oder je nachdem was du steuern willst. Ansonsten wird dort auch alles geblockt ! Ist halt ne Firewall.... da ist alles verboten was nicht ausdrücklich erlaubt ist !

Hallo TrueBlack und aqui,

ich habs das auch mal auf meiner Pfsense probiert um damit eine Verbindung zu einem Iphone herzustellen.

Mein erster großer Fehler war, dass ich mit dem Iphone eine Verbindung nutzte zum Wlan das an der Pfsense Firewall eingestöpselt ist, mit diesem Aufbau konnte ich zwar laut dem Iphone einen Tunnel aufbauen, aber ich konnte mit Safari keine Seite aufrufen

Nach dem ich dann Wifi deaktiviert hatte, sah es dann besser aus. Surfen mit Safarie war möglich. Um zu testen ob das nun auch wirklich über meine Firewall läuft , hab ich bei Youtube ein paar Clips angeschaut und und im Pfsense unter Status > RRD Graph die Graphen für das Ipsec Interface und das WAN Interface angesehen. Hat alles OK ausgesehen. Was mich dann aber etwas verwundert hat, dass mir das Ipsec Widgets im Dashboard, 0 Active Tunnels und 1 Inactive Tunnel angezeigt wird. Auch bei Status Ipsec wird in der Spalte "Status" ein gelb-organgens umrahmtes Kreuz angezeigt

Es geht wird, aber nicht angezeigt....

Wie muss man den die Einstellungen ändern, dass man mit dem Tunnel vom Wlan per VPN ins LAN Netz kommt.

öömmm, kann mir mal einer die Tomaten von den Augen nehmen und mir zeigen wo der Bilder hochladen Button ist, damit ich ein Bild vom Ipsec Log hochladen kann?

Grüße, Huhjukel

ich habs das auch mal auf meiner Pfsense probiert um damit eine Verbindung zu einem Iphone herzustellen.

Mein erster großer Fehler war, dass ich mit dem Iphone eine Verbindung nutzte zum Wlan das an der Pfsense Firewall eingestöpselt ist, mit diesem Aufbau konnte ich zwar laut dem Iphone einen Tunnel aufbauen, aber ich konnte mit Safari keine Seite aufrufen

Nach dem ich dann Wifi deaktiviert hatte, sah es dann besser aus. Surfen mit Safarie war möglich. Um zu testen ob das nun auch wirklich über meine Firewall läuft , hab ich bei Youtube ein paar Clips angeschaut und und im Pfsense unter Status > RRD Graph die Graphen für das Ipsec Interface und das WAN Interface angesehen. Hat alles OK ausgesehen. Was mich dann aber etwas verwundert hat, dass mir das Ipsec Widgets im Dashboard, 0 Active Tunnels und 1 Inactive Tunnel angezeigt wird. Auch bei Status Ipsec wird in der Spalte "Status" ein gelb-organgens umrahmtes Kreuz angezeigt

Es geht wird, aber nicht angezeigt....

Wie muss man den die Einstellungen ändern, dass man mit dem Tunnel vom Wlan per VPN ins LAN Netz kommt.

öömmm, kann mir mal einer die Tomaten von den Augen nehmen und mir zeigen wo der Bilder hochladen Button ist, damit ich ein Bild vom Ipsec Log hochladen kann?

Grüße, Huhjukel

@Huhjukel

Vergiss L2TP auf dem iPhone und nimmt PPTP als VPN Protokoll. Ist genauso sicher wenn du ein starkes Passwort verwendest (12 Stellen minimum) und lässt sich erheblich leichter einrichten und verwalten auf der pfSense !

Nicht mehr up to date da PPTP weithin als geknackt gilt und unsicher ist:

https://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

L2TP oder native IPsec bzw. OpenVPN oder Wireguard (letztere erfordern aber immer externen Client !) ist also das VPN der Wahl.

Nicht mehr up to date da PPTP weithin als geknackt gilt und unsicher ist:

https://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

L2TP oder native IPsec bzw. OpenVPN oder Wireguard (letztere erfordern aber immer externen Client !) ist also das VPN der Wahl.

Hallo aqui,

danke für die Links, die sind echt super erklärt, damit bekomme es auch ich hin

Trotzdem hab ich noch zwei Fragen.

1. Wie lange darf das Passwort maximal sein?

2. Was bringt bei dem Vorhaben von TrueBlack, die Verschachtelung von IpSec und L2TP, auser dass er auf der Windowsseite nur mit Boardmitteln arbeiten kann. (Was mir übrigends sehr zusagt).

Gruß Huhjukel

P.S. Werde jetzt aber zuerst mal schauen wie ich VPN on Demand auf meinen Iphone einrichten muss, die ständige aktiviererei vom Tunnel nervt.

danke für die Links, die sind echt super erklärt, damit bekomme es auch ich hin

Trotzdem hab ich noch zwei Fragen.

1. Wie lange darf das Passwort maximal sein?

2. Was bringt bei dem Vorhaben von TrueBlack, die Verschachtelung von IpSec und L2TP, auser dass er auf der Windowsseite nur mit Boardmitteln arbeiten kann. (Was mir übrigends sehr zusagt).

Gruß Huhjukel

P.S. Werde jetzt aber zuerst mal schauen wie ich VPN on Demand auf meinen Iphone einrichten muss, die ständige aktiviererei vom Tunnel nervt.