PfSense Zugriff vom LAN zu den verbundenen openVPN Clients

Hallo liebe Community,

folgendes Problem:

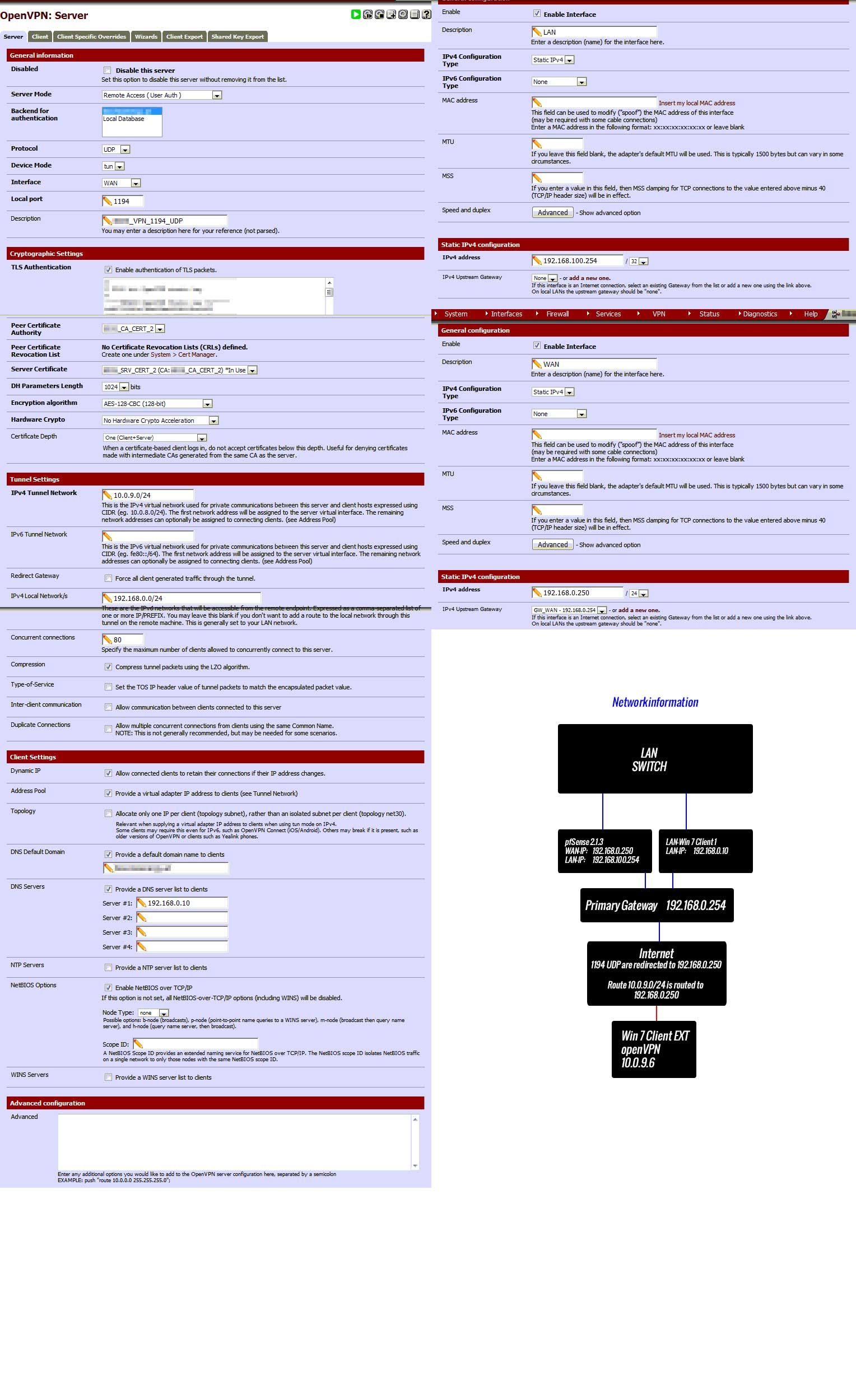

Hier einmal die Übersicht über mein Netzwerk & Einstellungen in pfSense:

Mein Netzwerk sieht wie folgt aus:

192.168.0.10 = Windows 7 Client

192.168.0.250 = pfSense WAN

192.168.0.254 = Gateway

10.0.9.6 = Windows 7 Client EXT

Der Port 1194 UDP wurde am Gateway auf die 192.168.0.250 weitergeleitet.

- Verbindung von Windows 7 Client EXT zur pfSense funktioniert.

- Ich kann auch das Gateway (192.168.0.254) und den Windows 7 Client (192.168.0.10) pingen, alles okay.

- von pfSense kann ich ohne Probleme auf den externen Windows 7 Client EXT zugreifen

Was ich nicht kann (und genau da stehe ich an):

Ich müsste vom LAN (alle Geräte die den 192.168.0.254 als Gateway eingetragen haben) auf die 10.0.9.6 (Windows 7 Client EXT) zugreifen.

Wie mache ich das? Was mache ich falsch? Route ist auch bereits gesetzt...

Meine Firewall ist ALLOW * FROM * bei LAN, WAN sowieo OPENVPN eingestellt!

Und meine zweite Frage:

Kann ich meinen externen Clients auch statische IP-Adressen zuweisen?

z.B.Windows 7 Client EXT 1 = 10.0.9.10

Windows 7 Client EXT 2 = 10.0.9.11

Windows 7 Client EXT 3 = 10.0.9.12

Könnt ihr mir helfen?

Vielen Dank schon mal im vorhinein.

lg Iceget

folgendes Problem:

Hier einmal die Übersicht über mein Netzwerk & Einstellungen in pfSense:

Mein Netzwerk sieht wie folgt aus:

192.168.0.10 = Windows 7 Client

192.168.0.250 = pfSense WAN

192.168.0.254 = Gateway

10.0.9.6 = Windows 7 Client EXT

Der Port 1194 UDP wurde am Gateway auf die 192.168.0.250 weitergeleitet.

- Verbindung von Windows 7 Client EXT zur pfSense funktioniert.

- Ich kann auch das Gateway (192.168.0.254) und den Windows 7 Client (192.168.0.10) pingen, alles okay.

- von pfSense kann ich ohne Probleme auf den externen Windows 7 Client EXT zugreifen

Was ich nicht kann (und genau da stehe ich an):

Ich müsste vom LAN (alle Geräte die den 192.168.0.254 als Gateway eingetragen haben) auf die 10.0.9.6 (Windows 7 Client EXT) zugreifen.

Wie mache ich das? Was mache ich falsch? Route ist auch bereits gesetzt...

Meine Firewall ist ALLOW * FROM * bei LAN, WAN sowieo OPENVPN eingestellt!

Und meine zweite Frage:

Kann ich meinen externen Clients auch statische IP-Adressen zuweisen?

z.B.Windows 7 Client EXT 1 = 10.0.9.10

Windows 7 Client EXT 2 = 10.0.9.11

Windows 7 Client EXT 3 = 10.0.9.12

Könnt ihr mir helfen?

Vielen Dank schon mal im vorhinein.

lg Iceget

Please also mark the comments that contributed to the solution of the article

Content-Key: 251334

Url: https://administrator.de/contentid/251334

Printed on: April 25, 2024 at 15:04 o'clock

10 Comments

Latest comment

Leider etwas oberflächlich

Folgende Fragen bleiben offen:

Diese offenen Dinge solltest du erstmal technisch klären.

Dein Bild ist ebenso total irreführend, denn der z.B. der "LAN Win7 Clint" hat sowohl ein Bein ins LAN Netz .10.0 /24 als auch ins Gateway Netz mit der .0.0 /24 was so niemals geht. Oder ist dem wirklich so ?

So oder so sind die wahren Kommunikationsbeziehungen ziemlich verwirrend und eine zielführende Hilfe damit nicht gerade einfach

Folgende Fragen bleiben offen:

- Erstmal: Das ist ein Laboraufbau, richtig ? Denn private 10er und 192.168er RFC 1918 IPs werden im wahren Internet NICHT geroutet da es private IP Netze sind was dir hoffentlich klar ist ?!

- Ist deine pfSense OVPN Server für den externen 10er Client wie es in diesem_Tutorial beschrieben ist ?

- Wenn ja hast du am WAN Port der pfSense die Default Regel "Block RFC 1918 private IP networks" durch Entfernen des Hakens deaktiviert ???

- Zusätzlich musst du in den FW Rules am WAN Port einen Regel konfigurieren die Zugriff von any mit Destination Port UDP 1194 auf "WAN Port address" erlaubt (Pass) !

- Der 10.0.9.6 (Windows 7 Client EXT) ist das der OVPN Client der sich in die pfSense einwählt ??

- Wenn ja: a.) wird der VPN Tunnel sauber aufgebaut ? (OVPN Log) b.) Hast du eine entsprechende Firewall regel erstellt die den Zugriff aus dem 192.168.0er netz in das interne OVPN IP Netz erlaubt. Die IP Adresse auf dem virtuellen OVPN Client ist die die in der server.conf Datein von OVPN mit server a.b.c.d konfiguriert wird ? Siehe Tutorial oben !!

Kann ich meinen externen Clients auch statische IP-Adressen zuweisen?

Wie meinst du das auf dem OVPN Tunnelinterface oder auf dem physischen Interface ?? Da ist deine Frage nicht eindeutig.Diese offenen Dinge solltest du erstmal technisch klären.

Dein Bild ist ebenso total irreführend, denn der z.B. der "LAN Win7 Clint" hat sowohl ein Bein ins LAN Netz .10.0 /24 als auch ins Gateway Netz mit der .0.0 /24 was so niemals geht. Oder ist dem wirklich so ?

So oder so sind die wahren Kommunikationsbeziehungen ziemlich verwirrend und eine zielführende Hilfe damit nicht gerade einfach

OK, das bringt Klarheit in die Sache..

Fakt ist also:

Das zeigt das Verhalten ganz deutlich, denn der OVPN Server selber nutzt als Absender IP eine 10.0.9.x IP Adresse die passieren darf, deshalb klappt da der Zugriff !

Die LAN Clients nutzen aber eine 192.168.10.x IP Adresse des lokalen LANs und für die lokale Client Firewall ist das ein Fremdnetz wovon sie dann wie bei Windows Firewalls so üblich alles blockt !

Durch das fehlende Routing identifiziert Winblows das FW profil dann als "nicht identifiziertes Netzwerk" in der FW und blockt alles.

Du musst also schlicht und einfach nur den Traffic aus dem 192.168.10.0 /24 Netz dort passieren lassen und dann kommt das sofort zum Fliegen.

Vielleicht hilft dir das dazu:

http://asktheoracle.com/blog/how-to-make-openvpn-work-with-the-windows- ...

http://www.carecom.de/de/blog/hm/blog/openvpn-unter-windows-mit-firewal ...

Zum Testen ist das absolut OK aber später solltest du zur eigenen Sicherheit das dringenst wieder einengen auf die Netze die du auch damit wirklich bedienst !!!

Fakt ist also:

- OVPN Einwahl vom Client funktioniert fehlerlos

- Du kannst vom Client sämtliche Endgeräte im lokalen LAN erreichen

- Vom OVPN Server klappt der Client Zugriff problemlos

Das zeigt das Verhalten ganz deutlich, denn der OVPN Server selber nutzt als Absender IP eine 10.0.9.x IP Adresse die passieren darf, deshalb klappt da der Zugriff !

Die LAN Clients nutzen aber eine 192.168.10.x IP Adresse des lokalen LANs und für die lokale Client Firewall ist das ein Fremdnetz wovon sie dann wie bei Windows Firewalls so üblich alles blockt !

Durch das fehlende Routing identifiziert Winblows das FW profil dann als "nicht identifiziertes Netzwerk" in der FW und blockt alles.

Du musst also schlicht und einfach nur den Traffic aus dem 192.168.10.0 /24 Netz dort passieren lassen und dann kommt das sofort zum Fliegen.

Vielleicht hilft dir das dazu:

http://asktheoracle.com/blog/how-to-make-openvpn-work-with-the-windows- ...

http://www.carecom.de/de/blog/hm/blog/openvpn-unter-windows-mit-firewal ...

Meine Firewall ist ALLOW * FROM * bei LAN, WAN sowieo OPENVPN eingestellt!

Das ist natürlich böse und fahrlässig, denn damit hast du die Firewall komplett deaktiviert.Zum Testen ist das absolut OK aber später solltest du zur eigenen Sicherheit das dringenst wieder einengen auf die Netze die du auch damit wirklich bedienst !!!

sehe ich nicht das dies fahrlässig ist (da ja der 192.168.0.254 die "echte" Firewall ist)

Oben schreibst du aber das das "nur" ein Router ist ! Ja was denn nun...Router ist keine Firewall wie jeder weiss. Bei einer simplen Router Kaskade ist das nicht wirklich sicher.Aber egal...weisst du sicher alles selber. Security ist deine eigene Sache musst du selber beurteilen....

Ich hab etwas an den Einstellungen von pfSense rumgespielt, und habe es jetzt wenigstens erreicht das ich vom LAN den VPN-Client (in diesem Fall 10.0.9.6) pingen kann

"Rumgespielt" ist gut. Klingt einbischen danach als ob du ohne wirkliches Wissen frei nach "Trial & Error" blind rumklickst bis es geht...keine gute Idee...Das sollte, wie schon gesagt, nicht an den pfSense Settings liegen, denn einseitig ging das ja schon. Kann nur noch die Win Firewall sein !

Du hast also irgendwie nur ICMP (Ping) erlaubt aber nicht alle anderen Dienste wie SMB/CIFS Sharing oder was auch immer du da nutzen willst auf dem Client ?!

Achja, es ist egal ob ich die Windows Firewall deaktiviere oder nicht, der Ping geht immer durch...

Daran kannst du schon sehen das irgendwas mit deiner FW nicht stimmt oder das ICMP für alle Profile dort erlaubt ist.Letzteres würde bedeuten das du schon einmal in der Firewall rumgepfuscht hast ?!

http://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Sobald ich jedoch den Dienst Windows Firewall beende bekomme ich eine Zeit Überschreitung zurück...

Das wäre dann quasi eine inverse Firewall...da ist irgendwas oberfaul. Kann ja niemals sein wenn man den gesamten Firewall Prozess killt das dann die Firewall mit einmal funktioniert.Das da was nicht stimmt sagt einem schon der gesunde Menschenverstand. Hast du da zufällig noch zusätzlich so ein Security Müll wie Norton, Kaspersky und Co drauf ?!

Dort am Client liegt mit an Sicherheit grenzender Wahrscheinlichkeit dein Problem !

Leider habe ich auf Router / Firewall keinen Zugriff (ist ein "Managed-Network").

Oho...!!! und dann solche Aussagen wie "...sehe ich nicht das dies fahrlässig ist (da ja der 192.168.0.254 die "echte" Firewall ist)..." wo du also quasi völlig blind bist was vor deiner eigenen FW passiert ?!Na ja...du weisst ja was du tust wenn du so sicher bist...no comment !

Die Route die am 192.168.0.254 gesetzt wurde (10.0.9.0/24 -> 192.168.0.250) hat (warum auch immer) den TCP (sequence number) geändert.

Sorry aber das ist technischer Unsinn wie jeder netzwerker weiss ! Kann niemals sein und darf natürlich auch nicht. Das muss etwas anderes gewesen sein !Routen soll auch niemals der Client sondern IMMER der Router, deshalb heisst er ja auch so.

Da ist bei dir also immer noch irgendwo ein Wurm versteckt. aber wenns mit dem übelne Workaround so geht ist ja erstmal gut....lassen solltest du es nicht so und rausfinden wo der wirkliche Fehler ist !!