RouterBoard 750 GL (RB750GL) Konfiguration

Hallo zusammen,

erstmal muss ich loswerden, dass ich neu hier auf administrator.de bin und hier auch auf die fast eierlegende Wollmilchsau den MikroTik RB750GL gestoßen bin, den ich mir direkt vorgestern gekauft habe.

Mein erster Eindruck ist einfach nur Wahnsinn. Damals der WRT54-GL von Linksys war ja schon echt ein super teil, aber der RB750GL topt das um längen für den Preis und die Leistung.

Ich habe nun Karfreitag den ganzen Tag damit verbracht den Router einzurichten, da ich mich ehrlich gesagt auch erstmal erschlagen gefühlt habe, denn das man soviel einstellen kann, hätte ich nicht gedacht und das die kleinste Einstellung direkt dazu führt, dass gar nicht mehr funktioniert hat mich sogar fast zum Rande der Verzweilfung getrieben.

Doch nun läuft der Router so wie ich mir das vorstelle, trotzdem wollte ich mal nachfragen an die Experten unter Euch, ob man noch etwas verbessern kann, denn ich habe auch schon die Erfahrung gemacht, dass falsche Einstellungen bzw. schlechte Einstellungen direkt den CPU load auf 100% treiben.

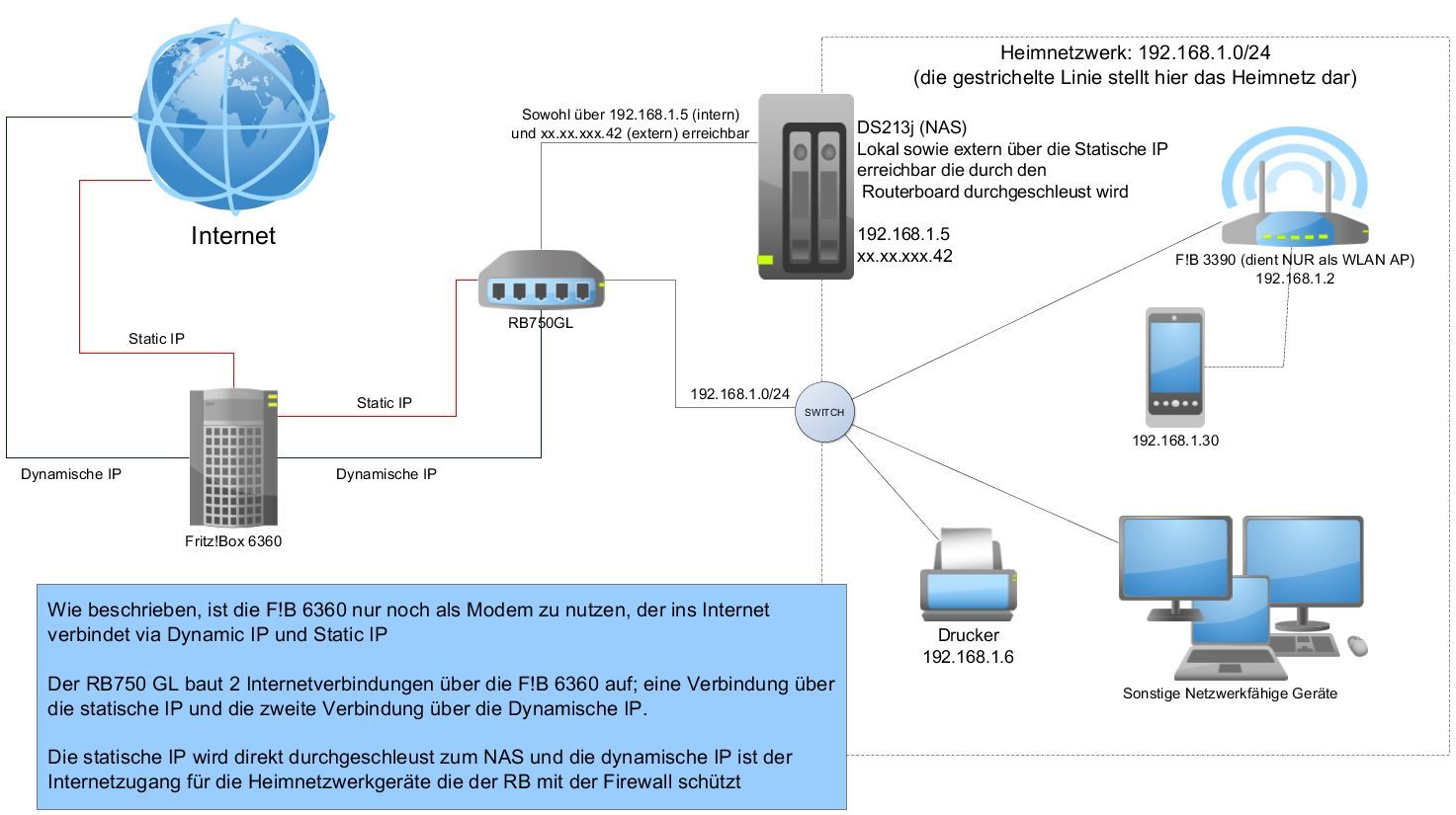

Ich erkläre erstmal wie meine Infastruktur hier aussieht und was für ein Zweck der Router bei mir erfüllt.

- Der Zeit habe ich einen Unitymedia Business Office 50 Anschluss mit statischer IP und Kombination durch LAN-Bridge die Möglichkeit eine dynamische IP zu bekommen.

- An der statischen IP hängt mein Synology DS213j, der von dem RB750GL direkt durchgeroutet wird ohne irgendetwas zu blocken oder zu filtern. Ich habe die Diskstation beauftrag sich selbst zu schützen um a) den RB750GL zu entlasten, b) sehe hier nicht so den Sinn für 2 Firewalls, c) Sehe ich die Gefahr, dass der Router dann nicht einwandfrei von außen erreichbar ist und die statische IP nur für mein NAS da sein.

- An der dynamischen IP hängt ansonsten mein Privatbereich, welches keine statische IP benötigt, wie Computer, WLAN Geräte, Playstation, usw... halt alles was man so Privat angesammelt hat

- Die Diskstation (NAS) ist auch über das Privatnetz erreichbar und auch so konfiguriert, also über Domain die ich definiert habe und über die statische IP, die dann halt intern geroutet wird und nicht über das Internet und wieder zurück, wäre ja völlig Banane.

- Mein Netzwerk liegt klassisch im 192.168.1.0/24 Bereich

- Der RB750GL ist nun so konfiguriert, dass der Ethernet Port 1 als WAN Zugriff für die statische IP dient, also hier habe ich dementsprechend mich mit der FB6360 von Unitymedia verbunden und so gesehen das statische Netz beigetreten.

- Der Ethernet Port 2 dient als WAN Port für die dynamische IP, die direkt von Unitymedia bezogen wird und durchgeschleust wird durch die FB6360, also selbst die F!B sieht sie dementsprechend nicht.

- Der Ethernet Port 3 ist der LAN Port, wo noch ein Switch dran hängt, sowie WLAN Access-Point usw. Die Geräte beziehen die IP via DHCP vom RB.

- Der Ethernet Port 4 ist der Slave vom Port 3 und ist sogesehen ein zusätzlicher LAN Port, wo direkt der Zeit man NAS dran hängt; da bin ich noch am testen was performanter läuft, also über meinen angeschlossen Switch an Port 3 oder halt direkt am Port 4.

- Ethernet Port 5 lasse ich unangetastet und habe ihn als Service-Port geflagt, d.h. falls ich mich mal aussperren sollte, dass ich ohne Reset über Port 5 noch ran komme.

Diese Konfiguration läuft wie gesagt soweit ganz gut. Hatte am Anfang Performance Probleme bzgl. der Firewall, weil ich ein Skript ausprobiert habe, was den Router doch etwas stark in die Knie zog und habe dementsprechend nun ein Basic Script mir installiert, der soweit ganz gut läuft.

So soweit dazu. Nun werde ich meine Kofiguration hier posten die das praktisch entspricht was ich hier geschrieben habe und da ich wie gesagt noch nicht so viel Erfahrung habe, bin ich sehr dankbar für evtl. Korrekturen und / oder Verbesserungsvorschläge

Zur besseren Übersicht das ganze nochmal als Diagramm:

Hier meine Konfiguration:

Sooo, dass wäre meine Konfiguration. Für Feedbacks und den letzten Feinschliff, wäre ich sehr dankbar. Ich denke das auch die Firewall noch nicht so optimal ist.

Ich bedanke mich jetzt schon herzlich für Eure Antworten!

Liebe Grüße,

Nhatas aka Stefan

EDIT: Diagramm hinzugefügt

erstmal muss ich loswerden, dass ich neu hier auf administrator.de bin und hier auch auf die fast eierlegende Wollmilchsau den MikroTik RB750GL gestoßen bin, den ich mir direkt vorgestern gekauft habe.

Mein erster Eindruck ist einfach nur Wahnsinn. Damals der WRT54-GL von Linksys war ja schon echt ein super teil, aber der RB750GL topt das um längen für den Preis und die Leistung.

Ich habe nun Karfreitag den ganzen Tag damit verbracht den Router einzurichten, da ich mich ehrlich gesagt auch erstmal erschlagen gefühlt habe, denn das man soviel einstellen kann, hätte ich nicht gedacht und das die kleinste Einstellung direkt dazu führt, dass gar nicht mehr funktioniert hat mich sogar fast zum Rande der Verzweilfung getrieben.

Doch nun läuft der Router so wie ich mir das vorstelle, trotzdem wollte ich mal nachfragen an die Experten unter Euch, ob man noch etwas verbessern kann, denn ich habe auch schon die Erfahrung gemacht, dass falsche Einstellungen bzw. schlechte Einstellungen direkt den CPU load auf 100% treiben.

Ich erkläre erstmal wie meine Infastruktur hier aussieht und was für ein Zweck der Router bei mir erfüllt.

- Der Zeit habe ich einen Unitymedia Business Office 50 Anschluss mit statischer IP und Kombination durch LAN-Bridge die Möglichkeit eine dynamische IP zu bekommen.

- An der statischen IP hängt mein Synology DS213j, der von dem RB750GL direkt durchgeroutet wird ohne irgendetwas zu blocken oder zu filtern. Ich habe die Diskstation beauftrag sich selbst zu schützen um a) den RB750GL zu entlasten, b) sehe hier nicht so den Sinn für 2 Firewalls, c) Sehe ich die Gefahr, dass der Router dann nicht einwandfrei von außen erreichbar ist und die statische IP nur für mein NAS da sein.

- An der dynamischen IP hängt ansonsten mein Privatbereich, welches keine statische IP benötigt, wie Computer, WLAN Geräte, Playstation, usw... halt alles was man so Privat angesammelt hat

- Die Diskstation (NAS) ist auch über das Privatnetz erreichbar und auch so konfiguriert, also über Domain die ich definiert habe und über die statische IP, die dann halt intern geroutet wird und nicht über das Internet und wieder zurück, wäre ja völlig Banane.

- Mein Netzwerk liegt klassisch im 192.168.1.0/24 Bereich

- Der RB750GL ist nun so konfiguriert, dass der Ethernet Port 1 als WAN Zugriff für die statische IP dient, also hier habe ich dementsprechend mich mit der FB6360 von Unitymedia verbunden und so gesehen das statische Netz beigetreten.

- Der Ethernet Port 2 dient als WAN Port für die dynamische IP, die direkt von Unitymedia bezogen wird und durchgeschleust wird durch die FB6360, also selbst die F!B sieht sie dementsprechend nicht.

- Der Ethernet Port 3 ist der LAN Port, wo noch ein Switch dran hängt, sowie WLAN Access-Point usw. Die Geräte beziehen die IP via DHCP vom RB.

- Der Ethernet Port 4 ist der Slave vom Port 3 und ist sogesehen ein zusätzlicher LAN Port, wo direkt der Zeit man NAS dran hängt; da bin ich noch am testen was performanter läuft, also über meinen angeschlossen Switch an Port 3 oder halt direkt am Port 4.

- Ethernet Port 5 lasse ich unangetastet und habe ihn als Service-Port geflagt, d.h. falls ich mich mal aussperren sollte, dass ich ohne Reset über Port 5 noch ran komme.

Diese Konfiguration läuft wie gesagt soweit ganz gut. Hatte am Anfang Performance Probleme bzgl. der Firewall, weil ich ein Skript ausprobiert habe, was den Router doch etwas stark in die Knie zog und habe dementsprechend nun ein Basic Script mir installiert, der soweit ganz gut läuft.

So soweit dazu. Nun werde ich meine Kofiguration hier posten die das praktisch entspricht was ich hier geschrieben habe und da ich wie gesagt noch nicht so viel Erfahrung habe, bin ich sehr dankbar für evtl. Korrekturen und / oder Verbesserungsvorschläge

Zur besseren Übersicht das ganze nochmal als Diagramm:

Hier meine Konfiguration:

# apr/04/2015 02:19:21 by RouterOS 6.27

#

/interface ethernet

set [ find default-name=ether1 ] advertise=\

10M-half,10M-full,100M-half,100M-full name=e1_wan_stat

set [ find default-name=ether2 ] advertise=\

10M-half,10M-full,100M-half,100M-full name=e2_wan_dyn

set [ find default-name=ether3 ] name=e3_lan

set [ find default-name=ether4 ] master-port=e3_lan name=e4_nas

set [ find default-name=ether5 ] advertise=\

10M-half,10M-full,100M-half,100M-full name=e5_service

/ip pool

add name=dhcp_pool1 ranges=192.168.1.100-192.168.1.200

/ip dhcp-server

add address-pool=dhcp_pool1 disabled=no interface=e3_lan lease-time=3d name=\

dhcp_lan

/ip address

add address=192.168.1.1/24 interface=e3_lan network=192.168.1.0

add address=xx.xx.xxx.42/30 interface=e1_wan_stat network=xx.xx.xxx.40

add address=192.168.88.1/24 interface=e5_service network=192.168.88.0

/ip dhcp-client

add add-default-route=special-classless dhcp-options=hostname,clientid \

disabled=no interface=e2_wan_dyn use-peer-dns=no

/ip dhcp-server lease

add address=192.168.1.20 client-id=1:0:1e:37:d8:c2:1a comment=ThinkPad \

mac-address=00:1E:37:D8:C2:1A server=dhcp_lan

add address=192.168.1.5 client-id=1:0:11:32:27:84:b0 comment=Synology-NAS \

mac-address=00:11:32:27:84:B0 server=dhcp_lan

add address=192.168.1.10 comment="Rechner steppo" mac-address=\

AC:22:0B:82:33:30 server=dhcp_lan

add address=192.168.1.11 comment="Rechner nova" mac-address=\

90:FB:A6:49:37:D4 server=dhcp_lan

add address=192.168.1.6 address-lists="" comment="Brother MFC 7460 DN" \

mac-address=30:05:5C:3C:BF:89 server=dhcp_lan

add address=192.168.1.52 client-id=1:28:d:fc:b7:13:60 comment=\

"Sony PS3 Wohnzimmer" mac-address=28:0D:FC:B7:13:60 server=dhcp_lan

add address=192.168.1.50 client-id=1:b8:27:eb:ad:18:c2 comment=\

"Open ELEC / Kodi" mac-address=B8:27:EB:AD:18:C2 server=dhcp_lan

add address=192.168.1.51 client-id=1:c0:41:f6:27:63:ba comment="LG Smart TV" \

mac-address=C0:41:F6:27:63:BA server=dhcp_lan

add address=192.168.1.32 client-id=1:28:e0:2c:b4:ac:28 comment=\

"iPhone nova" mac-address=28:E0:2C:B4:AC:28 server=dhcp_lan

add address=192.168.1.30 client-id=1:e4:8b:7f:4c:70:58 comment=iPad \

mac-address=E4:8B:7F:4C:70:58 server=dhcp_lan

add address=192.168.1.31 client-id=1:84:fc:fe:d0:c4:19 comment=\

"iPhone steppo" mac-address=84:FC:FE:D0:C4:19 server=dhcp_lan

add address=192.168.1.53 client-id=1:9c:e6:35:15:6e:2d comment=\

"Nintendo Wii U" mac-address=9C:E6:35:15:6E:2D server=dhcp_lan

add address=192.168.1.21 client-id=1:0:21:5d:46:6d:5c comment="ThinkPad WLAN" \

mac-address=00:21:5D:46:6D:5C server=dhcp_lan

/ip dhcp-server network

add address=192.168.1.0/24 dns-server=208.67.222.222,208.67.220.220 domain=\

router.os gateway=192.168.1.1 ntp-server=188.138.9.208

/ip dns

set allow-remote-requests=yes servers=208.67.222.222,208.67.220.220

/ip dns static

add address=208.67.222.222 disabled=yes name=OpenDNS

add address=208.67.220.220 disabled=yes name="OpenDNS #2"

/ip firewall address-list

add address=192.168.1.0/24 list=support

add address=0.0.0.0/8 comment="Self-Identification [RFC 3330]" list=bogons

add address=127.0.0.0/16 comment="Loopback [RFC 3330]" list=bogons

add address=169.254.0.0/16 comment="Link Local [RFC 3330]" list=bogons

add address=172.16.0.0/12 comment="Private[RFC 1918] - CLASS B # Check if you \

need this subnet before enable it" list=bogons

add address=192.168.0.0/16 comment="Private[RFC 1918] - CLASS C # Check if you\

\_need this subnet before enable it" disabled=yes list=bogons

add address=192.0.2.0/24 comment="Reserved - IANA - TestNet1" list=bogons

add address=192.88.99.0/24 comment="6to4 Relay Anycast [RFC 3068]" list=\

bogons

add address=198.18.0.0/15 comment="NIDB Testing" list=bogons

add address=198.51.100.0/24 comment="Reserved - IANA - TestNet2" list=bogons

add address=203.0.113.0/24 comment="Reserved - IANA - TestNet3" list=bogons

add address=224.0.0.0/4 comment=\

"MC, Class D, IANA # Check if you need this subnet before enable it" \

list=bogons

/ip firewall filter

add action=add-src-to-address-list address-list=Syn_Flooder \

address-list-timeout=30m chain=input comment=\

"Add Syn Flood IP to the list" connection-limit=30,32 protocol=tcp \

tcp-flags=syn

add action=drop chain=input comment="Drop to syn flood list" \

src-address-list=Syn_Flooder

add action=add-src-to-address-list address-list=Port_Scanner \

address-list-timeout=1w chain=input comment="Port Scanner Detect" \

protocol=tcp psd=21,3s,3,1

add action=drop chain=input comment="Drop to port scan list" \

src-address-list=Port_Scanner

add action=jump chain=input comment="Jump for icmp input flow" jump-target=\

ICMP protocol=icmp

add action=drop chain=input comment="Block all access to the winbox - except t\

o support list # DO NOT ENABLE THIS RULE BEFORE ADD YOUR SUBNET IN THE SUP\

PORT ADDRESS LIST" dst-port=8291 protocol=tcp src-address-list=!support

add action=jump chain=forward comment="Jump for icmp forward flow" \

jump-target=ICMP protocol=icmp

add action=drop chain=forward comment="Drop to bogon list" dst-address-list=\

bogons

add action=add-src-to-address-list address-list=spammers \

address-list-timeout=3h chain=forward comment=\

"Add Spammers to the list for 3 hours" connection-limit=30,32 dst-port=\

25,587 limit=30/1m,0 protocol=tcp

add action=drop chain=forward comment="Avoid spammers action" dst-port=25,587 \

protocol=tcp src-address-list=spammers

add chain=input comment="Accept DNS - UDP" port=53 protocol=udp

add chain=input comment="Accept DNS - TCP" port=53 protocol=tcp

add chain=input comment="Accept to established connections" connection-state=\

established

add chain=input comment="Accept to related connections" connection-state=\

related

add chain=input comment="Full access to SUPPORT address list" \

src-address-list=support

add action=drop chain=input comment="Drop anything else! # DO NOT ENABLE THIS \

RULE BEFORE YOU MAKE SURE ABOUT ALL ACCEPT RULES YOU NEED"

add chain=ICMP comment="Echo request - Avoiding Ping Flood" icmp-options=8:0 \

limit=1,5 protocol=icmp

add chain=ICMP comment="Echo reply" icmp-options=0:0 protocol=icmp

add chain=ICMP comment="Time Exceeded" icmp-options=11:0 protocol=icmp

add chain=ICMP comment="Destination unreachable" icmp-options=3:0-1 protocol=\

icmp

add chain=ICMP comment=PMTUD icmp-options=3:4 protocol=icmp

add action=drop chain=ICMP comment="Drop to the other ICMPs" protocol=icmp

add action=jump chain=output comment="Jump for icmp output" jump-target=ICMP \

protocol=icmp

/ip firewall mangle

add action=mark-routing chain=prerouting comment=e1_wan_static dst-address=\

!192.168.1.0/24 new-routing-mark=inet_static passthrough=no src-address=\

192.168.1.5

add action=mark-routing chain=prerouting comment=e2_wan_dynamisch \

dst-address=!192.168.1.0/24 new-routing-mark=main passthrough=no \

src-address=!192.168.1.5

/ip firewall nat

add action=masquerade chain=srcnat comment="gateway ins inet" \

out-interface=e2_wan_dyn

add action=masquerade chain=srcnat comment="FB 6360 intern" dst-address=\

xx.xx.xxx.41

add action=dst-nat chain=dstnat comment="NAS -> Hairpin" dst-address=\

xx.xx.xxx.42 to-addresses=192.168.1.5

add action=masquerade chain=srcnat comment="NAS -> Hairpin" out-interface=\

e1_wan_stat

add action=masquerade chain=srcnat comment="NAS -> Hairpin" dst-address=\

192.168.1.5 out-interface=e3_lan src-address=192.168.1.0/24

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set h323 disabled=yes

set sip disabled=yes

set pptp disabled=yes

/ip route

add bgp-as-path="" bgp-communities=0:0 bgp-local-pref=0 distance=1 gateway=\

xx.xx.xxx.41 routing-mark=inet_static

/ip service

set telnet address=192.168.1.0/24 disabled=yes

set ftp address=192.168.1.0/24 disabled=yes

set www address=192.168.1.0/24

set ssh address=192.168.1.0/24

set api address=192.168.1.0/24

set winbox address=192.168.1.0/24

set api-ssl address=192.168.1.0/24

/system clock

set time-zone-name=Europe/Berlin

/system ntp client

set enabled=yes primary-ntp=188.138.9.208 secondary-ntp=178.63.14.131

/tool graphing interface

add interface=e2_wan_dyn

Sooo, dass wäre meine Konfiguration. Für Feedbacks und den letzten Feinschliff, wäre ich sehr dankbar. Ich denke das auch die Firewall noch nicht so optimal ist.

Ich bedanke mich jetzt schon herzlich für Eure Antworten!

Liebe Grüße,

Nhatas aka Stefan

EDIT: Diagramm hinzugefügt

Please also mark the comments that contributed to the solution of the article

Content-Key: 268297

Url: https://administrator.de/contentid/268297

Printed on: April 18, 2024 at 11:04 o'clock

7 Comments

Latest comment

Hallo,

Und zwar am besten so schnell als bald.

2. Nimm Dir doch bitte mal die Zeit eine kleine Zeichnung zu erstellen

damit wir wirklich sehen was woran angeschlossen ist, Dann kann man

schon mehr zu der Sachen sagen und raten, denn sonst wird das wohl

eher nichts werden. Dazu gibt es mehrere Möglichkeiten, Dia, yEdGraph,

oder OpenOffice Draw bzw. LibreOffice Draw.

3. Wenn man schon eine statische IP Adresse (feste IP) von seinem ISP

erhält dann nimmt man die auch und benutzt sie! Besser geht es ja bald gar

nicht!!! Ich würde die statische IP Adresse an der AVM FB hinterlegen bzw.

nutzen wollen und dann kann man sich von unterwegs über das Internet auch

immer via IPSec VPN auf das heimische LAN zugreifen und das auch noch

sehr sicher dazu und man muss keine Ports vorne am AVM FB Router öffnen.

Dadurch ist das Sicherheitsrisiko so minimal wie möglich!

4. Und dann muss hinter dem AVM FB Router der RB750GL auch eigentlich gar

nicht mehr SPI/NAT machen, sondern braucht nur noch glatt zu routen.

Wenn vorne an der AVM FB aber doch Ports geöffnet werden müssen,

sollte der RB750GL natürlich SPI/NAT machen, ganz klar und dahinter

positioniert man dann die restlichen Geräte die nicht von außerhalb erreicht

werden sollen, also den PC, der Drucker und eventuelle Server (LAN)

5. Das NAS kommt normalerweise hinter den AVM FB Router und ist

dann vom Internet her erreichbar und der RB750GL schützt dann das

restliche LAN aus dem man natürlich auch auf das NAS zugreifen kann.

6. Man kann DHCP nutzen nur vorne im DMZ Netzwerk (AVM FB) würde

ich den DHCP Server ausschalten und statische IP Adressen vergeben.

Dort kann man dann auch die Playstation platziert werden die stört dann

nicht im LAN.

und das eigene WLAN dann hinter dem RB750GL gesichert über den

internen Usermanager.

Das Konstrukt was Du Dir da so zusammengezimmert hast denke ich

und das ohne Dir zu nahe treten zu wollen, würde ich so nicht betreiben

wollen.

Gruß

Dobby

P.S. Du hast zwei Router und das NAS muss sich selber schützen?

# software id =

1. Diese Zeile lösche bitte einmal als erstes aus der Konfiguration raus!Und zwar am besten so schnell als bald.

2. Nimm Dir doch bitte mal die Zeit eine kleine Zeichnung zu erstellen

damit wir wirklich sehen was woran angeschlossen ist, Dann kann man

schon mehr zu der Sachen sagen und raten, denn sonst wird das wohl

eher nichts werden. Dazu gibt es mehrere Möglichkeiten, Dia, yEdGraph,

oder OpenOffice Draw bzw. LibreOffice Draw.

3. Wenn man schon eine statische IP Adresse (feste IP) von seinem ISP

erhält dann nimmt man die auch und benutzt sie! Besser geht es ja bald gar

nicht!!! Ich würde die statische IP Adresse an der AVM FB hinterlegen bzw.

nutzen wollen und dann kann man sich von unterwegs über das Internet auch

immer via IPSec VPN auf das heimische LAN zugreifen und das auch noch

sehr sicher dazu und man muss keine Ports vorne am AVM FB Router öffnen.

Dadurch ist das Sicherheitsrisiko so minimal wie möglich!

4. Und dann muss hinter dem AVM FB Router der RB750GL auch eigentlich gar

nicht mehr SPI/NAT machen, sondern braucht nur noch glatt zu routen.

Wenn vorne an der AVM FB aber doch Ports geöffnet werden müssen,

sollte der RB750GL natürlich SPI/NAT machen, ganz klar und dahinter

positioniert man dann die restlichen Geräte die nicht von außerhalb erreicht

werden sollen, also den PC, der Drucker und eventuelle Server (LAN)

5. Das NAS kommt normalerweise hinter den AVM FB Router und ist

dann vom Internet her erreichbar und der RB750GL schützt dann das

restliche LAN aus dem man natürlich auch auf das NAS zugreifen kann.

6. Man kann DHCP nutzen nur vorne im DMZ Netzwerk (AVM FB) würde

ich den DHCP Server ausschalten und statische IP Adressen vergeben.

Dort kann man dann auch die Playstation platziert werden die stört dann

nicht im LAN.

WLAN Geräte, Playstation, usw... halt alles was man so Privat

angesammelt hat

Gast WLAN kann man ja auf Knopfdruck an der AVM FB bereitstellenangesammelt hat

und das eigene WLAN dann hinter dem RB750GL gesichert über den

internen Usermanager.

Das Konstrukt was Du Dir da so zusammengezimmert hast denke ich

und das ohne Dir zu nahe treten zu wollen, würde ich so nicht betreiben

wollen.

Gruß

Dobby

P.S. Du hast zwei Router und das NAS muss sich selber schützen?

Moin,

Desweiteren ist das leider ein bisschen blöd von Unitymedia geregelt, bzw. vielleicht auch von mir blöd erklärt. Die FB 6360, ist nur noch ein (fast reines) Modem. Es kann noch genutzt werden für Telefonie und das wars eigentlich schon. WLAN ist abgeschaltet, DHCP ist abgeschaltet, Firewall ist abgeschaltet usw. Ich könnte zwar weitere Geräte anschließen, wenn ich ein Upgrade für 10 Euro im Monat auf 5 statische IPs mache, aber auch dann sind diese 1 zu 1 erreichbar, d.h. wenn an IP Adresse xx.xx.xxx.42 keine Firewall durch eine externes Gerät benutzt wird, dann ist das Gerät völlig ungeschützt im Netz.

Es wird von UM ja auch explizit darauf hingewiesen, dass die FB 6360 nicht als Router/FW agiert, sondern nur ein kastriertes Modem ist, hinter das in jedem Fall eine HW-Firewall gehört. Ich habe das hier mit fünf festen IP Adressen am Laufen und diese jeweils als virtuelle IP dem WAN Port meiner FW zugeordnet.

Das läuft ohne Probleme.

Grüße und schöne Ostertage,

Uwe

Desweiteren ist das leider ein bisschen blöd von Unitymedia geregelt, bzw. vielleicht auch von mir blöd erklärt. Die FB 6360, ist nur noch ein (fast reines) Modem. Es kann noch genutzt werden für Telefonie und das wars eigentlich schon. WLAN ist abgeschaltet, DHCP ist abgeschaltet, Firewall ist abgeschaltet usw. Ich könnte zwar weitere Geräte anschließen, wenn ich ein Upgrade für 10 Euro im Monat auf 5 statische IPs mache, aber auch dann sind diese 1 zu 1 erreichbar, d.h. wenn an IP Adresse xx.xx.xxx.42 keine Firewall durch eine externes Gerät benutzt wird, dann ist das Gerät völlig ungeschützt im Netz.

Es wird von UM ja auch explizit darauf hingewiesen, dass die FB 6360 nicht als Router/FW agiert, sondern nur ein kastriertes Modem ist, hinter das in jedem Fall eine HW-Firewall gehört. Ich habe das hier mit fünf festen IP Adressen am Laufen und diese jeweils als virtuelle IP dem WAN Port meiner FW zugeordnet.

Das läuft ohne Probleme.

Grüße und schöne Ostertage,

Uwe

Obwohl UnityMedia gerade die allerdümmsten Argumente dagegen vorbringt:

http://www.heise.de/newsticker/meldung/Routerzwang-Netzbetreiber-gegen- ...

Ein triftiger Grund solch einem Provider sofort den Rücken zu kehren !!

http://www.heise.de/newsticker/meldung/Routerzwang-Netzbetreiber-gegen- ...

Ein triftiger Grund solch einem Provider sofort den Rücken zu kehren !!