Routing Problem mit 2 Netzen und 5 Servern

3 Server in 192.168.1.0 und

2 Server in 10.0.0.0

Alle aus 192 sehen 10er Server, nur einer Nicht.. warum ?

Hello!

Ich habe da ein Problem und komme einfach nicht weiter.

Ich habe 3 Server auf 192.168.1.0 (.1, .2 und .3)

Alle 3 haben die Firewall deaktiviert und nur standard routen drinnen - hab die route print´s verglichen, ist alles gleich - auch ipconfig ist gleich

Als Gateway verwenden diese die Firewall die auf 192.168.1.254 ist.

in der DMZ hängen 2 Webserver mit 10.0.0.1 und .2

Diese können keine Server in 192 sehen, haben aber beim 192.168.1.2er Server den 1443er Port für SQL offen und können sich hinverbinden.

Seit heute, nachdem ich den 2. Webserver installiert habe - aber nichts am 192.168.1.2er SQL Server geändert habe - kann dieser plötzlich:

- nicht mehr 10.0.0.1 oder .2 pingen

- nicht mehr das Standardgateway (Firewall auf 192.168.1.254) pingen

- nicht mehr ins Internet gehen (ja klar, standardgateway geht ja nicht)

kann aber:

- die anderen Server pingen

- die anderen Clients pingen

Alle anderen Server und Client Computer können die 10.0.0.1 und 10.0.0.2 Server pingen und auch auf die Dienste Zugreifen.

Irgendwer eine Idee woran das liegen kann?

Es handelt sich bei allen Servern übrigens um Windows Server 2008 R2 und alle, mit ausnahme der Webserver, sind in ein und der selben Domäne

Ich habe da ein Problem und komme einfach nicht weiter.

Ich habe 3 Server auf 192.168.1.0 (.1, .2 und .3)

Alle 3 haben die Firewall deaktiviert und nur standard routen drinnen - hab die route print´s verglichen, ist alles gleich - auch ipconfig ist gleich

Als Gateway verwenden diese die Firewall die auf 192.168.1.254 ist.

in der DMZ hängen 2 Webserver mit 10.0.0.1 und .2

Diese können keine Server in 192 sehen, haben aber beim 192.168.1.2er Server den 1443er Port für SQL offen und können sich hinverbinden.

Seit heute, nachdem ich den 2. Webserver installiert habe - aber nichts am 192.168.1.2er SQL Server geändert habe - kann dieser plötzlich:

- nicht mehr 10.0.0.1 oder .2 pingen

- nicht mehr das Standardgateway (Firewall auf 192.168.1.254) pingen

- nicht mehr ins Internet gehen (ja klar, standardgateway geht ja nicht)

kann aber:

- die anderen Server pingen

- die anderen Clients pingen

Alle anderen Server und Client Computer können die 10.0.0.1 und 10.0.0.2 Server pingen und auch auf die Dienste Zugreifen.

Irgendwer eine Idee woran das liegen kann?

Es handelt sich bei allen Servern übrigens um Windows Server 2008 R2 und alle, mit ausnahme der Webserver, sind in ein und der selben Domäne

Please also mark the comments that contributed to the solution of the article

Content-Key: 139080

Url: https://administrator.de/contentid/139080

Printed on: April 19, 2024 at 00:04 o'clock

10 Comments

Latest comment

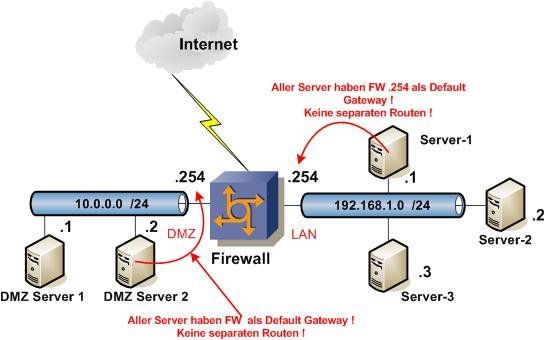

Interessant wäre ja auch mal zu wissen WIE das Netz genau aussieht ?? Vermutlich aber wohl so, richtig ?:

Statische Routen sind dann überflüssig und nicht erforderlich bzw. mit "Routen" hat das obige rein gar nix zu tun. Es reicht völlig wenn alle Server (und auch Clients) die Firewall als Default Gateway eingetragen haben, denn die FW selber regelt ja den Zugriff in die DMZ und aus der DMZ !!

Es ist auch normal das man Firewall NICHT anpingen kann, denn in der Regel ist bei Firewall aus Sicherheitsgründen ICMP (Ping) immer deaktiviert. So ist es also mehr als logisch und auch ein zu erwartendes Verhalten das sich Clients und Server pingen lassen, die Firewall selber aber nicht !

Normalerweise musst du dazu ICMP erst explizit erlauben in der FW !! So ist es allgemein üblich !

Statische Routen sind dann überflüssig und nicht erforderlich bzw. mit "Routen" hat das obige rein gar nix zu tun. Es reicht völlig wenn alle Server (und auch Clients) die Firewall als Default Gateway eingetragen haben, denn die FW selber regelt ja den Zugriff in die DMZ und aus der DMZ !!

Es ist auch normal das man Firewall NICHT anpingen kann, denn in der Regel ist bei Firewall aus Sicherheitsgründen ICMP (Ping) immer deaktiviert. So ist es also mehr als logisch und auch ein zu erwartendes Verhalten das sich Clients und Server pingen lassen, die Firewall selber aber nicht !

Normalerweise musst du dazu ICMP erst explizit erlauben in der FW !! So ist es allgemein üblich !

Das ist Unsinn, denn mit IPv6 hat das nichts zu tun. Du benutzt ja IPv4 um ins Internet zu gehen oder supportet dein Provider IPv6 und du machst nur IPv6....wohl kaum wenn man sich deine IP Adressierung ansieht denn das ist ja wohl klar IPv4 !! Von v6 keine Spur !!

Du probierst da vermutlich im freien Fall alles aus bis es wieder geht..?! Nimm doch mal einen Paket Sniffer wie den Wireshark und sieh dir das Verhalten genau an.

Du meinst doch nicht im Ernst das du auf einem Qualitätsprodukt wie einer Fortinet nur IPv6 aktivierst und dann funktionieren mit einmal wie durch Zauberhand auch irgendwelche IPv4 Dienste und Protokolle.... das sind meist Märchen bzw. wenn es so wäre solltest du sehr schnell den FW Anbieter wechseln !!

Vermutlich geht mit deinen FW Regeln einiges drunter und drüber und das solltest du erstmal wieder richtig ordnen !!

Du probierst da vermutlich im freien Fall alles aus bis es wieder geht..?! Nimm doch mal einen Paket Sniffer wie den Wireshark und sieh dir das Verhalten genau an.

Du meinst doch nicht im Ernst das du auf einem Qualitätsprodukt wie einer Fortinet nur IPv6 aktivierst und dann funktionieren mit einmal wie durch Zauberhand auch irgendwelche IPv4 Dienste und Protokolle.... das sind meist Märchen bzw. wenn es so wäre solltest du sehr schnell den FW Anbieter wechseln !!

Vermutlich geht mit deinen FW Regeln einiges drunter und drüber und das solltest du erstmal wieder richtig ordnen !!

Die Frage ist ob es denn nun auch sicher läuft und du dir nicht andere Löcher in der FW kreiert hast. Z.B. das IPv6 Angreifer nun problemlos durchkommen...

Das mit IPv6 kann eigentlich niemals sein und das solltest du mit der Fortinet Hotline oder Handbuch nochmal genau klären...nur um sicher zu gehen !

Das mit IPv6 kann eigentlich niemals sein und das solltest du mit der Fortinet Hotline oder Handbuch nochmal genau klären...nur um sicher zu gehen !