Routing VPN-Tunnel auf Firmennetzwerk

Hallo Kollegen, habe folgendes Problem:

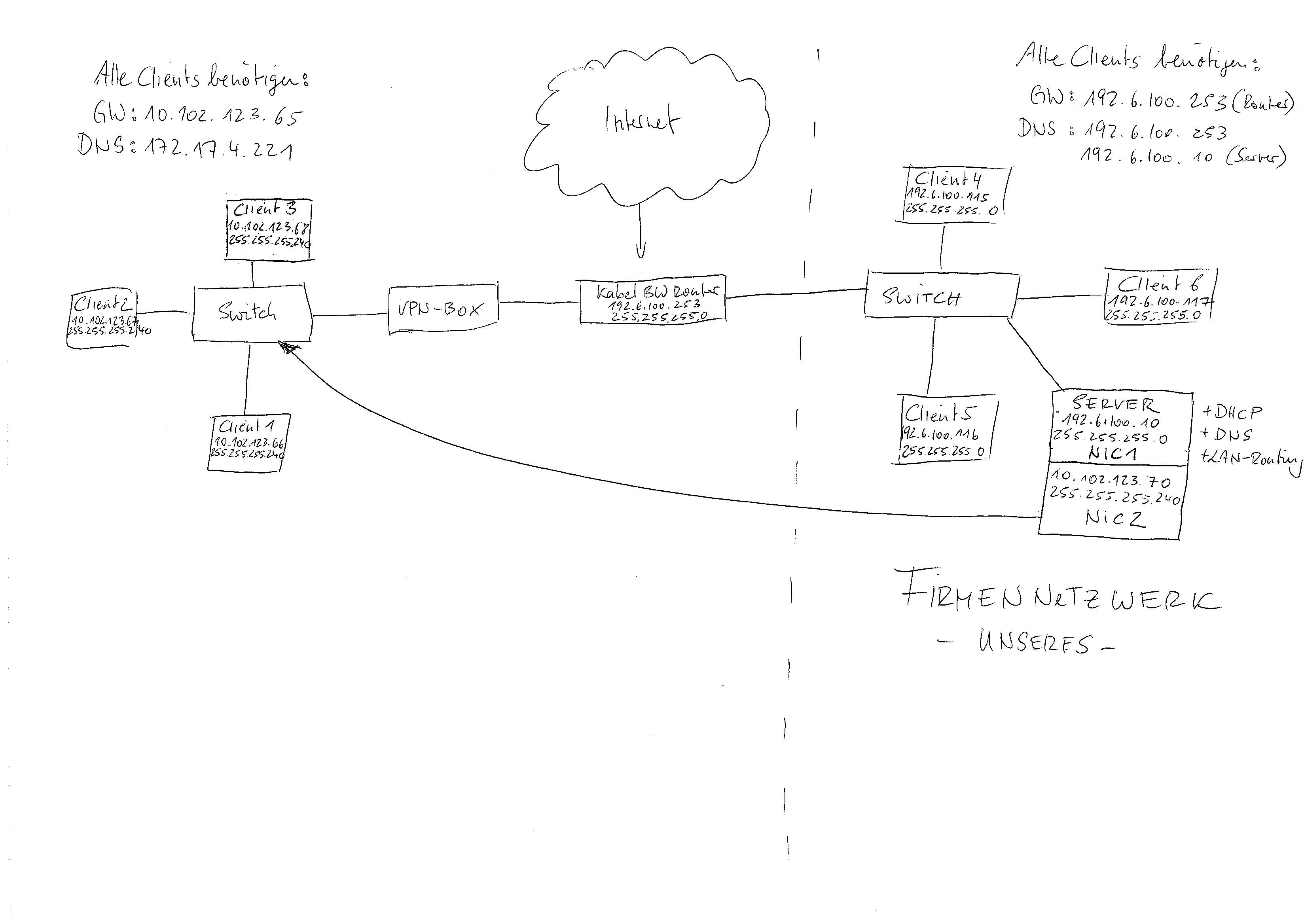

Wir haben ein Netzwerk mit KabelBW Router. Jetzt haben wir ein VPN-Tunnel einer anderen Firma aufgebaut, damit wir sicher die Daten zwischen beiden Netzwerken austauschen können. VPN wurde durch 2 VPN-Boxen hergestellt und steht stabil.

Beide Netzwerke haben aber unterschiedliche Einstellungen:

1. Firmennetzwerk

Server 2008R2 mit 2 NIC's

NIC 1:

IP: 192.6.100.10

SM: 255.255.255.0

GW: 192.6.100.253 (DSL-Router)

DNS: 192.6.100.10,192.6.100.253

NIC 2:

IP: 10.102.123.70

SM: 255.255.255.240

NIC 1 hängt an einem 100Port Switch und alle Clients bekommen durch DHCP die Einstellungen wie NIC 1. (IP-Bereich 192.6.100.115-192.6.100.155)

NIC 2 hängt an einem 8Port Switch, der wiederrum an der VPN-Box hängt.

Um auf das VPN-Netzwerk zugreifen zu können müssen alle Clients an dem 8-Port Switch folgende Einstellungen haben:

IP: 10.102.123.66-Nach Oben offen

SM: 255.255.255.240

GW: 10.102.123.65

DNS: 172.17.4.221

Die getrennten Netzwerke laufen stabil und gut.

NUN das Problem:

Ich will und kann nicht seperate Workstations zur Verfügung stellen und somit sollte eine Workstation beide Netzwerk erreichen können.

Es wurden keine statischen Routen definiert. Weder seitens Router, noch Server.

Auf Server 2008R2 läuft LAN-Routing.

Ich hoffe meine Frage ist nicht verwirrend

Gruß und Danke Martin

Beide Netzwerke haben aber unterschiedliche Einstellungen:

1. Firmennetzwerk

Server 2008R2 mit 2 NIC's

NIC 1:

IP: 192.6.100.10

SM: 255.255.255.0

GW: 192.6.100.253 (DSL-Router)

DNS: 192.6.100.10,192.6.100.253

NIC 2:

IP: 10.102.123.70

SM: 255.255.255.240

NIC 1 hängt an einem 100Port Switch und alle Clients bekommen durch DHCP die Einstellungen wie NIC 1. (IP-Bereich 192.6.100.115-192.6.100.155)

NIC 2 hängt an einem 8Port Switch, der wiederrum an der VPN-Box hängt.

Um auf das VPN-Netzwerk zugreifen zu können müssen alle Clients an dem 8-Port Switch folgende Einstellungen haben:

IP: 10.102.123.66-Nach Oben offen

SM: 255.255.255.240

GW: 10.102.123.65

DNS: 172.17.4.221

Die getrennten Netzwerke laufen stabil und gut.

NUN das Problem:

Ich will und kann nicht seperate Workstations zur Verfügung stellen und somit sollte eine Workstation beide Netzwerk erreichen können.

Es wurden keine statischen Routen definiert. Weder seitens Router, noch Server.

Auf Server 2008R2 läuft LAN-Routing.

Ich hoffe meine Frage ist nicht verwirrend

Gruß und Danke Martin

Please also mark the comments that contributed to the solution of the article

Content-Key: 204627

Url: https://administrator.de/contentid/204627

Printed on: April 19, 2024 at 23:04 o'clock

29 Comments

Latest comment

Hi Martin,

du schreibst es geht mit den beiden VPN Boxen! (Was immer das auch ist)

Also wo liegt der Hase?

Wozu musst du nun im kleinen Netz Workstations zur Verfügung stellen?

Deine IPs hören sich zum Teil privat an.

Aber wie willst du einen DNS in einem anderen privaten Netz erreichen, wenn es keine Routen dahin gibt?

Vielleicht musst du mal zeichen und die einzelnen Routen sauber nachvollziehen.

Vielleicht empfindest nicht nur du das als verwirrend.

Gruß

Netman

du schreibst es geht mit den beiden VPN Boxen! (Was immer das auch ist)

Also wo liegt der Hase?

Wozu musst du nun im kleinen Netz Workstations zur Verfügung stellen?

Deine IPs hören sich zum Teil privat an.

Aber wie willst du einen DNS in einem anderen privaten Netz erreichen, wenn es keine Routen dahin gibt?

Vielleicht musst du mal zeichen und die einzelnen Routen sauber nachvollziehen.

Vielleicht empfindest nicht nur du das als verwirrend.

Gruß

Netman

Mit so einen laienhaften WischiWaschi Beschreibung erwartest du doch sicher keine technisch fundierte und hilfreiche Antwort, oder ?

"Ominöse Boxen die vorkonfiguriert werden..." Klasse und die ganze Welt kennt die Passwörter und Daten die durch den Tunnel gehen.

Manchmal fragt man sich was dann VPNs eigentlich sollen genausogut kannst du alle die Daten ja offen schicken...Sicherheit ? Fehlanzeige.... aber egal anderes Thema !

Du bist ja noch nicht einmal in der Lage das VPN Protokoll zu spezifizieren !! Ist das PPTP, IPsec, SSL, L2TP oder was bitte...??

Jedes Protokoll hat da eine andere Verhaltensweise ! Was ist also deine Erwartungshaltung ? Durch Hand auflegen alles fixen.

OK als WichiWaschi Antwort dann diese Tutorials, die dir die Vorgenhensweisen für die allermeisten Protokolle genau beschreiben:

VPNs einrichten mit PPTP

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

"Ominöse Boxen die vorkonfiguriert werden..." Klasse und die ganze Welt kennt die Passwörter und Daten die durch den Tunnel gehen.

Manchmal fragt man sich was dann VPNs eigentlich sollen genausogut kannst du alle die Daten ja offen schicken...Sicherheit ? Fehlanzeige.... aber egal anderes Thema !

Du bist ja noch nicht einmal in der Lage das VPN Protokoll zu spezifizieren !! Ist das PPTP, IPsec, SSL, L2TP oder was bitte...??

Jedes Protokoll hat da eine andere Verhaltensweise ! Was ist also deine Erwartungshaltung ? Durch Hand auflegen alles fixen.

OK als WichiWaschi Antwort dann diese Tutorials, die dir die Vorgenhensweisen für die allermeisten Protokolle genau beschreiben:

VPNs einrichten mit PPTP

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Hi

Stichwort Routing !! Du hast deinen Clients also IP Adressen gegeben die zu der auf dem VPN Router konfigurierten IP passen. Entweder du machst das Routing jetzt auf der VPN Box (mit einer zusätzlichen Netzwerkkarte) oder du hast zwischen VPN Router und internem Netz einen Router der die "Vermittlung" für dich macht.

Es kommt halt drauf an was alles durch den VPN Tunnel soll und wo der Rest hin soll. Am besten machst du trotzdem mal eine Skizze inkl. den IP Daten

LG

Ich will aber die Clients unseres Netzwerks zu konfigurieren, dass diese zusätzlich auf das VPN Netzwerk zugreifen können.

Stichwort Routing !! Du hast deinen Clients also IP Adressen gegeben die zu der auf dem VPN Router konfigurierten IP passen. Entweder du machst das Routing jetzt auf der VPN Box (mit einer zusätzlichen Netzwerkkarte) oder du hast zwischen VPN Router und internem Netz einen Router der die "Vermittlung" für dich macht.

Es kommt halt drauf an was alles durch den VPN Tunnel soll und wo der Rest hin soll. Am besten machst du trotzdem mal eine Skizze inkl. den IP Daten

LG

Wenn dein VPN transparent und funktional ist, dann musst du dich ums saubere Routen kümmern. Und bis jetzt ist das nicht erkennbar. Deshalb ja auch die Frage nach den Boxen. Wenn die aber mehr als zwei Ausgänge nutzen, also nicht nur Internet und LAN, dann muss man schon um einges mehr wissen und erfahren.

lg

lg

Hi

meiner Meinung nach sollte das so aussehen.

http://imageshack.us/photo/my-images/837/zeichnung1.jpg/

Ich würde Variante 2 bevorzugen weil du sicher schon einen Router hast.

Allerdings wird es ganz ohne Zugriff auf den VPN Router nicht klappen (Stichwort Retour-route). Es kommt außerdem drauf an was für Geräte du hast und welche IPs du verwendest

LG

meiner Meinung nach sollte das so aussehen.

http://imageshack.us/photo/my-images/837/zeichnung1.jpg/

Ich würde Variante 2 bevorzugen weil du sicher schon einen Router hast.

Allerdings wird es ganz ohne Zugriff auf den VPN Router nicht klappen (Stichwort Retour-route). Es kommt außerdem drauf an was für Geräte du hast und welche IPs du verwendest

LG

Hallo,

ich denke Du hast die VPN Boxen bekommen und einfach an einen Switch und den vorhandenen Router angeschlossen, ist natürlich klar das die Klienten an dem Switch der an der VPN Box hängen nur das

Netzwerk von Eurem Partner sehen, wie sollen die denn auch Euer Netzwerk sehen können?

Die "gehen" ja quasi nur über den Switch, an die VPN Box, über den Router in das andere entfernte Netzwerk rein.

Das macht man aber in der Regel nur aus zwei mir bekannten Gründen:

1. Man vertraut sich nicht sehr.

2. Die eigentlichen Router sind "Heimrouter" und die haben oft einen miserablen Durchsatz bei VPNs

da sie nicht auf eine Hardwareunterstützung zurückgreifen können, so "puscht" man das ganze ein wenig!

Also meine ehrliche Antwort kommt der von @aqui schon recht nah, dumm nur das Du gleich so albern reagiert hast, aber dazu später mehr, ich würde Dir aber für Deine Seite eine adäquate Lösung anbieten wollen, denn irgend wann bringt das mit der Box auch nicht so das wahre Glück eher im Gegenteil es werden sich früher oder später so oder so Probleme einstellen, auch wenn ich nur Heimanwender bin

glaube es mir bitte einfach.

Den KabelBW Router zum Modem degradieren und ein Site-to-Site VPN mit IPSec aufsetzen fertig

- LANCOM VPN Router

- Draytek Vigor3900

- Netgear SRX5308

Alternativ dazu kann man auch eine pfSense oder mOnOwall aufsetzen und diese benutzen.

Diese kann man auch mit HSMs versehen und dann flutscht das VPN auch richtig.

So nun noch einmal zu der Sache mit @aqui, wir haben hier im Forum oft solche "Sonderfälle" wo der Chef oder die Geschäftsleitung einem untersagen etwas VPN mäßiges aufzubauen um ja keinen in das eigene Netz zu lassen, ok kein Thema, also wir hatten hier neulich schon einmal genau so einen Fall wie Deinen, doch da waren die VPN Boxen halt vorkonfigurierte Router und wurden dann einfach mit

der Hilfe von @aqui in die DMZ gestellt und es hat funktioniert, das waren sogar 3 unterschiedliche Standorte meines Erachtens nach.

Lass Dir das ruhig mal alles durch den Kopf gehen und glaube mir die beste und praktikabelste Lösung

ist immer ein hochperformanter Router oder eine Firewall mit Hardwareunterstützung für die Verschlüsselung und IPSec VPN. dann ist das egal wer wann worauf zugreifen muss soll oder kann.

Gruß

Dobby

ich denke Du hast die VPN Boxen bekommen und einfach an einen Switch und den vorhandenen Router angeschlossen, ist natürlich klar das die Klienten an dem Switch der an der VPN Box hängen nur das

Netzwerk von Eurem Partner sehen, wie sollen die denn auch Euer Netzwerk sehen können?

Die "gehen" ja quasi nur über den Switch, an die VPN Box, über den Router in das andere entfernte Netzwerk rein.

Das macht man aber in der Regel nur aus zwei mir bekannten Gründen:

1. Man vertraut sich nicht sehr.

2. Die eigentlichen Router sind "Heimrouter" und die haben oft einen miserablen Durchsatz bei VPNs

da sie nicht auf eine Hardwareunterstützung zurückgreifen können, so "puscht" man das ganze ein wenig!

Also meine ehrliche Antwort kommt der von @aqui schon recht nah, dumm nur das Du gleich so albern reagiert hast, aber dazu später mehr, ich würde Dir aber für Deine Seite eine adäquate Lösung anbieten wollen, denn irgend wann bringt das mit der Box auch nicht so das wahre Glück eher im Gegenteil es werden sich früher oder später so oder so Probleme einstellen, auch wenn ich nur Heimanwender bin

glaube es mir bitte einfach.

Den KabelBW Router zum Modem degradieren und ein Site-to-Site VPN mit IPSec aufsetzen fertig

- LANCOM VPN Router

- Draytek Vigor3900

- Netgear SRX5308

Alternativ dazu kann man auch eine pfSense oder mOnOwall aufsetzen und diese benutzen.

Diese kann man auch mit HSMs versehen und dann flutscht das VPN auch richtig.

So nun noch einmal zu der Sache mit @aqui, wir haben hier im Forum oft solche "Sonderfälle" wo der Chef oder die Geschäftsleitung einem untersagen etwas VPN mäßiges aufzubauen um ja keinen in das eigene Netz zu lassen, ok kein Thema, also wir hatten hier neulich schon einmal genau so einen Fall wie Deinen, doch da waren die VPN Boxen halt vorkonfigurierte Router und wurden dann einfach mit

der Hilfe von @aqui in die DMZ gestellt und es hat funktioniert, das waren sogar 3 unterschiedliche Standorte meines Erachtens nach.

Lass Dir das ruhig mal alles durch den Kopf gehen und glaube mir die beste und praktikabelste Lösung

ist immer ein hochperformanter Router oder eine Firewall mit Hardwareunterstützung für die Verschlüsselung und IPSec VPN. dann ist das egal wer wann worauf zugreifen muss soll oder kann.

Gruß

Dobby

Hi

nach deiner Skizze musst du folgendes machen:

1.) Am Server Routing&RAS installieren und Lan Routing aktivieren

2.) Auf den internen Clients folgende Route eintragen: 10.102.123.0 255.255.255.0 via 192.6.100.10

3.) Auf den VPN Clients folgende Route eintragen: 192.6.100.0 255.255.255.0 via 10.102.123.70

Besser wäre es die Routen auf dem normalen Router und der VPN Kiste einzutragen, dann musst du es nicht auf jedem Client einzeln machen.

PS: 192.6.100.0 befindet sich nicht im privaten Bereich lt. RFC 1918. Du hast also einen Konflikt mit Adressen im Internet

LG

nach deiner Skizze musst du folgendes machen:

1.) Am Server Routing&RAS installieren und Lan Routing aktivieren

2.) Auf den internen Clients folgende Route eintragen: 10.102.123.0 255.255.255.0 via 192.6.100.10

3.) Auf den VPN Clients folgende Route eintragen: 192.6.100.0 255.255.255.0 via 10.102.123.70

Besser wäre es die Routen auf dem normalen Router und der VPN Kiste einzutragen, dann musst du es nicht auf jedem Client einzeln machen.

PS: 192.6.100.0 befindet sich nicht im privaten Bereich lt. RFC 1918. Du hast also einen Konflikt mit Adressen im Internet

LG

So,...versuchen wir uns mal einer geistreicheren Antwort...:

Doch, natürlich geht das ! Die Kardinalsfrage die sich stellt ist aber WER ist für die VPN Clients das Default Gateway bzw. WO bekommen die das her ??

Vermutlich ist das die "VPN-Box" die das per DHCP verteilt, oder ??

Wenn das der Fall ist müsste dann auf der VPN Box lediglich eine statische Route in dein lokales 192.6er LAN eingetragen werden und gut iss.

So wäre es technisch richtig !

Da du aber keinen Zugriff hast auf die Büchse musst du zwnagsweise in den sauren Apfel beissen und jeden Client einzeln anfassen mit der Route ! Wie sollte es auch anderes gehen wenn du auf das Device was routet keinen Zugriff hast ?!

Ganz anders sieht es aus wenn du mit deiner 2ten NIC oder mit statischen IP Adressen die VPN Client Adressierung selber machen kannst, dann reicht auch eine zentrale statische Router am Server, wenn bei den Clients die NIC 2 das Default Gateway ist.

Leider teilst du uns das aber nicht mit

Doch, natürlich geht das ! Die Kardinalsfrage die sich stellt ist aber WER ist für die VPN Clients das Default Gateway bzw. WO bekommen die das her ??

Vermutlich ist das die "VPN-Box" die das per DHCP verteilt, oder ??

Wenn das der Fall ist müsste dann auf der VPN Box lediglich eine statische Route in dein lokales 192.6er LAN eingetragen werden und gut iss.

So wäre es technisch richtig !

Da du aber keinen Zugriff hast auf die Büchse musst du zwnagsweise in den sauren Apfel beissen und jeden Client einzeln anfassen mit der Route ! Wie sollte es auch anderes gehen wenn du auf das Device was routet keinen Zugriff hast ?!

Ganz anders sieht es aus wenn du mit deiner 2ten NIC oder mit statischen IP Adressen die VPN Client Adressierung selber machen kannst, dann reicht auch eine zentrale statische Router am Server, wenn bei den Clients die NIC 2 das Default Gateway ist.

Leider teilst du uns das aber nicht mit

Hi

Wer lesen kann ist klar im Vorteil. Wenn du auf der VPN Kiste keine Retour-route einträgst kann es nicht gehen !!!

Du kannst die statischen Routen nur auf der VPN Kiste und dem DSL Router eintragen oder auf allen Clients. eine Route am RRAS Server bringt nichts, solange er nicht in beiden Netzen der Default Gateway ist. Dann brauchst du die Route aber nicht mehr, sondern dann die Routen zu den anderen beiden Routern (Remote VPN Netz und Internet)

LG

Wer lesen kann ist klar im Vorteil. Wenn du auf der VPN Kiste keine Retour-route einträgst kann es nicht gehen !!!

Du kannst die statischen Routen nur auf der VPN Kiste und dem DSL Router eintragen oder auf allen Clients. eine Route am RRAS Server bringt nichts, solange er nicht in beiden Netzen der Default Gateway ist. Dann brauchst du die Route aber nicht mehr, sondern dann die Routen zu den anderen beiden Routern (Remote VPN Netz und Internet)

LG

Die sieht dann so aus wenn wir mal annehmen das zu erreichende IP Netz hinter dem VPN ist 10.200.1.0 /24 und die VPN Box die 10.102.123.65 als lokale IP hat:

route add 10.200.1.0 mask 255.255.255.0 10.102.123.65 -p

Falls mehrere IP Netze hinter dem VPN zu erreichen sein müssen musst du die entsprechend hinzufügen ala:

route add <zielnetz> mask <zielnetzmaske> 10.102.123.65 -p

Du könntest erstmal ohne "-p" arbeiten um das zu testen. "-p" macht die Routen dann im Server permanent so das sie nach einem Reboot nicht wieder verschwinden.

Die 10.102.123.65 kann logischerweise niemals eine Ziel IP Adresse sein, da sie ja noch im lokalen VPN Client Segment liegt, das wäre IP technischer Blödsinn.

Das Client IP Netz geht mit einer 28 Bit Subnetzmaske ja von 10.102.123.65 bis 10.102.123.78 im Hostbereich !!

Außerdem sagst du ja selber das die .65 das lokale VPN Gateway ist also die VPN Box oder ist das die IP deiner Server NIC ???

172.17.4.x macht da schon erheblich mehr Sinn. Ist das das Zielnetz mit einer 24 Bit Maske dann sieht deine statische Route auf deinem Server natürlich so aus:

route add 172.17.4.0 mask 255.255.255.0 10.102.123.65 -p

route add 10.200.1.0 mask 255.255.255.0 10.102.123.65 -p

Falls mehrere IP Netze hinter dem VPN zu erreichen sein müssen musst du die entsprechend hinzufügen ala:

route add <zielnetz> mask <zielnetzmaske> 10.102.123.65 -p

Du könntest erstmal ohne "-p" arbeiten um das zu testen. "-p" macht die Routen dann im Server permanent so das sie nach einem Reboot nicht wieder verschwinden.

Die 10.102.123.65 kann logischerweise niemals eine Ziel IP Adresse sein, da sie ja noch im lokalen VPN Client Segment liegt, das wäre IP technischer Blödsinn.

Das Client IP Netz geht mit einer 28 Bit Subnetzmaske ja von 10.102.123.65 bis 10.102.123.78 im Hostbereich !!

Außerdem sagst du ja selber das die .65 das lokale VPN Gateway ist also die VPN Box oder ist das die IP deiner Server NIC ???

172.17.4.x macht da schon erheblich mehr Sinn. Ist das das Zielnetz mit einer 24 Bit Maske dann sieht deine statische Route auf deinem Server natürlich so aus:

route add 172.17.4.0 mask 255.255.255.0 10.102.123.65 -p

Ahhhsooo...deine "normalen" Clients sollen auch ins VPN ?!

OK, das ist auch eigentlich kinderleicht aber nun kommt das "aber"....:

Wenn du über deinen Server deren Traffic in das "VPN Segment" sendest mit deiner Route die zweifelsohne richtig ist (was du am korrekten Pingen siehst), dann kommen diese IP Pakete mit einer 192.6.100.er Absender IP an der VPN Box an.

Diese "kennt" aber dieses IP Netz nicht und routet das an sein konfiguriertes Default Gateway was vermutlich die VPN Provider IP ist und mit an Sicherheit grenzender Wahrscheinlichkeit NICHT deinen Server NIC-2 IP, oder ?

Damit landen diese Paktete dann logischerweise im Daten Nirwana weil die IP Netze nicht transparent sind bei dir wie es in einem gerouteten Netz aber sein müsste zur Wegefindung !

Fazit: Mit transparentem Routing wirst du hier nix, denn das scheitert dann an der VPN Box die dieses Netzwerk nicht "mag" bzw. daran das du keinen Zugriff drauf hast.

Du könntest die QSC Hotline Fragen ob sie auf der VPN Kiste eine statische Route in dein 192.6.100.er Netz eintragen, das fixt das Problem auch sofort.

Geht das nicht gibt es aber immer noch einen einfachen Workaround !!

Du machst dann ICS bzw. NAT (Adress Translation) dieser 192.6.100.er Clients ins 10.102.123.64er Netzwerk !!

Damit übersetzt dein Server dann deren IP Adressen auf seine NIC 2 IP und die VPN Box rafft nicht mehr das die aus einem ganz anderen IP Netz kommen und leitet diese weiter an Ziel.

Et voila...Problem gelöst !

Wie man ICS/NAT aktiviert in Windows steht im Tutorial oder auf den Winblows Support Seiten der MS Knowledgebase !

OK, das ist auch eigentlich kinderleicht aber nun kommt das "aber"....:

Wenn du über deinen Server deren Traffic in das "VPN Segment" sendest mit deiner Route die zweifelsohne richtig ist (was du am korrekten Pingen siehst), dann kommen diese IP Pakete mit einer 192.6.100.er Absender IP an der VPN Box an.

Diese "kennt" aber dieses IP Netz nicht und routet das an sein konfiguriertes Default Gateway was vermutlich die VPN Provider IP ist und mit an Sicherheit grenzender Wahrscheinlichkeit NICHT deinen Server NIC-2 IP, oder ?

Damit landen diese Paktete dann logischerweise im Daten Nirwana weil die IP Netze nicht transparent sind bei dir wie es in einem gerouteten Netz aber sein müsste zur Wegefindung !

Fazit: Mit transparentem Routing wirst du hier nix, denn das scheitert dann an der VPN Box die dieses Netzwerk nicht "mag" bzw. daran das du keinen Zugriff drauf hast.

Du könntest die QSC Hotline Fragen ob sie auf der VPN Kiste eine statische Route in dein 192.6.100.er Netz eintragen, das fixt das Problem auch sofort.

Geht das nicht gibt es aber immer noch einen einfachen Workaround !!

Du machst dann ICS bzw. NAT (Adress Translation) dieser 192.6.100.er Clients ins 10.102.123.64er Netzwerk !!

Damit übersetzt dein Server dann deren IP Adressen auf seine NIC 2 IP und die VPN Box rafft nicht mehr das die aus einem ganz anderen IP Netz kommen und leitet diese weiter an Ziel.

Et voila...Problem gelöst !

Wie man ICS/NAT aktiviert in Windows steht im Tutorial oder auf den Winblows Support Seiten der MS Knowledgebase !

...immer gerne wieder

Wenigstens eine geistreiche Antwort die mich dann hoffentlich rehabilitiert...?!

Wenns das denn war bitte

How can I mark a post as solved?

nicht vergessen.

Wenigstens eine geistreiche Antwort die mich dann hoffentlich rehabilitiert...?!

Wenns das denn war bitte

How can I mark a post as solved?

nicht vergessen.

Ein zweiter DNS Server wird erst nach dreimaligem timout der Anfrage benutzt. Das dauert. Aber es gibt was Positives dabei. Das passiert wirklich bei jeder DNS-Anfrage. Also ist die Reihenfolge extrem wichtig.

Wenn ich den letzten Satz richtig interpretiere, dann klappt jetzt auch die lokale Namensauflösung.

Wenn ich den letzten Satz richtig interpretiere, dann klappt jetzt auch die lokale Namensauflösung.

Hallo nochmal,

wenn es deswegen irgend einmal zum Streit kommen sollte frag Ihn doch einmal folgendes:

"Chef Du fährst Mercedes 600 und hast ein eigene Firma und würdest doch auch nicht begeistert sein, wenn

Du Dein Auto ab morgen auf dem Gelände der Nachbarfirma, in einem Sicherheitsrelevanten Bereich z.B.

einem Fluchtweg parken sollst und den Service und die Inspektion machen eine VW und eine BMW Vertragswerkstatt"

Sollte Dein Chef über 50 sein hat sich das dann erledigt!

Gruß

Dobby

wenn es deswegen irgend einmal zum Streit kommen sollte frag Ihn doch einmal folgendes:

"Chef Du fährst Mercedes 600 und hast ein eigene Firma und würdest doch auch nicht begeistert sein, wenn

Du Dein Auto ab morgen auf dem Gelände der Nachbarfirma, in einem Sicherheitsrelevanten Bereich z.B.

einem Fluchtweg parken sollst und den Service und die Inspektion machen eine VW und eine BMW Vertragswerkstatt"

Sollte Dein Chef über 50 sein hat sich das dann erledigt!

Gruß

Dobby