SHDSL Konfiguration Cisco Router - AVM Fritz!box 7170 mit VPN

Guten Tag, die Herausforderung vor der ich stehe zeigt mir meine Grenzen auf. Vielleicht lassen sich diese mit Ihrer/eurer Hilfe erweitern.

Unser System: 1 MS-Server 2008, 1 Exchange-Server 2007 sind mit einer ADSL-Leitung über eine AVM Fritz!Box 7170 mit dem Internet verbunden.

8 Außenstellen greifen auf die Server per AVM VPN Client zu (überall steht eine AVM 7170).

Nun ist bei O2 eine SHDSL 2,3 Mbit Leitung eingekauft worden.

Ein vorkonfigurierter Cisco SHDSL Router 878 wurde mitgeliefert.

Der Cisco Router verbindet sich automatisch mit dem Internet.

Die VPN Verbindungen werden nicht zugelassen, OWA funktioniert ebenfalls nicht.

Der Versuch (von 2 Firmen - eine auf Cisco spezialisiert), die Verbindungen zu konfigurieren, scheiterten.

Der Support von AVM sagt, dass die 7170 die Verbindung aufbauen muss, damit die VPN Verbindung zustande kommen kann.

Der Cisco-Router lässt sich nicht zum Modem umkonfigurieren.

Meine Fragen:

1. Gibt es ein Gerät, dass so konfiguriert werden kann, dass es lediglich als SHDSL-Modem arbeitet und 1:1 alles durchreicht was über die VPN Verbindungen an die Server gerichtet ist?

2. Nutzt jemand eine vergleichbare Netzkonfiguration, wo VPN-Verbindungen über eine AVM Fritz!Box hinter einem SHDSL Modem/Router eingerichtet sind?

Vielen Dank für die Aufmerksamkeit.

8 Außenstellen greifen auf die Server per AVM VPN Client zu (überall steht eine AVM 7170).

Nun ist bei O2 eine SHDSL 2,3 Mbit Leitung eingekauft worden.

Ein vorkonfigurierter Cisco SHDSL Router 878 wurde mitgeliefert.

Der Cisco Router verbindet sich automatisch mit dem Internet.

Die VPN Verbindungen werden nicht zugelassen, OWA funktioniert ebenfalls nicht.

Der Versuch (von 2 Firmen - eine auf Cisco spezialisiert), die Verbindungen zu konfigurieren, scheiterten.

Der Support von AVM sagt, dass die 7170 die Verbindung aufbauen muss, damit die VPN Verbindung zustande kommen kann.

Der Cisco-Router lässt sich nicht zum Modem umkonfigurieren.

Meine Fragen:

1. Gibt es ein Gerät, dass so konfiguriert werden kann, dass es lediglich als SHDSL-Modem arbeitet und 1:1 alles durchreicht was über die VPN Verbindungen an die Server gerichtet ist?

2. Nutzt jemand eine vergleichbare Netzkonfiguration, wo VPN-Verbindungen über eine AVM Fritz!Box hinter einem SHDSL Modem/Router eingerichtet sind?

Vielen Dank für die Aufmerksamkeit.

Please also mark the comments that contributed to the solution of the article

Content-Key: 145631

Url: https://administrator.de/contentid/145631

Printed on: April 23, 2024 at 09:04 o'clock

9 Comments

Latest comment

Hi,

also ich würde den AVM ausrangieren.

und auf dem MS-Server eine RAS einwahl einrichten.

dann auf dem cisco im IOS einfach inbound-NAT für IPsec, l2TP, PPTP und fürs owa SSL forwarden.

dann bist du auch nicht mehr auf denn AVM VPN Clienten angewiesen und es kann von jedem windows-, linux-, macrechner die verbindung aufgebaut werden

fertig!!

wenn du wirklich den AVM behalten willst:

bei AVM in erfahrung bringen welche ports für die VPN Verbindung gebraucht werden,

den wan port an den cisco, fritzox auf static oder dhcp umstellen und die server an die lan ports der fritzbox

dann die vpn-port im cisco wieder per port-forward an die FB weitergeben.

Nachteil: owa ist nur über vpn erreichbar.

abhilfe: zweites privates netz.

viele grüße

patrick

also ich würde den AVM ausrangieren.

und auf dem MS-Server eine RAS einwahl einrichten.

dann auf dem cisco im IOS einfach inbound-NAT für IPsec, l2TP, PPTP und fürs owa SSL forwarden.

dann bist du auch nicht mehr auf denn AVM VPN Clienten angewiesen und es kann von jedem windows-, linux-, macrechner die verbindung aufgebaut werden

fertig!!

wenn du wirklich den AVM behalten willst:

bei AVM in erfahrung bringen welche ports für die VPN Verbindung gebraucht werden,

den wan port an den cisco, fritzox auf static oder dhcp umstellen und die server an die lan ports der fritzbox

dann die vpn-port im cisco wieder per port-forward an die FB weitergeben.

Nachteil: owa ist nur über vpn erreichbar.

abhilfe: zweites privates netz.

viele grüße

patrick

Das ist eigentlich standard bei SHDSL, man hat einen Router vom Provider, welcher transparent alles durchlässt. Auf der eigenen Firewall werden dann die VPN-Endpunkte gesetzt. Du hast doch sicherlich eine öffentliche IP für Deine Fritzbox bekommen? Ganz abgesehen davon, daß ich niemals solch ein Szenario mit Fritzboxen durchführen würde, sollte es so klappen. Am Ciso-Router kann man nichts ändern, der verbindet nur das Trnasfernetz mit dem Provider.

Gruß, Arch Stanton

Gruß, Arch Stanton

@lernZeit

Eins ist bei dir ziemlich unklar, nämlich wie das derzeitige Design aussieht ??

Hast du aktuell 2 Leitungen also die VDSL Leitung UND die SHDSL Leitung oder ist die VDSL Leitung mit letzterer ersetzt worden und du betreibst quasi 2 kaskadierte Router ??

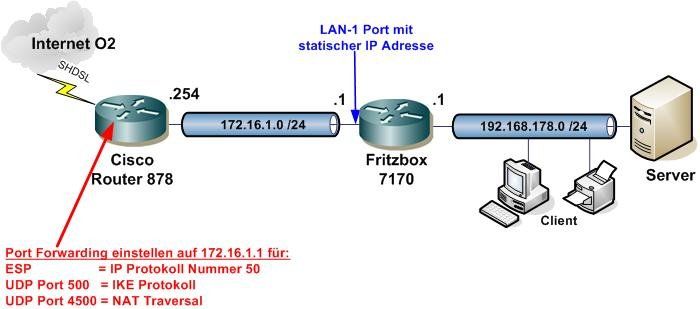

Letzteres klingt sehr wahrscheinlich nach deiner etwas undeutlichen Beschreibung ?! D.h. dann müsste dein netz so aussehen, oder ?

Wenn dem so ist kann man das auf Anhieb ohne Probleme zum Fliegen bringen ! Unverständlich warum "eine auf Cisco spezialisierte" Firma sowas nicht hinbekommt ?? Normalerweise ist das in 10 Minuten erledigt...nundenn.

Da der AVM VPN Client IPsec VPN Tunnel im ESP Modus benutzt musst du auf dem Cisco nur simpel und einfach ein Port Forwarding konfigurieren auf die IP Adresse der FritzBox 7190.

Diese muss vorher zwingend auf den LAN-1 Port Betreib umkonfiguriert werden, damit das interne DSL Modem abgeschaltet wird !

Dann stellt man sie auf statische IP Adress Betrieb am LAN-1 Port ein und gibt ihr eine feste IP Adresse aus dem Cisco 878 Transfer Netz zw. Cisco und FB !

In der Cisco Konfig sieht das so aus:

ip nat inside source static esp 172.16.1.1 <öffentliche SHDSL IP oder Int Cisco> extendable

ip nat inside source static udp 172.16.1.1 500 <öffentliche SHDSL IP oder Int Cisco> 500 extendable

ip nat inside source static udp 172.16.1.1 4500 <öffentliche SHDSL IP oder Int Cisco> 4500 extendable

Oder ganz einfach (für Dummies) als "Schrotschuss NAT" was ALLES von der Cisco SHDSL IP Adresse an die AVM forwardet:

ip nat inside source static 172.16.1.1 <öffentliche SHDSL IP oder Int Cisco>

Je nachdem wie der Cisco konfiguriert ist, mit oder ohne Firewall Featureset, muss ggf. noch eine ACL für den SHDSL Port erstellt werden ala:

access-list 110 permit esp any any

access-list 110 permit udp any eq 500

access-list 110 permit udp any eq 4500

!

interface Dialer0

description SHDSL Verbindung O2

ip address negotiated

ip access-group 110 in

Fertich ist der Lack und die AVM VPN Verbindungen rennen wieder..!

Grundlagen auch im hiesigen Cisco Tutorial

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Eins ist bei dir ziemlich unklar, nämlich wie das derzeitige Design aussieht ??

Hast du aktuell 2 Leitungen also die VDSL Leitung UND die SHDSL Leitung oder ist die VDSL Leitung mit letzterer ersetzt worden und du betreibst quasi 2 kaskadierte Router ??

Letzteres klingt sehr wahrscheinlich nach deiner etwas undeutlichen Beschreibung ?! D.h. dann müsste dein netz so aussehen, oder ?

Wenn dem so ist kann man das auf Anhieb ohne Probleme zum Fliegen bringen ! Unverständlich warum "eine auf Cisco spezialisierte" Firma sowas nicht hinbekommt ?? Normalerweise ist das in 10 Minuten erledigt...nundenn.

Da der AVM VPN Client IPsec VPN Tunnel im ESP Modus benutzt musst du auf dem Cisco nur simpel und einfach ein Port Forwarding konfigurieren auf die IP Adresse der FritzBox 7190.

Diese muss vorher zwingend auf den LAN-1 Port Betreib umkonfiguriert werden, damit das interne DSL Modem abgeschaltet wird !

Dann stellt man sie auf statische IP Adress Betrieb am LAN-1 Port ein und gibt ihr eine feste IP Adresse aus dem Cisco 878 Transfer Netz zw. Cisco und FB !

In der Cisco Konfig sieht das so aus:

ip nat inside source static esp 172.16.1.1 <öffentliche SHDSL IP oder Int Cisco> extendable

ip nat inside source static udp 172.16.1.1 500 <öffentliche SHDSL IP oder Int Cisco> 500 extendable

ip nat inside source static udp 172.16.1.1 4500 <öffentliche SHDSL IP oder Int Cisco> 4500 extendable

Oder ganz einfach (für Dummies) als "Schrotschuss NAT" was ALLES von der Cisco SHDSL IP Adresse an die AVM forwardet:

ip nat inside source static 172.16.1.1 <öffentliche SHDSL IP oder Int Cisco>

Je nachdem wie der Cisco konfiguriert ist, mit oder ohne Firewall Featureset, muss ggf. noch eine ACL für den SHDSL Port erstellt werden ala:

access-list 110 permit esp any any

access-list 110 permit udp any eq 500

access-list 110 permit udp any eq 4500

!

interface Dialer0

description SHDSL Verbindung O2

ip address negotiated

ip access-group 110 in

Fertich ist der Lack und die AVM VPN Verbindungen rennen wieder..!

Grundlagen auch im hiesigen Cisco Tutorial

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Generell ist deine Konfig unproduktiv, denn ALLES sollte auf der Firebox landen aber egal...mit der umständlichen Variante von dir funktioniert es auch !

Noch was wichtiges:

Der Vorschlag von oben gilt nur wenn auf dem LAN Interfaces des Cisco Routers ein privates RFC_1918_IP_Netzwerk ist. Also ein Netzwerk was eine private IP Adresse aus dem 10er, 172, oder 192.168er Bereich konfiguriert hat.

Hat dir dein Provider (O2) am LAN Port aber ein kleines öffentliches Subnetz konfiguriert am Cisco Router, dann musst du selbstverständlich dieses o.a. IP Port Forwarding auf dem Cisco NICHT machen !!

Logisch, denn dann hast du auf dem LAN ja ein öffentliches Subnetz was über das Internet direkt erreichbar ist.

In diesem Falle ist dann die statische Fritzbox WAN IP an LAN-1 Port (die Umstellung an der FB musst du in jedem Falle machen !!) am Cisco LAN deine VPN Zieladresse !

Wie gesagt das ganze Design ist totaler Murks ! Die FB kannst du eigentlich entsoregn und die Firebox direkt an den Cisco hängen. Alle VPN Verbindungen sollten dann auf der Firebox terminiert werden. Dafür ist sie eigentlich ja auch gemacht.

Die kann sowohl mobile VPN User z.B. mit dem kostenlosen Shrew Client bedienen:

http://www.shrew.net oder das bordeigene PPTP also auch LAN zu LAN VPNs.

Das wäre dann ein sinnvolles VPN Design.

Noch was wichtiges:

Der Vorschlag von oben gilt nur wenn auf dem LAN Interfaces des Cisco Routers ein privates RFC_1918_IP_Netzwerk ist. Also ein Netzwerk was eine private IP Adresse aus dem 10er, 172, oder 192.168er Bereich konfiguriert hat.

Hat dir dein Provider (O2) am LAN Port aber ein kleines öffentliches Subnetz konfiguriert am Cisco Router, dann musst du selbstverständlich dieses o.a. IP Port Forwarding auf dem Cisco NICHT machen !!

Logisch, denn dann hast du auf dem LAN ja ein öffentliches Subnetz was über das Internet direkt erreichbar ist.

In diesem Falle ist dann die statische Fritzbox WAN IP an LAN-1 Port (die Umstellung an der FB musst du in jedem Falle machen !!) am Cisco LAN deine VPN Zieladresse !

Wie gesagt das ganze Design ist totaler Murks ! Die FB kannst du eigentlich entsoregn und die Firebox direkt an den Cisco hängen. Alle VPN Verbindungen sollten dann auf der Firebox terminiert werden. Dafür ist sie eigentlich ja auch gemacht.

Die kann sowohl mobile VPN User z.B. mit dem kostenlosen Shrew Client bedienen:

http://www.shrew.net oder das bordeigene PPTP also auch LAN zu LAN VPNs.

Das wäre dann ein sinnvolles VPN Design.