Site-2-Site Tunnel zwischen CISCO892W und CISCO WRVS4400N

Ich beiß mir grade die Zähne an einer popeligen Site-2-Site VPN-Verbindung zwischen uns und dem vetriebsbüro in Österreich aus. So langsam weiß ich nicht mehr, was ich noch machen soll.

Beide Standorte haben eine statische IP und die dahinterhängenden Netze sind unterschiedlich. Pinge ich die Österreichische IP an (öffentliche) geht der Ping durch, pinge ich meine an (von außen) geht nix durch. Über www.wieistmeineip.de wird sie mir allerdings angezeigt, und auch die ganzen IPhones und der Webzugriff auf die Server (Mail etc...) funktioniert (Danke an dieses Forum!)

Der Easy-VPN Server ist installiert und der sagt mir auch, dass er läuft und die FW offen ist, das aber nur am Rande.

Ich poste einfach mal die Konfig, vielleicht blickt da einer durch.

Konfig hier (Auszug):

!

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

!

crypto isakmp policy 2

encr 3des

authentication pre-share

group 2

crypto isakmp key <IPSec-Key> address 80.80.80-80

!

crypto isakmp client configuration group REITER_AUTBRD

key <IPSec-Key>

pool SDM_POOL_1

include-local-lan

crypto isakmp profile ciscocp-ike-profile-1

match identity group REITER_AUTBRD

client authentication list ciscocp_vpn_xauth_ml_1

isakmp authorization list ciscocp_vpn_group_ml_1

client configuration address initiate

client configuration address respond

virtual-template 1

!

!

crypto ipsec transform-set Reiter_ATBRD esp-3des esp-sha-hmac

crypto ipsec transform-set SDM_TRANSFORMSET_1 esp-3des esp-sha-hmac

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

!

crypto ipsec profile CiscoCP_Profile1

set transform-set Reiter_ATBRD

set isakmp-profile ciscocp-ike-profile-1

!

!

crypto map SDM_CMAP_1 1 ipsec-isakmp

description Tunnel to80.80.80.80

set peer 80.80.80.80

set transform-set ESP-3DES-SHA

match address 110

!

!

interface FastEthernet8

description $ES_LAN$$FW_INSIDE$

ip address 192.168.23.130 255.255.255.0

ip flow ingress

ip nat inside

ip virtual-reassembly in

zone-member security in-zone

duplex auto

speed auto

!

interface Virtual-Template1 type tunnel

ip unnumbered Dialer0

zone-member security ezvpn-zone

tunnel mode ipsec ipv4

tunnel protection ipsec profile CiscoCP_Profile1

!

interface GigabitEthernet0

description $ES_WAN$$FW_OUTSIDE$

no ip address

no ip redirects

no ip unreachables

no ip proxy-arp

ip flow ingress

ip virtual-reassembly in

duplex auto

speed auto

pppoe-client dial-pool-number 1

!

!

interface Dialer0

description $FW_OUTSIDE$

ip address negotiated

ip mtu 1452

ip flow ingress

ip nat outside

ip virtual-reassembly in

zone-member security out-zone

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname <username>

ppp chap password 7 <password>

ppp pap sent-username <username> password 7 <password>

no cdp enable

crypto map SDM_CMAP_1

!

ip local pool SDM_POOL_1 192.168.23.70 192.168.23.79

ip forward-protocol nd

!

!

ip http server

ip http access-class 4

ip http authentication local

ip http secure-server

ip http timeout-policy idle 60 life 86400 requests 10000

ip nat inside source list 1 interface GigabitEthernet0 overload

ip nat inside source static tcp 192.168.23.20 3000 interface Dialer0 3000

ip nat inside source static tcp 192.168.23.20 1000 interface Dialer0 1000

ip nat inside source static tcp 192.168.23.20 80 interface Dialer0 80

ip nat inside source static udp 192.168.23.20 80 interface Dialer0 80

ip nat inside source static tcp 192.168.23.30 456 interface Dialer0 456

ip nat inside source static udp 192.168.23.20 443 interface Dialer0 443

ip nat inside source static tcp 192.168.23.20 443 interface Dialer0 443

ip nat inside source route-map SDM_RMAP_1 interface Dialer0 overload

ip route 0.0.0.0 0.0.0.0 Dialer0

!

!

logging esm config

logging trap debugging

access-list 1 permit 10.10.10.0 0.0.0.7

access-list 2 remark INSIDE_IF=FastEthernet8

access-list 2 remark CCP_ACL Category=2

access-list 2 permit 192.168.23.0 0.0.0.255

access-list 3 remark CCP_ACL Category=1

access-list 3 permit 192.168.23.130

access-list 4 remark HTTP Access-class list

access-list 4 remark CCP_ACL Category=1

access-list 4 permit 192.168.23.0 0.0.0.255

access-list 4 deny any

access-list 100 remark CCP_ACL Category=17

access-list 100 remark Auto generated by CCP for NTP (123) ptbtime1.ptb.de

access-list 100 permit udp host 192.53.103.108 eq ntp host 10.10.10.1 eq ntp

access-list 100 deny ip host 255.255.255.255 any

access-list 100 deny ip 127.0.0.0 0.255.255.255 any

access-list 100 permit ip any any

access-list 101 remark CCP_ACL Category=16

access-list 101 permit udp any eq bootps any eq bootpc

access-list 101 deny ip 10.10.10.0 0.0.0.255 any

access-list 101 permit icmp any any echo-reply

access-list 101 permit icmp any any time-exceeded

access-list 101 permit icmp any any unreachable

access-list 101 deny ip 10.0.0.0 0.255.255.255 any

access-list 101 deny ip 172.16.0.0 0.15.255.255 any

access-list 101 deny ip 192.168.0.0 0.0.255.255 any

access-list 101 deny ip 127.0.0.0 0.255.255.255 any

access-list 101 deny ip host 255.255.255.255 any

access-list 101 deny ip any any

access-list 102 remark CCP_ACL Category=128

access-list 102 permit ip host 255.255.255.255 any

access-list 102 permit ip 127.0.0.0 0.255.255.255 any

access-list 103 remark CCP_ACL Category=0

access-list 103 permit ip any host 192.168.23.20

access-list 104 remark CCP_ACL Category=0

access-list 104 permit ip any host 192.168.23.30

access-list 105 remark CCP_ACL Category=4

access-list 105 remark IPSec Rule

access-list 105 permit ip 192.168.23.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 106 remark CCP_ACL Category=128

access-list 106 permit ip host 80.121.234.86 any

access-list 106 permit ip host 192.168.23.30 any

access-list 107 remark CCP_ACL Category=0

access-list 107 permit ip 192.168.2.0 0.0.0.255 192.168.23.0 0.0.0.255

access-list 108 remark CCP_ACL Category=2

access-list 108 remark IPSec Rule

access-list 108 deny ip 192.168.23.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 108 permit ip 192.168.23.0 0.0.0.255 any

access-list 109 remark CCP_ACL Category=0

access-list 109 permit ip 192.168.2.0 0.0.0.255 192.168.23.0 0.0.0.255

access-list 110 remark CCP_ACL Category=4

access-list 110 remark IPSec Rule

access-list 110 permit ip 192.168.23.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 111 remark CCP_ACL Category=128

access-list 111 permit ip host 80.121.234.86 any

access-list 112 remark CCP_ACL Category=0

access-list 112 permit ip 192.168.2.0 0.0.0.255 192.168.23.0 0.0.0.255

dialer-list 1 protocol ip permit

no cdp run

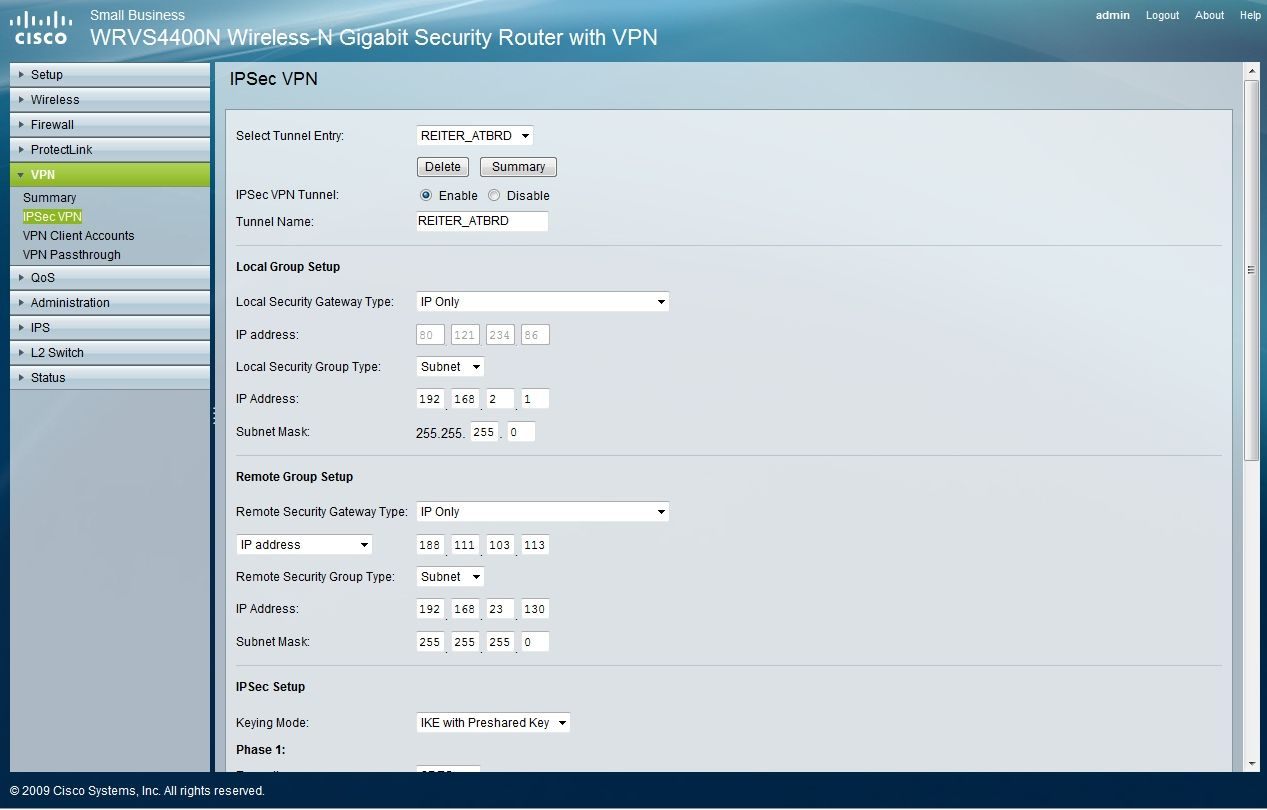

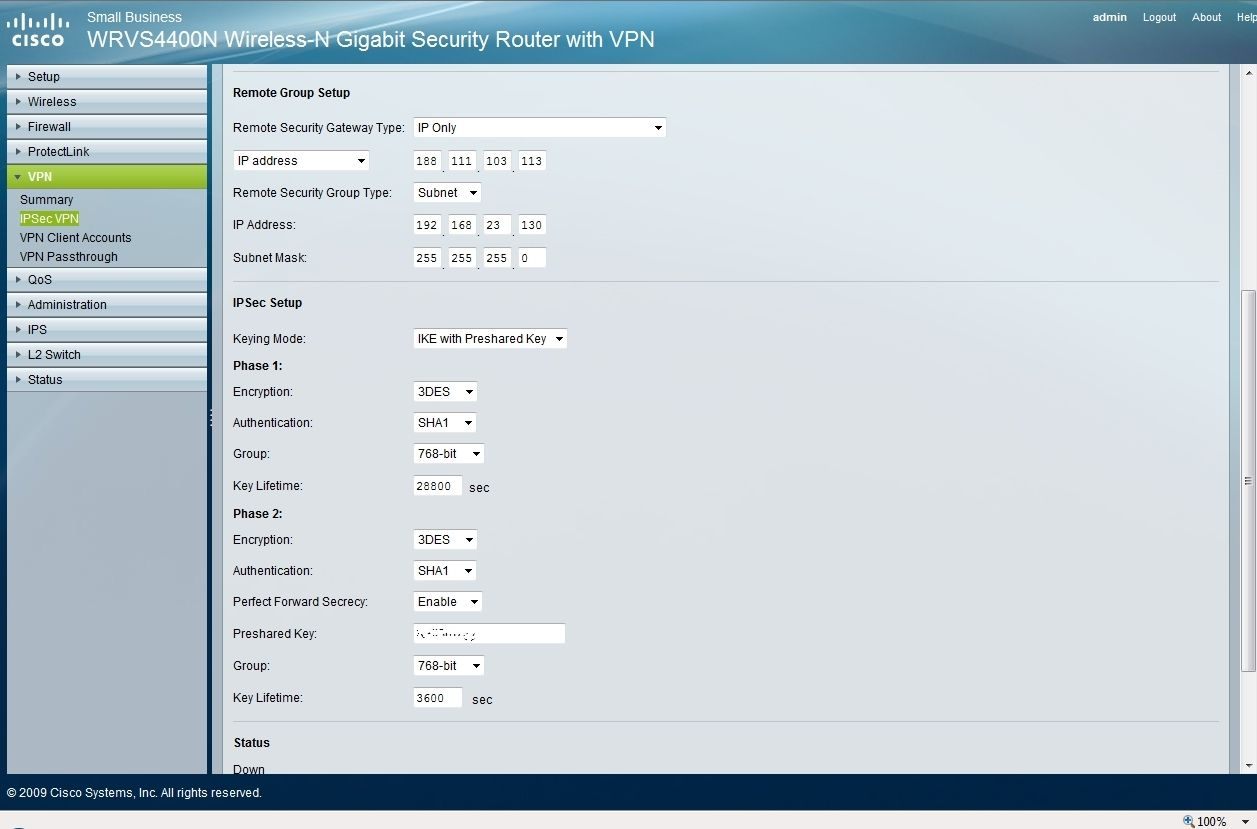

Konfig Österreich:

Externe IP: 80.80.80.80 (OK, ist 'ne andere, aber für das Beispiel langt's)

Interne IP: 192.168.2.1/24

Phase1 und Phase 2 Enc/Auth: 3DES/SHA-1

IPSec-Key auf beiden Geräten gleich (gecheckt!)

IPSec: IKE-PSK

Group: 786Bit

Der WRS4400N hat lediglich ein Webinterface, ist also nix mit IOS und CLI.

Wenn mich irgendwer in die richtige Richtung schubsen könnte wär mein Tag gerettet.

Danke im Voraus

Greetz

Boris

Bilder (Danke an aqui für die Hilfe)

Beide Standorte haben eine statische IP und die dahinterhängenden Netze sind unterschiedlich. Pinge ich die Österreichische IP an (öffentliche) geht der Ping durch, pinge ich meine an (von außen) geht nix durch. Über www.wieistmeineip.de wird sie mir allerdings angezeigt, und auch die ganzen IPhones und der Webzugriff auf die Server (Mail etc...) funktioniert (Danke an dieses Forum!)

Der Easy-VPN Server ist installiert und der sagt mir auch, dass er läuft und die FW offen ist, das aber nur am Rande.

Ich poste einfach mal die Konfig, vielleicht blickt da einer durch.

Konfig hier (Auszug):

!

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

!

crypto isakmp policy 2

encr 3des

authentication pre-share

group 2

crypto isakmp key <IPSec-Key> address 80.80.80-80

!

crypto isakmp client configuration group REITER_AUTBRD

key <IPSec-Key>

pool SDM_POOL_1

include-local-lan

crypto isakmp profile ciscocp-ike-profile-1

match identity group REITER_AUTBRD

client authentication list ciscocp_vpn_xauth_ml_1

isakmp authorization list ciscocp_vpn_group_ml_1

client configuration address initiate

client configuration address respond

virtual-template 1

!

!

crypto ipsec transform-set Reiter_ATBRD esp-3des esp-sha-hmac

crypto ipsec transform-set SDM_TRANSFORMSET_1 esp-3des esp-sha-hmac

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

!

crypto ipsec profile CiscoCP_Profile1

set transform-set Reiter_ATBRD

set isakmp-profile ciscocp-ike-profile-1

!

!

crypto map SDM_CMAP_1 1 ipsec-isakmp

description Tunnel to80.80.80.80

set peer 80.80.80.80

set transform-set ESP-3DES-SHA

match address 110

!

!

interface FastEthernet8

description $ES_LAN$$FW_INSIDE$

ip address 192.168.23.130 255.255.255.0

ip flow ingress

ip nat inside

ip virtual-reassembly in

zone-member security in-zone

duplex auto

speed auto

!

interface Virtual-Template1 type tunnel

ip unnumbered Dialer0

zone-member security ezvpn-zone

tunnel mode ipsec ipv4

tunnel protection ipsec profile CiscoCP_Profile1

!

interface GigabitEthernet0

description $ES_WAN$$FW_OUTSIDE$

no ip address

no ip redirects

no ip unreachables

no ip proxy-arp

ip flow ingress

ip virtual-reassembly in

duplex auto

speed auto

pppoe-client dial-pool-number 1

!

!

interface Dialer0

description $FW_OUTSIDE$

ip address negotiated

ip mtu 1452

ip flow ingress

ip nat outside

ip virtual-reassembly in

zone-member security out-zone

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname <username>

ppp chap password 7 <password>

ppp pap sent-username <username> password 7 <password>

no cdp enable

crypto map SDM_CMAP_1

!

ip local pool SDM_POOL_1 192.168.23.70 192.168.23.79

ip forward-protocol nd

!

!

ip http server

ip http access-class 4

ip http authentication local

ip http secure-server

ip http timeout-policy idle 60 life 86400 requests 10000

ip nat inside source list 1 interface GigabitEthernet0 overload

ip nat inside source static tcp 192.168.23.20 3000 interface Dialer0 3000

ip nat inside source static tcp 192.168.23.20 1000 interface Dialer0 1000

ip nat inside source static tcp 192.168.23.20 80 interface Dialer0 80

ip nat inside source static udp 192.168.23.20 80 interface Dialer0 80

ip nat inside source static tcp 192.168.23.30 456 interface Dialer0 456

ip nat inside source static udp 192.168.23.20 443 interface Dialer0 443

ip nat inside source static tcp 192.168.23.20 443 interface Dialer0 443

ip nat inside source route-map SDM_RMAP_1 interface Dialer0 overload

ip route 0.0.0.0 0.0.0.0 Dialer0

!

!

logging esm config

logging trap debugging

access-list 1 permit 10.10.10.0 0.0.0.7

access-list 2 remark INSIDE_IF=FastEthernet8

access-list 2 remark CCP_ACL Category=2

access-list 2 permit 192.168.23.0 0.0.0.255

access-list 3 remark CCP_ACL Category=1

access-list 3 permit 192.168.23.130

access-list 4 remark HTTP Access-class list

access-list 4 remark CCP_ACL Category=1

access-list 4 permit 192.168.23.0 0.0.0.255

access-list 4 deny any

access-list 100 remark CCP_ACL Category=17

access-list 100 remark Auto generated by CCP for NTP (123) ptbtime1.ptb.de

access-list 100 permit udp host 192.53.103.108 eq ntp host 10.10.10.1 eq ntp

access-list 100 deny ip host 255.255.255.255 any

access-list 100 deny ip 127.0.0.0 0.255.255.255 any

access-list 100 permit ip any any

access-list 101 remark CCP_ACL Category=16

access-list 101 permit udp any eq bootps any eq bootpc

access-list 101 deny ip 10.10.10.0 0.0.0.255 any

access-list 101 permit icmp any any echo-reply

access-list 101 permit icmp any any time-exceeded

access-list 101 permit icmp any any unreachable

access-list 101 deny ip 10.0.0.0 0.255.255.255 any

access-list 101 deny ip 172.16.0.0 0.15.255.255 any

access-list 101 deny ip 192.168.0.0 0.0.255.255 any

access-list 101 deny ip 127.0.0.0 0.255.255.255 any

access-list 101 deny ip host 255.255.255.255 any

access-list 101 deny ip any any

access-list 102 remark CCP_ACL Category=128

access-list 102 permit ip host 255.255.255.255 any

access-list 102 permit ip 127.0.0.0 0.255.255.255 any

access-list 103 remark CCP_ACL Category=0

access-list 103 permit ip any host 192.168.23.20

access-list 104 remark CCP_ACL Category=0

access-list 104 permit ip any host 192.168.23.30

access-list 105 remark CCP_ACL Category=4

access-list 105 remark IPSec Rule

access-list 105 permit ip 192.168.23.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 106 remark CCP_ACL Category=128

access-list 106 permit ip host 80.121.234.86 any

access-list 106 permit ip host 192.168.23.30 any

access-list 107 remark CCP_ACL Category=0

access-list 107 permit ip 192.168.2.0 0.0.0.255 192.168.23.0 0.0.0.255

access-list 108 remark CCP_ACL Category=2

access-list 108 remark IPSec Rule

access-list 108 deny ip 192.168.23.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 108 permit ip 192.168.23.0 0.0.0.255 any

access-list 109 remark CCP_ACL Category=0

access-list 109 permit ip 192.168.2.0 0.0.0.255 192.168.23.0 0.0.0.255

access-list 110 remark CCP_ACL Category=4

access-list 110 remark IPSec Rule

access-list 110 permit ip 192.168.23.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 111 remark CCP_ACL Category=128

access-list 111 permit ip host 80.121.234.86 any

access-list 112 remark CCP_ACL Category=0

access-list 112 permit ip 192.168.2.0 0.0.0.255 192.168.23.0 0.0.0.255

dialer-list 1 protocol ip permit

no cdp run

Konfig Österreich:

Externe IP: 80.80.80.80 (OK, ist 'ne andere, aber für das Beispiel langt's)

Interne IP: 192.168.2.1/24

Phase1 und Phase 2 Enc/Auth: 3DES/SHA-1

IPSec-Key auf beiden Geräten gleich (gecheckt!)

IPSec: IKE-PSK

Group: 786Bit

Der WRS4400N hat lediglich ein Webinterface, ist also nix mit IOS und CLI.

Wenn mich irgendwer in die richtige Richtung schubsen könnte wär mein Tag gerettet.

Danke im Voraus

Greetz

Boris

Bilder (Danke an aqui für die Hilfe)

Please also mark the comments that contributed to the solution of the article

Content-Key: 188656

Url: https://administrator.de/contentid/188656

Printed on: April 24, 2024 at 23:04 o'clock

4 Comments

Latest comment

Hier findest du 2 Beispielkonfigs was die Cisco IOS Seite anbetrifft:

Vernetzung zweier Standorte mit Cisco 876 Router

und

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Ohne die Screenshots zur IPsec VPN Config auf dem anderen Router können wir dir logischerweise nicht zielführend helfen, denn man muss beide Seiten sehen.

Ansonsten gleitet das hier in sinnloses Raten ab wie du dir denken kannst.

Da beide Router IPsec sprechen ist ein VPN Tunnel ohne Probleme machbar...wenn man denn weiss was man tut ?!

(Screenshots kannst du immer über die Bilder Hochlad Funktion hier in den Thread hochladen wenn du den Original Thread mit einem Klick unter "Fragen", deinen Thread und dann auf "Bearbeiten" editierst und die Bilder hochlädst.

Den Bilder URL kannst du dann mit einem Rechtsklick und Cut and Paste in alle Texte hier einfügen. Statt des URL wird dann im Browser immer deine Bilder angezeigt !)

Vernetzung zweier Standorte mit Cisco 876 Router

und

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Ohne die Screenshots zur IPsec VPN Config auf dem anderen Router können wir dir logischerweise nicht zielführend helfen, denn man muss beide Seiten sehen.

Ansonsten gleitet das hier in sinnloses Raten ab wie du dir denken kannst.

Da beide Router IPsec sprechen ist ein VPN Tunnel ohne Probleme machbar...wenn man denn weiss was man tut ?!

(Screenshots kannst du immer über die Bilder Hochlad Funktion hier in den Thread hochladen wenn du den Original Thread mit einem Klick unter "Fragen", deinen Thread und dann auf "Bearbeiten" editierst und die Bilder hochlädst.

Den Bilder URL kannst du dann mit einem Rechtsklick und Cut and Paste in alle Texte hier einfügen. Statt des URL wird dann im Browser immer deine Bilder angezeigt !)

Bei "Remote Security Group" hast du den Typ Subnet angegeben, dann aber eine Host IP Adresse eingetragen, was natürlich Blödsinn ist.

Wenn du schon "Subnet" definierst, dann solltest du logischerweise auch ein Subnet dort angeben. Bei der Subnet Nomenklatur sind alle Hostbits auf 0 !!!

Das ist der erste Kardinalsfehler der einen Funktion verhindert !

Es fehlt weiterhin die andere Seite !

Du solltest zwingend auf dem IOS Router mal ein Debugging laufen lassen (debug ipsec ...) vorher mit "term mon" sofern du per Telnet drauf bist. Zusätzlich wäre dort ein Log Auszug sehr sinnvoll !!

Bedenke auch das wenn dort NAT mit Overload und einer inbound ACL gemacht wird (Konfig) du dort zwingend in der inbound ACL ein Port Forwarding für IPsec eintragen musst (UDP 500 und ESP Protokoll !)

Ansonsten kommt der IPsec Tunnel niemals hoch !

Da die Konfig hier fehlt kann man dir auch hier nicht wirklich weiterhelfen

Wie das anhand von PPTP geht mit TCP 1723 und GRE kannst du an diesem Beispiel sehen:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Wenn du schon "Subnet" definierst, dann solltest du logischerweise auch ein Subnet dort angeben. Bei der Subnet Nomenklatur sind alle Hostbits auf 0 !!!

Das ist der erste Kardinalsfehler der einen Funktion verhindert !

Es fehlt weiterhin die andere Seite !

Du solltest zwingend auf dem IOS Router mal ein Debugging laufen lassen (debug ipsec ...) vorher mit "term mon" sofern du per Telnet drauf bist. Zusätzlich wäre dort ein Log Auszug sehr sinnvoll !!

Bedenke auch das wenn dort NAT mit Overload und einer inbound ACL gemacht wird (Konfig) du dort zwingend in der inbound ACL ein Port Forwarding für IPsec eintragen musst (UDP 500 und ESP Protokoll !)

Ansonsten kommt der IPsec Tunnel niemals hoch !

Da die Konfig hier fehlt kann man dir auch hier nicht wirklich weiterhelfen

Wie das anhand von PPTP geht mit TCP 1723 und GRE kannst du an diesem Beispiel sehen:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV