SRV Einträge wie tcp, mscds, udp, tcp, sites aus dem DNS verschwunden

Hallo liebe Freunde,

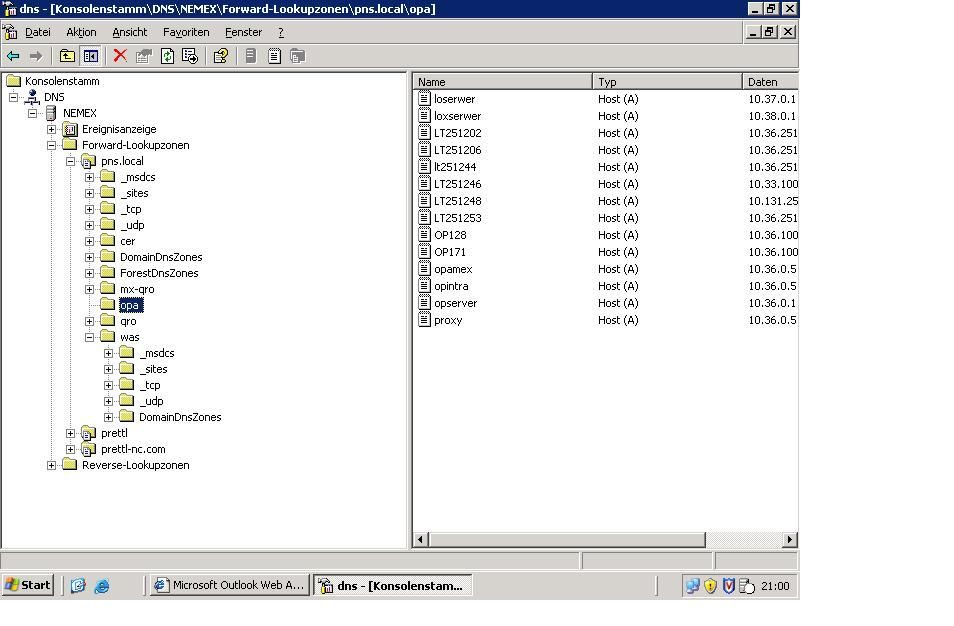

in meiner Firma habe ich folgende DNS-Struktur die Active Directory

integriert ist.(siehe Bild)

Das Active Directory ist wie folgend strukturiert:

pns.local

cer.pns.local

was.pns.local

opa.pns.local

qro.pns.local

Seit einigen Tagen musste ich feststellen, dass in den DNS Sub-Domänen OPA und QRO die

SRV Einträge wie tcp mscds udp tcp sites fehlen und weniger client/Host A Einträge als es sie wirklich gibt.

Nun bekomme ich natürlich auf einen nslookup für die qro.pns.local und opa.pns.local Domänen einen "non-existent Domain" Fehler. Auch in der CER Sub Domäne hatte ich das gleiche

"Phänomen" und musste alles per Hand wieder eintragen, was eigentlich "Mist" ist, da es ja alles

dynamisch gehen muss. Leider haben sich auch in der CER Sub Domäne die Clients nicht wieder registriert. Auch nicht nach einem Neustart. Um dieses Problem

zu beheben, habe ich folgendes auf dem DNS Server gemacht:

1.ipconfig /flushdns

2.netdiag /fix

3. net stop netlogon

4. net start netlogon

5.ipconfig /registerdns

6.Alle Domänen Server neu gestartet und eine halbe Nacht gewartet.

Hat alles nichts gebracht.

Der DNS Server ist AD integriert und lässt sichere und nicht sichere Registrierungen zu.

Die "." Domäne ist gelöscht. Der Root DNS Server lässt auch Zonen transfer zu allen

Domänen Servern in allen Sub Domänen zu.

Mein nächster Schritt wäre eine:

a) neue Forward lookup Zone unter einem anderen Namen zu bauen z.b. pasnet.local

b) warten bis alle srv Einträge da sind

c) warten bis alle sub domänen mit ihren srv einträgen da sind

d) alle Host einträge da sind.

e) die alte forward lookup zone pns.local löschen

Fragen:

1.) ist mein o.g. Schritt prinzipiell möglich?

2.) kann ich eine neuen Forward lookup Zone Namen verwenden, der

unterschiedlich zum Active Directory Namen ist z.b.

AD Name: pns.local

DNS Forward Lookup Zonen Name: pasnet.local

3.Oder wie bekomme ich meine Einträge wieder zurück?

Ich bedanke mich im voraus für Eure Tipps

Gruß

Haydar

in meiner Firma habe ich folgende DNS-Struktur die Active Directory

integriert ist.(siehe Bild)

Das Active Directory ist wie folgend strukturiert:

pns.local

cer.pns.local

was.pns.local

opa.pns.local

qro.pns.local

Seit einigen Tagen musste ich feststellen, dass in den DNS Sub-Domänen OPA und QRO die

SRV Einträge wie tcp mscds udp tcp sites fehlen und weniger client/Host A Einträge als es sie wirklich gibt.

Nun bekomme ich natürlich auf einen nslookup für die qro.pns.local und opa.pns.local Domänen einen "non-existent Domain" Fehler. Auch in der CER Sub Domäne hatte ich das gleiche

"Phänomen" und musste alles per Hand wieder eintragen, was eigentlich "Mist" ist, da es ja alles

dynamisch gehen muss. Leider haben sich auch in der CER Sub Domäne die Clients nicht wieder registriert. Auch nicht nach einem Neustart. Um dieses Problem

zu beheben, habe ich folgendes auf dem DNS Server gemacht:

1.ipconfig /flushdns

2.netdiag /fix

3. net stop netlogon

4. net start netlogon

5.ipconfig /registerdns

6.Alle Domänen Server neu gestartet und eine halbe Nacht gewartet.

Hat alles nichts gebracht.

Der DNS Server ist AD integriert und lässt sichere und nicht sichere Registrierungen zu.

Die "." Domäne ist gelöscht. Der Root DNS Server lässt auch Zonen transfer zu allen

Domänen Servern in allen Sub Domänen zu.

Mein nächster Schritt wäre eine:

a) neue Forward lookup Zone unter einem anderen Namen zu bauen z.b. pasnet.local

b) warten bis alle srv Einträge da sind

c) warten bis alle sub domänen mit ihren srv einträgen da sind

d) alle Host einträge da sind.

e) die alte forward lookup zone pns.local löschen

Fragen:

1.) ist mein o.g. Schritt prinzipiell möglich?

2.) kann ich eine neuen Forward lookup Zone Namen verwenden, der

unterschiedlich zum Active Directory Namen ist z.b.

AD Name: pns.local

DNS Forward Lookup Zonen Name: pasnet.local

3.Oder wie bekomme ich meine Einträge wieder zurück?

Ich bedanke mich im voraus für Eure Tipps

Gruß

Haydar

Please also mark the comments that contributed to the solution of the article

Content-Key: 59367

Url: https://administrator.de/contentid/59367

Printed on: April 25, 2024 at 01:04 o'clock

1 Comment

1.) nein, die DNS-Zone muss dem AD-Domänennamen entsprechen

2.) das ist keine offizielle lösung, würde mit umbenennen der Domäne funktionieren

3.) eine Zone für alles ist ungünstig. Fehler sind schwierig zu finden.

2.) das ist keine offizielle lösung, würde mit umbenennen der Domäne funktionieren

3.) eine Zone für alles ist ungünstig. Fehler sind schwierig zu finden.

Lösungsansatz:

ACHTUNG: Bevor du das folgende umsetzt, musst du dir 100% sicher sein was du da einrichtest.

Bitte probier es auf jeden fall in einer Testumgebung vorher aus!

Dein Problem ist sehr warscheinlich bei den Sicherheitseinstellungen

für die Stammdomäne zu suchen. Wenn du die Möglichkeit hast, würde

ich die empfehlen eine andere Strategie zur Namensauflösung zu verfolgen.

Eine Möglichkeit ist zb. eine GS weite Stammdomäne einzurichten und

die Subzonen in den Domänen selbst zu verwalten. Damit umgeht man

90% aller Aktualisierungsprobleme.

In der root-Domäne sollte man nur relativ statische Geräte/server/Clients

nutzen. Ich habe dort nur die DC´s für die Domäne selbst, den Primären

WSUS-Server und weitere reine Infrastrukturserver. Diese Zone kann man auf

die Gesammtstruktur replizieren da sich ehr selten Einträge ändern.

In die _msdcs Domäne der Stammdomäne schreiben alle DC´s und GC´s diverse Records.

Du wirst ja nicht unbedingt jeden Tag 20 neue DC´s in jeder Domäne aufsetzen ;-)

Bei den DNS-Domänen für die Subdomänen sieht das schon anders aus. Diese Zonen

würde ich in die jeweilige Domäne delegieren und nur dort Replizieren. Allein

dein DHCP verursacht ja schon einige Aktualisierungen am Tag. Damit

gehst du auch sicher das jeder DC genug Rechte hat Records zu schreiben.

Zur sicherheit solltest du mehrere DNS-Server bei der Einrichtung der

Delegierung angeben.

Nachdem du die Zonen in allen AD-Domänen angelegt hast, musst du noch auf JEDEM DC

den befehl ipconfig /registerdns, netdiag /fix und ipconfig /flushdns ausführen.

Wenn er wieder nicht in der lage sein sollte die Records zu schreiben, versuche bitte

auf JEDEM DC IN EINER DOMÄNE den selben DNS-Server IN DIESER DOMÄNE einzutragen.

Theoretisch kannst du auch auf allen Servern den root-DNS-Server angeben,

die Delegierung funktioniert auch bei Zonenupdates.

Das ganze würde dann so aussehen:

TYP.......Bereich.......................Zonename

PRI.......Alle DNS-Server in der GS.....pns.local

PRI.......Alle DNS-Server in der GS....._msdcs.pns.local

DELEG.....In Domäne.....................cer.pns.local

DELEG.....In Domäne.....................was.pns.local

DELEG.....In domäne.....................opa.pns.local

DELEG.....In Domäne.....................pro.pns.local

In der Domäne cer:

PRI.......In Domäne.....................cer.pns.local

In der Domäne was:

PRI.......In Domäne.....................was.pns.local

In der Domäne opa:

PRI.......In Domäne.....................opa.pns.local

In der Domäne pro:

PRI.......In Domäne.....................pro.pns.local

Übrigens, wenn deine subnetze einigermaßen gut ausgewählt sind,

kannst du mit den reverse-zonen genauso arbeiten.

Das sieht dann so aus:

PRI......alle DNS-Server in der GS......168.192.in-addr.arpa

PRI ....Alle DNS-Server in der GS......10.168.192.in-addr.arpa (pns.local)

DELEG....In Domäne......................20.168.192.in-addr.arpa (cer.pns.local)

DELEG....In Domäne......................30.168.192.in-addr.arpa (was.pns.local)

DELEG....In Domäne......................40.168.192.in-addr.arpa (opa.pns.local)

DELEG....In domäne......................50.168.192.in-addr.arpa (pro.pns.local)

und dann wieder in jeder Domäne eine reverse-Zone mit dem jeweiligem Bereich.

Replikation erfolgt nur in der jeweiligen Domäne.

Du hast bei dieser Struktur den Vorteil das du nicht eine riesige Zone verwalten musst,

sondern mehrere kleine. Da die subzonen AD-Integriert sind und nur in der jeweiligen Domäne

existieren solltest du keinerlei Probleme bei aktualisierungen bekommen.

Auch hast du weniger Replikationstraffic und ein flüssigeres DNS. Es müssen ja nicht erst alle

Records zb. von DHCP-Clients auf alle DC´s repliziert werden.

Wenn zb. ein client in pro.pns.local nach einem server in opa.pns.local fragt,

leitet der DNS-Server in der Domäne pro.pns.local die Anfrage direkt an einen Server in opa.pns.local weiter

und schreibt das Ergebniss in seinen lokalen Cache. Natürlich sendet er es auch an den anfragenden dns-client ;-)

Das ganze hat zwar den Nachteil das Domänenübergreifende Anfragen nicht mehr direkt von allen

DNS-Servern beantwortet werden können, aber damit kann man besser leben als mit mehreren Stunden

Replikationswartezeit bis der letzte Server in der GS den Host auflösen kann.

Dann kommen noch Sicherheitsprobleme usw. dazu .... ich denke das ist die bessere Variante.