Switch Ausfallsicherheit - Spanning Tree

Hallo zusammen

Wir haben ein kleines Netzwerk, bei welchem die Erreichbarkeit sehr wichtig ist. Das Netzwerk beinhaltet folgende Komponenten:

Router: FortiGate 60D (ist mit zwei ISP verbunden)

Switch: Netgear GS116 (unmanaged)

2 Server: HP ProLiant DL380p G8 (haben jeweils 4 LAN Anschlüsse)

Nun möchten wir gerne den Single-Point of Failure beim Switch vermeiden. Wir haben uns gedacht, dass wir zwei Layer 2 Switches kaufen, welche STP/RSTP unterstützen. Was mich jetzt aber verwirrt ist, dass Spanning Tree eigentlich nur unter Switches verwendet wird und Router da nicht involviert werden. Aber ich muss ja dann beide Switches mit der FortiGate verbinden und in diesem "Dreieck" müsste doch STP aktiv sein? Kann ich die Redundanz der Switches so lösen oder ist dass ein falscher Lösungsansatz? Wie würdet ihr diese Situation lösen?

Vielen Dank und Grüsse

Joel

Wir haben ein kleines Netzwerk, bei welchem die Erreichbarkeit sehr wichtig ist. Das Netzwerk beinhaltet folgende Komponenten:

Router: FortiGate 60D (ist mit zwei ISP verbunden)

Switch: Netgear GS116 (unmanaged)

2 Server: HP ProLiant DL380p G8 (haben jeweils 4 LAN Anschlüsse)

Nun möchten wir gerne den Single-Point of Failure beim Switch vermeiden. Wir haben uns gedacht, dass wir zwei Layer 2 Switches kaufen, welche STP/RSTP unterstützen. Was mich jetzt aber verwirrt ist, dass Spanning Tree eigentlich nur unter Switches verwendet wird und Router da nicht involviert werden. Aber ich muss ja dann beide Switches mit der FortiGate verbinden und in diesem "Dreieck" müsste doch STP aktiv sein? Kann ich die Redundanz der Switches so lösen oder ist dass ein falscher Lösungsansatz? Wie würdet ihr diese Situation lösen?

Vielen Dank und Grüsse

Joel

Please also mark the comments that contributed to the solution of the article

Content-Key: 281013

Url: https://administrator.de/contentid/281013

Printed on: April 20, 2024 at 03:04 o'clock

14 Comments

Latest comment

Moin,

Spanningtree hilft dir hier wenig weiter. Heutzutage verwendet man für Ausfallsicherheit Switches welche sich Stacken lassen bzw. stackingfähig sind.

Das diese Switches einiges mehr kosten als unmanaged Modelle ist dir hoffentlich auch bewusst.

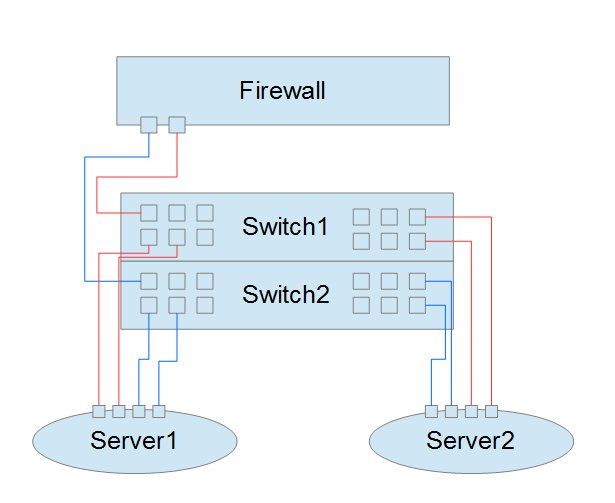

Der richtige Aufbau wäre einen Stack per LAG/LACP gleichmäßig jeweils an die Firewall sowie die Server anzubinden, so dass bei einem Ausfall alles problemlos weiter läuft.

Hierbei muss zwingend auf beiden Seiten der Verbindung eine Link Aggregation (am besten per LACP) konfiguriert werden.

Wenn du noch Modellvorschläge brauchst, müssten wir deine restlichen Anforderungen kennen.

Empfehlen kann man hier aber schonmal die SG500 Serie von Cisco.

VG

Val

Spanningtree hilft dir hier wenig weiter. Heutzutage verwendet man für Ausfallsicherheit Switches welche sich Stacken lassen bzw. stackingfähig sind.

Das diese Switches einiges mehr kosten als unmanaged Modelle ist dir hoffentlich auch bewusst.

Der richtige Aufbau wäre einen Stack per LAG/LACP gleichmäßig jeweils an die Firewall sowie die Server anzubinden, so dass bei einem Ausfall alles problemlos weiter läuft.

Hierbei muss zwingend auf beiden Seiten der Verbindung eine Link Aggregation (am besten per LACP) konfiguriert werden.

Wenn du noch Modellvorschläge brauchst, müssten wir deine restlichen Anforderungen kennen.

Empfehlen kann man hier aber schonmal die SG500 Serie von Cisco.

VG

Val

Das ist technisch falsch was du da sagst !

Spanning Tree ist auch auf Routern und Firewalls vertreten. Insbesondere bei solchen Geräten die Mehrfach Ports sprich also selber kleine embeddedte 4 oder Mehrport Switches für ihre LAN Ports zur Verfügung stellen.

Das ist auch ein zwingendes Muss, denn sonst könnten diese Geräte nur sehr unvollständig in ein Spanning Tree Design integriert werden was natürlich fatal ist.

Bei billigen Consumer oder China Produkten wird das aber häufig aus Kostengründen weggelassen weil das Gros dieser Kunden diese Funktionen oft nicht nutzt oder schlicht gar nicht weiss was das ist. Damits dann weiterhin billig bleibt lässt man es im untersten Produktbereich bei Billiganbietern häufig also weg.

Das sollte dich aber nicht dazu verleiten das pauschal auf alle Hersteller als Generalaussage in einem Forum zu posten. Z.B. bei Cisco sprechen auch die kleinsten Router der 800er Consumer Serie sauber Spanning Tree und RSTP auf den embeddeten 4 LAN Ports....nur mal so als Beispiel. Bei anderen renomierteren Herstellern im Unternehmensumfeld dürfte das ähnlich sein.

Dein Ansatz oben ist zwar nicht falsch aber für solche Kleinstnetze unpraktisch. Für dein winziges Popelnetz gibt es noch eine einfachere und bessere Lösung:

Kollege Valexus war da schon etwas schneller...

Entsorge die NetGear Gurke und beschaffe dir 2 stackbare Switches die du zu einem logischen 2er Stack verbindest. Dieser Stack besteht dann zwar aus 2 Einzelswitches agiert aber als logisch ein Switch also quasi so wie ein Chassis System mit 2 Einschüben.

Dein Server und deine Firewall bindest du nun mit Link Aggregation (Trunking, Teaming) an indem du jeweils einen Link auf dem einen und den anderen Link auf dem anderen Switch enden lässt.

Damit erreichst du nicht nur eine Verdoppelung der bandbreite was bei Servern sehr hilfreich ist, sondern gleichzeitig auch noch eine vollständige Redundanz im Fehlerfall. Schlägst also 2 Fliegen mit einer Klappe.

Das erspart dir dann ein aufwendiges STP Design mit entsprechender Priority Planung usw. und ggf. längere Failover Zeiten, denn du strebst eine sehr ungünstige Ringstruktur an was eher kontraproduktiv ist fürs Failover im STP bzw. auch RSTP.

Fazit: Stacking ist der beste Weg. Evtl. supportet das deine üble NG Gurke oben auch so das du nur einen 2ten brauchst ansonsten erreichst du sowas z.B. mit 2 mal Cisco SG-500. D-Link hat sicher auch was dazu im Köcher, wobei du bei deinen Verfügbarkeits Anforderungen nicht gerade den billigsten China Böller beschaffen solltest.

Spanning Tree ist auch auf Routern und Firewalls vertreten. Insbesondere bei solchen Geräten die Mehrfach Ports sprich also selber kleine embeddedte 4 oder Mehrport Switches für ihre LAN Ports zur Verfügung stellen.

Das ist auch ein zwingendes Muss, denn sonst könnten diese Geräte nur sehr unvollständig in ein Spanning Tree Design integriert werden was natürlich fatal ist.

Bei billigen Consumer oder China Produkten wird das aber häufig aus Kostengründen weggelassen weil das Gros dieser Kunden diese Funktionen oft nicht nutzt oder schlicht gar nicht weiss was das ist. Damits dann weiterhin billig bleibt lässt man es im untersten Produktbereich bei Billiganbietern häufig also weg.

Das sollte dich aber nicht dazu verleiten das pauschal auf alle Hersteller als Generalaussage in einem Forum zu posten. Z.B. bei Cisco sprechen auch die kleinsten Router der 800er Consumer Serie sauber Spanning Tree und RSTP auf den embeddeten 4 LAN Ports....nur mal so als Beispiel. Bei anderen renomierteren Herstellern im Unternehmensumfeld dürfte das ähnlich sein.

Dein Ansatz oben ist zwar nicht falsch aber für solche Kleinstnetze unpraktisch. Für dein winziges Popelnetz gibt es noch eine einfachere und bessere Lösung:

Kollege Valexus war da schon etwas schneller...

Entsorge die NetGear Gurke und beschaffe dir 2 stackbare Switches die du zu einem logischen 2er Stack verbindest. Dieser Stack besteht dann zwar aus 2 Einzelswitches agiert aber als logisch ein Switch also quasi so wie ein Chassis System mit 2 Einschüben.

Dein Server und deine Firewall bindest du nun mit Link Aggregation (Trunking, Teaming) an indem du jeweils einen Link auf dem einen und den anderen Link auf dem anderen Switch enden lässt.

Damit erreichst du nicht nur eine Verdoppelung der bandbreite was bei Servern sehr hilfreich ist, sondern gleichzeitig auch noch eine vollständige Redundanz im Fehlerfall. Schlägst also 2 Fliegen mit einer Klappe.

Das erspart dir dann ein aufwendiges STP Design mit entsprechender Priority Planung usw. und ggf. längere Failover Zeiten, denn du strebst eine sehr ungünstige Ringstruktur an was eher kontraproduktiv ist fürs Failover im STP bzw. auch RSTP.

Fazit: Stacking ist der beste Weg. Evtl. supportet das deine üble NG Gurke oben auch so das du nur einen 2ten brauchst ansonsten erreichst du sowas z.B. mit 2 mal Cisco SG-500. D-Link hat sicher auch was dazu im Köcher, wobei du bei deinen Verfügbarkeits Anforderungen nicht gerade den billigsten China Böller beschaffen solltest.

Moin Joel,

du willst Spof eleminieren, hast aber nur einen Router/Firewall da stehen? Kann man machen...

Der STP-Prozess findet komplett auf den Switches statt, da die Firewall einfaches Layer 2 forwarding macht. Ähnliche Problematik gibt es bei Palo Alto oder Barracuda. Die beiden Switches regeln untereinander welcher Uplink aktiv sein wird.

Gruß,

Dani

@kolleschen: Tippt ihr mit 4 Händen?

du willst Spof eleminieren, hast aber nur einen Router/Firewall da stehen? Kann man machen...

Der STP-Prozess findet komplett auf den Switches statt, da die Firewall einfaches Layer 2 forwarding macht. Ähnliche Problematik gibt es bei Palo Alto oder Barracuda. Die beiden Switches regeln untereinander welcher Uplink aktiv sein wird.

Gruß,

Dani

@kolleschen: Tippt ihr mit 4 Händen?

Moin,

dann solltest du eher die FG60D redundant auslegen, die kann ja geclustert werden.

Duerfte preislich auch etwa das gleiche sein...

VG,

Thomas

Naja, die wuerde ich eher weglassen. Im Netzwerk sind doch nur die 2 Server mit je 4 Ports, das koennen dann ja die FIrewalls direkt.

VG,

Thomas

Moin,

dann lass die beiden Switche weg, da reichen dann die internen LAN Ports der Fortigates.

Hardware die nicht da ist kann auch nicht ausfallen.

VG,

Thomas

Hi,

eines muss ich aber zum Stacking noch los werden:

Wir hatten es bei zwei Juniper-Switchen, einer fiel aus und zog den anderen in einen Modus in dem er nicht geswitch hat!

Und das Beste war, das der Switche nicht ausfiel weil er defekt war, sondern wohl wegen Fehlern in der Stacking-Software Teil kein RAM mehr hatte.

Da hätte ich noch 2 Firewalls die als Cluster laufen, leider hatte der Hersteller da vor ein paar Jahren so richtig tolle Bugs in der Firmware, das der Backup den Master und sich selber abschoss. Daraufhin musste ich monatelang den Cluster auftrennen und nur eine Kiste laufen lassen.

Dann hätte ich noch einen Hutschienen-Switch der zwei Stromversorgungen mit 24V hat. Leider hatte der einen Hardware-Bug das der Switch nach ein paar Tagen ausfiel, reproduzierbar. Der Hersteller meinte aber, er könne diesen Fehler nicht nachvollziehen. Dann eben nur eine Versorgung.

Komisch nur das die Switche vom Hersteller 1 Jahr später ausgetauscht wurden, wegen Fehler beim Betrieb mit beiden Stromversorgungen

Das gleiche hatte ein Dienstleister mit einem Outdoor-WLAN AP. Der läuft auch nur noch an einer Spannung.

Was ich damit meinte, nicht immer ist es gut redundant zu sein.

Einzeln wäre wohl keines der Geräte je ausgefallen.

Darum zweifeln ich manchmal den Sinn an; klar, theoretisch super, aber wenn es dann in der Praxis klemmt...

VG,

Deepsys

eines muss ich aber zum Stacking noch los werden:

Wir hatten es bei zwei Juniper-Switchen, einer fiel aus und zog den anderen in einen Modus in dem er nicht geswitch hat!

Und das Beste war, das der Switche nicht ausfiel weil er defekt war, sondern wohl wegen Fehlern in der Stacking-Software Teil kein RAM mehr hatte.

Da hätte ich noch 2 Firewalls die als Cluster laufen, leider hatte der Hersteller da vor ein paar Jahren so richtig tolle Bugs in der Firmware, das der Backup den Master und sich selber abschoss. Daraufhin musste ich monatelang den Cluster auftrennen und nur eine Kiste laufen lassen.

Dann hätte ich noch einen Hutschienen-Switch der zwei Stromversorgungen mit 24V hat. Leider hatte der einen Hardware-Bug das der Switch nach ein paar Tagen ausfiel, reproduzierbar. Der Hersteller meinte aber, er könne diesen Fehler nicht nachvollziehen. Dann eben nur eine Versorgung.

Komisch nur das die Switche vom Hersteller 1 Jahr später ausgetauscht wurden, wegen Fehler beim Betrieb mit beiden Stromversorgungen

Das gleiche hatte ein Dienstleister mit einem Outdoor-WLAN AP. Der läuft auch nur noch an einer Spannung.

Was ich damit meinte, nicht immer ist es gut redundant zu sein.

Einzeln wäre wohl keines der Geräte je ausgefallen.

Darum zweifeln ich manchmal den Sinn an; klar, theoretisch super, aber wenn es dann in der Praxis klemmt...

VG,

Deepsys

Hallo jompsi,

hör auf tkr104. Der weis wovon er spricht!

Alles was nicht da ist, kann auch nicht ausfallen !!!

!!!

Dass ist der Beste Tipp, den Dir jemand geben kann wenn es um echte Verfügbarkeit geht.

Schau was Du wirklich brauchst (bei Dir hört sich dass nach der FortiGate an). Leg die doppelt aus und schließ die Server mit je einem Bein direkt dran an. Dann kann erst mal ausfallen was will und Du bist von extern immer noch erreichbar (& hackbar, wenn es sein muss ).

).

Wenn Du intern noch Switche brauchst, nimm die im Stack. Nimm ein Markenprodukt wie Cisco etc. für dass Du später auch echten Support bekommst, sonst handelst Du mit Zitronen und brauchst Dir um Firwareupdates entweder keinen Kopf machen, weil Du nie welche bekommen wirst. Oder noch schlimmer, Du bekommst so wilde Firmwareupdatess, dass Du Dir wünscht solche Billig-Switche nie gekauft zu haben .

.

Firmwareupgrades machst Du nicht jeden Tag. Wenn Du da 1x im Quartal eins machst, ist die Downtime ganz locker planbar & bei Deinem Netz offensichtlich auch verkraftbar, sonst hättest Du schon eine ganz andere Maschinerie dort aufbauen müssen .

.

Plan dann lieber den Fall mit ein, was passiert, wenn dass Firmwarupdate in die Hose geht und es mit 5 Minuten Downtime dann nicht mehr getan ist .

.

Viele Grüße

hör auf tkr104. Der weis wovon er spricht!

Alles was nicht da ist, kann auch nicht ausfallen

Dass ist der Beste Tipp, den Dir jemand geben kann wenn es um echte Verfügbarkeit geht.

Schau was Du wirklich brauchst (bei Dir hört sich dass nach der FortiGate an). Leg die doppelt aus und schließ die Server mit je einem Bein direkt dran an. Dann kann erst mal ausfallen was will und Du bist von extern immer noch erreichbar (& hackbar, wenn es sein muss

Wenn Du intern noch Switche brauchst, nimm die im Stack. Nimm ein Markenprodukt wie Cisco etc. für dass Du später auch echten Support bekommst, sonst handelst Du mit Zitronen und brauchst Dir um Firwareupdates entweder keinen Kopf machen, weil Du nie welche bekommen wirst. Oder noch schlimmer, Du bekommst so wilde Firmwareupdatess, dass Du Dir wünscht solche Billig-Switche nie gekauft zu haben

Firmwareupgrades machst Du nicht jeden Tag. Wenn Du da 1x im Quartal eins machst, ist die Downtime ganz locker planbar & bei Deinem Netz offensichtlich auch verkraftbar, sonst hättest Du schon eine ganz andere Maschinerie dort aufbauen müssen

Plan dann lieber den Fall mit ein, was passiert, wenn dass Firmwarupdate in die Hose geht und es mit 5 Minuten Downtime dann nicht mehr getan ist

Viele Grüße