TP-Link EAP 225 Gäste WLAN über VLAN an Netgear GS105ev2

Hallo zusammen,

es gibt diverse Beiträge aber zu meinem Problem habe ich leider nichts gefunden.

Um das Heimnetzwerk sicherer zu machen würde ich gerne 2 verschieden WLAN´s spannen, 1 x Gäste und 1 x Heimnutzer die Zugriff auf das komplette Netzwerk haben.

Infra;

- AP -> TP-Link EAP 225

- Router -> Fritzbox 7590

- Switch D-Link 16 Port

- VLAN-Switch Netgear GS105ev2

Ich habe nun wie folgt verdrahtet;

1 -> frei

2 -> WLAN TP-Link

3 -> Visualisierung Haussteuerung

4 -> Patchkabel zur Fritzbox Gästezugang LAN 4

5 -> Patchkabel D-Link Switch Lokales Netzwerk

VLAN;

VLAN ID 01 = Port 1,2,3 u. 5 dürfen miteinander Kommunizieren Lokales Netzwerk

VLAN ID 02 = Port 4 darf nur über die Gästefunktion Fritzbox ins Internet

Genau so habe ich es dann bei TP-Link auch eingestellt, VLAN-ID 01 für den Heimnutzer und VLAN-ID 02 für Gäste.

Hier habe ich jedoch das Problem das ich nur noch über die Gästefunktion der Fritzbox ins Netz kann egal in welchem WLAN ich bin.

Hat das jemand in dieser Kombi schon ausprobiert bzw. kann mir hier weiterhelfen?

VG

Andi

es gibt diverse Beiträge aber zu meinem Problem habe ich leider nichts gefunden.

Um das Heimnetzwerk sicherer zu machen würde ich gerne 2 verschieden WLAN´s spannen, 1 x Gäste und 1 x Heimnutzer die Zugriff auf das komplette Netzwerk haben.

Infra;

- AP -> TP-Link EAP 225

- Router -> Fritzbox 7590

- Switch D-Link 16 Port

- VLAN-Switch Netgear GS105ev2

Ich habe nun wie folgt verdrahtet;

1 -> frei

2 -> WLAN TP-Link

3 -> Visualisierung Haussteuerung

4 -> Patchkabel zur Fritzbox Gästezugang LAN 4

5 -> Patchkabel D-Link Switch Lokales Netzwerk

VLAN;

VLAN ID 01 = Port 1,2,3 u. 5 dürfen miteinander Kommunizieren Lokales Netzwerk

VLAN ID 02 = Port 4 darf nur über die Gästefunktion Fritzbox ins Internet

Genau so habe ich es dann bei TP-Link auch eingestellt, VLAN-ID 01 für den Heimnutzer und VLAN-ID 02 für Gäste.

Hier habe ich jedoch das Problem das ich nur noch über die Gästefunktion der Fritzbox ins Netz kann egal in welchem WLAN ich bin.

Hat das jemand in dieser Kombi schon ausprobiert bzw. kann mir hier weiterhelfen?

VG

Andi

Please also mark the comments that contributed to the solution of the article

Content-Key: 359655

Url: https://administrator.de/contentid/359655

Printed on: April 23, 2024 at 14:04 o'clock

7 Comments

Latest comment

Moin,

du hast bestimmt die Vlans am Switch oder am AccessPoint falsch konfiguriert, ohne aber die Konfig zu sehen ist es schwer zu sagen bei welchen Gerät.

Hier beschreibt @aqui wie es bei Netgear Switchen geht.

Ohne die Vlan konfiguration des AP´s zu kennen ist es schwierig zu sagen ob der richtig eingestellt ist.

Du musst den jeweiligen SSiD`s das richtige VLAN zuweisen.

Hier und Hier ein paar infos zu Vlan´s.

Gruß

du hast bestimmt die Vlans am Switch oder am AccessPoint falsch konfiguriert, ohne aber die Konfig zu sehen ist es schwer zu sagen bei welchen Gerät.

Hier beschreibt @aqui wie es bei Netgear Switchen geht.

Ohne die Vlan konfiguration des AP´s zu kennen ist es schwierig zu sagen ob der richtig eingestellt ist.

Du musst den jeweiligen SSiD`s das richtige VLAN zuweisen.

Hier und Hier ein paar infos zu Vlan´s.

Gruß

Das o.a. VLAN Tutorial hat zum Thema VLAN ID zu WLAN SSID Zuweisung mehrere Screenshots diverser AP Modelle aus denen das klar ersichtlich ist wie es geht.

Diese Konfig ist mehr oder minder bei allen APs so. Das sollte also keinemn große Hürde sein das entsprechend umzusetzen.

In sofern ist die Lösung des obigen Designs kinderleicht:

Switch generall auf 802.1q VLANs einstellen.

1 -> frei

2 -> WLAN TP-Link ==> PVID auf 1 und VLAN 2 Tagged

3 -> Visualisierung Haussteuerung ==> (VLAN 1, also PVID auf 1)

4 -> Patchkabel zur Fritzbox Gästezugang LAN 4 ==> VLAN 2, also PVID auf 2

5 -> Patchkabel D-Link Switch Lokales Netzwerk ==> VLAN 1, also PVID auf 1

Den Port der Haussteuerung müsste man wenn er auch im VLAN 1 liegt auch auf PVID 1 setzen.

Generell ist das keine gute Idee wie immer und immer wieder beschrieben wird, denn die Haussteuerung bedarf der besonderen Sicherheit, aus guten Grund.

Generell sollte man sie komplett vom Internet isolieren, mindestens aber mit einer kleinen Firewall oder Router und entsprechender Zugriffssteuerung auch vom Hausnetz abtrennen um Unbefugten keinen Zugang zu erlauben.

Besonderns bei dem FritzBox Gastnetz was kein wirklich sicheres Gastnetz ohne Captive Portal usw. ist. und leicht zu knacken ist wäre ein zusätzlicher Schutz der Haussteuerung dringend angezeigt.

Nur mal so nebenbei....

Diese Konfig ist mehr oder minder bei allen APs so. Das sollte also keinemn große Hürde sein das entsprechend umzusetzen.

In sofern ist die Lösung des obigen Designs kinderleicht:

Switch generall auf 802.1q VLANs einstellen.

1 -> frei

2 -> WLAN TP-Link ==> PVID auf 1 und VLAN 2 Tagged

3 -> Visualisierung Haussteuerung ==> (VLAN 1, also PVID auf 1)

4 -> Patchkabel zur Fritzbox Gästezugang LAN 4 ==> VLAN 2, also PVID auf 2

5 -> Patchkabel D-Link Switch Lokales Netzwerk ==> VLAN 1, also PVID auf 1

Den Port der Haussteuerung müsste man wenn er auch im VLAN 1 liegt auch auf PVID 1 setzen.

Generell ist das keine gute Idee wie immer und immer wieder beschrieben wird, denn die Haussteuerung bedarf der besonderen Sicherheit, aus guten Grund.

Generell sollte man sie komplett vom Internet isolieren, mindestens aber mit einer kleinen Firewall oder Router und entsprechender Zugriffssteuerung auch vom Hausnetz abtrennen um Unbefugten keinen Zugang zu erlauben.

Besonderns bei dem FritzBox Gastnetz was kein wirklich sicheres Gastnetz ohne Captive Portal usw. ist. und leicht zu knacken ist wäre ein zusätzlicher Schutz der Haussteuerung dringend angezeigt.

Nur mal so nebenbei....

Moin,

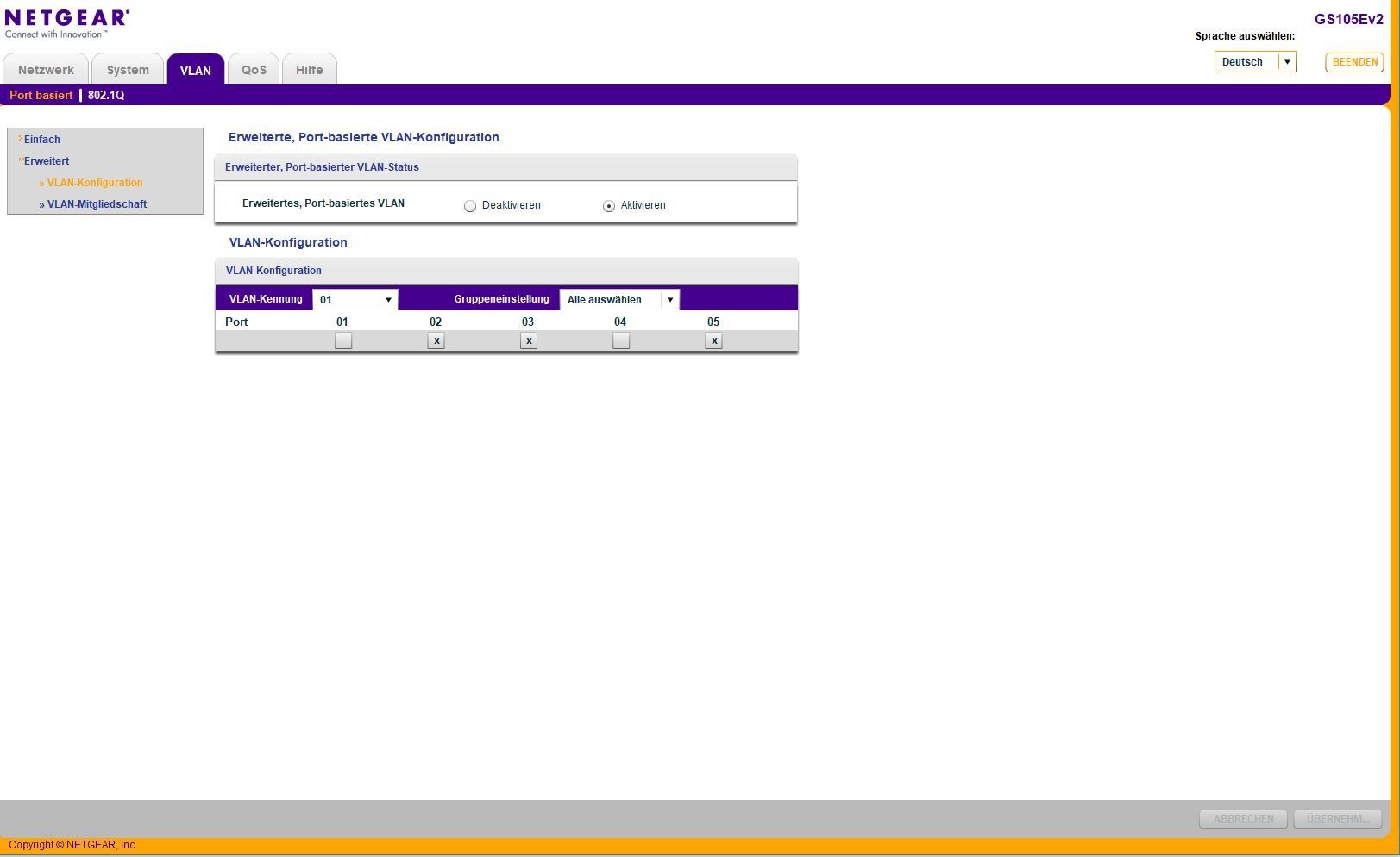

die Konfig vom Switch ist dein Problem. Ich kenne zwar die Netgear Geräte nicht, aber aqui hat es im seinen Tutorial das oben verlink es erklärt, du musst auf den Punkt 802.1Q und nicht Port basiert, dies ist wohl eine Eigenentwicklung von Netgear.

Du musst auch bedenken das VLAN 1 auch auf dem Switchport 2 liegen muss! Wenn du dem Switch sagst der Port gehört nur zu VLAN 2 und zu keinem anderen, verwirft der Switch die Pakete vom AccessPoint die auf VLAN1 reinkommen!

die Konfig vom Switch ist dein Problem. Ich kenne zwar die Netgear Geräte nicht, aber aqui hat es im seinen Tutorial das oben verlink es erklärt, du musst auf den Punkt 802.1Q und nicht Port basiert, dies ist wohl eine Eigenentwicklung von Netgear.

Du musst auch bedenken das VLAN 1 auch auf dem Switchport 2 liegen muss! Wenn du dem Switch sagst der Port gehört nur zu VLAN 2 und zu keinem anderen, verwirft der Switch die Pakete vom AccessPoint die auf VLAN1 reinkommen!

Wie meinst du Visu komplett extra,

Bahnhof, Rembrandt, Ägypten ???Hier steht ALLES genau beschrieben wie es bei der NetGear Gurke geht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Warum liest du nicht einfach mal und hälst dich genau daran ?! Dann kommt das auch sofort zum Fliegen.

NetGear hat zwar ein mehr als übles GUI was VLAN Konfig anbetrifft aber klappen tuts damit auch wenn man es richtig macht !

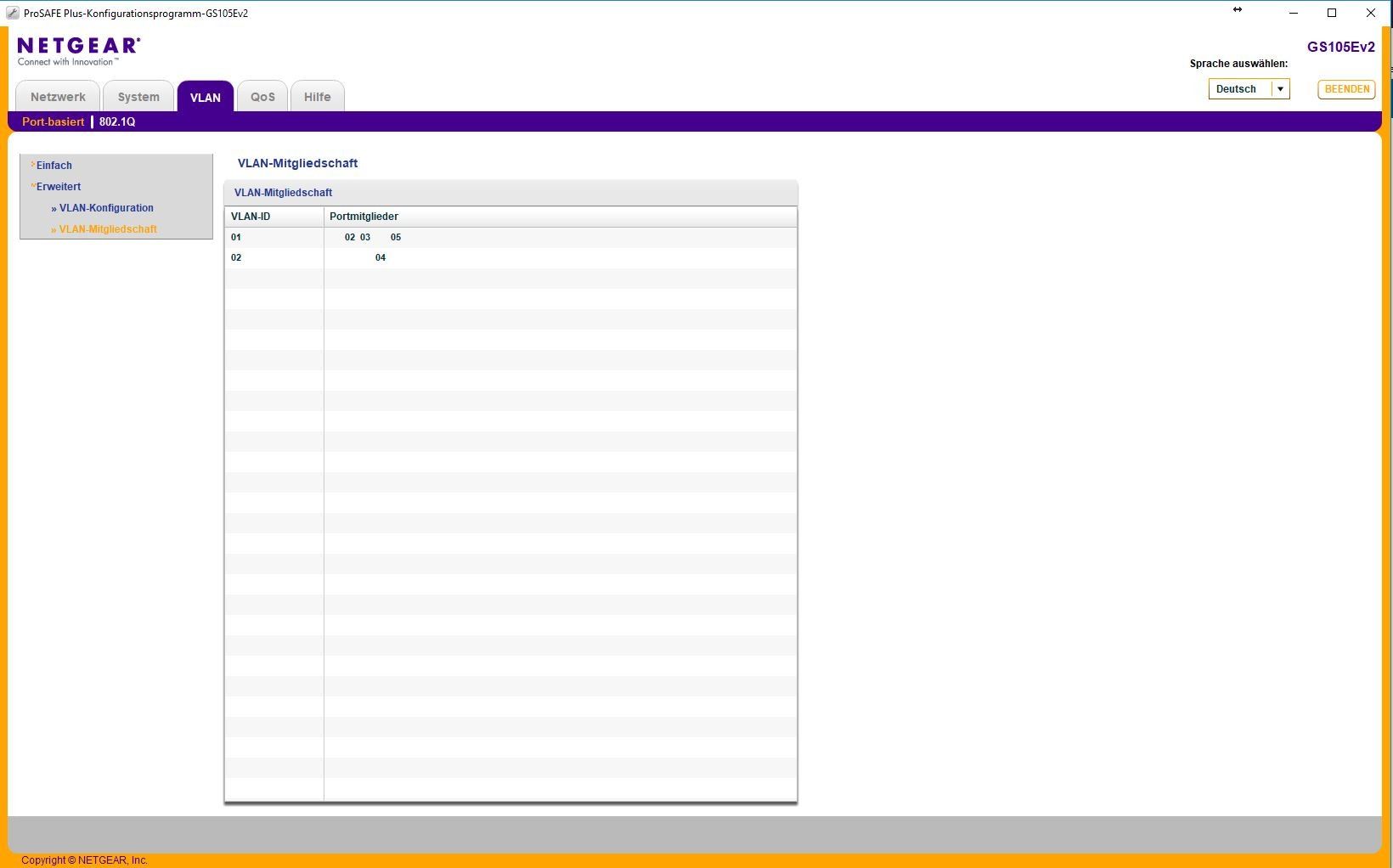

Also nochmal für dich hier die genauen Schritte:

- Switch generell auf 802.1q VLANs einstellen ! (Nicht das proprietäre Port VLAN nutzen !)

- VLAN 2 anlegen

- Unter "VLAN Mitgliedschaft" die Ports den VLANs zuweisen:

Port 4 = FB Gast ==> "VLAN Kennung" auf 2 klicken und Port 4 auf "U" = Untagged klicken

Da der Rest alles im Default VLAN 1 untagged arbeitet musst du an den anderen Ports nichts weiter einstellen !

- Jetzt unter "Port PVID" die PVIDs zuweisen

Port 4 ==> PVID 2

Rest bleibt auf PVID 1 da ja alle anderen Ports im VLAN 1 arbeiten.

PVID 2 an Port 4 deshalb, weil so die untagged Pakete des FB Gastports ins VLAN 2 gesendet werden.

Bei Port 2 ist ja die Basis SSID des AP mit der AP Management IP immer in VLAN 1 und wird untagged am AP ausgesendet. Deshalb die PVID 1 am Switch, damit dieser Traffic ins VLAN 1 gesendet wird.

VLAN 2, also Gast, ist tagged "T" an diesem Port und wird im AP dann über die SSID ausgesendet die dort mit dem VLAN Tag 2 verknüpft ist. Der AP erkennt das am VLAN 2 Tag.

- Fertisch

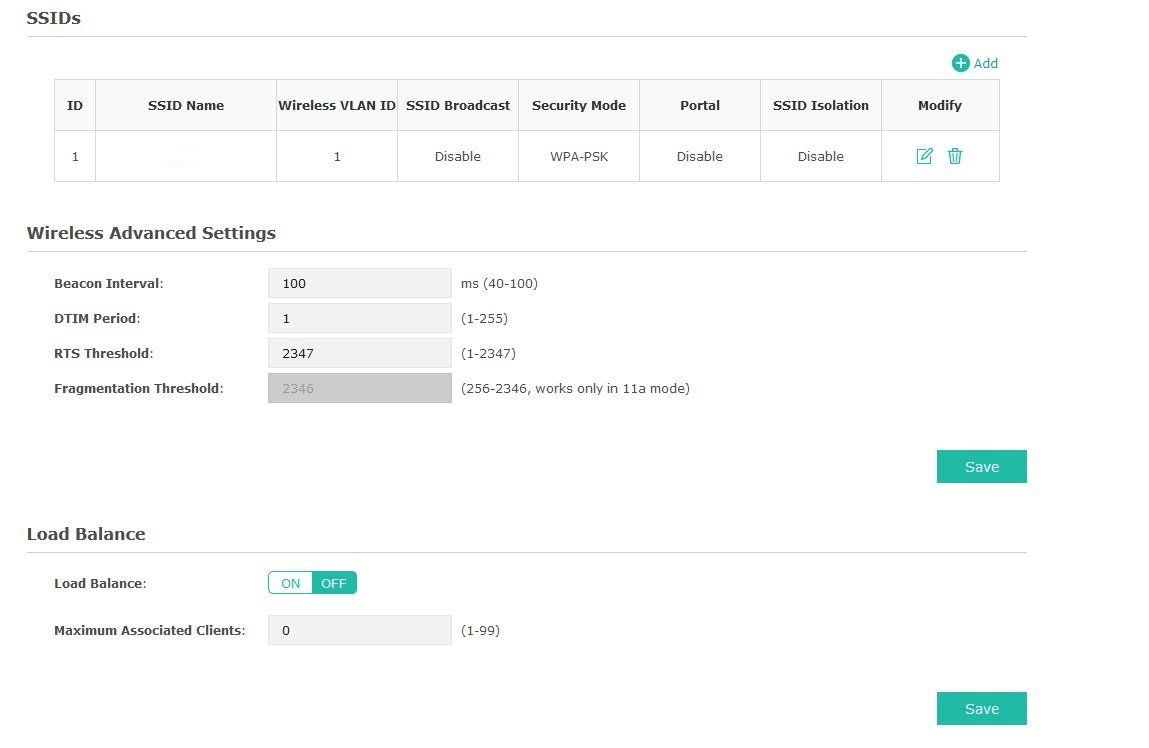

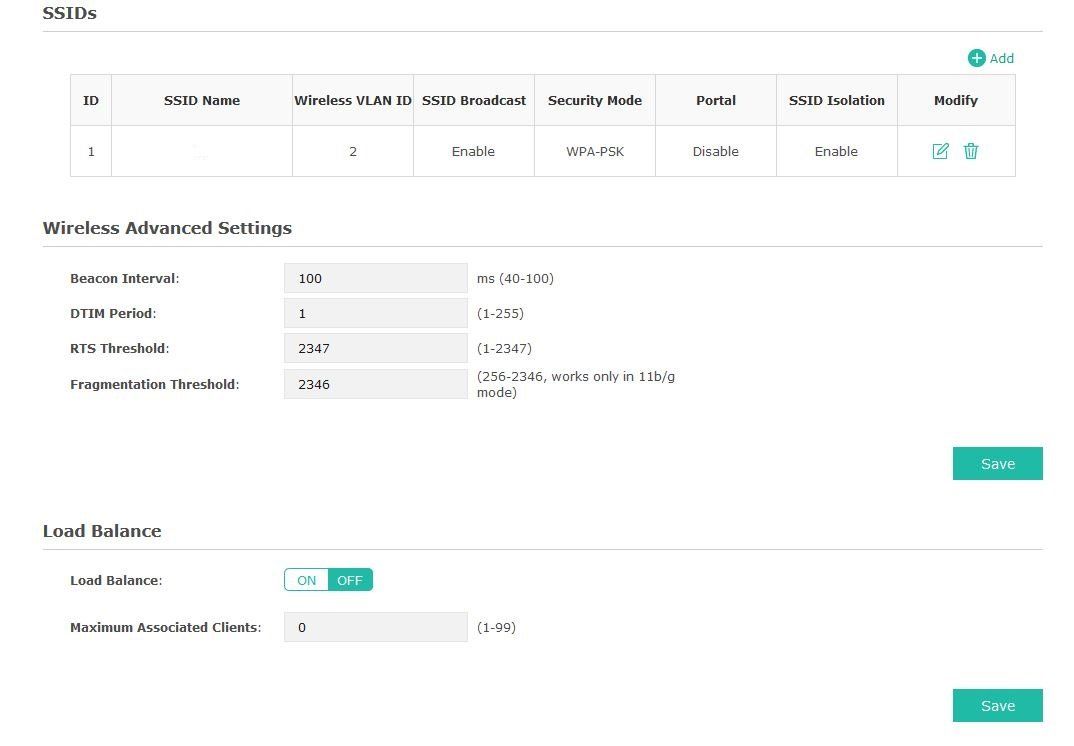

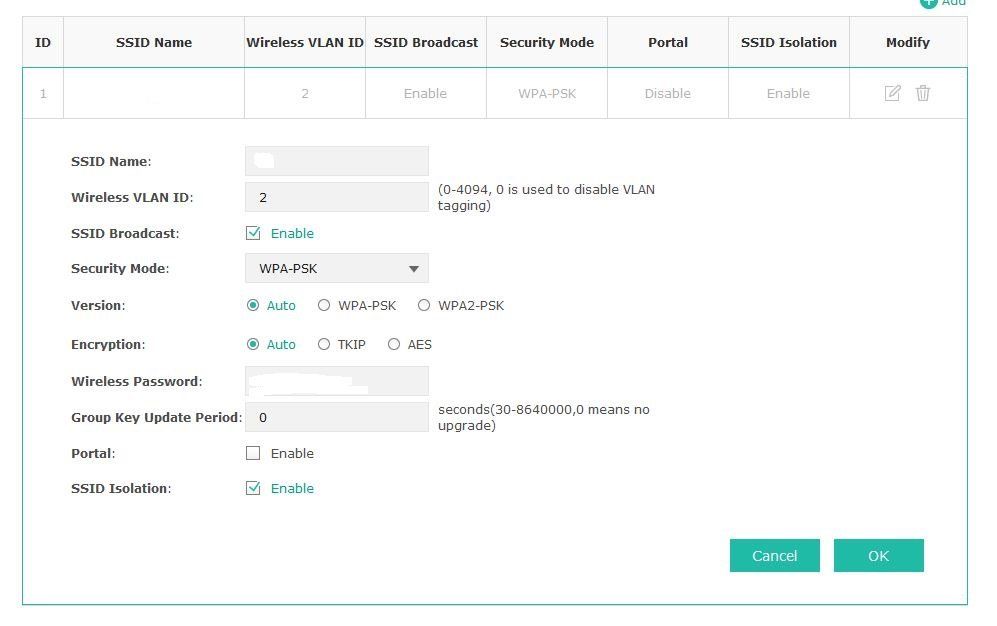

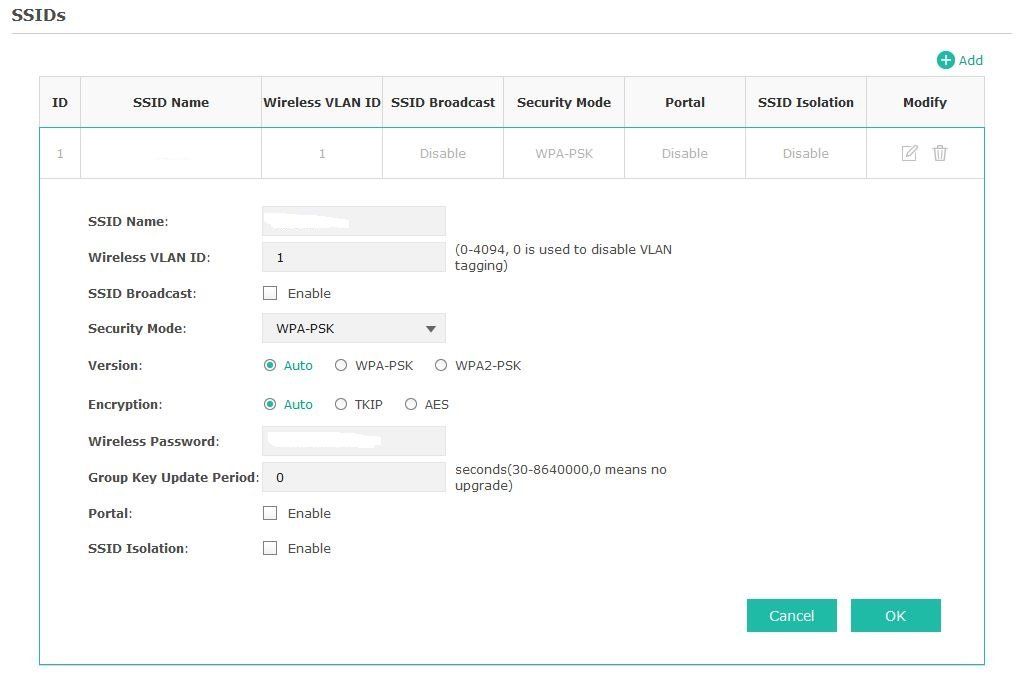

Im AP Setup hast du auch noch ein paar grobe Fehler:

- Beim Gast WLAN zur VLAN ID fehlt ein Name !! Hier muss "Andi-Gast" oder sowas rein !

- Security sollte hier niemals auf "Auto" stehen sondern du solltest "WPA2-PSK" erzwingen.

- Ebenso dann Encryption auf AES setzen, damit es niemals TKIP werden kann.

- Sinnvoll wäre es wenn VLAN technsich alles rennt hier ggf. später KEINE Encryption einzustellen und später unter "Portal" das Captive Portal zu aktivieren. Grundlagen zu einem sicheren Gast WLAN zeigt dir dieses_Tutorial

- Das gleiche gilt für die Basis SSID !!! Hier fehlt auch wieder der SSID Name wie "Bitschleuder" oder "Andis-Heimnetz" usw.

- Gleiche Fehler sind auch wieder bei der Encryption gemacht ! Hier MUSS WPA2-PSK und AES eingestellt sein !

- Gravierend ist zudem das hier das SSID Broadcasting deaktiviert ist. Das MUSS aktiviert sein damit du das WLAN "siehst" !

seit das ganze so in Betrieb ist geht das Gäste-WLAN nicht mehr

Kann man eigentlich nicht wirklich glauben ?!Aus Sicht der FB ist die FW Hardware ja auch nichts anderes als ein "Gast" der im Gäste Segment hängt. Wie sollte solche Hardware von Geisterhand die Konfig des FritzBox Gäste WLANs ändern ??

Das wäre irgendwie Unsinn.

Genau so ein Unsinn ist das es am Switch liegen soll. Wenn du der Firmen FW einen untagged Endgeräte Port im Gast Netz einrichtest und sie darauf steckst mit ihrem WAN Port passt das doch alles. Der Switch bewegt die Pakete dann ja nur aus dem Gast VLAN zur FritzBox und dem dortigen Gast Port. Auch den Switch kann die Firmen FW niemals von Geisterhand umkonfigurieren. Wie sollte das auch gehen ?!

Was genau konkret geht denn nicht mehr in dem Gast Segment wenn du die FW einsteckst ?!

Hänge wenn das der Fall ist mal einen weiteren Test PC ins Gastnetz und pinge mal die FB IP in dem Segement und auch mal eine Internet IP wie 8.8.8.8 und einen Hostnamen wie www.heise.de.

Das sollte weiterhin problemlos laufen wenn die FW drin ist ?!

Oder kann es etwa sein das du dummerweise die FW mit ihrem LAN Port ins Gastnetz gesteckt hast ??

Dann spielt die da natürlich verrückt weil sie dort auch DHCP Server spielt und dann natürlich mit der FB konkuriert und Adresschaos verursacht.

Kannst du ja ganz einfach selber mal checken wenn du dir mit ipconfig in der Eingabeaufforderung mal die vergebenen IPs ansiehst auf den Geräten wo es angeblich nicht geht.

Ich denke aber mal jetzt nicht das du so blauäugig warst und den FW LAN Port da gestckt hast ?! Hoffentlich nicht...