98500

Aug 19, 2015

Verknüpfung von ADS- und Linux Gruppen

Hey@ALL

Folgende Frage. Ich habe in meinem ADS diverse Gruppen angelegt:

Beispiel:

- ADS_01_Leitung

- ADS_02_Vertrieb

- ADS_03_ Buchhaltung

Unter meinem Linux-Server habe ich ebenfalls Gruppen angelegt:

Beispiel:

- SUSE_01_Leitung

- SUSE_02_Vertrieb

- SUSE_03_Buchhaltung

Nun würde ich gerne folgendes realisieren. Ich habe auf dem Linux Server diverse Samba-Shares (Samba 4) angelegt. Diese verknüpfe ich dann mit den Linux-Gruppen. Und diese Linux-Gruppen sollen einfach die jeweiligen ADS-Gruppen als Mitglieder enthalten, damit ich hier nicht alle Benutzer einzeln einpflegen muss.

Wie kann ich dies nun realisieren und welche Konfigurationsdateien muss ich anpassen?

Vielen Dank im Voraus für Feedback, Erfahrungsberichte und Anleitungen

Folgende Frage. Ich habe in meinem ADS diverse Gruppen angelegt:

Beispiel:

- ADS_01_Leitung

- ADS_02_Vertrieb

- ADS_03_ Buchhaltung

Unter meinem Linux-Server habe ich ebenfalls Gruppen angelegt:

Beispiel:

- SUSE_01_Leitung

- SUSE_02_Vertrieb

- SUSE_03_Buchhaltung

Nun würde ich gerne folgendes realisieren. Ich habe auf dem Linux Server diverse Samba-Shares (Samba 4) angelegt. Diese verknüpfe ich dann mit den Linux-Gruppen. Und diese Linux-Gruppen sollen einfach die jeweiligen ADS-Gruppen als Mitglieder enthalten, damit ich hier nicht alle Benutzer einzeln einpflegen muss.

Wie kann ich dies nun realisieren und welche Konfigurationsdateien muss ich anpassen?

Vielen Dank im Voraus für Feedback, Erfahrungsberichte und Anleitungen

Please also mark the comments that contributed to the solution of the article

Content-Key: 280594

Url: https://administrator.de/contentid/280594

Printed on: April 19, 2024 at 21:04 o'clock

19 Comments

Latest comment

Hallo,

wenn Linux die Windowsgruppen nicht auflösen kann ist der Server auch noch nicht wirklich in der Domäne.

Was für Abgleiche laufen denn da bitte?

Die Abgleiche laufen doch eigendlich übe rlinuxbenutzer und nicht über Linuxgruppen.

Sofern man

idmap config * : backend = rid

idmap config * : range = 100000-1000000000

idmap config * : base_rid = 0

sowas in der smb.conf verwendet und auch verhindert das Linux in diesem Bereich selber neue Benutzer und User anlegt, alles kelin Problem mit eigenständigen linuxbenutzern/Gruppen und Windows Benutzern/Gruppen auf dem selben Rechner.

Gruß

Chonta

wenn Linux die Windowsgruppen nicht auflösen kann ist der Server auch noch nicht wirklich in der Domäne.

Was für Abgleiche laufen denn da bitte?

Die Abgleiche laufen doch eigendlich übe rlinuxbenutzer und nicht über Linuxgruppen.

Sofern man

idmap config * : backend = rid

idmap config * : range = 100000-1000000000

idmap config * : base_rid = 0

sowas in der smb.conf verwendet und auch verhindert das Linux in diesem Bereich selber neue Benutzer und User anlegt, alles kelin Problem mit eigenständigen linuxbenutzern/Gruppen und Windows Benutzern/Gruppen auf dem selben Rechner.

Gruß

Chonta

Moin,

mit Winbind werden doch die Domaingruppen zu "lokalen" Gruppen auf dem Server und lassen sich einfach ansprechen.

Wenn das nicht funktioniert solltest du dort nochmal ran

Welches Linux hast du denn?

VG

Val

mit Winbind werden doch die Domaingruppen zu "lokalen" Gruppen auf dem Server und lassen sich einfach ansprechen.

Wenn das nicht funktioniert solltest du dort nochmal ran

Welches Linux hast du denn?

VG

Val

Hallo,

habe ich dich richtig verstanden, Du hast einen SAMBA4 DDcomaincontroller aufgesetzt?

Was machst Du da bitte für komisches Zeug in der /etc/group? las das bleiben!

In der /etc/group werden die Gruppenmitgliedschaften von Benutzern zu Gruppen geregeln, nicht von Gruppen zu Gruppen.

Gruppen die Mitglied von Gruppen sind ist eine Sache von Windows und unter Linux nur in Verbindung von Samba und Winbind umsetzbar.

Sobald Du einen Samba4 DC hast, sind /etc/passwd und /etc/group tabu sonst knallt da bald irgendwas.

Wenn den Besitz einer Datei einem reinen AD Benutzer geben kannst ist auch alles in Ordnung.

Mach blos schnell deine komischen Einstellungen rückgänig

Ein Linuxserver auch mit Samba kann nur dann das machen wenn es ein Samba4 DC ist. Und dann werden darüber auch AD Objekte verwaltet und keine "lokalen" Linuxgrppen/Benutzer.

Gruß

Chonta

habe ich dich richtig verstanden, Du hast einen SAMBA4 DDcomaincontroller aufgesetzt?

Was machst Du da bitte für komisches Zeug in der /etc/group? las das bleiben!

In der /etc/group werden die Gruppenmitgliedschaften von Benutzern zu Gruppen geregeln, nicht von Gruppen zu Gruppen.

Gruppen die Mitglied von Gruppen sind ist eine Sache von Windows und unter Linux nur in Verbindung von Samba und Winbind umsetzbar.

Sobald Du einen Samba4 DC hast, sind /etc/passwd und /etc/group tabu sonst knallt da bald irgendwas.

Wenn den Besitz einer Datei einem reinen AD Benutzer geben kannst ist auch alles in Ordnung.

Mach blos schnell deine komischen Einstellungen rückgänig

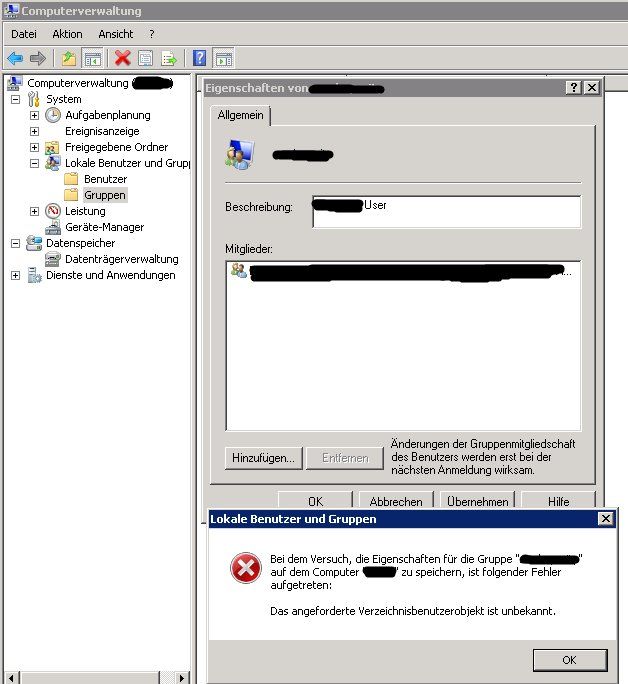

Weiterhin habe ich mich über die Windows-Server-Verwahtlungskonsole auf den Linux-Server verbunden und wollte hier den lokalen Linux-Gruppen die ADS Gruppen zuweisen. Leider erhalte ich folgende Fehlermeldung (Siehe Bild)

Ein Linuxserver auch mit Samba kann nur dann das machen wenn es ein Samba4 DC ist. Und dann werden darüber auch AD Objekte verwaltet und keine "lokalen" Linuxgrppen/Benutzer.

Gruß

Chonta

Ok,

nehme einen Teil zurück und behaupte teilweise was anderes.

Ich hab mich in der Tat noch nie über die Computerverwaltung mit einem SAMBA-Server verbunden.

Das was Du vorhast geht trozdem nicht und fertig.

Linux kennt keine verschachtelten Gruppen!

Über Winbind kann die Verschachtelung von Windowsgruppen Teilweise aufgelößt werden.

Sobald der Linux-Server aber sauber in der Domäne ist, dann sind für den die Domänengruppen das gleiche wie seine lokalen Gruppen.

Mach einfach touch test.txt && chown root:domänen-admins test.txt && ls -la test.txt

Benutzer = root und Gruppe sind die domänenadmins, wenn das nicht geht, ist der Server noch nicht richtig in der Domäne, weil die Auflösung von Benutzern und Gruppen nicht richtig geht.

Gruß

Chonta

nehme einen Teil zurück und behaupte teilweise was anderes.

Ich hab mich in der Tat noch nie über die Computerverwaltung mit einem SAMBA-Server verbunden.

Das was Du vorhast geht trozdem nicht und fertig.

Linux kennt keine verschachtelten Gruppen!

Über Winbind kann die Verschachtelung von Windowsgruppen Teilweise aufgelößt werden.

Sobald der Linux-Server aber sauber in der Domäne ist, dann sind für den die Domänengruppen das gleiche wie seine lokalen Gruppen.

Mach einfach touch test.txt && chown root:domänen-admins test.txt && ls -la test.txt

Benutzer = root und Gruppe sind die domänenadmins, wenn das nicht geht, ist der Server noch nicht richtig in der Domäne, weil die Auflösung von Benutzern und Gruppen nicht richtig geht.

Gruß

Chonta

Super,

also akzeptiert dein Linuxsystem die AD Gruppen!

So mit der Verwendung von ACL können mehrere Gruppen/Benutzer Rechte an einer Datei haben und nicht nur Benutzer:Gruppe:ALLE

Die Beschränkung auf rwx bleibt weiterhin.

Aber Gruppenkann Dir eh egal sein, die Cornjobs werden als Benuzer ausgeführt und AD Benutzer kannst Du wenn es denn sein muss auch den lokalen Linuxgruppen zuweisen.

Davon würde ich aber abraten.

Sag leiber was da läuft wewegen Du hier gelandet bist und was das Ziel ist (also die Scripte oder was auch immer machen/sollen)

Dann können wir Dir ggf. sagen wie es besser/richtig oder auch garnicht geht

Gruß

Chonta

also akzeptiert dein Linuxsystem die AD Gruppen!

So mit der Verwendung von ACL können mehrere Gruppen/Benutzer Rechte an einer Datei haben und nicht nur Benutzer:Gruppe:ALLE

Die Beschränkung auf rwx bleibt weiterhin.

Aber Gruppenkann Dir eh egal sein, die Cornjobs werden als Benuzer ausgeführt und AD Benutzer kannst Du wenn es denn sein muss auch den lokalen Linuxgruppen zuweisen.

Davon würde ich aber abraten.

Sag leiber was da läuft wewegen Du hier gelandet bist und was das Ziel ist (also die Scripte oder was auch immer machen/sollen)

Dann können wir Dir ggf. sagen wie es besser/richtig oder auch garnicht geht

Gruß

Chonta

?????????????

Aber das hast Du doch schon.

Hast es doch auch selber eben mit den test.txt Befehlen gemacht.

Mit dem Beitritt zum AD mit SAMBA und Winbind kennt der Linuxserver ALLE AD-Benutzer und AD-Gruppen.

Die Recursive Auflösung der Gruppenmitgleidschaften der User in den einzelnen AD-Gruppen ist Abhängig von den Einstellungen in der smb.conf ob und wie weit eine Auflösung erfolgen soll.

Die Dateisystemrechte in Linux.... Du musst als erstes für die Partition ACL und xattr aktivieren und darfst dann nur noch getafcl und setfacl zum setzen der Rechte verwenden.

Am besten in nachinein über die Grafische ACL Anzeige von Windows auf die Freigaben.

100% Sauber klappt das aber evtl nicht, musst Du testen.

Gruß

Chonta

Aber das hast Du doch schon.

Hast es doch auch selber eben mit den test.txt Befehlen gemacht.

Mit dem Beitritt zum AD mit SAMBA und Winbind kennt der Linuxserver ALLE AD-Benutzer und AD-Gruppen.

Die Recursive Auflösung der Gruppenmitgleidschaften der User in den einzelnen AD-Gruppen ist Abhängig von den Einstellungen in der smb.conf ob und wie weit eine Auflösung erfolgen soll.

Die Dateisystemrechte in Linux.... Du musst als erstes für die Partition ACL und xattr aktivieren und darfst dann nur noch getafcl und setfacl zum setzen der Rechte verwenden.

Am besten in nachinein über die Grafische ACL Anzeige von Windows auf die Freigaben.

100% Sauber klappt das aber evtl nicht, musst Du testen.

Gruß

Chonta

Tach,

nix sehe ich außer schwarz.

Lass den Mist mit (net groupmap add ntgroup="Group-Name" unixgroup="Group-Name" type=d)!

Du hast den Linuxserver im AD drinnen und kannst komplett mit AD-Gruppen und AD benutzern arbeiten.

Jedenfallls WENN Du den Samba richtig konfiguriert hast, und da bisher auch nix zur Sambakonfig geschrieben hast....

Wenn Du willst, das sich die AD Benutzer auch einloggen können sollen, musst Du ggf noch die PAM Anmeldung konfigurieren und evtl was nachinstallieren.

So in etwa könnte Deine konfig aussehen.

Gruß

Chonta

nix sehe ich außer schwarz.

Lass den Mist mit (net groupmap add ntgroup="Group-Name" unixgroup="Group-Name" type=d)!

Du hast den Linuxserver im AD drinnen und kannst komplett mit AD-Gruppen und AD benutzern arbeiten.

Jedenfallls WENN Du den Samba richtig konfiguriert hast, und da bisher auch nix zur Sambakonfig geschrieben hast....

Wenn Du willst, das sich die AD Benutzer auch einloggen können sollen, musst Du ggf noch die PAM Anmeldung konfigurieren und evtl was nachinstallieren.

So in etwa könnte Deine konfig aussehen.

[global]

workgroup = DOMAIN

realm = DOMAIN.LOCAL

security = ADS

winbind refresh tickets = Yes

idmap config * : backend = rid

idmap config * : range = 100000-1000000000

idmap config * : base_rid = 0

template shell = /bin/bash

winbind use default domain = Yes

#winbind enum users = Yes

#winbind enum groups = Yes

winbind nested groups = Yes

winbind expand groups = 10

client use spnego = yes

encrypt passwords = yes

nt acl support = yes

follow symlinks = yes

wide links = yes

unix extensions = no

load printers = no

smb ports = 445

max protocol = SMB3Gruß

Chonta

Wozu willst du die Gruppen mappen?

Wenn alles richtig konfigurierte wurde kannst du komplett mit AD Gruppen arbeiten und dich an Linux Clients sogar mit deinem AD User anmelden.

VG

Val

Wenn alles richtig konfigurierte wurde kannst du komplett mit AD Gruppen arbeiten und dich an Linux Clients sogar mit deinem AD User anmelden.

VG

Val

Hallo,

Genau das SOLLST Du auch NICHT!

Das Mapping bedeutet im Übrigen, das die ID der Gruppen von Linux so gesetzt werden, das z.B. die AD-Gruppe domänen-admins z.B. für Linux der GID der Gruppe root zugeordnet wird.

Das bedeuten Mapping.

Und nachwievor kann Linux KEINE Gruppen als Mitgleid von Gruppen haben, Ende aus.

Meckert testparm bei deiner Konfig auch nicht?

Was soll ESG sein?

Nimm meine Konfig und lass auch den Seperator weg.

Bei mir wird mit idmap config * : base_rid = 0 jede im AD vorhandene ID gemappt. Sprich AD-ID * 100000.

Das ergibt für Linux eine eindeutige ID Im normalfall verwendet useradd nur ID bis 32000.

ADuser darf auf keinen Fall IDs aus dem SambaID-Bereich vergeben!

Gruß

Chonta

Nachtrag:

Eben erst gesehen.

Herzlichen Glückwunsch, damit hast Du KEIEN Samba-AD-Member Konfiguration!

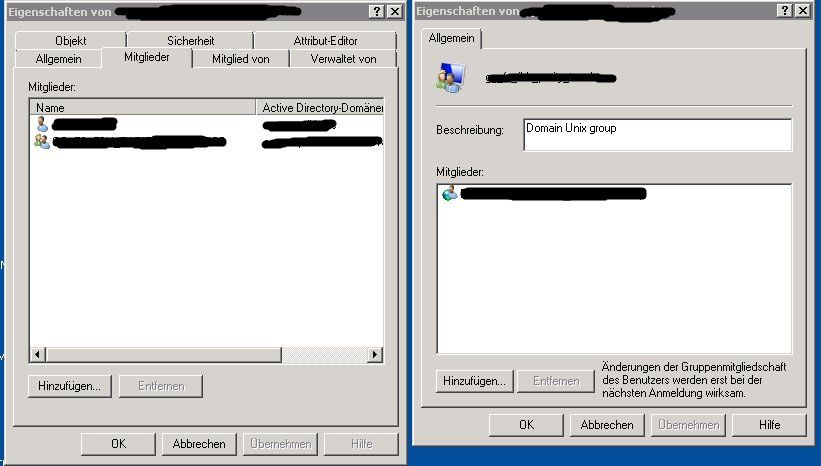

ABER ich kann die AD-Gruppen nicht auf die "gemappten" Domain Unix Groups übertragen.

Genau das SOLLST Du auch NICHT!

Das Mapping bedeutet im Übrigen, das die ID der Gruppen von Linux so gesetzt werden, das z.B. die AD-Gruppe domänen-admins z.B. für Linux der GID der Gruppe root zugeordnet wird.

Das bedeuten Mapping.

Und nachwievor kann Linux KEINE Gruppen als Mitgleid von Gruppen haben, Ende aus.

Meckert testparm bei deiner Konfig auch nicht?

Was soll ESG sein?

Nimm meine Konfig und lass auch den Seperator weg.

Bei mir wird mit idmap config * : base_rid = 0 jede im AD vorhandene ID gemappt. Sprich AD-ID * 100000.

Das ergibt für Linux eine eindeutige ID Im normalfall verwendet useradd nur ID bis 32000.

ADuser darf auf keinen Fall IDs aus dem SambaID-Bereich vergeben!

Gruß

Chonta

Nachtrag:

Eben erst gesehen.

passdb backend = smbpasswd

Herzlichen Glückwunsch, damit hast Du KEIEN Samba-AD-Member Konfiguration!