VLAN-mal anders herum

Vlan-Einwahl und Zuweisung bei mehren Domänen und VLAN's

Hallo,

befasse mich schon etwas mit VLAN und weiß auch schon einiges.

Es ist kein Problem bei mehren VLANS über ein VLAN 1 oder VLAN0 (jeder wählt da was anderes) alle Vlans über einen Router, der an das VLAN1 angeschlossen, ins Internet zu lassen.

Bei mir stellt sich nun die Frage anders herum.

Der Benutzer der Fa. XY wählt sich mit Benutzernamen, Kennwort beim DSL-Router ein.

Ich würde folgende Konfiguration einsetzen wollen:

DSL-Router z.B Netgear 834 GB

Layer3 Switch auf dem die VLAN zugewiesen sind

Virtuelle Maschinen aufgesetzt mit XEN-Server 5.5

Bei nur einem Netz, so wie es jetzt ist, steht hinter dem DSL-Router ein DC der die Einwahl überwacht bzw. zulässt. Somit kein Problem mit dem Zugriff auf die Domäne. Der Router ist Pass through konfiguriert.

Sorry wenn ich es etwas ausführlich beschreibe, aber es soll ja für einen Außenstehenden nachvollziehbar sein.

Nun zum Kernpunkt meiner Frage.

Wie gehe ich vor, wenn hinter dem DSL-Router mehrere Domänen respektive VLAN sind.

Der Router ist ja erstmal blöd, mit Benutzernamen und Kennwort kann der ja nichts anfangen, bzw. weiß nicht wer zu welcher Domäne gehört. Das gleiche gilt ja auch für den

Layer 3 –Switch. Kann es sein das ich irgendwas grundlegendes übersehe bzw. nicht bedenke?

Hatte mir überlegt einen DC hinter dem Router zu stellen der alle VLAN’s –IP auf die Netzwerkkarte gebunden bekommt. Im AD kann man ja den jeweiligen Benutzer unter dem Register „Einwählen“ eine IP zuweisen. 2. Möglichkeit dem Benutzer unter dem Register Konto „Anmelden an..“ einen PC zuweisen Aber haut das in der Praxis hin. Außerdem würden die Vorteile von DHCP verloren gehen

Evtl.gibt es ja eine ganz einfach und technische saubere Lösung, die nicht gleich ein Vermögen kostet.

Vielleicht hat einer oder mehre von Euch für den richtigen Input bzw. Lösungsansatz für mich

Thanks

Lucky

befasse mich schon etwas mit VLAN und weiß auch schon einiges.

Es ist kein Problem bei mehren VLANS über ein VLAN 1 oder VLAN0 (jeder wählt da was anderes) alle Vlans über einen Router, der an das VLAN1 angeschlossen, ins Internet zu lassen.

Bei mir stellt sich nun die Frage anders herum.

Der Benutzer der Fa. XY wählt sich mit Benutzernamen, Kennwort beim DSL-Router ein.

Ich würde folgende Konfiguration einsetzen wollen:

DSL-Router z.B Netgear 834 GB

Layer3 Switch auf dem die VLAN zugewiesen sind

Virtuelle Maschinen aufgesetzt mit XEN-Server 5.5

Bei nur einem Netz, so wie es jetzt ist, steht hinter dem DSL-Router ein DC der die Einwahl überwacht bzw. zulässt. Somit kein Problem mit dem Zugriff auf die Domäne. Der Router ist Pass through konfiguriert.

Sorry wenn ich es etwas ausführlich beschreibe, aber es soll ja für einen Außenstehenden nachvollziehbar sein.

Nun zum Kernpunkt meiner Frage.

Wie gehe ich vor, wenn hinter dem DSL-Router mehrere Domänen respektive VLAN sind.

Der Router ist ja erstmal blöd, mit Benutzernamen und Kennwort kann der ja nichts anfangen, bzw. weiß nicht wer zu welcher Domäne gehört. Das gleiche gilt ja auch für den

Layer 3 –Switch. Kann es sein das ich irgendwas grundlegendes übersehe bzw. nicht bedenke?

Hatte mir überlegt einen DC hinter dem Router zu stellen der alle VLAN’s –IP auf die Netzwerkkarte gebunden bekommt. Im AD kann man ja den jeweiligen Benutzer unter dem Register „Einwählen“ eine IP zuweisen. 2. Möglichkeit dem Benutzer unter dem Register Konto „Anmelden an..“ einen PC zuweisen Aber haut das in der Praxis hin. Außerdem würden die Vorteile von DHCP verloren gehen

Evtl.gibt es ja eine ganz einfach und technische saubere Lösung, die nicht gleich ein Vermögen kostet.

Vielleicht hat einer oder mehre von Euch für den richtigen Input bzw. Lösungsansatz für mich

Thanks

Lucky

Please also mark the comments that contributed to the solution of the article

Content-Key: 146271

Url: https://administrator.de/contentid/146271

Printed on: April 19, 2024 at 17:04 o'clock

7 Comments

Latest comment

OK, du mischt hier alles etwas wild durcheinander aber um es mal zu sortieren geht es dir vermutlich darum von remote Zugriff auf die virtuellen Server zu bekommen die in den einzelnen VLANs liegen, richtig ??

Wenn dem so ist, dann ist das ein Kinderspiel und ein klassisches Allerweltsdesign.

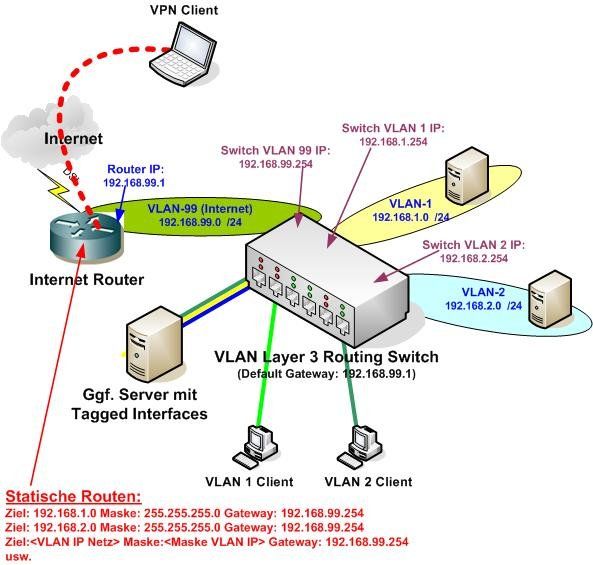

Da du ja einen Layer 3 Switch, also einen routing fähigen Switch einsetzt, routet dieser Switch zwischen den einzelnen VLANs und stellt so auch die Verbindung IP seitig sicher.

In einem separaten VLAN (z.B. VLAN ID 99) trennt man dann den DSL Router ab um diesen nicht in einem Produktiv VLAN der Server zu betreiben.

Der L3 Switch bekommt eine default Route auf die VLAN 99 IP Adresse des DSL Routers !

Der Router bekommt für jeweils jedes VLAN IP Netz eine statische Route konfiguriert auf die Switch IP Adresse im VLAN 99 als next Hop ! Fertig !

Damit wäre das IP Routing dann schon mal sauber umgesetzt.

Du bekommst nun aber ein Problem, da du wie viele die VPN Einwahl nicht auf dem Router terminieren willst und so zwangsweise mit Port Forwarding arbeiten musst. Generell ja kein Problem wenn du einen zentralen Server zur Einwahl hast, den du nutzen kannst um von dem dann normal in alle anderen VLAN IP Netze geroutet zu werden.

Hast du unterschiedliche Klienten also muss sich jeder remote User auf einem bestimmten Server einwählen geht das so ohne weiteres nicht mit VPN.

Weder PPTP noch IPsec bzw. L2TP supporten eine IP Adress Translation über die NAT Firewall dieses Routers.

Du kannst dann lediglich nur mit Port Forwarding bzw. Translation arbeiten in Verbindung mit RDP. Also das du z.B.

RDP Port 53389 auf Server 1 Port 3389

RDP Port 54389 auf Server 2 Port 3389

RDP Port 55389 auf Server 3 Port 3389

usw.

forwardest und mit dem RDP Client dann über den Port den Zielserver bestimmst.

Du siehst selber das das ziemlicher Unsinn ist und nicht wirklich skaliert wenn man mehrere Server hat.

Sinnvoll ist es hier also wie allgemein auch üblich eine zentrale VPN Einwahl auf dem Router zu aktivieren. Damit erspart man sich die NAT und Port Forwarding Fricklei mit DSL Billigroutern.

VPN Router kosten nur geringfügig mehr zudem gibt es zuhauf kostenfreie Lösungen wie du hier sehen kannst:

VPNs einrichten mit PPTP

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Mit der Firewall könntest du sogar den L3 Switch sparen und einen VLAN Switch ohne L3 Option betreiben und das Routing und VPN Einwahl direkt auf dem Firewall Router machen ! Dieses Tutorial beschreibt dir wie es geht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Es gibt also schon lange die einfache und preiswerte technische Lösung die das im Handumdrehen realisiert !

Wenn dem so ist, dann ist das ein Kinderspiel und ein klassisches Allerweltsdesign.

Da du ja einen Layer 3 Switch, also einen routing fähigen Switch einsetzt, routet dieser Switch zwischen den einzelnen VLANs und stellt so auch die Verbindung IP seitig sicher.

In einem separaten VLAN (z.B. VLAN ID 99) trennt man dann den DSL Router ab um diesen nicht in einem Produktiv VLAN der Server zu betreiben.

Der L3 Switch bekommt eine default Route auf die VLAN 99 IP Adresse des DSL Routers !

Der Router bekommt für jeweils jedes VLAN IP Netz eine statische Route konfiguriert auf die Switch IP Adresse im VLAN 99 als next Hop ! Fertig !

Damit wäre das IP Routing dann schon mal sauber umgesetzt.

Du bekommst nun aber ein Problem, da du wie viele die VPN Einwahl nicht auf dem Router terminieren willst und so zwangsweise mit Port Forwarding arbeiten musst. Generell ja kein Problem wenn du einen zentralen Server zur Einwahl hast, den du nutzen kannst um von dem dann normal in alle anderen VLAN IP Netze geroutet zu werden.

Hast du unterschiedliche Klienten also muss sich jeder remote User auf einem bestimmten Server einwählen geht das so ohne weiteres nicht mit VPN.

Weder PPTP noch IPsec bzw. L2TP supporten eine IP Adress Translation über die NAT Firewall dieses Routers.

Du kannst dann lediglich nur mit Port Forwarding bzw. Translation arbeiten in Verbindung mit RDP. Also das du z.B.

RDP Port 53389 auf Server 1 Port 3389

RDP Port 54389 auf Server 2 Port 3389

RDP Port 55389 auf Server 3 Port 3389

usw.

forwardest und mit dem RDP Client dann über den Port den Zielserver bestimmst.

Du siehst selber das das ziemlicher Unsinn ist und nicht wirklich skaliert wenn man mehrere Server hat.

Sinnvoll ist es hier also wie allgemein auch üblich eine zentrale VPN Einwahl auf dem Router zu aktivieren. Damit erspart man sich die NAT und Port Forwarding Fricklei mit DSL Billigroutern.

VPN Router kosten nur geringfügig mehr zudem gibt es zuhauf kostenfreie Lösungen wie du hier sehen kannst:

VPNs einrichten mit PPTP

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Mit der Firewall könntest du sogar den L3 Switch sparen und einen VLAN Switch ohne L3 Option betreiben und das Routing und VPN Einwahl direkt auf dem Firewall Router machen ! Dieses Tutorial beschreibt dir wie es geht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Es gibt also schon lange die einfache und preiswerte technische Lösung die das im Handumdrehen realisiert !

Es ist kein Problem bei mehren VLANS über ein VLAN 1 oder VLAN0 (jeder wählt da was anderes) alle Vlans über einen Router, der an das VLAN1 angeschlossen, ins Internet zu lassen.

Wie kommst du denn darauf?

Wenn mehrere verschiedene VLANs auf einen Router zugreifen wollen, dann muss entweder

a) dieser VLAN-fähig sein und jedes VLAN dem Port zugeordnet sein

b) davor ein Layer 3 Switch stehen, der selbst schon Routing betreibt

Alles andere sind herstellerspezifische Erweiterungen...

Und nun zu deinem Problem:

Du hast auf einer öffentlichen IP mehrere Domains und für jede sollen die User VPN-Einwahl betreiben?

Hört sich absurd an, aber mit IPSec/L2TP sollte das theoretisch möglich sein, wenn der L2TP-Server LAC/LNS kann und die Benutzer auf verschiedene Tunnel werfen kann.

(Das wäre dann grob das Setup, was die Telekom mit DSL-Resellern benutzt...)

Hier nochmal dein Design mit den VLANs. Damit dürfte dann auch das Routing klar sein, hast du aber schon korrekt erkannt:

VLAN 1 sollte man nicht nehmen, denn das ist das Default VLAN und ein VLAN 0 gibt es gar nicht !

Dein größtes Problem ist wie dog schon oben richtig angesprochen hat nicht das Routing und die VLANs an sich, sondern das du unterschiedliche User für unterschiedliche Windows Domains in den VLANs authentisieren musst.

So ein Schrott wie Billigheimer NetGear ist da schon mal keine besonders intelligente Wahl. Jeder einigermaßen passable VPN Router kann VPN Clients extern per Radius authentisieren. Wenn der nichtmal das kann ists peinlich aber von NetGear hätte man auch nix anderes erwartet.

Ist die Frage ob überhaupt eine VLAN Verbindung zwischen den unterschiedlichen VLANs sein muss ? Wenn du pro VLAN unterschiedliche Kunden hast wollen die sich ja meist auch gar nicht untereinander "sehen", was aber mit einem Layer 3 VLAN Switch immer gegeben ist. Vielleicht ist es hier klüger nur einen Layer 2 VLAN Switch zu nehmen und das VLAN Routing über ein tagged Interface auf einer Firewall wie z.B. Pfsense, IPCop oder M0n0wall zu machen wie dir das o.a. Tutorial aufzeigt.

Diese Firewall supporten zudem (fast) alle Arten von VPNs und die Authentisierung über einen Radius/IAS Server so das du deine User selektieren kannst. Zudem bieten sie über die Firewall Funktion einen Zugriffschutz zwischen den VLANs, den man auch für bestimmte Dienste oder IP Adressen freigeben kann.

Generell ist so ein System erheblich flexibler für deine Anforderungen und bietet zudem auch noch Schutz der Kunden untereinander.

Leider weiss man aber nicht 100% genau was du erreichen willst und/oder ab das überhaupt Kriterien für dein design sind, deshalb kann man hier nur raten und ins blaue schiessen

Ein VPN Dialin unterschiedlicher User über den NAT Router hinweg direkt auf die Server in den VLANs scheitert aber komplett am Port Forwarding. Das ist technisch so nicht machbar und diese Option kannst du gleich vergessen.

Du musst also die User zentral authentisieren auf dem Router oder einer Firewall so wie du es auch vorhast. Hilfreich wäre hier ein Router der das mit Radius über z.B. einen IAS machen kann. NetGear kann es ja vermutlich nicht...jedenfalls nicht die externe User Authentisierung ?!

VLAN 1 sollte man nicht nehmen, denn das ist das Default VLAN und ein VLAN 0 gibt es gar nicht !

Dein größtes Problem ist wie dog schon oben richtig angesprochen hat nicht das Routing und die VLANs an sich, sondern das du unterschiedliche User für unterschiedliche Windows Domains in den VLANs authentisieren musst.

So ein Schrott wie Billigheimer NetGear ist da schon mal keine besonders intelligente Wahl. Jeder einigermaßen passable VPN Router kann VPN Clients extern per Radius authentisieren. Wenn der nichtmal das kann ists peinlich aber von NetGear hätte man auch nix anderes erwartet.

Ist die Frage ob überhaupt eine VLAN Verbindung zwischen den unterschiedlichen VLANs sein muss ? Wenn du pro VLAN unterschiedliche Kunden hast wollen die sich ja meist auch gar nicht untereinander "sehen", was aber mit einem Layer 3 VLAN Switch immer gegeben ist. Vielleicht ist es hier klüger nur einen Layer 2 VLAN Switch zu nehmen und das VLAN Routing über ein tagged Interface auf einer Firewall wie z.B. Pfsense, IPCop oder M0n0wall zu machen wie dir das o.a. Tutorial aufzeigt.

Diese Firewall supporten zudem (fast) alle Arten von VPNs und die Authentisierung über einen Radius/IAS Server so das du deine User selektieren kannst. Zudem bieten sie über die Firewall Funktion einen Zugriffschutz zwischen den VLANs, den man auch für bestimmte Dienste oder IP Adressen freigeben kann.

Generell ist so ein System erheblich flexibler für deine Anforderungen und bietet zudem auch noch Schutz der Kunden untereinander.

Leider weiss man aber nicht 100% genau was du erreichen willst und/oder ab das überhaupt Kriterien für dein design sind, deshalb kann man hier nur raten und ins blaue schiessen

Ein VPN Dialin unterschiedlicher User über den NAT Router hinweg direkt auf die Server in den VLANs scheitert aber komplett am Port Forwarding. Das ist technisch so nicht machbar und diese Option kannst du gleich vergessen.

Du musst also die User zentral authentisieren auf dem Router oder einer Firewall so wie du es auch vorhast. Hilfreich wäre hier ein Router der das mit Radius über z.B. einen IAS machen kann. NetGear kann es ja vermutlich nicht...jedenfalls nicht die externe User Authentisierung ?!

..."Hast vielleicht eine Empfehlung welcher Router für meine beabsichtigten Zwecke gut geeignet wäre...."

Nimm eine ALIX Platform, ein kleines Gehäuse und flash dir da nen PFsense rauf:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Fertig sieht es so aus:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion) (runterscrollen)

Falls du 2 linke Hände hast und nicht mit einem Schraubendreher umgehen kannst, kann man das auch fertig von der Stange kaufen:

http://www.applianceshop.eu/index.php/appliances/firewalls.html

Dann noch ein preiswertes Modem an die Alix/Pfsense Router/FW anschliessen:

http://www.pollin.de/shop/dt/NTM4ODgyOTk-/Computer_und_Zubehoer/Netzwer ...

Fertig bist du schon mal mit dem Router der alles kann was du benötigst !

Damit bist du preiswert auf der sicheren Seite und kannst viel machen in Bezug auf VLANs und VPN Dialin.

VLANs einrichten zum Beispiel:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort hast du dann auch gleich deine fix und fertige Switch Konfig für deinen Cisco 2950 die du nur abtippen musst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Einfach nur mal in Ruhe etwas lesen wie es geht.....

Zum Thema " 8021.q tagged Interfaces" findest du hier ein paar Informationen:

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network#Tagged_VLANs

http://www.heise.de/netze/artikel/VLAN-Virtuelles-LAN-221621.html

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

...das sollte eigentlich alle deine Fragen zu diesem Thema klären ?! Sonst...hier posten !

Nimm eine ALIX Platform, ein kleines Gehäuse und flash dir da nen PFsense rauf:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Fertig sieht es so aus:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion) (runterscrollen)

Falls du 2 linke Hände hast und nicht mit einem Schraubendreher umgehen kannst, kann man das auch fertig von der Stange kaufen:

http://www.applianceshop.eu/index.php/appliances/firewalls.html

Dann noch ein preiswertes Modem an die Alix/Pfsense Router/FW anschliessen:

http://www.pollin.de/shop/dt/NTM4ODgyOTk-/Computer_und_Zubehoer/Netzwer ...

Fertig bist du schon mal mit dem Router der alles kann was du benötigst !

Damit bist du preiswert auf der sicheren Seite und kannst viel machen in Bezug auf VLANs und VPN Dialin.

VLANs einrichten zum Beispiel:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort hast du dann auch gleich deine fix und fertige Switch Konfig für deinen Cisco 2950 die du nur abtippen musst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Einfach nur mal in Ruhe etwas lesen wie es geht.....

Zum Thema " 8021.q tagged Interfaces" findest du hier ein paar Informationen:

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network#Tagged_VLANs

http://www.heise.de/netze/artikel/VLAN-Virtuelles-LAN-221621.html

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

...das sollte eigentlich alle deine Fragen zu diesem Thema klären ?! Sonst...hier posten !