VLAN Routing - L3 oder Firewall?

Moin,

nach ner Menge Lesestoff zum Thema bin ich nicht wirklich fündig zu meinem Vorhaben gekommen:

Mein Netzwerk soll in VLANs aufgeteilt werden.

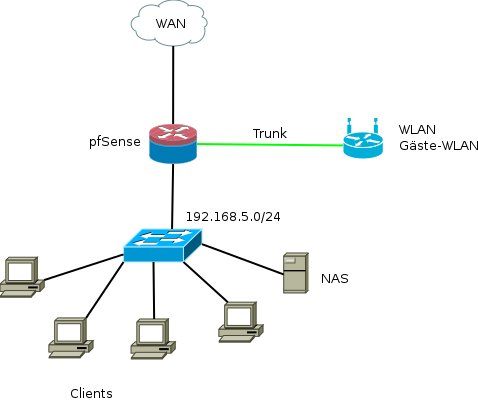

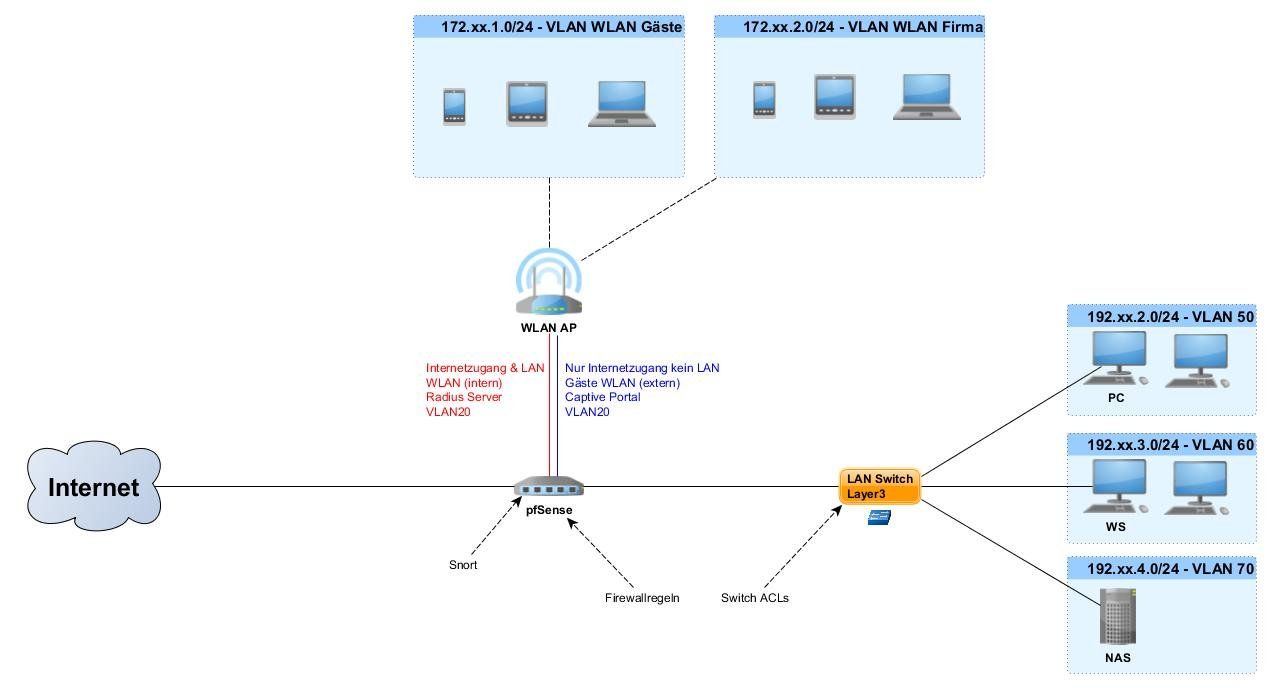

Da Bilder mehr als tausend Worte sagen, hier ein Plan des aktuellen Netzes:

Hier noch ein unmanaged-Switch.

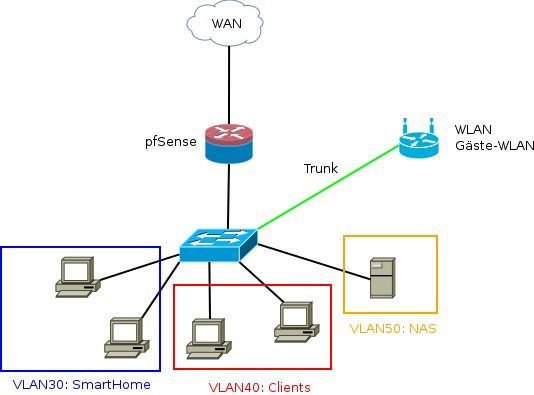

Daraus soll nun folgendes werden:

Dann theoretisch mit L2-Switch.

Nun möchte ich beispielsweise von einzelnen Geräten aus VLAN40 auf das NAS zugreifen, allerdings nicht komplett sondern nur auf einzelne Ports (bspw. 445 SMB).

Außerdem soll z. B. Client1 aus VLAN30 mit einem definierten Client aus VLAN40 kommunizieren dürfen, mit anderen aber nicht.

Ideen zur Umsetzung:

1) Alles über die pfSense routen und mit der Firewall kontrollieren.

Problem: Das aktuelle APU1D4-Board schafft durch die schwache Hardware maximal 43 MB/s Durchsatz zwischen zwei VLANs, was mir für ein GBit-LAN zu wenig ist.

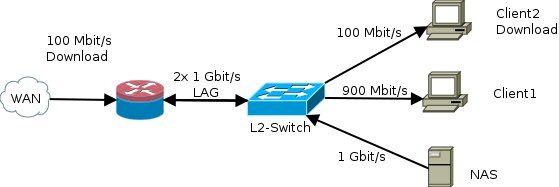

Alternativ: neue Hardware für pfSense mit LAG zum L2-Switch.

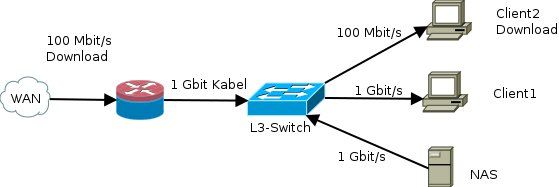

2) L3-Switch (dachte an einen Cisco SG300) besorgen und direkt routen. ACLs auf TCP/UDP-Portebene benutzen (geht doch, oder)?

"Problem": unkomfortabel durch ACLs

Ist es sinnvoller neue Hardware für pfSense zu besorgen oder gar unproduktiv über ACLs zu arbeiten?

Vielleicht stehe ich aber auch komplett aufm Schlauch und es gibt andere sinnvolle Ideen?

Danke im voraus.

Gruß

nach ner Menge Lesestoff zum Thema bin ich nicht wirklich fündig zu meinem Vorhaben gekommen:

Mein Netzwerk soll in VLANs aufgeteilt werden.

Da Bilder mehr als tausend Worte sagen, hier ein Plan des aktuellen Netzes:

Hier noch ein unmanaged-Switch.

Daraus soll nun folgendes werden:

Dann theoretisch mit L2-Switch.

Nun möchte ich beispielsweise von einzelnen Geräten aus VLAN40 auf das NAS zugreifen, allerdings nicht komplett sondern nur auf einzelne Ports (bspw. 445 SMB).

Außerdem soll z. B. Client1 aus VLAN30 mit einem definierten Client aus VLAN40 kommunizieren dürfen, mit anderen aber nicht.

Ideen zur Umsetzung:

1) Alles über die pfSense routen und mit der Firewall kontrollieren.

Problem: Das aktuelle APU1D4-Board schafft durch die schwache Hardware maximal 43 MB/s Durchsatz zwischen zwei VLANs, was mir für ein GBit-LAN zu wenig ist.

Alternativ: neue Hardware für pfSense mit LAG zum L2-Switch.

2) L3-Switch (dachte an einen Cisco SG300) besorgen und direkt routen. ACLs auf TCP/UDP-Portebene benutzen (geht doch, oder)?

"Problem": unkomfortabel durch ACLs

Ist es sinnvoller neue Hardware für pfSense zu besorgen oder gar unproduktiv über ACLs zu arbeiten?

Vielleicht stehe ich aber auch komplett aufm Schlauch und es gibt andere sinnvolle Ideen?

Danke im voraus.

Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 321000

Url: https://administrator.de/contentid/321000

Printed on: April 18, 2024 at 20:04 o'clock

17 Comments

Latest comment

Hallo zusammen,

es nicht schlecht so etwas einen Layer3 Switch erledigen zulassen, denn wozu soll man denn

mehrere Gigabyte durch die pfSense Firewall durchschleusen bzw. leiten? Der Layer3 Switch

macht das heute schon mit annähernd "wire speed"!

Mit den Switch ACLs kann man das auch gut abdecken und sie belasten nicht so sehr den Durchsatz

und der Switch erleichtert quasi die Firewall um einige Aufgaben und somit ist sie dann auch wieder in

der Lage mehr oder andere Aufgaben zu übernehmen.

Hat man zwei Routingpunkte und der am WAN fällt aus, funktioniert das LAN immer noch und man kann

in der Regel auch weiterarbeiten. Und nochmal wozu mehrere GBs am Tag durch die Firewall leiten?

im Netzwerk eben auch nur höchstens den theoretischen Höchstwert und das sind dann wohl nach

Adam Riese und Eva Zwerg 125 MB/s denn 125 MB/s * 8 = 1000 MBit/s

und nicht zu der Firewall. Man kann sicherlich über neue Hardware nachdenken, das auch schon ein guter

Ansatz, und das sicherlich für Switch und pfSense! Denn mit einem D-Link DGS1510-20 der so um die 320 €

kostet, kann man das NAS mittels 10 GBit/s anbinden und dann sieht es schon wieder ganz anders aus.

Dann kann die pfSense Hardware sogar so bleiben!

und dann sag uns noch einmal das es unproduktiv wäre sich dort ein bis zwei Nachmittage hinzusetzen

und die ACLs anzulegen!?

und genau das stimmt eben nicht, weil es schlicht hinweg falsch ist! Dafür muss man nämlich zwei Sachen

haben, zum Einen genug Geld und zum Anderen muss man auch den Willen haben es auszugeben für solche

Sachen wie Hardware und nein das ist beides eher selten der Fall! Jeder größere Intel Core i3 oder Core i5

bzw. ein keiner Intel Xeon E3 machen das alles mit links nebenbei, nur das kostet eben Geld und Strom und

das hat nicht jeder bzw. ist er nicht immer bereit so viel auszugeben.

vom VLAN Routing, bzw. der VLAN Routing Leistung der APU1D4!! Das ist eben schon einmal

ganz was anderes.

Es ist immer so eine Sache was man mit IPerf und/oder NetIO gemessen bekommt und was dann

effektiv noch am Ende im realen Einsatz zur Verfügung steht.

und man kann behaupten "das macht alles die Firewall", also dann lieber einen Layer3 Switch wie den

Cisco SG300-10 oder SG300-20 und dann den die VLANs routen lassen und mehr Durchsatz im

VLAN haben.

Gruß

Dobby

Nun möchte ich beispielsweise von einzelnen Geräten aus VLAN40 auf das NAS zugreifen,

allerdings nicht komplett sondern nur auf einzelne Ports (bspw. 445 SMB).

Dann lege zum Einen benutzer an und beschränke Ihre Rechte oder aber bzw. zusätzlich wäreallerdings nicht komplett sondern nur auf einzelne Ports (bspw. 445 SMB).

es nicht schlecht so etwas einen Layer3 Switch erledigen zulassen, denn wozu soll man denn

mehrere Gigabyte durch die pfSense Firewall durchschleusen bzw. leiten? Der Layer3 Switch

macht das heute schon mit annähernd "wire speed"!

Außerdem soll z. B. Client1 aus VLAN30 mit einem definierten Client aus VLAN40

kommunizieren dürfen, mit anderen aber nicht.

Dann mach den Klienten aus VLAN40 doch zu Mitglied im VLAN30 und VLAN40 und fertig ist der Lack.kommunizieren dürfen, mit anderen aber nicht.

Mit den Switch ACLs kann man das auch gut abdecken und sie belasten nicht so sehr den Durchsatz

und der Switch erleichtert quasi die Firewall um einige Aufgaben und somit ist sie dann auch wieder in

der Lage mehr oder andere Aufgaben zu übernehmen.

Ideen zur Umsetzung:

1) Alles über die pfSense routen und mit der Firewall kontrollieren.

Wenn man nur einen Routingpunkt im Netzwerk hat dann steht und fällt mit diesem dann auch alles!1) Alles über die pfSense routen und mit der Firewall kontrollieren.

Hat man zwei Routingpunkte und der am WAN fällt aus, funktioniert das LAN immer noch und man kann

in der Regel auch weiterarbeiten. Und nochmal wozu mehrere GBs am Tag durch die Firewall leiten?

Problem: Das aktuelle APU1D4-Board schafft durch die schwache Hardware maximal 43 MB/s

Durchsatz zwischen zwei VLANs, was mir für ein GBit-LAN zu wenig ist.

Allerdings ist das auf der einen Seite mager, nur eine 1 GBit/s Verbindung bringt im realen Leben undDurchsatz zwischen zwei VLANs, was mir für ein GBit-LAN zu wenig ist.

im Netzwerk eben auch nur höchstens den theoretischen Höchstwert und das sind dann wohl nach

Adam Riese und Eva Zwerg 125 MB/s denn 125 MB/s * 8 = 1000 MBit/s

Alternativ: neue Hardware für pfSense mit LAG zum L2-Switch.

Schon besser nur es würde dann wohl eher ein LAG vom NAS zum Switch aushelfen so wie ich das seheund nicht zu der Firewall. Man kann sicherlich über neue Hardware nachdenken, das auch schon ein guter

Ansatz, und das sicherlich für Switch und pfSense! Denn mit einem D-Link DGS1510-20 der so um die 320 €

kostet, kann man das NAS mittels 10 GBit/s anbinden und dann sieht es schon wieder ganz anders aus.

Dann kann die pfSense Hardware sogar so bleiben!

2) L3-Switch (dachte an einen Cisco SG300) besorgen und direkt routen. ACLs auf TCP/UDP-Portebene

Das wäre in diesen Szenario auch mein Ansatz.benutzen (geht doch, oder)?

Klar."Problem": unkomfortabel durch ACLs

Naja bei den von Dir eingezeichneten PC und WLAN APs sollte das aber noch zu machen sein.Ist es sinnvoller neue Hardware für pfSense zu besorgen....

Das macht jeder mit sich selber ab! Und sicherlich ist das auch immer eine Geldfrage......oder gar unproduktiv über ACLs zu arbeiten?

In einem Betrieb mit 6000 Geräten sicherlich. nur schau Dir doch bitte einmal Deine Zeichnung anund dann sag uns noch einmal das es unproduktiv wäre sich dort ein bis zwei Nachmittage hinzusetzen

und die ACLs anzulegen!?

Vielleicht stehe ich aber auch komplett aufm Schlauch und es gibt andere sinnvolle Ideen?

Danke im voraus.

Jeder wie er will und bezahlen kann, ich höre auch hier in diesem Forum nur all zu oft "teuer kann jeder"Danke im voraus.

und genau das stimmt eben nicht, weil es schlicht hinweg falsch ist! Dafür muss man nämlich zwei Sachen

haben, zum Einen genug Geld und zum Anderen muss man auch den Willen haben es auszugeben für solche

Sachen wie Hardware und nein das ist beides eher selten der Fall! Jeder größere Intel Core i3 oder Core i5

bzw. ein keiner Intel Xeon E3 machen das alles mit links nebenbei, nur das kostet eben Geld und Strom und

das hat nicht jeder bzw. ist er nicht immer bereit so viel auszugeben.

also beim APU1D4 schafft ~ 700Mbit/s mit aktiviertem PowerD.

Das ist so richtig, aber wir reden dann auch "nur" von reinen WAN - LAN Durchsatz und nichtvom VLAN Routing, bzw. der VLAN Routing Leistung der APU1D4!! Das ist eben schon einmal

ganz was anderes.

Es ist immer so eine Sache was man mit IPerf und/oder NetIO gemessen bekommt und was dann

effektiv noch am Ende im realen Einsatz zur Verfügung steht.

Ich würde eine Firewall bevorzugen weil man damit durchaus mehr möglichkeiten hätte.

Zwei Geräte bieten nicht mehr Möglichkeiten als eines?Und du hast ja auch schon pfSense da womit du dasss VLAN Routing übernehmen könntest

inclusive das Setzen der Firewall Policy.

Und die bringt ihm nur 43 MB/s und das reicht ihm nicht, was nützt es denn wenn es nicht schneller wirdinclusive das Setzen der Firewall Policy.

und man kann behaupten "das macht alles die Firewall", also dann lieber einen Layer3 Switch wie den

Cisco SG300-10 oder SG300-20 und dann den die VLANs routen lassen und mehr Durchsatz im

VLAN haben.

Gruß

Dobby

Hallo,

Naja, pfSense auf I386 Hardware ist sicherlich nicht gerade ein hoher Durchsatz an Ethernet Speed. Aber ein Cisco Router könnte eine gute Firewall sein.

Und 2 Routing Punkte? Hmm ja, ok aber was ist wen ein Switch ausfällt? Gut natürlich könnte man den Router redundant auslegen aber ich meine wen es um hohe Redundanz geht dann müsste man ja auch an sich jedes System mit 2 Dedizierten Ethernet Leitungen anbinden.

Ich habe mal mein V-Lan Routing mit einen Cisco 3600 Multiservice Router von Cisco durchgeführt. War an sich auch sehr cool. War aber auch kein GB Netzwerk.

Gruß an die IT-Welt

J Herbrich

Naja, pfSense auf I386 Hardware ist sicherlich nicht gerade ein hoher Durchsatz an Ethernet Speed. Aber ein Cisco Router könnte eine gute Firewall sein.

Und 2 Routing Punkte? Hmm ja, ok aber was ist wen ein Switch ausfällt? Gut natürlich könnte man den Router redundant auslegen aber ich meine wen es um hohe Redundanz geht dann müsste man ja auch an sich jedes System mit 2 Dedizierten Ethernet Leitungen anbinden.

Ich habe mal mein V-Lan Routing mit einen Cisco 3600 Multiservice Router von Cisco durchgeführt. War an sich auch sehr cool. War aber auch kein GB Netzwerk.

Gruß an die IT-Welt

J Herbrich

Naja, pfSense auf I386 Hardware ist sicherlich nicht gerade ein hoher Durchsatz an Ethernet Speed.

Solch eine simple Pauschalaussage ist natürlich wie so oft Blödsinn, denn mit den richtigen Komponenten ist genau das die richtige Plattform. Und mal ganz abgesehen davon nutzen sogut wie ALLE embeddeten Komponenten ja auch genau diesen Unterbau. Es kommt halt wie immer auf die NIC Hardware an.Wenn man hier keine Billigchips verwendet schafft die FW damit immer wirespeed im L3 Forwarding.

Das APU1D ist ja nichts anderes und mit 700Mbit ist das so gut wie Wirespeed. Beim APU2 ist es dann Full Wirespeed.

Letztendlich hast du dir oben ja schon selbst die Antwort zu deinem Thread gegeben. Du musst dich zwischen 2 grundlegenden Dingen entscheiden:

- 1.) Zentrales Routing mit einer FW als sog. "Router on a stick" mit dem Nachteil das gerouteter Inter VLAN Traffic immer 2mal über den Trunk Link zur Firewall geht aber mit dem Vorteil einer bequemen und zentralen Konfiguration und das sehr granular. Dieses Szenario erfordert dann auch entsprechende FW Hardware wie APU2 z.B. es reicht aber ein einfacher L2 VLAN Switch mit einfacher Konfig.

- 2.) VLAN Routing über einen L3 Switch: Vorteil hier das der L3 Switch das immer im Wirespeed macht aber mit dem Nachteil das es für jeden VLAN Port eine entsprechende Accessliste geben muss. Dazu kommt das die ACLs nicht stateful sind wie bei der FW. Für die WLANs reicht dann eine normale FW Performance.

Jetzt musst du für dich entscheiden was du von diesen 2 Szenarien höher bewertest bzw. was für dich und dein Einsatzszenario die größere Relevanz hat.

Diese Bewertung können logischerweise niemals 100 fremde Leute in einem Forum für dich machen die niemals die Sicherheit und Detailanforderung deiner Anwendungen beurteilen können. In so fern ist die Frage nach dem "was besser ist" wie immer sinnfrei in so einem Umfeld.

Das kannst letztlich nur du selber entscheiden wenn du die Rahmenbedingungen kennst und bewertest.

Dein Grundproblem ist das du diese Überlegungen nicht VORHER in Ruhe gemacht habe nach dem Motto wo will ich hin mit meiner Zielkonfig. Dann im Schnellverfahren den nächsten billigen Switch gekauft und nun hast du da natürlich Präzedenzen geschaffen die du umschiffen musst. Der Ursprungsfehler liegt also mitnichten in der HW sondern wie immer mal wieder in einer sorgfältigen Planung.

Reicht ja für den WAN-Traffic (und Firewall) auch vollkommen aus.

Und für den WLAN Traffic !!!Denn du willst ja vermutlich das Gast WLAN über das Captive Portal der pfSense laufen lassen !?

Das darf dann logischerweise kein IP Interface auf dem L3 Switch bekommen sondern muss über die FW IP in dem VLAN laufen.

Das APU1 reicht aber auch dafür noch vollkommen aus und schafft das locker.

ist ja dann aber auch eine maximale Bandbreite von 1 Gbit/s fürs gesamte Netzwerk gegeben, oder?

Jein....Die Link Aggregierung auf Basis 802.3ad LACP basiert immer auf einem Hashing Verfahren. Sprich je nachdem ob der Hash über die IP Adresse oder Mac Adresse gebildet wird werden dann Source - Destination Adress Paare (Kommunikationspartner) im Netz mal auf den einen mal auf den anderen Link gelegt.

Es passiert also sowas wie eine Verteilung auf die beiden Links. Die ist aber durch die Verschiedenartigkeit der Mac Adressen niemals homogen in der Verteilung sondern immer ungleich.

Du kannst aber wenigstens auf pfSense Seite auf Round Robin umschalten, was dann hier immer Fifty - Fifty verteilt:

https://doc.pfsense.org/index.php/LAGG_Interfaces

Es entlastet aber in der Tat so den VLAN internen Traffic erheblich mit wenig Aufwand, das stimmt.

Aktuell läuft das Gastnetz nur über WPA2

Ist aber Blödsinn, denn so ist das WPA Passowrt ja quasi öffentlich, denn jeder der es kennt gibt es völlig unkontrolliert weiter. In D ist sowas gefährlich (Störerhaftung)Zudem auch sinnfrei, denn dann könntest du das Netz auch gleich ganz offen lassen oder am Eingang ein Schild anbingen Das WLAN Passwort ist....

Eigentlich unverständlich, denn wenn du schon eine pfSense einsetzt ist das Captive Portal mit 4 Mausklicks und Einmalpasswörtern im Handumdrehen eingerichtet und damit hättest du Rechtssicherheit und Kontrolle.

Muss aber letztlich jeder selber wissen...

Hallo nochmal,

ist eben nicht immer das, was man dann unter realen Umständen im Netzwerk bzw. im s.g.

real life geliefert bekommt, worauf ich eigentlich hinaus will ist folgendes:

- Gemessen mit iPerf auf einer APU2C4 = 933 MBit/s von PC1 (Server) zu PC2 (Klient)

und mit dem TCP/IP overhead der noch oben auf kommt hat man dann schon fast ein volles GBit/s.

- Aber wenn ich dann im echten leben (real life) von möglichen 125 MB/s nur 43 MB/s erreiche ist das

eben nicht mehr so prall. Klar oder ich würde da doch auch noch einmal nachfragen oder wissen wollen

woran es denn "hinken" könnte.

dann werden beide Leitungen (Netzwerkkabel) gleichzeitig gefüllt und genutzt, ist es eine

LAG (LACP) und activ/passiv ist das nicht so, dann wird die zweite Leitung nur in Benutzung

genommen wenn die erste "voll" ist oder aber ausfällt! Es kommt da schon ein wenig auf die Konfiguration an die man benutzt, aber ich denke das @aqui kann da noch mehr zu sagen als

ich das vermag.

und schon gar nicht das selbe. Ein Beispiel dazu:

- Am WAN habe ich 50 MBit/s anliegen und im Downloadbereich erzeile ich damit ~6,0 MB/s

also gut und gerne runde ~48,0 MBit/s plus dem TCP/IP overhead bin ich dann auch auf den

vollen 50 MBit/s die ich miete.

- Im LAN und zusammen mit viel QoS, VLANs, ACLs oder gar vielen Firewallregeln für das LAN

bekommt man dann aber eben auch nur wieder Deine 43 MB/s von möglichen 125 MB/s hin

und so sieht man das zwar am WAN auch ein wenig durch SPI/NAT/Firewallregeln entfällt aber

im LAN Bereich sicherlich die ein oder andere Einstellung viel härter auf den Durchsatz geht.

gerechtfertigt sein, gar keine Frage, nur wenn ich mit dem SG300-26 oder gar SG300-48 dann

gleich auf 98 MB/s Durchsatz von einem VLAN in das nächste habe sieht die Welt schon wieder

ganz anders aus! Und bei der kleinen APU Kiste ist der RAM fest verlötet und kann leider nicht

erweitert werden und wenn dann GB weise von den Klienten zum NAS geschaufelt werden und

zurück ist das auch nicht so der "Bringer" denn das entfällt alles wenn der Switch das erledigt.

Dann lieber Snort, tinyDNS, Squid, pfBlockerNG, ClamAV und andere packete auf der pfSense

installieren und den LAN Part den Switch erledigen lassen. Da hat man gefühlt mehr Freude dran

als seine ganzen PC Backups durch die Firewall laufen zu lassen.

und dann dort zwei VLANs anlegen und dann dort einmal das Gäste und Firmeneigene WLAN

aufsetzen.

Gruß

Dobby

Ein APU2C4 kommt auf knapp 1GBit solange Du keine wilde Sachen machst.

Siehe aktuelle CT.

Was man mit einer pfSense misst also via NetIO oder iPerf an Nummern heraus bekommtSiehe aktuelle CT.

ist eben nicht immer das, was man dann unter realen Umständen im Netzwerk bzw. im s.g.

real life geliefert bekommt, worauf ich eigentlich hinaus will ist folgendes:

- Gemessen mit iPerf auf einer APU2C4 = 933 MBit/s von PC1 (Server) zu PC2 (Klient)

und mit dem TCP/IP overhead der noch oben auf kommt hat man dann schon fast ein volles GBit/s.

- Aber wenn ich dann im echten leben (real life) von möglichen 125 MB/s nur 43 MB/s erreiche ist das

eben nicht mehr so prall. Klar oder ich würde da doch auch noch einmal nachfragen oder wissen wollen

woran es denn "hinken" könnte.

Stimmt, ist in meinen Überlegungen anscheinend untergegangen. Eine stärkere Hardware mit

pfSense und 2 Gbit LAG kommt ja im VLAN-Routing maximal auf 1 Gbit/s richtig?

Das kommt wiederum auf Dein LAG an, wenn das statisch ist und Round Robin verwendetpfSense und 2 Gbit LAG kommt ja im VLAN-Routing maximal auf 1 Gbit/s richtig?

dann werden beide Leitungen (Netzwerkkabel) gleichzeitig gefüllt und genutzt, ist es eine

LAG (LACP) und activ/passiv ist das nicht so, dann wird die zweite Leitung nur in Benutzung

genommen wenn die erste "voll" ist oder aber ausfällt! Es kommt da schon ein wenig auf die Konfiguration an die man benutzt, aber ich denke das @aqui kann da noch mehr zu sagen als

ich das vermag.

Wenn also, wie schon beschrieben, ein Download über WAN mit 100 Mbit/s läuft, ist die

Bandbreite von 1 Gbit/s von NAS zu Client ja garnicht mehr gegeben. Anders als beim Switch.

Bitte unterscheide hier auch WAN - LAN und LAN - LAN Verbindungen! Das ist nicht das gleicheBandbreite von 1 Gbit/s von NAS zu Client ja garnicht mehr gegeben. Anders als beim Switch.

und schon gar nicht das selbe. Ein Beispiel dazu:

- Am WAN habe ich 50 MBit/s anliegen und im Downloadbereich erzeile ich damit ~6,0 MB/s

also gut und gerne runde ~48,0 MBit/s plus dem TCP/IP overhead bin ich dann auch auf den

vollen 50 MBit/s die ich miete.

- Im LAN und zusammen mit viel QoS, VLANs, ACLs oder gar vielen Firewallregeln für das LAN

bekommt man dann aber eben auch nur wieder Deine 43 MB/s von möglichen 125 MB/s hin

und so sieht man das zwar am WAN auch ein wenig durch SPI/NAT/Firewallregeln entfällt aber

im LAN Bereich sicherlich die ein oder andere Einstellung viel härter auf den Durchsatz geht.

Zwei Rountingpunkte halte ich für das (private) interne Netz auch für Overkill. War aber glaube

anders von Dobby gemeint, oder?

Das mag vielen Leuten so gehen und ja auch der Preis eines Layer3 Switches will immer wiederanders von Dobby gemeint, oder?

gerechtfertigt sein, gar keine Frage, nur wenn ich mit dem SG300-26 oder gar SG300-48 dann

gleich auf 98 MB/s Durchsatz von einem VLAN in das nächste habe sieht die Welt schon wieder

ganz anders aus! Und bei der kleinen APU Kiste ist der RAM fest verlötet und kann leider nicht

erweitert werden und wenn dann GB weise von den Klienten zum NAS geschaufelt werden und

zurück ist das auch nicht so der "Bringer" denn das entfällt alles wenn der Switch das erledigt.

Dann lieber Snort, tinyDNS, Squid, pfBlockerNG, ClamAV und andere packete auf der pfSense

installieren und den LAN Part den Switch erledigen lassen. Da hat man gefühlt mehr Freude dran

als seine ganzen PC Backups durch die Firewall laufen zu lassen.

Also läuft es vermutlich auf einen L3-Switch hinaus und die alte pfSense-Hardware bleibt.

Reicht ja für den WAN-Traffic (und Firewall) auch vollkommen aus.

Nichts muss aber alles kann! Man kann den WLAN AP auch direkt an die pfSense anbindenReicht ja für den WAN-Traffic (und Firewall) auch vollkommen aus.

und dann dort zwei VLANs anlegen und dann dort einmal das Gäste und Firmeneigene WLAN

aufsetzen.

Gruß

Dobby