VLAN, Subnet oder Bridging

Hallo,

bin Neuling hier und hoffentlich im richtigen Bereich für meine Frage.

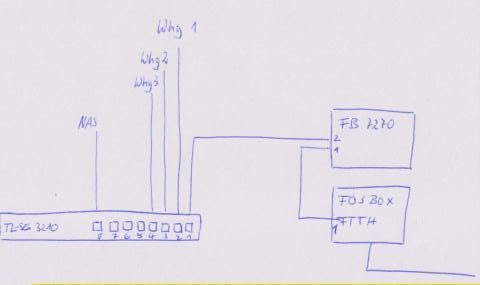

Ich habe hier ein Netzwerk aufgebaut, das sich über mehrere Gebäude bzw. Wohnungen erstreckt. Es wird von einem TP-Link Switch (TL-SG3210) aus in die einzelnen Wohnungen sternförmig verteilt und geht über eine Fritzbox 7270v3 per FTTH ins Internet. An diesem Switch ist auch ein NAS QNAP TS-110 am Port 8.

Dummerweise hat jeder auf alle Ports Zugriff, das möcht ich entsprechend den Anforderungen der Wohnungen ändern (deshalb auch der managebare Switch.

Jetzt möchte ich die einzelnen Wohnungen voneinander trennen, sodass aber jeder noch Zugriff auf das Internet hat (Port1 am Switch). Des weiteren kann jeder auf den NAS Zugriff haben (Port 8), da ich hier ja eine Userverwaltung habe.

Ich hoffe auch, einstellen zu können, das ich (Whg 1, Port 2) auf alle Ports zugreifen kann, aber andere Whgs nicht auf meinen Port.

Wie groß sind die Chancen, dies mit dem Switch bewerkstelligen zu können?

Oder sollte ich jede Whg in ein Subnet legen und diese mit der Fritzbox routen?

Gibts noch andere praktikable Möglichkeiten??

Gruß

jgoller

Dummerweise hat jeder auf alle Ports Zugriff, das möcht ich entsprechend den Anforderungen der Wohnungen ändern (deshalb auch der managebare Switch.

Jetzt möchte ich die einzelnen Wohnungen voneinander trennen, sodass aber jeder noch Zugriff auf das Internet hat (Port1 am Switch). Des weiteren kann jeder auf den NAS Zugriff haben (Port 8), da ich hier ja eine Userverwaltung habe.

Ich hoffe auch, einstellen zu können, das ich (Whg 1, Port 2) auf alle Ports zugreifen kann, aber andere Whgs nicht auf meinen Port.

Wie groß sind die Chancen, dies mit dem Switch bewerkstelligen zu können?

Oder sollte ich jede Whg in ein Subnet legen und diese mit der Fritzbox routen?

Gibts noch andere praktikable Möglichkeiten??

Gruß

jgoller

Please also mark the comments that contributed to the solution of the article

Content-Key: 184710

Url: https://administrator.de/contentid/184710

Printed on: April 24, 2024 at 20:04 o'clock

9 Comments

Latest comment

Hallo,

Das alles an der Firewall regeln? (dann aber nicht mit einer FB). (PFSense, Monowall, Astaro (Free), FLI4L, Eisfair usw.)

Gruß,

Peter

Das alles an der Firewall regeln? (dann aber nicht mit einer FB). (PFSense, Monowall, Astaro (Free), FLI4L, Eisfair usw.)

Gruß,

Peter

Der TL-SG3210 kann portbasiertes VLAN.

Für jede Wohnung ein eigenes VLAN mit dem jeweiligen Port + dem Port der FritzBox und des NAS. Somit können alle Wohnungen ins Internet und auch auf das NAS zugreifen. Du selbst kannst dann ja auch die Ports in deinem eigenen VLAN zuweisen, die du brauchst. Ist mit den TP-Links eigentlich total easy und auch hier bei mehreren Kunden im Einsatz

Für jede Wohnung ein eigenes VLAN mit dem jeweiligen Port + dem Port der FritzBox und des NAS. Somit können alle Wohnungen ins Internet und auch auf das NAS zugreifen. Du selbst kannst dann ja auch die Ports in deinem eigenen VLAN zuweisen, die du brauchst. Ist mit den TP-Links eigentlich total easy und auch hier bei mehreren Kunden im Einsatz

ich kenne mich jetzt nicht mit ner fritzbox aus (wird garnicht gebraucht in der schweiz) aber du brauchst einfach ne ordentliche firewall mit vlan unterstützung wie zb fortigate / zyxel.

Das ganze würde dann so aussehen das jede Wohnung ein eigenes Vlan auf dem Switch Port untagged hat. Auf dem port wo die Firewall angeschlossen ist sind alle Vlans tagged und du erstellst ein Virtuelles Interface mit der entsprechenden Vlan ID pro Wohnung. Erstellst noch ein Routing Rule für internet und jedes Vlan kommt erstmal schonmal raus. Für die NAS erstellst du ein eigenes Vlan wo du mit Firewall Rules jedem anderem Vlan den Zugriff erlaubst.

Wie gesagt mit Fritzbox kenne ich mich nicht aus aber mit ner Fortigate hab ich dir das in 40min konfiguriert. Es ist technisch aufjedenfall möglich.

Bei interesse kann ich dir mal ne beispiel konfig posten.

Lieben Gruss

Das ganze würde dann so aussehen das jede Wohnung ein eigenes Vlan auf dem Switch Port untagged hat. Auf dem port wo die Firewall angeschlossen ist sind alle Vlans tagged und du erstellst ein Virtuelles Interface mit der entsprechenden Vlan ID pro Wohnung. Erstellst noch ein Routing Rule für internet und jedes Vlan kommt erstmal schonmal raus. Für die NAS erstellst du ein eigenes Vlan wo du mit Firewall Rules jedem anderem Vlan den Zugriff erlaubst.

Wie gesagt mit Fritzbox kenne ich mich nicht aus aber mit ner Fortigate hab ich dir das in 40min konfiguriert. Es ist technisch aufjedenfall möglich.

Bei interesse kann ich dir mal ne beispiel konfig posten.

Lieben Gruss

Ja, aber wenn an der Fritzbox die VLANs ungetaggt rauskommen war aller Aufwand für die Katz. Jeder kann überall hin.

Das selbe gilt für das NAS. Das kann auch nicht mit getaggten Paketen umgehen.

Es gab mal ein unsymetrische VLAN. Die Hardware dazu ist ausgestorben, auch weil es recht eigenartig handhabbar war. Es gibt aber immer noch den RFC dazu.

Der Switch hat keinerlei Layer3 Funktionen und kann somit die Anforderung nicht erfüllen. Statt der Fritzbox eine Mikrotik oder eine Firewall mit dem Routen und den Sicherheitsfragen zu beauftragen ist die passende Möglichkeit. Oder fehlt es dann am Telefon?

Gruß

Netman

Das selbe gilt für das NAS. Das kann auch nicht mit getaggten Paketen umgehen.

Es gab mal ein unsymetrische VLAN. Die Hardware dazu ist ausgestorben, auch weil es recht eigenartig handhabbar war. Es gibt aber immer noch den RFC dazu.

Der Switch hat keinerlei Layer3 Funktionen und kann somit die Anforderung nicht erfüllen. Statt der Fritzbox eine Mikrotik oder eine Firewall mit dem Routen und den Sicherheitsfragen zu beauftragen ist die passende Möglichkeit. Oder fehlt es dann am Telefon?

Gruß

Netman

Und das NAS bzw. alle gemeinsam genutzten Geräte kommen in ein extra VLAN auf dem alle mit bestimmten Diensten Zugriff haben.

Wenn deinen TP-Link Gurke also VLAN fähig ist ist das knderkleicht zu lösen wie dir dieses Tutorial mit der in dem Zusammenhang genannten Firewall genau erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

bzw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Mit der Firewall würde dann auch gleichzeitig dein Router entfallen, denn das kann die gleich mitbedienen.

Damit hättest du einen rundrum saubere und wasserdichte Lösung die sich an alle Belange und Anforderungen problemlos anpasst !

Wenn deinen TP-Link Gurke also VLAN fähig ist ist das knderkleicht zu lösen wie dir dieses Tutorial mit der in dem Zusammenhang genannten Firewall genau erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

bzw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Mit der Firewall würde dann auch gleichzeitig dein Router entfallen, denn das kann die gleich mitbedienen.

Damit hättest du einen rundrum saubere und wasserdichte Lösung die sich an alle Belange und Anforderungen problemlos anpasst !

Man könnte es z.B. so konfigurieren:

Network & Vlan ID

WG1: 10.1.1.0/24

Vlan ID: 1

WG2: 10.1.2.0/24

Vlan ID: 2

WG3: 10.1.3.0/24

Vlan ID: 3

NAS: 10.1.4.0/24

Vlan ID: 4

Switch Vlan Konfig

Port 1

Vlan ID: 1=tagged,2=tagged,3=tagged,4=tagged

Port 2

Vlan ID: 1=untagged,2=NO,3=NO,4=NO

Port 3

Vlan ID: 1=NO,2=untagged,3=NO,4=NO

Port 4

Vlan ID: 1=NO,2=NO,3=untagged,4=NO

Port 8

Vlan ID: 1=NO,2=NO,3=NO,4=untagged

Layer 3 Firewall Config

default Route

0.0.0.0/0.0.0.0 -> Dein Gateway IP , Device= zu WAN Port

Virtual Interfaces

VI01: 10.1.1.1

Vlan ID: 1

VI02: 10.1.2.1

Vlan ID: 2

VI03: 10.1.3.1

Vlan ID: 3

VI04: 10.1.4.1

Vlan ID: 4

Dann definierste noch deine Netzwerke Addressen für die Firewall Rules:

LAN-WG1:

10.1.1.0/24, Interface VI01

LAN-WG2:

10.1.2.0/24, Interface VI02

LAN-WG3:

10.1.3.0/24, Interface VI03

LAN-NAS:

10.1.4.0/24, Interface VI04

Firewall Rules

Internet Rule für jede WG setzen

From

LAN-WG1

TO

WAN

Source

LAN-WG1

Destination

all

Service

any

Action

allow

Nas Rule damit jede WG zugriff aufs NAS hat

From

LAN-WG1,LAN-WG2,LAN-WG3

TO

LAN-NAS

Source

LAN-WG1,LAN-WG2,LAN-WG3

Destination

all

Service

any

Action

allow

Kein NAT

sooooo in etwa bitte einer kontrollieren hatte noch kein kaffee...

Network & Vlan ID

WG1: 10.1.1.0/24

Vlan ID: 1

WG2: 10.1.2.0/24

Vlan ID: 2

WG3: 10.1.3.0/24

Vlan ID: 3

NAS: 10.1.4.0/24

Vlan ID: 4

Switch Vlan Konfig

Port 1

Vlan ID: 1=tagged,2=tagged,3=tagged,4=tagged

Port 2

Vlan ID: 1=untagged,2=NO,3=NO,4=NO

Port 3

Vlan ID: 1=NO,2=untagged,3=NO,4=NO

Port 4

Vlan ID: 1=NO,2=NO,3=untagged,4=NO

Port 8

Vlan ID: 1=NO,2=NO,3=NO,4=untagged

Layer 3 Firewall Config

default Route

0.0.0.0/0.0.0.0 -> Dein Gateway IP , Device= zu WAN Port

Virtual Interfaces

VI01: 10.1.1.1

Vlan ID: 1

VI02: 10.1.2.1

Vlan ID: 2

VI03: 10.1.3.1

Vlan ID: 3

VI04: 10.1.4.1

Vlan ID: 4

Dann definierste noch deine Netzwerke Addressen für die Firewall Rules:

LAN-WG1:

10.1.1.0/24, Interface VI01

LAN-WG2:

10.1.2.0/24, Interface VI02

LAN-WG3:

10.1.3.0/24, Interface VI03

LAN-NAS:

10.1.4.0/24, Interface VI04

Firewall Rules

Internet Rule für jede WG setzen

From

LAN-WG1

TO

WAN

Source

LAN-WG1

Destination

all

Service

any

Action

allow

Nas Rule damit jede WG zugriff aufs NAS hat

From

LAN-WG1,LAN-WG2,LAN-WG3

TO

LAN-NAS

Source

LAN-WG1,LAN-WG2,LAN-WG3

Destination

all

Service

any

Action

allow

Kein NAT

sooooo in etwa bitte einer kontrollieren hatte noch kein kaffee...

Ja, ist korrekt so und entspricht ja auch 1:1 den Angaben im oben zitierten Tutorial !

Ggf. sollte man noch ein separates VLAN 5 nur für den Internet Zugang nehmen um diesen aus den lokalen VLANs für die WGs und die gemeinsam genutzen Geräte herauszuhalten und abzutrennen.

Außerdem sollte man für die WGs noch einen separaten Gastzugang einrichten (VLAN 6) und diesen aus rechtlichen Gründen mehr restriktiver zu halten damit nicht Besucher in den WG netzen irgendwelchen Unsinn machen !

Wie man das in die o.a. Firewall mit integriert steht hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Ggf. sollte man noch ein separates VLAN 5 nur für den Internet Zugang nehmen um diesen aus den lokalen VLANs für die WGs und die gemeinsam genutzen Geräte herauszuhalten und abzutrennen.

Außerdem sollte man für die WGs noch einen separaten Gastzugang einrichten (VLAN 6) und diesen aus rechtlichen Gründen mehr restriktiver zu halten damit nicht Besucher in den WG netzen irgendwelchen Unsinn machen !

Wie man das in die o.a. Firewall mit integriert steht hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)