26228

May 08, 2012, updated at Oct 18, 2012 (UTC)

Wie VLAN für VDSL einrichten?

Hallo zusammen,

ich trage mich mit dem Gedanken, für unser kleines Unternehmen VDSL 50 zu beantragen. Der T-Com-Außendienstler war heute zu einem Vorgespräch da.

Die Leitung ist laut dessen Auskunft auch verbindlich verfügbar, da ein Outdoor-DSLAM mit Glasfaseranbindung an die Vermittlungsstelle nur ca. 60 Mtr.

neben unserem Grundstück steht.

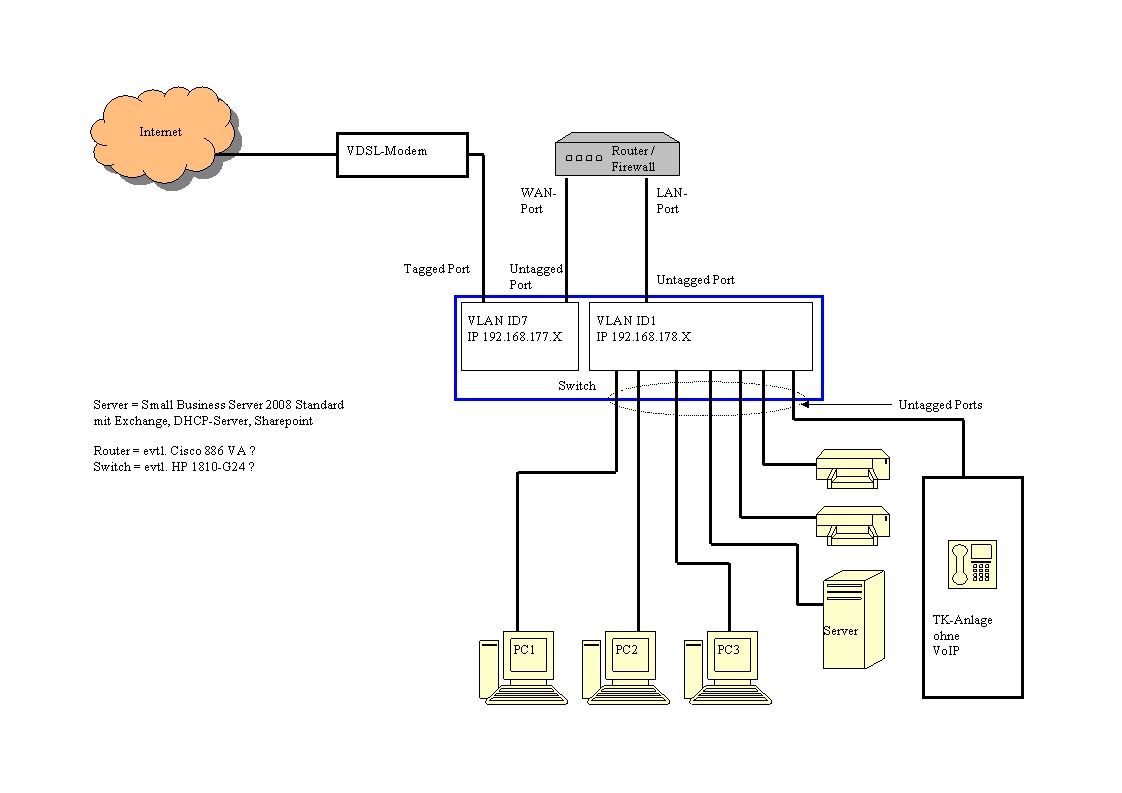

Nun habe ich gelesen, das ich für VDSL VLAN's einrichten muss und mich da ein bisschen rein gelesen. Vielleicht kann sich ja mal jemand

die beigefügte Datei anschauen, die ich erstellt habe und mir sagen ob das so richtig ist und ich es kapiert habe

Gibt es da irgendwelche Stolperfallen bei der VDSL-Einrichtung oder bei VLAN, die man unbedingt beachten muss?

Vorab vielen Dank.

Gruß

Arno

ich trage mich mit dem Gedanken, für unser kleines Unternehmen VDSL 50 zu beantragen. Der T-Com-Außendienstler war heute zu einem Vorgespräch da.

Die Leitung ist laut dessen Auskunft auch verbindlich verfügbar, da ein Outdoor-DSLAM mit Glasfaseranbindung an die Vermittlungsstelle nur ca. 60 Mtr.

neben unserem Grundstück steht.

Nun habe ich gelesen, das ich für VDSL VLAN's einrichten muss und mich da ein bisschen rein gelesen. Vielleicht kann sich ja mal jemand

die beigefügte Datei anschauen, die ich erstellt habe und mir sagen ob das so richtig ist und ich es kapiert habe

Gibt es da irgendwelche Stolperfallen bei der VDSL-Einrichtung oder bei VLAN, die man unbedingt beachten muss?

Vorab vielen Dank.

Gruß

Arno

Please also mark the comments that contributed to the solution of the article

Content-Key: 184629

Url: https://administrator.de/contentid/184629

Printed on: April 20, 2024 at 10:04 o'clock

14 Comments

Latest comment

Hi,

Sorry, aber VLAN hin oder her, ich lege doch nicht mein Internes Netz an den selben Switch wie das externe! Bin ich denn wahnsinnig ?!

Das "Modem" als Router laufen lassen und wenn sein muss noch ne extra FW/Router dahinter und denn erst das interne Netz. In diesem Falls dann vom DSL-Router zum internen Router direkt ohne Switch dazwischen.

mfg

MRX

Sorry, aber VLAN hin oder her, ich lege doch nicht mein Internes Netz an den selben Switch wie das externe! Bin ich denn wahnsinnig ?!

Das "Modem" als Router laufen lassen und wenn sein muss noch ne extra FW/Router dahinter und denn erst das interne Netz. In diesem Falls dann vom DSL-Router zum internen Router direkt ohne Switch dazwischen.

mfg

MRX

Hi Arno,

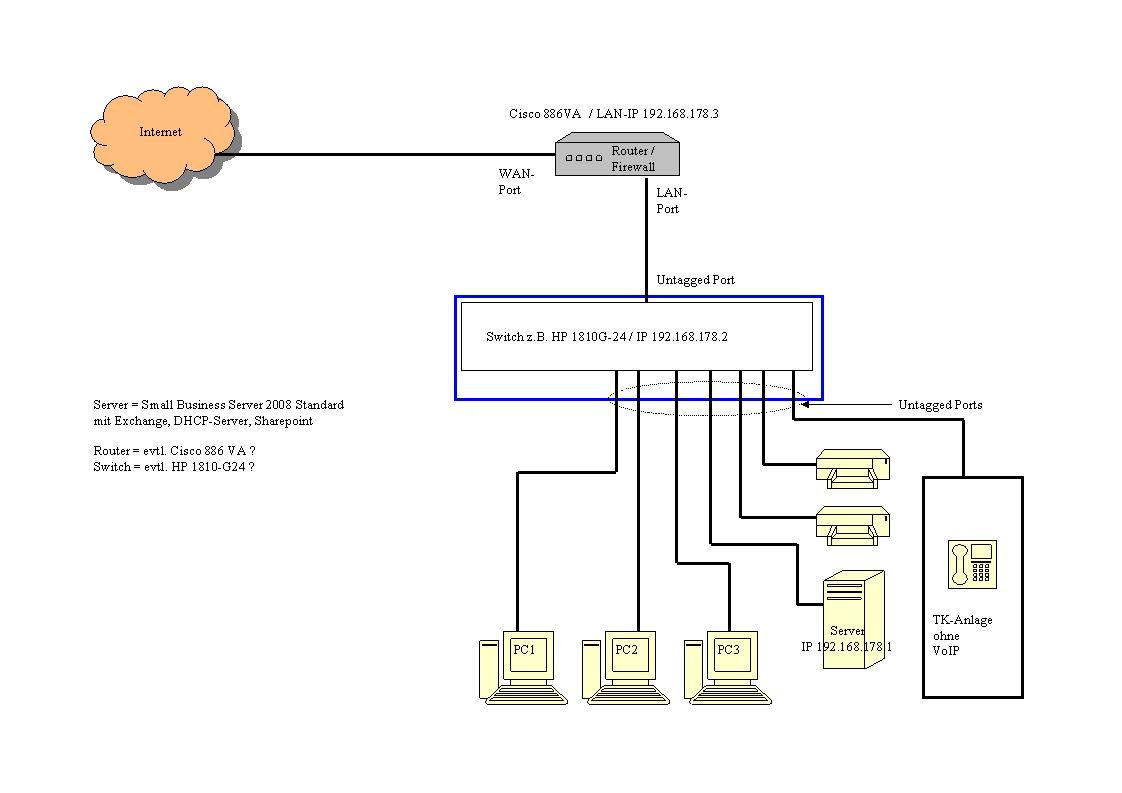

Stolperfalle 1:

Der Router routet in das Netz 192.168.177.x. Von da gibt es keine Route mehr ins öffentliche Netz der T-Com.

Also muss der Router ins-T-Com-Netz routen. Er bekomt ja von da auch siene IP zugewiesen. Der Router sollte also sinnvollerweise das Taggen beherrschen.

Mitgelieferte oder gemietete Router können direkt als VDSL konfiguriert werden. Da ist das Modem integriert.

Der Switch muss für die Konfiguration zwingend eine IP im LAN haben.

Stolperfalle 2:

Gerade in einem kleinen Netz ist die Hardware nicht so getrennt, dass man nicht versehentlich ein Kabel falsch anschließen könnte.

Beim Cisco 866VA braucht man das Modem nicht. Dann muss man sich auch keine Gedanken wegen des WAN-Protokolls machen und der Switch kann normal fürs LAN verwendet werden. Der HAP18xx ist nur begrenzt managebar. Man kann ihn nur über die Weboberfläche konfigurieren, aber nicht fernsteuern, was in komplexen Umgebungen sinnvoll wäre (SNMP). Ansonsten ist das eine leise Möglichkeit.

Gruß

Netman

Stolperfalle 1:

Der Router routet in das Netz 192.168.177.x. Von da gibt es keine Route mehr ins öffentliche Netz der T-Com.

Also muss der Router ins-T-Com-Netz routen. Er bekomt ja von da auch siene IP zugewiesen. Der Router sollte also sinnvollerweise das Taggen beherrschen.

Mitgelieferte oder gemietete Router können direkt als VDSL konfiguriert werden. Da ist das Modem integriert.

Der Switch muss für die Konfiguration zwingend eine IP im LAN haben.

Stolperfalle 2:

Gerade in einem kleinen Netz ist die Hardware nicht so getrennt, dass man nicht versehentlich ein Kabel falsch anschließen könnte.

Beim Cisco 866VA braucht man das Modem nicht. Dann muss man sich auch keine Gedanken wegen des WAN-Protokolls machen und der Switch kann normal fürs LAN verwendet werden. Der HAP18xx ist nur begrenzt managebar. Man kann ihn nur über die Weboberfläche konfigurieren, aber nicht fernsteuern, was in komplexen Umgebungen sinnvoll wäre (SNMP). Ansonsten ist das eine leise Möglichkeit.

Gruß

Netman

Hier findest du noch ein paar Tips zu dem Thema:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Firewall VDSL

bzw. Eine Cisco Konfig:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Fazit: Nimm den 886va und du hast keine Probleme mehr...

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Firewall VDSL

bzw. Eine Cisco Konfig:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Fazit: Nimm den 886va und du hast keine Probleme mehr...

Wenn der Server nicht von aussen erreichbar sein muss (private Cloud) kann er auch ohne DMZ leben. Beide Router unterstützen beides.

Cisco oder Lancom ist eine Geschmacksfrage. Auch Lancom ist über die Commandozeile konfigurierbar. Der Cisco wir auch nicht mehr verkauft (NOTE: This product is no longer being sold and might not be supported.).

Vorteil einer Text-Lösung: Man kann vorkonfigurierte Konfigurationen benutzen und modifizieren. Bei der Weboberfläche fängt man bei Adam und Eva an.

Viel Erfolg.

Netman

Cisco oder Lancom ist eine Geschmacksfrage. Auch Lancom ist über die Commandozeile konfigurierbar. Der Cisco wir auch nicht mehr verkauft (NOTE: This product is no longer being sold and might not be supported.).

Vorteil einer Text-Lösung: Man kann vorkonfigurierte Konfigurationen benutzen und modifizieren. Bei der Weboberfläche fängt man bei Adam und Eva an.

Viel Erfolg.

Netman

Wieso zwei Router?

Das können Ciso wie Lancom allein.

Es muss ja für die extern erreichbaren Dienste ein Portweiterleitung an den Server gemacht werden. Das sollte doch bislang auch schon sein. Der Server steht in einem anderen VLAN / Subnetz. Das Routing innerhalb der VLANs / Netze läuft über den selben Router, nur dass jetzt keine Regeln notwendig wären. somit sind Netz und Server sauber getrennt.

Wenn auf dem Server, der ja nun beinahe offen zugänglich ist, neben der Benutzerverwaltung, noch ander Dienste laufen wie Virenschutz ist nicht verkehrt.

Sind Die Email-Services denn auf dem Server gehostet oder werden die extern vorgehalten und nur gemeinsam abgeholt?

Zu viele Dienste, die lokal nötig sind, sollten aber nicht auf ein und demselben Server in der DMZ stehen.

Gruß

Netman

Das können Ciso wie Lancom allein.

Es muss ja für die extern erreichbaren Dienste ein Portweiterleitung an den Server gemacht werden. Das sollte doch bislang auch schon sein. Der Server steht in einem anderen VLAN / Subnetz. Das Routing innerhalb der VLANs / Netze läuft über den selben Router, nur dass jetzt keine Regeln notwendig wären. somit sind Netz und Server sauber getrennt.

Wenn auf dem Server, der ja nun beinahe offen zugänglich ist, neben der Benutzerverwaltung, noch ander Dienste laufen wie Virenschutz ist nicht verkehrt.

Sind Die Email-Services denn auf dem Server gehostet oder werden die extern vorgehalten und nur gemeinsam abgeholt?

Zu viele Dienste, die lokal nötig sind, sollten aber nicht auf ein und demselben Server in der DMZ stehen.

Gruß

Netman

das wird so klappen. Es gibt viele Funktionen, die diese Geräteklasse beherrscht und jeder Port kann ein eigenes Netz addressieren und auch mit VLAN-Tags versehen werden. Steht auch in Datenblatt und Handbuch.

Wenn nur ein Server die DMZ ist, braucht der Switch gar keine VLANs konfiguriert haben. Ein Reserverport ist aber bestimmt nicht übel.

Gruß

Netman

Wenn nur ein Server die DMZ ist, braucht der Switch gar keine VLANs konfiguriert haben. Ein Reserverport ist aber bestimmt nicht übel.

Gruß

Netman

@knuddel

Der Cisco 886va bringt von sich aus ein Firewall und Security Image mit.

Damit hat sich dann wohl deinen Frage nach "Security" erübrigt, oder ??

Alle deine Sicherheitsanforderungen inkl. richtiger DMZ lassen sich damit problemlos umsetzen !

Der Cisco 886va bringt von sich aus ein Firewall und Security Image mit.

Damit hat sich dann wohl deinen Frage nach "Security" erübrigt, oder ??

Alle deine Sicherheitsanforderungen inkl. richtiger DMZ lassen sich damit problemlos umsetzen !